Прошло четыре года после публикации статьи о мошеннических сервисах, собирающих личные данные пользователей под предлогом проверки на наличие штрафов ГИБДД. За это время появились новые официальные онлайн-сервисы для автомобилистов, которые без лишних промедлений были скопированы злоумышленниками. Цели прежние – сбор конфиденциальной информации пользователей под видом оказания каких-либо услуг и последующая монетизация собранных данных.

Потому мы решили вернуться к теме автомошенничества и рассмотреть наиболее актуальные интернет-ловушки для автолюбителей.

Онлайн-оформление полиса ОСАГО

В России возможность оформления через интернет полиса обязательного страхования автогражданской ответственности (ОСАГО) появилась не так давно, в 2015 году. Страховые компании встретили нововведение достаточно прохладно, зато мошенники оценили его по достоинству, и в интернете начали появляться тематические фишинговые сайты.

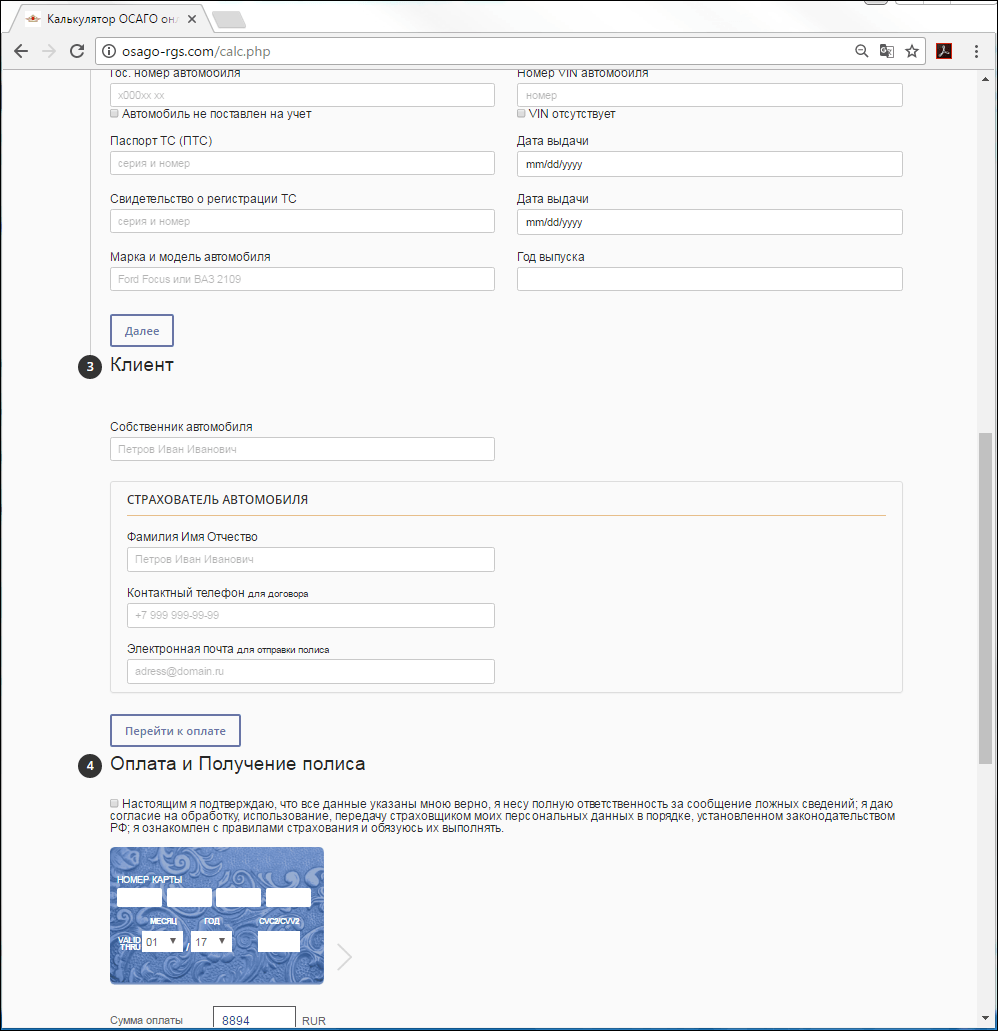

Схема работы мошенников не отличается оригинальностью. Они регистрируют доменное имя, содержащее в названии слово «osago» и/или напоминающее доменное имя одной из известных страховых компаний. На этом домене размещается фишинговый сайт, страницы которого практически полностью копируют оформление оригинального веб-ресурса, принадлежащего какой-либо страховой компании. Вот один из таких сайтов:

Как только посетитель изъявляет желание купить электронный полис ОСАГО и нажимает красивую кнопку в центре экрана, открывается страница, на которой предлагается рассчитать стоимость страхования. Для этого нужно заполнить небольшую анкету, в том числе указать имя, дату рождения, номер водительского удостоверения и данные об автомобиле.

Далее мошенники запрашивают более детальную информацию об автомобиле, а также номер телефона и электронную почту для связи.

После завершения всех «формальностей» жертве предлагают оплатить электронный полис ОСАГО с помощью банковской карты. Для этого нужно указать в соответствующих полях номер карты, дату окончания ее действия и CVC/CVV-код.

В результате вышеописанных действий в руки мошенников попадает достаточно информации, которую можно использовать для развития атаки на жертву или, что происходит чаще, продать третьим лицам. В последнем случае кража средств происходит через некоторый промежуток времени; распространенный способ вывода денег – покупка товаров в онлайн-магазине с последующей перепродажей. Не все банки поддерживают двухфакторную аутентификацию по протоколу 3-D Secure, поэтому многие товары и услуги можно оплатить картой без кода подтверждения, а следовательно — без участия жертвы.

Однако в рассматриваемом примере мошенники пытаются украсть деньги самостоятельно и «не отходя от кассы». Для этого они перенаправляют жертву на поддельную страницу подтверждения оплаты, где просят ввести код из SMS, полученной от банка. В случае успеха злоумышленники обходят двухфакторную аутентификацию и получают деньги без каких-либо дополнительных усилий.

Обратите внимание на отсутствие защищенного соединения при открытии данной страницы, а также на то, что в ходе оплаты домен не изменился – обычно запрос кода из SMS происходит уже на защищенной странице платежной системы. Естественно, фишинговая страница не имеет никакого отношения к банку, упоминаемому на ней для введения жертвы в заблуждение.

Мы решили узнать, кому же на самом деле принадлежит домен фишингового сайта. Если посмотреть на его регистрационные данные, можно не сразу понять, что домен зарегистрирован мошенниками. В качестве владельца указан «RGS Osago». Однако в регистрационных данных домена, на самом деле принадлежащего страховой компании, указан другой владелец. Также доменное имя фишингового сайта зарегистрировано всего на год, что подозрительно.

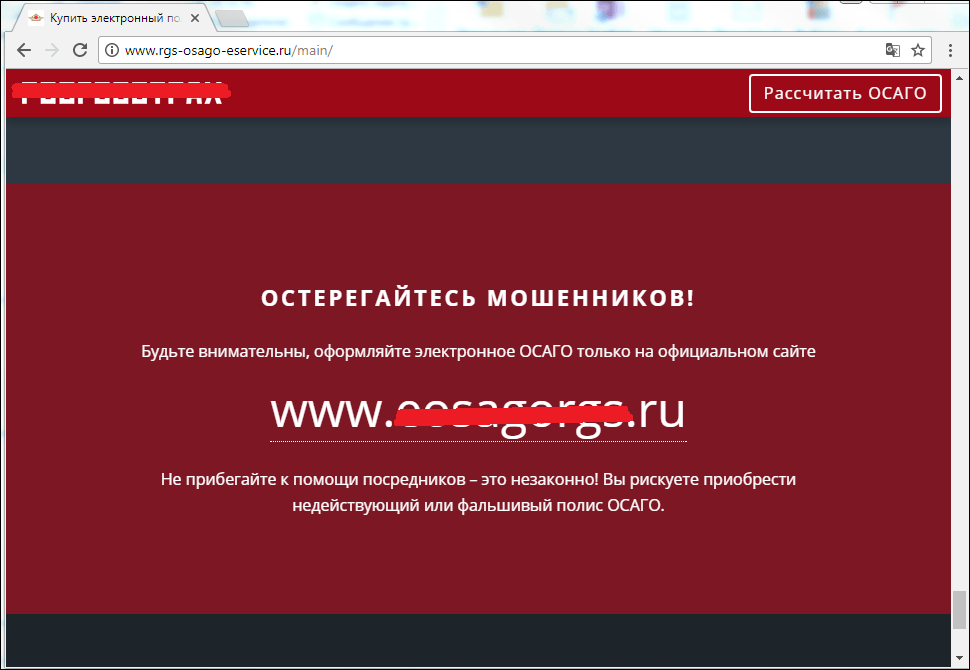

Следующий пример демонстрирует распространенный трюк, помогающий завоевать доверие будущей жертвы – предупреждение о мошенниках.

На фишинговом сайте указан адрес легитимного ресурса известной страховой компании. Однако если посетитель кликнет по ссылке, он окажется на все том же поддельном сайте.

Вот еще один пример рассматриваемой схемы, его особенность – предварительная регистрация. Мошенники запрашивают электронный адрес жертвы, на который затем высылают пароль для входа на сайт. Данный маневр подкрепляет уверенность человека, желающего оформить полис, что сайт является легитимным и что в дальнейшем на адрес электронной почты придет и сам полис.

Интересно, что данный сайт использует протокол HTTPS для передачи данных – т.е. само по себе наличие SSL-сертификата не гарантирует того, что сайт не принадлежит мошенникам.

Как только запрашиваемая сайтом информация собрана и отправлена, жертва получает сообщение, что после подтверждения оплаты полис будет отправлен на указанный при регистрации адрес.

Уведомления о новых штрафах ГИБДД

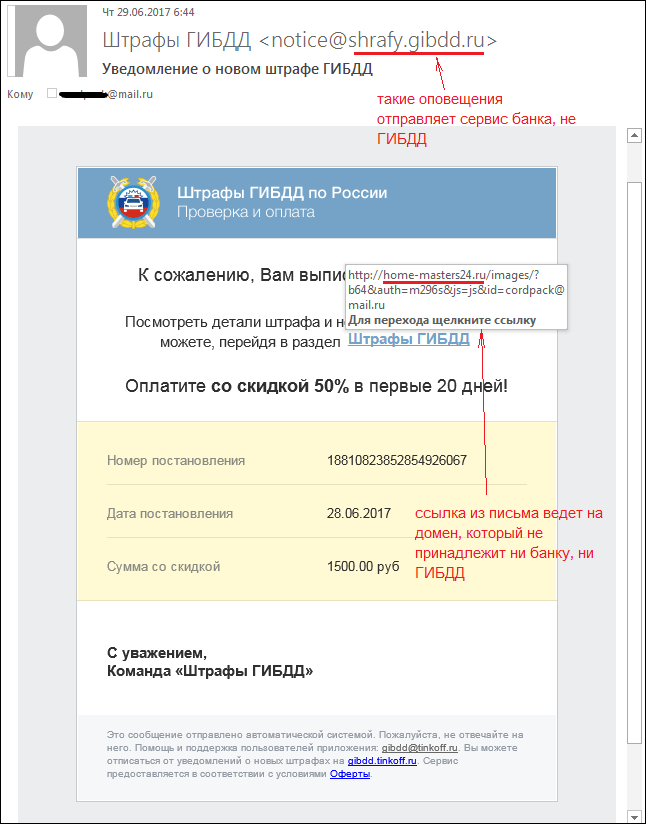

Вторая популярная ловушка связана с сервисами, предлагающими услугу оповещения о новых штрафах. Мошенники рассылают фишинговые оповещения от имени таких сервисов.

Для сравнения возьмем два письма: первый скриншот – настоящее оповещение от сервиса мониторинга штрафов, предлагаемого одним из банков, второй – письмо мошенников.

Адрес в поле отправителя можно подделать, что и было сделано, но мошенники ошиблись – легитимное оповещение должно быть отправлено сервисом банка, а не ГИБДД.

Удивление от неожиданного штрафа и предложенная скидка на его оплату должны побудить жертву быстрее перейти по ссылке за дополнительной информацией. Именно на это и рассчитывают мошенники.

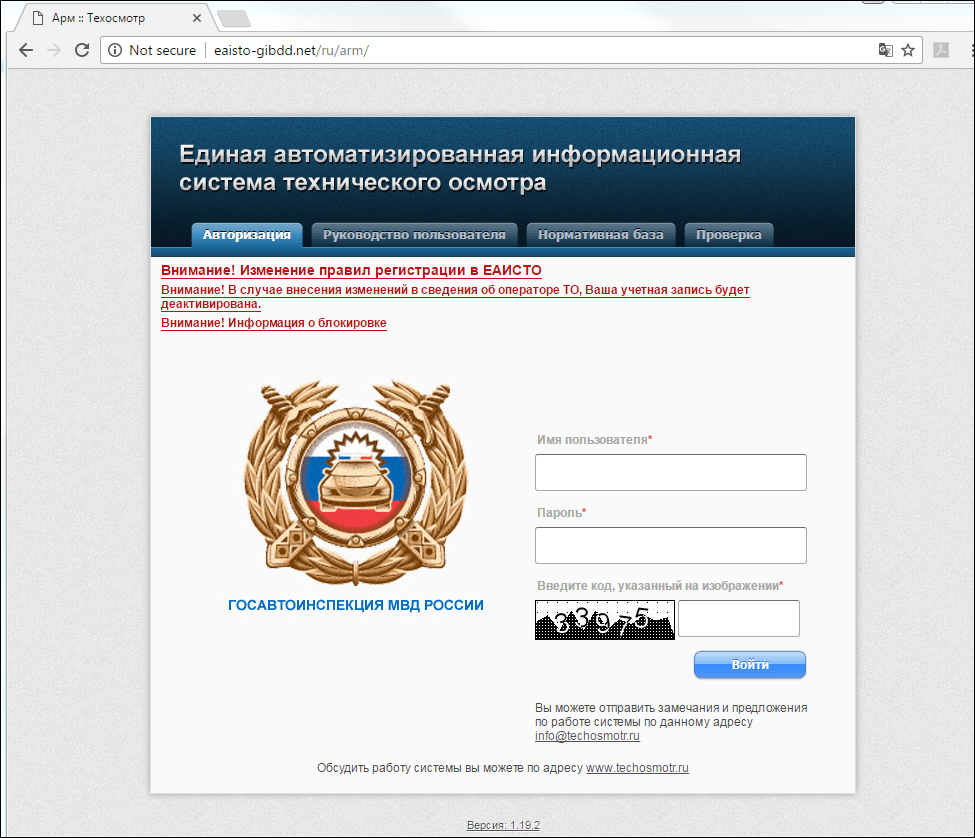

Доступ к базе ЕАИСТО

Еще одна опасность – поддельные сайты, имитирующие сервис для доступа к Единой автоматизированной информационной системе технического осмотра. В данном случае угроза для автовладельцев не так очевидна, как в предыдущих двух, поэтому рассмотрим работу ЕАИСТО поподробнее.

Система ЕАИСТО предназначена для сбора, хранения и использования информации о результатах техосмотра. Она закрыта для рядовых автовладельцев, доступ есть у работников организаций, занимающихся техосмотром, служащих страховых компаний и сотрудников ГИБДД. Задача базы данных – защита страховых компаний и владельцев транспортных средств, которые получают возможность проверить диагностическую карту автомобиля на подлинность.

Диагностическая карта не имеет серьезной защиты и может быть без особых усилий подделана мошенниками. Для борьбы с подделками и была создана база, которая содержит электронные копии всех легально выданных диагностических карт. В 2013 году процедура прохождения техосмотра в РФ значительно упростилась; главным изменением стало получение права проводить техосмотр частными компаниями, которые приобрели статус операторов технического осмотра. Раньше этим правом обладали только отделения ГИБДД.

Именно операторы ТО стали в результате целями киберпреступников. Последние создают поддельные страницы, копирующие оформление системы ЕАИСТО, с целью украсть логин и пароль от него. Благодаря полученному доступ мошенники могут вносить в базы фальшивые данные о ТО нужного им автомобиля. В результате может пострадать как оператор ТО, от лица которого в базу добавлялась поддельная информация, так и владелец автомобиля, которой приобрел поддельную диагностическую карту.

В случае ДТП проблем становится еще больше: если владелец транспорта получил страховку ОСАГО по поддельному документу, то он самостоятельно несет ответственность за ДТП. Т.е. ремонтирует за свои деньги как свой автомобиль, так и, в случае установления вины, другие пострадавшие в аварии машины. На оператора ТО, от имени которого в ЕАИСТО вносилась подложная информация, будут наложены большие штрафы.

В августе этого года в систему ЕАИСТО были внесены новые изменения. Теперь информация о технических экспертах будет размещаться в ЕАИСТО уполномоченными лицами Российского союза автостраховщиков (РСА). Операторам технического осмотра внесение и корректировка данной информации будет заблокирована, что должно уменьшить популярность вышеописанной мошеннической схемы.

Напоследок несколько советов, как не стать жертвой мошенников:

- Пользуйтесь услугами, предоставляемыми страховыми компаниями, на их официальных сайтах;

- Проверяйте адресную строку на соответствие доменного имени ожидаемому;

- Не переходите по подозрительным ссылкам из писем и рекламных баннеров;

- Если вы получили сообщение о штрафе – зайдите на сайт ГИБДД или используемого вами сервиса самостоятельно, не используя ссылки из писем;

- Обращайте внимание на наличие защищенного соединения (HTTPS) в адресной строке браузера на страницах ввода персональной информации;

- Не оформляйте диагностическую карту у недоверенных операторов. Список аккредитованных организаций можно посмотреть на сайте РСА.

- Используйте защитное ПО с функцией защиты от фишинга, оно возьмет на себя хлопоты.

Берегись автомошенников