Эксперименты хакера и «дыры» в безопасности

На прошлой неделе в сети было опубликовано интересное заявление для получения ордера на обыск. Подал его специальный агент ФБР Марк Херли (Mark Hurley), а подписал судья Эндрю Бакстер (Andrew Baxster). Эта бумага дала Херли возможность изучить технику пассажира, который в течение нескольких месяцев доставлял неприятности авиакомпании United Airlines.

Пассажира зовут Крис Робертс (Chris Roberts), он профессионал в области информационной безопасности и сейчас работает в компании One World Labs. Несдержанный исследователь уже получал предупреждение от ФБР в феврале 2015 г. после своей записи в Twitter о безопасности самолетов. Бюро дало понять блогеру, что проверка защищенности воздушных судов незаконна. Что не помешало Робертсу продолжить вести Twitter-репортажи непосредственно с борта в апреле и мае.

Одна из записей Робертса в Twitter

Вся эта история может оказаться просто рискованной саморекламой, но блоги-блогами, а слова, сказанные на допросе, получают дополнительный вес. На мой взгляд, нет смысла наговаривать на себя сотрудникам ФБР.

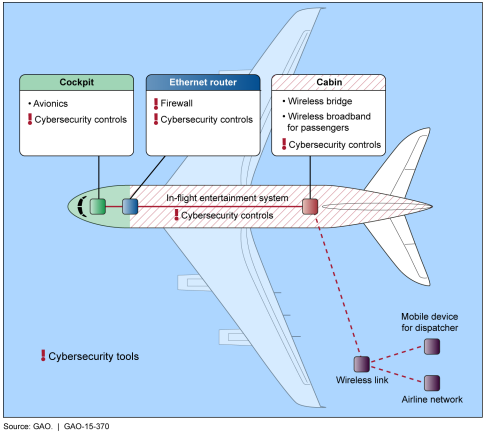

Нас больше всего интересует, что Робертсу удалось сделать технически. Действительно ли из информационно-развлекательной сети (In-flight entertainment, IFE) самолета можно увидеть трафик технологической сети воздушного судна и даже отдать команды, которые будут обработаны?

Робертс заявил ФБР, что для доступа к IFE ему было достаточно разобрать терминал, установленный в спинках кресел перед ним (Seat Electronics Box, SEB). Эксперимент был проделан неоднократно, около 15-20 раз. После снятия кожуха с SEB Робертсу потребовался нестандартно обжатый Ethernet-кабель (в документе with a modified connector).

С собой у пассажира был теперь уже конфискованный MacBook Pro «со множеством наклеек», подготовленной для тестов на проникновение операционной системой Kali Linux и специализированным ПО Vortex. Дальше начинается часть, проверить которую сложнее и агентам на месте, и тем более нам. Робертс заявил ФБР, что после подключения через IFE он смог изменить команды автопилота (в документе Thrust Management Computer) и отдал команду набрать высоту (CLB), которая была выполнена.

Агент Херли пишет, что уязвимыми могут быть IFE производства Thales и Panasonic. Именно они были установлены на Boeing 737, 757 и Airbus A-320 компании United Airlines (UA), в которых летал герой истории.

Если верить документу, то в информационной безопасности бортов UA было несколько серьезных брешей. Робертс смог воспользоваться идентификаторами и паролями IFE по умолчанию. Системным администраторам классических, а не бортовых вычислительных сетей не надо объяснять, что такие настройки недопустимы. Параметры по умолчанию широко известны из документации и могут быть использованы любым специалистом, перед вводом устройства в эксплуатацию их обязательно надо менять.

Помимо этого, Робертс смог перехватить сетевой трафик информационных систем, установленных в кабине воздушного судна. Что и дало ему возможность начать отдавать команды. Настолько прозрачное объединение технологических и информационно-развлекательных систем недопустимо ни в авиации, ни в автомобилестроении. Технологический трафик не должен быть доступен из салона, тем более системы управления не должны принимать команды оттуда.

Похоже на то, что разработчики не предполагали возможность физического доступа с пассажирских мест. А зря, здесь необходимо разграничение доступа. На борту самолета к данным авионики и диспетческой информации должен иметь доступ только экипаж. Пассажиры же могут спокойно пользоваться доступом в интернет, бортовым инфотейментом, но им не стоит давать даже теоретическую возможность видеть служебный технологический трафик.

Отметим, что в США проблему ИБ в авиации уже начали осознавать. Относительно недавно чиновники США (Government Accountability Office) начали работать над регламентацией требований к информационной безопасности воздушных судов. В документе как раз говорится о разграничении доступа:

Что касается United Airlines, то авиакомпания объявила о запуске типичной для ИТ-компаний программы bug bounty: UA будет начислять бонусные мили всем, нашедшим новые уязвимости на ее web-ресурсах. Однако программа не включает в себя исследования бортовых сетей.

На автомобилях эксперименты с локальным перехватом управления с ноутбука (при полном физическом доступе к машине) уже показаны. Для самолетов создать стенд для отработки атаки сложнее. Робертс для своих «домашних» исследований пользовался виртуальной средой, эмулирующей бортовую сеть.

К счастью, в этой истории пострадал только пластик сидений. Однако в дальнейшем количество попыток взлома бортовых сетей будет расти пропорционально всеобщему переходу на цифровые технологии. Робертс лишь первый, кто показал, что это возможно. Правильным подходом к предотвращению действительно серьезных инцидентов была бы разумная стандартизация ИБ в авиации. С привлечением авиаинженеров и экспертов профильных ИБ-компаний как для работы над такими документами, так и для непосредственно защиты воздушных судов.

Взломать самолет

drmad

Вызывает большое сомнение, что информационно-развлекательная сеть хоть как-то связана с технологической сетью. По идее, в системе управления должны быть совсем другие операционные системы (какая-нибудь VxWorks ), другие протоколы, etc. Не являются ли эти «официальные» подробности про доступ через SEB «информационным вбросом», призванным завуалировать истинные методы реального проникновения? Например, гораздо более реалистичным представляется дистанционное чтение и влияние на трафик, проходящий в стенах по кабелям технологической сети — т.е. использование ПЭМИН. Нет?

Никита

крутая статья