Что произошло?

В марте 2018 г. «Лаборатория Касперского» обнаружила активную целевую атаку, направленную на национальный центр обработки данных (ЦОД) одной из стран Центральной Азии. Как показала наша телеметрия, кампания началась осенью 2017 года. Особенной эту атаку делает выбор в качестве мишени именно национального дата-центра: ее операторы получили доступ сразу к целому ряду правительственных ресурсов. Мы считаем, что помимо прочего этот доступ затем использовался для внедрения вредоносного JavaScript на официальные государственные веб-сайты и проведения второго этапа атаки (watering hole).

Для удаленного управления зараженными серверами операторы на этот раз не стали разрабатывать полностью новый зловред, а выбрали свежие версии уже известного троянца HyperBro. Время компиляции версий HyperBro для этой атаки — декабрь 2017 г. и январь 2018 г. Сам RAT (Remote Administration Tool) можно обнаружить только в оперативной памяти, однако на жестком диске в виде файлов существуют вспомогательные модули, расшифровывающие троянца в оперативной памяти и мешающие его обнаружению защитными продуктами. Эти зловреды активно используют модуль shikata_ga_nai (полиморфный энкодер) известного фреймворка Metasploit, плюс алгоритм сжатия LZNT1.

Продукты «Лаборатории Касперского» детектируют разные модули этой атаки с вердиктами Trojan.Win32.Generic, Trojan-Downloader.Win32.Upatre и Backdoor.Win32.HyperBro. Получить полный технический отчет, индикаторы компрометации и YARA-правила можно в рамках нашего сервиса анализа угроз, написав по адресу intelreports@kaspersky.com.

Кто стоит за этой атакой?

Изучив используемые инструменты, веб-домены, тактику атакующих, жертвы, можно с высокой долей уверенности можно сказать, что за кампанией против национального дата-центра стоит китаеязычная группа LuckyMouse (также известная как EmissaryPanda и APT27). В частности, раньше она уже использовала для своих C&C-серверов домен update.iaacstudio[.]com.

Что касается инструментов, то троянец HyperBro не уникален, но очень характерен именно для китаеязычных атакующих. Shikata_ga_nai – просто общедоступный модуль фреймворка Metasploit и, возможно, лучший из реализованных в нем энкодеров. Только вот LuckyMouse уже пользовались им раньше с точно такими же параметрами.

Дальше — госучреждения, в т.ч. стран Центральной Азии, ранее уже становились мишенью LuckyMouse. Watering hole – классическая тактика этой группы, хотя опять-таки не уникальная. После атаки на национальный дата-центр стало понятно, отчего они так успешны в перенаправлении пользователей официальных сайтов на свои вредоносные веб-ресурсы.

Что касается связи заражения национального ЦОД и waterholing-кампании на государственных веб-сайтах той же страны, то в пользу связи этих событий кроме совпадения части подсетей говорят даты. Именно вскоре после заражения пользователи стали перенаправляться на вредоносный домен update.iaacstudio[.]com.

Распространение зловреда

Первоначальный вектор заражения, использованный в атаке на ЦОД, на 100% нам не известен. Мы видим, что LuckyMouse, как и другие китаеязычные атакующие, с декабря 2017 г. начали активно использовать зараженные документы, эксплуатирующие уязвимость CVE-2017-11882 (Microsoft Office Equation Editor). Однако не похоже, что конкретно в этой атаке на центр жертв заражали через такие документы. Возможно, что и сотрудников ЦОДа злоумышленники заражали при помощи предыдущей атаки watering hole.

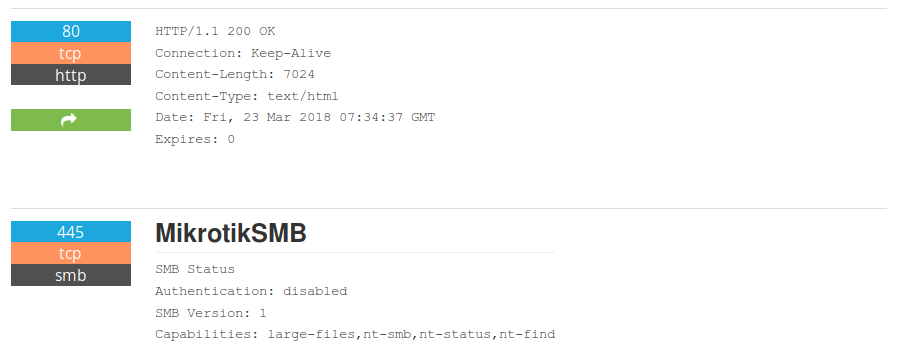

Основной C&C-сервер кампании – bbs.sonypsps[.]com; в феврале 2018 г. это доменное имя разрешалось в IP-адрес, принадлежащий украинскому интернет-провайдеру и назначенный маршрутизатору Mikrotik с прошивкой версии 6.34.4 (от марта 2016 г.) и включенным сетевым протоколом SMBv1. Мы считаем, что этот маршрутизатор не принадлежит атакующим, а был взломан ими для обработки на нем HTTP-запросов зловреда. 5 мая 2017 г. доменное имя Sonypsps[.]com было продлено до 13 марта 2019 г. при помощи регистратора доменных имен GoDaddy.

В марте 2017 г. Wikileaks опубликовала данные об эксплойте ChimayRed для маршрутизаторов Mikrotik. Однако в документации к нему говорится, что эксплойт не будет работать на версиях прошивки выше 6.30, т.е. взломать прошивку версии 6.34 с его помощью не получится.

Что делал зловред в ЦОД?

Дропер несет в себе три файла, этот набор очень типичен для китаеязычных атакующих: легитимное приложение – в этом случае Symantec pcAnywhere (IntgStat.exe) для .dll сайдлоадинга, модуль для запуска (с соответствующим именем pcalocalresloader.dll) и распаковщик самого троянца (thumb.db). В результате выполнения перечисленных файлов выполняется инъекция троянца в память процесса svchost.exe.

Модуль запуска, обфусцированный при помощи полиморфного энкодера shikata_ga_nai, один и тот же для всех дропперов. В результате, после деобфускации получается код, который выполняет типичный DLL сайдлоадинг – код патчит образ pcAnywhere в памяти в точке входа. Пропатченный код переходит обратно на вторую итерацию shikata_ga_nai в расшифровщике, но в этот раз уже как часть приложения из списка разрешенных.

Shikata обфусцирует и часть кода модуля запуска, который в свою очередь получает адреса всех нужных ему функций Windows API и отображает файл thumb.db в память того же процесса (pcAnywhere). Первые команды в отображенном файле thumb.db выполняют новую итерацию shikata_ga_nai. Наконец, расшифрованный код распаковывает содержащийся в нем PE-файл с помощью функции RtlCompressBuffer(), используя алгоритм LZNT1, и отображает его в память.

Как в результате выглядит атака watering hole?

Веб-сайты были скомпрометированы так, чтобы перенаправлять посетителей на развернутые ScanBox и BeEF. Эти перенаправления реализованы путем добавления двух вредоносных скриптов, обфусцированных при помощи инструмента, похожего на упаковщик Dean Edwards.

В результате пользователи сайтов перенаправлялись на https://google-updata[.]tk:443/hook.js – BeEF, и https://windows-updata[.]tk:443/scanv1.8/i/?1 – ScanBox.

Выводы

Группа LuckyMouse в последнее время очень активна. Злоумышленники выделяются своими навыками в проведении watering hole атак, а вот в том, что касается подбора зловредов, они вполне типичны для китаеязычных атакующих. Инструменты удаленного администрирования (в данном случае HyperBro) жертвы получают в комплекте с постоянно меняющимися защитными модулями (в данном случае – модуль запуска и распаковщик, защищенные кодировщиком shikata_ga_nai) и доверенными легитимными приложениями для сайдлоадинга.

Самое необычное и интересное в этой истории – выбор мишени. Национальный ЦОД может быть не только источником ценной информации, но и хостингом официальных государственных веб-сайтов. Также интересно, что в истории фигурирует маршрутизатор Mikrotik – мы полагаем, что он был взломан специально для реализации вредоносной кампании. Причины этого не вполне ясны: китаеязычные злоумышленники обычно не беспокоятся о маскировке своих операций. Может быть, это первые шаги в разработке нового, более незаметного подхода.

Индикаторы заражения

Дропперы

22CBE2B0F1EF3F2B18B4C5AED6D7BB79

0D0320878946A73749111E6C94BF1525

Модуль запуска

ac337bd5f6f18b8fe009e45d65a2b09b

HyperBro (RAT)

04dece2662f648f619d9c0377a7ba7c0

Доменные имена и IP-адреса

bbs.sonypsps[.]com

update.iaacstudio[.]com

wh0am1.itbaydns[.]com

google-updata[.]tk

windows-updata[.]tk

Как взломали национальный ЦОД для атаки watering hole на государственные сайты

Андрей

Добрый день!

С большим интересом прочитал Вашу статью, спасибо! Тем не менее, у меня есть почти глобальный вопрос. Правильно ли я понимаю, что любая атака на любой компьютер всегда начинается с запуска вредоносной программы? Т.е. даже когда зловред попал на компьютер, но еще не запущен (не загружен в оперативную память с передачей управления на начальный адрес), он не приносит никакого вреда. Если это так, тут же возникает простой вопрос: а почему вообще эти заражения происходят? Все нормальные ОС, включая Windows, имеют средства, препятствующие установке и запуску произвольного кода, установка делается только с определенными правами, сопровождается дополнительными вопросами. Более того, никто не мешает настроить рабочие (не домашние) компьютеры так, чтобы софт мог ставить только админ, а грузиться в процесс могли только файлы, установленные админом. Кстати, наложенные СЗИ типа SecretNet это как раз и делают в дополнение к штатным функциям ОС. В чем я не прав???