Атрибуция целевых атак — всегда нелегкая задача, и лучше оставлять ее правоохранительным органам. Да, в 90% случаев мы можем узнать о злоумышленниках какие-то детали, например на каком языке они говорят или даже где находятся, но еще в 10% — возможны досадные ошибки атрибуции или более неприятные последствия. Злоумышленники, атакующие высокостатусные организации, делают все возможное, чтобы оставаться незамеченными в инфраструктуре жертвы и оставлять как можно меньше следов своей деятельности. Они применяют разнообразные методы, препятствующие расследованию кампаний. Использование бинарных файлов из пакетов легитимного ПО, типовых легитимных инструментов для тестирования на проникновение и бесфайловых зловредов, а также другие приемы помогают злоумышленникам запутать исследователей, поэтому атрибуция угроз часто становится делом везения и источники некоторых атак остаются годами нераскрытыми. Недавно я опубликовал в Twitter свой список самых загадочных APT-кампаний и инструментов. В этой статье я рассматриваю каждый случай более подробно.

1. Проект TajMahal

В конце 2018 года мы обнаружили сложный фреймворк для шпионажа, которому дали название TajMahal. Он состоит из двух разных пакетов, названных разработчиками Tokyo и Yokohama, и может похищать различные данные, в том числе данные с компакт-дисков, записываемых на целевом компьютере, и документы, отправляемые на печать. Каждый пакет состоит из ряда вредоносных инструментов, таких как бэкдоры, кейлоггеры, модули для скачивания файлов, оркестраторы, средства захвата изображения с экрана и веб-камеры, записи звука и др. Всего было обнаружено 80 вредоносных модулей.

TajMahal использовался как минимум пять лет до того, как мы его обнаружили. Помимо прочих факторов, затрудняет атрибуцию и то, что на данный момент известна единственная жертва — серьезная дипломатическая организация. Кто стоит за атакой, имеются ли еще жертвы или все инструменты были разработаны для атаки на одну организацию — эти вопросы до сих пор остаются без ответа.

2. DarkUniverse

DarkUniverse — еще один APT-фреймворк, который мы обнаружили и описали в 2018 году. До этого он использовался не менее восьми лет — с 2009 по 2017 год — для атак по меньшей мере на 20 гражданских и военных организаций в Сирии, Иране, Афганистане, Танзании, Эфиопии, Судане, России, Беларуси и ОАЭ. Зловред распространяется через целевые фишинговые письма с вредоносным вложением — документом Microsoft Office. Он состоит из нескольких модулей для шпионажа: перехвата ввода с клавиатуры и почтового трафика, создания снимков экрана, сбора разнообразной информации о системе и т. д.

Единственный известный случай обнаружения активности DarkUniverse — использование сложного зловреда ItaDuke с PDF-эксплойтом нулевого дня «Visaform Turkey.pdf». До сих пор не удалось установить организаторов кампании DarkUniverse и проследить их деятельность после 2017 года.

3. PuzzleMaker

В апреле 2021 года мы обнаружили несколько целевых атак на основе сложной цепочки из эксплойтов нулевого дня. Злоумышленники проникали в систему через уязвимость удаленного выполнения кода в Google Chrome. Нам не удалось получить этот эксплойт, но мы предполагаем, что использовалась уязвимость CVE-2021-21224, позволяющая выполнять произвольный код из песочницы браузера. После проникновения уязвимость CVE-2021-31955, связанная с раскрытием информации ядра Windows, позволяла получить адрес ядра структуры EPROCESS. Для повышения привилегий использовалась еще одна уязвимость ядра Windows, CVE-2021-31956.

После успешной эксплуатации указанных уязвимостей в зараженную систему внедрялся специально разработанный для каждого случая вредоносный пакет из четырех модулей: стейджер, дроппер, сервис и удаленный терминал — финальная полезная нагрузка. Мы дали этой APT-угрозе название PuzzleMaker.

Единственная слабая связь с известными APT-кампаниями — техника пост-эксплуатации, которую использовали PuzzleMaker, CHAINSHOT и по меньшей мере две группы с государственным финансированием. Однако эта техника широко известна и может применяться разными группами независимо друг от друга.

4. ProjectSauron (Strider)

ProjectSauron был впервые обнаружен в сентябре 2015 года, когда платформа Kaspersky Anti-Targeted Attack отследила аномальный сетевой трафик в организации клиента. Он исходил от подозрительной библиотеки, загруженной в память сервера контроллера домена и зарегистрированной как фильтр паролей Windows с доступом к незашифрованным паролям от учетных записей администраторов. Библиотека оказалась модулем сложной APT-платформы, используемой для атак на правительственные, телекоммуникационные, научные, военные и финансовые организации в России, Иране, Руанде и, возможно, италоязычных странах.

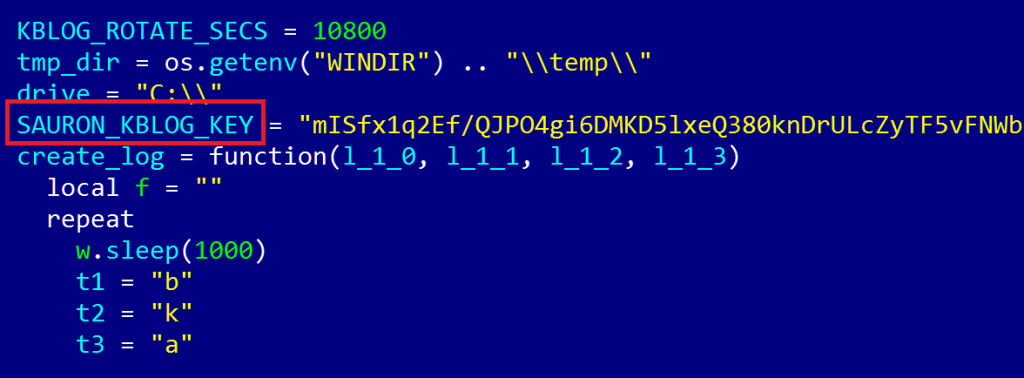

ProjectSauron был назван так из-за слова Sauron в коде конфигурационного файла

Платформа ProjectSauron обладает модульной структурой. Для атаки на каждую новую жертву используются уникальные основные импланты: отличаются имена и размеры файлов, а временные метки адаптированы к среде жертвы. Поэтому артефакты, обнаруженные в одной организации, имеют мало ценности для расследования других атак. Эти основные импланты работают как бэкдоры, загружающие дополнительные модули и выполняющие команды в памяти. Модули отвечают за конкретные функции сбора информации: перехват ввода с клавиатуры, кражу документов или перехват ключей шифрования с зараженных компьютеров и подключенных USB-устройств. Отдельный модуль отвечает за доступ к изолированным системам через зараженные USB-диски.

Группа, стоящая за ProjectSauron, использует сложную инфраструктуру командных серверов с широким рядом интернет-провайдеров и несколькими IP-адресами в США и Европе. Злоумышленники прилагают все усилия, чтобы не создавать узнаваемые схемы своих операций. C уверенностью можно утверждать только одно: сделать настолько сложное вредоносное ПО вряд ли возможно без государственной поддержки. Стоит также отметить, что злоумышленники, скорее всего, использовали опыт других APT-кампаний, таких как Duqu, Flame, Equation и Regin.

5. USB Thief

В 2016 году наши коллеги из ESET обнаружили USB-троянец с хитрым механизмом самозащиты. Зловред, названный USB Thief, состоял из шести файлов, два из которых были конфигурационными, а остальные четыре — исполняемыми. Запускать их можно было только в заданном порядке, и некоторые были зашифрованы по алгоритму AES-128. Ключ шифрования генерировался с использованием уникального идентификатора USB-устройства и определенных свойств диска. Из-за этого файлы было трудно расшифровать и запустить где-то еще, кроме зараженного USB-диска.

Три исполняемых файла — загрузчики, каждый из которых загружает в память файл следующего этапа. Для проверки нужного порядка загрузки они используют хэши, на основе которых генерируются имена файлов. Кроме того, некоторые файлы проверяют имя родительского процесса и прерывают его, если имя не подходит. Финальная полезная нагрузка крадет данные и получает из конфигурационного файла информацию о том, какие данные выгружать, как их шифровать и куда сохранять. Данные всегда выгружаются на зараженный USB-диск.

Еще один интересный метод в USB Thief — использование портативных версий определенных приложений, таких как Notepad, Firefox и TrueCrypt, чтобы обманом заставить пользователя запустить вредоносный загрузчик. Для этого загрузчик внедряется в цепочку команд этих приложений как плагин или динамически подключаемая библиотека. Когда пользователь запускает зараженное приложение, зловред тоже начинает работу. Это вредоносное ПО не получило широкого распространения и используется, скорее всего, в узконаправленных атаках с вовлечением сотрудников организаций.

Уже после моего поста в Twitter коллеги из ESET опубликовали новую информацию об этом наборе инструментов и предположили, что он может быть связан с APT-группой Lamberts:

6. TENSHO (White Tur)

В начале 2021 года в процессе поиска фишинговых страниц, имитирующих веб-сайты правительственных организаций, исследователи из компании PwC наткнулись на страницу, которая использовалась для кражи учетных записей министерства обороны Сербии. Она была создана прежде неизвестной группой TENSHO, или White Tur. Группа активна по меньшей мере с 2017 года и использует разнообразные уникальные методы и инструменты, в том числе вредоносные документы, скрипты HTA и PowerShell, исполняемые файлы Windows и фишинговые страницы, похожие на веб-сайты правительственных организаций.

Среди прочих инструментов TENSHO использует проект OpenHardwareMonitor с открытым исходным кодом, предназначенный для легитимного мониторинга температуры устройства, скорости вентилятора и других данных о состоянии оборудования. Группа распространяет вредоносный пакет OpenHardwareMonitor, доставляющий зловред TENSHO в форме скрипта PowerShell или исполняемого файла для Windows.

На данный момент не обнаружено связей между TENSHO и какими-либо известными APT-группами. TENSHO атакует организации в Сербии и Республике Сербской (одно из образований в составе Боснии и Герцеговины), что указывает на очень узкую региональную направленность. Так как в атаках на этот регион могут быть заинтересованы разные стороны, провести атрибуцию угрозы не удается.

7. PlexingEagle

На конференции HITBSec 2017 в Амстердаме Эммануэль Гадэ (Emmanuel Gadaix) рассказал об обнаружении крайне интересного набора инструментов для кибершпионажа в GSM-сетях. Вредоносное ПО, найденное во время рутинной проверки безопасности клиента, развернула, по всей видимости, очень продвинутая в техническом плане группа.

Неожиданная встреча с APT-угрозой для компаний связи, презентация Эммануэля Гадэ

Изначально команда Гадэ обнаружила компрометацию на компьютере с системой Solaris 10, который злоумышленники использовали как базу для своих операций. Глубокие знания инфраструктуры связи и сетей GSM позволили им модифицировать функцию, которую обычно используют правоохранительные органы для прослушки телефонных звонков, внедрив собственные механизмы для перехвата интересующих звонков. Вредоносное ПО для этой атаки было написано с использованием языка LUA, который использовали и другие APT-группы, например организаторы кампаний Flame и ProjectSauron. В своем выступлении Гадэ указал на сходства между этим случаем и так называемым греческим Уотергейтом — единственными известными обнаружениями подобных атак.

8. SinSono

В мае 2021 года Syniverse, телекоммуникационная компания, оказывающая услуги маршрутизации текстовых сообщений таким операторам связи, как At&T, Verizon, T-Mobile и др., обнаружила несанкционированный доступ к своим IT-системам. Внутреннее расследование показало, что неизвестные злоумышленники впервые проникли в инфраструктуру Syniverse в 2016 году. В течение пяти лет они, оставаясь незамеченными, использовали внутренние базы данных и смогли украсть учетные данные для входа в среду EDT (электронной передачи данных) у 235 клиентов компании. Используя скомпрометированные учетные записи, злоумышленники могли получить доступ к конфиденциальной информации потребителей, например записям звонков и содержанию текстовых сообщений.

Хотя компания сбросила или деактивировала учетные данные всех пользователей EDT и связалась с пострадавшими организациями, многие вопросы остались без ответа, например действительно ли группа украла конфиденциальные данные. Сама компания и некоторые операторы связи, опираясь на данные своих сервисов, не обнаружили серьезных утечек и попыток прерывания процессов, а мы до сих пор не знаем ни того, кто стоял за атакой, ни того, какие цели она преследовала. Мы проанализировали данные, связанные с этой атакой, и выяснили, что разработчики вредоносного ПО уделили много внимания механизмам его защиты и затруднения атрибуции.

9. MagicScroll (AcidBox)

MagicScroll — сложный вредоносный фреймворк, впервые обнаруженный в 2019 году исследовательским подразделением Palo Alto Network Unit 42. Это многоэтапное вредоносное ПО, образцов которого удалось получить всего несколько, а единственная известная жертва (из России) была атакована в 2017 году. Механизм первичного заражения MagicScroll неизвестен. Первый известный этап — загрузчик, который был создан как поставщик поддержки безопасности. Это DLL-библиотека, которая обычно обеспечивает отдельные функции безопасности, например аутентификацию приложений. MagicScroll использует этот функционал для внедрения в процесс lsass.exe и, возможно, закрепления в системе.

Основное предназначение загрузчика — расшифровка и загрузка модуля следующего этапа, который хранится в реестре. Модуль использует уязвимость драйвера VirtualBox для загрузки неподписанного вредоносного драйвера в режиме ядра. Согласно данным Unit 42, эту уязвимость уже эксплуатировала группа Turla, однако ничто не указывает на то, что она связана с новой кампанией. Команда Unit 42 также обнаружила сходства с кампанией ProjectSauron, но слишком слабые, чтобы однозначно говорить о связи. Мы также не обнаружили связи между MagicScroll и другими известными APT-группами.

10. Metador

Группа Metador впервые была описана компанией SentinelLabs в сентябре 2022 года. В основном она атакует провайдеров интернет-услуг, телекоммуникационные компании и университеты в нескольких странах Ближнего Востока и Африки. По меньшей мере одна из жертв подверглась атакам почти десяти разных APT-групп.

Metador использует две вредоносные платформы: metaMain и Mafalda, которые развертываются исключительно в памяти. Платформа metaMain представляет собой многофункциональный бэкдор, который обеспечивает злоумышленникам длительный доступ к зараженной системе. Бэкдор может записывать нажатия клавиш и события мыши, делать снимки экрана, скачивать и отправлять файлы, а также выполнять произвольный шелл-код.

Mafalda — бэкдор в активной разработке. Его последняя версия была скомпилирована с временной меткой, относящейся к декабрю 2021 года. Этот бэкдор использует ряд методов защиты от анализа и поддерживает 67 команд, что на 13 больше, чем в предыдущей версии.

Помимо стандартных функций бэкдоров, metaMain и Mafalda могут взаимодействовать и обмениваться данными с другими (пока неизвестным) имплантами. Один из имплантов, Cryshell, работает как промежуточный сервер между metaMain или Mafalda и командным сервером. Есть причины полагать, что существуют не обнаруженные пока импланты для Linux, которые могут отправлять в Mafalda данные, собираемые с компьютеров Linux.

Пока не удалось установить, кто стоит за кампанией Metador и какие цели преследует. Сложное вредоносное ПО с механизмами защиты от обнаружения в течение долгого времени, вероятно, используется продвинутой APT-группой для кампании кибершпионажа. Некоторые ответы командные серверы отправляли на испанском языке, поэтому возможно, что организаторы атаки или разработчики говорят по-испански. Кроме того, в коде зловредов Metador были обнаружены культурные отсылки: тексты песен, относящихся к жанру британского поп-панка, и карикатуры на политиков Аргентины. Разнообразие следов затрудняет определение страны, в интересах которой работают злоумышленники (если они работают на правительство). Одна из гипотез — группа проводит дорогостоящие атаки на заказ.

Заключение

APT-группы всеми способами стремятся оставаться незамеченными, а если не получается — избежать атрибуции. Время от времени исследователи обнаруживают таинственные кампании, которые остаются нераскрытыми долгие годы, и почти невозможно с уверенностью определить, кто за ними стоит. В этой статье описывается лишь малая часть загадок, на которые мы не нашли ответа. Поэтому так важно обсуждать их в сообществе кибербезопасности и делиться всеми доступными сведениями.

10 самых загадочных APT-кампаний, оставшихся без атрибуции