В дополнение к предыдущему посту об использовании злоумышленниками поддельного OWA хотелось бы остановиться на технических аспектах данной атаки.

1. Спам

Данные спам-сообщения по предварительным данным были разосланы с ботнета pushdo, построенного с помощью вредоносных программ из семейства Backdoor.Win32.NewRes. Данные вредоносные программы распространяются через спам, социальные сети (с помощью вредоносных программ Net-Worm.Win32.Koobface), через взломанные сайты.

2. Фишинговый сайт

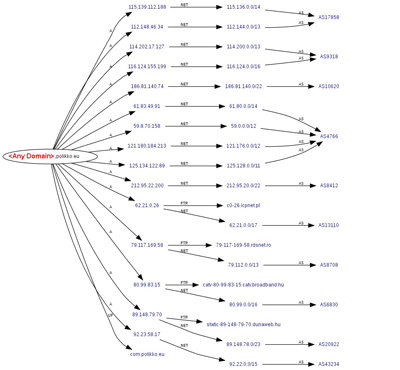

Фишинговый сайт, указанный в спам-сообщении, зарегистрирован на 15 постоянно меняющихся IP-адресах, расположенных в разных Автономных системах интернета.

Пример расположения фишингового сайта

Анализ организации расположения фишингового сайта и его динамически меняющегося содержимого под имя домена в адресе получателя спам-рассылки предполагает, что данная фишинг-атака произведена с помощью технологии «Rock Phish».

3. Троянец

Распространяемая таким образом троянская программа классифицируется «Лабораторией Касперского» как Trojan-Spy.Win32.Zbot. Данная вредоносная программа предназначена для кражи сохраненных на компьютере пользователей паролей от локальных программ, паролей для доступа к вебсайтам, перехвата данных, вводимых пользователем с клавиатуры, и т.д. Также троянец обладает возможностью устанавливать на зараженных компьютерах пользователей другие вредоносные программы. В данном случае троянец координировал свою работу с командным центром, установленным на Украине.

Итог:

Данная атака является одним из примеров атак с применением технологий, уже давно используемых злоумышленниками. Особенностью в этом случае стала подстановка доменного имени в обращении в письме и в ссылку и создание фишингового сайта под OWA. В остальном, все, как обычно 8)

Внимание — фишинг: псевдо-OWA 2