Часть 1: Опасные тенденции

С июня 2015 года мы наблюдаем ощутимый рост числа атак мобильного вредоносного ПО, использующего для достижения своих целей привилегии суперпользователя (root-доступ) на устройстве.

Root-доступ противоречит модели безопасности операционной системы, нарушая принцип изоляции приложений друг от друга и от системы. Он дает приложению, использующему такой доступ, фактически неограниченный контроль над устройством, что абсолютно недопустимо в случае вредоносного приложения.

Использование привилегий суперпользователя в зловредных целях само по себе не ново – в регионах, где телефоны поставляются с предустановленными средствами получения повышенных привилегий, вирусописатели уже давно взяли на вооружение такую технику. Также известны случаи, когда троянцы получали такие привилегии после проведения пользователем процедуры т.н. «рутования» — установки с помощью уязвимостей приложений, позволяющих получать на телефоне привилегии суперпользователя.

В рассматриваемых случаях владелец смартфона даже не подозревает о наличии на своем устройстве приложения с привилегиями суперпользователя: троянцы самостоятельно получают root-привилегии.

Схема работы

Мы проанализировали статистические данные, собранные нами с мая по август этого года, и выделили три основных семейства троянцев, использующих рут-привилегии без ведома пользователя – Trojan.AndroidOS.Ztorg, Trojan-Dropper.AndroidOS.Gorpo (действующий в связке с Trojan.AndroidOS.Fadeb) и Trojan-Downloader.AndroidOS.Leech. Все эти мобильные зловреды обладают возможностью установки программ, их функциональность фактически ограничивается созданием на телефоне возможности скрытой загрузки и установки любых приложений.

Отличительной особенностью этих мобильных троянцев является то, что они представляют собой пакеты, встроенные в обычное приложение без особой связи с его исходным назначением. Злоумышленники просто берут популярное легитимное приложение и внедряют вредоносный код, не затрагивая основную функциональность.

После запуска троянец перебирает известные ему уязвимости ОС Android, пытаясь получить права суперпользователя. В случае успеха, в папку системных приложений (/system/app) устанавливается автономная версия зловреда, которая периодически обращается на серверы злоумышленников за командами на скачивание и установку других приложений. Дальнейшие действия зловредов могут различаться в зависимости от семейства, поэтому далее мы рассмотрим каждое из трех семейств.

Семейства Fadeb и Gorpo

Сначала стоит объяснить, почему мы говорим об этих семействах как о действующих в связке. Анализ кода показал, что данные зловреды написаны с использованием одного и того же фреймворка, в их коде используются идентичные способы сокрытия строк. Функционально за скачивание и установку файлов отвечает Trojan.AndroidOS.Fadeb, тогда как Trojan-Dropper.AndroidOS.Gorpo осуществляет получение привилегированного доступа к устройству и затем устанавливает Fadeb в /system/app под именем LauncherXXXX.apk. Старые версии Trojan.AndroidOS.Fadeb работали «в одиночку», предполагая наличие на устройстве файла su, который был установлен производителем либо пользователем.

Троянцы двух рассматриваемых семейств встречаются на недорогих смартфонах – в качестве пакетов, встроенных в популярные приложения, например, Twitter, Facebook, разнообразные лаунчеры и т.д. Анализ прошивок устройств, подвергшихся заражению, показал, что приложения, содержащие вредоносный код, не поставляются производителем. Сами пользователи эти приложения тоже не устанавливали стандартным способом. Мы предполагаем, что установка производилась третьими лицами до попадания устройства к пользователю. Например, это могли быть частные продавцы, стремящиеся в угоду покупателю установить на устройство побольше полезных приложений, но использующие для этого небезопасные источники ПО без какой-либо проверки скачиваемого.

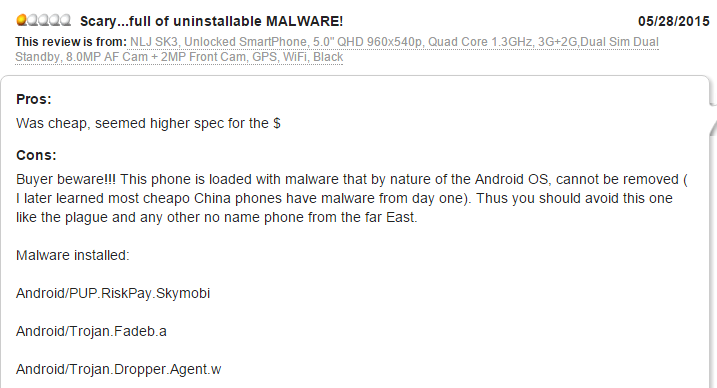

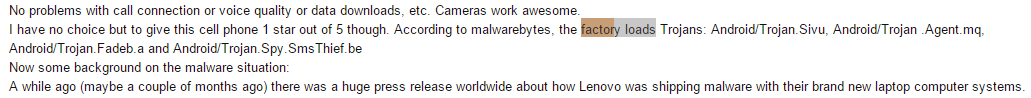

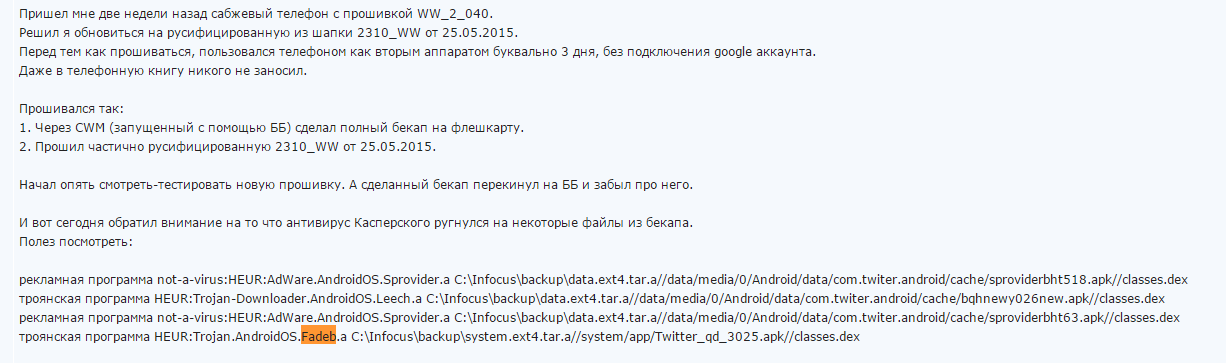

Эти предположения возникли у нас после изучения различных сайтов и форумов, на которых пользователи рассказывали о случаях, когда заражение происходило без их ведома и троянец был обнаружен на свежекупленном устройстве.

Источник: https://www.androidpit.de/xiaomi-mi4-smartphones-werden-teils-mit-trojaner-ausgeliefert

Источник: http://www.newegg.com/Product/SingleProductReview.aspx?ReviewID=4337361

Источник: http://www.amazon.com/Lenovo-Screen-Android-Qualcomm-Snapdragon/product-reviews/B00SUWBROI

Источник: http://4pda.ru/forum/index.php?showtopic=665949&st=600

На этом перечень источников заражения не заканчивается – иногда пользователи самостоятельно загружали эти троянцы из неофициальных магазинов приложений. Согласно нашей статистике самые популярные инфицированные приложения это:

- com.leo.appmaster

- cn.cleanmaster.mguard

- com.apusapps.launcher

- cc.taosha.beautify.easylocker

- cc.taosha.toolbox.shareit

- com.twiter.android

- com.freevideo.entertainment.youtube

- com.star.android.smartTouch

- com.top.sex.positions.real.sounds

Семейство Leech

Данное семейство зловредов является наиболее продвинутым из описываемых – различные его версии могут обходить динамические проверки Google, необходимые для размещения приложений в официальном магазине приложений Google Play. В зловредах этого семейства реализована возможность получения (на основе IP-адреса устройства, с помощью ресурса «ipinfo.io») различной информации – страны регистрации, адреса, соответствующих этому IP-адресу доменных имен. Затем троянцем производится проверка вхождения IP-адреса в диапазоны адресов, принадлежащих компании Google:

- 216.58.192.0 — 216.58.223.255

- 209.85.128.0 — 209.85.255.255

- 104.132.0.0 — 104.135.255.255

- 173.194.0.0 — 173.194.255.255

- 74.125.0.0 — 74.125.255.255

В случае, если IP-адрес принадлежит одному из этих диапазонов, зловред прекращает свою работу.

Также, доменные имена, соответствующие адресу устройства, проверялись на наличие в них следующих строк – «android», «google» и «1e100» (внутренний служебный сервис компании, представляет из себя математическую запись числа гугол). Таким образом троянец проверяет нахождение зараженного устройства в корпоративной сети Google. Это необходимо для того, чтобы пройти динамическую проверку, обязательную для размещения приложения в магазине Google Play. Когда Leech обнаруживает факт своего нахождения в сети Google, он понимает, что проходит проверку, и прекращает свою работу.

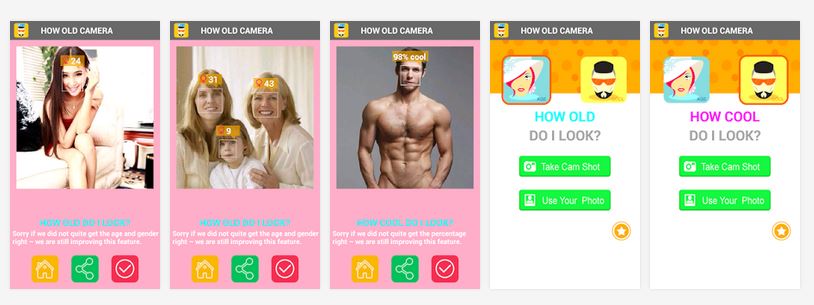

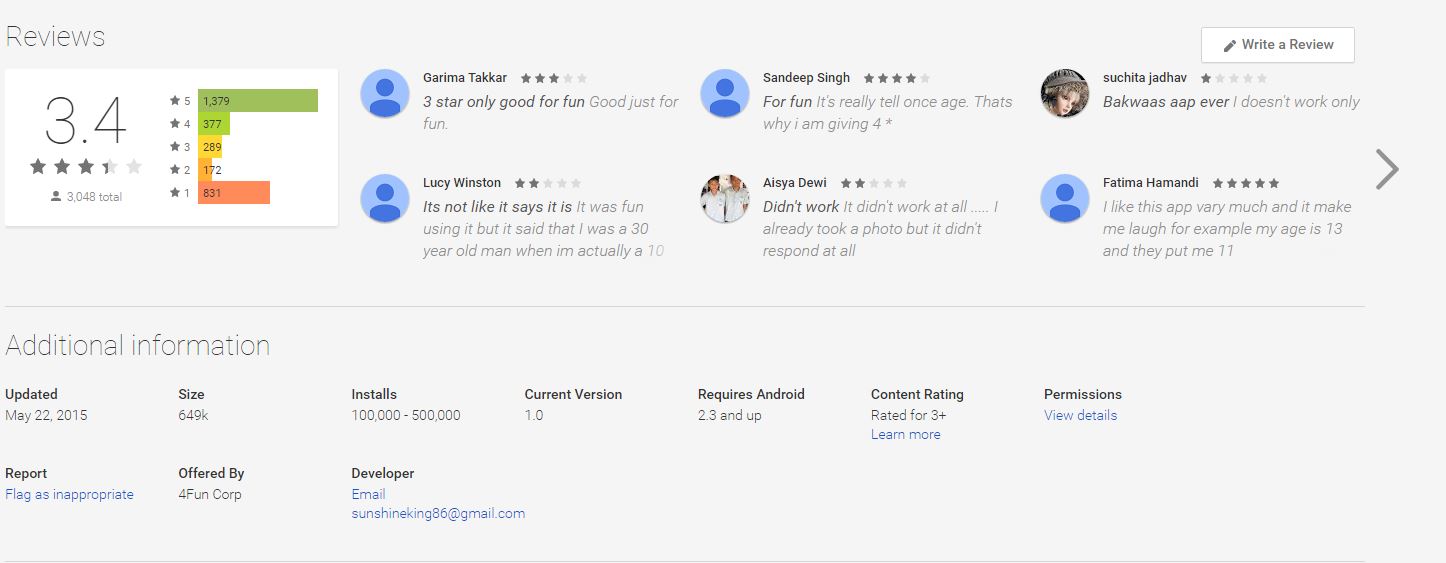

Кроме того, зловред использует технику динамической загрузки кода, т.е. все критически важные для своей работы модули он скачивает и подгружает в свой контекст во время исполнения, что затрудняет статический анализ приложения. В итоге все вышеперечисленные техники помогли троянцу проникнуть в официальный магазин Google Play в составе приложения под названием «How Old Camera», которое представляет собой сервис, пытающийся угадать возраст человека по фотографии.

Как мы видим, приложение появилось 22 мая 2015 года, на волне популярности похожего сервиса от Microsoft. На момент удаления из Google Play (10.06.2015) у него было зарегистрировано от 100 000 до 500 000 установок, что немало, особенно учитывая опасность, которую таит в себе это приложение. Также пакет с троянцем содержали другие легитимные приложения, пользующиеся популярностью у пользователей – например, позволяющие скачать видео с YouTube или установить живые обои.

После успешного получения привилегий суперпользователя Leech устанавливает в папку /system/app не только свою автономную версию, но и приложение с именем «com.sync.sms», детектируемое нашими продуктами как Trojan.AndroidOS.Guerilla.a. Этот троянец проводит агрессивные рекламные кампании для приложений, что включает показ рекламы в статус-баре, в чужих приложениях, установку и запуск приложений (в том числе есть возможность скачивать приложения из Google Play) и отрисовку произвольных интерактивных элементов на экране устройства.

Интерактивные элементы — результаты работы Trojan.AndroidOS.Guerilla.a

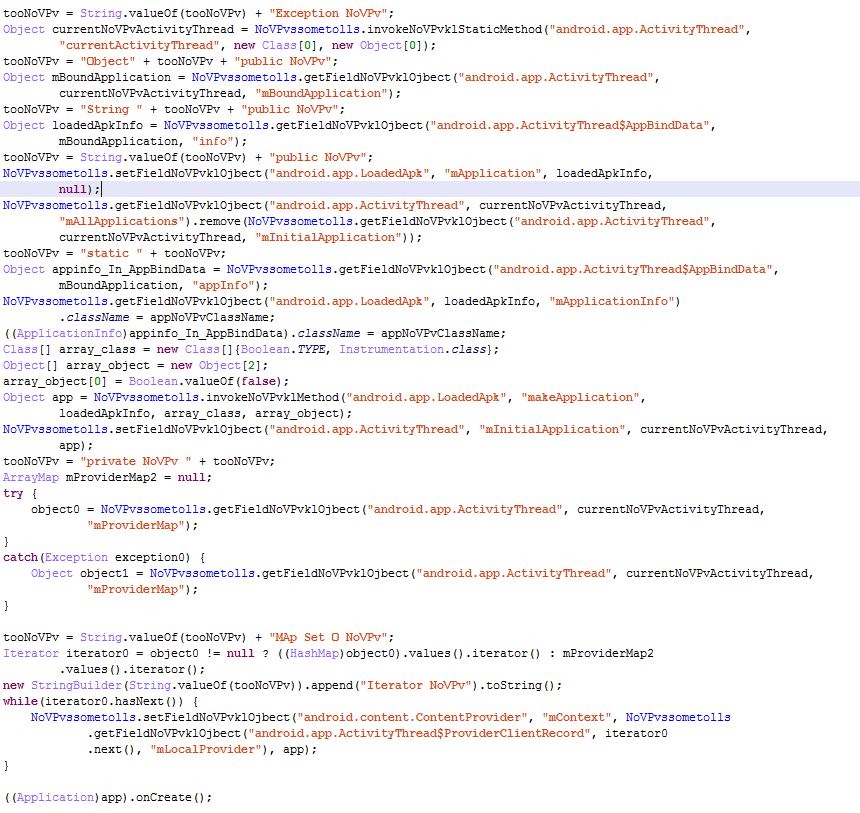

Также троянец Guerilla может инжектить свой код в системные приложения непосредственно в памяти, чтобы обеспечить свой постоянный запуск.

Приложения, рекламируемые с помощью троянца Guerilla, приведены ниже:

- com.duotui.home

- com.mobile.indiapp

- com.polaris.newnews

- com.uf.lockscreen

- gamedangian.tienlenmiennam.gamebai

- com.flipkart.android

- com.truecaller

- com.chaatz

- com.eterno

- com.machinezone.gow

- com.moonton.magicrush

- com.zqkt.hezuobao1

- com.batterysaverplus

- com.heisha.candy150706

- com.lazada.android

- com.mfree.mp3.music

- com.mm.artifact

- com.mzve.mstc.yxjz

- com.qihoo.security

- com.schibsted.bomnegocio.androidApp

- com.uf.flashlight

- com.baidu.androidstore

- com.dianxinos.dxbs

- com.dianxinos.optimizer.duplay

- com.estrongs.android.pop

- com.ijinshan.kbatterydoctor_en

- com.quikr

- com.star.android.smartTouch

- com.weixin.gzsj

- com.wifi.free.superfast

- com.baidu.browser.inter

- com.cleanmaster.mguard

- com.looku.bee2

- com.specialapps.SecretBox

- com.voonik.android

- com.applockv43o003.amb

- com.apusapps.launcher

- com.coconuttec.teenpatti.klub

- com.cool.coolbrowser

- com.dragon.android.mobomarket

- com.hcg.cok.gp

- com.igg.castleclash_fr

- com.leo.appmaster

- com.uc.browser.en

- com.fission.sevennujoom

- com.then.dayx.hgwe

- com.wifimap.mapwifi

- net.lovoo.android

Leech открывает доступ на устройство не только Guerilla, но и куда более опасным зловредам. Поэтому мы решили посвятить ему отдельную статью, где подробно опишем как этого незаурядного троянца, так и его производные.

Семейство Ztorg

В целом, функциональность троянцев, принадлежащих к данному семейству, не отличается от функциональности семейств, описанных выше. Схема распространения также повторяет схемы распространения троянцев из семейств Gorpo (плюс Fadeb) и Leech – вредоносный код находится в пакетах, встроенных в обычные приложения. Единственным существенным отличием является использование в последних версиях зловредов защиты, полностью скрывающей код от статического анализа. Злоумышленники используют протектор, который заменяет исполняемый файл приложения на собственную заглушку, и во время запуска приложения расшифровывает и подгружает исходный исполняемый файл в адресное пространство процесса. Дополнительно используется обфускация строк, призванная усложнить и без того непростую задачу анализа подобных файлов.

Версии Ztorg, не использующие подобную защиту, детектируются продуктами «Лаборатории Касперского» как Trojan.AndroidOS.Ztorg.a, версии с защитой – как Trojan.AndroidOS.Ztorg.b.

Статистика

Ниже приведены данные по активности описанных семейств. Левая картинка – график прироста количества атакованных пользователей во времени, правая – карта распространения.

Наибольшее количество попыток заражения троянцем Leech было зафиксировано в первой половине июля – за две недели были атакованы около 33 тысяч пользователей. Пик пришелся на 9 июля – более 2800 потенциальных жертв.

Троянец Trojan.AndroidOS.Ztorg.a был весьма активен в июне – в среднем, более 1200 атакованных пользователей в день. К середине июля его популярность резко пошла на спад, на смену зловреду пришла следующая модификация — Trojan.AndroidOS.Ztorg.b. Защищенная версия троянца была более активной и в июле атаковала ежедневно около 1300 пользователей.

Активность троянца Trojan-Dropper.AndroidOS.Gorpo.a постепенно росла с начала мая 2015 года. Однако мы отметили два резких скачка – 30 июня и 16 июля. В эти дни количество атакованных пользователей превысило отметку в 1500 и 1800 потенциальных жертв соответственно.

Троянец Trojan.AndroidOS.Fadeb.a можно назвать наименее успешным среди рассматриваемых. Его активность также возрастала с начала мая, но даже в наиболее активный период, пришедшейся на первую половину июля, количество атакованных пользователей не превышало 1000 в день.

Большая часть атакованных троянцами пользователей находилась в России и Индии, а также странах Ближнего Востока. Однако и в других регионах были зафиксированы десятки и сотни случаев заражения.

Заключение

Самостоятельное получение привилегий суперпользователя вредоносными приложениями – нечастый случай. В основном подобные техники использовались в сложных зловредах, используемых для осуществления целевых атак. Рассматриваемые случаи показывают, что подобные техники «уходят в массы» — все больше обычных зловредов используют похожие (если не более продвинутые) схемы, что создает опасную тенденцию. Хотя описанные троянцы в данный момент используются в основном для рекламных целей, ничто не мешает им с помощью полученных привилегий суперпользователя устанавливать приложения, которые могут нанести пользователю куда больший урон, чем раздражение от назойливой рекламы.

Пускаем корни