Цифры года

В 2020 году:

- Доля спама в почтовом трафике составила 50,37%, что на 6,14 п. п. ниже, чем в 2019-м.

- Больше всего спама (21,27%) исходило из России.

- Решения «Лаборатории Касперского» обнаружили 184 435 643 вредоносных вложения.

- Чаще всего почтовый антивирус срабатывал на письма, содержащие зловреды семейства Trojan.Win32.Agentb.

- Система «Антифишинг» заблокировала 434 898 635 попыток перехода на мошеннические ресурсы.

- Чаще всего мишенью фишинговых атак становились онлайн-магазины (18,12%).

Тенденции года

Свяжитесь с нами, и потеряете деньги или учетку!

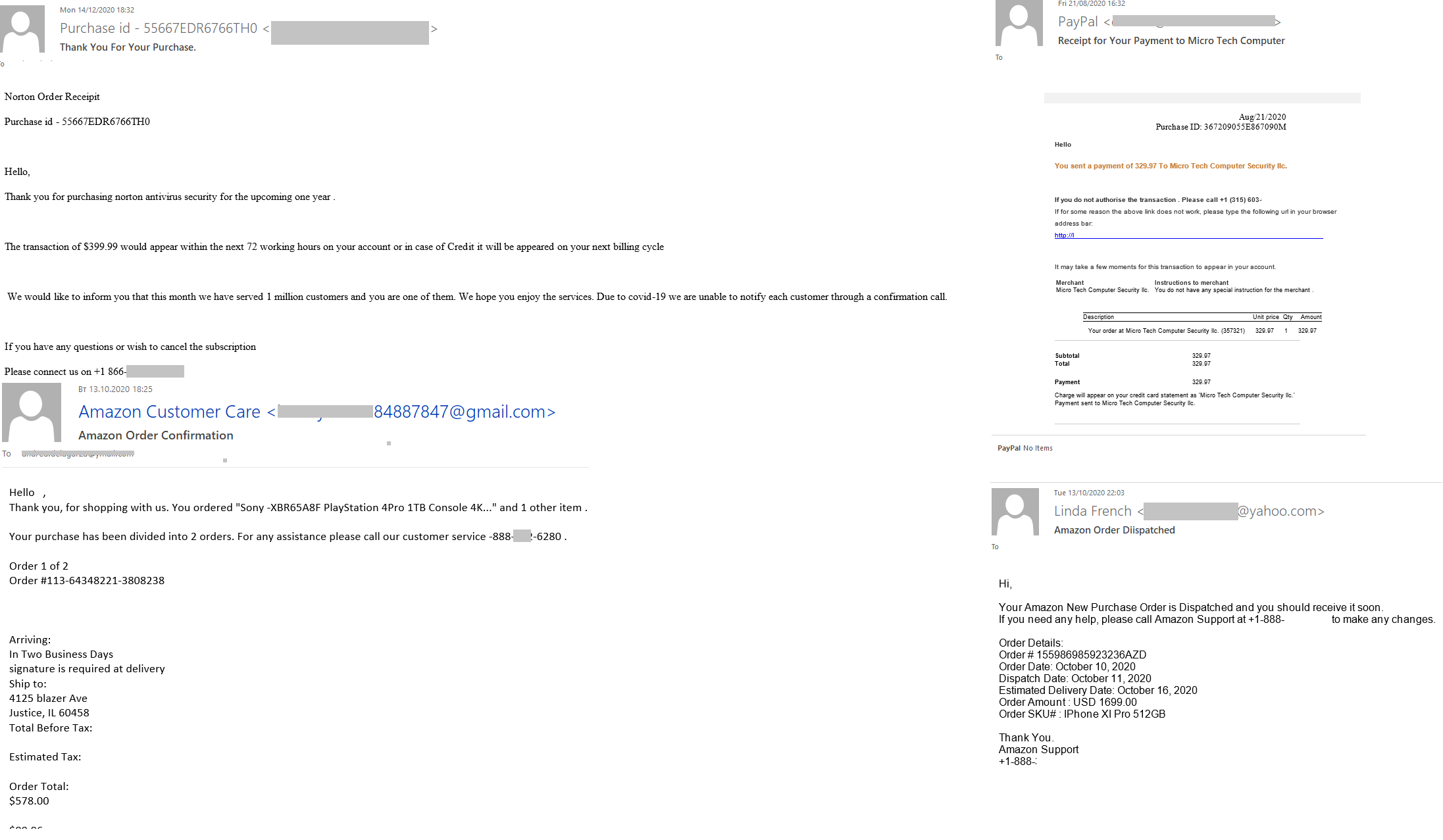

В рассылках от имени крупных компаний — Amazon, PayPal, Microsoft и других — мошенники все чаще старались добиться того, чтобы пользователь сам связался с ними. Поводы для контакта со «службой поддержки» могли быть разными: подтверждение заказа, решение технических проблем, отмена сомнительной операции и т. д. Но все сообщения имели одну общую черту: связаться с сервисом предлагалось по указанному в письме телефону. Большинство легитимных рассылок постоянно предупреждает получателей о том, как опасно переходить по ссылкам в письмах. Предложение перезвонить по телефону, напротив, должно было усыпить бдительность. Еще больше доверия вызывали бесплатные номера, так как службы поддержки в крупных компаниях часто их используют. Скорее всего, мошенники рассчитывали, что в критической ситуации жертва предпочтет воспользоваться присланным номером и получить помощь мгновенно, а не искать контактный телефон самостоятельно или ждать ответа на письменную заявку в службу поддержки.

Подобный прием с телефоном для связи активно использовали не только в письмах, но и непосредственно на фишинговых страницах. В этом случае расчет был прост: посетитель в первую очередь обратит внимание на номер и тревожное предупреждение на красном фоне, а не на адресную строку поддельного сайта.

Мы предполагаем, что у перезвонивших по мошенническим номерам злоумышленники либо спрашивали логин и пароль от сервиса, под который они подделывались, либо просили оплатить услуги по диагностике и выявлению проблемы.

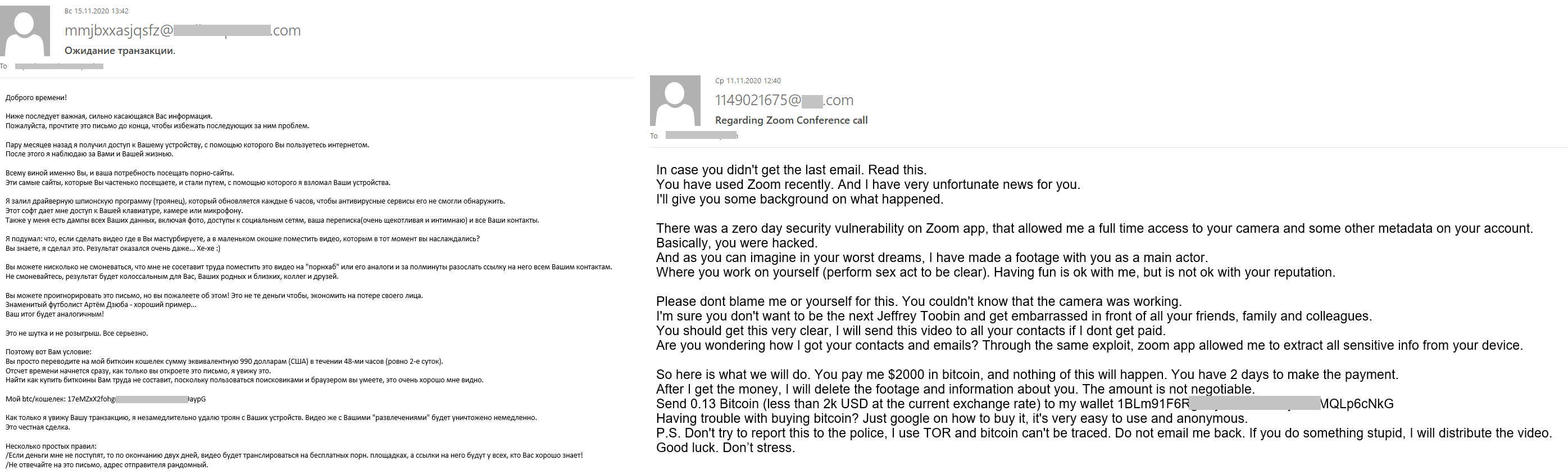

Репутация, биткойны или жизнь?

В 2020 году биткойн-вымогатели следовали старой схеме: требовали перевести деньги на определенный счет и угрожали неприятностями в случае невыполнения условий. При этом предлоги для вымогательства стали более разнообразными. В большинстве случаев мошенники, как и раньше, заявляли, что засняли объект шантажа во время просмотра видео для взрослых; слежка якобы осуществлялась с помощью шпионской вредоносной программы.

Отражением современных тенденций, в частности популярности онлайн-конференций, стали рассылки, в которых злоумышленники заявляли о слежке с помощью Zoom. Кроме того, в этом году вымогатели начали использовать новостные сенсации в качестве доказательства реальности своих угроз. Этот прием очень близок к методам «нигерийских» мошенников, которые от лица реальных политических деятелей или их родственников предлагают несметные богатства, либо каким-то иным образом связывают свои письма с происходящими в мире масштабными событиями. В случае с биткойн-шантажом новостной аспект должен был стать для жертвы веским аргументом в пользу того, чтобы срочно заплатить выкуп, поэтому киберпреступники приводили в пример медийных персон, чья репутация пострадала из-за откровенного видео.

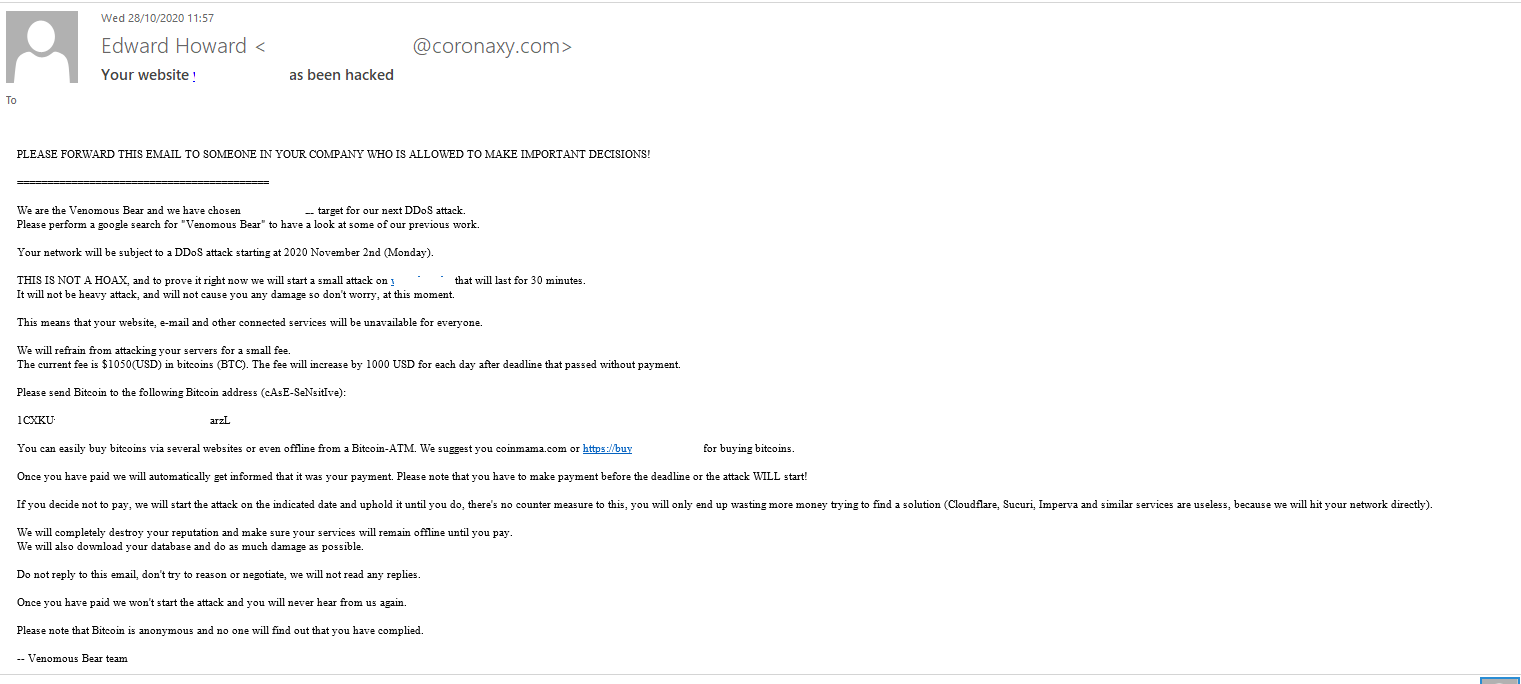

В этом году мы видели угрозы и в адрес юридических лиц. Компания-жертва должна была перевести определенную сумму денег на биткойн-кошелек, чтобы избежать DDoS-атаки, которую грозились устроить киберпреступники. Для большей убедительности злоумышленники обещали провести демонстрацию: по их словам, никто не смог бы воспользоваться сервисами, сайтами или почтой атакованной компании в течение 30 минут.

Примечательно, что преступники не ограничивались угрозой DDoS. Как и в письмах с шантажом, направленным на физическое лицо, они обещали в случае невыплаты требуемой суммы нанести еще больший ущерб репутации компании, похитив конфиденциальную информацию, в случае атаки на организацию — базу данных. Кроме того, чтобы придать своим угрозам дополнительный вес, злоумышленники представлялись известными APT-группировками. Например, на скриншоте ниже они называют себя группой Venomous Bear (также известна как Waterbug или Turla).

Гораздо дальше в своих угрозах зашли авторы письма, в котором сообщалось о заложенной в офисе бомбе. Сумма, которую требовал шантажист, была значительно больше, чем в предыдущих письмах — 20 000 долларов. Чтобы угрозы выглядели достаточно убедительными, злоумышленник детально описал подробности «атаки»: срабатывание в случае вмешательства полиции; взрывчатое вещество; его приблизительную мощность; то, что взрыв в случае неуплаты напугает других жертв вымогательства.

Атаки на корпоративный сектор

Кража рабочих учетных записей и заражение офисных компьютеров вредоносными программами в ходе целевых атак — вот основной риск, с которым столкнулись компании в этом году. В письмах, имитирующих деловую переписку или извещения от крупных сервисов, предлагали ознакомиться с документом по ссылке или на вложенной HTML-странице. Для просмотра файла необходимо было ввести пароль от корпоративной почты.

Поводы для перехода по ссылке или открытия вложения могли быть разные: необходимость обновлений; непрочитанные сообщения; письма, якобы помещенные на карантин; сообщения, якобы отправленные в чат. Киберпреступники создавали странички, оформленные так, будто они принадлежали компании, против которой была направлена атака. Параметры из URL с указанием корпоративного электронного адреса с помощью JavaScript передавались на поддельную страницу. В результате пользователь видел уникальную страницу с уже введенным почтовым адресом и оформлением, сгенерированным под конкретную компанию. Внешний вид такой страницы мог усыпить бдительность, ведь потенциальной жертве оставалось только ввести пароль.

В подобных атаках злоумышленники стали активнее использовать ссылки на «голосовые сообщения». Внешний вид писем подделывался под фрагмент деловой переписки.

Ссылка могла сразу же вести на фишинговый сайт, но существовал и другой, более сложный сценарий, в котором страница по ссылке выглядела как ресурс для воспроизведения аудиофайла. При попытке запустить этот файл появлялось требование ввести учетные данные от корпоративного почтового ящика.

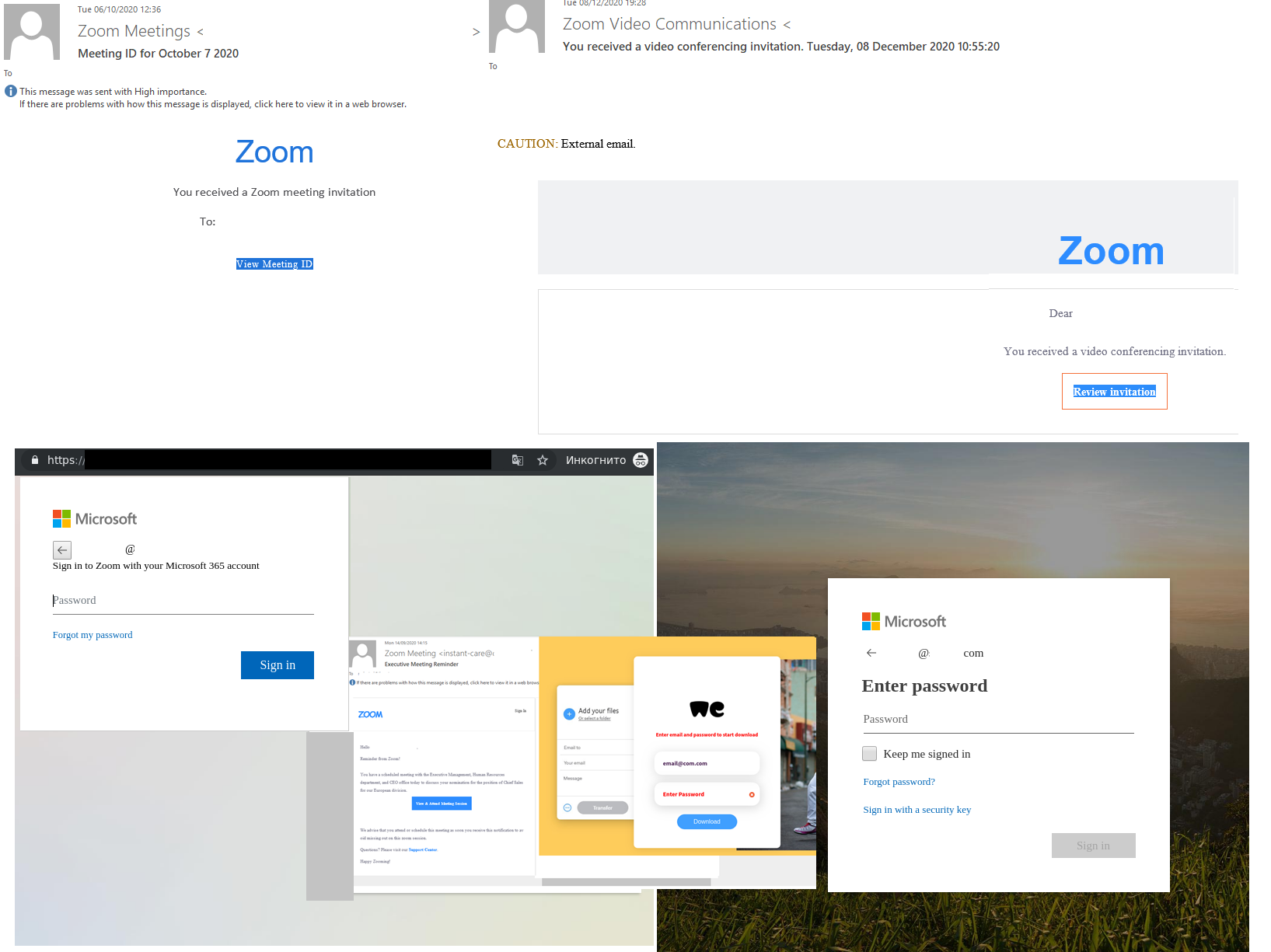

Востребованность сервисов для проведения онлайн-конференций в условиях дистанционной работы вызвала волну поддельных писем о виртуальных встречах. Существенным отличием, которое должно было настораживать получателей фальшивых приглашений, были данные, необходимые для участия в мероприятии. Для доступа к настоящим Zoom-встречам требуется знать номер конференции и пароль от нее. По ссылкам же на мошеннические конференции открывались поддельные страницы Microsoft и WeTransfer, где находилась форма для ввода логина и пароля от корпоративного аккаунта.

Мессенджеры под прицелом

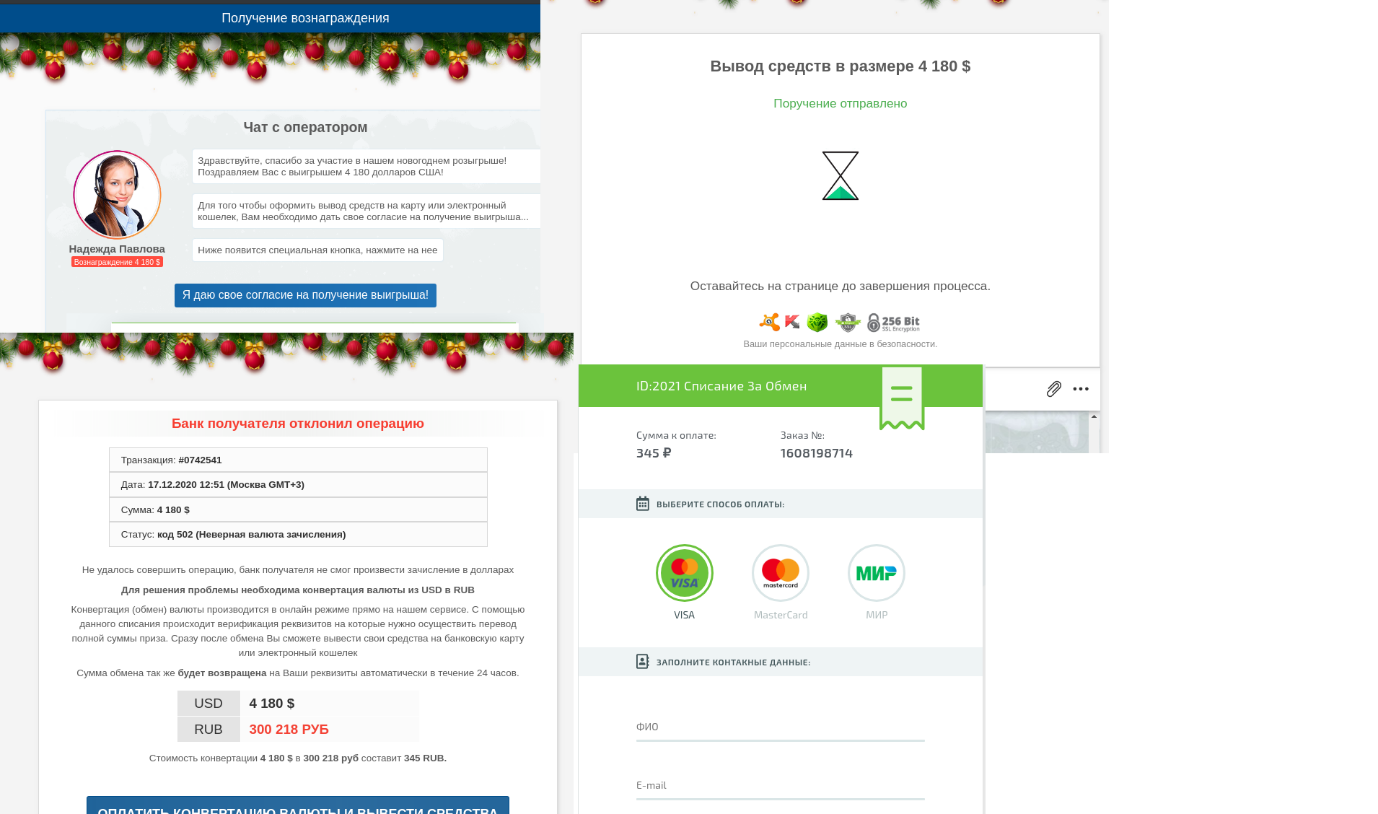

Мошенники, распространяющие «письма счастья» через соцсети и мессенджеры, стали все больше склоняться в сторону последних. Получателю рассылки (чаще всего в WhatsApp) обещали скидку или приз, если он перейдет по ссылке. На мошеннической страничке тоже содержалось заманчивое сообщение о возможном денежном выигрыше, призах и других не менее привлекательных сюрпризах.

Получатель должен был выполнить два условия: ответить на несколько элементарных вопросов (или заполнить анкету) и разослать сообщение о розыгрыше определенному количеству контактов. Таким образом жертва сама становилась звеном спам-рассылки, а послания избегали блокировки, так как приходили с доверенного адреса.

Кроме того, сообщение от знакомого должно было вызвать гораздо больше доверия и у пользователя. Таким образом цепочка продолжала наращиваться, а мошенники — обогащаться. Ведь даже если жертва выполняла условия розыгрыша, выяснялось, что получить обещанное не так-то просто: для этого нужно было срочно оплатить комиссию за банковский перевод.

COVID-19

«Государственная» помощь от спамеров

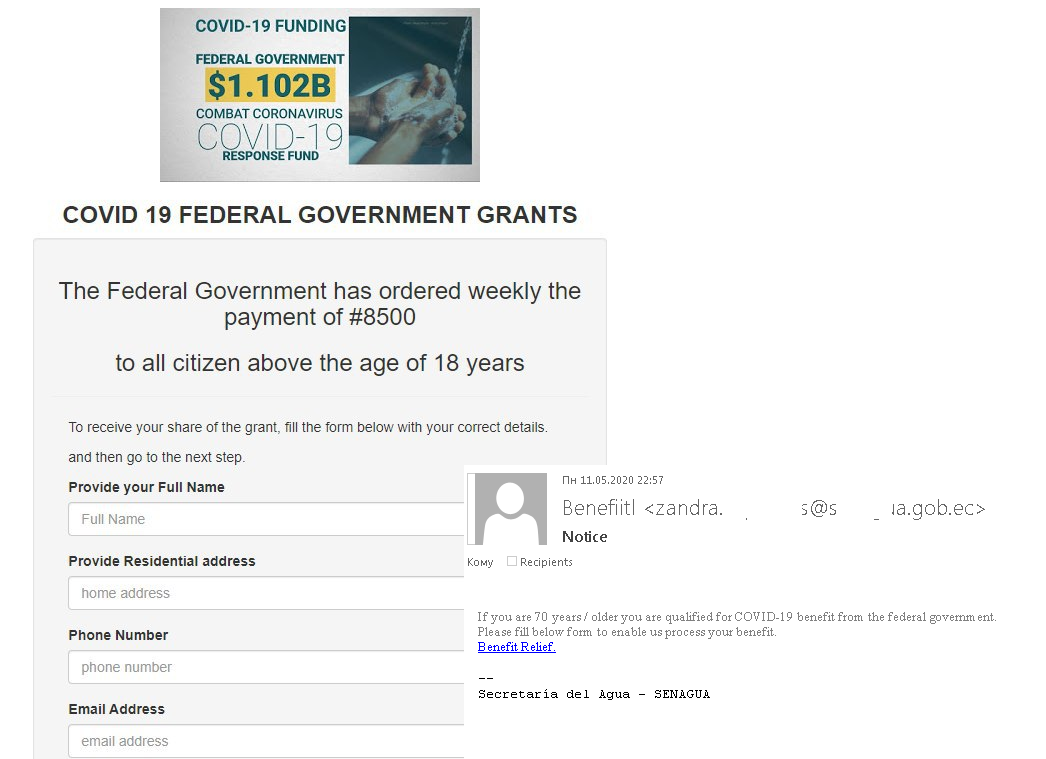

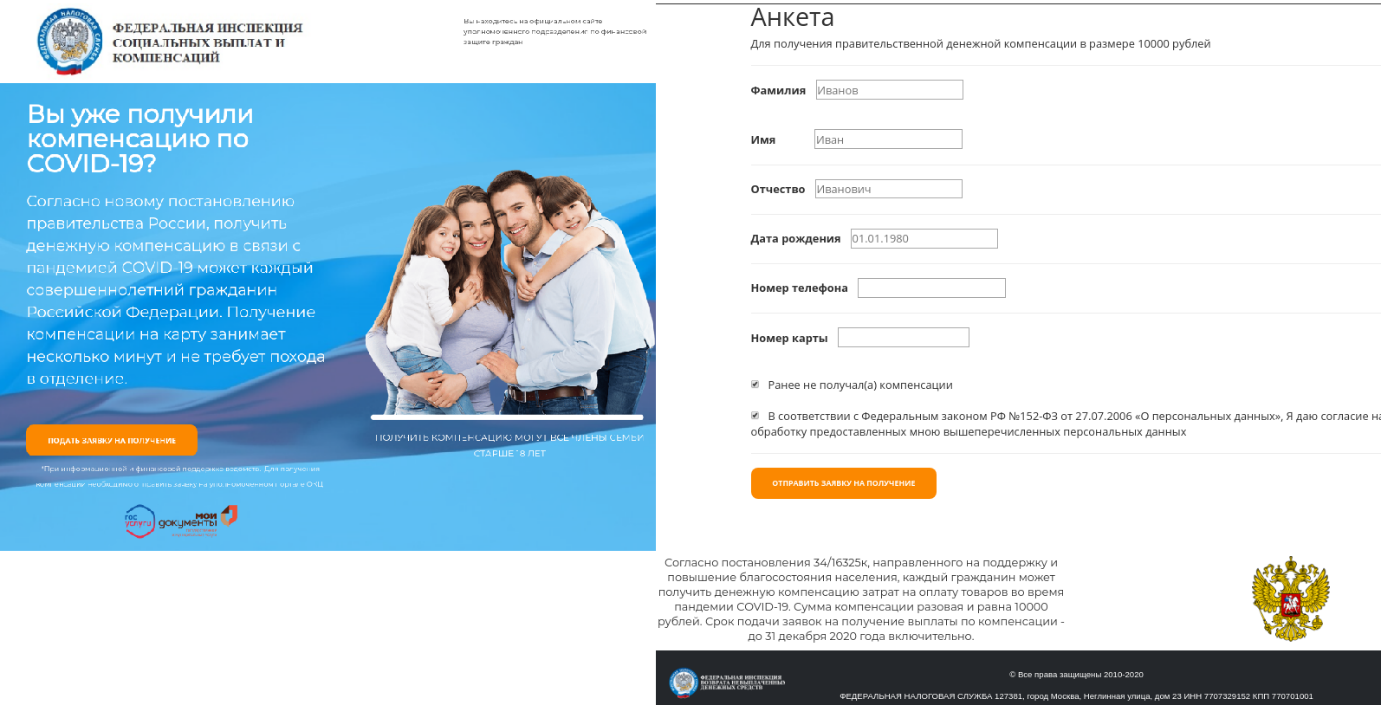

Во время пандемии правительства многих стран старались оказывать помощь гражданам. Эти инициативы и тот факт, что люди в массе своей хотели получить выплаты, послужили темой для спам-рассылок. Риску пострадать от махинаций киберпреступников подвергались не только отдельные пользователи, но и целые компании.

Сообщения с предложением финансовой помощи бизнесу, понесшему убытки из-за пандемии, или социально незащищенным группам граждан могли появляться в лентах соцсетей или приходить в мессенджерах. Основное требование, которое нужно было выполнить, чтобы получить деньги, — заполнить анкету с указанием подробных данных о себе. После этого выяснялось, что необходимо также оплатить небольшую комиссию. В настоящее время в большинстве случаев реальные государственные выплаты осуществляются через официальные порталы, которые используются не только для компенсаций и где не требуется дополнительная регистрация, заполнение анкет и внесение комиссий.

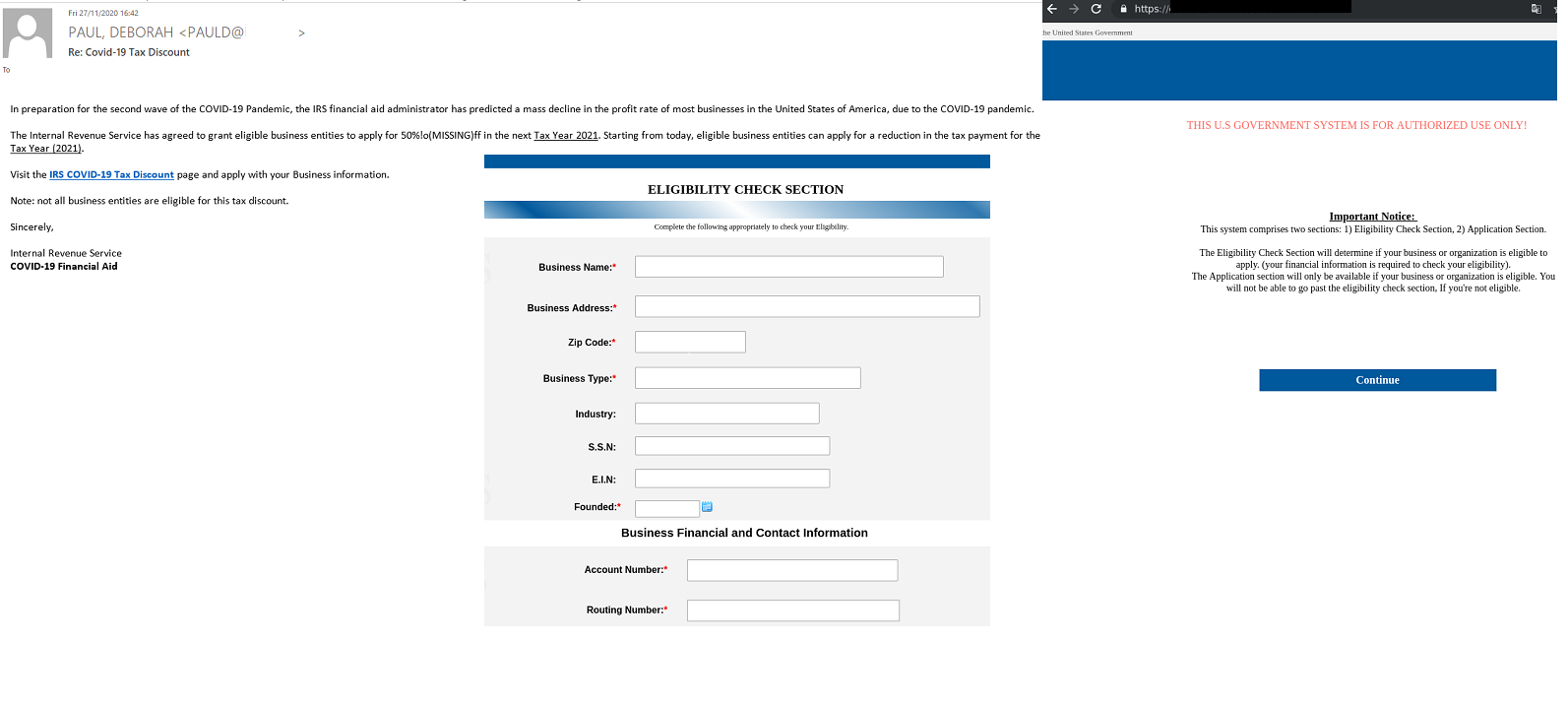

По той же схеме действовали и киберпреступники, предлагавшие юридическим лицам получить налоговые вычеты. Как и в примерах выше, поводом для компенсаций становилась пандемия, в частности ожидание второй волны COVID-19.

Впрочем, предложения по налоговым вычетам и компенсациям таили в себе угрозу не только потерять деньги, но и подарить мошенникам аккаунт: многие из подобных сообщений содержали фишинговые ссылки.

Вредоносные ссылки

Рассылки с обещаниями выплатить компенсацию могли также угрожать безопасности компьютера. В сообщениях на турецком языке, как и в упомянутых ранее, предлагалось получить выплату от министерства здравоохранения Турции (иногда название организации не указывалось), но для этого нужно было скачать и установить на телефон APK-файл. Атака была нацелена на пользователей Android, а в приложении содержался Trojan-Dropper.AndroidOS.Hqwar.cf.

Страх перед новой инфекцией и желание знать о ней как можно больше могли побудить получателей открыть письмо и пройти по ссылкам, если сообщение приходило от имени известной организации. Поддельные письма от ВОЗ, якобы содержавшие актуальные рекомендации по мерам безопасности, распространялись на разных языках. Во вложении содержались файлы с различными расширениями. При попытке их открыть на компьютер подгружались вредоносные программы. В англоязычном сообщении злоумышленники распространяли Backdoor.Win32.Androm.tvmf, а в письме на итальянском языке — Trojan-Downloader.MSOffice.Agent.gen.

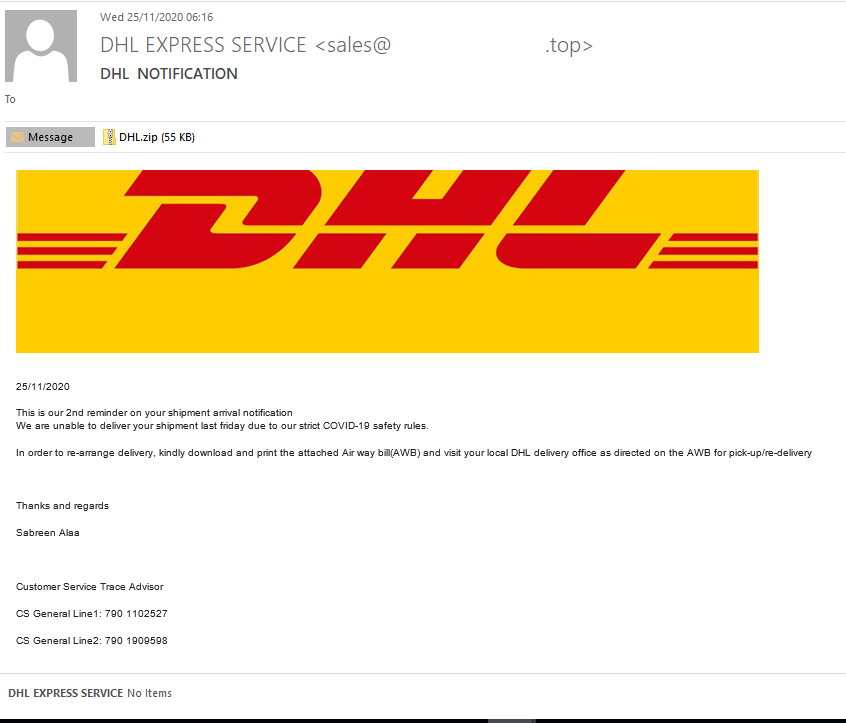

Вирусные почтовые услуги

О COVID-19 говорилось и в поддельных рассылках от имени сервисов доставки. Отправитель сообщал, что ввиду пандемии с доставкой заказа возникли проблемы, а чтобы их устранить, необходимо распечатать вложение и отнести его в ближайший офис DHL. В прикрепленном файле содержался HEUR:Trojan.Java.Agent.gen.

Корпоративный сектор

В спаме, нацеленном на компании, также использовалась тематика COVID-19, при этом злоумышленники иногда прибегали к оригинальным приемам. Например, в одной из рассылок говорилось, что техническая поддержка создала специальную систему оповещения для минимизации рисков заражения новым вирусом. Каждый сотрудник должен был войти в эту систему под корпоративной учетной записью и посмотреть свое расписание и задачи. Ссылка вела на фишинговую страницу, замаскированную под веб-интерфейс Outlook.

В другом случае под видом вложенного документа злоумышленники прислали жертве HEUR:Trojan-PSW.MSIL.Agensla.gen. Мошенники объясняли необходимость открыть файл из сообщения тем, что предыдущий сотрудник, который должен был высылать «документацию», уволился из-за COVID-19, а обработку бумаг необходимо завершить в течение трех дней.

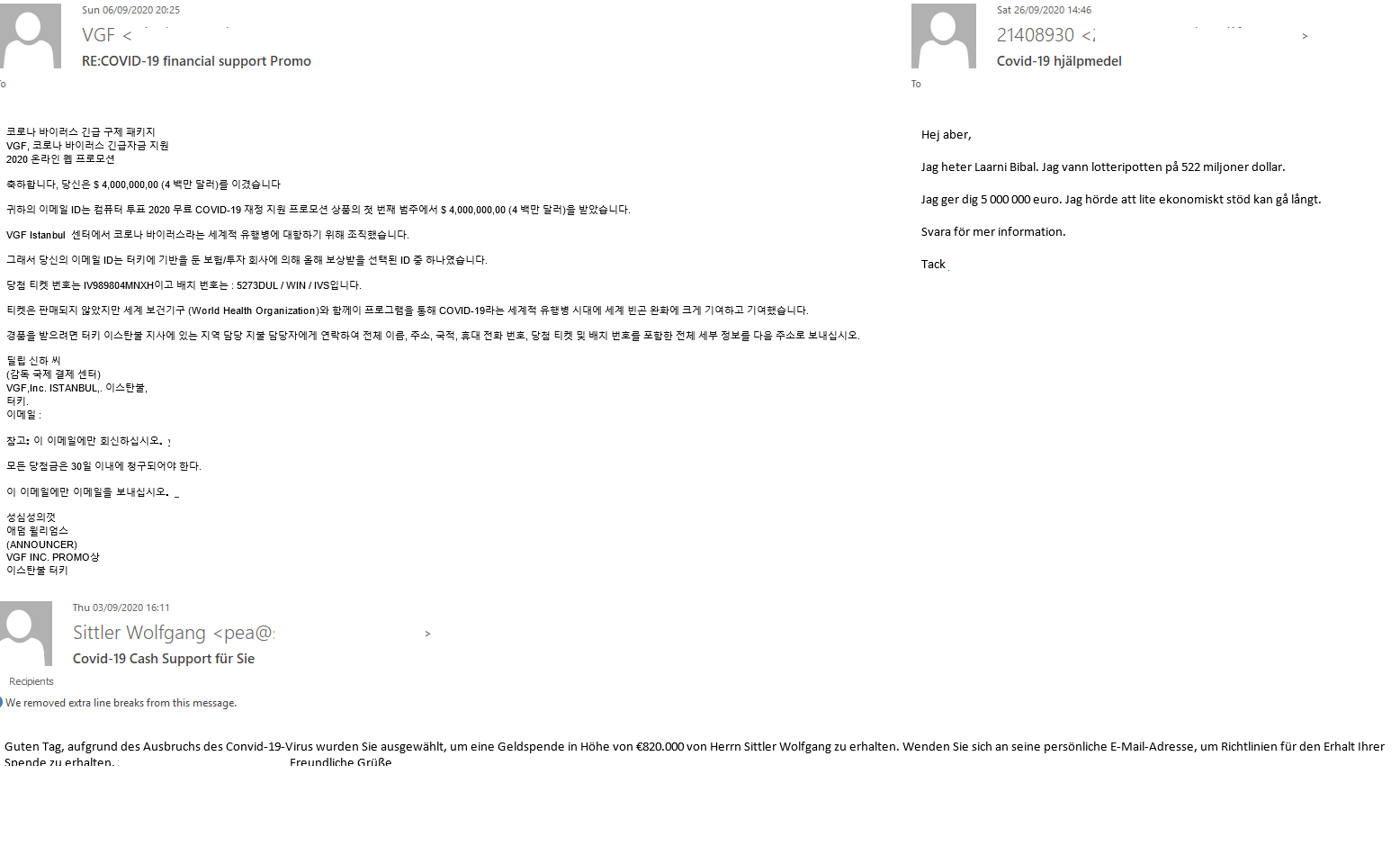

«Нигерийские» мошенники зарабатывают на пандемии

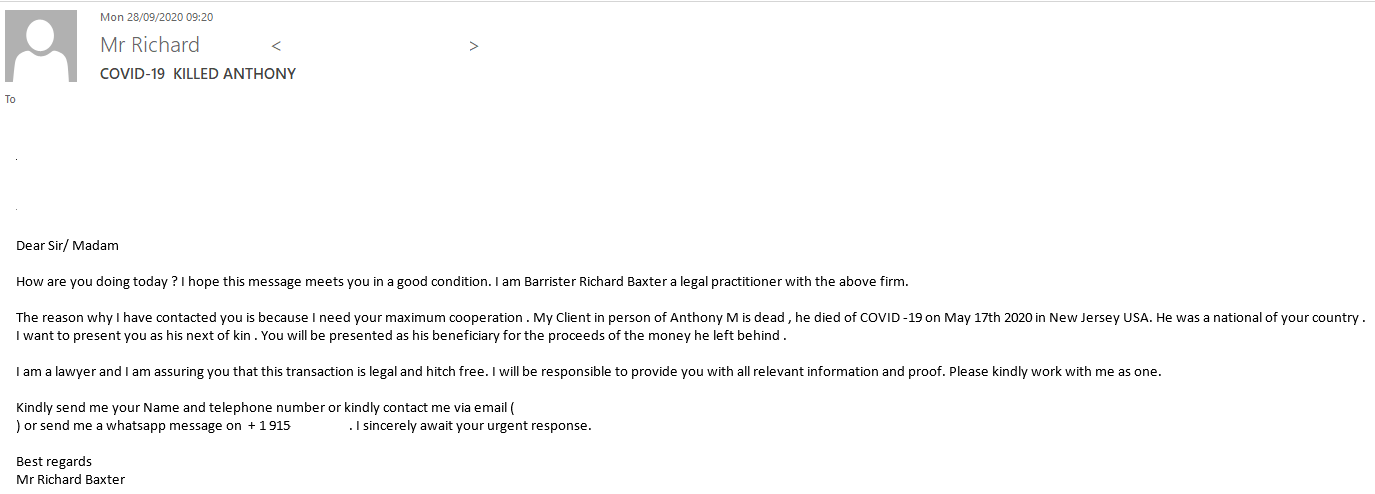

Тема пандемии регулярно поднималась в письмах «нигерийских» мошенников и созвучных им извещениях о внезапных выигрышах в лотерею. Так, приведенное ниже послание на корейском языке сообщает о том, что электронный адрес получателя был случайно выбран неким стамбульским центром для выплаты экстренной помощи в связи с коронавирусом. В целом подобные известия о выигрышах и компенсациях рассылались на разных языках. Еще одной вариацией «нигерийского» мошенничества были письма от счастливчиков, получивших огромную сумму денег и желающих поддержать ближнего в трудных условиях пандемии.

Если письмо приходило от имени адвоката, который пытается найти применение ничейному капиталу, отправитель старался подчеркнуть, что прежний владелец состояния умер от COVID-19.

Необычный поворот событий

Как правило, письма «нигерийских» мошенников легко распознать: речь в них идет о миллионерах или их родственниках, которые пытаются получить громадное состояние или завещать его своему однофамильцу. Похоже, подобные сообщения стали настолько привычны, что на них практически перестали реагировать, и поэтому киберпреступники создали новую легенду.

Чтобы их не узнали с первых строк письма, мошенники не рассказывают о баснословных суммах. Вместо этого они пишут от имени матери из России, которая просит помочь ее ребенку собрать почтовые открытки со всего мира. Для таких писем самое главное — спровоцировать потенциальную жертву на ответ: просьба «мамы» выглядит абсолютно невинной и легко выполнимой, поэтому может найти отклик среди получателей. Если жертва согласится выслать открытку и ответит мошенникам, в дальнейшем ее, скорее всего, ждет длительная переписка, в ходе которой ей предложат получить крупную сумму денег, заплатив предварительно небольшой добровольный взнос.

Впрочем, «креативят» не только «нигерийские» мошенники. Еще один необычный прием использовали спамеры, рассылавшие сообщения через форму обратной связи на сайтах. Послание владельцу сайта оставляла разгневанная художница или фотограф (имя в каждом письме менялось). Она утверждала, что на ресурсе находятся ее работы и, следовательно, сайт нарушает ее авторские права. Мошенница требовала немедленного удаления ее творений, в противном случае владельцу якобы грозило судебное разбирательство.

Срок выполнения требований был сильно ограничен: это нужно мошенникам для того, чтобы жертва поспешила перейти по ссылке и как можно меньше задумывалась о последствиях. Владелец сайта, опасающийся проблем с законом, скорее всего, так и поступит. Это подтверждают обсуждения подобных писем в различных блогах, в которых многие пользователи отмечали, что, увидев сообщение, тут же попытались проверить, какие фото они «украли». На момент обнаружения «жалоб» ссылки уже не работали, но с высокой долей уверенности можно говорить о том, что по ним содержались вредоносные программы или фишинговые формы.

Статистика: спам

Доля спама в почтовом трафике

Доля спама в мировом почтовом трафике в 2020 году снизилась на 6,14 п. п. относительно предыдущего отчетного периода и составила в среднем 50,37%.

Доля спама в мировом почтовом трафике, 2020 г. (скачать)

Средняя доля спама в почтовом трафике российского сегмента интернета в 2020 году практически не отличалась от мирового показателя и составила 50,68%.

Доля спама в почтовом трафике Рунета, 2020 г. (скачать)

Страны — источники спама

Первая десятка стран, откуда рассылается наибольшее количество спама, в 2020 году претерпела заметные изменения. США (10,47%) и Китай (6,21%), предыдущие три года делившие первое и второе места, в этот раз опустились на третье и четвертое соответственно. В лидеры выбилась Россия, которая в 2020-м стала источником 21,27% от всех мусорных писем. За ней следует Германия (10,97%), обогнавшая США всего на 0,5 п. п.

Франция (5,97%) нарастила 2,97 п. п. по сравнению с 2019 годом, но осталась на пятой строчке, а Бразилия потеряла 1,76 п. п. и с показателем 3,26% опустилась на седьмое место. Остальные участники прошлогодней десятки — Индия, Вьетнам, Турция и Сингапур — из нее выбыли, уступив место Нидерландам (4,00%), поднявшимся сразу на шестую строчку, Испании (2,66%), Японии (2,14%) и Польше (2,05%).

Вредоносные вложения в почте

Количество срабатываний почтового антивируса, 2020 г. (скачать)

Семейства вредоносных программ

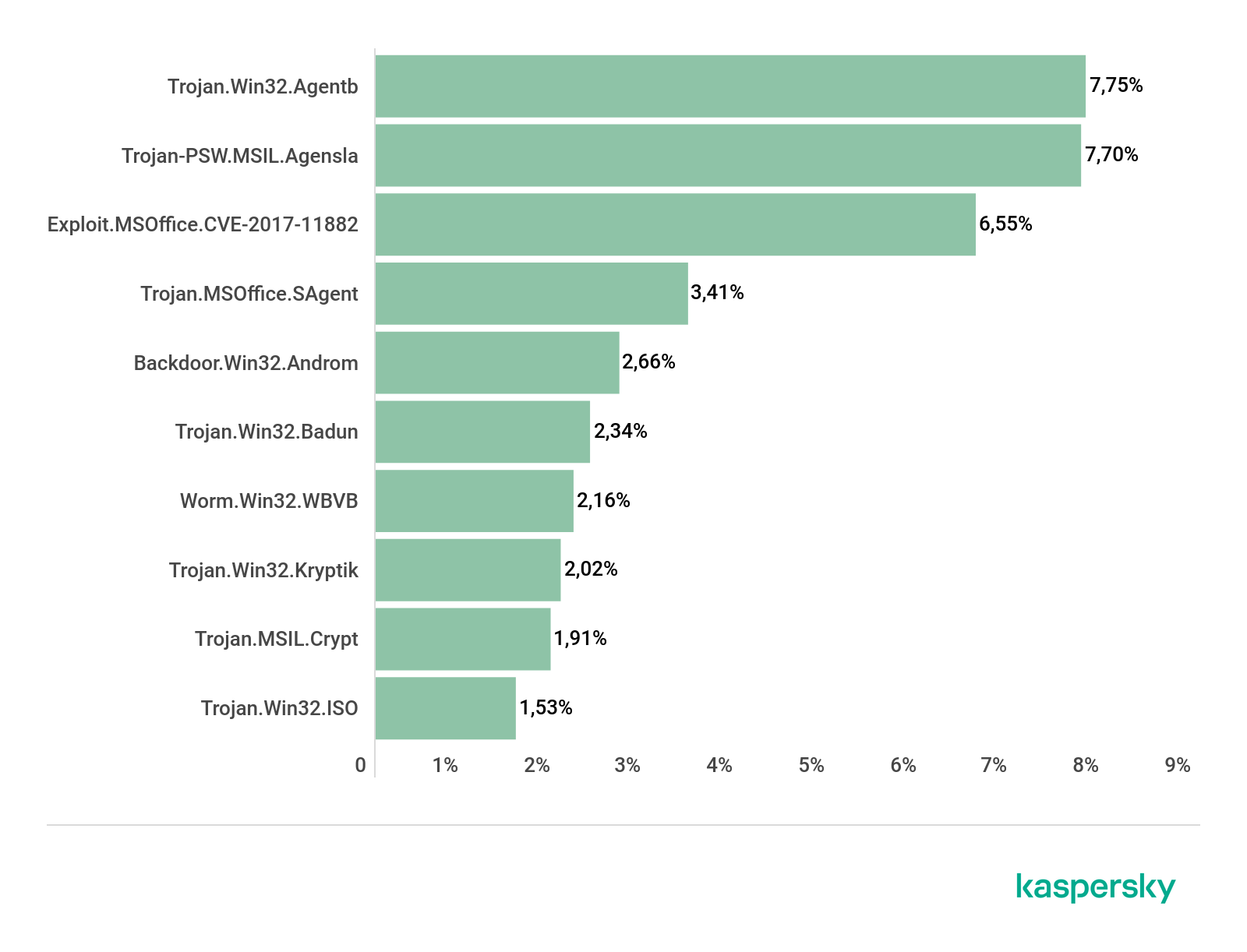

TOP 10 семейств вредоносных программ, 2020 г. (скачать)

На третью строчку рейтинга опустились эксплойты для уязвимости в Equation Editor Exploit.MSOffice.CVE-2017-11882 (6,55%). В предшествующие два года это семейство возглавляло рейтинг вредоносных программ, распространяемых через спам.

Вредоносные документы Trojan.MSOffice.SAgent (3,41%) переместились со второго на четвертое место. Они содержат VBA-скрипт, который запускает PowerShell для скрытной загрузки других зловредов.

На пятом месте расположились модульные бэкдоры Backdoor.Win32.Androm (2,66%), которые тоже часто используются для доставки другого вредоносного ПО в зараженную систему. За ними с небольшим отрывом следует семейство Trojan.Win32.Badun (2,34%), а седьмую строчку занимают черви Worm.Win32.WBVB (2,16%). Два семейства, расположившиеся на восьмом и девятом месте, объединяют вредоносное ПО, тщательно скрывающееся от обнаружения и анализа: это троянцы Trojan.Win32.Kryptik (2,02%), использующие обфускацию, антиэмуляцию и антиотладку, а также сильно обфусцированные или зашифрованные троянцы Trojan.MSIL.Crypt (1,91%). Замыкает десятку семейство Trojan.Win32.ISO (1,53%).

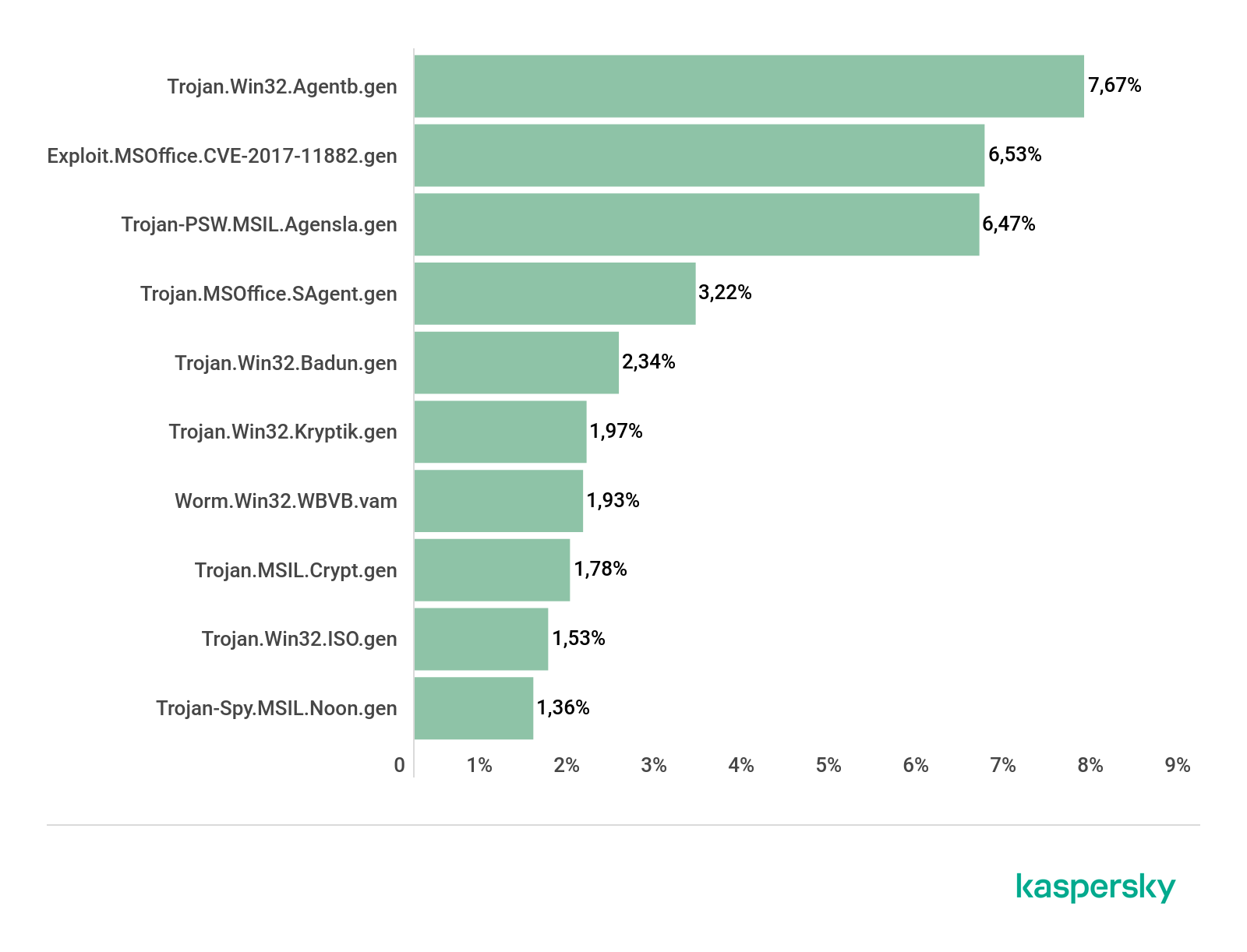

TOP 10 вредоносных вложений в почте, 2020 г. (скачать)

Страны — мишени вредоносных рассылок

В 2020 году основной мишенью вредоносных рассылок стала Испания, чья доля выросла на 5,03 п. п. и достигла 8,48%. В результате Германия, с 2015 года возглавлявшая рейтинг, опустилась на вторую строчку (7,28%), а Россия (6,29%) — на третью.

Доля Италии (5,45%) среди стран-мишеней незначительно снизилась, однако та осталась на четвертом месте. На пятую строчку опустился Вьетнам (5,20%), ранее замыкавший тройку лидеров, а ОАЭ (4,46%) переместились на шестую. Мексика (3,34%) поднялась с предпоследнего на седьмое место, за ней с минимальным отрывом следует Бразилия (3,33%). Замыкают десятку Турция (2,91%) и Малайзия (2,46%), а Индия (2,34%) в этом году немного не дотянула и оказалась на 11-м месте.

Статистика: фишинг

В 2020 году с помощью системы «Антифишинг» удалось предотвратить 434 898 635 попыток перехода пользователей на мошеннические страницы. Это на 32 289 484 попытки меньше, чем в 2019-м. Всего было атаковано 13,21% пользователей решений «Лаборатории Касперского» по всему миру, а в базу данных системы было добавлено 6 700 797 фишинговых масок, описывающих новые мошеннические ресурсы.

География атак

В 2020 году на первое место по количеству срабатываний системы «Антифишинг» вернулась Бразилия, где перейти по мошенническим ссылкам хотя бы однажды пытались 19,94% пользователей.

TOP 10 стран по числу атакованных пользователей

В 2020 году рейтинг по количеству попыток перехода на фишинговые ресурсы вновь возглавляют лидеры 2018-го: Бразилия (19,94%) и Португалия (19,73%). Примечательно, что показатели обеих стран стали значительно скромнее, чем в 2019 году: Бразилия потеряла 10,32 п. п., а Португалия — 5,9 п. п. Третью строчку в этот раз заняла Франция (17,90%), не появлявшаяся в десятке с 2015 года.

Прошлогодний лидер, Венесуэла, возглавлявшая рейтинг и первые два квартала 2020-го, напротив, опустилась на 8-ю строчку: доля атакованных пользователей в стране снизилась на 14,32 п. п. — до 16,84%.

| Страна | Доля атакованных пользователей (%)* |

| Бразилия | 19,94 |

| Португалия | 19,73 |

| Франция | 17,90 |

| Тунис | 17,62 |

| Французская Гвиана | 17,60 |

| Катар | 17,35 |

| Камерун | 17,32 |

| Венесуэла | 16,84 |

| Непал | 16,72 |

| Австралия | 16,59 |

* Доля пользователей, на устройствах которых сработала система «Антифишинг», от всех пользователей продуктов «Лаборатории Касперского» в стране, 2020 г.

Домены верхнего уровня

Чаще всего в прошедшем году мошенники размещали свои сайты в доменной зоне COM (24,36% от общего числа фишинговых ресурсов). Далее с большим отставанием — в 22,24 п. п. — следует доменная зона RU (2,12%). Все остальные домены, вошедшие в первую десятку, являются доменами разных стран: на третьем месте расположился бразильский COM.BR (1,31%), а четвертую и пятую строчки заняли немецкий (DE, 1,23%) и британский (CO.UK, 1,20%) соответственно. На шестой позиции оказалась индийская доменная зона IN (1,10%), за ней следуют FR (Франция, 1,08%) и IT (Италия, 1,06%), а замыкают рейтинг доменная зона Нидерландов (NL, 1,03%) и австралийская зона COM.AU (1,02%).

Доменные зоны верхнего уровня, в которых чаще всего размещались фишинговые страницы, 2020 г. (скачать)

Организации — мишени атак

Рейтинг атакованных фишерами организаций основывается на срабатываниях детерминистического компонента системы «Антифишинг» на компьютерах пользователей. Этот компонент детектирует все страницы с фишинговым контентом, на которые пользователь пытался пройти по ссылкам в письме или в интернете, если ссылки на эти страницы присутствуют в базах «Лаборатории Касперского».

События прошедшего года повлияли на распределение фишинговых атак по категориям организаций-мишеней. Последние несколько лет тройка наиболее распространенных целей оставалась неизменной: банки, платежные системы и глобальные интернет-порталы. В 2020-м картина поменялась. На первое место вышли онлайн-магазины (18,12%), что можно связать с возросшим количеством онлайн-заказов в связи с ограничениями из-за пандемии. Глобальные интернет-порталы остались вторыми (15,94%), однако потеряли 5,18 п. п. относительно показателя 2019 года, а банки опустились на третье место со скромными 10,72%.

Категории «Онлайн-игры» и «Правительство и налоги» в 2020-м выбыли из TOP 10. Вместо них в рейтинге появились службы доставки и компании, оказывающие финансовые услуги.

Распределение организаций, чьи клиенты были атакованы фишерами, по категориям, 2020 г. (скачать)

Заключение

Прошедший год с пандемией и массовым переходом на дистанционную работу и общение онлайн во многом оказался необычным, что нашло отражение в спаме. Злоумышленники использовали тематику COVID-19, приглашали жертв на несуществующие видеоконференции, требовали зарегистрироваться в «новых корпоративных сервисах». Учитывая, что борьба с пандемией еще не завершена, можно предполагать, что основные тренды 2020 года в ближайшем будущем останутся актуальны.

Общая тенденция усиления целевых атак на корпоративный сектор продолжится и в следующем году. Тем более что формат удаленной работы, который становится все более распространенным, делает сотрудников уязвимее. Пользователям мессенджеров стоит усилить бдительность, так как количество спама, приходящего на мобильные устройства, скорее всего, тоже будет расти. Кроме того, в будущем количество писем и схем, в которых будет тем или иным образом использоваться тематика COVID-19, с большой долей вероятности увеличится.

Спам и фишинг в 2020 году