Спам: особенности квартала

Спам с ботнета Necurs

Ранее мы писали про резкий рост спама с вредоносными вложениями, преимущественно с троянцами-шифровальщиками. За большую часть этого спама нес ответственность ботнет Necurs, который и на данный момент считается крупнейшим в мире спам-ботнетом. Однако в конце декабря 2016 года эта сеть практически затихла, и, как показала практика, это не было перерывом на новогодние праздники. Количество спама с этого ботнета оставалось на крайне низком уровне практически весь первый квартал 2017 года.

В первом квартале 2017 года доля спама в почтовом трафике составила 55,9%

Tweet

Почему же спам прекратился? Известно, что бот-сеть активна, боты ждут команды. Возможно, преступники испугались поднятой шумихи вокруг шифровальщиков и решили временно приостановить массированные рассылки.

Тем не менее, мы продолжаем фиксировать вредоносные рассылки предположительно с ботнета Necurs, однако их объем составляет доли процента от объемов декабря:

Количество вредоносных писем, попавших в наши ловушки, предположительно рассылаемых ботнетом Necurs

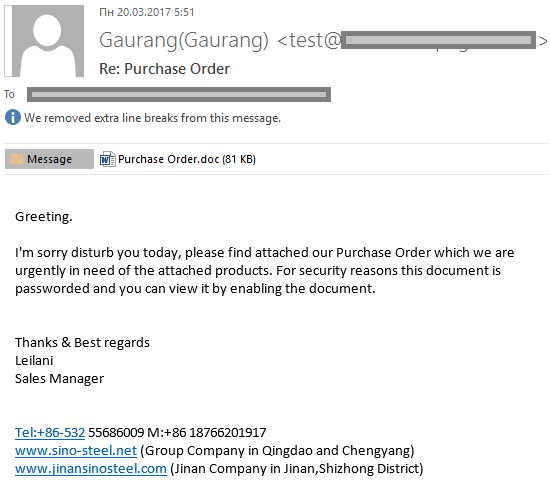

Письма, как и ранее, чаще всего были подделаны под различные счета и другие официальные бумаги:

Во вложении из письма выше находился документ MSWord с макросом, подгружающим на компьютер-жертву программу-шифровальщик семейства Rack (детектируется как Trojan.NSIS.Sod.jov)

Помимо вредоносных рассылок с ботнета была замечена рассылка про накачку и сброс акций:

Рассылки этой тематики, как правило, идут в очень больших объемах очень короткое время. Это связано с тем, что мошенникам надо успеть «накачать» и сбыть акции (т.н. pump and dump) довольно быстро, пока их махинации не были обнаружены на бирже. Подобное биржевое мошенничество преследуется по закону, поэтому преступники стараются провернуть операцию в срок до двух дней. Для такой цели как раз подходит ботнет Necurs из-за большой мощности – исследователи оценивают его нынешний размер более чем в 200 000 ботов.

Означает ли такое резкое падение объемов вредоносного спама с шифровальщиками, что этот тип рассылок пережил свой пик и теперь сходит на нет? К сожалению, это не совсем так.

Общий объем детектируемых в почте вредоносных программ уменьшился по сравнению с предыдущим кварталом, но не так драматически — в 2,4 раза.

Количество срабатываний почтового компонента антивируса у клиентов «Лаборатории Касперского», Q4 2016 и Q1 2017

Вредоносные рассылки по-прежнему идут, и хотя их объем снизился, преступники используют различные приемы, чтобы обмануть как защитные решения, так и пользователей.

Вредоносные письма с запароленным архивом

В первом квартале мы наблюдали тенденцию к усложнению детекта вредоносных писем путем упаковки рассылаемого зловреда в защищенный паролем архив.

Спровоцировать потенциальную жертву на открытие архива пытались классическими приемами: подделывали письма под уведомления о заказе от крупных магазинов, под различные счета, переводы и резюме, сулили пользователю большие деньги.

61,6% — средняя доля спама в российском почтовом трафике за первый квартал 2017 г.

Tweet

Во вложенных архивах, как правило, находились офисные документы, содержащие макросы, либо скрипты Javascript. При запуске такие файлы загружали на компьютер пользователя другие вредоносные программы. Что интересно, после снижения активности ботнета Necurs вредоносная «полезная нагрузка», распространяемая через спам, стала совершенно разнообразной. Злоумышленники рассылали как программы-вымогатели, так и различные программы-шпионы, бэкдоры и новую модификацию печально известного троянца Zeus.

Во вложениях в примерах выше — документы Microsoft Word, содержащие макросы, которые загружают с onion-доменов в различных зонах несколько различных модификаций троянца-шифровальщика семейства Cerber. Зловред выборочно шифрует данные на компьютере пользователя и требует выкуп через сайт в сети Tor.

В архиве письма находится файл Richard-CV.doc с макросом, который скачивает с домена onion.nu представителей семейства троянцев-шпионов Fareit, которые собирают конфиденциальную информацию о пользователе и отправляют ее на удаленный сервер.

Это еще один случай с загружаемым троянцем-шпионом, на этот раз из семейства Pinch. Зловред собирает пароли, адреса электронной почты, информацию о конфигурации системы, настройках реестра. Помимо прочего, собирается информация из сервисов мгновенных сообщений и почтовых клиентов. Полученные данные шифруются и отправляются злоумышленникам по почте. Согласно нашим данным, полученным из KSN, больше всего программа распространена на территории России, Индии и Ирана.

Интересно отметить, что рассылка подобных программ-шпионов была подделана под деловую переписку. При этом письма рассылались от имени существующих различных компаний малого и среднего бизнеса, со всеми подписями и контактами, а не от лица абстрактных организаций.

В данном примере, в отличие от остальных, нет запароленного архива. Упоминание о необходимости ввода пароля — просто уловка: от пользователя хотят, чтобы он активировал отключенные по умолчанию макросы Microsoft Word, и вредоносный сценарий смог работать.

Содержимое письма из этого примера: защищенный паролем документ, который содержит скрипт на Visual Basic, скачивающий на компьютер-жертву бот Andromeda. Последний соединяется с командным центром и ожидает команд от злоумышленников. Функциональность его очень широкая, к тому же он может загружать на компьютер пользователя другие вредоносные программы.

В этом письме, замаскированном под уведомление магазина, содержится вредоносный скрипт. После ввода пароля и запуска вредоносного содержимого, в каталоге %TEMP% создается файл Receipt_320124.lnk. Он в свою очередь загружает на компьютер троянец-банкер семейства Sphinx, являющийся модификацией более старого и известного Zeus.

Как мы видим, очень разные рассылки с вредоносными вложениями теперь содержат файлы, упакованные в запароленный архив. Скорее всего, эта тенденция сохранится и дальше: защищенный паролем документ может выглядеть в глазах пользователя даже более доверительным, а для защитного решения представляет проблему.

Спам через легальные сервисы

Современные виртуальные площадки для общения (мессенджеры, социальные сети) также активно используются спамерами для распространения рекламных и мошеннических предложений. В социальных сетях злоумышленники специально регистрируют аккаунты для рассылки спама, а для придания своим сообщениям достоверности используют те же приемы, что и в случае традиционных рассылок (например, личные данные в аккаунте и присланном письме одни и те же). В почтовом трафике и социальных сетях может рассылаться один и тот же спам, например, «нигерийские» письма, предложения о заработке и др. Уведомления о получении сообщений обычно приходят на электронную почту получателя, и в этом случае технические заголовки у письма будут легитимными, детектировать спам можно только по контенту сообщения. Спам, рассылающийся посредством электронной почты напрямую, можно выявить и по техническим заголовкам. Обнаружение таких писем не является сложной задачей для спам-фильтров, в отличие от сообщений, отправленных через легальные сервисы, особенно если адрес такого сервиса добавлен у получателя в список доверенных.

Современные почтовые спам-фильтры эффективно справляются с задачей детектирования спама, который рассылается традиционным способом, поэтому спамеры вынуждены искать новые методы обхода фильтров.

Праздники в спаме

В первом квартале праздничный спам был посвящен Новому году, Дню святого Патрика, Пасхе и Дню святого Валентина. Компании малого и среднего бизнеса рекламировали свои услуги и товары, предлагали праздничные скидки. Предложения от китайских фабрик были приурочены к китайскому новому году, который отмечался в середине февраля.

Спамеры также рассылали многочисленные предложения пройти опрос и получить купоны или подарочные карты крупных интернет-магазинов, рассчитывая собрать персональную информацию и контакты получателей.

Всплеск B2B-спама

В прошедшем квартале мы также зафиксировали большое количество рассылок с предложениями приобрести таргетированные базы данных компаний по отраслям. Этот вид спама продолжает оставаться популярным среди спамеров и нацелен, главным образом, на компании или отдельных крупных представителей бизнеса, а не на рядовых пользователей. Поэтому рассылаются такие сообщения, в основном, по списку контактов или адресов фирм из конкретного сегмента бизнеса, полученному, как правило, таким же способом – посредством спама.

Предложения рассылаются от имени фирм или их представителей, но нередко носят и полностью обезличенный характер.

В наличии у спамеров базы данных компаний по любому интересующему сегменту бизнеса, а также контакты участников крупных выставок, семинаров, форумов и других мероприятий. Чтобы заинтересовать получателей, спамеры нередко предлагают выслать несколько бесплатных контактов из своих подборок.

Статистика

Доля спама в почтовом трафике

Доля спама в мировом почтовом трафике, Q4 2016 и Q1 2017

По итогам первых трех месяцев 2017 года в мировом почтовом трафике наблюдается снижение общей доли спама по сравнению с последним кварталом 2016 года. В январе она опустилась до 55,05%, а в феврале этот показатель был еще меньше — 53,4%. Впрочем, уже в марте уровень спама показал тенденцию к росту, поднявшись до 56,9%. В итоге средняя доля спама в мировом почтовом трафике за первый квартал 2017 года составила 55,9%. Снижение доли спама может быть обусловлено временным затишьем ботнета Necurs.

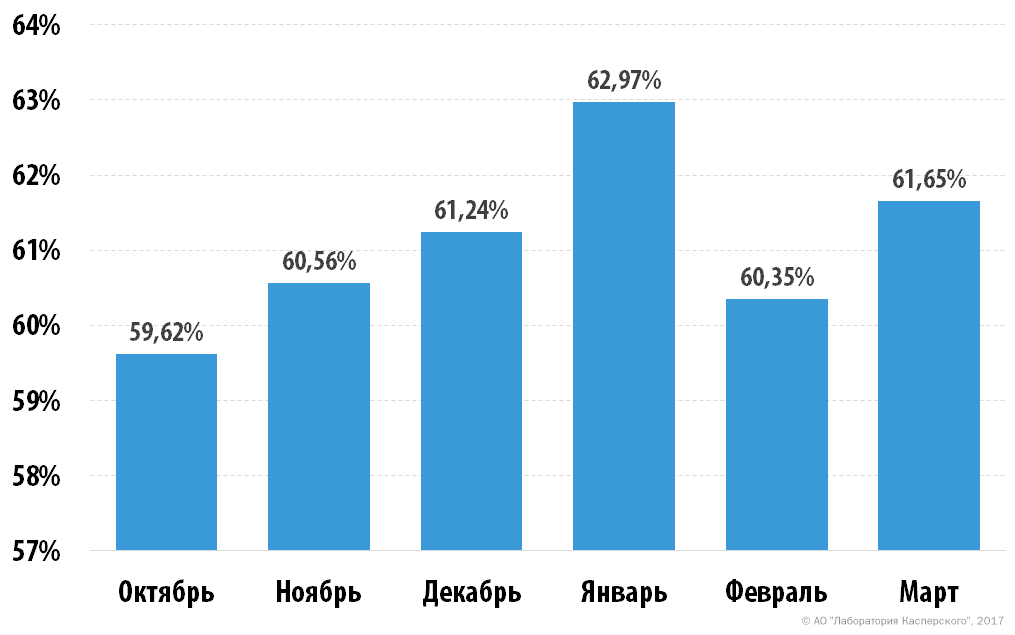

Доля спама в российском почтовом трафике, Q4 2016 и Q1 2017

Ситуация со спамом в российском сегменте интернета несколько отличалась от общемировой. В январе 2017 года доля нежелательной корреспонденции возросла почти до 63% и держалась в диапазоне 60-63% до конца квартала. В феврале, как и в случае с мировом трафиком, произошел спад до 60,35% с последующим подъемом до 61,65% в марте. Средняя доля спама в российском почтовом трафике за первый квартал 2017 года составила 61,66%.

Страны — источники спама

Страны – источники спама в мире, Q1 2017

По итогам первого квартала 2017 года США сохранили за собой лидирующую позицию по количеству исходящего из страны спама — доля страны составила 18,75%. Вторую и третью позиции с заметным отрывом от лидера, но практически равными показателями, заняли представители Азиатско-Тихоокеанского региона — Вьетнам (7,86%) и Китай (7,77%). На четвертом месте расположилась Германия (5,37%), а замыкает пятерку Индия (5,16%).

Больше всего срабатываний почтового антивируса в Q1 2017 приходится на Китай — 18% от общего количества.

Tweet

В первую десятку также вошли Россия с показателем 4,93%, Франция (4,41%), Бразилия (3,44%), Польша (1,90%) и Нидерланды (1,85%).

Размеры спамовых писем

Размеры спамовых писем, Q4 2016 и Q1 2017

По итогам первого квартала 2017 года доля очень маленьких писем (до 2 Кбайт) в спаме значительно уменьшилась и составила в среднем 29,17%, что на 12,93 п.п. меньше, чем в четвертом квартале 2016 года. Доли писем размером от 2 до 5 Кбайт (3,74%) и от 5 до 10 Кбайт (7,83%) также продолжают уменьшаться.

Доли от 10 до 20 (25,61%) и от 20 до 50 (28,04%), напротив, увеличились. Намеченная по итогам прошлого года общая тенденция к уменьшению количества писем очень маленького размера и к увеличению писем среднего размера сохраняется.

Вредоносные вложения: семейства вредоносных программ

ТОР 10 вредоносных семейств

По итогам первого квартала 2017 года самым распространенным в почте семейством вредоносных программ остается Trojan-Downloader.JS.Agent (6,14%). Далее следует Trojan-Downloader.JS.SLoad (3,79%). На третьем месте семейство Trojan-PSW.Win32.Fareit (3,10%).

TOP 10 семейств вредоносных программ, Q1 2017

Пятое место в нашем ТОР 10 занимает семейство Backdoor.Java.Adwind (2,36%). Это кроссплатформенный мультифункциональный бэкдор, написанный на языке Java и продающийся в даркнете в формате «зловред как услуга» (malware as a service, MaaS). Известен также под именами AlienSpy, Frutas, Unrecom, Sockrat, JSocket, jRat. Как правило, распространяется по электронной почте в виде JAR-вложений.

По итогам первого квартала 2017 года самым популярным семейством зловредов «в почте» остается Trojan-Downloader.JS.Agent.

Tweet

Среди новичков списка также отметим семейство Trojan-Dropper.JS.Agent (1,27%), расположившееся на девятой позиции. Это JS-скрипт, содержащий внутри себя вредоносное ПО, которое он устанавливает на компьютер и запускает.

Замыкает список семейство Trojan-Downloader.VBS.Agent (1,26%).

Страны — мишени вредоносных рассылок

Распределение срабатываний почтового антивируса по странам, Q1 2017

В первом квартале 2017 года наибольшая доля срабатываний почтового антивируса была зафиксирована в Китае (18,23%). На втором месте лидер прошедшего года — Германия (11,86%). Замыкает тройку лидеров Великобритания (8,16%).

Далее следуют Италия (7,87%), Бразилия (6,04%) и Япония (4,04%). Россия занимает седьмую позицию с показателем 3,93%. США — на девятом месте с показателем 2,46%. Замыкает первую десятку Вьетнам (1,94%).

Фишинг

В первом квартале 2017 года с помощью системы «Антифишинг» предотвращено 51 321 809 попыток перехода пользователя на фишинговые страницы. Всего за квартал фишерами было атаковано 9,31% пользователей продуктов «Лаборатории Касперского» в мире.

География атак

Страной с набольшей долей атакованных фишерами пользователей, как и в предыдущих кварталах, остается Китай (20,88%), его доля снизилась на 1,67 п.п.

Второе место, потеряв 0,8 п.п. по сравнению с предыдущим отчетным периодом, заняла Бразилия (19,16%), а Макао (11,94%) заняла третье место, прибавив 0,91 п.п. Россия не вошла в первую тройку и оказалась на четвертом месте (11,29%, +0,73 п.п.), а замыкает первую пятерку Австралия (10,73%, -0,37п.п.).

TOP 10 стран по доле атакованных пользователей

| Страна | % |

| Китай | 20,87% |

| Бразилия | 19,16% |

| Макао | 11,94% |

| Россия | 11,29% |

| Австралия | 10,73% |

| Аргентина | 10,42% |

| Новая Зеландия | 10,18% |

| Катар | 9,87% |

| Казахстан | 9,61% |

| Тайвань | 9,27% |

За пределами ТОР 5 остались Аргентина (10,42%, +1.78 п.п.), Новая Зеландия (10.18%), Катар (9.87%) Казахстан (9.61%) и Тайвань (9.27%).

Организации — мишени атак

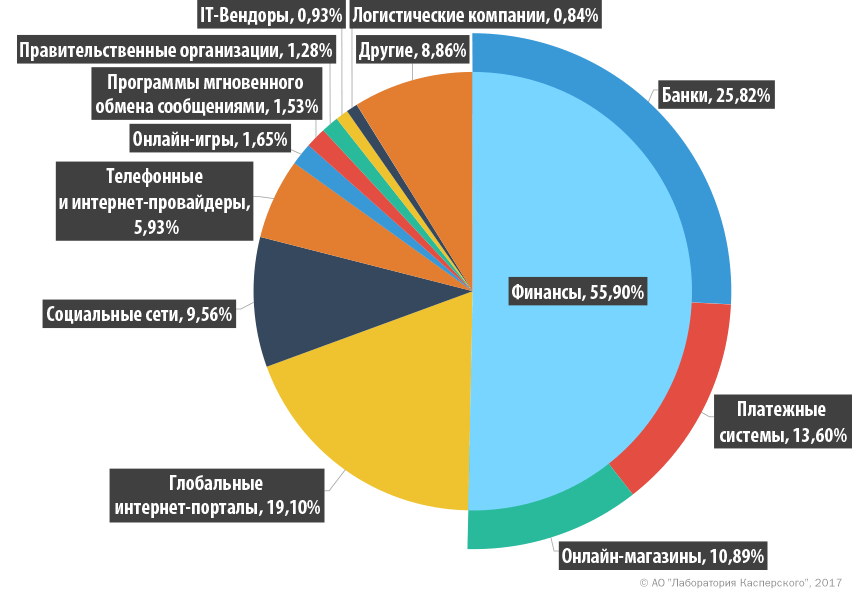

Рейтинг категорий, атакованных фишерами организаций

Рейтинг категорий атакованных фишерами организаций основывается на срабатываниях эвристического компонента системы «Антифишинг» на компьютерах пользователей. Этот компонент детектирует страницы с фишинговым контентом, на которые пользователь пытался пройти по ссылкам в письме или в интернете, если ссылки на эти страницы еще отсутствуют в базах «Лаборатории Касперского». При этом неважно, каким образом совершается данный переход: в результате нажатия на ссылку в фишинговом письме, в сообщении в социальной сети или в результате действия вредоносной программы. В результате срабатывания компонента пользователь видит в браузере предупреждающий баннер о возможной угрозе.

В первом квартале 2017 года более половины срабатываний системы «Антифишинг» произошли из-за фишинговых страниц с упоминанием брендов, относящихся к категории «Банки» (25,82%, -0,53 п.п.), «Платежные системы» (13,6%, +2,23 п.п.) и «Онлайн-магазины» (10,89%, +0,48 п.п.). Всего на долю категории «Финансы» пришлось чуть более 50% фишинговых атак.

Распределение организаций, атакованных фишерами, по категориям, первый квартал 2017 года

Также в первом квартале фишеры чаще других атаковали организации категории «Глобальные интернет порталы» (19,1%), однако их доля уменьшилась на 5,25 п.п. по сравнению с предыдущим кварталом. Доли категорий «Социальные сети» (9,56%) и «Телекоммуникационные компании» (5,93%) также уменьшились, но незначительно – на 0,32 п.п. и 0,83 п.п. соответственно. Категория «Онлайн игры» в первом квартале заняла 1,65%, а «Сервисы мгновенных сообщений» — 1,53%.

ТОР 3 атакуемых организаций

Чаще всего массовым атакам фишеров подвергаются популярные бренды: более половины срабатываний системы «Антифишинг» происходит на фишинговых страницах, с упоминанием всего пятнадцати брендов.

ТОР 3 уже второй квартал остается неизменным. В первом квартале компания Yahoo! опять стала лидером по доле упоминания бренда на фишинговых страницах (7,57%), ее доля уменьшилась на 1,16 п.п. Вторую позицию занимает Facebook (7,24%) как и в четвертом квартале 2016 года, но потерял 0,13 п.п. Microsoft (5,39%) на третьей позиции, минус 0,83 п.п.

| Организация | % срабатываний |

| Yahoo! | 7,57 |

| 7,24 | |

| Microsoft Corporation | 5,39 |

Чтобы охватить одной атакой максимально широкую аудиторию, мошенники используют упоминание множества брендов с расчетом, что жертва среагирует хотя бы на один из них. Этому способствует функция аутентификации с помощью существующих учетных записей, которую многие интернет-сервисы используют, желая облегчить жизнь своим пользователям. Поэтому страничка с предложением использовать для входа множество разных учетных записей не вызывает удивления. Это позволяет мошенникам при создании всего одной фишинговой страницы украсть данные пользователей множества разных ресурсов.

Пример фишинговой страницы, предлагающей использовать учетные данные других веб-ресурсов для доступа к файлу

Эта фишинговая страницы использует похожий механизм под предлогом доступа к сервису «Google Диск»

Горячие темы квартала

Платежные системы

Уже не первый квартал на организации категории «Платежные системы» приходится немалая доля от всех срабатываний эвристической компоненты, в этом квартале она составила 13,6% — фактически, это каждая восьмая атака.

Если рассмотреть список атакованных платежных систем на уровне организаций, то первое место в рейтинге займет PayPal (28,25%). За ней с небольшим отрывом последуют Visa (25,78%) и American Express (24,38%).

| Организация | %* |

| PayPal | 28,25 |

| Visa Inc. | 25,78 |

| American Express | 24,38 |

| MasterCard International | 16,66 |

| Прочие | 4,94 |

*Доля атак на организацию от общего количества атак на организации категории «Платежные системы»

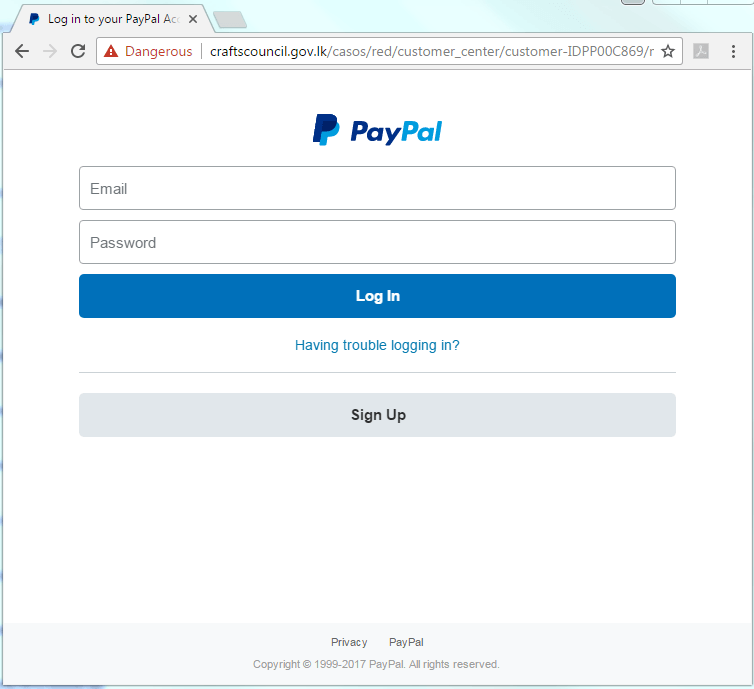

Целью фишеров, атакующих клиентов популярных платежных систем являются любые персональные и платежные данные, данные для доступа к аккаунтам и т.п. Преступники часто размещают мошеннический контент на ресурсах с хорошей репутацией, чтобы завоевать доверие пользователя и обойти списки запрещенных. Например, мы обнаружили поддельную страницу службы поддержки PayPal, расположенную на сервисе «Google Сайты» (основной домен — google.com). После нажатия на баннер пользователь перенаправляется на фишинговую страницу, где ему предлагают ввести данные от своего аккаунта в платежной системе.

Пример фишинговой страницы с использованием бренда PayPal, расположенной на домене компании Google

Другой распространенный случай — размещение фишингового контента на серверах органов государственной власти. Связано это с тем, что значительная часть госструктур не следит за защитой своих веб-ресурсов.

Пример фишинговой страницы с использованием бренда PayPal, расположенной на сервере органов государственной власти Шри Ланки

Пример фишинговой страницы с использованием бренда PayPal, расположенной на сервере органов государственной власти Бангладеш

В качестве приманки использовались, в основном, письма с угрозами блокировки аккаунта или просьбами обновить данные в платежной системе.

Онлайн-магазины

Каждая десятая фишинговая атака направлена на пользователей онлайн-магазинов. В этом квартале самым популярным у фишеров брендом из этой категории является Amazon (39,13%).

| Организация | % |

| Amazon.com: Online Shopping | 39,13 |

| Apple | 15,43 |

| Steam | 6,5 |

| eBay | 5,15 |

| Alibaba Group | 2,87 |

| Taobao | 2,54 |

| Other targets | 28,38 |

Используя бренд Amazon, злоумышленники пытаются украсть не только данные для входа в аккаунт, но вообще все личные данные пользователя, включая информацию о банковских картах. Также нередки случаи размещения поддельных страниц на доменах с хорошей репутацией. Например, на домене, принадлежащем телекоммуникационной компании Vodafone.

Пример фишинговой страницы с использованием бренда Amazon, расположенной на домене компании Vodafone

Заработок на борьбе с фишингом

Помимо стандартных фишинговых писем и страниц мы часто сталкиваемся с другими способами обмана. Часто мошенники, эксплуатируя желание легкого заработка, предлагают деньги за просмотр рекламы, программы автоматической торговли на бирже и многое другое.

Спам-письма с предложениями быстрого заработка в сети

В первом квартале нам встретился мошеннический ресурс, который очень понравился нам своей тематикой — борьба с фишинговыми сайтами. Для быстрого заработка необходимо было зарегистрироваться и выполнить несколько заданий, суть которых сводилась к оценке веб-страниц, используя следующие варианты: вредоносная, безопасная, не загружается. При этом оценивать предлагается только контент страницы, ее адрес не отображается.

При попытке вывести деньги за 31 проверенный сайт выясняется, что нужно заплатить $7

За каждый «проверенный» таким образом сайт пользователю начисляется около 3 долларов. Для вывода заработанных средств необходимо перечислить 7 долларов авторам ресурса в качестве подтверждения, что вы совершеннолетний и платежеспособный человек. Разумеется, вывести «заработанное» после этого не получится.

Заключение

Несмотря на то, что в начале первого квартала 2017 года количество спама в мировом почтовом трафике начало снижаться, в марте ситуация «стабилизировалась» и средняя доля спама в итоге составила 55,9%. По количеству исходящего из страны спама на первом месте остались США (18,75%), а на втором и третьем расположились Вьетнам (7,86%) и Китай (7,77%).

Кроме всего прочего, первый квартал запомнился спадом количества вредоносного спама с ботнета Necurs: по сравнению с прошлым отчетным периодом количество таких рассылок сократилось в разы. Однако затишье может быть временным: предположительно, злоумышленники решили приостановить рассылки до тех пор, пока не спадет шумиха вокруг программ-шифровальщиков.

В Q1 2017 «Антифишинг» предотвратил 51 321 809 попыток перехода на фишинговые страницы.

Tweet

Вредоносные письма в этом квартале чаще всего содержали зловредов семейства Trojan-Downloader.JS.Agent. На его долю пришлось 6,14% от общего количества вредоносных программ, обнаруженных в почте. На втором месте — Trojan-Downloader.JS.SLoad (3,79%), на третьем — Trojan-PSW.Win32.Fareit (3,10%).

За отчетный период система «Антифишинг» предотвратила 51 321 809 попыток пользователей перейти на фишинговые страницы, а на первом месте по количеству пользователей, атакованных фишерами, оказался Китай (20,88%). Доля финансового сектора продолжает превалировать в рейтинге категорий, атакованных организаций и мы ожидаем, что эта тенденция сохранится в будущем.

Спам и фишинг в первом квартале 2017