Возможно, этот квартальный отчет будет самым необычным из всех написанных ранее. События первого полугодия 2007 в целом показывают, что при написании вредоносных программ авторы постепенно отказываются от методов социальной инженерии, отдавая все большее предпочтение использованию различных уязвимостей для проникновения в систему.

Кризис жанра» в вирусописательстве, о котором мы писали в конце прошлого года — и с опаской смотрели в будущее, ожидая, что скоро наступит некий перелом в ситуации — продолжается. Для истекшего периода характерно отсутствие действительно новых угроз и все большая коммерциализация «производства» вирусов. Как я и утверждал ранее, в настоящее время «мяч» находится на «нашей» стороне поля — инициатива впервые за много лет исходит от антивирусных компаний. Вирусописатели, озабоченные только криминальным зарабатыванием денег, не способны генерировать новые идеи. Они пытаются использовать старые технологии — и, надо сказать, успешно. Самое плохое в этом, что качество перешло в количество. Вал примитивных вредоносных программ, крадущих все и вся, продолжает нарастать, но это напоминает борьбу роботов друг с другом, а не противостояние человеческих умов.

В этом отчете практически не будут рассматриваться вредоносные программы. Мы займемся проблемами интернета, новыми технологиями и уязвимостями. Именно в этой области лежат основные задачи, которые должны решать современные антивирусные компании.

Эстония

Наверное, события конца апреля — начала мая останутся одной из самых обсуждаемых тем всего 2007 года. Впервые в истории проблема кибервойны обсуждалась по всему миру не только компьютерными экспертами но и политиками и военными.

Речь, конечно, идет об Эстонии, а точнее, об атаке, которой подверглись десятки серверов в эстонской зоне интернета. Началась эта история в середине апреля, когда эстонское правительство решило убрать памятник советским солдатам, погибшим во время Второй мировой войны при освобождении Эстонии, с одной из центральных площадей Таллина. Это решение вызвало протест со стороны России и привело к обострению политических отношений между двумя странами.

В принципе, подобные политические ситуации в отношениях между Россией и бывшими республиками Советского Союза, изо всех сил пытающимися откреститься от «советского прошлого», далеко не редкость. Возможно, и этот случай остался бы исключительно проблемой дипломатов, но с ним совпало сразу несколько дополнительных событий, и произошло то, что произошло.

Начиная с 27 апреля эстонские веб-сайты президента, премьер-министра, парламента, полиции и ряда министерств оказались перегружены гигантским количеством запросов от тысяч компьютеров, расположенных по всему миру. Это произошло сразу после того, как эстонская полиция разогнала митинг в Таллине, на котором собравшиеся протестовали против сноса памятника. Более 600 человек было арестовано, около сотни получили повреждения в столкновениях с полицией.

Сразу после этого через интернет был нанесен ответный удар. Согласно исследованию, проведенному специалистами финской компании F-Secure, днем 28 апреля уже были полностью недоступны следующие сайты:

- www.peaminister.ee (Website of the prime minister): unreachable

- www.mkm.ee (Ministry of Economic Affairs and Communications): unreachable

- www.sisemin.gov.ee (Ministry of Internal Affairs): unreachable

- www.vm.ee (Ministry of Foreign Affairs): unreachable

- www.valitsus.ee (Estonian Government): unreachable

- www.riigikogu.ee (Estonian Parliament): unreachable

Первая атака продолжалась примерно до 4 мая. В ходе ее DDoS пришлось испытать на себе более десятку эстонских сайтов. Однако все понимали, что самое серьезное еще впереди, — приближалось 9 мая, День Победы.

Компания Arbor Networks, специализирующаяся именно на защите от DoS-атак, позже опубликовала свою статистику наблюдений за этими событиями в Эстонии. Интересно, что в отчете данные приводятся начиная с 3 мая 2007 года. Возможно, именно в эти дни эстонские службы обратились в Arbor за помощью, поэтому данных по первой волне атак (27.04-03.05) нет. Но посмотрим на имеющиеся:

| Число атак | Дата |

| 21 | 2007-05-03 |

| 17 | 2007-05-04 |

| 31 | 2007-05-08 |

| 58 | 2007-05-09 |

| 1 | 2007-05-11 |

Действительно, видно, что вторая волна атак началась 8 мая и достигла своего пика 9 числа. Следует уточнить, что именно подразумевается здесь под «атакой». Arbor сообщает о том, что в течение двух недель ими было зафиксировано 128 уникальных DDoS-атак, из которых 115 использовали самый обычный ICMP-flood, 4 — SYN, а оставшиеся 9 были различными вариациями атак для увеличения трафика.

Понятно, что это только часть всех осуществленных атак, но по ней можно судить о масштабах произошедшего. Arbor отмечает, что подавляющее большинство атак длилось весьма короткое время — не более одного часа. Было зафиксировано всего 7 атак, которые длились более 10 часов.

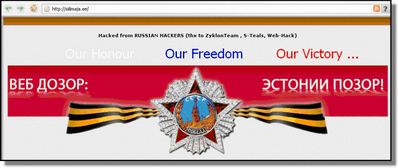

Атака на Эстонию проходила сразу по нескольким направлениям. Помимо DoS-атак, нацеленных на основные государственные сайты, осуществлялся еще массовый взлом (defacement) десятков других эстонских сайтов. В подавляющем большинстве случаев пострадали сайты, работающие на различных скриптовых движках, которые имеют множество уязвимостей, начиная от CSS/XSS-уязвимостей и заканчивая SQL-injection.

Особой технической сложностью эти взломы не отличались и могли бы состояться в любое другое время, однако события в целом приковали к себе внимание хакеров всего мира, и многие из них не преминули использовать ситуацию как полигон для оттачивания своего «мастерства».

Одним из первых хакеры взломали сайт Реформистской партии, председателем которой является премьер-министр Эстонии Андрус Ансип (Andrus Ansip). На главной странице сайта партии был размещен текст якобы его извинения перед русскоговорящим населением Эстонии. «Премьер-министр просит прощения! Премьер-министр Эстонии и эстонское правительство просят прощения у всего русского населения Эстонии и берут на себя обязательства по возвращению памятника Бронзовому солдату на место», — говорилось в тексте, размещенном хакерами.

В это же время атакам стали подвергаться и российские сайты. «3 мая этого года на сайт президента России была предпринята беспрецедентная по своим масштабам хакерская атака с серверов, принадлежность которых выглядела как ряда прибалтийских стран», — сообщили «РИА Новости» в Кремле. Однако благодаря многократной системе дублирования президентского сайта и применению современных систем защиты удалось избежать потери контроля над интернет-ресурсом. Вместе с тем источник в Кремле признал, что «определенные проблемы были». «Атаки хакеров на серверы госучреждений в различных странах — это, к сожалению, распространенная практика», — добавил кремлевский источник.

Атакам подвергались сайты российских средств массовой информации: радиостанции «Эхо Москвы», газеты «Коммерсант» и других. В некоторых случаях сами пострадавшие не связывали между собой эстонские события и атаку на свои сайты.

Вероятно, эстонские хакеры были причастны к взломам сайтов прямых российских оппонентов: 9 мая были взломаны сайты защитников памятника Воину-освободителю. С главной страницы сайта организации «Ночной дозор» web-dozor.ru исчезла вся информация, а вместо нее появились баннеры с надписью «Proud to be Estonian», эстонский флаг и надпись «Estonia forever!». Кроме этого, хакерской атаке подвергся сайт 1-net.ru.

Это было прямым обменом ударами, что хорошо иллюстрируют следующие скриншоты:

Скриншоты © F-Secure

Что же предприняли эстонские власти? Сначала Центральная криминальная полиция Эстонии задержала по подозрению в кибератаках на сайты госучреждений страны некоего Дмитрия, 19-летнего жителя Таллина, имеющего высшее техническое образование. Однако дальнейший ход событий оказался весьма неожиданным: эстонские политики переступили «негласную черту» и обвинили во всем происходящем российские спецслужбы — впервые на высоком уровне прозвучало слово «кибервойна».

Ни для кого не секрет, что все крупнейшие спецслужбы мира имеют в своей структуре отделы, призванные осуществлять защиту электронных ресурсов страны и заниматься другой деятельностью — назовем ее «электронной разведкой». Например, подобное подразделение есть в составе армии США, и его члены даже принимали участие в некоторых хакерских соревнованиях по взлому и проникновению на сайты, правда не очень успешно.

Однако еще никогда ни одно государство не обвиняло другое в осуществлении кибератак. Этого не было ни в ходе индийско-пакистанского конфликта, когда в конце 90-х годов хакеры этих двух стран вели битву в Сети, в ходе которой, кстати, был создан червь Lentin (Yaha) — один из самых разрушительных почтовых червей последнего десятилетия.

Этого не было во время вмешательства НАТО в югославский конфликт и бомбардировок Сербии, когда сербские хакеры, при участии хакеров других стран, атаковали американские и натовские веб-ресурсы.

Этого не было во время различных осложнений в отношениях между Китаем и Японией, когда DoS-атакам подвергались японские правительственные сайты.

Этого не происходит, когда американские министерства и ведомства оказываются под прицелом китайских хакерских групп, зачастую получающих доступ к секретным сведениям.

Здесь же, при очевидной хулиганской направленности действий атакующих эстонские сайты, кому-то оказалось выгодно вывести конфликт на новый уровень. Сначала министр иностранных дел Эстонии Урмас Паэт (Urmas Paet) заявил, что хакеры действовали со стороны России, в том числе с компьютеров ее госучреждений. Затем министр обороны Эстонии Яак Аавиксоо (Yaak Aaviksoo) предложил в ближайшее время решить вопрос о признании кибератак военными акциями. «На настоящий момент НАТО не рассматривает кибератаки как военные действия. Это значит, что на ставшие жертвами таких атак страны НАТО автоматически не распространяется пятая статья договора НАТО о военной защите. Сегодня в НАТО нет ни одного министра обороны, который бы однозначно признал кибератаки военной акцией. Но этот вопрос должен быть в ближайшее время решен», — заявил эстонский министр.

Фактически Эстония возжелала военной защиты от угрозы из интернета. Это было уже серьезно. Для подобных заявлений необходимо, как минимум, обладать неопровержимыми доказательствами причастности российских правительственных структур к атакам. За прошедшие месяцы (!) с момента атак никаких реальных доказательств этого Эстонией представлено не было. Ничего подобного не смогли установить и эксперты из НАТО, спешно прибывшие в начале мая в Таллин «спасать союзника». Фактически, заявление о том, что это «государственный след», строилось на одном-единственном факте обращения к сайту эстонского президента с IP-адреса, «принадлежащего сотруднику администрации Президента России». Остается только подивиться полноте знаний эстонских спецслужб, обладающих информацией о владельцах всех IP-адресов в России и, несомненно, знающих о том, насколько «трудной» является задача подмены такого адреса.

Однако слово «кибервойна» прозвучало. В Эстонию буквально хлынул поток экспертов со всего мира: из США, Европы, Израиля. Одни приезжали, чтобы оказать помощь в отражении угрозы, другие — чтобы получить бесценный опыт, увидеть ход противостояния и извлечь из него выводы для защиты собственных стран.

Что же происходило в российском сегменте интернета в те дни? За попытками обвинить российские власти все как-то забыли поинтересоваться настроениями российских пользователей Сети в связи с инцидентом со сносом памятника. А настроения эти в массе своей были антиэстонскими. И как только начались столкновения демонстрантов с полицией, многие российские пользователи интернета, не имеющие возможности лично выразить свой протест, использовали единственную доступную им возможность — протест сетевой. В виде участия в DoS-атаках.

Сейчас уже вряд ли можно точно установить, где и когда появилась идея о нанесении удара по трафику. Вероятно, она исходила от тех же самых групп «хакеров», которые осуществляли в прошлом такие же атаки на сайты чеченских боевиков. Тот опыт не пропал зря и был использован вновь. На соответствующих форумах и сайтах во множестве появились разнообразные программы, которые посылали бесчисленные запросы на эстонские сайты. Любой человек мог скачать себе такую программу и запустить на своем компьютере. Да, с точки зрения технологии — это ботнет. Но ботнет добровольный, созданный с согласия владельцев компьютеров, знающих, что они делают. Посмотрите еще раз на статистику атак, собранную специалистами Arbor: подавляющее число атак длилось меньше часа! Откуда же берутся утверждения о том, что российские спецслужбы «арендовали» у хакеров машинное время их ботнетов.

Конечно, часть атак производилась с «настоящих» ботнетов с зараженных ранее машин, но не стоит недооценивать мощность «ручной» атаки.

Если это и называть «кибервойной», то скорее уж партизанской.

Кстати, ни одна антивирусная компания в мире в итоге так и не обнаружила никаких специфических вредоносных программ, которые осуществляли бы атаки на эстонские сети by design.

В настоящее время атаки на Эстонию прекратились. Эксперты разъехались по своим странам, производители сетевого оборудования заключили много новых контрактов, журналисты написали десятки статей на эту тему, памятник перенесли в другое место, останки советских солдат перезахоронили. Единственного арестованного по подозрению в организации атак, 19-летнего Дмитрия из Таллина, отпустили, так и не доказав его вины.

«Я не думаю, что это была Россия, но как тут установишь? — сказал Гади Эврон, специалист по компьютерной безопасности из Израиля. Эврон провел в Таллине четыре дня, проводя, так сказать, патологоанатомическое вскрытие системы по заказу эстонцев. — Интернет идеально приспособлен для того, чтобы правдоподобно отрицать все что угодно.»

«Если возникает политическая напряженность, это обязательно имеет последствия в виртуальных сетях», — сказал Эврон, сославшись на случай атак на сайты в Дании после того, как датская газета опубликовала карикатуры на пророка Мухаммеда.

Мировое компьютерное сообщество теперь играет словами «кибервойна» и «кибертерроризм», заодно приклеив России ярлык «первой применившей цифровую бомбу». Специалисты вовсю изобретают сценарии настоящих компьютерных войн:

«Говорят о каскадном оружии, — рассказывает о возможном сценарии начальник отдела связи и инфотехнологии министерства обороны Эстонии Михель Таммет. — Сначала благодаря рассылке из компьютеров-зомби, о которых ранее писало ФБР, будет затруднен доступ на популярные инфо-порталы. Потом начнутся перебои в работе электронных почтовых ящиков, и под этим прикрытием хакеры доберутся до правительственных серверов, коммуникационных, транспортных и финансовых компаний, что дестабилизирует функционирование общественных систем в целом».

В то время как поисковые системы и правительства стран мира вводят различные ограничения на доступность в Сети информации о том, «как создать бомбу», вопросы кибертерроризма обсуждаются явно неадекватно реальному положению вещей: противники в запале выдают слишком много опасной информации, предлагая вниманию читателя готовые сценарии кибертерроризма. «Лаборатория Касперского» всегда придерживалась мнения, что публикация и обсуждение способов выведения из строя объектов жизнедеятельности является недопустимой практикой. Не подлежит сомнению, что любая такая информация может подтолкнуть различные экстремистские группы к попыткам осуществления подобного сценария.

Ящик Пандоры открыт, господа. Только кому это было выгодно?

iPhone

Самым заметным событием в мире мобильных устройств во втором квартале 2007 года, а скорее и всего года в целом, стал выход на рынок мобильного телефона от компании Apple — iPhone.

Миллионы пользователей в США с нетерпением ждали начала продаж, многие занимали очереди к магазинам за несколько дней до дня X. В это же время эксперты по информационной безопасности пытались проанализировать, как появление iPhone изменит ситуацию с общим уровнем защищенности мобильных устройств и не станет ли его очевидная популярность тем самым фактором, который прекратит наблюдающуюся стагнацию в мире мобильных вирусов?

Для «Лаборатории Касперского» тема мобильных угроз — одна из наиболее внимательно анализируемых. Все-таки именно нам еще три года назад пришлось первыми столкнуться с мобильными вирусами.

Для оценок вероятности появления вредоносных программ для различных устройств и операционных систем нами уже давно применяется методика «трех факторов»:

- популярность, широкое распространение данной системы;

- документированность — наличие разнообразной и достаточно полной документации по системе;

- незащищенность системы или существование известных уязвимостей в ней и приложениях.

Каждое перечисленное условие является необходимым, а выполнение всех условий одновременно — достаточным для появления вредоносных программ.

Рассмотрим эти факторы для iPhone.

Популярность

За первые три дня продаж компании Apple удалось продать около полумиллиона этих устройств. Блог engadgetmobile.com со ссылкой на waitingforiphone.com сообщает, что, по состоянию на первую декаду июля, в США уже продано более 1 млн. мобильных телефонов Apple iPhone. Аналитики прогнозируют, что продажи за полтора года могут составить 13,5 миллионов iPhone.

Являются ли такие показатели критическими для вывода о популярности?

За 2003 год по всему миру было продано 6,7 миллионов телефонов на базе ОС Symbian и более 1 миллиона телефонов было продано только за декабрь 2003 г.

В 2004 году, когда появился первый мобильный червь Cabir, во всем мире насчитывалось уже около 15 миллионов смартфонов на базе Symbian OS, из которых около 70% приходилось на устройства от Nokia. В целом же, в 2004 году на долю Symbian приходилось 38% рынка смартфонов.

За II квартал 2005 года было продано 7,8 млн. Symbian-телефонов по сравнению с 2,4 миллионами, проданными во II квартале 2004 года. В первой половине 2005 года в общей сложности было продано 14,5 млн. мобильных устройств на базе Symbian.

Очевидно, что ожидаемые к концу 2008 года 13,5 миллионов iPhone сопоставимы с 15 миллионами Symbian-устройств в 2004 году. Исходя из этого, мы можем сделать вывод о том, что именно в 2008 году вирусные проблемы могут стать реальностью для iPhone. Скорее всего, это произойдет даже раньше конца года — в результате активной рекламы и повышенного интереса пользователей к этим коммуникаторам.

Можно сказать, что iPhone уже популярен, хотя абсолютные значения продаж еще невелики. Согласно данным масштабного аналитического исследования, которое проводилось сотрудниками Lightspeed Research в течение недели после официального заявления Apple о выходе смартфона iPhone (29 июня), каждый третий американец желает стать владельцем новинки. Примерно 8% респондентов собираются купить этот телефон уже в течение ближайших 3 месяцев, а 22% людей планируют приобрести iPhone «когда-нибудь в будущем»

Однако нужны еще два фактора.

Документированность

Apple заявила, что в iPhone используется специальная версия Mac OS X. В чем именно отличие мобильной OS X от десктоптной — пока официально не сообщается, но вероятно, отличие не очень значительно — это обычная оптимизированная версия без поддержки различных компьютерных устройств и лишних приложений. Внутренняя версия ОС имеет идентификатор «OS X 1.0 (1A543a)».

Процессор в iPhone использует архитектуру ARM. Соответственно, возможно использование приложений, написанных на ARM assembler, который весьма хорошо документирован.

Эти два факта показывают, что фактор «Документированность» можно считать присутствующим.

Остается еще один, возможно самый важный фактор — незащищенность или наличие уязвимостей

Незащищенность системы

В целом, у компании Apple, а точнее у ее операционных систем и приложений с уязвимостями дела обстоят не очень хорошо. Уязвимости есть, многие из них относятся к классу критических, и большинство было обнаружено именно из-за того, что в последнее время число новых поклонников Mac OS все увеличивается, ее популярность растет и все больше и больше хакеров начинают «копаться в ее внутренностях». Мы уже видели сетевых червей для Mac OS X, использующих для своего распространения именно уязвимости. Нет оснований полагать, что в мобильной ОС iPhone таких проблем не будет.

Уже в начале июня специалисты компании SPI Dynamics сообщили об обнаружении первой уязвимости в iPhone. Уязвимость связана с системой набора номера при помощи специального автоматического решения, встроенного в браузер Safari. В iPhone есть функция, позволяющая автоматически осуществлять набор телефонного номера, опубликованного на веб-странице. При определенных условиях злоумышленник может перенаправить вызов владельца iPhone на другой телефонный номер (благодаря уязвимости в номеронабирателе, злоумышленники могут опубликовать в открытой части страницы один телефон, а в коде страницы, при анализе которого и берется номер, совсем другой), совершить звонок без разрешения пользователя, запретить возможность совершения вызовов, а также инициировать бесконечный цикл набора номеров, выйти из которого можно будет только путем перезагрузки аппарата.

«Так как эта схема может быть использована на любом сайте, а ее жертвой может стать любой владелец iPhone, то данная уязвимость классифицирована как серьезная», — говорит Билл Хофман (Bill Hoffman), аналитик из SPI.

Организовать нападение, как сообщается на сайте SPI Dynamics, теоретически можно несколькими способами. Злоумышленники, в частности, могут попытаться традиционным методами (фишинг, социальная инженерия и т.п.) заманить потенциальную жертву на вредоносный веб-сайт. Кроме того, провести нападение можно и через легальный онлайновый ресурс, подверженный СSS-атакам (Cross-Site Scripting).

Впрочем, у iPhone есть несколько отличительных черт, которые могут изрядно осложнить задачу вирусописателям. В первую очередь, это возможность использовать Bluetooth только для подключения гарнитуры! Bluetooth не может быть использован для передачи и синхронизации телефона с ПК. Эта особенность сразу ставит под сомнение возможность появления на iPhone червей, аналогичных Cabir для Symbian. Отсутствие передачи файлов по Bluetooth лишает будущих червей, возможно, самого главного способа распространения.

Вторым аналогичным ограничением является… отсутствие MMS! Особенность, вызвавшая бурю критики пользователей, применительно к вирусам сработает точно так же, как и описанная выше проблема с Bluetooth. Нет MMS — нет второго важнейшего способа распространения червей. Червь ComWar для Symbian вряд ли будет когда-нибудь «портирован» на iPhone.

Ограничения серьезные, что тут сказать. Что самое примечательное — появились они совсем не из-за того, что компания Apple учитывала проблему мобильных червей и таким образом решила увеличить безопасность устройства.

С учетом всего вышеизложенного, мы приходим к выводу, что вредоносные программы для iPhone скорее всего появятся в следующем году и вряд ли будут червями. Гораздо вероятней появление обычных файловых вирусов, а также разнообразных троянских программ. Но самой большой угрозой для пользователей iPhone будут различные уязвимости, которые могут быть использованы злоумышленниками для доступа к информации на телефоне.

Mpack

В середине июня в средствах массовой информации, пишущих о проблемах информационной безопасности, бурно обсуждалось произошедшее в Италии. Несколько тысяч итальянских сайтов оказались источниками распространения вредоносных программ. За несколько дней было обнаружено более шести тысяч серверов, страницы которых содержали несколько строк HTML-кода, которые туда были добавлены совсем не владельцами этих сайтов. Выглядел он примерно так (существуют различные вариации, когда размер окна iframe (widht/height) указывается равным нулю, единице и т.д.):

Специалистам «Лаборатории Касперского» такие строки знакомы уже несколько лет — это типичная конструкция при использовании различных эксплойтов уязвимостей в браузерах. Сайт, указанный в поле «адрес», является либо редиректором на следующие сайты, содержащие сам эксплойт, либо сам выполняет функции «инфектора».

Тэг <iframe> давно стал одним из излюбленных приемов в таких случаях. Он открывает новое окно браузера, а при указании нулевых размеров окна позволяет остаться этому окну незамеченным для пользователя. Соответственно, момент работы эксплойта проходит незамеченным, и пользователь даже не знает, что в это время он находится еще на каком-то сайте, кроме открытого в основном окне.

Несколько примеров из недавнего прошлого:

В сентябре 2006 года аналитикам «Лаборатории Касперского» поступило сообщение о непонятном поведении веб-браузеров при открытии страницы top.rbc.ru: Internet Explorer со всеми выпущенными «заплатками» аварийно завершал свою работу; Firefox работал, но при этом «съедал» около 400 МБ оперативной памяти.

В процессе анализа страницы аналитики «Лаборатории Касперского» обнаружили в ее коде ссылку, ведущую на сайт, зарегистрированный в домене pp.se. По этой ссылке обнаружился скрипт, содержащий эксплойт уязвимости, описанной в Microsoft Security Advisory (926043).

Эксплойт загружал на атакуемый компьютер новую версию троянца Trojan-PSW.Win32.LdPinch — ayj.

В декабре 2006 года специалистами «Лаборатории Касперского» было выявлено не менее 470 серверов, инфицированных троянцем Trojan-Downloader.JS.Psyme, при этом все они пользовались услугами хостинг-провайдера Valuehost. Одним из зараженных ресурсов стал, в частности, популярный веб-портал www.5757.ru.

При посещении зараженных сайтов по команде скрипта, встроенного в страницу злоумышленниками, начиналась загрузка троянской программы Trojan-Downloader.JS.Psyme.ct, которая, в свою очередь, загружала в атакованную систему другие вредоносные программы.

Как видно, у нас уже имелся значительный опыт в противостоянии подобным эксплойтам.

За несколько дней до проблем в Италии, нами был зафиксирован аналогичный инцидент в России, все с тем же популярным сайтом RBC.ru.

7 июня 2007 года многие пользователи, зашедшие на сайт rbc.ru, увидели предупреждение антивируса о попытке заражения троянской программой

Сюрпризом для нас стало то, что Mpack вышел за пределы России и был использован в Италии. И вот почему:

- Mpack был создан в России и продавался русскими хакерами русским же хакерам.

- Его авторами являются люди, которые принимали самое активное участие в создании и поддержке другой распространенной троянской программы LdPinch.

- На черном рынке существует еще несколько похожих по функционалу наборов эксплойтов: Q406 Roll-up package, MDAC, WebAttacker и т.д. Все они превосходят Mpack по уровню «пробива».

Давайте рассмотрим более внимательно, что и как происходит.

Итак, есть некий набор эксплойтов, реализованных на PHP (или на любых других скрипт-языках, VBS, JS).

В набор входит несколько эксплойтов, использующих уязвимости в популярных браузерах и операционных системах. Простейший набор может выглядеть примерно так:

- MS06-014 for Internet Explorer 6

- MS06-006 for Firefox 1.5

- MS06-006 for Opera 7

- WMF Overflow

- QuickTime Overflow

- WinZip Overflow

- VML Overflow

Как правило, эксплойты дополнительно подвергаются шифрованию, чтобы не быть обнаруженными различными web-антивирусами и затруднить их распознавание и анализ.

Злоумышленник помещает подготовленный набор эксплойтов на собственный сайт, после чего основной задачей становится привлечение туда пользователей. Для решения этой задачи используются другие сайты. Злоумышленник тем или иным образом получает доступ к чужим сайтам — как правило, используются аккаунты доступа, украденные ранее какой-либо троянской программой, например тем же LdPinch.

Затем во все страницы данных сайтов добавляется тот самый злосчастный тэг iframe, ведущий на зараженный сайт с эксплойтами. Для массового добавления iframe могут использоваться различные дополнительные утилиты, например FTPToolz, также созданная еще одним российским школьником.

Все готово. Тысячи, десятки тысяч людей ходят по привычным им сайтам и не знают, что те были взломаны, и их браузеры уже атакуются множеством разных эксплойтов.

Но срабатывание эксплойта — это не конечная цель злоумышленников. Цель — установка в атакованную систему вредоносных программ. Как правило, устанавливается какой-нибудь Trojan-Downloader. Такой способ дает возможность в дальнейшем использовать его для загрузки чего угодно — вирусов, червей, бэкдоров, шпионов и т.д.

Все аналогичные наборы эксплойтов имеют модули статистики, и злоумышленник может получить информацию о том, сколько пользователей было заражено, из каких стран мира, какие браузеры используются, и с каких сайтов «приходили» жертвы.

Mpack продавался его авторами за $1000, дополнительно можно было купить дальнейшую поддержку (добавление новых эксплойтов в набор). Точно так же продаются и прочие популярные наборы эксплойтов, приведенные выше.

Показателем эффективности подобных наборов эксплойтов является количество заражений пользователей, попавших на зараженный сайт. Авторы наборов обещают 30-50%-ный уровень заражения, однако, как показывает практика, это число не превышает 10-12%. Что, впрочем, тоже является весьма тревожным показателем, если учесть, что счет идет на тысячи пользователей.

Самой главной проблемой, на наш взгляд, является то, что авторов Mpack крайне трудно привлечь к уголовной ответственности. Формально они занимаются только незаконным предпринимательством и не платят налоги с продаж. Они не занимаются взломом сайтов для размещения на нем ссылок с iframe — это делают те, кто покупает у них Mpack. Они не занимаются распространением троянских программ — это делают те, кто покупает у них Mpack. Они всего лишь берут из открытых источников эксплойты, которые опубликованы на сотнях сайтов по информационной безопасности и которые были обнаружены другими людьми. Они всего лишь собирают эти эксплойты в единый набор и не несут ответственности за то, как он будет использован.

Посмотрите на популярный и уважаемый в IT-security проект Metasploit Framework. Нет никакой разницы между тем, что делают авторы Mpack и автор Metasploit HD.Moore. Только одни честно говорят, для чего можно использовать такие наборы, а другие объявляют их необходимым инструментом администратора для тестирования собственных систем.

Здесь мы сталкиваемся с давней и нерешенной до конца проблемой — является ли благом публикация уязвимостей или несет вред. Не хочется вступать в заочные споры с сторонниками одного и другого взгляда. Пока мы просто констатируем факты, но обещаем в будущем вернуться к этой проблеме и выразить наше отношение ко всему тому, что происходит сейчас с понятиями «blackhat»/»whitehat».

Viver

В середине мая нами было обнаружено сразу три варианта новой троянской программы для мобильных телефонов Trojan-SMS.SymbOS.Viver, которая отсылает платные SMS-сообщения на premium-номера. В результате со счета пострадавшего владельца телефона снимается определенная сумма денег, которая перечисляется на счет злоумышленника.

Подобные троянцы не новы: первые «творения», способные функционировать практически на любом мобильном телефоне с поддержкой Java (см. RedBrowser, Wesber), мы обнаружили в прошлом году. Отличие Viver от них заключается в том, что Viver написан специально для телефонов на платформе Symbian и является первым Trojan-SMS для смартфонов.

Проведенный анализ позволил нам установить способ его распространения и схему получения денег мошенниками.

Троянцы размещались на популярнейшем российском сайте пользователей смартфонов — dimonvideo.ru — в разделе «Файлообмен». Файлы туда может добавить любой зарегистрированный пользователь данного сайта.

Как обычно, троянцы выдавались за полезные утилиты, например, фото-редактор, набор видео-кодеков и т.д. После установки в смартфон троянец отсылал SMS на номер 1055. Стоимость отправленной SMS составляла 177 рублей (почти 7 долларов США).

Номер 1055 очень интересен. Как выяснилось, он уже не первый раз использовался российскими мобильными мошенниками. И позволяет им оставаться безнаказанными.

Как это делается?

Известно, что сотовые операторы сдают короткие номера в аренду. Однако частному лицу арендовать такой номер стоит слишком дорого. Но существуют контент-провайдеры, которые берут в аренду такие короткие номера и сдают их в субаренду путем добавления к ним определенного префикса.

Короткий номер 1055 арендован одним из таких российских контент-провайдеров. Если номер сдан в субаренду и на него отправлено сообщение, начинающееся, например, с «S1», то система провайдера переведет часть стоимости такой SMS на счет субарендатора «S1». Мобильный оператор забирает себе от 45% до 49% от стоимости SMS, около 10% получает провайдер. Остальные деньги отправляются субарендатору — в данном случае, «мобильному» мошеннику.

Достоверно известно, что только в случае с одним из вариантов Viver менее чем за сутки его успели скачать себе около 200 человек. После этого троянец был удален из доступа администрацией сайта. Простой расчет показывает, что при 200 пострадавших и стоимости SMS в 177 рублей, мошенник мог получить за один день «заработок» в 14 тысяч рублей (более 500 долларов США).

Этот инцидент очередной раз показывает, что современные мобильные технологии все чаще привлекают к себе внимание киберпреступников. В данном случае мошенническая схема основывалась на использовании услуги «короткого номера», предоставляемой многими мобильными и контент-провайдерами. К сожалению, возможность снятия денег со счета мобильного абонента без его полного уведомления и получения дополнительного подтверждения, является уязвимым местом современных мобильных сервисов, наносит ущерб репутации мобильных и контент-провайдеров и самих сервисов в целом.

В мае нами было зарегистрировано три подобных инцидента. Сколько еще таких троянцев остаются незамеченными — остается только догадываться. К сожалению, у нас нет подобной статистики для большинства зарубежных стран, а зарубежные антивирусные компании о подобных случаях не сообщали. Однако с трудом верится в то, что это исключительно российская проблема.

Заключение

Основные события второго квартала, отраженные в этом отчете, дают достаточно пищи для размышлений, но все еще не дают ответа на вопрос, куда движутся вирусные и информационные угрозы. Несмотря на появление все новых ОС (Vista), сервисов (мобильный контент) и устройств (IPhone), мир киберзлоумышленников остается малоинницативным и продолжает использовать проверенные годами способы нанесения ущерба пользователям. Новшества ограничиваются одиночными концептами, которые не получают дальнейшего развития.

Более того, намечается еще более значительный возврат к «истокам»: на новый виток выходит использование DDoS-атак, использование уязвимостей в браузерах для проникновения в системы. Пожалуй, единственное, что отличает нынешний период (апрель-июнь текущего года) от точно такого же трехлетней давности, — это то, что электронная почта в распространении вирусов все больше отступает на второй план, уступая место системам мгновенного обмена сообщениями, да взрывной рост троянцев, ориентированных на пользователей онлайн-игр.

Угрозы не становятся «умнее». Развитие пошло по экстенсивному пути — и нам все еще не ясно, что может стать катализатором для глобального изменения лица вирусных угроз в ближайшем будущем, каким был выход Windows95, появление червей LoveLetter и Mellisa, первый макровирус и эпидемии Lovesan и Mydoom.

Антивирусные компании значительно улучшили свои технологии и внедрили несколько новых, при этом продолжая разработку.

Каждая новая версия практически любого антивирусного продукта сейчас — это не просто немного измененный интерфейс, это сразу несколько новых моментов, значительно увеличивающих защищенность пользователей. В настоящее время клиенты антивирусных компаний защищены на порядок лучше, чем еще пару лет назад. Среднее время жизни «в дикой природе» большинства новых вредоносных программ исчисляется часами, редко — днями.

Попробуем сделать небольшой прогноз на ближайшее время.

Злоумышленники пытаются выйти из «поля защиты» антивирусных решений: задача смещается от «обойти антивирус» в сторону активности в тех областях, где пока нет качественной антивирусной защиты или такая защита невозможна по ряду причин. Скорее всего именно здесь и будет проходить основная линия фронта информационной войны: в сервисах онлайн-игр, блогов, системах мгновенного обмена сообщениями и файлообменных сетях.

Современные информационные угрозы, II квартал 2007