Цифры года

В 2017 году было обнаружено:

- 5 730 916 вредоносных установочных пакетов;

- 94 368 мобильных банковских троянцев;

- 544 107 мобильных троянцев-вымогателей.

Тенденции года

Рутовальщики не сдаются

На протяжение последних нескольких лет мобильные троянцы-рутовальщики являются самой большой угрозой для пользователей Android-устройств. Они крайне сложны для обнаружения, обладают широкими возможностями и очень активно распространяются злоумышлениками. Основная задача рутовальщиков — показать пользователю как можно больше рекламы и незаметно установить рекламируемые приложения. Отдельные зловреды так стараются, что в результате зараженным устройством становится невозможно пользоваться из-за постоянно возникающих рекламных окон и большой задержки при выполнении команд владельца.

Эксплуатируя уязвимости системы для получения прав суперпользователя, рутовальщики могут делать на устройстве практически что угодно. Для закрепления троянцы устанавливают свои модули в системные папки, защищая их таким образом от удаления. В некоторых случаях даже сброс системы к заводским настройкам не помогает избавить устройство от зловреда, например, от такого как Ztorg. Отметим, что этот троянец распространялся в том числе и через Play Store — мы обнаружили там без малого 100 приложений, зараженных различными модификациями Ztorg. Причем одно из этих приложений было установлено более миллиона раз (согласно статистике торговой площадки).

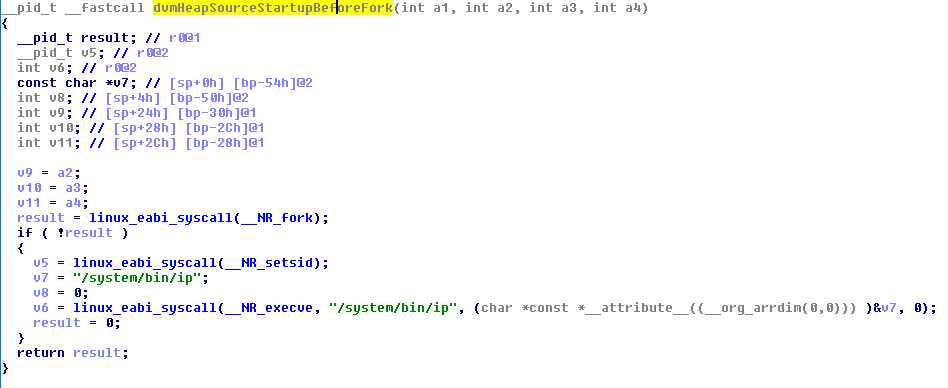

В качестве другого примера рассмотрим рутовальщика Trojan.AndroidOS.Dvmap.a. Используя права суперпользователя, этот зловред добавлял вредоносный код в системные библиотеки. Распространялся он также через официальный магазин приложений Google Play Store, откуда был скачан более 50 тысяч раз.

Количество пользователей, атакованных рутовальщиками в 2017 году, снизилось по сравнению с предыдущим годом. Однако эти зловреды все еще в числе самых популярных — практически половина троянцев из нашего TOP 20 относится к семействам, которые могут получать права суперпользователя. Снижение их популярности у злоумышленников мы связываем со снижением количества устройств, работающих на старых версиях Android — именно они являются мишенями зловредов. По данным «Лаборатории Касперского» доля пользователей устройств с ОС Android версии 5.0 снизилось с 85% в 2016 году до 57% в 2017. В то же время доля пользователей Android 6.0 и выше удвоилась — с 21% до 50% (6% пользователей обновили ОС в 2016 году, 7% — в 2017). Для новых версий Android еще нет распространенных уязвимостей, позволяющих получить root-права, что мешает работе рутовальщиков.

Но снижение популярности не означает, что злоумышленники, разрабатывавшие этих троянцев, решили совсем от них отказаться. Часть зловредов продолжает наводнять устройства рекламой, скачивать и инициализировать установку различный приложений, только уже без эксплуатации уязвимостей для получения прав суперпользователя. Более того, их все равно не так-то легко удалить, благодаря использованию различных особенностей системы, таких как возможности администратора устройства.

Конечно же, в течение года злоумышленники пробовали дорабатывать или менять возможности своих троянцев, чтобы сохранить и преумножить прибыль. В частности, мы обнаружили, что троянцы семейства Ztorg пробуют добывать деньги новым для них способом — отправкой платных SMS. Два таких троянца, детектируемые продуктами «Лаборатории Касперского» как Trojan-SMS.AndroidOS.Ztorg.a, были скачаны десятки тысяч раз из Google Play Store. Кроме того, нам удалось обнаружить дополнительные модули для «обычных» троянцев семейства Ztorg, которые могли не только отправлять платные SMS, но и воровать деньги со счета пользователей, прокликивая сайты с WAP-подписками. Для этого зловреды использовали специальный JS-файл, загружаемый с серверов злоумышленников.

Возвращение WAP-кликеров

Не только авторы рутовальщиков обратили свой взор на WAP-подписки: в 2017 году мы обнаружили много новых «WAP-троянцев«. Несмотря на то, что это поведение нельзя назвать новым — троянец Trojan-SMS.AndroidOS.Podec занимается этим с 2015 года — именно в ушедшем году произошел рост количества WAP-кликеров.

В то время, как пользователь видит обычный интерфейс, Trojan-Clicker.AndroidOS.Xafekopy ворует деньги.

В основном подобные троянцы работают по следующей схеме: получают от C&C список ссылок, далее переходят по ним (обычно, незаметно для пользователя) и «нажимают» на элементы страниц, используя специально сформированный JS-файл. В одних случаях зловреды посещают обычные рекламные страницы (т.е. воруют деньги у рекламодателей, а не у пользователя), в других случаях это страницы с WAP-подписками, деньги за которые списываются с мобильного счета жертвы.

Обычно страница с WAP-подписками перенаправляет на страницу, принадлежащую мобильному оператору, где пользователь должен подтвердить свою готовность оплатить услуги. Но это не останавливает троянцы — они умеют прокликивать и такие страницы. Более того, они умеют перехватывать и удалять SMS мобильного оператора с информацией о стоимости навязанной услуги.

Активное развитие мобильных банковских троянцев

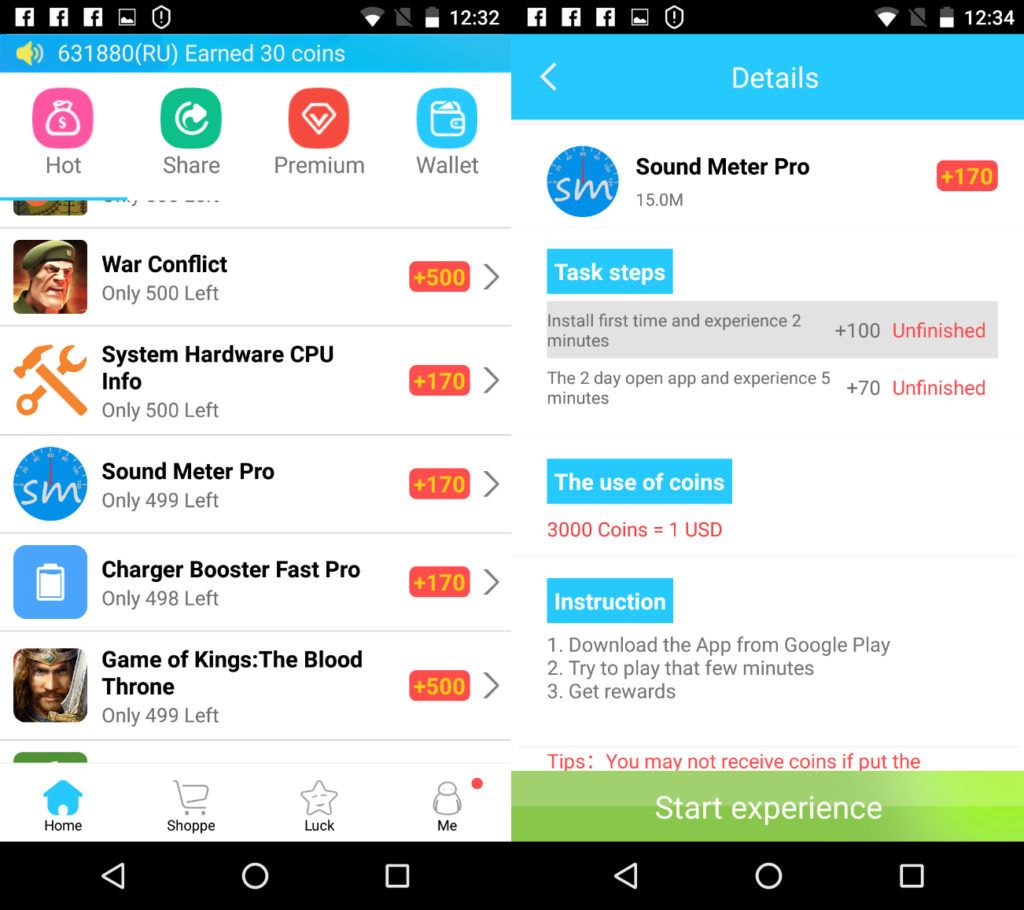

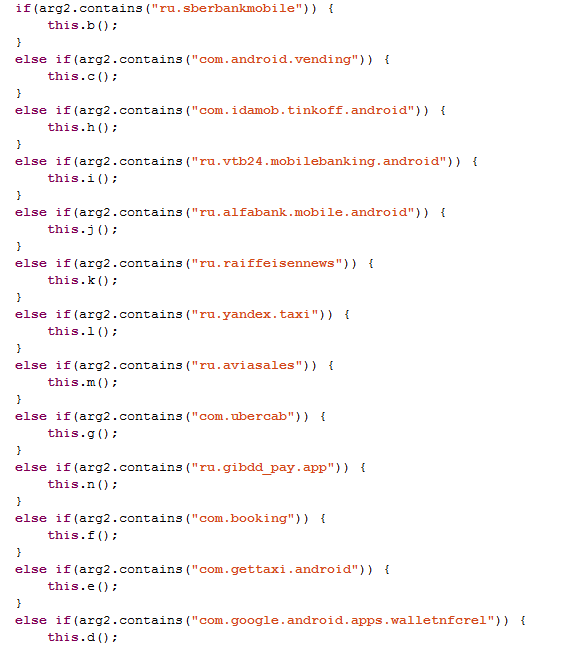

Мобильные банкеры также активно развивались в 2017 году, появлялись новые техники для кражи денег. Мы обнаружили, что одна из модификаций мобильного банкера FakeToken стала атаковать не только финансовые приложения, но и приложения для заказа такси, отелей, билетов и т.д. Троянец перекрывает их интерфейс своим фишинговым окном, в котором просит пользователя ввести данные банковской карты. Стоит отметить, что подобные действия выглядят довольно естественно: атакуемые приложения предназначены для совершения платежей, а значит могут запрашивать данные такого рода.

В последний версиях ОС Android добавилось много различных инструментов, призванных помешать вредоносным программам совершать зловредные действия. Но банковские троянцы постоянно ищут пути обхода новых ограничений, и в 2017 году мы видели несколько поразительных примеров. Так, в июле мы обнаружили новую модификацию Trojan-Banker.AndroidOS.Svpeng.ae, которая могла сама себе выдавать все необходимые разрешения. Зловред обходил все ограничения благодаря использованию «специальных возможностей» — функций Android, предназначенных для создания приложений, которыми было бы удобно пользоваться людям с ограниченными возможностями. Троянец просит пользователя разрешить использование специальных возможностей, после чего выдает себе разрешения на отправку и получение SMS, чтение контактов, совершение звонков и т.д. Кроме того, троянец сам себя добавляет в список администраторов устройства, а в дальнейшем препятствует удалению из этого списка и, как следствие, из системы. Зловред также может воровать данные, которые жертва вводит в интерфейсах других приложений, т.е. работает как кейлоггер.

В августе мы нашли еще одного представителя семейства мобильных троянцев Svpeng, использующего специальные возможности. Эта модификация преследовала другие цели — троянец блокировал работу устройства и шифровал пользовательские файлы. Выкуп зловред требовал в биткойнах.

Рост и падение числа мобильных программ-вымогателей

В течение первой половины 2017 года мы наблюдали стремительный рост количества новых установочных пакетов мобильных троянцев-вымогателей — за этот период мы обнаружили в 1,6 раз больше файлов, чем за весь 2016 год. Но затем, начиная с июня 2017, статистика вернулась к нормальным значениям. Интересно, что причиной роста стало всего лишь одно семейство — Ransom.AndroidOS.Congur — к нему относятся более 83% всех обнаруженных в 2017 году установочных пакетов мобильных троянцев-вымогателей. В основном это крайне простые зловреды, которые меняют (или устанавливают) PIN-код на устройстве и просят владельца связаться со злоумышленниками через мессенджер QQ.

На протяжении года мобильные вымогатели оставались все так же эффективны и просты, их возможности и техники практически не менялись: перекрыть своим окном все остальные окна и таким образом заблокировать работу устройства. Стоит отметить, что в двух популярных мобильных банковских семейства — Svpeng и Faketoken — появились модификации, способные шифровать пользовательские файлы, но в целом функции шифровальщиков не завоевали популярности среди мобильных троянцев.

Статистика

В 2017 году мы обнаружили 5 730 916 мобильных вредоносных установочных пакетов, что почти в полтора раза меньше, чем в прошлом году, но все равно больше, чем в любой другой год до этого, и практически в два раза больше, чем в 2015.

Несмотря на снижение числа обнаруженных вредоносных установочных пакетов, в 2017 году мы зафиксировали рост количества атак вредоносного мобильного ПО — 42,7 млн (против 40 млн в 2016 году).

Так же сохранился прирост количества атакованных пользователей — в период с начала января по конец декабря 2017 года «Лаборатория Касперского» защитила 4 909 900 уникальных пользователя Android-устройств, что в 1,2 раза больше по сравнению с 2016 годом.

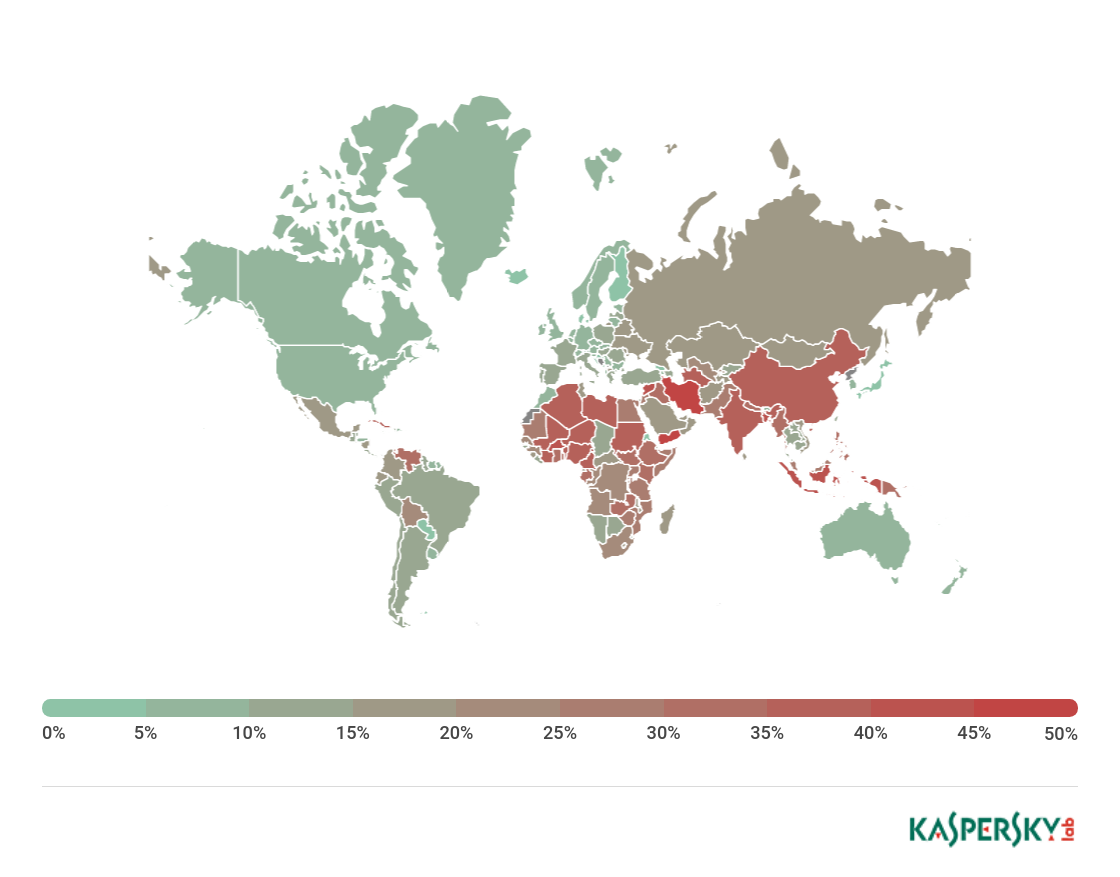

География мобильных угроз

Атаки мобильного вредоносного ПО зафиксированы более чем в 230 странах и территориях мира.

TOP 10 стран по проценту пользователей, атакованных мобильными зловредами:

| Страна* | %** | |

| 1 | Иран | 57,25 |

| 2 | Бангладеш | 42,76 |

| 3 | Индонезия | 41,14 |

| 4 | Алжир | 38,22 |

| 5 | Нигерия | 38,11 |

| 6 | Китай | 37,63 |

| 7 | Кот-д’Ивуaр | 37,12 |

| 8 | Индия | 36,42 |

| 9 | Непал | 34,03 |

| 10 | Кения | 33,20 |

* Из рейтинга мы исключили страны, где количество активных пользователей мобильного антивируса «Лаборатории Касперского» за отчетный период было менее 25 000

** Процент уникальных пользователей, атакованных в стране, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в стране

Иран (57,25%), занимавший в прошлом году второе место в нашем ТОР 10, поднялся на первое место, поменявшись местами с Бангладеш. По итогам года оказалось, что более половины наших мобильных пользователей в Иране столкнулись с мобильными зловредами: наиболее распространенными оказались рекламные программы семейства Ewind, а также троянцы семейства Trojan.AndroidOS.Hiddapp.

В Бангладеш (42,76%), находящейся на втором месте рейтинга, пользователи чаще всего сталкивались с рекламными программами, а также с троянцем Trojan.AndroidOS.Agent.gp. Этот зловред может воровать деньги пользователя посредством звонков на платные номера.

Во всех странах этого рейтинга самыми популярными зловредами стали те, что монетизируются в основном за счет рекламы. Отметим, что в Индии (36,42%), находящейся на 8-м месте этого рейтинга, самым популярным стал AdWare.AndroidOS.Agent.n. Этот зловред может незаметно для пользователя прокликивать веб-страницы, в основном рекламные, зарабатывая на «показе» пользователю рекламы. Также одними из распространенных зловредов в Индии оказались троянцы семейств Loapi, тоже зарабатывающие на прокликивании веб-страниц.

Типы мобильных вредоносных программ

В 2017 году мы решили добавить в рейтинг тип Trojan-Clicker, ранее входивший в категорию «Другие», в связи с активным развитием и ростом популярности этих зловредов.

Наиболее значительно, по сравнению с прошлым годом, выросло количество обнаруженных новых угроз типа Trojan-Ransom (на 5,2 п.п.) опередив даже угрозы типа RiskTool, выросшие на 4,4 п.п. до 47,7%. Напомним, что в прошлом году RiskTool оказался самым быстрорастущим, количество угроз этого типа выросло за 2016 год на 24 п.п.

Третий год подряд сокращается доля установочных пакетов типа Trojan-SMS среди всех обнаруженных файлов — с 11% до 4,5%. Как и в 2016 году, это является наиболее заметным падением.

В отличие от 2016 года, когда вредоносные программы типа Trojan-Dropper показали рост, в 2017 году мы зафиксировали снижение количества установочных пакетов этого типа на 2,8 п.п.

ТOP 20 мобильных вредоносных программ

В приведенный ниже рейтинг вредоносных программ не входят потенциально нежелательное ПО, такое как RiskTool и AdWare (рекламные программы).

| Вердикт | %* | |

| 1 | DangerousObject.Multi.Generic | 66,99% |

| 2 | Trojan.AndroidOS.Boogr.gsh | 10,63% |

| 3 | Trojan.AndroidOS.Hiddad.an | 4,36% |

| 4 | Trojan-Dropper.AndroidOS.Hqwar.i | 3,32% |

| 5 | Backdoor.AndroidOS.Ztorg.a | 2,50% |

| 6 | Backdoor.AndroidOS.Ztorg.c | 2,42% |

| 7 | Trojan.AndroidOS.Sivu.c | 2,35% |

| 8 | Trojan.AndroidOS.Hiddad.pac | 1,83% |

| 9 | Trojan.AndroidOS.Hiddad.v | 1,67% |

| 10 | Trojan-Dropper.AndroidOS.Agent.hb | 1,63% |

| 11 | Trojan.AndroidOS.Ztorg.ag | 1,58% |

| 12 | Trojan-Banker.AndroidOS.Svpeng.q | 1,55% |

| 13 | Trojan.AndroidOS.Hiddad.ax | 1,53% |

| 14 | Trojan.AndroidOS.Agent.gp | 1,49% |

| 15 | Trojan.AndroidOS.Loapi.b | 1,46% |

| 16 | Trojan.AndroidOS.Hiddapp.u | 1,39% |

| 17 | Trojan.AndroidOS.Agent.rx | 1,36% |

| 18 | Trojan.AndroidOS.Triada.dl | 1,33% |

| 19 | Trojan.AndroidOS.Iop.c | 1,31% |

| 20 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,29% |

*Доля пользователей, атакованных данным зловредом, от всех атакованных пользователей.

Первое место в нашем ТОР 20 за 2017 год, как и в предыдущие годы, занимает вердикт DangerousObject.Multi.Generic (66,99%), который мы используем для вредоносных программ, обнаруженных с помощью облачных технологий. Они применяются в тех случаях, когда в антивирусных базах еще нет ни сигнатур, ни эвристик для обнаружения зловредов. Так выявляется самое свежее вредоносное ПО.

Второе место занял вердикт Trojan.AndroidOS.Boogr.gsh (10,63%). Его получают файлы, которые признаются вредоносными нашей системой, основанной на машинном обучении. Самыми популярными троянцами, задетектироваными с таким вердиктом в 2017 году, стали рекламные троянцы и «троянцы-прокликиватели».

На третьем месте расположился мобильный троянец Trojan.AndroidOS.Hiddad.an (4,36%). Зловред выдает себя за популярные игры или программы, его задача — агрессивный показ рекламы, а основная «аудитория» находится в России. После запуска Trojan.AndroidOS.Hiddad.an может скачивать приложение, за которое себя выдавал, а при установке запрашивает права администратора устройства, чтобы противодействовать своему удалению.

Четвертое место занял Trojan-Dropper.AndroidOS.Hqwar.i (3,32%), этот вердикт присваивается троянцам, защищенным определенным упаковщиком/обфускатором. В основном им пользуются мобильные банкеры (семейства Asacub, Faketoken и Svpeng). Еще один вердикт, которым детектируется этот упаковщик, расположился на 20 месте рейтинга — Trojan-Dropper.AndroidOS.Hqwar.gen (1,29%).

Пятое и шестое место заняли представители семейства Backdoor.AndroidOS.Ztorg — рекламные троянцы, использующие права суперпользователя, чтобы незаметно устанавливать различные приложения и защищаться от удаления. Напомним, что в 2016 году представитель этого семейства занял второе место в аналогичном рейтинге. Стоит отметить, что в 2017 году в рейтинг вошло двенадцать рекламных троянцев — столько же, сколько и 2015 году, но меньше, чем в 2016 г.

На десятом месте расположился троянец Trojan-Dropper.AndroidOS.Agent.hb (1,63%) Этот зловред расшифровывает и запускает другого троянца — представителя семейства Loaipi, присутствующего в нашем рейтинге на пятнадцатом месте — Trojan.AndroidOS.Loapi.b. Это сложный модульный зловред, чья функциональность зависит от модулей, которые он скачает с сервера злоумышленников. Наше исследование показало, что в их арсенале есть модули для отправки платных SMS, майнинга криптовалют и прокликивания сайтов с WAP-подписками.

На двенадцатом месте находится Trojan-Banker.AndroidOS.Svpeng.q, ставший в 2016 году самым популярным мобильным банковским троянцем. Напомним, что тогда злоумышленники распространяли его через рекламную сеть AdSense. Этот троянец использует фишинговые окна для кражи данных банковской карты, а также атакует системы SMS-банкинга.

Четырнадцатое место занял троянец Trojan.AndroidOS.Agent.gp, способный осуществлять звонки на платные номера. Он использует права администратора устройства для того, чтобы противодействовать своему удалению.

Мобильные банковские троянцы

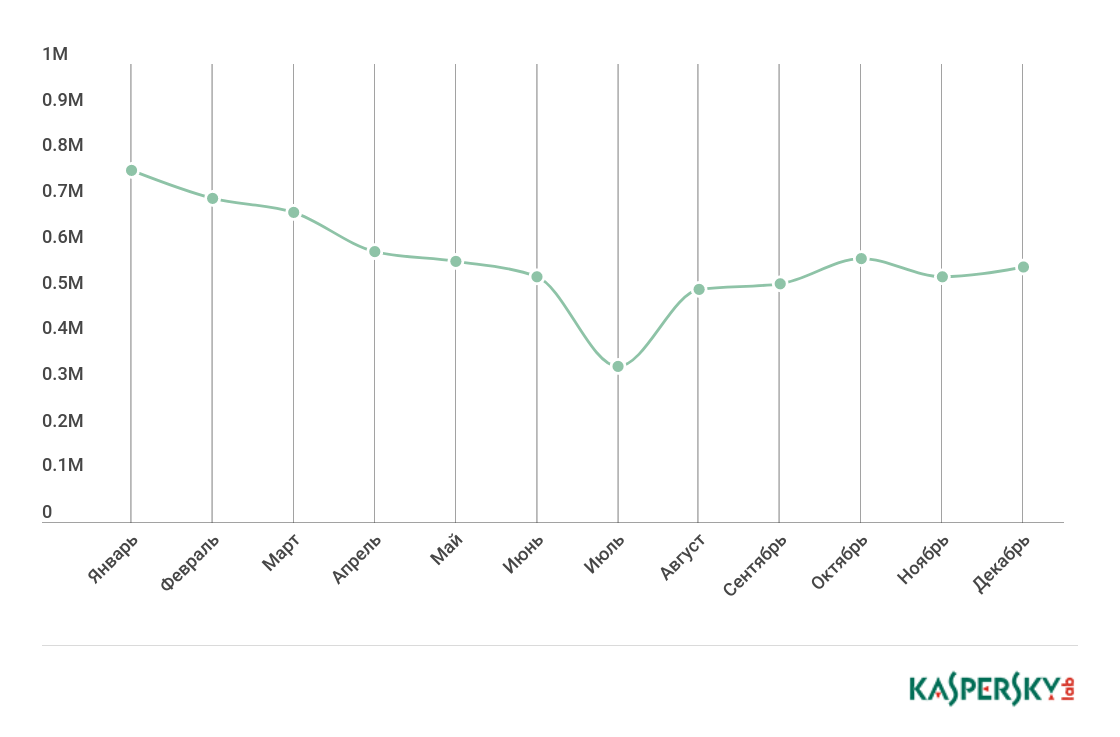

В 2017 году мы обнаружили 94 368 установочных пакетов мобильных банковских троянцев, что в 1,3 раза меньше, чем в предыдущем году.

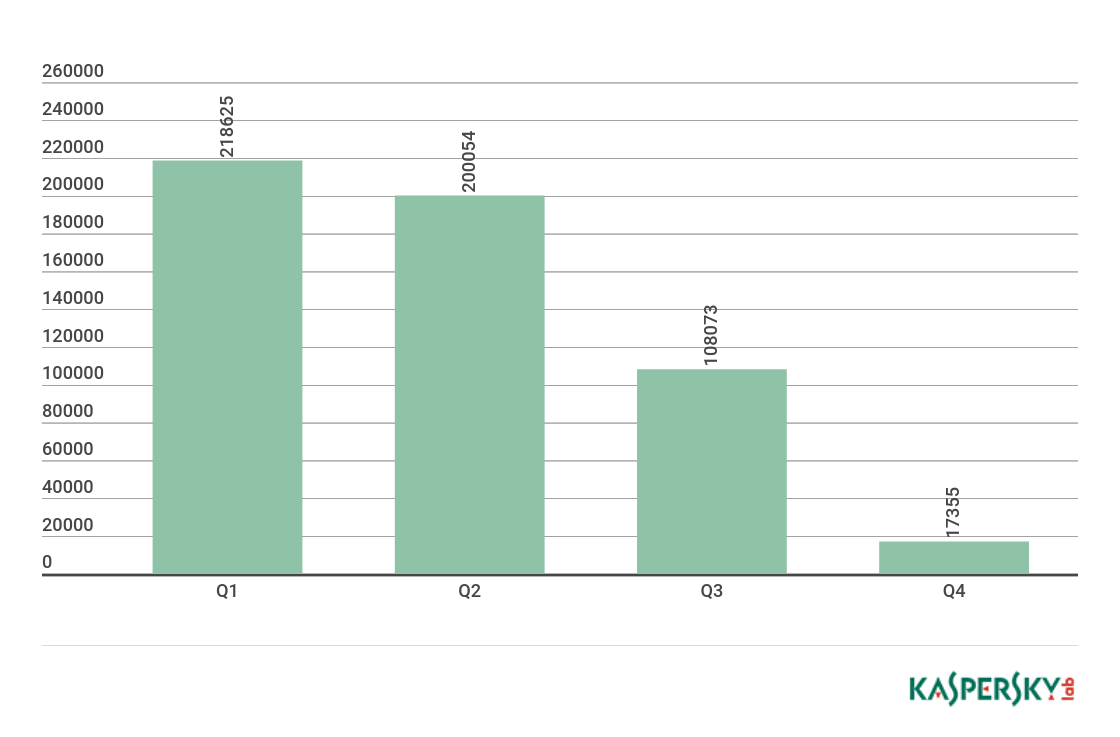

Количество установочных пакетов мобильных банковских троянцев, обнаруженных «Лабораторией Касперского», 2017 год

В 2017 году мобильными банковскими троянцами были атакованы 259 828 пользователя в 164 странах.

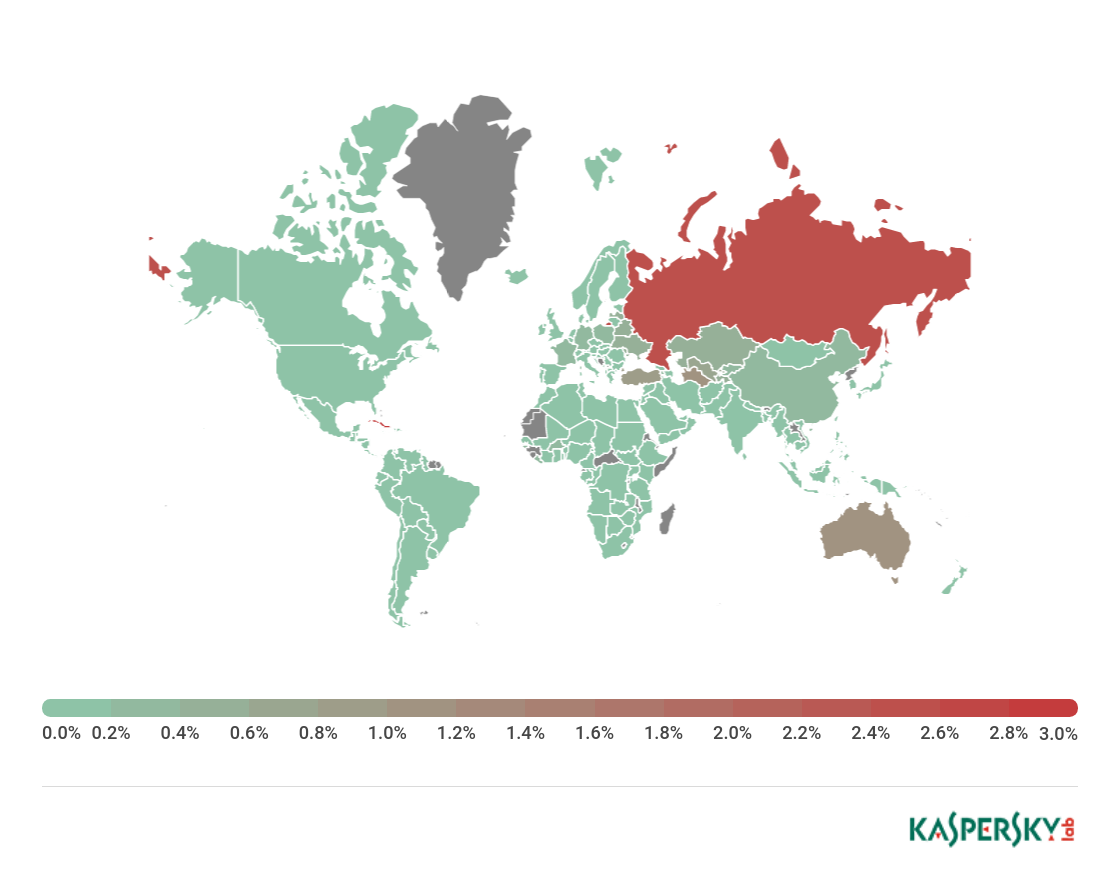

TOP 10 стран по доле пользователей, атакованных мобильными банкерами, среди всех пользователей:

| Страна* | %** | |

| 1 | Россия | 2,44 |

| 2 | Австралия | 1,14 |

| 3 | Турция | 1,01 |

| 4 | Узбекистан | 0,95 |

| 5 | Казахстан | 0,68 |

| 6 | Таджикистан | 0,59 |

| 7 | Молдова | 0,56 |

| 8 | Украина | 0,52 |

| 9 | Латвия | 0,51 |

| 10 | Беларусь | 0,40 |

* Из рейтинга мы исключили страны, где количество активных пользователей мобильного антивируса «Лаборатории Касперского» за отчетный период было менее 25 000.

** Доля уникальных пользователей, атакованных мобильными банкерами в стране, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в стране.

Рейтинг стран практически не поменялся по сравнению с 2017 годом — его покинули Корея и Китай, но появились Турция и Латвия.

Первое место, как и в прошлом году, заняла Россия, где с мобильными банковскими троянцами столкнулись 2,44% пользователей. В России были наиболее распространены семейства Asacub, Svpeng и Faketoken.

В Австралии (1,14%) активнее всего распространялись представители семейств банкеров Acecard и Marcher. А в Турции, расположившейся на третьем месте, самыми активными семействами мобильных банкеров были Gugi и Asacub.

Во всех остальных странах нашего ТОР 10 активнее всего распространялись семейства мобильных банкеров Faketoken и Svpeng. В частности, представитель последнего семейства Trojan-Banker.AndroidOS.Svpeng.q второй год подряд стал самым популярным мобильным банковским троянцем — с ним столкнусь практически 20% пользователей, атакованных мобильными банкерами в 2017 году. Самым популярным семейством мобильных банкеров в 2017 году стало Asacub — его представители атаковали практически каждого третьего пользователя среди всех пользователей, столкнувшихся с мобильными банкерами.

Мобильные троянцы-вымогатели

В 2017 году продолжился рост количества обнаруженных установочных пакетов мобильных троянцев-вымогателей — нами было обнаружено 544 107 пакетов, что в 2 раза больше, чем в 2016 году, и в 17 раз больше, чем в 2015.

Такой рост во многом был обусловлен активностью семейства Trojan-Ransom.AndroidOS.Congur. К четвертому кварталу семейство Congur перестали так активно генерировать новые установочные пакеты, что немедленно отразилось на статистике.

Количество установочных пакетов мобильных троянцев вымогателей, обнаруженных «Лабораторией Касперского» (Q1 2017 — Q4 2017)

В 2017 году продукты «Лаборатории Касперского» защитили от мобильных вымогателей 110 184 пользователя из 161 страны.

TOP 10 стран по доле пользователей, атакованных троянцами-вымогателями, среди всех пользователей:

| Страна* | %** | |

| 1 | США | 2,01 |

| 2 | Казахстан | 1,35 |

| 3 | Бельгия | 0,98 |

| 4 | Италия | 0,98 |

| 5 | Корея | 0,76 |

| 6 | Польша | 0,75 |

| 7 | Канада | 0,71 |

| 8 | Мексика | 0,70 |

| 9 | Германия | 0,70 |

| 10 | Румыния | 0,55 |

* Из рейтинга мы исключили страны, где количество активных пользователей мобильного антивируса «Лаборатории Касперского» за отчетный период было менее 25 000.

** Процент уникальных пользователей, атакованных мобильными вымогателями в стране, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в стране.

В 2017 году самой атакуемой мобильными вымогателями страной стали США, где с ними столкнулось 2% пользователей. Самыми популярными троянцами-вымогателями в этой стране стали представители семейства Trojan-Ransom.AndroidOS.Svpeng, как и в прошлом году, когда США занимали вторую строчку аналогичного рейтинга. Первое место тогда занимала Германия, но в 2017 году, благодаря снижению активности семейства Trojan-Ransom.AndroidOS.Fusob, она (0,70%) опустилась на девятое место рейтинга. Тем не менее, семейство Fusob осталось самым активным в Германии.

В Казахстане (1,35%), расположившимся на втором месте рейтинга, самый активным семейством вымогателей стало Trojan-Ransom.AndroidOS.Small. В Корее (0,76%), находящейся на пятом месте рейтинга, большинство пользователей было атаковано семейством Trojan-Ransom.AndroidOS.Congur. Во всех остальных странах, попавших в ТОР 10, самыми активными были представители семейств Fusob и Zebt.

Заключение

На протяжении последних лет рекламные троянцы оставались одной из главных угроз для пользователей Android-устройств. Во-первых, они очень распространены — занимают более половины мест в наших рейтингах. Во-вторых, они опасны — многие зловреды эксплуатируют уязвимости в системе для получения прав суперпользователя. Воспользовавшись ими, троянцы получают полный контроль над системой и могут, например, устанавливать свои модули в системные папки, чтобы защитить их от удаления. В результате, в некоторых случаях не помогает даже сброс устройства до заводских настроек.

Но известные уязвимости, позволяющие получить права суперпользователя, есть только в старых устройствах, а их доля снижается. В результате подобные рекламные троянцы все чаще сталкиваются с устройствами, в которых они не могут закрепиться. Это значит, что у пользователя появляется возможность избавиться от зловреда, как только тот начинает слишком агрессивно показывать рекламу или устанавливать новые приложения. Вероятно, поэтому последнее время мы видим все больше рекламных троянцев, которые не показывают рекламу пользователю, а незаметно ее прокликивают, помогая зарабатывать своим хозяевам деньги на рекламодателях. Пользователь может и не заметить такого поведения, ведь основными признаками заражения является увеличенный расход батареи и трафика.

Подобным образом действуют и троянцы, атакующие сайты с WAP-подписками. Они получают от C&C список ссылок, по которым переходят и «нажимают» на различные элементы страниц используя полученный с сервера злоумышленников JS-файл. Основное их отличие — прокликивание не только рекламных ссылок, но и сайтов с WAP-подписками, что приводит к краже денег с мобильного счета пользователя. Этот вид атаки существует уже несколько лет, но именно в 2017 году таких троянцев стало очень много, и мы предполагаем, что этот тренд может сохраниться на протяжении следующего года.

В 2017 году мы обнаружили несколько модульных троянцев, один из способов монетизации деятельности которых — кража денег посредством WAP-подписок. Но некоторые из них также имели модули для майнинга криптовалют. Рост цен на криптовалюты делает майнинг более выгодным делом, хотя производительность мобильных устройств не такая уж и высокая. К тому же майнинг приводит к быстрому расходу заряда батареи, а в некоторых случаях даже к выходу устройства из строя. Кроме того, мы обнаружили несколько новых троянцев, выдающих себя за полезные приложения, но на самом деле добывающих криптовалюту на зараженном устройстве. Если в 2018 году рост криптовалют продолжится, то скорее всего, мы увидим еще много новых майнеров.

Мобильная вирусология 2017

Григорий Брызгалов

Отличная статья!!