Представленная статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных.

Цифры года

В 2021 году мобильные продукты и технологии «Лаборатории Касперского» обнаружили:

- 3 464 756 вредоносных установочных пакетов;

- 97 661 новый мобильный банковский троянец;

- 17 372 новых мобильных троянцев-вымогателей.

Тенденции года

В 2021 году мы наблюдали тенденцию к снижению числа атак на мобильных пользователей. Однако радоваться рано — атаки становятся изощреннее как в части функциональности вредоносного ПО, так и в выборе используемых векторов.

В минувшем году повторились случаи внедрения вредоносного кода в популярные приложения через рекламные SDK, как в нашумевшей истории с CamScanner: мы обнаружили вредоносный код внутри рекламных библиотек в официальном клиенте APKPure, а также в одной из модифицированных сборок WhatsApp.

Также эксперты продолжали находить вредоносное ПО в приложениях, размещенных на Google Play, несмотря на борьбу Google с проникновением угроз на площадку. В 2021 году особенно отличились троянец Joker, оформляющий на пользователя платные подписки, и крадущий учетные данные от аккаунтов Facebook троянец Facestealer, а также загрузчики различных банковских троянцев. Чаще всего для публикации зловредов на Google Play с обходом проверок используется следующий прием: троянец представляет собой рабочую копию уже опубликованного на площадке легального приложения (например, фоторедактора или VPN-сервиса) с добавлением небольшого кода, предназначенного для расшифровки и запуска полезной нагрузки из тела троянца или ее загрузки с сервера злоумышленников. Нередко, чтобы затруднить динамический анализ, действия по распаковке выполняются по команде с сервера злоумышленников, причем в несколько шагов: очередной расшифрованный модуль содержит в себе адрес следующего плюс инструкции по его расшифровке.

Помимо приложений с непосредственно вредоносной функциональностью, на Google Play также встречаются и различные мошеннические программы — например, скамерские, выдающие себя за приложения для оформления социальных выплат и перенаправляющие пользователя на страницу, где ему предлагается внести свои данные и оплатить взнос.

Банковские троянцы в 2021 году приобрели новые возможности. Банкер Fakecalls, нацеленный на корейских пользователей, сбрасывает их исходящие звонки в банк, а вместо них включает аудиозаписи с заготовленными ответами оператора, хранящиеся в теле троянца. Банкер Sova обладает возможностью красть куки пользователя — таким образом злоумышленники могут получить доступ к текущей сессии пользователя и его личному кабинету в мобильном банкинге без знания логина и пароля. Бэкдор Vultur использует VNC (Virtual Network Computing) для записи экрана телефона — когда пользователь открывает на телефоне приложение, интересующее злоумышленников, включается трансляция происходящего на экране.

Еще одна интересная находка в 2021 году — первый мобильный троянец типа Gamethief, нацеленный на кражу учетных данных от мобильной версии игры PlayerUnknown’s Battlegrounds (PUBG).

2020 год принес много новых инфоповодов и подарил злоумышленникам идеи для маскировки зловредов — например, под приложения для мониторинга заболевших COVID-19 или организации видеоконференций. Однако в отчетном году тема пандемии постепенно стала сходить на нет. Каких-то новых глобальных тенденций среди злоумышленников не наблюдалось. Из немногочисленных примеров использования злободневных тем можно вспомнить троянца Joker в Google Play, маскирующегося под приложение с фоновыми обоями в стиле сериала «Игра в кальмара».

Говоря о мобильных угрозах, нельзя также не упомянуть громкое расследование на тему шпионского ПО Pegasus. Вопрос защиты от подобных программ стоит достаточно остро, и мы дали рекомендации, с помощью которых можно обезопасить себя от продвинутых шпионских программ (или, во всяком случае, сильно затруднить задачу злоумышленникам).

Статистика

Количество установочных пакетов

В 2021 году мы обнаружили 3 464 756 мобильных вредоносных установочных пакетов, что на 2 218 938 меньше, чем в предыдущем году. В целом количество мобильных вредоносных установочных пакетов снизилось примерно до уровня 2019 года.

Количество обнаруженных вредоносных установочных пакетов, 2018–2021 гг. (скачать)

Количество атак на мобильных пользователей

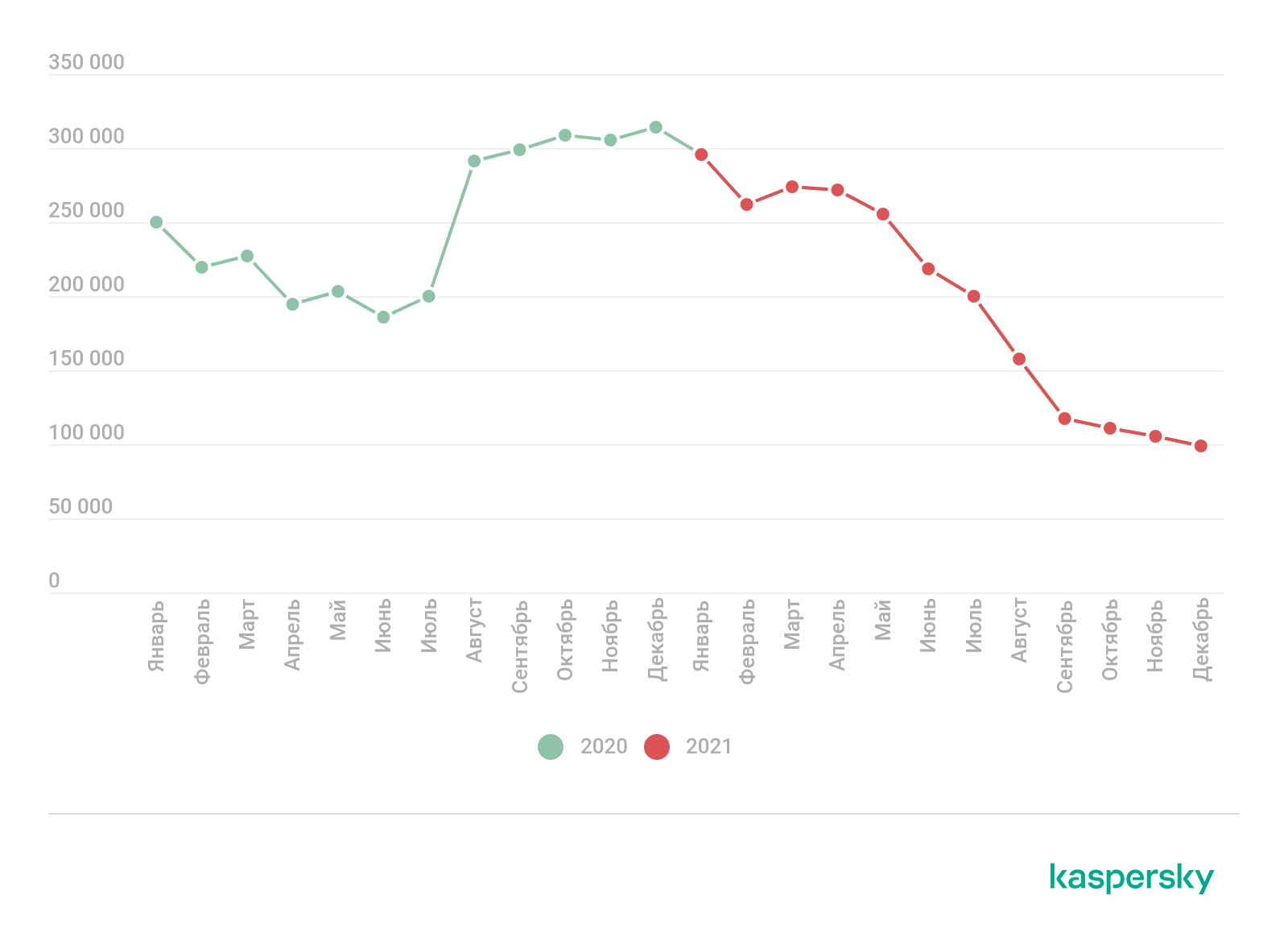

Количество мобильных атак плавно снижалось на протяжении отчетного периода и во второй половине 2021 года достигло минимальных среднемесячных значений за последние два года.

Количество атак на мобильных пользователей, 2019–2021 гг. (скачать)

География мобильных угроз

TOP 10 стран по доле пользователей, атакованных мобильными угрозами

| Страна* | %** | |

| 1 | Иран | 40,22 |

| 2 | Китай | 28,86 |

| 3 | Саудовская Аравия | 27,99 |

| 4 | Алжир | 24,49 |

| 5 | Индия | 20,91 |

| 6 | Ирак | 19,65 |

| 7 | Йемен | 19,26 |

| 8 | Оман | 17,89 |

| 9 | Кувейт | 17,30 |

| 10 | Марокко | 17,09 |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля уникальных пользователей, атакованных в стране, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в стране.

Иран пятый год подряд становится лидером рейтинга по доле заражения среди стран — 40,22% пользователей сталкивались с мобильными угрозами. Как и прошлом году, главную роль сыграло активное распространение в стране рекламных приложений семейства AdWare.AndroidOS.Notifyer.

На втором месте Китай (28,86%), в этой стране пользователи из всех угроз чаще всего сталкивались с потенциально нежелательными приложениями семейства RiskTool.AndroidOS.Wapron. Представители семейства нацелены на мобильный счет жертвы: в частности, они отправляют SMS как плату за якобы просмотр порнографии.

На третьем месте с небольшим отставанием идет Саудовская Аравия (27,99%), где пользователи чаще всего сталкивались с рекламными приложениями семейства AdWare.AndroidOS.HiddenAd.

Распределение детектируемых мобильных программ по типам

Распределение новых детектируемых мобильных программ по типам, 2020 и 2021 гг. (скачать)

Как и в 2020 году, наибольшую долю среди всех обнаруженных угроз в отчетном периоде (42,42%) составили рекламные приложения AdWare, хотя это на 14,83 п. п. меньше, чем в 2020 году.

Второе место заняли потенциально нежелательные приложения RiskTool (35,27%), их доля после резкого спада в 2019–2020 гг. выросла на 13,93 п. п.

На третьем месте расположились угрозы Trojan (8,86%), доля разнообразных троянцев увеличилась на 4,41 п. п.

Распределение атак по типам используемого ПО

Распределение атак по типам используемого ПО, 2021 г. (скачать)

Как в предыдущие годы, в 2021 году наибольшая доля атак на мобильных пользователей совершалась с использованием вредоносного ПО (80,69%). При этом доля атак с использованием рекламных приложений продолжила расти: 16,92% против 14,62% в 2020 году, в то время как доля атак с использованием приложений класса RiskWare, напротив, снизилась (2,38% против 3,21%).

Мобильное рекламное ПО (adware)

В отчетном периоде, как и в 2020 году, больше половины обнаруженных рекламных приложений (53,66%) относились к семейству Ewind — представителю агрессивного рекламного ПО, которое следит за действиями пользователя и противодействует собственному удалению.

TOP 10 семейств рекламных приложений, обнаруженных в 2021 году

| Название семейства | %* | |

| 1 | Ewind | 53,66 |

| 2 | HiddenAd | 18,48 |

| 3 | FakeAdBlocker | 13,34 |

| 4 | MobiDash | 3,54 |

| 5 | Adlo | 1,89 |

| 6 | Dnotua | 1,09 |

| 7 | Agent | 1,09 |

| 8 | Fyben | 1,05 |

| 9 | Loead | 0,66 |

| 10 | Kuguo | 0,63 |

* Доля пакетов определенного семейства рекламного ПО от общего количества пакетов этого типа угроз

Приложения класса RiskTool

В 2021 году семейство SMSreg вернуло себе бесспорное лидерство среди угроз класса RiskTool: 90,96% обнаруженных приложений этого типа оказались представителями упомянутого семейства. В абсолютных значениях количество пакетов SMSreg выросло более чем в два раза по сравнению с 2020 годом и составило 1 111 713 приложений. Это семейство характерно тем, что осуществляет платежи (например, переводы или подписку на мобильные сервисы) при помощи SMS, не сообщая пользователю об осуществлении платежа в явном виде.

TOP 10 семейств приложений класса RiskTool, обнаруженных в 2021 году

| Название семейства | %* | |

| 1 | SMSreg | 90,96 |

| 2 | Dnotua | 4,07 |

| 3 | Resharer | 1,14 |

| 4 | Robtes | 1,06 |

| 5 | Agent | 0,79 |

| 6 | Wapron | 0,53 |

| 7 | Autopay | 0,28 |

| 8 | SmsPay | 0,18 |

| 9 | ContactsCollector | 0,17 |

| 10 | Hamad | 0,12 |

* Доля пакетов определенного семейства RiskTool от общего количества пакетов этого типа угроз

TOP 20 мобильных вредоносных программ

В приведенный ниже рейтинг вредоносных программ не входят потенциально опасные или нежелательные программы, такие как RiskTool и Adware.

| Вердикт | %* | |

| 1 | DangerousObject.Multi.Generic | 33,69 |

| 2 | Trojan-SMS.AndroidOS.Agent.ado | 6,65 |

| 3 | DangerousObject.AndroidOS.GenericML | 4,92 |

| 4 | Trojan-Spy.AndroidOS.SmsThief.po | 3,91 |

| 5 | Trojan.AndroidOS.Agent.vz | 3,68 |

| 6 | Trojan-Downloader.AndroidOS.Necro.d | 3,58 |

| 7 | Trojan.AndroidOS.Triada.el | 3,07 |

| 8 | Trojan.AndroidOS.Whatreg.b | 3,02 |

| 9 | Trojan.AndroidOS.Triada.ef | 3,01 |

| 10 | Trojan-Dropper.AndroidOS.Hqwar.cf | 2,81 |

| 11 | Trojan-Dropper.AndroidOS.Hqwar.bk | 2,80 |

| 12 | Trojan.AndroidOS.MobOk.ad | 2,78 |

| 13 | Trojan.AndroidOS.Hiddad.gx | 2,11 |

| 14 | Trojan.AndroidOS.Triada.dq | 2,02 |

| 15 | Trojan-SMS.AndroidOS.Fakeapp.b | 1,91 |

| 16 | Exploit.AndroidOS.Lotoor.be | 1,84 |

| 17 | Trojan-Dropper.AndroidOS.Agent.rp | 1,75 |

| 18 | HackTool.AndroidOS.Wifikill.c | 1,60 |

| 19 | Trojan-Banker.AndroidOS.Agent.eq | 1,58 |

| 20 | Trojan-Downloader.AndroidOS.Agent.kx | 1,55 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных пользователей мобильного антивируса «Лаборатории Касперского».

Первое место в нашем ТОР 20 традиционно занял вердикт DangerousObject.Multi.Generic (33,69%), который мы используем для вредоносных программ, обнаруженных с помощью облачных технологий. Они работают, когда в антивирусных базах еще нет данных для детектирования вредоносной программы, но в облаке антивирусной компании уже есть информация об объекте. По сути, так детектируются самые новые вредоносные программы.

Троянец Trojan-SMS.AndroidOS.Agent.ado (6,65%), отправляющий SMS на короткие премиальные номера, переместился с шестого места на второе. Среди жертв этого зловреда преобладают пользователи из России.

На третьем месте остался вердикт DangerousObject.AndroidOS.GenericML (4,92%). Такие вердикты получают файлы, признанные вредоносными при помощи наших систем, основанных на машинном обучении.

Четвертую позицию занял троянец Trojan-Spy.AndroidOS.SmsThief.po (3,91%), чьей основной функцией является слежение за входящими SMS и отправка перехваченных данных на сервер злоумышленников.

На пятое место поднялся зловред Trojan.AndroidOS.Agent.vz (3,68%) — вредоносный модуль, который является звеном цепочки заражений, выполненных различными троянцами, и отвечает за загрузку других модулей, в частности рекламных приложений семейства Ewind, о которых мы писали выше.

На шестое место опустился троянец Trojan-Downloader.AndroidOS.Necro.d (3,58%), чьей задачей является скачивание, установка и запуск других приложений по команде злоумышленников.

Троянцы семейства Triada заняли в рейтинге седьмое, девятое и четырнадцатое места. Эти троянцы используются для загрузки и запуска на зараженном устройстве других вредоносных программ. У пользователей с заражением Triada также часто встречается уже упомянутый Trojan-Downloader.AndroidOS.Necro.d. Также присутствуют Trojan.AndroidOS.Whatreg.b (восьмое место, 3,02%), позволяющий злоумышленникам регистрировать новые аккаунты в мессенджере Whatsapp на номер телефона жертвы для дальнейшего их использования по своему усмотрению, и Trojan-Dropper.AndroidOS.Agent.rp (семнадцатое место, 1,75%), расшифровывающий полезную нагрузку из ресурсов APK-файла, а затем загружающий и запускающий другие вредоносные программы.

Десятое и одиннадцатое места занимают представители семейства Trojan-Dropper.AndroidOS.Hqwar — дроппера, использующегося для распаковки и запуска на устройстве жертвы различных банковских троянцев. После роста числа атак этого зловреда в 2020 году в отчетном периоде количество детектов снизилось, вернувшись к значениям 2019 года.

На двенадцатой позиции представитель семейства Trojan.AndroidOS.MobOk.ad (2,78%), подписывающий пользователя на платные услуги.

Тринадцатое место за Trojan.AndroidOS.Hiddad.gx (2,11%), задачей которого является демонстрация рекламных баннеров, обеспечение постоянного присутствия на устройстве и сокрытие своей иконки из панели приложений.

На пятнадцатом месте Trojan-SMS.AndroidOS.Fakeapp.b (1,91%) — зловред, способный отправлять SMS и звонить на заданные номера, демонстрировать рекламу, а также скрывать свою иконку на устройстве. Большинство атакованных этим зловредом пользователей находилось в России.

На шестнадцатой позиции оказался Exploit.AndroidOS.Lotoor.be (1,84%) — эксплойт, используемый для повышения привилегий на Android-устройстве до суперпользователя. Представители этого семейства встречаются в связках с другими распространенными зловредами, такими как Triada и Necro.

Восемнадцатое место занимает утилита HackTool.AndroidOS.Wifikill.c (1,60%), ее задачей является осуществление DOS-атак на пользователей сети Wi-Fi для отключения «лишних» пользователей.

На девятнадцатом месте находится вердикт Trojan-Banker.AndroidOS.Agent.eq (1,58%). Преимущественно под этим вердиктом скрываются банковские троянцы семейства Wroba, а более половины атак приходятся на Японию.

Замыкает наш TOP 20 троянец Trojan-Downloader.AndroidOS.Agent.kx (1,55%), распространяющийся как часть легитимного ПО и подгружающий рекламные приложения.

Мобильные банковские троянцы

В 2021 году мы обнаружили 97 661 установочный пакет мобильных банковских троянцев, что на 59 049 меньше, чем в 2020 году. Наибольший вклад внесли создатели троянцев семейства Trojan-Banker.AndroidOS.Agent (37,69% от всех обнаруженных банковских троянцев), Trojan-Banker.AndroidOS.Bray (21,08%) и Trojan-Banker.AndroidOS.Fakecalls (9,91%).

Количество установочных пакетов мобильных банковских троянцев, обнаруженных «Лабораторией Касперского», 2018–2021 гг. (скачать)

После резкого роста количества атак мобильных банковских троянцев, начавшегося во второй половине 2020 года, с весны 2021 года мы наблюдаем постепенное снижение.

Количество атак мобильных банковских троянцев, 2020–2021 гг. (скачать)

ТОР 10 мобильных банковских троянцев

| Вердикт | %* | |

| 1 | Trojan-Banker.AndroidOS.Agent.eq | 19,22 |

| 2 | Trojan-Banker.AndroidOS.Anubis.t | 14,93 |

| 3 | Trojan-Banker.AndroidOS.Svpeng.t | 8,98 |

| 4 | Trojan-Banker.AndroidOS.Svpeng.q | 7,58 |

| 5 | Trojan-Banker.AndroidOS.Asacub.ce | 5,05 |

| 6 | Trojan-Banker.AndroidOS.Agent.ep | 4,88 |

| 7 | Trojan-Banker.AndroidOS.Hqwar.t | 3,08 |

| 8 | Trojan-Banker.AndroidOS.Bian.f | 2,46 |

| 9 | Trojan-Banker.AndroidOS.Agent.cf | 2,03 |

| 10 | Trojan-Banker.AndroidOS.Bian.h | 2,02 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных банковскими угрозами пользователей мобильного антивируса «Лаборатории Касперского».

В 2021 году на первом месте среди обнаруженных нами банковских троянцев оказался Trojan-Banker.AndroidOS.Agent.eq (19,22%), попавший также в TOP 20 нашего общего рейтинга мобильных угроз. На втором месте расположился банкер Anubis.t (14,93%). Третью и четвертую позиции заняли банкеры семейства Svpeng — Svpeng.t (8,98%) и Svpeng.q (7,58%).

TOP 10 стран по доле пользователей, атакованных мобильными банковскими троянцами

| Страна* | %** | |

| 1 | Япония | 2,18 |

| 2 | Испания | 1,55 |

| 3 | Турция | 0,71 |

| 4 | Франция | 0,57 |

| 5 | Австралия | 0,48 |

| 6 | Германия | 0,46 |

| 7 | Норвегия | 0,31 |

| 8 | Италия | 0,29 |

| 9 | Хорватия | 0,28 |

| 10 | Австрия | 0,28 |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля в стране уникальных пользователей, атакованных мобильными банковскими троянцами, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в этой стране.

В 2021 году первое место по доле уникальных пользователей, атакованных мобильными банкерами, заняла Япония (2,18%). Основной вклад внес вышеупомянутый банкер Trojan-Banker.AndroidOS.Agent.eq — на его долю пришлось 96,12% от всех атак.

Вторая позиция у Испании (1,55%), где чаще всего встречался Trojan-Banker.AndroidOS.Bian.h (28,97%). На третьем месте Турция (0,71%), в этой стране лидером стал Trojan-Banker.AndroidOS.Agent.ep (32,22%).

Мобильные троянцы-вымогатели

В 2021 году мы обнаружили 17 372 установочных пакета мобильных троянцев-вымогателей, это на 3336 меньше показателя предыдущего года.

Количество установочных пакетов мобильных троянцев-вымогателей, обнаруженных «Лабораторией Касперского», 2018–2021 гг. (скачать)

При этом количество атак мобильных троянцев-вымогателей после резкого роста во второй половине 2020 года осталось на том же уровне с небольшим спадом к концу 2021 года.

Количество атак мобильных троянцев-вымогателей, 2020–2021 гг. (скачать)

ТОР 10 мобильных троянцев-вымогателей

| Вердикт | %* | |

| 1 | Trojan-Ransom.AndroidOS.Pigetrl.a | 59,39 |

| 2 | Trojan-Ransom.AndroidOS.Rkor.an | 3,86 |

| 3 | Trojan-Ransom.AndroidOS.Small.as | 3,39 |

| 4 | Trojan-Ransom.AndroidOS.Rkor.ax | 3,23 |

| 5 | Trojan-Ransom.AndroidOS.Rkor.bb | 2,58 |

| 6 | Trojan-Ransom.AndroidOS.Congur.am | 2,35 |

| 7 | Trojan-Ransom.AndroidOS.Rkor.be | 2,29 |

| 8 | Trojan-Ransom.AndroidOS.Rkor.bc | 1,95 |

| 9 | Trojan-Ransom.AndroidOS.Rkor.bh | 1,88 |

| 10 | Trojan-Ransom.AndroidOS.Rkor.az | 1,79 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных троянцами-вымогателями пользователей мобильного антивируса «Лаборатории Касперского».

В 2021 году лидирующие позиции среди троянцев-вымогателей занял Trojan-Ransom.AndroidOS.Pigetrl.a — 59,39% от всех атакованных вымогателями пользователей. При этом 91,67% атак этого троянца приходятся на пользователей из России. Стоит отметить, что, в отличие от классических представителей класса Trojan-Ransom, этот зловред не требует выкуп, а просто блокирует экран устройства с предложением ввести код. При этом никаких инструкций о том, как его получить, троянец не дает, а сам код зашит в теле зловреда.

На втором месте по популярности находятся представители давно известного нам семейства Trojan-Ransom.AndroidOS.Rkor, занявшие семь позиций в TOP 10. Этот зловред обвиняет пользователя в просмотре запрещенных материалов и требует заплатить штраф.

TOP 10 стран по доле пользователей, атакованных мобильными троянцами-вымогателями

| Страна* | %** | |

| 1 | Казахстан | 0,80 |

| 2 | Йемен | 0,37 |

| 3 | Киргизия | 0,25 |

| 4 | Швеция | 0,20 |

| 5 | Ирак | 0,13 |

| 6 | Колумбия | 0,12 |

| 7 | Китай | 0,12 |

| 8 | Саудовская Аравия | 0,08 |

| 9 | Узбекистан | 0,08 |

| 10 | Марокко | 0,06 |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля в стране уникальных пользователей, атакованных мобильными троянцами-вымогателями, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в стране.

Лидерами среди стран по числу атакованных мобильными троянцами-вымогателями пользователей в 2021 году стали Казахстан (0,80%), Йемен (0,37%) и Киргизия (0,25%). При этом в Казахстане и Киргизии пользователи чаще всего сталкивались с представителями семейства Trojan-Ransom.AndroidOS.Rkor, а в Йемене — с троянцем Trojan-Ransom.AndroidOS.Pigetrl.a.

Заключение

После резкого роста во второй половине 2020 года в отчетном периоде активность злоумышленников постепенно снижалась: не было глобальных инфоповодов и крупных кампаний, а спекуляции на связанных с пандемией темах стали сходить на нет. При этом на рынке киберугроз продолжают появляться новые игроки, а зловреды становятся более продвинутыми. В результате снижение общего количества атак «компенсируется» возрастающим ущербом от успешной атаки. Наиболее опасны в этом плане банковские зловреды и шпионское ПО.

Как и в 2020 году, наибольшую долю среди новых обнаруженных мобильных угроз составляют рекламные приложения, но их отрыв от предыдущего лидера рейтинга — потенциально нежелательного ПО — сокращается. Более 80% атак при этом, как и прежде, совершается с использованием мобильного вредоносного ПО.

Мобильная вирусология 2021