Реагирование на инциденты: аналитический отчет за 2023 год (PDF)

Как компания, работающая в сфере информационной безопасности, мы предоставляем услуги по реагированию на инциденты, их расследованию и анализу вредоносного ПО. К нам обращаются клиенты в России, Европе, Азии, Южной и Северной Америке, Африке и на Ближнем Востоке. В ежегодном отчете по реагированию на инциденты мы делимся анонимизированной статистикой по кибератакам, которые мы расследовали в 2023 году. Все данные получены из практики работы с организациями, которые обращались к нам за помощью в реагировании на инциденты или проведении экспертных мероприятий для своих специалистов.

Распределение инцидентов по регионам и отраслям

География сервиса в последнее время несколько изменилась, и доля запросов в России и странах СНГ (47,27%) продолжает увеличиваться. При этом в 2023 году стоит отметить значительный рост числа запросов на реагирование в американском регионе, который вышел на второе место с долей в 21,82 процента.

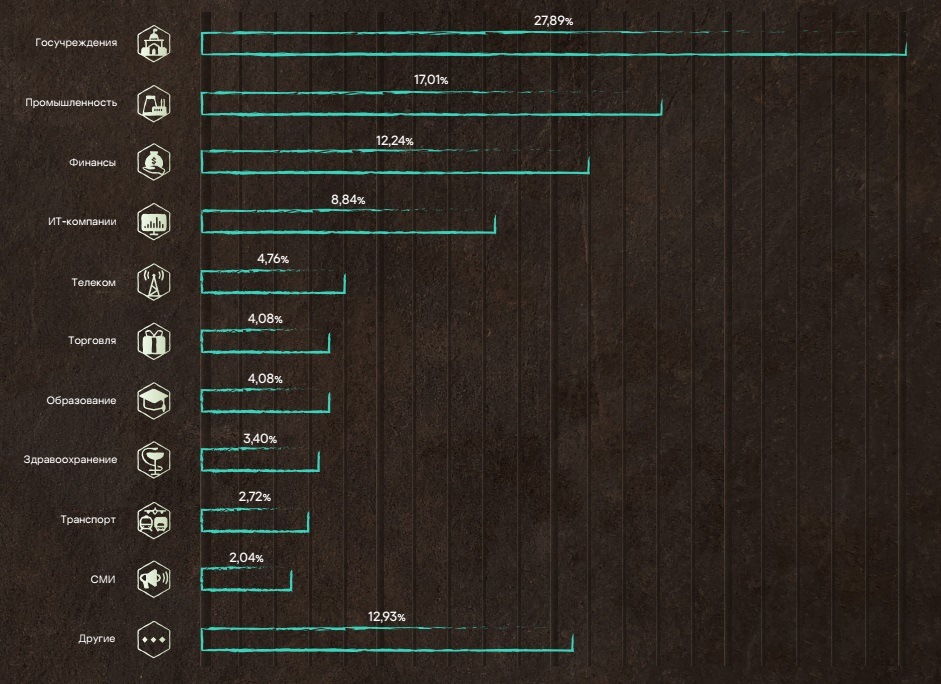

Если говорить о распределении инцидентов по отраслям, то в 2023 году большая часть запросов поступала от государственных учреждений (27,89%) и промышленных предприятий (17,01%).

Распределение организаций, обратившихся за помощью с реагированием на инциденты, по отраслям, 2023 г.

Тренды 2023 года: шифровальщики и атаки через цепочки поставок

В 2023 году самой распространенной угрозой оставались шифровальщики, хотя их доля снизилась по сравнению с 2022 годом с 39,8 до 33,3%. Шифровальщики атаковали организации вне зависимости от отрасли, в которой они работают. Чаще всего в инцидентах, которые мы расследовали, фигурировали такие семейства, как LockBit (27,78%), BlackCat (12,96%), Phobos (9,26%) и Zeppelin (9,26%).

Еще один важный тренд, который мы наблюдали в 2023 году, — значительный рост числа атак через подрядчиков и поставщиков услуг. В 2023 году этот вектор вошел в тройку самых распространенных векторов атак. Это неудивительно: для злоумышленников это возможность провести атаку большого масштаба, приложив значительно меньше усилий, нежели если бы они атаковали каждую жертву по отдельности. При этом для многих организаций такие атаки могут быть разрушительными. Для их обнаружения требуется больше времени, так как для пострадавшей организации действия атакующих бывает сложно отличить от действий сотрудников подрядной организации.

Содержание отчета

В полной версии отчета мы рассматриваем:

- Статистику по реагированию на инциденты: какие события побуждали организации обращаться за сервисом по реагированию, на каких этапах выявляли атаки, сколько времени в среднем занимало реагирование на них

- Распространенные тактики, техники и процедуры, которые злоумышленники использовали на разных этапах развития атаки

- Легитимные инструменты, которые злоумышленники применяли в своих атаках, и примеры их использования в реальных инцидентах

- Уязвимости, которые чаще всего эксплуатировали злоумышленники

Рекомендации по профилактике киберинцидентов

Чтобы снизить риск успешной кибератаки на вашу организацию и минимизировать ущерб, если злоумышленникам все же удалось проникнуть в инфраструктуру, рекомендуем:

- Применять надежную парольную политику и защищать ключевые ресурсы при помощи многофакторной аутентификации

- Закрывать порты удаленного управления от доступа извне

- Своевременно обновлять ПО и использовать дополнительные меры защиты для сервисов на периметре сети

- Проводить тренинги и иные мероприятия, повышающие осведомленность сотрудников о кибербезопасности

- Ограничить использование легитимных инструментов, которые применяются в атаках, в корпоративной сети, а также создать правила обнаружения таких инструментов

- Регулярно проводить киберучения с применением распространенных техник злоумышленников

- Регулярно создавать резервные копии данных

- Защищать конечные точки решениями класса EDR

- Оформить подписку на сервис реагирования на инциденты с поставщиком, гарантирующим необходимый уровень предоставления услуги (SLA)

Читать полную версию аналитического отчета по реагированию на инциденты за 2023 год: PDF.

Реагирование на инциденты: аналитический отчет за 2023 год