Скачать полную версию отчета (PDF)

Kaspersky Managed Detection and Response (MDR) — это сервис круглосуточного мониторинга и реагирования на выявленные инциденты, основанный на технологических решениях и экспертных знаниях команды Центра мониторинга кибербезопасности (SOC) «Лаборатории Касперского». Сервис MDR позволяет обнаруживать угрозы на всех этапах атаки — как до компрометации, так и после проникновения злоумышленников в инфраструктуру организации. Это достигается за счет превентивных систем безопасности и активного поиска угроз (threat hunting) — неотъемлемых компонентов MDR. Также в MDR входят меры по автоматическому и ручному реагированию на инциденты и рекомендации экспертов.

Ежегодный аналитический отчет Kaspersky Managed Detection and Response освещает результаты анализа инцидентов, выявленных командой SOC «Лаборатории Касперского». В отчете представлена информация о наиболее распространенных тактиках и техниках злоумышленников, характере инцидентов и причинах их возникновения, а также распределение инцидентов по странам и отраслям.

Статистика по инцидентам за 2022 год

События безопасности

В 2022 году сервис Kaspersky MDR обработал более 433 тысяч событий безопасности. Из них 33% (свыше 141 тысячи событий) были обработаны при помощи технологий машинного обучения, а 67% (свыше 292 тысяч) вручную проанализировали аналитики SOC. Более 122 тысяч событий безопасности, поступивших на ручной анализ, произошли в России и СНГ.

Более 33 тысяч событий безопасности оказались связаны с 12 тысячами реальных инцидентов. Среди них на Россию и страны СНГ пришлись 4,1 тысячи инцидентов. В общей сложности 8,13% обнаруженных инцидентов имели высокую степень критичности, 71,82% — среднюю и 20,05% — низкую.

Эффективность реагирования

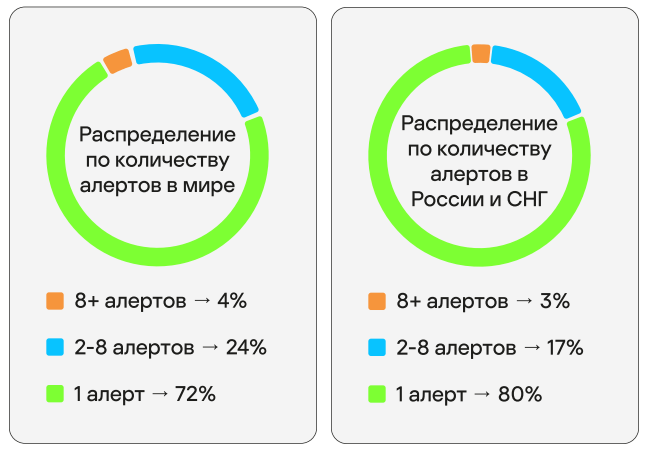

Среди инцидентов, обнаруженных в 2022 году 72% были выявлены на основе одного события безопасности, после чего атака сразу была остановлена. При этом в России и СНГ быстро обнаруженные и пресеченные атаки составили 80% от всех киберинцидентов.

В среднем на обнаружение инцидента высокого уровня критичности у сотрудников SOC в 2022 году уходило 43,8 минуты. Инциденты среднего и низкого уровня критичности в 2022 году выявляли за 30,9 и 34,2 минуты соответственно.

Географическое распределение и распределение по отраслям

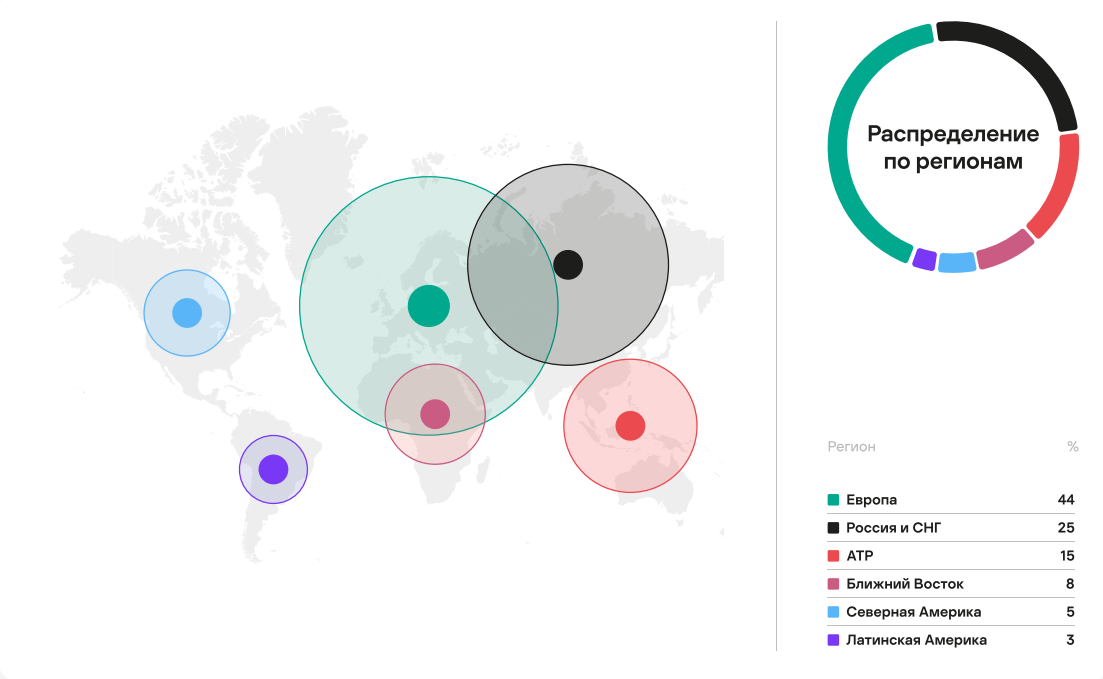

В 2022 году 44% инцидентов было обнаружено в европейских организациях. На втором месте находятся Россия и СНГ: на этот регион пришлась четверть от всех выявленных инцидентов. Еще 15% затронуло организации, работающие в Азиатско-Тихоокеанском регионе.

Если смотреть по отраслям, то больше всего инцидентов затронуло промышленные предприятия. По числу критических инцидентов лидируют госучреждения, промышленные и финансовые организации. При этом стоит отметить, что значительная доля критических инцидентов в финансовых организациях была связана с киберучениями.

Рекомендации

Для эффективной защиты от кибератак команда SOC «Лаборатории Касперского» рекомендует организациям:

- Помимо классических инструментов мониторинга внедрять инструменты и методы активного поиска угроз (threat hunting), позволяющие выявлять инциденты на ранних стадиях.

- Регулярно проводить киберучения для тренировки команд по обнаружению атак и оценки безопасности организации.

- Практиковать многоуровневый подход к защите от вредоносного ПО, включающий различные технологии обнаружения угроз — от сигнатурного анализа до машинного обучения.

- Использовать базы знаний MITRE ATT&CK.

Больше информации о выявленных в 2022 году инцидентах, а также основные тактики и техники, применяемые злоумышленниками, классификация инцидентов по MITRE ATT&CK и методы обнаружения можно найти в полной версии отчета (PDF).

Managed Detection and Response — отчет за 2022 год