Статистика

Все статистические данные, использованные в отчете, получены с помощью распределенной антивирусной сети Kaspersky Security Network (KSN) как результат работы различных компонентов защиты от вредоносных программ. Данные получены от тех пользователей KSN, которые подтвердили свое согласие на их передачу. В глобальном обмене информацией о вредоносной активности принимают участие миллионы пользователей продуктов «Лаборатории Касперского» из 213 стран и территорий мира.

Цифры квартала

- По данным KSN, решения «Лаборатории Касперского» отразили 171 802 109 атак, которые проводились с интернет-ресурсов, размещенных в 190 странах мира.

- Зафиксировано 45 169 524 уникальных URL, на которых происходило срабатывание веб-антивируса.

- Нашим веб-антивирусом было обнаружено 12 657 673 уникальных детектируемых объектов (скрипты, эксплойты, исполняемые файлы и т.д.).

- Попытки запуска вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам отражены на компьютерах 1 198 264 пользователей.

- Атаки шифровальщиков отражены на компьютерах 821 865 уникальных пользователей.

- Нашим файловым антивирусом зафиксировано 116 469 744 уникальных вредоносных и потенциально нежелательных объектов.

- Продуктами «Лаборатории Касперского» для защиты мобильных устройств было обнаружено:

- 1 520 931 вредоносных установочных пакетов;

- 30 167 установочных пакетов мобильных банковских троянцев;

- 37 150 установочных пакетов мобильных троянцев-вымогателей.

Мобильные угрозы

Особенности квартала

Pokemon GO: популярен у пользователей и злоумышленников

Одним из знаковых событий третьего квартала стал выход игры Pokemon GO. Злоумышленики, конечно же, не могли оставить без внимания популярность новинки и старались использовать ее для своих целей. Чаще всего они добавляли вредоносный код в оригинальную игру и распространяли вредоносное приложение через сторонние магазины. Таким образом распространялся, например, банковский троянец Trojan-Banker.AndroidOS.Tordow, использующий уязвимости в системе для получения прав суперпользователя на устройстве. Обладая правами суперпользователя, этот троянец защищается от удаления, кроме того, он может воровать сохраненные пароли из браузеров.

В Q3 2016 1,2 млн. пользователей были атакованы банковским вредоносным ПО #KLreport

Tweet

Но самым громким случаем использования популярности Pokemon GO для заражения мобильных устройств пользователей стало размещение злоумышленниками гида для этой игры в официальном магазине приложений Google Play Store. Это приложения на самом деле оказалось рекламным троянцем, способным получить на устройстве права суперпользователя, эксплуатируя уязвимости в системе.

Впоследствии нам удалось обнаружить еще две модификации этого троянца, которые были размещены в магазине Google Play под видом разных приложений. Один из них, выдававший себя за эквалайзер, по данным Google Play имел от 100 000 до 500 000 установок.

Trojan.AndroidOS.Ztorg.ad в официальном магазине приложений Google Play Store

Интересно, что для продвижения троянца злоумышленники выбрали в том числе компанию, которая платит пользователям за установку рекламируемых приложений.

Скриншот приложения, предлагающего пользователю установить троянца за 5 центов

По правилам этой компании, она не сотрудничает с пользователями, на устройстве которых есть права суперпользователя. Таким образом, пытаясь немного подзаработать, пользователь не только заражает свое устройство троянцем, но и не получает деньги, так как после заражения на устройстве появляются права суперпользователя.

Реклама с троянцем

Самым популярным мобильным троянцем в третьем квартале 2016 года стал Trojan-Banker.AndroidOS.Svpeng.q. За квартал количество атакованных им пользователей выросло практически в 8 раз.

Более 97% атакованных Svpeng пользователей находились в России. Такой популярности троянца злоумышленникам удалось добиться, рекламируя его через рекламную сеть Google AdSense. Это одна из самых популярных рекламных сетей в Рунете, для показа пользователям таргетированной рекламы ею пользуется много известных и популярных сайтов . Оплатить и зарегистрировать свое рекламное объявление в этой сети может любой желающий, что и проделали злоумышленники. Только вместе с рекламой они разместили в AdSense троянца. В результате при посещении пользователем страницы с их рекламным объявлением на его устройство загружался Svpeng.

Обход защитных механизмов Android 6

В отчете за второй квартал 2016 года мы упоминали семейство банковских троянцев Trojan-Banker.AndroidOS.Asacub, которые обходили некоторые ограничения системы. В этом квартале стоит отметить семейство банковских троянцев Trojan-Banker.AndroidOS.Gugi, которые научились обходить некоторые защитные механизмы, появившиеся в Android 6, обманывая пользователя. Во-первых, троянец запрашивает права на перекрытие других приложений, а во-вторых, воспользовавшись предоставленным ранее правом, вынуждает пользователя дать ему права на работу с SMS и на совершение звонков.

Троянец-вымогатель в официальном магазине приложений Google Play

В третьем квартале мы зафиксировали распространение мобильного троянца вымогателя Trojan-Ransom.AndroidOS.Pletor.d через официальный магазин приложений Google Play. Троянец выдавал себя за приложение для обслуживания устройства, в задачи которого входили очистка от ненужных данных, ускорение работы устройства и даже антивирусная защита.

Trojan-Ransom.AndroidOS.Pletor.d в Google Play Store

На самом же деле троянец проверял страну устройства, и, если это была не Россия или Украина, то запрашивал права администратора устройства и обращался к серверу за командами. Несмотря на то, что ранние модификации этого троянца шифровали данные пользователя, данная модификация не имеет такой функциональности – троянец блокирует работу устройства, открыв свое окно поверх всех открытых окон на устройстве, и вымогает деньги за разблокировку.

Статистика мобильных угроз

В третьем квартале 2016 года «Лабораторией Касперского» было обнаружено 1 520 931 вредоносных установочных пакетов – это в 2,3 раза меньше, чем в предыдущем квартале.

Количество обнаруженных вредоносных установочных пакетов (Q4 2015 – Q3 2016)

Распределение детектируемых мобильных программ по типам

Распределение новых детектируемых мобильных программ по типам, (Q2 2016 и Q3 2016)

В рейтинге обнаруженных в третьем квартале 2016 года детектируемых объектов для мобильных устройств лидируют программы типа RiskTool – легальные приложения, которые потенциально опасны для пользователей. Их доля за квартал продолжила расти – с 45,1% до 55,8%, то есть в 1,2 раза. Напомним, что во втором квартале доля программ этого типа выросла в 1,5 раза.

В Q3 2016 шифровальщики атаковали компьютеры 821 865 уникальных пользователей #KLreport

Tweet

Из-за большого количества программ типа RiskTool и значительного увеличения их доли в общем потоке детектируемых объектов, процент практически всех остальных типов программ уменьшился –причем даже в тех случаях, когда количество обнаруженных программ выросло по сравнению с предыдущим кварталом.

Больше всего в этом квартале снизилась доля Trojan-Ransom – в 2,4 раза, с 5,72% до 2,37%. Это обусловлено уменьшением активности семейства мобильных вымогателей Trojan-Ransom.AndroidOS.Fusob, о чем мы подробнее расскажем ниже.

При этом мы зафиксировали незначительный, но все же рост доли Trojan-Banker – с 1,88% до 1,98%.

TOP 20 мобильных вредоносных программ

В приведенный ниже рейтинг вредоносных программ не входят потенциально опасные или нежелательные программы, такие как RiskTool и рекламные программы.

| Название | % атакованных пользователей* |

|

| 1 | DangerousObject.Multi.Generic | 78,46 |

| 2 | Trojan-Banker.AndroidOS.Svpeng.q | 11,45 |

| 3 | Trojan.AndroidOS.Ztorg.t | 8,03 |

| 4 | Backdoor.AndroidOS.Ztorg.c | 7,24 |

| 5 | Backdoor.AndroidOS.Ztorg.a | 6,55 |

| 6 | Trojan-Dropper.AndroidOS.Agent.dm | 4,91 |

| 7 | Trojan.AndroidOS.Hiddad.v | 4,55 |

| 8 | Trojan.AndroidOS.Agent.gm | 4,25 |

| 9 | Trojan-Dropper.AndroidOS.Agent.cv | 3,67 |

| 10 | Trojan.AndroidOS.Ztorg.aa | 3,61 |

| 11 | Trojan-Banker.AndroidOS.Svpeng.r | 3,44 |

| 12 | Trojan.AndroidOS.Ztorg.pac | 3,31 |

| 13 | Trojan.AndroidOS.Iop.c | 3,27 |

| 14 | Trojan.AndroidOS.Muetan.b | 3,17 |

| 15 | Trojan.AndroidOS.Vdloader.a | 3,14 |

| 16 | Trojan-Dropper.AndroidOS.Triada.s | 2,80 |

| 17 | Trojan.AndroidOS.Muetan.a | 2,77 |

| 18 | Trojan.AndroidOS.Triada.pac | 2,75 |

| 19 | Trojan-Dropper.AndroidOS.Triada.d | 2,73 |

| 20 | Trojan.AndroidOS.Agent.eb | 2,63 |

* Процент уникальных пользователей, атакованных данным зловредом, от всех атакованных пользователей мобильного антивируса «Лаборатории Касперского».

Первое место в рейтинге занимает вердикт DangerousObject.Multi.Generic (78,46%), используемый для вредоносных программ, обнаруженных с помощью облачных технологий. Эти технологии работают, когда в антивирусных базах еще нет ни сигнатуры, ни эвристики для детектирования вредоносной программы, но в облаке антивирусной компании уже есть информация об объекте. По сути, так детектируются самые новые вредоносные программы.

В третьем квартале 2016 года в TOP 20 попали семнадцать троянцев, которые используют рекламу в качестве основного средства монетизации (выделены в таблице синим цветом). Их цель – доставить пользователю как можно больше рекламы различными способами, в том числе за счет установки новых рекламных программ, зачастую скрытно. Эти троянцы могут воспользоваться правами суперпользователя для того, чтобы скрыться в системной папке, откуда удалить их будет очень сложно.

Используя права суперпользователя на устройстве, троянцы могут делать незаметно от пользователя очень много разных вещей, в том числе устанавливать различные программы из официального магазина приложений Google Play Store, включая платные.

Стоит отметить, что троянцы семейства Ztorg, которые заняли четыре строки в TOP 20, часто распространяются через официальный магазин приложений Google Play Store. С конца 2015 года мы зарегистрировали более 10 подобных случаев (в том числе распространение под видом гида для игры Pokemon GO). Несколько раз у троянца было более 100 000 установок, а один раз – более 500 000.

Trojan.AndroidOS.Ztorg.ad под видом гида для Pokemon GO в официальном магазине приложений Google Play Store

Кроме того, в рейтинг попали два представителя семейства мобильных банкеров Trojan-Banker.AndroidOS.Svpeng. Как мы уже писали выше, Svpeng.q стал самым популярным зловредом в третьем квартале 2016. Такой популярности злоумышленникам удалось добиться благодаря распространению троянца через рекламную сеть AdSense, которой пользуется большое количество сайтов в Рунете.

География мобильных угроз

TOP 10 стран по проценту пользователей, атакованных мобильными зловредами:

| Страна* | Процент атакованных пользователей** |

|

| 1 | Бангладеш | 35,57 |

| 2 | Непал | 31,54 |

| 3 | Иран | 31,38 |

| 4 | Китай | 26,95 |

| 5 | Пакистан | 26,83 |

| 6 | Индонезия | 26,33 |

| 7 | Индия | 24,35 |

| 8 | Нигерия | 22,88 |

| 9 | Алжир | 21,82 |

| 10 | Филиппины | 21,67 |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10000).

** Процент уникальных пользователей, атакованных в стране, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в стране.

В третьем квартале первое место занял Бангладеш – в нем практически 36% пользователей хотя бы раз в течение квартала сталкивались с мобильными зловредами. Китай же, занимавший первое место подобных рейтингов в течение предыдущих двух кварталов, спустился на четвертое метсто.

Во всех странах этого списка, за исключением Китая, популярны примерно одни и те же мобильные детектируемые объекты – рекламные троянцы, попавшие в TOP 20 мобильных вредоносных программ, в основном относящиеся к семействам Ztorg, Iop, Hiddad и Triada. В Китае тоже популярны рекламные троянцы, но других семейств – в основном Backdoor.AndroidOS.GinMaster и Backdoor.AndroidOS.Fakengry.

Россия (12,1%) в этом рейтинге заняла 24-е место, Франция (6,7%) – 52-е. США (5,3%) оказались на 63-й строчке, Италия (5,1%) – на 65-й, Германия (4,9%) – на 68-й, Великобритания (4,7%) – на 71-й.

Стоит отметить, что ситуация в Германии и Италии значительно улучшилась: в предыдущем квартале их показатели составляли 8,5% и 6,2% соответственно. Это произошло благодаря снижению активности семейства мобильных вымогателей Fusob.

Самые безопасные страны по доле атакованных пользователей: Австрия (3,3%), Хорватия (3,1%) и Япония (1,7%).

Мобильные банковские троянцы

За отчетный период мы обнаружили 30 167 установочных пакетов мобильных банковских троянцев, что в 1,1 раза больше, чем в прошлом квартале.

Количество установочных пакетов мобильных банковских троянцев, обнаруженных «Лабораторией Касперского» (Q4 2015 – Q3 2016)

Самым популярным мобильным банковским троянцев в этом квартале стал Trojan-Banker.AndroidOS.Svpeng.q, благодаря активному распространению через рекламную сеть AdSense. Более половины пользователей, столкнувшихся в этом квартале с мобильными банковскими троянцами, столкнулись с Trojan-Banker.AndroidOS.Svpeng.q. В третьем квартале троянец постоянно наращивал темпы распространения – в сентябре мы зарегистрировали практически в 8 раз больше атакованных пользователей, чем их было в июне.

Количество уникальных пользователей, атакованных семейством мобильных банковских троянцев Trojan-Banker.AndroidOS.Svpeng, июнь – сентябрь 2016 года

Более 97% атакованных пользователей находились в России. Это семейство мобильных банковских троянцев использует фишинговые окна для кражи данных кредитной карточки и логина-пароля от онлайн банкинга. Кроме того, злоумышленники воруют деньги посредством смс сервисов, в том числе мобильного банкинга.

TOP 10 стран по проценту пользователей, атакованных мобильными банковскими троянцами

| Страна* | % атакованных пользователей** |

|

| 1 | Россия | 3,12 |

| 2 | Австралия | 1,42 |

| 3 | Украина | 0,95 |

| 4 | Узбекистан | 0,60 |

| 5 | Таджикистан | 0,56 |

| 6 | Казахстан | 0,51 |

| 7 | Китай | 0,49 |

| 8 | Латвия | 0,47 |

| 9 | Корея | 0,41 |

| 10 | Беларусь | 0,37 |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент в стране уникальных пользователей, атакованных мобильными банковскими троянцами, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в этой стране.

В третьем квартале 2016 года в этом рейтинге первое место заняла Россия (3,12%), где по сравнению со вторым кварталом практически удвоилась доля пользователей, атакованных мобильными банковскими троянцами.

Австралия (1,42%), как и в предыдущем квартале, заняла второе место в рейтинге, большая часть атак в этой стране пришлась на представителей семейств Trojan-Banker.AndroidOS.Acecard и Trojan-Banker.AndroidOS.Marcher.

Самыми распространяемыми мобильными банковскими троянцами в третьем квартале 2016 года стали представители семейств Svpeng, Faketoken, Regon, Asacub, Gugi и Grapereh. Отметим, что семейство Trojan-Banker.AndroidOS.Gugi в этом квартале научилось обходить некоторые защитные механизмы Android c помощью обмана пользователей.

Мобильные троянцы-вымогатели

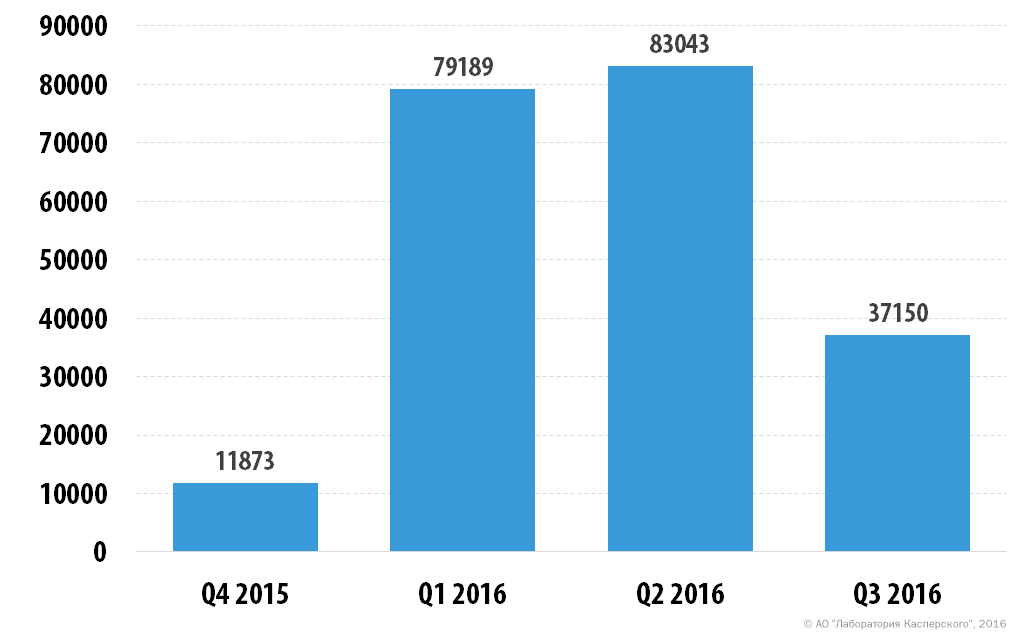

В третьем квартале 2016 года мы обнаружили 37 150 установочных пакетов мобильных троянцев-вымогателей.

Количество установочных пакетов мобильных троянцев-вымогателей, обнаруженных «Лабораторией Касперского» (Q4 2015 – Q3 2016)

Резкий рост количества установочных пакетов мобильных вымогателей в перовом и втором кварталах 2016 года был обусловлен активным распространением троянцев семейства Trojan-Ransom.AndroidOS.Fusob. В первом квартале 2016 года на это семейство пришлось боле 96% обнаруженных установочных пакетов мобильных зловредов типа Trojan-Ransom, во втором квартале их доля составила 85%. В третьем же квартале их доля составила уже 73%.

Количество пользователей, атакованных семейством мобильных троянцев вымогателей Trojan-Ransom.AndroidOS.Fusob за январь – сентябрь 2016 года

Это семейство атаковало максимальное количество пользователей в марте 2016, с тех пор количество атакованных пользователей уменьшается, причем сильнее всего в Германии.

Несмотря на это, самым популярным троянцем-вымогателем в третьем квартале все равно стал Trojan-Ransom.AndroidOS.Fusob.h. С ним столкнулись более 53% пользователей, атакованных мобильными вымогателями.После запуска этот троянец запрашивает права администратора, собирает информацию об устройстве, в том числе GPS координаты и историю звонков, и загружает ее на сервер злоумышленников. После чего он может получить команду на блокировку устройства.

География атак

TOP 10 стран по проценту пользователей, атакованных мобильными троянцами-вымогателями

| Страна* | % атакованных пользователей** |

|

| 1 | Канада | 0,95 |

| 2 | США | 0,94 |

| 3 | Казахстан | 0,71 |

| 4 | Германия | 0,63 |

| 5 | Великобритания | 0,61 |

| 6 | Мексика | 0,58 |

| 7 | Австралия | 0,57 |

| 8 | Испания | 0,54 |

| 9 | Италия | 0,53 |

| 10 | Швейцария | 0,51 |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент в стране уникальных пользователей, атакованных мобильными троянцами-вымогателями, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в стране.

Во всех странах из этого TOP 10, кроме Казахстана, наиболее популярно семейство Fusob. В США помимо Fusob достаточно популярно семейство Trojan-Ransom.AndroidOS.Svpeng. Это семейтво троянцев вымогателей появилось в 2014 году как модификация семейсвта мобильных банкеров Trojan-Banker.AndroidOS.Svpeng.Эти троянцы-вымогатели обычно требуют $100-$500 за разблокировку устройства.

За Q3 2016 мы обнаружили более 1,5 млн. вредоносных мобильных установочных пакетов #KLreport

Tweet

В Казахстане основную угрозу для пользователей представляют троянцы-вымогатели семейства Small. Это достаточно простой троянец-вымогатель, который перекрывает своим окном все остальные окна на устройстве, таким образом блокируя его работу. За разблокировку злоумышленники обычно требуют от 10 долларов.

Уязвимые приложения, используемые злоумышленниками

В третьем квартале 2016 года киберкриминальный рынок покинул эксплойт-пак Neutrino – вслед за Angler и Nuclear, которые ушли в прошлом квартале.

Активными остаются паки RIG и Magnitude. При этом в третьем квартале RIG был особенно заметен – он довольно эффектно занял освободившуюся на рынке эксплойт-паков нишу.

По итогам квартала статистика использования эксплойтов имеет следующий вид:

Распределение эксплойтов, использованных в атаках злоумышленников, по типам атакуемых приложений, третий квартал 2016 года

Первое место в нашем рейтинге по-прежнему занимают эксплойты для различных браузеров и их компонентов (45%), их доля уменьшилась на 3 п.п. За ними с большим отрывом следуют эксплойты к уязвимостям для ОС Android (19%), потерявшие в третьем квартале 5 п.п. Замыкают тройку лидеров эксплойты для пакета Microsoft Office – их доля, наоборот, выросла за квартал с 14% до 16%.

Эксплойты для Adobe Flash Player все еще остаются популярными, более того, их доля увеличилась более чем в два раза – с 6% до 13%. Причиной этого, как мы упоминали выше, стал эксплойт-пак RIG: благодаря нескольким кампаниям с его участием произошло резкое увеличение доли SWF-эксплойтов.

Вредоносные программы в интернете (атаки через веб-ресурсы)

Статистические данные в этой главе получены на основе работы веб-антивируса, который защищает пользователей в момент загрузки вредоносных объектов с вредоносной/зараженной веб-страницы. Вредоносные сайты специально создаются злоумышленниками; зараженными могут быть веб-ресурсы, контент которых создается пользователями (например, форумы), а также взломанные легитимные ресурсы.

В третьем квартале 2016 года нашим веб-антивирусом было обнаружено 12 657 673 уникальных объектов (скрипты, эксплойты, исполняемые файлы и т.д.), и зафиксировано 45 169 524 уникальных URL, на которых происходило срабатывание веб-антивируса. Решения «Лаборатории Касперского» отразили 171 802 109 атак, которые проводились с интернет-ресурсов, размещенных в 190 странах мира.

Онлайн-угрозы в финансовом секторе

Настоящая статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных.

В третьем квартале 2016 года решения «Лаборатории Касперского» отразили попытки запуска вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам на компьютерах 1 198 264 пользователей. По сравнению с предыдущим кварталом (1 132 031) количество пользователей, атакованных финансовым вредоносным ПО, увеличилось на 5,8%.

Третий квартал является сезоном отпусков для многих пользователей онлайн-банкинга в Европе, а значит, количество онлайн-платежей, совершаемых этими пользователями, в этот период времени растет. Вместе с этим наблюдается рост и финансовых угроз.

Число пользователей, атакованных финансовым вредоносным ПО, третий квартал 2016

В третьем квартале активность финансовых угроз росла ежемесячно.

География атак

Чтобы оценить и сравнить степень риска заражения банковскими троянцами, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране процент пользователей продуктов «Лаборатории Касперского», которые столкнулись с этой угрозой в отчетный период, от всех пользователей наших продуктов в стране.

TOP-10 стран по проценту атакованных пользователей

| Страна* | % атакованных пользователей** |

|

| 1 | Россия | 4,20 |

| 2 | Шри-Ланка | 3,48 |

| 3 | Бразилия | 2,86 |

| 4 | Турция | 2,77 |

| 5 | Камбоджа | 2,59 |

| 6 | Украина | 1,90 |

| 7 | Венесуэла | 1,90 |

| 8 | Вьетнам | 1,86 |

| 9 | Аргентина | 1,86 |

| 10 | Узбекистан | 1,77 |

Настоящая статистика основана на детектирующих вердиктах антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 тысяч).

** Процент уникальных пользователей «Лаборатории Касперского», подвергшихся атакам банковских троянцев, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В третьем квартале 2016 года Россия стала лидером по доле пользователей, атакованных банковскими троянцами. Представители семейства троянцев-банкеров ZeuS (Zbot), которые лидируют по количеству атакованных пользователей в мире, наиболее активны в России. Это не удивительно, так как за разработкой данного зловерда предположительно стоят российские киберпреступники, которые отлично понимают специфику российских систем онлайн-банкинга и менталитет российских пользователей и учитывают эти особенности при разработке вредоносного ПО. В России по-прежнему распространяется банковский троянец Gozi, всплеск активности которого, обусловленный объединением усилий его разработчиков с разработчиками другого троянца-банкера Nymaim, произошел в прошлом квартале. Отметим, что Россия заняла первое место и в TOP 10 стран по проценту пользователей, атакованных мобильными банкерами.

За Q3 2016 было обнаружено 30 167 мобильных банковских троянцев #KLreport

Tweet

Новичком данного рейтинга, который сразу же оказался на втором месте, стала туристическая страна Шри-Ланка. В этой стране с финансовыми угрозами столкнулись 3,48% пользователей, среди которых, безусловно, могут быть иностранцы, приехавшие в эту страну на отдых и использующие онлайн-банкинг для осуществления платежей. Наиболее активным представителем банковского ПО в этом регионе стали представители семейства банкеров Fsysna, которые ранее были замечены в атаках на пользователей латиноамериканских банков.

Бразилия уже второй квартал подряд замыкает тройку лидеров. Во втором квартале мы прогнозировали всплеск активности финансовых угроз в странах Латинской Америки и, в частности, в Бразилии из-за проводившихся в этой стране Олимпийских игр. Однако, увеличение доли атакованных в Бразилии пользователей было незначительным: в третьем квартале 2,86% пользователей Бразилии столкнулись с финансовыми угрозами, в то время как во втором квартале этот показатель составлял 2,63%. В то же время пользователи другой страны – Аргентины (1,86%) – подверглись активным атакам со стороны преступников, и в результате данная страна оказалась на девятом месте рейтинга.

На показатели практически всех стран из TOP 10 повлиял сезон отпусков. В России, Украине и Узбекистане пользователи традиционно отдыхают именно в это время, а другие страны (Шри-Ланка, Бразилия, Турция, Камбоджа и т.д.) являются привлекательными странами с точки зрения туризма. Туристы, как правило, активно пользуются системами онлайн-банкинга, что весьма привлекательно для злоумышленников, использующих банковское вредоносное ПО.

Доля атакованных пользователей в Италии – 0,60%, в Испании – 0,61%, в Германии – 1,21%, ОАЭ – 1,14%.

TOP 10 семейств банковского вредоносного ПО

TOP 10 семейств вредоносных программ, использованных для атак на пользователей онлайн-банкинга в третьем квартале 2016 года (по доле атакованных пользователей):

| Название* | Процент атакованных пользователей** | |

| 1 | Trojan-Spy.Win32.Zbot | 34,58 |

| 2 | Trojan.Win32.Qhost/Trojan.BAT.Qhost | 9,48 |

| 3 | Trojan.Win32.Fsysna | 9,47 |

| 4 | Trojan-Banker.Win32.Gozi | 8,98 |

| 5 | Trojan.Win32.Nymaim | 8,32 |

| 6 | Trojan-Banker.Win32.Shiotob | 5,29 |

| 7 | Trojan-Banker.Win32.ChePro | 3,77 |

| 8 | Trojan-Banker.Win32.BestaFera | 3,31 |

| 9 | Trojan-Banker.Win32.Banbra | 2,79 |

| 10 | Trojan.Win32.Neurevt | 1,79 |

* Детектирующие вердикты продуктов «Лаборатории Касперского». Информация предоставлена пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

** Процент уникальных пользователей, атакованных данным зловредом, от всех пользователей, атакованных финансовым вредоносным ПО.

Бессменным лидером данного рейтинга остается Trojan-Spy.Win32.Zbot, исходные коды которого вследствие утечки стали доступны всем желающим использовать этот инструмент для кражи платежных данных пользователей. В результате злодеи регулярно пополняют это семейство новыми образцами, скомпилированными на основе исходного кода и содержащими минимальные отличия от оригинала, что и обеспечивает семейству первое место в рейтинге.

Второе место досталось семействам троянцев Qhost (вердикты Trojan.Win32.Qhost и Trojan.BAT.Qhost). Функциональность зловредов этого семейства довольно примитивна: троянец модифицирует содержимое файла host (специальный текстовый файл, содержащий базу данных доменных имен и используемый при их трансляции в сетевые адреса узлов) таким образом, чтобы при посещении определенных ресурсов на зараженную рабочую станцию загружались вредоносные компоненты троянца, которые, в свою очередь, осуществляют кражу платежной информации. Кроме того, данный троянец добавляет в файл host ряд записей, которые не позволяют браузеру пользователя подключаться к веб-приложениям и информационным ресурсам популярных антивирусных производителей.

В данном рейтинге в третьем квартале оказался и новый представитель вредоносного ПО – семейство банковских троянцев Trojan.Win32.Fsysna. Представители этого семейства, помимо кражи платежных данных с зараженных рабочих стаций, также используются преступниками для рассылки спама. Троянец от имени инфицированной машины перенаправляет спам-сообщения от командного центра на почтовый сервер. Кроме того, некоторые представители этого семейства обладают функциональностью троянца-шифровальщика. В арсенале киберпреступников Fsysna – это, своего рода, «швейцарский нож» для кражи денег.

Кроме того, в третьем квартале мы наблюдаем снижение активности известной финансовой угрозы Trojan-Spy.Win32.Lurk: число атакованных этим вредоносным ПО пользователей снизилось на 7,10%. Lurk не попал в TOP 10 угроз, но по-прежнему представляет опасность для пользователей онлайн-банкинга. В связи с тем, что преступная группа, которая стояла у истоков создания данной финансовой угрозы, поймана (о поимке этих преступников мы рассказали в отдельном материале), мы ожидаем снижения активности данного банковского троянца в следующем квартале.

Вредоносные программы-шифровальщики

На сегодняшний день шифровальщики – одна из самых актуальных угроз для пользователей и компаний. Эти вредоносные программы становятся все более популярными в киберкриминальном мире, поскольку приносят немалую прибыль своим хозяевам при сравнительно небольших затратах.

В третьем квартале 2016 года мы обнаружили 21 новое семейство шифровальщиков и 32 091 новую модификацию. Мы также добавили в коллекцию программ-шифровальщиков и несколько семейств, существовавших ранее.

Если число новых семейств шифровальщиков чуть меньше, чем аналогичный показатель второго квартала (25 семейств), то число новых модификаций – в 3,5 раза больше, чем было обнаружено в предыдущем квартале.

Количество новых модификаций шифровальщиков, Q1 – Q3 2016

Вирусописатели постоянно пытаются усовершенствовать свои творения. Кроме того, злоумышленники стремятся найти новые способы заражения компьютеров – особенно в случаях атак на компании, которые с точки зрения атакующих могут быть гораздо прибыльнее, чем атаки на пользователей.

Удаленный запуск шифровальщика злоумышленниками

Всё чаще встречаются случаи, когда преступники подбирают пароль для удаленного доступа к системе жертвы (как правило, это организация) и заражают скомпрометированную машину троянцем-шифровальщиком. Примерами распространяемых таким образом зловредов стали появившиеся в третьем квартале Xpan и Dcryptor.

Xpan/TeamXRat ransomware

Trojan-Ransom.Win32.Xpan злоумышленники запускают после удаленного проникновения в систему жертвы. Этот троянец распространяется бразильскими преступниками, они осуществляют подбор пароля RDP (стандартный протокол удаленного доступа к рабочему столу Windows) и заражают скомпрометированную систему троянцем Xpan, который шифрует файлы и показывает жертве сообщение о выкупе.

Dcryptor/Mamba

Trojan-Ransom.Win32.Dcryptor известен также под псевдонимом Mamba. Заражение данным зловредом осуществляется злоумышленниками в ручном режиме: они подбирают пароли для удаленного доступа к машине жертвы и запускают троянца, передавая пароль для шифрования в виде аргумента командной строки.

Троянец Dcryptor использует при заражении легальную утилиту DiskCryptor. В результате заражения зловредом зашифрованными оказываются не только отдельные файлы, расположенные на сетевых дисках, но и целые разделы жесткого диска на локальной машине. Загрузка системы оказывается заблокированной – при запуске компьютера вместо старта ОС на экран выводится сообщение с требованием выкупа и адресом почты для связи со злоумышленниками.

Данный троянец напоминает нашумевшего шифровальщика Petya/Mischa и своим появлением продолжает наметившуюся тенденцию – злоумышленники ищут новые способы лишить жертву доступа к данным.

Шифровальщики на скриптовых языках

Еще одна привлекшая наше внимание тенденция – растет количество шифровальщиков, написанных на скриптовых языках. В третьем квартале 2016 года появилось сразу несколько новых семейств зловредов, написанных на Python:

- HolyCrypt (Trojan-Ransom.Python.Holy)

- CryPy (Trojan-Ransom.Python.Kpyna)

- Trojan-Ransom.Python.Agent

В качестве еще одного примера упомянем появившийся в июне Stampado (Trojan-Ransom.Win32.Stampa), написанный на языке автоматизации AutoIt.

Количество пользователей, атакованных троянцами-шифровальщиками

В третьем квартале 2016 года шифровальщиками было атаковано 821 865 компьютеров уникальных пользователей KSN. По сравнению с предыдущим кварталом, число атакованных пользователей выросло примерно в 2,6 раз.

Количество уникальных пользователей, атакованных троянцами-шифровальщиками,

третий квартал 2016

Наибольший вклад в данную статистику внесли представители семейства Trojan-Downloader.JS.Cryptoload. Это троянцы-загрузчики, написанные на языке JavaScript, цель которых – скачивание и установка в систему представителей разнообразных семейств шифровальщиков.

География атак

TОР 10 стран, подвергшихся атакам троянцев-шифровальщиков

| Страна* | % пользователей, атакованных шифровальщиками** |

|

| 1 | Япония | 4,83 |

| 2 | Хорватия | 3,71 |

| 3 | Корея | 3,36 |

| 4 | Тунис | 3,22 |

| 5 | Болгария | 3,20 |

| 6 | Гонконг | 3,14 |

| 7 | Тайвань | 3,03 |

| 8 | Аргентина | 2,65 |

| 9 | Мальдивы | 2,63 |

| 10 | Австралия | 2,56 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент уникальных пользователей, компьютеры которых были атакованы троянцами-шифровальщиками, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Япония, как и во втором квартале, заняла первое место.

Также в первой десятке стран с наибольшим процентом атакованных пользователей появились Тунис, Гонконг, Аргентина и Австралия; первую десятку покинули Италия, Джибути, Люксембург, Нидерланды.

TОР 10 наиболее распространенных семейств троянцев-шифровальщиков

| Название | Вердикты* | Процент атакованных пользователей** | |

| 1 | CTB-Locker | Trojan-Ransom.Win32.Onion/ Trojan-Ransom.NSIS.Onion | 28,34 |

| 2 | Locky | Trojan-Ransom.Win32.Locky | 9,60 |

| 3 | CryptXXX | Trojan-Ransom.Win32.CryptXXX | 8,95 |

| 4 | TeslaCrypt | Trojan-Ransom.Win32.Bitman | 1,44 |

| 5 | Shade | Trojan-Ransom.Win32.Shade | 1,10 |

| 6 | Cryakl | Trojan-Ransom.Win32.Cryakl | 0,82 |

| 7 | Cryrar/ACCDFISA | Trojan-Ransom.Win32.Cryrar | 0,73 |

| 8 | Cerber | Trojan-Ransom.Win32.Zerber | 0,59 |

| 9 | CryptoWall | Trojan-Ransom.Win32.Cryptodef | 0,58 |

| 10 | Crysis | Trojan-Ransom.Win32.Crusis | 0,51 |

* Статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского». Информация предоставлена пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

** Процент уникальных пользователей «Лаборатории Касперского», подвергшихся атакам конкретного семейства троянцев-вымогателей, от всех пользователей, подвергшихся атакам троянцев-вымогателей.

В третьем квартале, как и во втором, первое место по распространенности занимает CTB-Locker. В тройку «лидеров» попали также широко известные Locky и CryptXXX. Шифровальщик TeslaCrypt, несмотря на то, что его авторы прекратили разработку зловреда и опубликовали свой мастер-ключ еще в мае, продолжает присутствовать в рейтинге (хотя его распространенность упала в этом квартале в 5,8 раз).

Crysis

Впервые в TOP 10 по распространенности попал шифровальщик Crysis (вердикт Trojan-Ransom.Win32.Crusis). Этот троянец впервые был обнаружен в феврале 2016 и с тех пор претерпел несколько переработок кода.

За Q3 2016 было обнаружено 37 150 мобильных троянцев-вымогателей #KLreport

Tweet

Интересен тот факт, что список адресов почты, которые используют распространители Crysis для требования выкупа, частично пересекается со списком адресов, связанных с другими известными троянцами – Cryakl и Aura. В то же время анализ исполняемых файлов этих семейств показывает, что общего кода в них нет. Судя по всему, данные зловреды распространяются по партнерской схеме, и некоторые распространители занимаются одновременно тремя разными троянцами, но при этом используют один и тот же адрес почты, на который должны писать пострадавшие пользователи, чтобы узнать условия выкупа.

Polyglot/MarsJoke

Этот троянец появился в августе 2016 года (мы публиковали подробный разбор Polyglot). Он не попал в TOP 10, но у него есть одна интересная особенность: авторы троянца попытались во всём скопировать широко известный CTB-Locker, который вот уже второй квартал подряд лидирует в нашем рейтинге. И внешний вид, и внутреннее устройство зловреда сильно напоминают «прообраз», однако злоумышленники на этот раз допустили ошибку, позволяющую расшифровать файлы без оплаты выкупа.

Страны – источники веб-атак: TOP 10

Данная статистика показывает распределение по странам источников заблокированных продуктами «Лаборатории Касперского» интернет-атак на компьютеры пользователей (веб-страницы с редиректами на эксплойты, сайты с эксплойтами и другими вредоносными программами, центры управления ботнетами и т.д.). Отметим, что каждый уникальный хост мог быть источником одной и более веб-атак.

Для определения географического источника веб-атак использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установления географического местоположения данного IP-адреса (GEOIP).

В третьем квартале 2016 года решения «Лаборатории Касперского» отразили 171 802 109 атак, которые проводились с интернет-ресурсов, размещенных в 190 странах мира. Зафиксировано 45 169 524 уникальных URL, на которых происходило срабатывание веб-антивируса.

83% уведомлений о заблокированных веб-атаках были получены при блокировании атак с веб-ресурсов, расположенных в десяти странах мира.

Распределение по странам источников веб-атак, третий квартал 2016

Лидер прошлого квартала не изменился: на первом месте США (33,51%). Россия опустилась со второго места на четвертое (9%). Второе место заняла Германия (10,5%). Из рейтинга выбыла Канада, а новичок рейтинга – Кипр на девятом месте (1,24%).

Страны, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения вредоносными программами через интернет, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране процент пользователей продуктов «Лаборатории Касперского», которые столкнулись со срабатыванием веб-антивируса в отчетный период. Полученные данные являются показателем агрессивности среды, в которой работают компьютеры в разных странах.

Отметим, что, начиная с этого квартала, в этом рейтинге учитываются только атаки вредоносных объектов класса Malware, при подсчетах мы не учитывали срабатывания веб-антивируса на потенциально опасные и нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | % атакованных пользователей** |

|

| 1 | Словения | 30,02 |

| 2 | Болгария | 29,49 |

| 3 | Армения | 29,30 |

| 4 | Италия | 29,21 |

| 5 | Украина | 28,18 |

| 6 | Испания | 28,15 |

| 7 | Бразилия | 27,83 |

| 8 | Беларусь | 27,06 |

| 9 | Алжир | 26,95 |

| 10 | Катар | 26,42 |

| 11 | Греция | 26,10 |

| 12 | Португалия | 26,08 |

| 13 | Россия | 25,87 |

| 14 | Франция | 25,44 |

| 15 | Казахастан | 25,26 |

| 16 | Азербайджан | 25,05 |

| 17 | ОАЭ | 24,97 |

| 18 | Вьетнам | 24,73 |

| 19 | Китай | 24,19 |

| 20 | Албания | 23,23 |

Настоящая статистика основана на детектирующих вердиктах модуля веб-антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского», относительно мало (меньше 10 000).

** Процент уникальных пользователей, подвергшихся веб-атакам вредоносных объектов класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем в течение квартала 20,2% компьютеров пользователей интернета в мире хоть раз подвергались веб-атаке класса Malware.

В числе самых безопасных для серфинга в интернете стран Хорватия (14,21%), Великобритания (14,19%), Сингапур (13,78%), США (13,45%), Норвегия (13,07%), Чехия (12,80%), ЮАР (11,98%), Швеция (10,96%), Корея (10,61%), Нидерланды (9,95%), Япония (9,78%).

Локальные угрозы

Важным показателем является статистика локальных заражений пользовательских компьютеров. Сюда попадают объекты, которые проникли на компьютер путем заражения файлов или съемных носителей либо изначально попали на компьютер не в открытом виде (например, программы в составе сложных инсталляторов, зашифрованные файлы и т.д.).

В этом разделе мы анализируем статистические данные, полученные на основе работы антивируса, сканирующего файлы на жестком диске в момент их создания или обращения к ним, и данные по сканированию различных съемных носителей информации.

В третьем квартале 2016 года нашим файловым антивирусом было зафиксировано 116 469 744 вредоносных и потенциально нежелательных объектов.

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Для каждой из стран мы подсчитали, какой процент пользователей продуктов «Лаборатории Касперского» столкнулся со срабатыванием файлового антивируса в отчетный период. Эта статистика отражает уровень зараженности персональных компьютеров в различных странах мира.

Отметим, что, начиная с этого квартала, в этом рейтинге учитываются только атаки вредоносных объектов класса Malware, при подсчетах мы не учитывали срабатывания файлового антивируса на потенциально опасные или нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | % атакованных пользователей** |

|

| 1 | Вьетнам | 52,07 |

| 2 | Афганистан | 52,00 |

| 3 | Йемен | 51,32 |

| 4 | Сомали | 50,78 |

| 5 | Эфиопия | 50,50 |

| 6 | Узбекистан | 50,15 |

| 7 | Руанда | 50,14 |

| 8 | Лаос | 49,27 |

| 9 | Венесуэла | 49,27 |

| 10 | Филиппины | 47,69 |

| 11 | Непал | 47,01 |

| 12 | Джибути | 46,49 |

| 13 | Бурунди | 46,17 |

| 14 | Сирия | 45,97 |

| 15 | Бангладеш | 45,48 |

| 16 | Камбоджа | 44,51 |

| 17 | Индонезия | 43,31 |

| 18 | Таджикистан | 43,01 |

| 19 | Мозамбик | 42,98 |

| 20 | Мьянма | 42,85 |

Настоящая статистика основана на детектирующих вердиктах модулей OAS и ODS антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных. Учитывались вредоносные программы, найденные непосредственно на компьютерах пользователей или же на съемных носителях, подключенных к компьютерам — флешках, картах памяти фотоаппаратов, телефонах, внешних жестких дисках.

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем в мире хотя бы один раз в течение третьего квартала локальные угрозы класса Malware были зафиксированы на 22,9% компьютеров пользователей.

Показатель России в этом рейтинге составил 25,93%.

Страны с наименьшим уровнем заражения: Испания (14,68%), Сингапур (13,86%), Италия (13,30%), Финляндия (10,94%), Норвегия (10,86%), Франция (10,81%), Австралия (10,77%), Чехия (9,89%), Хорватия (9,70%), Ирландия (9,62%), Германия (9,16%), Великобритания (9,09%), Канада (8,92%), Швеция (8,32%), США (8,08%), Дания (6,53%), Япония (6,53%).

Скачать PDF-версию отчета

Скачать PDF-версию отчета

Развитие информационных угроз в третьем квартале 2016 года. Статистика