В предыдущей публикации мы описали механизмы, используемые троянцем Trojan-Banker.AndroidOS.Gugi.с, для обхода механизмов защиты Android 6. В этой статье мы более подробно рассмотрим все семейство мобильных банковских троянцев Gugi.

WebSocket

Семейство мобильных банковских троянцев Trojan-Banker.AndroidOS.Gugi интересно тем, что для взаимодействия с управляющими серверами они используют протокол WebSocket. Этот протокол сочетает в себе плюсы HTTP c плюсами обычных сокетов – не нужно открывать никаких дополнительных портов на устройстве, все коммуникации идут через стандартный 80-й порт, при этом возможно осуществление обмена данными в режиме реального времени.

Интересно, что несмотря на простоту использования этой технологии, она не так уж и распространена среди злоумышленников. Среди всех мобильных троянцев, использующих технологию WebSocket, более 90% относятся к семейству Trojan-Banker.AndroidOS.Gugi.

Использование WebSocket в мобильных SMS-троянцах

Самый первый зафиксированный нами случай использования технологии WebSocket в мобильных троянцах относится к концу декабря 2013. Это был троянец Trojan-SMS.AndroidOS.FakeInst.fn . Судя по коду, этот троянец был создан теми же злоумышленниками, которые создали троянцев семейства Trojan-Banker.AndroidOS.Gugi.

В ходе первоначальной регистрации троянец FakeInst.fn загружает на сервер большое количество данных об устройстве, включая номер телефона, информацию о сотовом операторе, IMEI, IMSI, и т.д.

От сервера зловред может получить JSON файл cо следующими командами (и данными для этих команд):

- sms – отправить на указанный номер сообщение с указанным текстом

- intercept – включить или выключить перехват входящих SMS

- adres – сменить адрес управляющего сервера

- port – сменить порт управляющего сервера

- contacts – разослать по всем номерам из списка контактов зараженного устройства SMS с указанным содержимым

Кроме того, троянец ворует все исходящие SMS.

Всего через пару недель после обнаружения FakeInst.fn, в середине января 2014 года, появилась новая версия этого троянца, которая уже не использовала WebSocket, коммуникация осуществлялась посредством HTTP протокола (get и post запросов). Среди всех установочных пакетов этого троянца нам удалось обнаружить только два (датируются серединой марта 2014 года), в которых бы использовались WebSocket. Судя по всему, злоумышленники решили на время отказаться от этой технологии. Они вернулись к ее использованию почти через два года – в семействе Gugi.

От SMS-троянцев к мобильным банкерам

Спустя два года после появления первой версии троянца Trojan-SMS.AndroidOS.FakeInst.fn, использующего WebSocket, появился новый троянец – Trojan-Banker.AndroidOS.Gugi.a.

В коде Gugi присутствуют многочисленные совпадения с кодом (именами переменных и методов) троянца Trojan-SMS.AndroidOS.FakeInst.fn. Главными изменениями в Gugi стало появление фишингового окна для кражи данных кредитной карточки пользователя, а также использование WebSocket – во всех обнаруженных нами установочных пакетах семейства мобильных банкеров Gugi используется технология WebSocket для коммуникации с управляющим сервером. Таким образом злоумышленники переключились с Trojan-SMS на Trojan-Banker.

Развитие Trojan-Banker.AndroidOS.Gugi

Развитие Trojan-Banker.AndroidOS.Gugi можно разделить на два этапа.

«Fanta»

Первый этап начался в середине декабря 2015 года. Во всех версиях троянца, относящихся к этому этапу, используется слово «Fanta» при обозначении версии – например, «Fanta v.1.0».

В версии 1.0 троянец Gugi по команде, полученной от управляющего сервера, может выполнять следующие действия:

- прекращать свою работу

- воровать все контакты с устройства

- воровать все SMS с устройства

- отправлять SMS с указанным текстом на указанный номер

- отправлять USSD-запрос

- воровать SMS из указанной группы/беседы

Мене чем через две недели, в конце декабря 2015, нам удалось обнаружить следующую версию Gugi – «Fanta v.1.1». Ее основное отличие от предыдущей версии в том, что в коде существует возможность отключить показ фишингового окна (напомним, что злоумышленники могут использовать Gugi и как SMS-троянца). Эта версия распространялась гораздо активнее, чем первая. Кроме того, у злоумышленников появилась возможность добавлять контакты на зараженное устройство по команде с сервера.

В начале февраля 2016 года мы обнаружили две новые версии этого Gugi – «Fanta v.2.0» и «Fanta v.2.1». В этих версиях усилилась банковская направленность троянца. Во-первых, у него появилось фишинговое окно, предназначенное для кражи логина и пароля от мобильного банкинга одного из крупнейших российских банков. Во-вторых, в коде троянца появился список номеров двух российских банков: все входящие SMS с этих номеров будут скрываться от пользователя, а не только отправляться на сервер злоумышленников, как в случае других SMS.

Во всех этих версиях фишинговые окна показывались либо по команде с сервера, либо сразу после начала работы телефона – окно не закрывалось до тех пор, пока пользователь не вводил свои данные.

Затем, в середине марта 2016, мы обнаружили версию «Fanta v.2.2». Она стала самой массовой среди всех обнаруженных – на нее приходится более 50% от всех установочных пакетов, относящихся к этапу «Fanta». Начиная с этой версии, фишинговые окна перекрывают банковские приложения и приложение Google Play.

Фишинговое окно, перекрывающее приложение Google Play Store

Появилось и еще одно фишинговое окно, которое появляется перед окном для кражи данных кредитной карты, с текстом «Прикрепите вашу карту к «Google Play маркет» и получите 200 рублей на любые приложения!».

Кроме того, начиная с этой версии, троянец активно борется с удалением. При наличии у зловреда прав администратора устройства его удаление возможно только после отключения этих прав. Поэтому, в случае отсутствия у троянца прав администратора устройства, он агрессивно требует предоставить ему эти права – перекрывая своим окном окно настроек устройства.

В апреле 2016 года мы обнаружили самую последнюю из известных на сегодняшний день версий, относящихся к этапу «Fanta», – «Fanta v.2.3». В этой версии было всего одно значимое изменение – если пользователь все-таки отключал у троянца права администратора устройства, то зловред менял пароль устройства, тем самым блокируя его.

Все версии этапа «Fanta» детектируются продуктами «Лаборатории Касперского» как Trojan-Banker.AndroidOS.Gugi.a.

«Lime»

Первый файл, имеющий отношение ко второму этапу – «Lime» – был обнаружен за неделю до появления версии «Fanta v.2.3», в начале апреля 2016 года.

Код установочных пакетов, относящихся к этому этапу, был немного переработан. Из кода, в том числе и из названий версий, пропало слово «Fanta», в некоторых местах оно было заменено на слово «Lime». Такое же название троянца – «Lime»– указано и на административной панели, через которую злоумышленники управляют этим зловредом.

Административная панель троянца

Версии троянца, относящиеся к этапу «Lime», не меняют пароль устройства при отключении прав администратора устройства.

Первый обнаруженый нами в апреле 2016 года файл имел версию 1.1 и, судя по коду, являлся тестовым. Следующий установочный пакет, относящийся к периоду «Lime», был обнаружен в середине мая 2016. У него такая же версия 1.1, но доработанная функциональность.

Основное изменение в версии 1.1 этапа «Lime» – появление новых фишинговых окон. Теперь троянец мог атаковать 5 банковских приложений различных российских банков. Кроме того, у него появилась новая команда – получить список правил обработки входящих SMS. Эти правила определяют, какие сообщения надо скрывать от пользователя, и на какие сообщения надо отправлять указанные ответы.

Кроме того, в течение мая 2016 года мы обнаружили файлы, обозначенные авторами как версии 1.2 и 1.5, хотя их функциональность не изменилась.

Между тем, новая версия ОС – Android 6.0 – вышла с защитным функционалом, который мешал работе троянца. В июне мы обнаружили новую версию троянца – 2.0, в которой злоумышленники добавили поддержку Android 6. На устройствах под управлением Android 6 троянец сначала запрашивает право на перекрытие других приложений своими окнами. Затем, воспользовавшись этим правом, он практически блокирует устройство, вынуждая пользователя дать вредоносному приложению права администратора устройства, а также разрешения на чтение и отправку SMS и совершение звонков.

Версии 3.0 и 3.1, обнаруженные в июле, обладают той же функциональностью, что и версия 2.0, и используют тот же управляющий сервер, но другие порты. Нами было обнаружено всего по одному установочному пакету каждой версии. При этом продолжается активное распространение версии 2.0.

Все версии этапа «Lime» детектируются продуктами «Лаборатории Касперского» как Trojan-Banker.AndroidOS.Gugi.b и Trojan-Banker.AndroidOS.Gugi.с.

Распространение

Троянец активно распространяется через SMS спам со ссылкой на фишинговые страницы с сообщением о том, что пользователю, якобы, пришло MMS-фото.

Информация на фишинговом сайте о MMS сообщении

При нажатии на кнопку «просмотреть» в таком сообщении произойдет скачивание троянца Trojan-Banker.AndroidOS.Gugi. Имя троянца при скачивании с подобного сайта с большой вероятностью будет похоже на img09127639.jpg.apk.

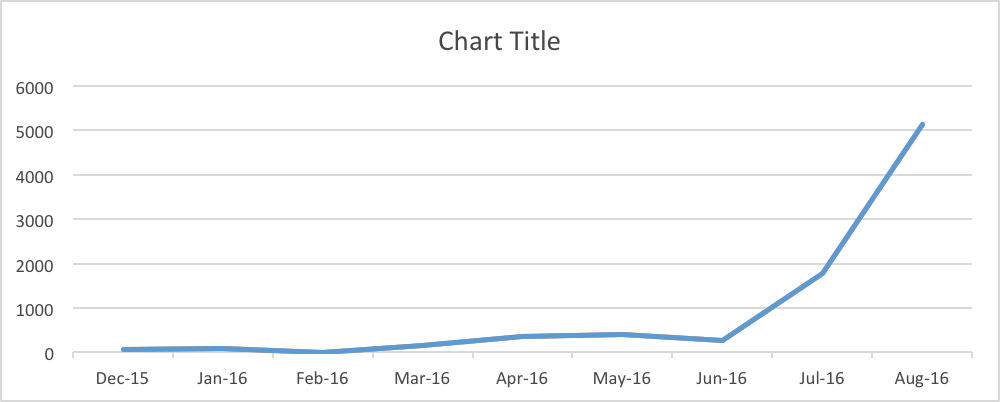

Как мы уже писали в предыдущем посте, последние два месяца мы наблюдаем взрывной рост атак троянца Trojan-Banker.AndroidOS.Gugi: в августе атакованных Gugi пользователей было в 3 раза больше, чем в июле, и почти в 20 раз больше, чем в июне.

Количество пользователей мобильных продуктов «Лаборатории Касперского», атакованных семейством мобильных банковских троянцев Trojan-Banker.AndroidOS.Gugi

На сегодняшний день значительная часть атак осуществляется с помощью версии Lime 2.0. Все известные нам активные управляющие серверы этого троянца относятся к версиям Lime 1.5-3.1. Ни один из известных нам серверов, относящихся к версиям Fanta, с середины августа 2016 года не был доступен.

Более 93% атакованных пользователей находились в России.

MD5 вредоносных файлов, упоминавшихся в тексте

0x8EB8170A6B0957ED4943DAF6BA5C0F0A

0x01BC8A2C84D1481042723F347056B1B3

0xBF257FD4F46605A5DBE258561891D77B

0x01CD86238FE594CAC2495CE6BD38FAFA

0xCBCC996BF49FFE3F90B207103102177B

0x4C7C48B919C26278DD849ED4BB0B3192

0x11F51C119BC1E7D2358E2565B2287925

0xFA7C61CF2563F93DEA4BB9964D2E7806

0xC5A727E6C6A5E57EDDB16E6556D5D666

0xD644E6E68F83504787443E8C8A3CB47F

0xE778EAB7A2FB55C7BC67F15A692DE246

0xE6C3329A8CC357C5BA455BB3C4372DE3

0x8BE9C3EDED33E2ADD22DE1A96C4A6B2B

Gugi: от SMS-троянца к мобильному банкеру