Целевые атаки

Рост активности злоумышленников, связанных с группой Cycldek

Китайскоязычные APT-группы довольно часто используют общие инструменты и методы, и одним из примеров этого может служить известный набор из трех файлов («триада») для динамической загрузки вредоносных DLL-библиотек: легитимный исполняемый файл, динамически загружаемая вредоносная DLL-библиотека и закодированная полезная нагрузка, обычно находящаяся в самораспаковывающемся архиве. Сначала считалось, что это характерная черта LuckyMouse, но мы заметили, что подобные триады используют и другие группы, в том числе HoneyMyte. Хотя атаки невозможно атрибутировать только на основании применения злоумышленниками этой техники, эффективное обнаружение таких триад позволяет выявлять все больше случаев вредоносной активности.

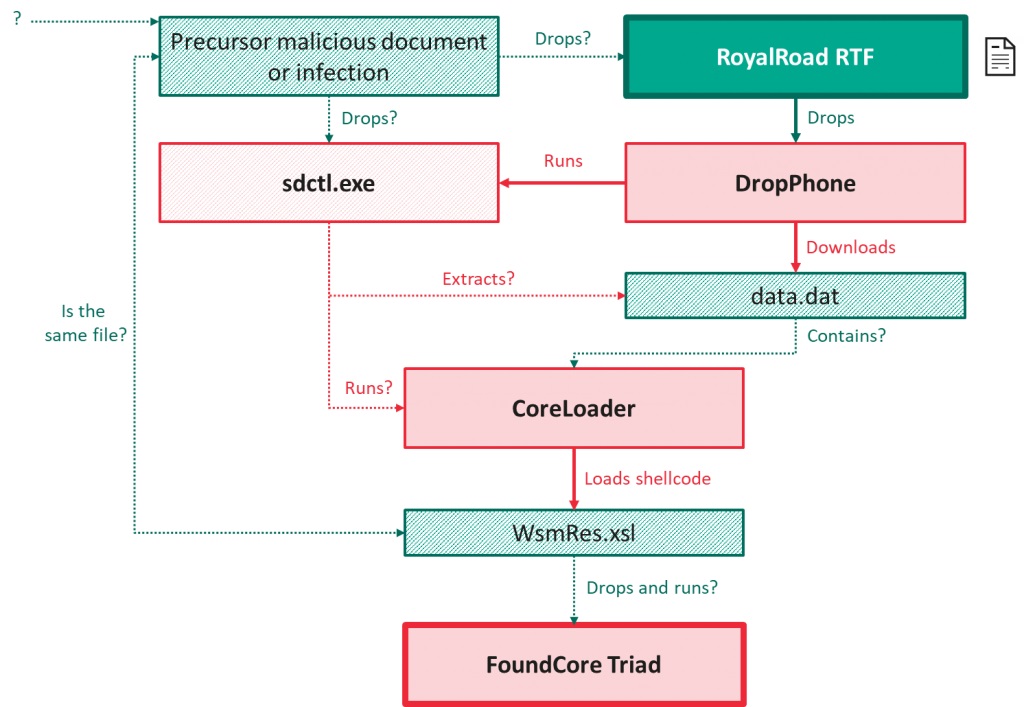

В недавнем отчете мы описали триаду FoundCore, привлекшую наше внимание из-за различных улучшений, которые она добавляет в этот хорошо известный вектор заражения. Мы обнаружили это вредоносное ПО при расследовании атаки на высокоранговую организацию во Вьетнаме. В целом цепочка заражения соответствует ожидаемой схеме:

Однако в данном случае шелл-код был сильно обфусцирован — технические подробности представлены в нашем отчете о росте активности злоумышленников, связанных с группой Cycldek. Загрузчик FoundCore показался нам настолько интересным, что мы решили построить на его основе один из разделов нашего курса по реверс-инжинирингу целевого вредоносного ПО.

Конечной полезной нагрузкой является средство удаленного администрирования (RAT), которое предоставляет злоумышленникам полный контроль над компьютером жертвы. Связь с сервером может осуществляться либо по протоколу HTTPS, либо через обычные TCP-сокеты с шифрованием трафика по алгоритму RC4.

В подавляющем большинстве обнаруженных нами инцидентов перед запуском файла FoundCore происходило открытие вредоносных RTF-документов, загруженных с адреса static.phongay[.]com и созданных с помощью инструмента RoyalRoad, которые пытались использовать уязвимость CVE-2018-0802. Все эти документы были пустыми, что говорит о существовании предшествующих документов (возможно, доставленных посредством целевого фишинга или в ходе предыдущего заражения), которые инициировали загрузку упомянутых RTF-файлов. Успешная эксплуатация уязвимости приводит к развертыванию следующих зловредов — DropPhone и CoreLoader.

По данным нашей телеметрии, жертвами стали десятки организаций из государственной и военной сферы, а также организации, имеющие отношение к медицине, дипломатии, образованию или политике. 80% целей находились во Вьетнаме, хотя мы также выявили единичные цели в Центральной Азии и Таиланде.

Хотя группа Cycldek до недавних пор считалась одной из наименее продвинутых китайскоязычных APT-групп, ее выбор целей соответствует тому, что мы наблюдали в этой кампании, поэтому мы с низкой степенью уверенности приписываем эту кампанию данной группе.

Эксплуатируемая злоумышленниками уязвимость нулевого дня в диспетчере окон рабочего стола

Анализируя эксплойт для уязвимости CVE-2021-1732, первоначально обнаруженный центром аналитики угроз DBAPPSecurity и используемый APT-группой BITTER, мы обнаружили еще один эксплойт нулевого дня, который, как мы полагаем, связан с этой же группой. В феврале мы сообщили об этом новом эксплойте в компанию Microsoft, которая, удостоверившись в наличии уязвимости нулевого дня (CVE-2021-28310), выпустила для нее исправление в составе апрельских обновлений безопасности.

Уязвимость CVE-2021-28310 связана с библиотекой dwmcore.dll, входящей в диспетчер окон рабочего стола (dwm.exe). Уязвимость относится к типу OOB write, то есть дает возможность записывать данные за границами предполагаемого буфера («out-of-bounds»). Ввиду отсутствия контроля границ злоумышленники могут создать ситуацию, позволяющую им записывать нужные данные по нужному смещению посредством API DirectComposition. DirectComposition — это компонент, который впервые появился в Windows 8 и служит для создания растровых композиций с преобразованием изображений, спецэффектами и анимацией. Он поддерживает работу с растровыми изображениями из различных источников (GDI, DirectX и т. д.).

Первоначально эксплойт был выявлен нашей передовой технологией защиты от эксплойтов через связанные с ним записи об обнаружении. За последние несколько лет мы внедрили в наши продукты множество технологий защиты от эксплойтов. С их помощью удалось обнаружить несколько уязвимостей нулевого дня, что раз за разом подтверждает эффективность этих разработок.

Мы полагаем, что этот эксплойт уже применяют злоумышленники, — возможно, даже несколько групп. Вероятно, он используется вместе с другими браузерными эксплойтами для выхода за пределы песочницы или получения системных привилегий для последующего доступа к ресурсам.

Технические подробности об этом эксплойте можно найти в посте «Уязвимость нулевого дня в диспетчере окон рабочего стола (CVE-2021-28310)». Дополнительная информация о группе BITTER и индикаторах компрометации доступна клиентам сервиса аналитических отчетов об APT-угрозах «Лаборатории Касперского» (с запросами обращаться по электронной почте intelreports@kaspersky.com).

Кампания TunnelSnake

Руткиты для Windows, особенно работающие в пространстве ядра, имеют высокие привилегии в системе, что позволяет им перехватывать и изменять базовые операции ввода-вывода, выполняемые операционной системой, такие как чтение файлов и запись в них или обработка входящих и исходящих сетевых пакетов. Руткиты действуют скрытно и уклоняются от обнаружения, глубоко встраиваясь в саму операционную систему.

Однако средства защиты тоже не стоят на месте — после того как Microsoft добавила в Windows такие функции, как обязательная проверка подписи драйверов (DSE) и защита ядра от изменений (PatchGuard), развернуть и запустить компонент руткита в этой ОС стало значительно сложнее. В результате количество активных руткитов для Windows значительно сократилось, а большинство из тех, что остались, часто используются в APT-атаках на высокостатусные организации.

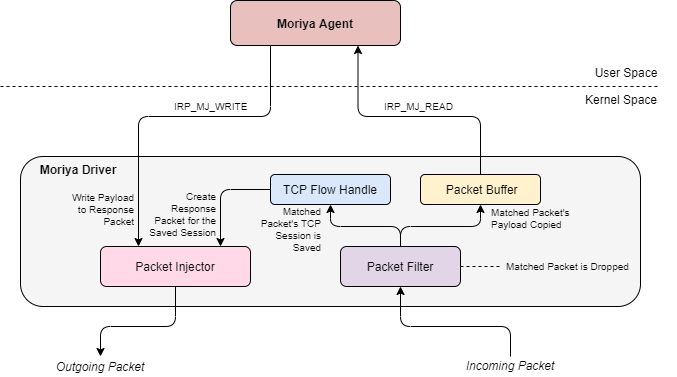

Один из таких образцов привлек наше внимание в прошлом году, когда в ходе одного расследования мы обнаружили ранее неизвестный скрытый имплант в сетях региональных межправительственных организаций Азии и Африки. Этот руткит, который мы назвали Moriya, использовался для развертывания пассивных бэкдоров на общедоступных серверах и создания скрытого канала связи с командным сервером, с которого можно было скрытно контролировать скомпрометированные серверы.

Этот инструмент использовался в рамках продолжающейся кампании, которую мы назвали TunnelSnake. Руткит был обнаружен на компьютерах жертв еще в ноябре 2019 года; при этом в другом обнаруженном нами инструменте было множество совпадений кода с этим зловредом — это позволяет предположить, что разработчики действовали как минимум с 2018 года.

Так как ни руткит, ни другие средства дальнейшего распространения зловреда в этой кампании не использовали командные серверы с жестко заданными в коде адресами, мы смогли только частично проанализировать инфраструктуру злоумышленников. Помимо импланта Moriya, набор выявленных инструментов состоял из проприетарных и хорошо известных вредоносных программ, которые ранее использовались китайскоязычными APT-группами, что может указывать на происхождение злоумышленников.

PuzzleMaker

14–15 апреля с помощью технологий «Лаборатории Касперского» была обнаружена волна узконаправленных атак на множество компаний. Детальный анализ показал, что во всех этих атаках использовалась цепочка эксплойтов нулевого дня для Google Chrome и Microsoft Windows.

Хотя нам не удалось обнаружить эксплойт, используемый для удаленного выполнения кода (RCE) в веб-браузере Chrome, мы смогли найти и проанализировать эксплойт для эскалации привилегий (EoP), который использовался для выхода за пределы песочницы и получения системных привилегий. Этот EoP-эксплойт был настроен на работу в последних и наиболее известных сборках Windows 10: 17763 (RS5), 18362 (19H1), 18363 (19H2), 19041 (20H1), 19042 (20H2). Он использует две различные уязвимости в ядре ОС Microsoft Windows.

20 апреля мы сообщили об этих уязвимостях в компанию Microsoft. Уязвимости, связанной с раскрытием информации, был присвоен номер CVE-2021-31955, а EoP-уязвимости — номер CVE-2021-31956. Обе уязвимости были исправлены 8 июня в июньском вторничном обновлении.

Цепочка эксплойтов пытается внедрить зловред в систему с помощью дроппера. Зловред запускается как системная служба и загружает полезную нагрузку — бэкдор, работающий как удаленный терминал, который соединяется с сервером злоумышленников для получения команд.

Мы не смогли найти никаких связей или иных пересечений с известными APT-группами, поэтому предварительно дали этому кластеру активности название PuzzleMaker.

Группа Andariel добавляет программу-шифровальщик в свой арсенал

В апреле мы обнаружили на VirusTotal вредоносный документ-приманку формата Word с именем файла на корейском. Документ содержал неизвестный нам макрос и использовал новые методы внедрения полезной нагрузки следующего этапа. С помощью нашей телеметрии мы выявили два метода заражения, применяемых в этих атаках. Каждая полезная нагрузка имеет собственный загрузчик, запускаемый в памяти. Злоумышленники внедряли полезную нагрузку последней стадии только на машины избранного круга жертв.

По ходу нашего исследования компания Malwarebytes опубликовала отчет с техническими подробностями этой серии атак, которые она приписала группе Lazarus. Однако после тщательного анализа мы пришли к выводу, что за атаками стояла Andariel, подгруппа Lazarus. Мы сделали этот вывод на основании совпадений в коде полезной нагрузки второго этапа этой кампании и предыдущих вредоносных программ этих злоумышленников.

Ранее целями Andariel были в основном южнокорейские организации, и, судя по данным нашей телеметрии, так же было и в этой кампании. Мы обнаружили ряд жертв в сферах промышленности, строительства, СМИ и предоставления услуг домашнего интернета.

Мы также нашли дополнительные связи с группой Andariel. Каждая APT-группа имеет характерные особенности взаимодействия с шеллом-бэкдором после компрометации жертвы, и в этой кампании использовались практически те же команды Windows и их параметры, что и в предыдущих операциях Andariel.

Примечательно, что помимо финальной полезной нагрузки-бэкдора мы также обнаружили, что система одной из жертв была заражена кастомной программой-шифровальщиком, что говорит о финансовой мотивации злоумышленников.

Ferocious Kitten

Ferocious Kitten — APT-группа, которая проводит операции против персоязычных пользователей, находящихся, по всей видимости, в Иране. Активность этой группы не привлекала особого внимания и, насколько нам известно, не освещалась исследователями. Группой заинтересовались лишь недавно, когда на VirusTotal был загружен документ-приманка, о котором было публично сообщено в Twitter специалистами по безопасности. Вслед за этим один из ее имплантов был проанализирован китайской аналитической компанией.

Мы смогли получить дополнительную информацию об этой группе и различных вариантах используемого ею вредоносного ПО. Зловред, внедряемый посредством документа-приманки, известен как MarkiRAT и позволяет записывать нажатия клавиш и сохранять содержимое буфера обмена, загружать и выгружать файлы, а также выполнять произвольные команды на зараженном компьютере. Нам удалось отследить этот имплант как минимум до 2015 года вместе с его вариантами, которые перехватывали запуск приложений Telegram и Chrome с целью закрепления в системе.

Ferocious Kitten — одна из групп, действующих в рамках более широкой экосистемы, нацеленной на слежение за физическими лицами в Иране. О таких группах сообщается нечасто, поэтому они могут повторно использовать свои инфраструктуру и наборы инструментов, не беспокоясь о том, что их ресурсы будут заблокированы или помечены защитными решениями как вредоносные. Некоторые методы и тактики, используемые этими злоумышленниками, похожи на те, что используются другими группами (такими как Domestic Kitten и Rampant Kitten), проводящими операции против аналогичных целей.

Прочее вредоносное ПО

Эволюция шифровальщика JSWorm

Хотя программы-шифровальщики существуют довольно давно, со временем злоумышленники совершенствуют применяемые в них технологии и тактики. Мы наблюдаем отход от случайных атак, распространенных пять лет назад, и даже от таких масштабных кампаний, как WannaCry и NotPetya. Многие вымогательские группы перешли на более прибыльную тактику «охоты на крупную дичь», и новости об атаках шифровальщиков на крупные корпорации и объекты критической инфраструктуры уже не являются редкостью. Более того, в настоящее время существует хорошо развитая экосистема, направленная на поддержку атак с использованием шифровальщиков.

В результате, несмотря на то что количество атак с использованием шифровальщиков снизилось, а для частных лиц вероятность столкнуться с такими атаками, по всей видимости, меньше, чем несколько лет назад, серьезность этой угрозы для организаций велика как никогда.

Недавно мы опубликовали анализ одного из семейств программ-шифровальщиков, получившего название JSWorm. Этот зловред был обнаружен в 2019 году, и в дальнейшем различные его варианты становились известны под такими именами, как Nemty, Nefilim, Offwhite и др.

В каждой новой версии появлялись изменения, касающиеся различных аспектов кода — расширений файлов, криптографических алгоритмов, ключей шифрования, языка программирования и модели распространения. Со временем JSWorm превратился из типичного шифровальщика «массового поражения», затрагивающего в основном отдельных пользователей, в типичный инструмент для «охоты на крупную дичь» — атак на известные организации с требованием огромных выкупов.

Шифровальщик Black Kingdom

Шифровальщик Black Kingdom впервые появился в 2019 году, а в 2020 году было обнаружено, что стоящая за ним группа в своих атаках использует уязвимости (в частности, CVE-2019-11510). Недавно он был использован неизвестными злоумышленниками для эксплуатации уязвимости в Microsoft Exchange (CVE-2021-27065, также известна как ProxyLogon). Семейство Black Kingdom является гораздо менее изощренным в техническом плане, чем другие шифровальщики, предоставляемые как услуга на заказ (модель RaaS), или используемые для «охоты на крупную дичь». Участие в кампании с эксплуатацией уязвимостей Microsoft Exchange говорит скорее об оппортунизме группы, чем о возобновлении активности этого семейства шифровальщиков.

Зловред написан на языке Python и скомпилирован в исполняемый файл с помощью PyInstaller. Шифровальщик поддерживает два режима шифрования: динамическое и с использованием заданного ключа. Анализ кода показал любительский уровень разработки Black Kingdom и возможность восстановления зашифрованных файлов с помощью заданного ключа. Скрипт для этого уже существовал на момент проведения нашего анализа.

Black Kingdom меняет фон рабочего стола, отображая вместо него сообщение о том, что система заражена, и шифрует файлы, отключая при этом мышь и клавиатуру.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 |

*************************** | We Are Back ? *************************** We hacked your (( Network )), and now all files, documents, images, databases and other important data are safely encrypted using the strongest algorithms ever. You cannot access any of your files or services . But do not worry. You can restore everthing and get back business very soon ( depends on your actions ) before I tell how you can restore your data, you have to know certain things : We have downloaded most of your data ( especially important data ) , and if you don't contact us within 2 days, your data will be released to the public. To see what happens to those who didn't contact us, just google : ( Blackkingdom Ransomware ) *************************** | What guarantees ? *************************** We understand your stress and anxiety. So you have a free opportunity to test our service by instantly decrypting one or two files for free just send the files you want to decrypt to (support_blackkingdom2@protonmail.com *************************************************** | How to contact us and recover all of your files ? *************************************************** The only way to recover your files and protect from data leaks, is to purchase a unique private key for you that we only posses . [ + ] Instructions: 1- Send the decrypt_file.txt file to the following email ===> support_blackkingdom2@protonmail.com 2- send the following amount of US dollars ( 10,000 ) worth of bitcoin to this address : [ 1Lf8ZzcEhhRiXpk6YNQFpCJcUisiXb34FT ] 3- confirm your payment by sending the transfer url to our email address 4- After you submit the payment, the data will be removed from our servers, and the decoder will be given to you, so that you can recover all your files. ## Note ## Dear system administrators, do not think you can handle it on your own. Notify your supervisors as soon as possible. By hiding the truth and not communicating with us, what happened will be published on social media and yet in news websites. Your ID ==> FDHJ91CUSzXTquLpqAnP |

После декомпиляции кода на Python мы обнаружили, что источник кодовой базы Black Kingdom — конструктор программ-шифровальщиков с открытым исходным кодом, доступный на GitHub. Группа адаптировала часть кода, добавив функции, которых изначально не было в конструкторе, например непосредственно задаваемый ключ. Мы не смогли связать Black Kingdom с какой-либо из известных групп.

В данных нашей телеметрии мы нашли лишь несколько детектирований Black Kingdom — в Италии и Японии.

Осторожный банковский троянец Gootkit

Троянец Gootkit обладает широкими вредоносными возможностями и эффективными механизмами закрепления. Однако, поскольку этот троянец не очень распространен, его новые версии могут долгое время оставаться вне поля зрения исследователей.

Этот сложный многоступенчатый банковский зловред был впервые обнаружен компанией «Доктор Веб» в 2014 году. Изначально программа распространялась посредством спама и с помощью наборов эксплойтов, таких как Spelevo и RIG. Позднее, не прекращая проводить спамерские атаки, злоумышленники перешли к атакам через скомпрометированные веб-сайты, с которых пользователей обманом побуждают загружать вредоносное ПО.

Gootkit способен красть данные из браузеров, осуществлять атаки «человек в браузере» (MitB), перехватывать данные, вводимые с клавиатуры, делать скриншоты и осуществлять множество других вредоносных действий. Загрузчик этого троянца выполняет различные проверки на наличие виртуальных машин и песочниц и использует сложные алгоритмы закрепления.

В 2019 году Gootkit прекратил свою работу после утечки данных, но с ноября 2020 года снова стал активен. Большинство его жертв находятся в странах ЕС, в частности в Германии и Италии.

Бразильский банковский троянец Bizarro распространяется в Европе

Bizarro — еще одно семейство банковских троянцев бразильского происхождения, которые теперь обнаруживаются и в других частях света. По нашим наблюдениям, жертвами этого троянца становились пользователи из Испании, Португалии, Франции и Италии. Он использовался для кражи учетных данных клиентов 70 банков из разных стран Европы и Южной Америки.

Как и в случае с Tetrade, операторы Bizarro используют партнеров или нанимают «мулов» для обналичивания средств или помощи в переводе денег.

Bizarro распространяется через MSI-пакеты, загружаемые жертвами по ссылкам в спам-письмах. После запуска зловред загружает ZIP-архив со скомпрометированного сайта. Мы обнаружили скомпрометированные серверы на базе WordPress, Amazon и Azure, используемые операторами троянца для хранения вредоносных архивов. Бэкдор, который является основным компонентом Bizarro, содержит более 100 команд и позволяет злоумышленникам похищать учетные данные счетов в интернет-банках. Большинство команд используются для отображения поддельных всплывающих сообщений в попытке обманом заставить людей ввести коды двухфакторной аутентификации. Троянец также может использовать методы социальной инженерии, чтобы убедить жертву загрузить приложение для смартфона.

Bizarro — один из нескольких банковских троянцев из Южной Америки, которые распространили свою деятельность и на другие регионы мира — главным образом на Европу. Кроме него это такие троянцы, как Guildma, Javali, Melcoz, Grandoreiro и Amavaldo.

Вредоносный код в приложении APKPure

В начале апреля мы обнаружили вредоносный код в версии 3.17.18 официального клиентского приложения для магазина APKPure — популярного альтернативного источника приложений для Android. Данный инцидент, по всей видимости, аналогичен случаю с приложением CamScanner — тогда разработчик использовал в своей программе рекламный SDK, полученный из непроверенного источника.

При запуске встроенный троянец-дроппер, который наши решения детектируют как HEUR:Trojan-Dropper.AndroidOS.Triada.ap, распаковывает и запускает свою полезную нагрузку, которая может показывать рекламу на экране блокировки, открывать вкладки браузера, собирать информацию об устройстве и загружать другой вредоносный код, зависящий от версии Android и от того, насколько давно устанавливались обновления безопасности. В относительно недавних версиях операционной системы (Android 8 и выше) загружаются дополнительные модули для троянца Triada. На более старых устройствах (на базе Android 6 или 7 и без установленных обновлений безопасности) это может быть троянец xHelper.

8 апреля мы сообщили об этой проблеме создателям APKPure. Они признали ее наличие на следующий день и вскоре опубликовали новую версию своей программы (3.17.19), в которой уже отсутствует вредоносный компонент.

Блокировщики браузеров

Блокировщики браузеров лишают жертву возможности пользоваться браузером, пока не будет заплачен выкуп. Блокировка заключается в том, что жертва не может покинуть текущую вкладку, на которой отображаются запугивающие сообщения, зачастую со звуковыми и визуальными эффектами. Блокировщик пытается обманом заставить жертву заплатить деньги, угрожая, что в противном случае произойдет потеря данных или возникнут юридические проблемы.

Этот вид мошенничества уже давно находится в поле зрения исследователей, и за последнее десятилетие по всему миру было зафиксировано множество кампаний с использованием блокировщиков браузеров. Среди уловок, используемых злоумышленниками, — имитация «синего экрана смерти» (BSOD) в браузере, ложные предупреждения об ошибках в системе или обнаруженных вредоносных программах, угрозы зашифровать файлы и предупреждения о юридической ответственности.

В нашем отчете о блокировщиках браузеров мы рассмотрели два семейства блокировщиков, имитирующих правительственные сайты.

Оба семейства распространяются главным образом через рекламные сети, ориентированные в основном на продажу видео и других материалов для взрослых в навязчивой манере — например, с помощью вкладок или окон, открывающихся поверх посещаемого сайта при загрузке страницы со встроенным рекламным модулем (pop-up) или после нажатия в любом месте страницы (click-under).

Эти угрозы не являются технически сложными; их цель — создать иллюзию блокировки компьютера и запугать жертву, заставив ее заплатить деньги. Если вы попали на такую страницу по ошибке, это не причинит вреда вашему устройству и не поставит под угрозу ваши данные, если вы не будете поддаваться на уловки злоумышленников.

Вредоносное ПО атакует системы с чипом Apple M1

В ноябре прошлого года компания Apple представила свой чип M1. Новый чип, который заменил процессоры Intel в нескольких продуктах компании, основан на архитектуре ARM, а не x86, традиционно используемой в персональных компьютерах. Чип закладывает основу для полного перехода Apple на собственные процессоры и унификации программного обеспечения под единую архитектуру. К сожалению, всего через несколько месяцев после выпуска чипа несколько семейств вредоносных программ были адаптированы их авторами под новый процессор.

Попытка атаки на цепочку поставок с использованием PHP

В марте неизвестные злоумышленники попытались осуществить атаку на цепочку поставок, внедрив вредоносные изменения в исходный код скриптового языка PHP. Разработчики языка PHP вносят изменения в код, используя общий репозиторий, построенный на базе системы контроля версий GIT. Злоумышленники пытались внедрить бэкдор непосредственно в исходный код языка. К счастью, во время плановой проверки кода один из разработчиков заметил подозрительное исправление. Если бы этого не произошло, с помощью бэкдора злоумышленники могли бы удаленно запускать вредоносный код на веб-серверах, 80% которых по всему миру используют PHP.

Развитие информационных угроз во втором квартале 2021 года