Блокировщики браузеров — класс веб-угроз, мешающих жертве пользоваться браузерами и требующих выкуп. Блокировщик представляет собой мошенническую страницу, где под вымышленным предлогом (потеря данных, юридическая ответственность и прочее) пользователя вынуждают совершить звонок или сделать денежный перевод либо выманивают платежную информацию. «Блокировка» заключается в том, что действия посетителя на странице обрабатываются особым образом, не позволяя ему покинуть текущую вкладку, на которой ему демонстрируют запугивающие сообщения, часто с использованием звуковых и визуальных эффектов.

Такой вид мошенничества не нов и давно находится в поле зрения исследователей. За последние десять лет обнаружено множество кампаний блокировщиков браузеров, нацеленных на пользователей из разных стран. Несмотря на солидный возраст, угроза не утратила популярности: число уловок, которые используют мошенники, только растет. Среди них: имитация на странице браузера «синего экрана смерти» (BSOD), ложные предупреждения о системных ошибках или обнаруженных вирусах, угроза шифрования файлов, уведомления о юридической ответственности и многие другие. В этой статье мы рассмотрим два семейства блокировщиков, имитирующих сайты государственных органов.

Способы распространения

Оба семейства распространяются при помощи рекламных сетей, в основном ориентированных на продажу «взрослого» контента и кинотрафика в навязчивой форме, например в виде вкладок или окон, открывающихся поверх посещаемого сайта при загрузке страницы с внедренным рекламным модулем (pop-up) или по клику в любой области этой страницы (click-under). Вероятнее всего, злоумышленники оплачивают рекламу, чтобы во всплывающих окнах демонстрировались блокировщики браузеров.

Семейство № 1. Поддельные сайты МВД России: «отдавайте свои деньги»

Представители первого из рассматриваемых семейств имитируют сайт Министерства внутренних дел Российской Федерации и нацелены на пользователей из России. В четвертом квартале 2020 года с ними столкнулось более 55 000 пользователей.

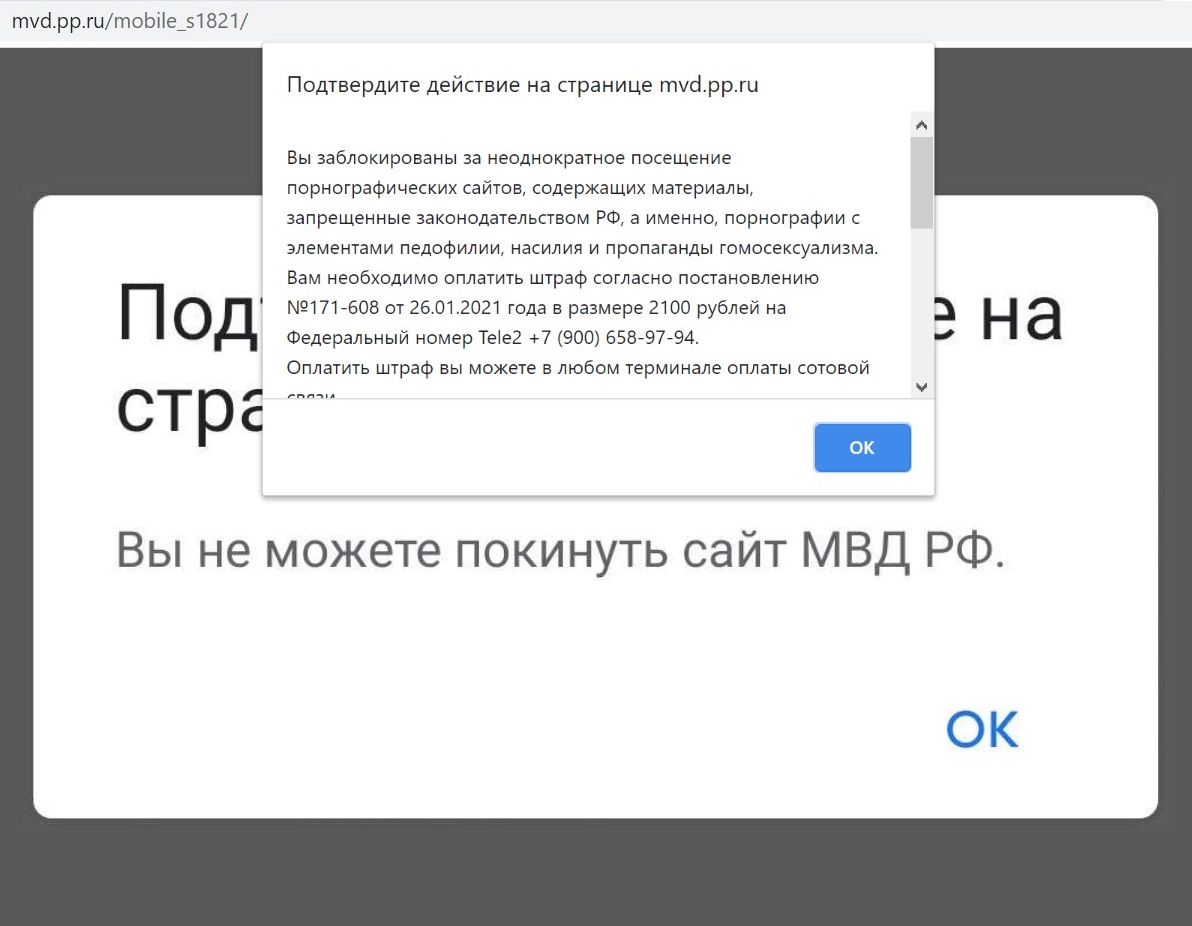

Пример поддельного сайта МВД РФ

Что видит (и слышит) жертва

Попав на поддельный сайт с блокировщиком, пользователь обнаружит, например, предупреждение якобы от браузера о том, что, если покинуть страницу, некие изменения могут не сохраниться.

Если пользователь просто закроет вкладку, ничего не произойдет, однако если он нажмет в любом месте страницы с предупреждением, на весь экран развернется основной контент блокировщика. В результате перед пользователем появится имитация экрана компьютера с открытым браузером: снизу изображена панель задач с иконкой Google Chrome, сверху — адресная строка с URL настоящего сайта МВД. Сообщение на странице гласит, что устройство якобы заблокировано из-за нарушения законодательства. Под предлогом уплаты штрафа жертву вынуждают перевести на некий абонентский номер определенную сумму, которая выбирается случайным образом из диапазона от 3 до 10 тысяч рублей. В случае отказа вымогатели угрожают шифрованием файлов, а также уголовным сроком по статье 242 УК РФ. Демонстрация страницы сопровождается аудиозаписью с требованием оплатить штраф и угрозами.

Технические детали

Мошенники используют полноэкранный режим, чтобы затруднить пользователю доступ к управляющим элементам окна браузера и панели задач, а также создать эффект «блокировки». В дополнение к этому, чтобы убедить жертву, что ПК не реагирует на движение мыши, злоумышленники скрывают курсор при помощи манипуляций с CSS-свойством ‘cursor’.

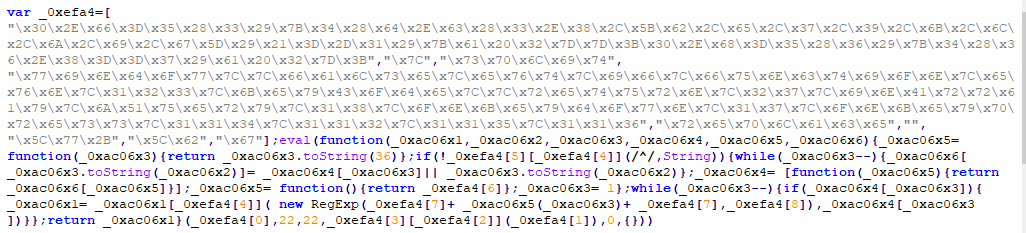

Кроме того, на странице используется следующий код для обработки нажатия клавиш:

После деобфускации получаем совсем небольшой скрипт:

Вероятно, предполагалось, что выполнение этого кода будет приводить к игнорированию нажатий клавиш Escape (keycode=27), Ctrl (keycode=17), Alt (keycode=18), Tab (keycode=9), а также F1, F3, F4, F5, F12. Это могло бы помешать пользователю покинуть страницу при помощи различных сочетаний клавиш, однако такой трюк не работает в современных браузерах.

Также из интересных деталей можно отметить анимацию, изображающую процесс шифрования файлов, которая показана на скриншотах ниже. Она представляет собой бесконечную смену случайных чисел и букв, имитирующую перебор файлов в системной директории, которые якобы шифруются в настоящий момент.

Адреса страниц

Часто злоумышленники используют доменные имена, состоящие из набора букв и цифр, где последовательность цифр соответствует дате, близкой к дате регистрации домена, а последовательность букв — тематическая аббревиатура на латинице, например mpa (от рус. «МПА» — Муниципальный правовой акт) или kad (от рус. Кадастровая палата). Пример мошеннического домена: 0402mpa21[.]ru.

Также мы видели доменные имена, составленные с использованием тематических слов, например police или mvd. С их помощью злоумышленники пытались имитировать адреса легитимных ресурсов правоохранительных органов. Пример такого домена: mvd-ru[.]tech.

Мобильная версия поддельных сайтов МВД РФ

У этого вида угрозы есть и мобильная версия, которая демонстрируется только пользователям мобильных устройств. Для определения типа устройства при распространении используется проверка поля User-Agent в заголовке HTTP-запроса. Как и в случае с «полной» версией, жертву обвиняют в нарушении закона и требуют оплатить штраф, сумма которого, однако, фиксированна и меньше по размеру, чем в десктопной версии.

Семейство № 2. Поддельные сайты правоохранительных органов на Ближнем Востоке: «отдавайте платежные данные»

Второе семейство отличается способом передачи денег вымогателям. Как и в первом случае, пользователя обвиняют в нарушении законодательства, сообщают о блокировке компьютера и предлагают заплатить штраф. Однако вместо того, чтобы оставить свой номер счета или телефона, злоумышленники размещают на странице форму ввода данных платежной карты.

Это семейство блокировщиков ориентировано в основном на жителей Ближнего Востока (ОАЭ, Оман, Кувейт, Катар, Саудовская Аравия). Помимо этого мы наблюдаем мошеннические страницы, замаскированные под сайты правоохранительных органов Индии и Сингапура. Чуть реже встречаются варианты для ряда европейских стран.

В четвертом квартале 2020 года с угрозами этого семейства столкнулись свыше 130 000 пользователей.

Примеры страниц вымогателей

Технические детали

С технической точки зрения блокировщики второго семейства во многом похожи на поддельные веб-ресурсы, выдающие себя за сайт российского МВД. Как и в первом рассмотренном случае, контент разворачивается на весь экран, чтобы затруднить пользователю доступ к управляющим элементам окна браузера и панели задач. Вверху страницы нарисована адресная строка с URL официального государственного веб-ресурса, а снизу — фальшивая панель задач с иконкой Google Chrome. Указатель мыши не отображается, а для обработки нажатий клавиш используется код, аналогичный описанному выше. Кроме ввода платежных данных, никакие действия на странице пользователю недоступны.

На скриншоте ниже приведен обфусцированный скрипт, реализующий «блокировку», а также сбор и отправку введенных пользователем данных.

Платежные данные жертвы отправляются при помощи запроса HTTP POST на тот же вредоносный ресурс, на котором размещена страница. На скриншоте ниже приведен пример запроса для отправки платежных данных на мошеннический сайт sslwebtraffic[.]cf.

Заключение

Рассмотренные угрозы нельзя назвать технически сложными. Их функциональность довольно примитивна и направлена на создание иллюзии блокировки компьютера и запугивание жертвы. Случайное попадание на мошенническую страничку не нанесет вреда ни устройству, ни данным пользователя, если он не пойдет на поводу у злоумышленников. При этом, чтобы избавиться от блокировщика, не нужно обладать специальными знаниями или техническими средствами.

Тем не менее, если пользователь запаникует, столкнувшись с подобной угрозой, он может потерять деньги. Решения «Лаборатории Касперского» блокируют вредоносные веб-ресурсы, а также связанные с угрозой файлы (скрипты и элементы контента) с вердиктом HEUR:Trojan.Script.Generic.

Индикаторы компрометации

Поддельные сайты МВД в России

2301tiz21[.]ru

112aubid[.]ru

00210kad[.]ru

1910mpa20[.]ru

mvd[.]pp[.]ru

mvd[.]net[.]ru

police-online[.]info

mvd-online-police[.]ga

Поддельные сайты правоохранительных органов в других странах

supportpayprogramarabicssn[.]ga

tkkmobileinternetssnstop[.]ml

tkkmobileinternetssnstopopen[.]gq

amende-police-4412[.]xyz

gropirworldplssn[.]ga

Блокировщики браузеров: вымогательство под видом штрафа

Юлдуз

У меня тоже похожая ситуация и я заплатил.что мне сделать

Чел

Плакать, деньги у них, пустой кошелек у тебя. Обратись в полицию, хотя это мало чем поможет.

Gas

Появился ещё 1

mvd-oplata[.]icu

Ser

mvd-oplata это настоящий сайт?или

Securelist

Вредоносный.

sjsjjs VM

А fsb.ru-blocked.com настоящий сайт ?

Аня

Здравствуйте, у меня такое было на сайте fsb[.]ru-shtraf2[.]info. это тоже вредоносный сайт ?

Securelist

Да, это тоже вредоносный

Арсений

Здравствуйте. Не так давно читал статью в интернете, про топ 10 вирусов. Вылазит какая то реклама , и я решаю закрыть её.

Вместо закрытия меня перекидывает на «сайт МВД » и просят выплатит штраф.

Я нажал на кнопку » WIN «( кнопка вызова меню Пуск на клавиатуре ) и с помощью неё закрыл вкладку. Почитал статьи, в том числе и вашу, очичтил кэш браузера, посмотрел диспетчер задач , автозагрузку ( у меня Windows 7 ) и ничего странного не заметил. Баннер открылся в отдельной вкладке инкогнито и скорее всего после закрытия вкладки все данные сайта удалились.

Скажите , а с компьютером ничего не случится после выключения ?

Securelist

Здравствуйте, Арсений!

После выключения с компьютером ничего не случится.

сергей

fsb.ru-1blocked[.]biz/shtraf/?number1=2200-7004-5676-9644 блокировщик вымогатель

An

А fsb.ru-police.com настоящий или вредоносный?

Securelist

Вредоносный

Hekto

Я настоящий сайт может просить деньги?

Securelist

В такой форме — нет. На сайтах ведомств, которые могут выставлять счета (налоги, штрафы и пр.), их можно видеть в личном кабинете, если таковой предусмотрен, но никак не на главной странице с угрозой заблокировать компьютер до оплаты.

Некто

А это точно не кому не отправится?

Никита

А как убрать блокировщик fcb.ru-block.net на телефоне? Помогите пожалуйста

Securelist

Никита, добрый день!

Чтобы избавиться от подобных блокировщиков на телефоне, нужно свернуть или закрыть браузер. Если это не получается, должна помочь перезагрузка устройства.

Закрыть вкладку с блокировщиком, не открывая его, в Android можно так:

— Нажимаете на иконку браузера и не отпускаете палец, пока не вылезает меню

— Открываете новую вкладку, из нее открываете список всех вкладок и убираете блокировщика.

Если это по какой-то причине не получается, можно в настройках устройства очистить данные браузера.

Анастасия

С ФСБ тоже такое случается? просто вчера у меня это было только с ФСБ, и грозили что через 6 часов и всём контактам отправят о моём штрафе 10000 рублей.

Алиса

Здравствуйте, а что случилось после этих 6 часов просто мне сейчас также пишут

Securelist

Здравствуйте, Анастасия!

Если сайт перекрывает вам экран и требует денег, это всегда мошенничество. Не важно, от чьего имени он требует.

Влад

А если там какой о ФСБ.ру не помню дальше такой сайт показало и штраф 10 тысяч

Securelist

Здравствуйте, Влад!

Если сайт перекрывает вам экран и требует денег, это всегда мошенничество. Не важно, от чьего имени он требует.

Rafw

Вот еще один сайт hxxps://fsb[.]ru-oplata.org

Чел

Мвд-оплата-штрафа4000. РФ скам?

Securelist

Здравствуйте, Чел!

Если требуют денег под предлогом штрафа, то да.

Юлия

Здравствуйте. Подобное сообщение-блокировщик поступило с адреса hxxps://ru.payment-shtraf[.]com/supports3/02ru.php ,это мошенники?

Securelist

Да

Енотик

Здравствуйте. У меня тоже недавно такое было. Перекинуло на сайт fsb-ru.space. А потом в телефоне я в браузере не мог новую вкладку открыть, постоянно такая же фотка на весь экран . Требовали оплатить 6000 , а в случае неуплаты угрожали статьёй 242. 1 УК РФ и тем,что перешлют мои данные всем контактам

Этот сайт тоже вредоносный?

Securelist

Здравствуйте, Енотик!

Да, это вредоносный сайт. Настоящие правоохранительные органы не блокируют экран устройства сообщениями о штрафе.

Анна Сергеевна Денисова

Есть ещё один сайт мошенический. Вчера попалась fsb-mvd.pp.ru/oplata. Вчера искала информацию по работе и этот сайт (fsb-mvd.pp.ru/oplata) вылез. В панике и в сонном состоянии перевела 1500 руб, но первоначальный сайт который мне был нужен и на котором пробыла всего 10 минут так и не появился из-за этого (fsb-mvd.pp.ru/oplata). Утром перепроверив уже поняла что это офера и пошла в банк остановить операцию перевода, но так и не получилось и пришлось писать заявление в полиции о мошеничестве

Вадим

Мне пришло сообщение с сайта «https://federal.org.ru/», это фейк?