Целевые атаки и кампании с использованием вредоносного ПО

Операция Parliament

В апреле мы рассказывали о том, как «работает» Operation Parliament, кампания по кибершпионажу, целями которой являются крупнейшие законодательные, исполнительные и судебные организации по всему миру, причем основное внимание уделяется региону MENA (Ближний Восток и Северная Африка), особенно Палестине. В списке мишеней атак, начавшихся в первые месяцы 2017 года, парламенты, сенаты, высшие государственные чиновники и должностные лица, ученые-политологи, военные и разведывательные структуры, министерства, средства массовой информации, исследовательские центры, избирательные комиссии, олимпийские организации, крупные торговые компании и др.

Злоумышленники позаботились о том, чтобы остаться вне поля зрения, имитируя действия другой кибергруппы, орудующей в регионе. Выбор жертв отличается от предыдущих кампаний на Ближнем Востоке, организованных группами Gaza Cybergang или Desert Falcons, и указывает на то, что атаки предварял тщательный сбор информации (физической и цифровой). Чтобы защитить свои C&C-серверы от обнаружения, киберпреступники особенно внимательно проверяли устройства-жертвы, прежде чем приступить к заражению. Похоже на то, что с начала 2018 года количество атак уменьшилось, вероятно, после того, как нападавшие достигли своих целей.

Вредоносная программа предоставляет злоумышленникам удаленный CMD/PowerShell- терминал, что позволяет им выполнять любые скрипты или команды и получать результат через HTTP-запросы.

Эта кампания является еще одним признаком эскалации напряженности на Ближнем Востоке.

Energetic Bear

Energetic Bear/Crouching Yeti – широко известная APT-группа, действующая по крайней мере с 2010 года. Как правило, участники группы атакуют различные компании с явным фокусом на энергетику и промышленность. Атакованные Energetic Bear/Crouching Yeti компании разбросаны по всему миру с заметным преобладанием Европы и США. В 2016 – 2017 годах значительно выросло количество атак на компании в Турции. Основная тактика группы включает рассылку фишинговых писем с вредоносными документами, для размещения различного инструментария и его логов, а также для того, чтобы использовать их в waterhole-атаках. О недавней активности этой группировки, направленной против целей в США, говорится в опубликованном US-CERT документе, а также в бюллетене Национального центра кибербезопасности Великобритании (UK National Cyber Security Centre).

В опубликованном в апреле отчете Kaspersky Lab ICS CERT представлены сведения об обнаруженных серверах, зараженных и используемых группировкой, а также приведены результаты анализа нескольких веб-серверов, скомпрометированных группой Energetic Bear в течение 2016 – в начале 2017 года.

Результаты анализа скомпрометированных серверов и действий на них атакующих:

- За исключением редких случаев, участники группы довольствуются публичным инструментарием. Использование группой для реализации атак публично доступных утилит делает задачу атрибуции атак без дополнительных «маркеров» группы весьма сложной.

- Потенциально любой уязвимый сервер в интернете представляет для атакующих интерес в качестве «плацдарма» для развития дальнейших атак на целевые объекты.

- В большинстве наблюдаемых нами случаев группа выполняла задачи по поиску уязвимостей, закреплению на различных узлах, краже аутентификационных данных.

- Разнообразие списка жертв может говорить о разнообразии интересов атакующих.

- С некоторой долей уверенности можно предположить, что группа работает в интересах или по заданиям от внешних по отношению к ней заказчиков, выполняя первоначальный сбор данных, кражу данных аутентификации и закрепление на подходящих ресурсах для обеспечения возможности дальнейшего развития атаки.

ZooPark

В последние годы для кибершпионажа все активнее используются мобильные платформы, что неудивительно, учитывая широкое использование мобильных устройств компаниями и потребителями. ZooPark – один из зловредов, применяемых для этих целей. С середины июня 2015 года преступники атакуют мишени на Ближнем Востоке, используя несколько поколений вредоносного ПО для устройств Android, которые мы обозначили как версии 1-4.

С технической точки зрения, эволюция ZooPark показала сильный прогресс: первая и вторая версии — это простенькая программа для шпионажа, способная только на то, чтобы украсть контакты и учётные записи, третья – коммерческий шпионский форк и четвертая – самая усовершенствованная версия шпионского ПО с практически безграничными возможностями. Последняя версия особенно интересна, поскольку демонстрирует колоссальный скачок от кода с простой функциональностью до высокотехнологичной вредоносной программы.

Все говорит о том, что последняя версия, скорее всего, была приобретена у поставщика специализированных средств наблюдения. Это неудивительно, так как рынок этих инструментов шпионажа растет, становясь все более популярным у государственных органов (известны несколько случаев на Ближнем Востоке). На данный момент мы не можем с уверенностью говорить о том, какая конкретно группировка стоит за ZooPark.

Основных способов распространения у ZooPark два — через Telegram-каналы и с помощью атак типа watering hole. Второй метод предпочтительнее: мы обнаружили несколько взломанных злоумышленниками новостных ресурсов, с которых посетители перенаправлялись на автоматически загружающийся сайт, содержавший вредоносные APK-файлы. Некоторые из тем, использованных в кампании, — это «референдум о независимости Иракского Курдистана», «TelegramGroups», «новости Alnaharegypt» и пр.

За последние несколько лет целевой профиль кампании окончательно сформировался, внимание злоумышленников сосредоточилось на мишенях в Египте, Иордании, Марокко, Ливане и Иране.

Некоторые из проанализированных нами образцов дают информацию о предполагаемых целях. Например, один образец имитирует заявку на участие в референдуме о независимости Курдистана. Среди других возможных мишеней — Ближневосточное агентство ООН для помощи палестинским беженцам и организации работ в Аммане, Иордания.

Король умер, да здравствует король!

18 апреля кто-то выгрузил на VirusTotal интересный эксплойт. Он был обнаружен несколькими разработчиками защитных решений, в том числе «Лабораторией Касперского», c помощью наших неспецифических (generic) эвристических алгоритмов для обнаружения вредоносных документов Microsoft Word в некоторых старых форматах.

Оказалось, что это новая уязвимость нулевого дня для Internet Explorer (CVE-2018-8174), которую Microsoft исправил еще 8 мая 2018 года. В процессе анализа образца в нашей «песочнице» мы заметили, что он успешно эксплуатировал полностью исправленную версию Microsoft Word. Это побудило нас провести более глубокий анализ уязвимости.

Цепочка заражения состоит из следующих этапов. Сначала жертва получает вредоносный документ Microsoft Word. С его открытием наступает второй этап загрузки эксплойта – загрузка HTML-страницы, содержащей код VBScript. Это запускает уязвимость UAF (Use After Free) и выполняет шеллкод.

Несмотря на то, что исходным вектором атаки является документ Word, фактически эта уязвимость содержится в VBScript. Мы впервые столкнулись с тем, что для загрузки IE-эксплойта в Word применялся URL-моникер, но мы полагаем, что этот метод будет в активно эксплуатироваться злоумышленниками в будущем, поскольку он позволяет им вынуждать жертв загружать IE, игнорируя стандартные настройки браузера. Вероятно, авторы эксплойт-пака станут широко использовать его в drive-by атаках и кампаниях целевого фишинга (через документ).

Для защиты от этого метода заражения мы рекомендуем применять последние обновления безопасности и использовать решения безопасности с возможностями обнаружения на базе поведенческого анализа.

VPNFilter

В мае аналитики Cisco Talos опубликовали результаты своего расследования по VPNFilter, вредоносному ПО, используемому для заражения маршрутизаторов различных производителей в 54 странах мира, но главным образом, на Украине. Первоначально они считали, что вредоносная программа заразила порядка 500 000 маршрутизаторов Linksys, MikroTik, Netgear и TP-Link в небольшом секторе SOHO, а также сетевых накопителей QNAP. Однако позже выяснилось, что список зараженных маршрутизаторов намного длиннее — всего 75, включая ASUS, D-Link, Huawei, Ubiquiti, UPVEL и ZTE.

Вредоносная программа способна заблокировать зараженное устройство, выполнять shell-команды для совершения дальнейших манипуляций, создать конфигурацию TOR для анонимного доступа к устройству или сконфигурировать порт и URL-адрес прокси-сервера на маршрутизаторе для управления сеансами «прослушивания» сетевого трафика.

Дальнейшие исследования Cisco Talos показали, что вредоносное ПО может заражать не только целевые устройства. Он также распространяется по сети через подключенные устройства, тем самым расширяя область атаки. Исследователи также установили, что вредоносная программа состоит из трех различный модулей, способных вводить вредоносный код в веб-трафик.

Механизм связи с командным сервером состоит из нескольких этапов. Сначала вредоносное ПО пытается войти на страницы Галереи изображений, размещенные на ‘photobucket [.] Com’, и извлечь изображение со страницы. Если это не удается, вредоносное ПО пытается извлечь изображение из жестко закодированного домена «toknowall [.] Com» (на этом домене, зарегистрированном для командного сервера, сейчас работает sinkhole-маршрутизатор ФБР). Если и это не удается, вредоносное ПО переходит в пассивный бэкдор-режим, в котором он обрабатывает сетевой трафик на зараженном устройстве, ожидая команд от атакующего. Специалисты Центра глобальных исследований и анализа угроз «Лаборатории Касперского» (GReAT) проанализировали механизм обработки данных EXIF.

Еще один интересный вопрос — кто стоит за этим вредоносным ПО. Cisco Talos считает, что ответственность за него несет киберпреступная группа с государственной поддержкой. В своем письменном заявлении о развертывании sinkhole-маршрутизатор на домене командного сервера ФБР называет предположительным виновником «преступления» группу Sofacy (она же APT28, Pawn Storm, Sednit, STRONTIUM и Tsar Team). Имеется некоторое совпадение кода с вредоносным ПО BlackEnergy, использованным в предыдущих атаках на Украине (аффидевит ФБР дает понять, что они рассматривают BlackEnergy (также Sandworm) как подгруппу Sofacy).

LuckyMouse

В марте 2018 г. «Лаборатория Касперского» обнаружила активную целевую атаку, направленную на национальный центр обработки данных (ЦОД) одной из стран Центральной Азии. Кампания началась осенью 2017 года, а особенной ее делает выбор ее мишени: злоумышленники получили доступ сразу к целому ряду правительственных ресурсов. Мы считаем, что результатом этого стало внедрения вредоносных скриптов на официальные государственные веб-сайты для последующего проведения атаки типа watering-hole.

Анализ используемых инструментов, веб-доменов, жертв и тактики атакующих позволяет нам отнести эту вредоносную кампанию на счет китаеязычной группы LuckyMouse (также известной как EmissaryPanda и APT27). Раньше она уже использовала для своих C&C-серверов домен update.iaacstudio[.]com, а ее мишенью раньше уже становились госучреждения, в т.ч. стран Центральной Азии.

Первоначальный вектор заражения, использованный в атаке на ЦОД, неизвестен. LuckyMouse, как и другие китаеязычные атакующие, с декабря 2017 г. активно используют зараженные документы, эксплуатирующие уязвимость CVE-2017-118822 (Microsoft Office Equation Editor). Однако мы не можем доказать, что конкретно в этой атаке на центр жертв заражали через такие документы. Возможно, что сотрудников ЦОДа злоумышленники заражали при помощи атаки watering hole.

Для удаленного управления зараженными серверами злоумышленники использовали троянца HyperBro. Его вспомогательные модули, расшифровывающие зловреда в оперативной памяти и мешающие его обнаружению защитными продуктами, активно используют модуль shikata_ga_nai (полиморфный энкодер) известного фреймворка Metasploit, а также алгоритм сжатия LZNT1.

Основной C&C-сервер кампании – bbs.sonypsps[.]com; в феврале 2018 г. это доменное имя разрешалось в IP-адрес, принадлежащий украинскому интернет-провайдеру и назначенный маршрутизатору Mikrotik с прошивкой версии 6.34.4 (от марта 2016 г.) и включенным сетевым протоколом SMBv1. Мы подозреваем, что этот маршрутизатор был взломан атакующими для обработки на нем HTTP-запросов зловреда.

Дроппер несет в себе три файла, этот набор очень типичен для китаеязычных атакующих: легитимное приложение – в этом случае Symantec pcAnywhere (IntgStat.exe) для .dll сайдлоадинга, модуль для запуска .dll (с соответствующим именем pcalocalresloader.dll) и распаковщик самого троянца (thumb.db). В результате выполнения перечисленных файлов выполняется инъекция троянца в память процесса svchost.exe.

Модуль запуска, обфусцированный при помощи известного энкодера shikata_ga_nai, один и тот же для всех дропперов. В результате, после деобфускации получается код, который выполняет типичный DLL сайдлоадинг – код патчит образ pcAnywhere в памяти в точке входа. Пропатченный код переходит обратно на вторую итерацию shikata_ga_nai в расшифровщике, но в этот раз уже как часть приложения из списка разрешенных.

Shikata обфусцирует и часть кода модуля запуска, который в свою очередь получает адреса всех нужных ему функций Windows API и отображает файл thumb.db в память того же процесса (pcAnywhere). Первые команды в отображенном файле thumb.db выполняют новую итерацию shikata_ga_nai. Расшифрованный код распаковывает содержащийся в нем PE-файл с помощью функции RtlCompressBuffer(), используя алгоритм LZNT1, и отображает его в память.

Olympic Destroyer

Olympic Destroyer – это червь, который стоял за кибератаками на объекты Зимней олимпиады в Пхенчхане. В нашем первом отчете по Olympic Destroyer мы отметили, что в качестве первичного вектора заражения выступает конкретная спирфишинговая атака. Злоумышленники рассылали связанным с Олимпиадой людям и организациям зараженные документы, которые были замаскированы под контент, имеющий отношение к этому спортивному событию.

Мы продолжили отслеживать деятельность данной APT-группировки и недавно заметили, что она начала новую кампанию с новой географией жертв и с использованием новых тем. По данным нашей телеметрии и судя по характеристикам проанализированных нами спирфишинговых документов, атаки Olympic Destroyer теперь нацелены на финансовые и биотехнологические организации, расположенные в Европе, а именно в России, Нидерландах, Германии, Швейцарии и Украине.

Как и раньше, вектор заражения не связан с исполняемыми файлами. Для обхода детектирования злоумышленники по-прежнему прибегают к значительной обфускации скриптов.

Ранее описанные атаки Olympic Destroyer были направлены на уничтожение и вывод из строя инфраструктуры Зимних Олимпийских Игр, обслуживающих организаций, партнеров Олимпиады и мест проведения мероприятий. Им предшествовал этап разведки. Возможно, новые действия злоумышленников опять являются разведкой, за которой последует волна деструктивных атак, которые будут посвящены новой тематике. Именно поэтому всем европейским компаниям и организациям, связанным с исследованиями и предотвращением угроз в области биохимии, важно усилить меры безопасности и провести внеплановые аудиты безопасности.

Целью новых атак стала разнообразная группа как финансовых, так и нефинансовых организаций; это может указывать на то, что зловред используется несколькими группировками с различными интересами. Другой причиной может быть аутсорсинг кибератаки, что не редкость при проведении кибератак в интересах конкретных государств. Наконец, возможно также, что финансовый мотив служит лишь прикрытием для кибератак; в прошлой кампании данная кибергруппировка уже показала свое мастерство в проведении операций под ложным флагом.

Исходя из мотивов и выбора целей, теоретически возможно сделать некоторые выводы о том, кто же стоит за этой вредоносной кампанией. Однако, исследователям видны лишь фрагменты общей картины, поэтому легко ошибиться. Появление в начале этого года Olympic Destroyer с его сложными методами прикрытия навсегда изменило подходы к атрибуции вредоносных кампаний. На наш взгляд, более невозможно делать выводы, исходя из нескольких векторов атак, обнаруженных при обычном исследовании. Реагирование на такие угрозы, как Olympic Destroyer, должно основываться на трансграничном сотрудничестве между частными компаниями и государствами. К сожалению, текущая геополитическая ситуация в мире лишь усиливает глобальную сегментацию интернета и вносит много препятствий для исследователей. APT-группировки воспользуются этим и продолжат наступление на защищенные сети других государств и коммерческих компаний.

Если вы хотите узнать больше о наших отчетах об угрозах или запросить дополнительную информацию о конкретном отчете, свяжитесь с нами по адресу intelreports@kaspersky.com

Malware stories

Как реклама приводит к утечке данных

Когда мы используем популярные приложения с хорошими рейтингами, загруженные из официальных магазинов приложений, мы полагаем, что они безопасны. Это отчасти так – обычно приложения разрабатываются с учетом соображений безопасности и проверяются ИБ-специалистами магазина приложений. Однако недавно мы проанализировали 13 миллионов APK-файлов и обнаружили, что примерно четверть из них передают через интернет данные в незашифрованном виде. Это стало для нас неожиданностью, поскольку для коммуникации со своими серверами такие приложения используют протокол HTTPS. Однако, наряду с HTTPS-запросами посылались и незашифрованные HTTP-запросы на сторонние серверы. Некоторые из таких приложений весьма оказались очень популярны и могли похвастаться сотнями миллионов скачиваний. Дальнейший анализ показал, что утечка пользовательских данных происходила из-за использования сторонних SDK-пакетов. обычно рекламных – они собирают пользовательские данные, чтобы показывать пользователю релевантную рекламу, но зачастую не обеспечивают адекватную защиту этих данных при пересылке их на серверы.

В большинстве случаев приложения раскрывали IMEI, IMSI, Android ID, информацию об устройстве (имя производителя, модель, разрешение экрана, версию ОС и имя приложения). Некоторые приложения также раскрывают личную информацию – чаще всего имя, возраст и пол пользователя, номер телефона, электронный почтовый адрес и даже уровень дохода.

Информация, пересылаемая по протоколу HTTP, посылается в открытом виде, что позволяет практически любому человеку прочитать ее. Более того, по пути от приложения на сторонний сервер информация вероятнее всего проходит через несколько «передаточных пунктов» – устройств, которые получают и сколько-то времени хранят информацию. Уязвимым может оказаться любое сетевое устройство, в том числе и ваш домашний роутер. При его успешном взломе злоумышленники получат доступ к вашим данным. Некоторых из данных об устройстве (а именно, IMEI и IMSI) достаточно, чтобы отслеживать ваши дальнейшие действия. Чем полнее информация, тем больше о вас будут знать посторонние люди – от поставщиков рекламы до фальшивых друзей, предлагающих скачать вредоносные файлы. При этом, утечка данных – это лишь часть проблемы. Незашифрованная информация также может быть подменена. Например, в ответ на HTTP-запрос с приложения сервер может прислать видеорекламу, которую злоумышленники могут перехватить и заменить вредоносным контентом, либо просто заменить ссылку внутри рекламы так, что пользователь по ней скачает вредоносную программу.

Наше исследование доступно здесь, там же есть советы разработчикам и потребителям.

Целевая вымогательская кампания SynAck использует технику Doppelgänging

В апреле 2018 года мы столкнулись с версией троянца-вымогателя SynAck, которая использует технику Process Doppelgänging (создание двойников процессов). Эта техника был впервые представлена в декабре 2017 г. на конференции BlackHat и использовалась несколькими группами злоумышленников для обхода современных защитных решений. Суть техники состоит в запуске вредоносного процесса из файла, участвующего в NTFS-транзакции, чтобы выдать этот процесс за легитимный.

Авторы вредоносных программ часто применяют самостоятельно созданные упаковщики для защиты своего кода. Действия большинства таких упаковщиков можно без особых усилий обратить, чтобы получить пригодный для анализа оригинальный неизмененный PE-файл троянца. Однако создатели SynAck подвергли вредоносный код обфускации до компиляции, что значительно усложнило его анализ.

SynAck проверяет, из какого каталога был вызван его исполняемый файл. Если он запущен из «неправильной» папки, троянец просто завершит работу. Такая мера должна предотвратить автоматический анализ в песочнице.

Троянец также проверяет, установлена ли на зараженном компьютере какая-либо кириллическая клавиатурная раскладка. Если такая находится, то троянец приостанавливает свой процесс на 300 секунд, а затем прекращает работу. Таким образом, в странах, где используются кириллические алфавиты, троянец не шифрует файлы жертвы.

Как и в других программах-вымогателях, в SynAck применяется сочетание симметричных и асимметричных алгоритмов шифрования.

SynAck вероятно используется для целевого вымогательства – мы наблюдаем сравнительно небольшое число атак в США, Кувейте, Германии и Иране. Требуемые суммы выкупа могут достигать $3000.

Roaming Mantis

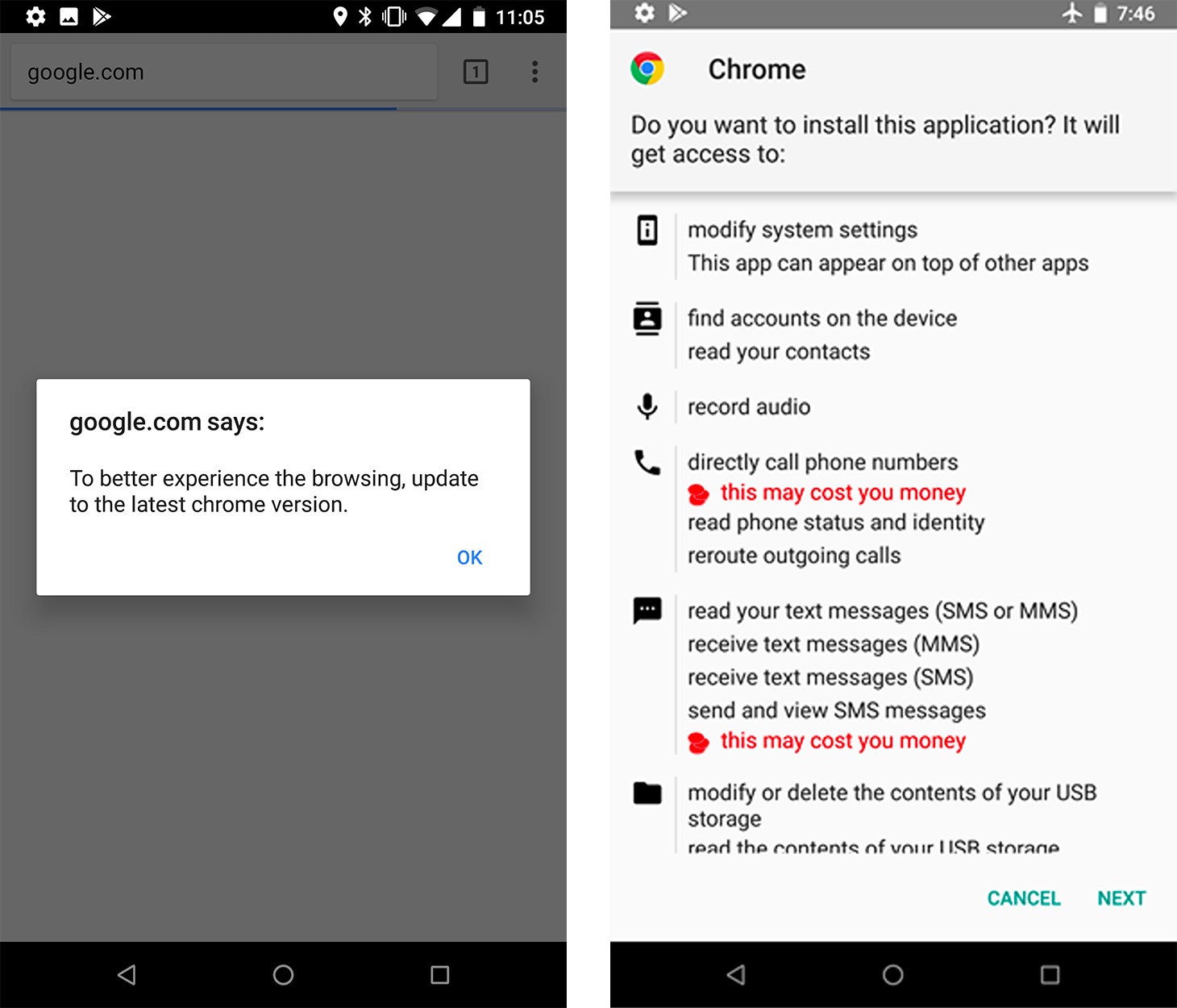

В мае мы опубликовали анализ мобильного банковского троянца Roaming Mantis. Такое имя зловреду мы дали, потому что он распространяется через смартфоны, перемещающиеся между разными Wi-Fi-сетями; он также известен под названиями Moqhao и XLoader. Это вредоносное приложение под Android распространяется при помощи метода подмены DNS – он заменяет адреса DNS-сервера, прописанные в настройках скомпрометированных маршрутизаторов. В результате жертва перенаправляется на IP-адреса злоумышленников, с которых на устройство устанавливаются вредоносные приложения под названием ‘facebook.apk’ и ‘chrome.apk’. Расчет преступников основывается на том, что пользователь вряд ли заподозрит что-то неладное, если видит в браузере легитимный URL-адрес.

Целью зловреда является кража пользовательской информации, в т.ч. учетные данные для двухфакторной аутентификации, и предоставление злоумышленникам полного контроля над зараженными Android-устройствами. По всей видимости, создатели зловреда руководствовались финансовыми мотивами, а степень защиты критических данных (OPSEC) наблюдается низкая.

По данным нашей телеметрии, в период с 6 февраля по 6 апреля зловред был задетектирован более шести тысяч раз. При этом, согласно отчетам, уникальных жертв всего 150 – это означает, что некоторые из них наблюдали многократное появление зловреда в своих сетях. Исследование показало, что число соединений к командной инфраструктуре злоумышленников достигало нескольких тысяч ежесуточно.

Зловред содержит идентификаторы популярных в Южной Корее Android-приложений для мобильного банкинга и игровых приложений. По всей видимости, вредоносное приложение изначально направлено на пользователей в Южной Корее – как раз в этой стране находится большинство его жертв. Заражения также наблюдались в Китае, Индии и Бангладеше.

Остается неясным, каким образом злоумышленникам удалось изменить настройки DNS на маршрутизаторах. Если у вас есть вопросы касательно правильности DNS-настроек вашего маршрутизатора, обратитесь к пользовательскому руководству и убедитесь, что в DNS-настройках нет следов вмешательства, или обратитесь за консультацией к интернет-провайдеру. Мы также настойчиво рекомендуем сменить стандартный логин и пароль к веб-интерфейсу маршрутизатора, а также регулярно обновлять прошивку маршрутизатора и не устанавливать на нем сторонних прошивок – все это поможет избежать подобных атак в будущем.

Некоторые следы, которые оставили злоумышленники – комментарии в исходном HTML-коде, строки в коде зловреда и зашитый в него адрес легитимного веб-сайта – указывают на использование упрощенного китайского. Таким образом, мы полагаем, что злоумышленники знают как упрощенный китайский, так и корейский язык.

Мы продолжили отслеживать данную вредоносную кампанию после нашей публикации. Менее чем через месяц, география деятельности Roaming Mantis резко расширилась, включив страны Европы, Ближнего Востока и пр., а деятельность зловреда поддерживается на 27 языках.

Злоумышленники также расширили поле своей деятельности за рамки Android-устройств. Под iOS Roaming Mantis крадет учетные данные пользователей при помощи фишингового сайта. Когда жертва обращается к лендинговой странице с iOS-устройства, его перенаправляют на поддельную страницу http://security.apple.com/, где у него крадут идентификатор пользователя, пароль, номер банковской карты, срок действия карты и код CVV.

На персональных компьютерах Roaming Mantis запускает CoinHive – скрипт для майнинга криптовалют; сгененированная криптовалюта попадает на счета злоумышленников, а жертве остается мириться с возросшим использованием процессора.

Roaming Mantis также стал использовать более продвинутые методы предотвращения обнаружения, в т.ч. новый метод получения адреса командного сервера через протокол электронной почты POP и метод динамической автоматической генерации APK-файлов и имен файлов; была добавлена дополнительная команда для распознавания исследовательские среды.

Быстрое расширение вредоносной кампании заставляет предположить, что у злоумышленников есть сильная финансовая мотивация и, вероятно, доступ к необходимому финансированию.

Если устройство умное, то оно потенциально уязвимо

Опыт «Лаборатории Касперского» в области исследования киберугроз говорит, что любое устройство, имеющее доступ в интернет, обязательно будет взломано. Это относится и к камерам для наблюдения за детьми, радионяням, бытовым приборам и даже к детским игрушкам.

Это относится и к маршрутизаторам – «воротам» домашних сетей. В мае мы опубликовали описание четырех уязвимостей в маршрутизаторе D-Link DIR-620 и учетных записей, жестко «зашитых» в его прошивке – эта прошивка устанавливается на различных моделях маршрутизаторов D-Link, которые один из крупнейших российских интернет-провайдеров предоставляет своим клиентам.

В последних версиях прошивки по умолчанию прописаны учетные данные, эксплуатация которых может позволить злоумышленнику без авторизации получить привилегированный доступ к прошивке и извлечь из нее чувствительную информацию, например, файлы конфигурации с паролями в открытом виде. Уязвимый веб-интерфейс позволяет злоумышленнику без авторизации выполнить произвольный код JavaScript в пользовательском браузере и произвольные команды в операционной системе маршрутизатора. Эти проблемы были впервые обнаружены в прошивке версии 1.0.37. Некоторые из выявленных уязвимостей были также обнаружены в других версиях прошивки.

Также в мае мы исследовали «умные» устройства для животных, а именно трекеры для отслеживания их местоположения. Эти устройства могут обладать доступом к домашней сети и к телефону хозяина, а также данным о местоположении его питомца. Нашей задачей было выяснить, насколько они безопасны. Наши аналитики изучили несколько популярных трекеров на предмет уязвимостей.

Четыре трекера используют технологию Bluetooth LE для связи со смартфоном владельца, и только один из них делает это правильно. Остальные же могут принимать и исполнять команды от кого угодно. Более того, их можно вывести из строя или скрыть от владельца — для этого достаточно просто находиться рядом с трекером. Всего одно из протестированных Android-приложений проверяет сертификат своего сервера, не полагаясь на систему. Как итог — большинство подвержено атаке «человек посередине«, т. е. злоумышленник может перехватить передаваемые данные, если «уговорит» жертву установить свой сертификат.

GPS-трекеры давно и успешно применяются во многих областях, но при использовании для отслеживания местоположения домашних животных они выходят за рамки «отраслевого применения». Для этого их нужно дооснащать новыми «интерфейсами общения» с пользователем, «учить» работать с облачными сервисами и т. п. Если не уделять должного внимания безопасности, все это открывает злоумышленникам двери к данным о владельце и его питомце и подвергает обоих опасности.

Недавно наши исследователи обратили внимание на носимые устройства для людей, а именно умные часы и фитнес-трекеры. Нас интересовал сценарий, в котором установленное на смартфоне шпионское приложение могло бы отсылать данные со встроенных датчиков движения (акселерометров и гироскопов) на удаленный сервер и из этих данных воссоздавать действия пользователя – ходьбу, сидение, набор текста на клавиатуре и т.д. Для начала мы взяли Android-смартфон, создали простое приложение для обработки и передачи данных, а затем стали анализировать, что же можно получить из этих данных.

Оказалось, что возможно не только распознать, сидит ли человек или идет, но и различить, например, характер ходьбы – прогуливается человек или делает переход между поездами метро. Это возможно, потому что каждому виду движения соответствует свой паттерн данных с акселерометра – именно благодаря этому фитнес-трекеры отличают ходьбу от езды на велосипеде. Легко распознать, что человек набирает текст на клавиатуре; однако узнать, что именно человек набирает, сложно и потребует неоднократного ввода текста. Наши исследователи смогли достичь 96%-ной точности при определении момента ввода пароля с компьютерной клавиатуры и 87%-ной точности при определении ввода PIN-кода с клавиатуры банкомата. Однако, считать другую информацию, например, номер кредитной карты или ее CVC-код, гораздо сложнее из-за сложности прогнозирования момента ввода жертвой такой информации.

На практике сложность получения такой информации означает, что злоумышленнику понадобится сильная мотивация, чтобы отслеживать конкретную жертву. Конечно, возникают ситуации, когда такая игра для злоумышленника стоит свеч.

MitM-расширение для Chrome

Расширения для браузеров упрощают нам жизнь: прячут назойливую рекламу, переводят текст, помогают сделать выбор в онлайн-магазинах и т.п. Есть среди них и нежелательные – те, что подсовывают пользователю рекламу или собирают информацию о его действиях. Наконец, есть расширения, основная задача которых –кража денег. В своей работе мы анализируем множество расширений из различных источников. Одно из них, обнаруженное недавно, обращалось к подозрительному домену, чем и привлекло наше внимание.

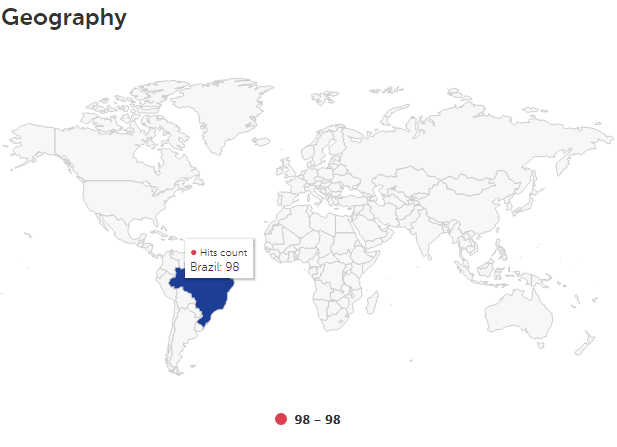

Расширение под названием «Desbloquear Conteúdo» (с португальского «Разблокировать содержимое») было ориентировано на пользователей бразильских интернет-банков – все зафиксированные нами попытки установки расширение происходили в Бразилии.

Задачей зловреда является сбор логинов и паролей и последующая кража денежных средств со счетов жертв. Такие расширения встречаются довольно редко, но стоит отнестись к ним со всей серьезностью из-за возможного ущерба, который они могут нанести. Советуем выбирать проверенные дополнения, имеющие большое количество установок и отзывов в Chrome Web Store или другом официальном сервисе. При этом, несмотря на меры защиты, предпринимаемые владельцами таких сервисов, вредоносные расширения по-прежнему могут проникать в них. Поэтому не лишним будет и защитное решение, которое сможет предупредить о подозрительной активности установленного расширения.

К моменту публикации нашего отчета по этому вредоносному расширению его уже удалили из Chrome Web Store.

Чемпионат мира по обману 2018

Мошенники всегда видят в крупных спортивных мероприятиях возможность заработать денег, и Чемпионат мира по футболу не стал исключением. Задолго до начала чемпионата в России киберпреступники стали активно эксплуатировать эту тему в рассылках и создавать под нее фишинговые страницы.

Одним из видов такого мошенничества стали рассылки-уведомления о денежных выигрышах в лотереях, которые якобы проводила FIFA или официальные партнеры и спонсоры мероприятия.

Такие сообщения, как правило, содержат документы, в которых пользователя поздравляют с выигрышем и сообщают, что для его получения необходимо отправить в ответ подробные контактные данные (ФИО, адрес проживания, электронная почта, телефон и т.д.). Иногда такие сообщения также содержат вредоносные программы, например, банковские троянцы.

Иногда получателя приглашают принять участие в розыгрыше бесплатных билетов или поездок на матчи чемпионата. Сообщения рассылаются от имени FIFA, как правило, с адресов на недавно зарегистрированных доменах. В основном такие схемы применяются для актуализации базы электронных адресов с целью дальнейшей рассылки спама.

Создание поддельного сайта одного из официальных партнеров чемпионата — один из популярных способов вытянуть из пользователя данные для доступа к его банковским аккаунтам и счетам. Организации-партнеры часто устраивают среди своих клиентов розыгрыш билетов, чем и пользуются злоумышленники, предлагая авторизоваться на поддельной странице для участия в акции. Такие страницы очень похожи на настоящие: они качественно проработаны, их интерфейс полностью функционирует, и выявить подделку довольно сложно. Некоторые злоумышленники приобретают SSL-сертификаты, чтобы придать своим сайтам дополнительное правдоподобие. Особый интерес для злоумышленников представляют клиенты компании Visa — коммерческого партнера чемпионата, от имени которого они предлагают участвовать в розыгрышах призов. Для этого нужно перейти по ссылке, которая ведет на фишинговый сайт, где пользователя просят ввести данные своей банковской карты, включая CVV/CVC-код.

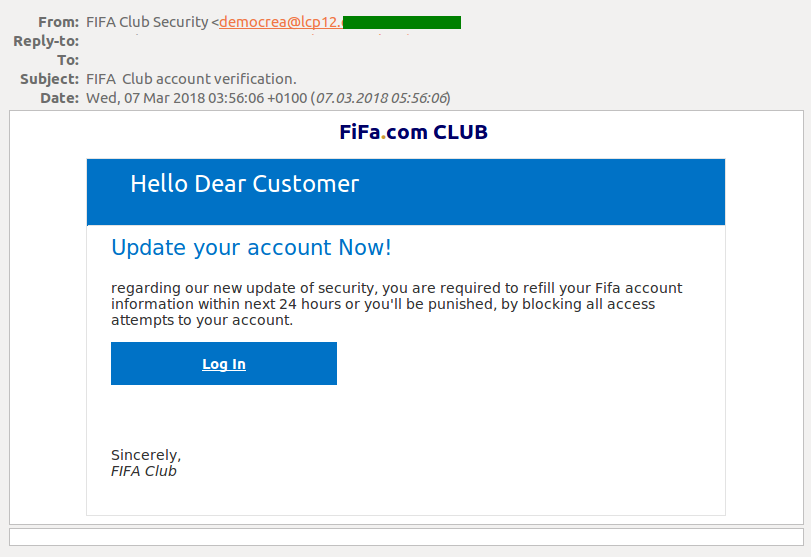

Выманить данные мошенники пытаются, имитируя также официального уведомления FIFA. Жертве сообщают, что была обновлена система безопасности, и по этой причине (под угрозой блокировки аккаунта) требуется заново ввести все данные о себе. Ссылка из письма ведет в поддельный личный кабинет. Разумеется, вся указанная там информация «утекает» напрямую к мошенникам.

На протяжении периода подготовки к чемпионату мы также фиксировали множество рекламных рассылок с предложениями футбольной атрибутики, хотя иногда мошенники пытаются продать и другие товары, например фармацевтики.

В преддверии Чемпионата мы также проанализировали точки беспроводного интернет-доступа в 11 городах, где пройдут футбольные матчи – в общей сложности почти 32 000 точек доступа. Оценив алгоритмы шифрования и проверки подлинности, мы подсчитали количество открытых сетей и сетей, защищенных по стандарту WPA2, а также их доли от общего числа точек доступа.

Более одной пятой (22,4%) точек Wi-Fi-доступа используют ненадежные подключения. Преступникам достаточно оказаться рядом с такой точкой доступа, чтобы перехватить трафик, и заполучить пользовательские данные. Около трех четвертей всех точек используют шифрование на основе протоколов WPA/WPA2, которое считается одним из самых безопасных. Уровень защиты зависит в основном от сетевых настроек, например, от сложности пароля, установленного владельцем сети. Для подбора сложного ключа шифрования могут потребоваться годы. При этом даже надежные сети, такие как на основе WPA2, нельзя автоматически считать полностью безопасными – они уязвимы, например, перед методом полного перебора, перебором по словарю и атаками с переустановкой ключа – это популярные типы взлома, по которым в интернете доступно множество инструкций и инструментов с открытым исходным кодом. Кроме того, любая попытка перехвата трафика из общедоступной точки Wi-Fi с шифрованием WPA станет куда проще, если поймать «рукопожатие» между точкой доступа и устройством в начале сеанса.

Наш отчет о том, как киберпреступники эксплуатируют Чемпионат мира и пытаются заработать на нем денег, доступен здесь. Также мы опубликовали правила безопасности, которые помогут защититься от любого фишинга, не только от связанного с Чемпионатом мира.

Развитие информационных угроз во втором квартале 2018 года