Цифры квартала

По данным KSN, решения «Лаборатории Касперского» отразили 342 566 061 атаку, которые проводились с интернет-ресурсов, размещенных в 191 стране мира.

Зафиксировано 33 006 783 уникальных URL, на которых происходило срабатывание веб-антивируса.

Попытки запуска вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам отражены на компьютерах 224 675 пользователей.

Атаки шифровальщиков отражены на компьютерах 246 675 уникальных пользователей.

Нашим файловым антивирусом зафиксировано 185 801 835 уникальных вредоносных и потенциально нежелательных объектов.

Продуктами «Лаборатории Касперского» для защиты мобильных устройств было обнаружено:

- 1 319 148 вредоносных установочных пакетов;

- 28 976 установочных пакетов мобильных банковских троянцев;

- 200 054 установочных пакетов мобильных троянцев-вымогателей.

Мобильные угрозы

Особенности квартала

SMS спам

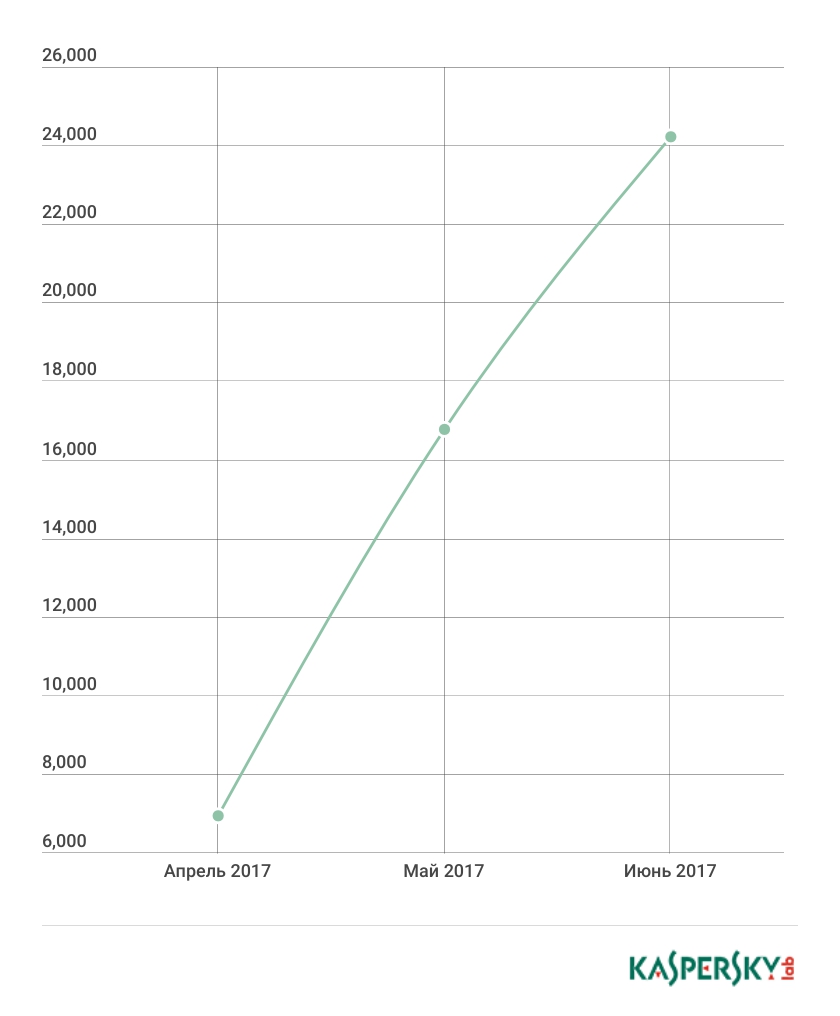

В прошлом квартале мы писали про активизацию мобильного банковского троянца Trojan-Banker.AndroidOS.Asacub — злоумышленники активно рассылали его через SMS-спам. В конце второго квартала мы выявили гораздо более масштабную кампанию по его распространению: в июне было зафиксировано в три раза больше атакованных пользователей, чем в апреле, и судя по первой неделе июля, такой рост сохраняется.

Количество уникальных пользователей, атакованных Trojan-Banker.AndroidOS.Asacub во втором квартале 2017

Обновления Ztorg

Еще одна интересная тема, о которой мы говорили в отчете за первый квартал, осталась актуальной и во втором: злоумышленники продолжили размещать в Google Play новые приложения с вредоносным модулем Ztorg. Интересно, что в течение квартала мы фиксировали случаи публикации дополнительных вредоносных модулей Ztrog, а не только основных. Так, нами был обнаружен троянец, способный устанавливать и даже покупать приложения в Google Play. Кроме того, мы обнаружили Trojan-SMS.AndroidOS.Ztorg.a, который может отправлять платные SMS.

Стоит отметить, что оба зловреда не пытались использовать уязвимости в системе для получения прав суперпользователя, в отличие от основного модуля Ztrog. Напомним, что Trojan.AndroidOS.Ztorg пытается получить права root, чтобы показывать рекламу и скрытно устанавливать новые приложения, среди которых бывают и описанные выше дополнительные модули.

Новый троянец Dvmap

В апреле мы обнаружили еще один рутовальщик распространявшийся через магазин приложений Google Play — Trojan.AndroidOS.Dvmap.a. Это достаточно необычный троянец, главной особенностью которого является модифицирование системных библиотек. Зловред использует уязвимости системы для получения прав суперпользователя, после чего записывает свой код в системную библиотеку.

WAP-подписки

Во втором квартале 2017 года мы зафиксировали повышение активности троянцев, крадущих деньги пользователей посредством платных подписок (впервые о подобных атаках мы рассказывали еще два года назад). Напомним, что сервисы платных подписок представляют собой специальные сайты, позволяющие оплачивать услуги средствами со счета мобильного телефона пользователя. Прежде чем получить услугу, клиент перенаправляется на сайт мобильного оператора, где ему будет предложено подтвердить свое действие. Для подтверждения платежа может оператором может использоваться и SMS. Все эти ограничения троянцы научились обходить. Они могут незаметно от пользователя «прокликивать» формы подтверждения, используя специальные JS-файлы. Кроме этого, троянцы умеют скрывать от пользователя сообщения от мобильного оператора.

Мы обнаружили, что в некоторых случаях после заражения троянец Ztorg может устанавливать дополнительные модули с такой функциональностью. А семейство троянцев Trojan-Clicker.AndroidOS.Xafekopy умеет атаковать подобные сервисы в Индии и России, используя при этом JS-файлы, похожие на те, что использует Ztrog.

Два зловреда из нашего ТОР 20 самых популярных троянцев этого квартала также атакуют WAP-подписки. Это Trojan-Clicker.AndroidOS.Autosus.a и Trojan-Dropper.AndroidOS.Agent.hb. Более того, самыми популярными троянцами квартала, задетектированными нашей системой, основанной на машинном обучении, также стали зловреда, использующие мобильные подписки.

Статистика мобильных угроз

Во втором квартале 2017 года «Лабораторией Касперского» было обнаружено 1 319 148 вредоносных установочных пакетов. Этот показатель практически не изменился по сравнению с предыдущими двумя кварталами.

Распределение детектируемых мобильных программ по типам

Среди всех детектируемых мобильных программ сильнее всего во втором квартале выросла доля AdWare (13,31%) — на 5,99 п.п. Основная часть обнаруженных установочных пакетов детектируется как AdWare.AndroidOS.Ewind.iz и AdWare.AndroidOS.Agent.n.

На втором месте по темпам роста расположились зловреды Trojan-SMS (6,83%), доля которых выросла на 2,15 п.п. Основное количество обнаруженных установочных пакетов относится к Trojan-SMS.AndroidOS.Opfake.bo и Trojan-SMS.AndroidOS.FakeInst.a – они показали более чем трехкратный рост по сравнению с предыдущим кварталом.

Сильнее всего уменьшилась доля Trojan-Spy — до 3,88%. Напомним, что этот тип показал одни из самых высоких темпов роста в прошлом квартале благодаря увеличению количества зловредов семейств Trojan-Spy.AndroidOS.SmForw и Trojan-Spy.AndroidOS.SmsThief.

Доля Trojan-Ransom, показавших наибольший рост в прошлом квартале, уменьшилась на 1,33 п.п. — до 15,09%.

TOP 20 мобильных вредоносных программ

В приведенный ниже рейтинг вредоносных программ не входят потенциально опасные или нежелательные программы, такие как RiskTool и Adware.

| 1 | DangerousObject.Multi.Generic | 62,27% |

| 2 | Trojan.AndroidOS.Boogr.gsh | 15,46% |

| 3 | Trojan.AndroidOS.Hiddad.an | 4,20% |

| 4 | Trojan-Dropper.AndroidOS.Hqwar.i | 3,59% |

| 5 | Backdoor.AndroidOS.Ztorg.c | 3,41% |

| 6 | Trojan-Dropper.AndroidOS.Agent.hb | 3,16% |

| 7 | Backdoor.AndroidOS.Ztorg.a | 3,09% |

| 8 | Trojan.AndroidOS.Sivu.c | 2,78% |

| 9 | Trojan-Dropper.AndroidOS.Lezok.b | 2,30% |

| 10 | Trojan.AndroidOS.Ztorg.ag | 2,09% |

| 11 | Trojan-Clicker.AndroidOS.Autosus.a | 2,08% |

| 12 | Trojan.AndroidOS.Hiddad.pac | 2,08% |

| 13 | Trojan.AndroidOS.Ztorg.aa | 1,74% |

| 14 | Trojan.AndroidOS.Agent.bw | 1,67% |

| 15 | Trojan.AndroidOS.Agent.gp | 1,54% |

| 16 | Trojan.AndroidOS.Hiddad.ao | 1,51% |

| 17 | Trojan-Banker.AndroidOS.Svpeng.q | 1,49% |

| 18 | Trojan.AndroidOS.Agent.ou | 1,39% |

| 19 | Trojan.AndroidOS.Loki.d | 1,38% |

| 20 | Trojan.AndroidOS.Agent.eb | 1,32% |

* Процент уникальных пользователей, атакованных данным зловредом, от всех атакованных пользователей мобильного антивируса «Лаборатории Касперского».

Первое место в ТОР 20 за второй квартал традиционно занял вердикт DangerousObject.Multi.Generic (62,27%), который мы используем для вредоносных программ, обнаруженных с помощью облачных технологий. Они работают, когда в сигнатурных базах еще нет данных для детектирования вредоносной программы, но в облаке антивирусной компании уже есть информация об объекте. По сути, так детектируются самые новые вредоносные программы.

Второе место занял зловред Trojan.AndroidOS.Boogr.gsh (15,46%). Такой вердикт получают файлы, признанные вредоносными нашей системой, основанной на машинном обучении. Доля этого вердикта выросла почти в три раза по сравнению с предыдущим кварталом, что позволило ему переместится с третьего на второе место. Во втором квартале эта система чаще всего детектировала троянцы, подписывающие пользователя на платные услуги, а также рекламные троянцы, использующие права суперпользователя.

На третьем месте — мобильный троянец Trojan.AndroidOS.Hiddad.an (4,20%). Этот зловред выдает себя за популярные игры или программы. Что интересно, после запуска он скачивает приложение, за которое себя выдавал, и при установке запрашивает права администратора устройства, чтобы противодействовать своему удалению. Основная цель Trojan.AndroidOS.Hiddad.an — агрессивный показ рекламы, его основная «аудитория» находится в России. В предыдущем квартале этот троянец занимал второе место нашего рейтинга.

С восьмого на четвертое место поднялся Trojan-Dropper.AndroidOS.Hqwar.i (3,59%). Этот вердикт получают троянцы, защищенные определенным упаковщиком/обфускатором. В большинстве случаев под этим именем скрываются представители семейств мобильных банковских троянцев FakeToken и Svpeng.

На пятом месте расположился троянец Backdoor.AndroidOS.Ztorg.c. Это один из самых активных рекламных троянцев, использующих права суперпользователя. Всего во втором квартале 2017 года в наш ТОР 20 попали одиннадцать троянцев (выделены в таблице синим цветом), которые пытаются получить или использовать права root, а в качестве основного средства монетизации используют рекламу. Их цель — доставить пользователю как можно больше рекламы, в том числе за счет скрытой установки новых рекламных программ. При этом, используя права суперпользователя, они могут «прятаться» в системной папке, откуда их очень сложно удалить. Стоит отметить, что в последнее время мы наблюдаем снижение количества подобных зловредов в TOP 20 (для сравнения: в предыдущем квартале в аналогичном рейтинге было четырнадцать подобных троянцев).

Шестое место занял Trojan-Dropper.AndroidOS.Agent.hb (3,16%), который представляет из себя сложный модульный троянец, основная зловредная часть которого должна быть скачана с сервера злоумышленников. Можно предположить, что этот троянец нацелен на кражу денег посредством платных подписок.

На одиннадцатом месте расположился Trojan-Clicker.AndroidOS.Autosus.a (2,08%), основная задача которого — активация платных подписок. Для этого он умеет «нажимать» на кнопки на веб-каталогах подписок, а также прятать входящие SMS с информацией о них.

Trojan.AndroidOS.Agent.bw занял четырнадцатое место в рейтинге (1,67%). Этот троянец, нацеленный в основном на жителей Индии, как и Trojan.AndroidOS.Hiddad.an пытается выдать себя за легитимные программы и игры. На деле же скачивает и устанавливает различные приложения с сервера злоумышленников.

На пятнадцатом месте троянец Trojan.AndroidOS.Agent.gp (1,54%), ворующий деньги пользователей, совершая платные звонки. Благодаря использованию прав администратора, противодействует попыткам удалить его с зараженного устройства.

Семнадцатое место рейтинга занял мобильный банковский троянец Trojan-Banker.AndroidOS.Svpeng.q (1,49%). Это семейство очень активно последний год, и является самым популярным мобильным банковским троянцем во втором квартале 2017 года.

География мобильных угроз

TOP 10 стран по доле пользователей, атакованных мобильными зловредами:

| Страна* | % атакованных пользователей** |

|

| 1 | Иран | 44,78% |

| 2 | Китай | 31,49% |

| 3 | Бангладеш | 27,10% |

| 4 | Индонезия | 26,12% |

| 5 | Алжир | 25,22% |

| 6 | Нигерия | 24,81% |

| 7 | Индия | 24,53% |

| 8 | Кот-д’Ивуар | 24,31% |

| 9 | Гана | 23,20% |

| 10 | Кения | 22,85% |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10000).

** Процент уникальных пользователей, атакованных в стране, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в стране.

Во втором квартале 2017 года, как и в предыдущем квартале, страной с самым большим процентом атакованных мобильных пользователей стал Иран (44,78%). На второе место поднялся Китай (31,49%), следом идет Бангладеш (27,10 %).

Россия (12,10%) в этот раз заняла 26 место (в предыдущем квартале она была на 40-ом месте). Франция (6,04%) заняла 58-ое, США (4,5%) оказались на 71-ой строчке, Италия (5,7%) — на 62-ой, Германия (4,8%) — на 67-й, Великобритания (4,3%) — на 73-й.

Самые безопасные страны по доле атакованных пользователей: Дания (2,7%), Финляндия (2,6%) и Япония (1,3%).

Мобильные банковские троянцы

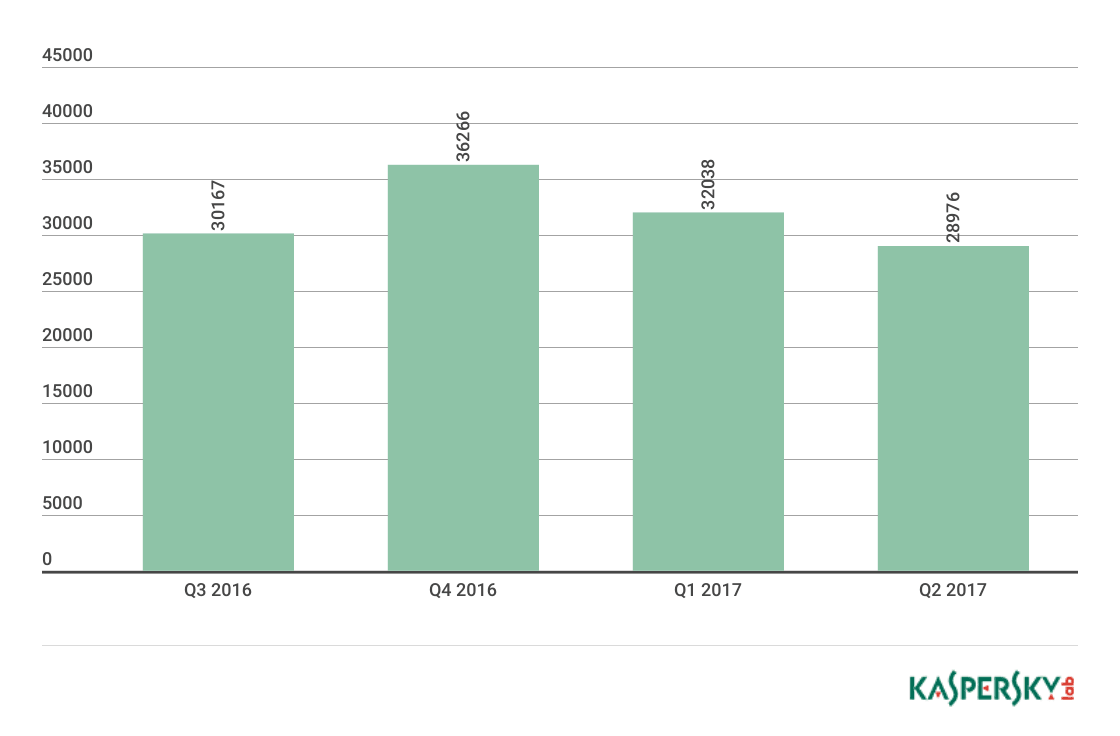

За отчетный период мы обнаружили 28 976 установочных пакетов мобильных банковских троянцев, что в 1,1 раза меньше, чем в первом квартале 2017 года.

Количество установочных пакетов мобильных банковских троянцев, обнаруженных «Лабораторией Касперского», Q3 2016 — Q2 2017

На протяжении последнего года самым популярным мобильным банковским троянцем становился Trojan-Banker.AndroidOS.Svpeng.q. Основная цель зловреда, ориентированного в первую очередь на русскоязычных пользователей, — кража денег. Например, для добывания сведений о банковской карте и аутентификационных данных онлайн-банкинга троянец использует фишинговые окна. Кроме того, он ворует деньги посредством SMS-сервисов, в том числе мобильного банкинга.

Следом за Svpeng идут мобильные банковские троянцы Trojan-Banker.AndroidOS.Hqwar.jck и Trojan-Banker.AndroidOS.Asacub.af. Стоит отметить, что больше всего пользователей, подвергшихся атакам этой тройки зловредов, находится в России.

TOP 10 стран по доле пользователей, атакованных мобильными банковскими троянцами:

| Страна* | % атакованных пользователей** |

|

| 1 | Россия | 1,63% |

| 2 | Австралия | 0,81% |

| 3 | Турция | 0,81% |

| 4 | Таджикистан | 0,44% |

| 5 | Узбекистан | 0,44% |

| 6 | Украина | 0,41% |

| 7 | Латвия | 0,38% |

| 8 | Киргризстан | 0,34% |

| 9 | Молдова | 0,34% |

| 10 | Казахстан | 0,32% |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент в стране уникальных пользователей, атакованных мобильными банковскими троянцами, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в этой стране.

Во втором квартале 2017 года рейтинг практически не изменился по сравнению с предыдущим кварталом: Россия (1,63%) осталась лидером ТОР 10. Второе место заняла Австралия (0,81%); большая часть атак в этой стране пришлась на представителей семейств Trojan-Banker.AndroidOS.Acecard и Trojan-Banker.AndroidOS.Marcher. Замыкает первую тройку Турция (0,81%).

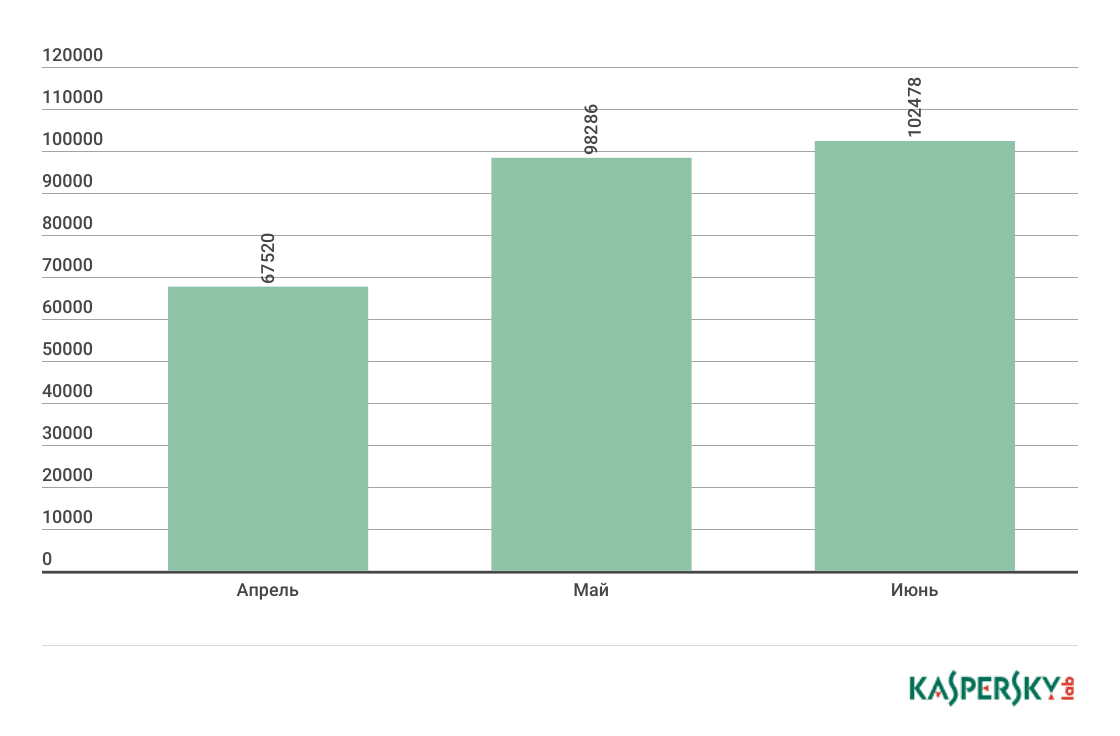

Мобильные троянцы-вымогатели

Во втором квартале 2017 года мы обнаружили 200 054 установочных пакетов мобильных троянцев-вымогателей, что немногим меньше, чем в предыдущем квартале, но гораздо больше, чем в четвертом квартале 2016 года.

Количество установочных пакетов мобильных троянцев-вымогателей, обнаруженных «Лабораторией Касперского» (Q3 2016 — Q2 2017)

В целом, за первое полугоде 2017 года мы обнаружили значительно больше новых установочных пакетов мобильных троянцев-вымогателей, чем за любой другой период. Причиной роста стало семейство Trojan-Ransom.AndroidOS.Congur. Обычно его представители обладают очень простой функциональностью — меняют PIN-код устройства (или устанавливают свой, если его не было раньше), после чего просят связаться с злоумышленниками через QQ-мессенджер для получения инструкций по разблокировке. Стоит отметить, что существуют модификации этого троянца, способные воспользоваться существующими правами суперпользователя, чтобы установить свой модуль в системную папку.

Самым популярным вымогателем вновь стал Trojan-Ransom.AndroidOS.Fusob.h. С ним столкнулись более 20% пользователей, атакованных мобильными вымогателями, что в два раза меньше, чем в предыдущем квартале. После запуска этот троянец запрашивает права администратора, собирает информацию об устройстве (в том числе GPS-координаты и историю звонков), а затем загружает ее на сервер злоумышленников. После этого он может получить команду на блокировку устройства.

TOP 10 стран по доле пользователей, атакованных мобильными троянцами-вымогателями:

| Страна* | % атакованных пользователей** |

|

| 1 | США | 1,24% |

| 2 | Китай | 0,88% |

| 3 | Италия | 0,57% |

| 4 | Бельгия | 0,54% |

| 5 | Канада | 0,41% |

| 6 | Казахстан | 0,41% |

| 7 | Ирландия | 0,37% |

| 8 | Германия | 0,34% |

| 9 | Норвегия | 0,31% |

| 10 | Швеция | 0,29% |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000)

** Процент в стране уникальных пользователей, атакованных мобильными троянцами-вымогателями, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в стране.

Первое место в ТОР 10 заняли США (1,24%), самым активным семейством в этой стране стало Trojan-Ransom.AndroidOS.Svpeng. Эти вымогатели появились в 2014 году как модификация семейства мобильных банкеров Trojan-Banker.AndroidOS.Svpeng. За разблокировку устройства они обычно требуют порядка $500.

Второе место в этом квартале досталось Китаю (0,88%), большая часть атак мобильных вымогателей на жителей страны пришлась на семейство Trojan-Ransom.AndroidOS.Congur.

Третье место заняла Италия (0,57%), в которой самым активным троянцем был Trojan-Ransom.AndroidOS.Egat.d. Этот троянец распространен в основном в Европе и требует выкуп $100-$200 за разблокировку устройства.

Уязвимые приложения, используемые злоумышленниками

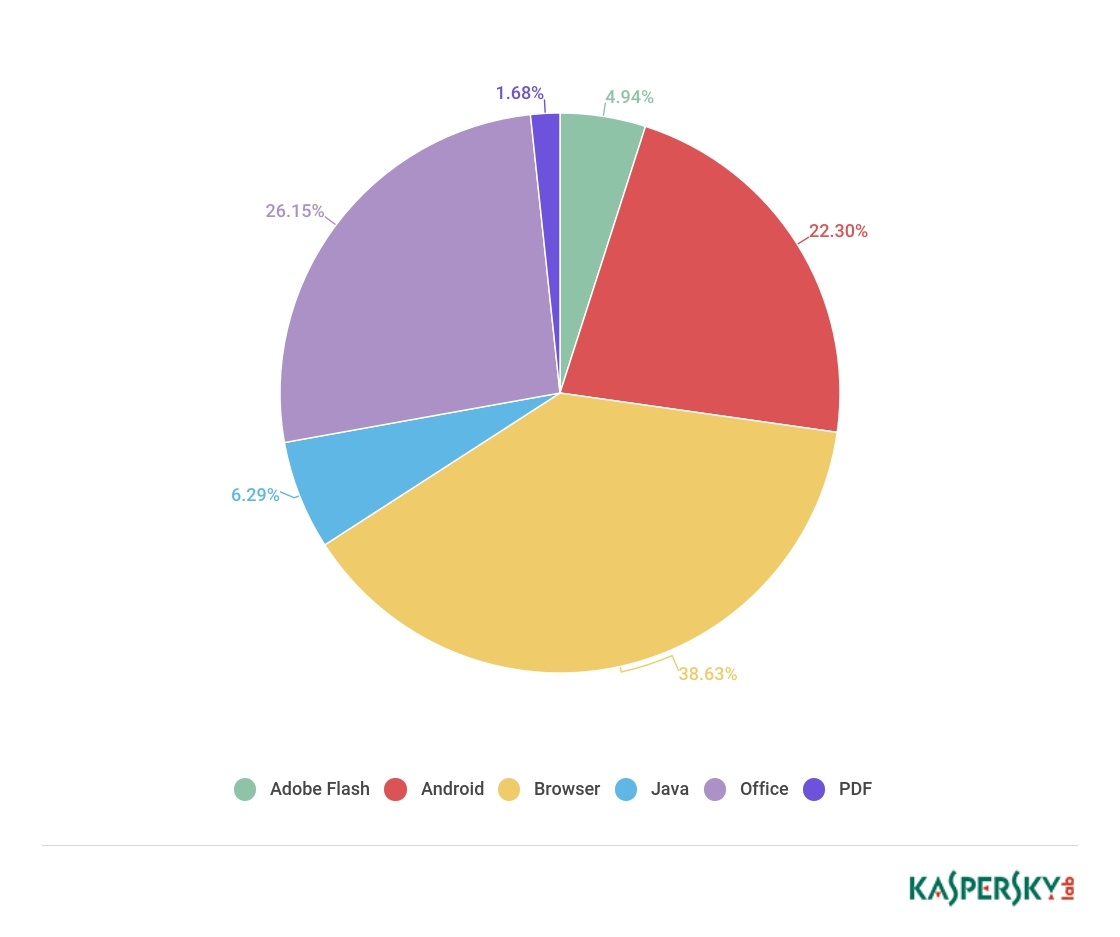

Второй квартал 2017 был особенно жарким на in-the-wild уязвимости. Появление сразу нескольких 0-day уязвимостей для Microsoft Office повлекло за собой значительное изменение картины используемых эксплойтов.

Логическая уязвимость при обработке HTA-объектов CVE-2017-0199, позволяющая злоумышленнику при помощи специально сформированного файла исполнять произвольный код на удаленной машине, была обнаружена в начале апреля. И несмотря на то, что обновление, исправляющее данную уязвимость было опубликовано уже 11-го апреля, количество атакованных пользователей офисного пакета от Microsoft взлетело почти в три раза, до 1,5 миллионов. С использованием именно этой уязвимости был осуществлен 71% от всех атак на пользователей Microsoft Office, документы с эксплойтами под CVE-2017-0199 очень активно использовались в спам-рассылках.

Распределение эксплойтов, использованных в атаках злоумышленников, по типам атакуемых приложений, первый квартал 2017 года

Причин этому сразу несколько — простота и надежность эксплуатации на всех версиях MS Office и Windows, плюс быстрое появление генераторов документов с эксплойтом CVE-2017-0199 в открытом доступе значительно снизило порог вхождения для эксплуатации данной уязвимости. Для сравнения, на две других уязвимости нулевого дня в MS Office, связанные с повреждением памяти (memory corruption vulnerability) из-за некорректной обработки файлов формата EPS — CVE-2017-0261 и CVE-2017-0262 – пришлось лишь 5%.

Но главным событием второго квартала оказалась публикация хакерской группировкой Shadow Brokers архива с утилитами и эксплойтами, предположительно разработанными спецслужбами США. Архив Lost In Translation содержал большое количество сетевых эксплойтов под различные версии Windows. И даже несмотря на то, что большая часть указанных уязвимостей не являлась уязвимостями «нулевого дня» и была закрыта обновлением MS17-010 за месяц до слива, публикация привела к ужасающим последствиям. Ущерб от червей, троянцев и шифровальщиков, распространяющихся по сети при помощи EternalBlue и EternalRomance, как и количество зараженных пользователей, не поддается подсчету. «Лаборатория Касперского» только за второй квартал 2017 года заблокировала более пяти миллионов попыток атак с использованием сетевых эксплойтов из архива. Причем среднее количество атак в день постоянно росло: 82% всех атак были обнаружены за последние 30 дней.

Статистика компонента IDS с использованием эксплойтов ShadowBrokers за последний месяц. Резкий пик в конце месяца —появление шифровальщика ExPetr, который в качестве одного из способов распространения использовал модифицированные эксплойты EternalBlue и EternalRomance:

Вредоносные программы в интернете (атаки через веб-ресурсы)

Онлайн-угрозы в финансовом секторе

Настоящая статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных. Начиная с первого квартала 2017 года, в статистику входят вредоносные программы для ATM и POS-терминалов, но не входят мобильные угрозы.

Во втором квартале 2017 года решения «Лаборатории Касперского» отразили попытки запуска одной или нескольких вредоносных программ для кражи денежных средств с банковских счетов на компьютерах 224 тысяч пользователей.

География атак

Чтобы оценить и сравнить степень риска заражения банковскими троянцами и ATM/PoS-зловредами, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране процент пользователей продуктов «Лаборатории Касперского», которые столкнулись с этой угрозой в отчетный период, от всех пользователей наших продуктов в стране.

TOP-10 стран по проценту атакованных пользователей

| Страна* | % атакованных пользователей** |

| Германия | 2,61 |

| Того | 2,14 |

| Ливия | 1,77 |

| Палестина | 1,53 |

| Ливан | 1,44 |

| Венесуэла | 1,39 |

| Тунис | 1,35 |

| Сербия | 1,28 |

| Бахрейн | 1,26 |

| Тайвань | 1,23 |

Настоящая статистика основана на детектирующих вердиктах антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 тысяч).

** Процент уникальных пользователей «Лаборатории Касперского», подвергшихся атакам банковских троянцев и PoS/ATM зловредов, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В первом квартале лидером нашего рейтинга стала Германия (2,61%). На втором месте с заметным отрывом расположилась республика Того (2,14%) а замыкает первую тройку Ливия (1,77%).

TOP 10 семейств банковского вредоносного ПО

TOP 10 семейств вредоносных программ, использованных для атак на пользователей онлайн-банкинга во втором квартале 2017 года (по доле атакованных пользователей):

| Название* | % атакованных пользователей** |

| Trojan-Spy.Win32.Zbot | 32,58 |

| Trojan.Win32.Nymaim | 26,02 |

| Trojan-Banker.Win32.Emotet | 7,05 |

| Trojan.Win32.Neurevt | 6,08 |

| Trojan-Spy.Win32.SpyEyes | 6,01 |

| Worm.Win32.Cridex | 4,09 |

| Trojan-Banker.Win32.Gozi | 2,66 |

| Backdoor.Win32.Shiz | 2,19 |

| Trojan.Multi.Capper | 1,9 |

| Trojan.Win32.Tinba | 1,9 |

* Детектирующие вердикты продуктов «Лаборатории Касперского». Информация предоставлена пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

** Процент уникальных пользователей, атакованных данным зловредом, от всех пользователей, атакованных финансовым вредоносным ПО.

Во втором квартале лидером нашего рейтинга остается Trojan-Spy.Win32.Zbot (32,58%). Исходные коды зловреда доступны всем желающим вследствие утечки, потому киберпреступники регулярно пополняют это семейство новыми образцами, скомпилированными на основе исходного кода и содержащими минимальные отличия от оригинала.

На втором месте троянец Trojan.Win32.Nymaim (26.02%). Первые версии вредоносных программ этого семейства представляли собой троянцы-загрузчики, которые загружали на зараженный компьютер уникальные для каждой страны программы, блокирующие работу компьютера. В дальнейшем были обнаружены новые версии троянских программ семейства Trojan.Win32.Nymaim, включающие компонент троянской программы Gozi, которая используется злоумышленниками для кражи пользовательской информации, относящейся к банковским системам. При этом сам троянец Gozi (2,66%) оказался в нашем рейтинге на седьмой позиции.

Вредоносные программы-шифровальщики

В мае 2017 началась беспрецедентная эпидемия шифровальщика Wannacry 2.0, который распространялся посредством червя, эксплуатирующего уязвимость в ОС Windows нескольких версий.

Не успела стихнуть эта эпидемия, как в июне 2017 произошла массированная атака другого троянца — ExPetr. Если Wannacry 2.0 не имел явной географической цели и атаковал все страны без разбора, то ExPetr основной своей целью выбрал Украину. Специалисты «Лаборатории Касперского» выяснили, что ExPetr шифрует MFT (системная область файловой системы NTFS) необратимым образом, что не позволит полностью восстановить пострадавшие компьютеры даже в случае выплаты выкупа злоумышленникам.

Помимо масштабных эпидемий, потрясших мир, во втором квартале наметилась занимательная тенденция: сразу несколько преступных групп, стоящих за разными троянцами-шифровальщиками, завершили свою деятельность и опубликовали в открытом доступе свои секретные ключи, необходимые для расшифровки файлов пострадавших. Список семейств, ключи от которых стали достоянием общественности за рассматриваемый период:

- Crysis (Trojan-Ransom.Win32.Crusis);

- AES-NI (Trojan-Ransom.Win32.AecHu);

- xdata (Trojan-Ransom.Win32.AecHu);

- Petya/Mischa/GoldenEye (Trojan-Ransom.Win32.Petr).

Количество новых модификаций

Во втором квартале 2017 года мы обнаружили 15 новых семейств шифровальщиков. Количество новых модификаций составило 15663, что заметно меньше числа модификаций, появившихся в первом квартале. Также, если в первом квартале большинство новых модификаций оказалось экземплярами шифровальщика Cerber, то во втором этот вердикт отошел на второй план, уступив новому шифровальщику — Wannacry — эпидемия которого прогремела на весь мир.

Мы наблюдаем резкое падение числа новых образцов троянца Cerber. Возможно, это говорит о приближающемся завершении развития и распространения данного семейства зловредов. Так это или нет, покажет время. Вместе с Cerber во втором квартале падает и общее число модификаций шифровальщиков.

Количество пользователей, атакованных троянцами-шифровальщиками

Во втором квартале 2017 года шифровальщики атаковали компьютеры 246 675 уникальных пользователей KSN, что довольно близко к показателю прошлого квартала. Несмотря на падение в количестве новых модификаций, число защищенных пользователей выросло.

География атак

TОР 10 стран, подвергшихся атакам троянцев-шифровальщиков

| Страна* | % атакованных пользователей ** |

|

| 1 | Бразилия | 1,07% |

| 2 | Италия | 1,06% |

| 3 | Япония | 0,96% |

| 4 | Вьетнам | 0,92% |

| 5 | Южная Корея | 0,78% |

| 6 | Китай | 0,75% |

| 7 | Камбоджа | 0,75% |

| 8 | Тайвань | 0,73% |

| 9 | Гонконг | 0,66% |

| 10 | Россия | 0,65% |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 50 000).

** Процент уникальных пользователей, компьютеры которых были атакованы троянцами-шифровальщиками, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

TОР 10 наиболее распространенных семейств троянцев-шифровальщиков

| Название | Вердикты* | % атакованных пользователей** | ||

| 1 | Wannacry | Trojan-Ransom.Win32.Wanna | 16,90% | |

| 2 | Locky | Trojan-Ransom.Win32.Locky | 14,91% | |

| 3 | Cerber | Trojan-Ransom.Win32.Zerber | 13,54% | |

| 4 | Jaff | Trojan-Ransom.Win32.Jaff | 11,00% | |

| 5 | Cryrar/ACCDFISA | Trojan-Ransom.Win32.Cryrar | 3,54% | |

| 6 | Spora | Trojan-Ransom.Win32.Spora | 3,08% | |

| 7 | ExPetr | Trojan-Ransom.Win32.ExPetr | 2,90% | |

| 8 | Shade | Trojan-Ransom.Win32.Shade | 2,44% | |

| 9 | Purgen/GlobeImposter | Trojan-Ransom.Win32.Purgen | 1,85% | |

| 10 | (generic verdict) | Trojan-Ransom.Win32.CryFile | 1,67% |

* Статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского». Информация предоставлена пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

** Процент уникальных пользователей «Лаборатории Касперского», подвергшихся атакам конкретного семейства троянцев-вымогателей, от всех пользователей, подвергшихся атакам троянцев-вымогателей.

Помимо уже упомянутых Wannacry и ExPetr, в десятку наиболее распространенных шифровальщиков попали еще два «новичка»: Jaff и Purgen. Шифровальщик Jaff занимает четвертое место с заметным отрывом от следующего за ним Cryrar. В результате подробного анализа троянца специалисты «Лаборатории Касперского» обнаружили изъян в его реализации криптографических алгоритмов, что позволило создать утилиту для расшифровки файлов.

Остальные позиции рейтинга занимают уже известные Cerber, Locky, Spora и Shade.

Страны — источники веб-атак: TOP 10

Данная статистика показывает распределение по странам источников, заблокированных продуктами «Лаборатории Касперского» интернет-атак на компьютеры пользователей (веб-страницы с редиректами на эксплойты, сайты с эксплойтами и другими вредоносными программами, центры управления ботнетами и т.д.). Отметим, что каждый уникальный хост мог быть источником одной и более веб-атак.

Для определения географического источника веб-атак использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установления географического местоположения данного IP-адреса (GEOIP).

Во втором квартале 2017 года решения «Лаборатории Касперского» отразили 342 566 061 атаку, которые проводились с интернет-ресурсов, размещенных в 191 стране мира. Зафиксировано 33 006 783 уникальных URL, на которых происходило срабатывание веб-антивируса.

В этом квартале больше всего срабатываний веб-антивируса пришлось на ресурсы, расположенные в США, французские вредоносные ресурсы оказались «популярнее» российских и немецких.

Страны, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения вредоносными программами через интернет, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране процент пользователей продуктов «Лаборатории Касперского», которые столкнулись со срабатыванием веб-антивируса в отчетный период. Полученные данные являются показателем агрессивности среды, в которой работают компьютеры в разных странах.

В этом рейтинге учитываются только атаки вредоносных объектов класса Malware, при подсчетах мы не учитывали срабатывания веб-антивируса на потенциально опасные и нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | % атакованных пользователей** |

|

| 1 | Алжир | 29,15 |

| 2 | Албания | 26,57 |

| 3 | Беларусь | 25,62 |

| 4 | Катар | 24,54 |

| 5 | Украина | 24,28 |

| 6 | Индия | 23,71 |

| 7 | Румыния | 22,86 |

| 8 | Азербайджан | 22,81 |

| 9 | Тунис | 22,75 |

| 10 | Греция | 22,38 |

| 11 | Бразилия | 22,05 |

| 12 | Молдова | 21,90 |

| 13 | Россия | 21,86 |

| 14 | Вьетнам | 21,67 |

| 15 | Армения | 21,58 |

| 16 | Тайвань | 20,67 |

| 17 | Марокко | 20,34 |

| 18 | Казахстан | 20,33 |

| 19 | Киргизия | 19,99 |

| 20 | Грузия | 19,92 |

Настоящая статистика основана на детектирующих вердиктах модуля веб-антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского», относительно мало (меньше 10 000).

** Процент уникальных пользователей, подвергшихся веб-атакам вредоносных объектов класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем в течение квартала 17,26% компьютеров пользователей интернета в мире хотя бы один раз подвергались веб-атаке с пользованием вредоносных объектов класса Malware.

В числе самых безопасных для серфинга в интернете стран оказались Куба (5%), Финляндия (11,32%), Сингапур (11,49%), Израиль (13,81%), Япония (7,56%).

Локальные угрозы

Важным показателем является статистика локальных заражений пользовательских компьютеров. Сюда попадают объекты, которые проникли на компьютер путем заражения файлов или съемных носителей либо изначально попали на компьютер не в открытом виде (например, программы в составе сложных инсталляторов, зашифрованные файлы и т.д.).

В этом разделе мы анализируем статистические данные, полученные на основе работы антивируса, сканирующего файлы на жестком диске в момент их создания или обращения к ним, и данные по сканированию различных съемных носителей информации.

Во втором квартале 2017 года нашим файловым антивирусом было зафиксировано 185 801 835 вредоносных и потенциально нежелательных объектов.

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Для каждой из стран мы подсчитали, какой процент пользователей продуктов «Лаборатории Касперского» столкнулся со срабатыванием файлового антивируса в отчетный период. Эта статистика отражает уровень зараженности персональных компьютеров в различных странах мира.

В этом рейтинге учитываются только атаки вредоносных объектов класса Malware, при подсчетах мы не учитывали срабатывания файлового антивируса на потенциально опасные или нежелательные программы, такие как RiskTool и рекламные программы.

Топ стран почти не изменился по сравнению с предыдущим кварталом, однако места Казахстана и Белорусии в нём теперь занимают Мозамбик и Мавритания:

| Страна* | % атакованных пользователей** |

|

| 1 | Афганистан | 52,08 |

| 2 | Узбекистан | 51,15 |

| 3 | Йемен | 50,86 |

| 4 | Таджикистан | 50,66 |

| 5 | Алжир | 47,19 |

| 6 | Эфиопия | 47,12 |

| 7 | Лаос | 46,39 |

| 8 | Вьетнам | 45,98 |

| 9 | Туркмения | 45,23 |

| 10 | Монголия | 44,88 |

| 11 | Сирия | 44,69 |

| 12 | Джибути | 44,26 |

| 13 | Ирак | 43,83 |

| 14 | Руанда | 43,59 |

| 15 | Судан | 43,44 |

| 16 | Непал | 43,39 |

| 17 | Сомали | 42,90 |

| 18 | Мозамбик | 42,88 |

| 19 | Бангладеш | 42,38 |

| 20 | Мавритания | 42,05 |

Настоящая статистика основана на детектирующих вердиктах модулей OAS и ODS антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных. Учитывались вредоносные программы, найденные непосредственно на компьютерах пользователей или же на съемных носителях, подключенных к компьютерам — флешках, картах памяти фотоаппаратов, телефонах, внешних жестких дисках.

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем, в мире хотя бы один раз в течение второго квартала локальные угрозы класса Malware были зафиксированы на 20,97% компьютеров пользователей. Показатель России в этом рейтинге составил 25,82%.

Страны с наименьшим уровнем заражения: Чили (15,06%), Латвия (14,03%), Португалия (12,27%), Австралия (9,46%), Великобритания (8,59%), Ирландия (6,30%), Пуэрто-Рико (6,15%).

Развитие информационных угроз во втором квартале 2017 года. Статистика