Цифры квартала

По данным KSN, решения «Лаборатории Касперского» отразили 479 528 279 атак, которые проводились с интернет-ресурсов, размещенных в 190 странах мира.

Зафиксировано 79 209 775 уникальных URL, на которых происходило срабатывание веб-антивируса.

Попытки запуска вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам отражены на компьютерах 288 тысяч пользователей.

Атаки шифровальщиков отражены на компьютерах 240 799 уникальных пользователей.

Нашим файловым антивирусом зафиксировано 174 989 956 уникальных вредоносных и потенциально нежелательных объектов.

Продуктами «Лаборатории Касперского» для защиты мобильных устройств было обнаружено:

- 1 333 605 вредоносных установочных пакетов;

- 32 038 установочных пакетов мобильных банковских троянцев;

- 218 625 установочных пакетов мобильных троянцев-вымогателей.

Мобильные угрозы

Особенности квартала

Рост Trojan-Ransom.AndroidOS.Egat

В первом квартале 2017 года мы зафиксировали взрывной рост атак со стороны семейства мобильных вымогателей Trojan-Ransom.AndroidOS.Egat: количество атакованных им пользователей выросло более чем 13 раз по сравнению с предыдущим кварталом. Несмотря на то, что этот троянец известен нам еще с июня 2016 года, активный рост атак мы зафиксировали только сейчас.

Зловред обладает стандартной для мобильного вымогателя функциональностью: блокирует работу устройства, перекрывая своим окном все остальные, требует деньги за разблокировку. В большинстве случаев сумма выкупа колеблется между $100 и $200. Большинство атакованных пользователей находились в Европе, в основном в Германии, Англии и Италии.

Обновление ZTorg

Нам удалось обнаружить порядка 30 новых троянцев семейства Ztorg в магазине приложений Google Play. Напомним, что это тоже самое семейство, к которому относился зараженный гид для игры Pokémon GO, обнаруженный нами в Google Play летом 2016 и имевший более 500 000 установок. Это семейство после установки проверяет, что оно запущено на настоящем устройстве, а не на виртуальной машине. Если проверка пройдена, с удаленного сервера загружается основной модуль, который, эксплуатируя уязвимости в системе, пытается получить права суперпользователя. Если это удается, зловред устанавливает свои модули в системные папки, а также модифицирует настройки устройства таким образом, чтобы остаться в нем даже после сброса к заводским настройкам.

Троянец Trojan.AndroidOS.Ztorg.bp в магазине приложений Google Play

Троянец использует несколько различных модулей, которые скрытно скачивают и устанавливают на устройство различные программы, показывают рекламу и даже могут покупать приложения. Стоит отметить, что функциональность зловреда немного изменилась: уменьшилось количество проверок на реальность устройства, а также код скачивания, расшифровки и загрузки основного модуля был вынесен в загружаемую библиотеку.

Активизация Asacub

В первом квартале 2017 года мы зафиксировали активное распространение мобильного банковского троянца Trojan-Banker.AndroidOS.Asacub. За три месяца представители этого семейства атаковали более 43 000 мобильных устройств, что в 2,5 раза больше, чем в прошлом квартале. Более 97% атакованных пользователей находились в России. Основным каналом распространения Asacub стал SMS-спам. При переходе по вредоносной ссылке, пользователь попадал на страницу с предложением посмотреть ММS, под видом которого на устройство загружался троянец. Интересно, что в случае перехода по той же ссылке под ОС Windows, происходила загрузка Backdoor.Win32.Htbot.bs.

Сайт, с которого загружается Trojan-Banker.AndroidOS.Asacub

Стоит отметить, что Trojan-Banker.AndroidOS.Asacub все больше обрастает шпионскими функциями. Кроме стандартных для мобильных банкеров возможностей, таких как воровство и отправка SMS, перекрытие различных приложений фишинговыми окнами, этот троянец ворует историю звонков, контакты, а также GPS-координаты пользователя.

Статистика мобильных угроз

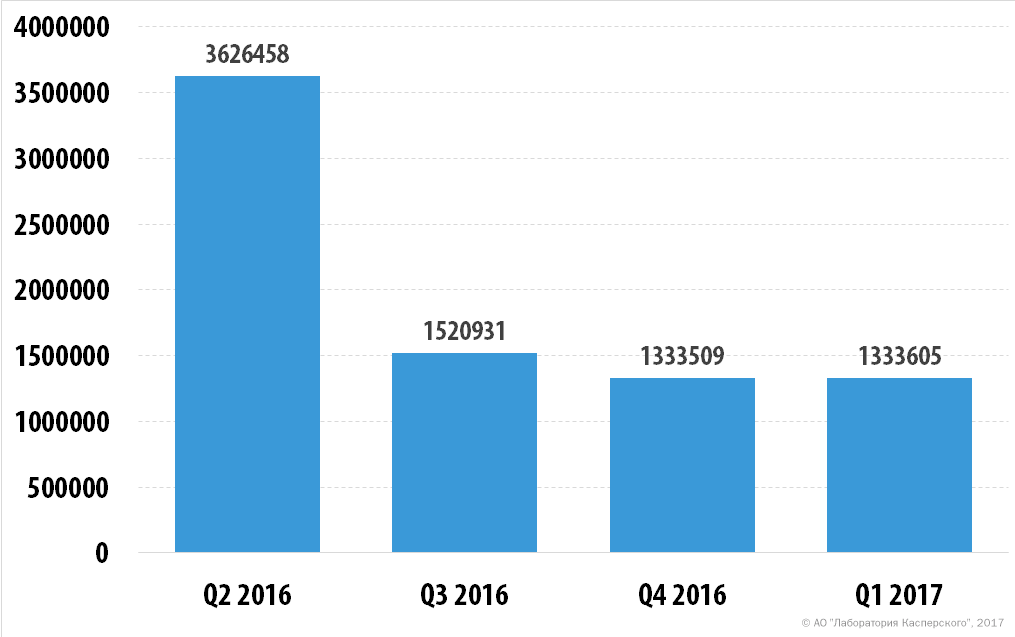

В первом квартале 2017 года «Лабораторией Касперского» было обнаружено 1 333 605 вредоносных установочных пакетов. Этот показатель практически не изменился по сравнению с четвертым кварталом 2016 года.

Количество обнаруженных вредоносных установочных пакетов (Q2 2016 — Q1 2017)

Распределение детектируемых мобильных программ по типам

Распределение новых детектируемых мобильных программ по типам, (Q4 2016 и Q1 2017)

В первом квартале наибольший рост количества установочных пакетов показали представители мобильных троянцев-вымогателей: их доля выросла с 4,64% до 16,42%, т.е. в 3,5 раза. Наибольший рост показало семейство Trojan-Ransom.AndroidOS.Congur, о котором мы расскажем ниже.

На втором месте по темпам роста расположились троянцы-шпионы: их доля выросла на 1,83% до 10,27%. Произошло это благодаря увеличению количества зловредов семейств Trojan-Spy.AndroidOS.SmForw и Trojan-Spy.AndroidOS.SmsThief, промышляющих воровством SMS.

Сильнее всего в первом квартале уменьшились доли Adware (7,32%) и Trojan-Dropper (6,99%) — на 4,99% и 4,48% соответственно. Кроме того, доля нежелательных программ категории RiskTool снизилась на 2,55%.

TOP 20 мобильных вредоносных программ

В приведенный ниже рейтинг вредоносных программ не входят потенциально опасные или нежелательные программы, такие как RiskTool и Adware.

В первом квартале 2017 года в наш TOP 20 попали четырнадцать троянцев, которые пытаются получить или использовать права суперпользователя, а в качестве основного средства монетизации используют рекламу (выделены в таблице синим цветом). Их цель — доставить пользователю как можно больше рекламы, в том числе за счет скрытой установки новых рекламных программ. При этом, используя права суперпользователя, они могут «спрятаться» в системной папке, откуда удалить их будет очень сложно.

| Название вредоносной программы | Процент атакованных пользователей* |

|

| 1 | DangerousObject.Multi.Generic | 70,09% |

| 2 | Trojan.AndroidOS.Hiddad.an | 9,35% |

| 3 | Trojan.AndroidOS.Boogr.gsh | 4,51% |

| 4 | Backdoor.AndroidOS.Ztorg.c | 4,18% |

| 5 | Trojan.AndroidOS.Sivu.c | 4,00% |

| 6 | Backdoor.AndroidOS.Ztorg.a | 3,98% |

| 7 | Trojan.AndroidOS.Hiddad.v | 3,89% |

| 8 | Trojan-Dropper.AndroidOS.Hqwar.i | 3,83% |

| 9 | Trojan.AndroidOS.Hiddad.pac | 2,98% |

| 10 | Trojan.AndroidOS.Triada.pac | 2,90% |

| 11 | Trojan.AndroidOS.Iop.c | 2,60% |

| 12 | Trojan-Banker.AndroidOS.Svpeng.q | 2,49% |

| 13 | Trojan.AndroidOS.Ztorg.ag | 2,34% |

| 14 | Trojan.AndroidOS.Ztorg.aa | 2,03% |

| 15 | Trojan.AndroidOS.Agent.eb | 1,81% |

| 16 | Trojan.AndroidOS.Agent.bw | 1,79% |

| 17 | Trojan.AndroidOS.Loki.d | 1,76% |

| 18 | Trojan.AndroidOS.Ztorg.ak | 1,67% |

| 19 | Trojan-Downloader.AndroidOS.Agent.bf | 1,59% |

| 20 | Trojan-Dropper.AndroidOS.Agent.cv | 1,54% |

* Процент уникальных пользователей, атакованных данным зловредом, от всех атакованных пользователей мобильного антивируса «Лаборатории Касперского».

Первое место в ТОР 20 за первый квартал традиционно занял вердикт DangerousObject.Multi.Generic (70,09%), который мы используем для вредоносных программ, обнаруженных с помощью облачных технологий. Они работают, когда в сигнатурных базах еще нет данных для детектирования вредоносной программы, но в облаке антивирусной компании уже есть информация об объекте. По сути, так детектируются самые новые вредоносные программы.

На втором месте находится мобильный троянец Trojan.AndroidOS.Hiddad.an (9,35%) — данный зловред выдает себя за различные популярные игры или программы. Что интересно, после запуска он скачивает и устанавливает приложение, за которое себя выдавал. При этом троянец запрашивает права администратора устройства, чтобы противодействовать своему удалению. Основная цель Trojan.AndroidOS.Hiddad.an — агрессивный показ рекламы, его основная «аудитория» находится в России (86% атакованных пользователей).

Третье место занял зловред Trojan.AndroidOS.Boogr.gsh (4,51%). Таким вердиктом детектируются файлы, признанные вредоносными нашей системой, основанной на машинном обучении. Несмотря на то, что эта система может детектировать любые виды зловредов, в этом квартале самыми популярными из задетектированных оказывались рекламные троянцы, использующие права суперпользователя.

На восьмом месте расположился вердикт Trojan-Dropper.AndroidOS.Hqwar.i (3.83%). Этим вердиктом детектируются троянцы, защищенные определенным упаковщиком/обфускатором. В большинстве случаев под этим именем скрываются представители семейств мобильных банковских троянцев FakeToken и Svpeng.

Двенадцатое место рейтинга занял мобильный банковский троянец Trojan-Banker.AndroidOS.Svpeng.q (2.49%). Это семейство очень активно последние три квартала, и является самым популярным мобильным банковским троянцем в первом квартале 2017 года.

Trojan.AndroidOS.Agent.bw занял шестнадцатое место в рейтинге (1.79%). Этот троянец, нацеленный в основном на жителей Индии (более 92% атакованных пользователей) так же, как и Trojan.AndroidOS.Hiddad.an выдает себя за популярные программы и игры, при этом после запуска скачивает и устанавливает различные приложения с сервера злоумышленников.

География мобильных угроз

TOP 10 стран по доле пользователей, атакованных мобильными зловредами:

| Страна* | Процент атакованных пользователей** |

|

| 1 | Иран | 47,35% |

| 2 | Бангладеш | 36,25% |

| 3 | Индонезия | 32,97% |

| 4 | Китай | 32,47% |

| 5 | Непал | 29,90% |

| 6 | Индия | 29,09% |

| 7 | Алжир | 28,64% |

| 8 | Филиппины | 27,98% |

| 9 | Нигерия | 27,81% |

| 10 | Гана | 25,85% |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10000).

** Процент уникальных пользователей, атакованных в стране, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в стране.

В первом квартале 2017 года страной с самым большим процентом атакованных мобильных пользователей стал Иран (47,35%). Второе место занял Бангладеш: 36,25% пользователей в этой стране хотя бы раз в течение квартала сталкивались с мобильными зловредами. Следом идут Индонезия и Китай — доля атакованных в обеих странах — чуть более 32%.

Россия (11,6%) в этом рейтинге заняла 40-е место, Франция (8,1%) — 57-е. США (6,9%) оказались на 69-й строчке, Италия (7,1%) — на 66-й, Германия (6,2%) — на 72-й, Великобритания (5,8%) — на 75-й.

Самые безопасные страны по доле атакованных пользователей: Финляндия (2,7%), Грузия (2,5%) и Япония (1,5%).

Во всех странах этой двадцатки детектируются примерно одни и те же мобильные объекты — рекламные программы, в первую очередь, представители семейства AdWare.AndroidOS.Ewind, а также рекламные троянцы.

Мобильные банковские троянцы

За отчетный период мы обнаружили 32 038 установочных пакетов мобильных банковских троянцев, что в 1,1 раза меньше, чем в четвертом квартале 2016 года.

Количество установочных пакетов мобильных банковских троянцев, обнаруженных «Лабораторией Касперского» (Q2 2016 — Q1 2017)

Третий квартал подряд самым популярным мобильным банковским троянцем становится Trojan-Banker.AndroidOS.Svpeng.q. Основная цель зловреда, ориентированного в первую очередь на русскоязычных пользователей, — кража денег. Например, для добывания сведений о банковской карте и аутентификационных данных онлайн-банкинга троянец использует фишинговые окна. Кроме того, злоумышленники воруют деньги посредством SMS-сервисов, в том числе мобильного банкинга. Следом за Svpeng идут мобильные банковские троянцы Trojan-Banker.AndroidOS.Faketoken.z и Trojan-Banker.AndroidOS.Asacub.san. Стоит отметь, что больше всего пользователей, подвергшихся атакам этой тройки зловредов, находятся в России.

TOP 10 стран по доле пользователей, атакованных мобильными банковскими троянцами

| Страна* | % атакованных пользователей** |

|

| 1 | Россия | 1,64% |

| 2 | Австралия | 1,14% |

| 3 | Турция | 0,81% |

| 4 | Узбекистан | 0,61% |

| 5 | Таджикистан | 0,48% |

| 6 | Молдова | 0,43% |

| 7 | Украина | 0,41% |

| 8 | Казахстан | 0,37% |

| 9 | Киргизстан | 0,32% |

| 10 | Сингапур | 0,26% |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент в стране уникальных пользователей, атакованных мобильными банковскими троянцами, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в этой стране.

Несмотря на лидерство в этом квартале, в сравнении с третьим кварталом 2016 года активность семейства Svpeng пошла на спад: доля пользователей, атакованных этими зловредами в России упала практически в два раза — с 3,12% до 1,64%. При этом Россия все равно осталось лидером нашего ТОР 20.

Второе место в рейтинге заняла Австралия (1,14%). Большая часть атак в этой стране пришлась на представителей семейств Trojan-Banker.AndroidOS.Acecard и Trojan-Banker.AndroidOS.Marcher. Замыкает первую тройку Турция (0,81%).

Мобильные троянцы-вымогатели

В первом квартале 2017 года мы обнаружили 218 625 установочных пакетов мобильных троянцев-вымогателей, что в 3,5 раза больше, чем в предыдущем квартале.

Количество установочных пакетов мобильных троянцев-вымогателей, обнаруженных «Лабораторией Касперского» (Q2 2016 — Q1 2017)

В первой половине 2016 года мы наблюдали рост количества установочных пакетов мобильных вымогателей, обусловленный активным распространением семейства Trojan-Ransom.AndroidOS.Fusob. Во второй половине того же года активность этого семейства упала, что отразилось на количестве обнаруженных установочных пакетов. Рост возобновился в четвертом квартале 2016 года и резко ускорился в первом квартале 2017 года. Причиной стало семейство Trojan-Ransom.AndroidOS.Congur — более 86% обнаруженных установочных пакетов мобильных вымогателей, относятся именно к нему. Обычно представители Congur обладают очень простой функциональностью — меняют PIN-код устройства (или устанавливают свой, если его не было раньше), после чего просят связаться с злоумышленниками через QQ-мессенджер для разблокировки. Стоит отметить, что существуют модификации этого троянца, способные воспользоваться существующими правами суперпользователя, чтобы установить свой модуль в системную папку.

Несмотря на это, самым популярным вымогателем в первом квартале опять стал Trojan-Ransom.AndroidOS.Fusob.h. С ним столкнулись более 45% пользователей, атакованных мобильными вымогателями. После запуска этот троянец запрашивает права администратора, собирает информацию об устройстве, в том числе GPS-координаты и историю звонков, а затем загружает ее на сервер злоумышленников. После этого он может получить команду на блокировку устройства.

TOP 10 стран по проценту пользователей, атакованных мобильными троянцами-вымогателями

| Страна* | % атакованных пользователей** |

|

| 1 | США | 1,23% |

| 2 | Узбекистан | 0,65% |

| 3 | Канада | 0,56% |

| 4 | Казахстан | 0,54% |

| 5 | Италия | 0,44% |

| 6 | Германия | 0,37% |

| 7 | Корея | 0,35% |

| 8 | Дания | 0,30% |

| 9 | Великобритания | 0,29% |

| 10 | Испания | 0,28% |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000)

** Процент в стране уникальных пользователей, атакованных мобильными троянцами-вымогателями, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в стране.

Первое место в ТОР 10 заняли США (1,23%), самым активным семейством в этой стране стало Trojan-Ransom.AndroidOS.Svpeng. Эти троянцы-вымогатели появились в 2014 году как модификация семейства мобильных банкеров Trojan-Banker.AndroidOS.Svpeng. За разблокировку устройства они обычно требуют от $100 до $500.

В Узбекистане (0,65%), занявшем второе место, большая часть атак мобильных вымогателей приходится на Trojan-Ransom.AndroidOS.Loluz.a. Этот простой троянец блокирует работу устройства своим окном, а для разблокировки просит связаться со злоумышленниками по телефону.

Четвертое место занял Казахстан (0,54%). Основную угрозу для пользователей в этой стране представляют троянцы-вымогатели семейства Small. Это достаточно простой зловред, который перекрывает своим окном все остальные окна на мобильном устройстве, таким образом препятствуя работе. За разблокировку злоумышленники обычно требуют от $10.

Во всех остальных странах TOP 10 наиболее популярным было семейство Fusob.

Уязвимые приложения, используемые злоумышленниками

Первый квартал 2017 года отметился возвращением переродившегося эксплойт-пака Neutrino, покинувшего нас в третьем квартале. Вслед за Magnitude Neutrino меняет формат распространения и отходит от массовых кампаний, становясь «приватным» эксплойт-паком. Его место безуспешно попытались занять несколько новых игроков — Nebula, Terror и др., однако после кратковременной активности их достаточно быстро переставали распространять. На данный момент самым популярным и продвинутым публичным эксплойт-паком остается RIG и его модификации.

Статистика первого квартала 2017 года показывает уменьшение количества атакованных пользователей почти на 10%. Это вызвано, прежде всего, слабой эксплойт-пак сценой, а также падением эффективности эксплойтов в целом. Единственная платформа, показавшая рост — Adobe Flash. Несмотря на то, что никаких новых уязвимостей для нее было уже долгое время, количество атакованных пользователей выросло на 20%. Самое большое сокращение, в свою очередь, показывают браузерные эксплойты — лишь 44% атак было направлено на браузеры (против 54% в прошлом квартале).

Наиболее эксплуатируемыми уязвимостями в первом квартале остаются CVE-2016-0189, CVE-2014-6332 и CVE-2013-2551. Нельзя не отметить уязвимости в Microsoft Edge Chakra engine, опубликованные в открытом доступе в начале года. Помимо подробного описания уязвимостей исследование включало в себя готовый к использованию Proof of Concept, который вскоре после публикации был интегрирован в эксплойт-пак Sundown, откуда перекочевал в Neutrino, Kaixin и другие. Однако эксплуатация данных уязвимостей была недостаточно надежной, а патчи для них вышли еще в ноябре вместе с обновлением MS16-129, поэтому они не получили широкого распространения и сейчас почти не используются.

Распределение эксплойтов, использованных в атаках злоумышленников, по типам атакуемых приложений, первый квартал 2017 года

Большую активность в первом квартале 2017 года также показали кампании с массовыми рассылками зараженных документов — для их распространения использовались эксплойты для Microsoft Office. И хотя доля атакованных пользователей офисного пакета почти не изменилась, мы видим, что одни и те же пользователи были атакованы многократно — в среднем, один атакованный пользователь получал 3 вредоносных документа за квартал.

В целом, прослеживается тенденция к увеличению доли социальной инженерии при доставке вредоносной нагрузки на компьютер потенциальной жертвы. Кампании с зараженными письмами всегда строятся на принуждении пользователя к совершению каких-либо действий: распаковке файла из запароленного архива, выдаче разрешения на выполнение макросов из документа и т.д. Этот метод начинает применяться и в браузерных эксплойтах. Magnitude, к примеру, предлагает пользователям Internet Explorer 11 и Windows 10 скачать вредоносный файл под видом обновления антивируса Microsoft Defender. А некоторые спам-кампании построены на имитации страницы обновления Google Chrome. Мы считаем, что в ближайшем будущем данная тенденция продолжится — такие кампании проще поддерживать и реализовать, а их уровень «пробития» постоянно растет.

Вредоносные программы в интернете (атаки через веб-ресурсы)

Онлайн-угрозы в финансовом секторе

Настоящая статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных. Начиная с первого квартала 2017 года, в статистику входят вредоносные программы для ATM и POS-терминалов, но не входят мобильные угрозы.

В первом квартале 2017 года решения «Лаборатории Касперского» отразили попытки запуска одной или нескольких вредоносных программ для кражи денежных средств с банковских счетов на компьютерах 288 тысяч пользователей.

Число пользователей, атакованных банковским вредоносным ПО, январь-март 2017 г.

География атак

Чтобы оценить и сравнить степень риска заражения банковскими троянцами и ATM/PoS-зловредами, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране процент пользователей продуктов «Лаборатории Касперского», которые столкнулись с этой угрозой в отчетный период, от всех пользователей наших продуктов в стране.

TOP-10 стран по проценту атакованных пользователей

| Страна* | % атакованных пользователей** |

|

| 1 | Германия | 1,70 |

| 2 | Китай | 1,37 |

| 3 | Ливия | 1,12 |

| 4 | Казахстан | 1,02 |

| 5 | Палестина | 0,92 |

| 6 | Того | 0,91 |

| 7 | Тунис | 0,89 |

| 8 | Армения | 0,89 |

| 9 | Венесуэла | 0,88 |

| 10 | Тайвань | 0,87 |

Настоящая статистика основана на детектирующих вердиктах антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 тысяч).

** Процент уникальных пользователей «Лаборатории Касперского», подвергшихся атакам банковских троянцев и PoS/ATM зловредов, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В первом квартале лидером нашего рейтинга стала Германия (1,70%). На втором месте с заметным отрывом расположился Китай (1,37%), а замыкает первую тройку Ливия (1,12%).

Что касается других европейских стран, то, например, Испания (0,24%) по итогам квартала оказалась на 89-ой позиции, а Великобритания (0,15%) – на 126-й.

TOP 10 семейств банковского вредоносного ПО

TOP 10 семейств вредоносных программ, использованных для атак на пользователей онлайн-банкинга в первом квартале 2017 года (по доле атакованных пользователей):

| Название* | Процент атакованных пользователей** |

|

| 1 | Trojan-Spy.Win32.Zbot | 45,93 |

| 2 | Trojan.Win32.Nymaim | 29,70 |

| 3 | Trojan.Win32.Neurevt | 3,31 |

| 4 | Trojan-Banker.Win32.Gozi | 3,15 |

| 5 | Trojan-Spy.Win32.SpyEyes | 2,71 |

| 6 | Backdoor.Win32.ZAccess | 2,11 |

| 7 | Backdoor.Win32.Shiz | 1,67 |

| 8 | Trojan.Multi.Capper | 1,67 |

| 9 | Trojan.Win32.Tinba | 1,00 |

| 10 | Trojan.Win32.Shifu | 1,00 |

* Детектирующие вердикты продуктов «Лаборатории Касперского». Информация предоставлена пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

** Процент уникальных пользователей, атакованных данным зловредом, от всех пользователей, атакованных финансовым вредоносным ПО.

В первом квартале лидером нашего рейтинга, как и в прошлом году, остается Trojan-Spy.Win32.Zbot (45,93%). Исходные коды зловреда доступны всем желающим вследствие утечки, потому киберпреступники регулярно пополняют это семейство новыми образцами, скомпилированными на основе исходного кода и содержащими минимальные отличия от оригинала.

На втором месте троянец Trojan.Win32.Nymaim (29,70%). Первые версии вредоносных программ этого семейства представляли собой троянцы-загрузчики, которые загружали на зараженный компьютер уникальные для каждой страны программы, блокирующие работу компьютера. В дальнейшем были обнаружены новые версии троянских программ семейства Trojan.Win32.Nymaim, включающие компонент троянской программы Gozi, которая используется злоумышленниками для кражи пользовательской информации, относящейся к банковским системам. При этом сам троянец Gozi (3,15%) оказался в нашем рейтинге на 4-й позиции.

Замыкает первую тройку зловред Trojan.Win32.Neurevt (3,31%) — многофункциональный троянец, написанный на языке C++. Троянец использует руткит-технологии для скрытия своего присутствия в системе, внедряет свой код во все запущенные процессы, блокирует работу некоторых антивирусов, а также может отслеживать и блокировать установку других распространенных троянских программ.

Вредоносные программы-шифровальщики

В первом квартале 2017 года мы обнаружили 11 новых семейств троянцев-шифровальщиков и 55 679 новых модификаций зловредов этого типа.

Количество новых модификаций шифровальщиков, Q2 2016 — Q1 2017

Большинство обнаруженных модификаций относились к семейству Cerber (вердикт Trojan-Ransom.Win32.Zerber). Этот шифровальщик, впервые обнаруженный год назад, продолжает развиваться, и мы регулярно обнаруживаем его новые улучшенные версии.

Количество пользователей, атакованных троянцами-шифровальщиками

В первом квартале 2017 года попытки заражения шифровальщиком были зарегистрированы на компьютерах 240 799 уникальных пользователей KSN.

Количество уникальных пользователей, атакованных троянцами-шифровальщиками, первый квартал 2017

Этот показатель почти в два раза меньше аналогичного за четвертый квартал 2016 года, однако не стоит воспринимать это как спадающую угрозу. Наиболее вероятно, что такая разница связана с методологией и реальное число инцидентов выше: статистика отражает только результаты сигнатурного и эвристического обнаружения, тогда как большая часть троянцев-шифровальщиков детектируется продуктами «Лаборатории Касперского» поведенческими методами с выдачей общего Generic-вердикта, который не позволяет различать типы вредоносного ПО.

География атак

TОР 10 стран, подвергшихся атакам троянцев-шифровальщиков

| Страна* | % пользователей, атакованных шифровальщиками** |

|

| 1 | Италия | 1,87% |

| 2 | Бразилия | 1,07% |

| 3 | Япония | 0,99% |

| 4 | Вьетнам | 0,74% |

| 5 | Нидерланды | 0,73% |

| 6 | Камбоджа | 0,70% |

| 7 | Уганда | 0,66% |

| 8 | Филиппины | 0,65% |

| 9 | Венесуэла | 0,63% |

| 10 | Нигерия | 0,60% |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 50 000).

** Процент уникальных пользователей, компьютеры которых были атакованы троянцами-шифровальщиками, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Италия, отсутствовавшая в рейтинге в третьем квартале 2016, сейчас вышла на первое место (1,87%). На втором месте оказалась Бразилия (1,07%), ранее не фигурировавшая в ТОР 10 стран по атакам шифровальщиков. Это согласуется с нашими наблюдениями роста числа троянцев-вымогателей, нацеленных на бразильских жертв. Одним из ярких примеров такого вредоносного ПО стал Xpan, разбор которого мы публиковали в прошлом году.

Япония (0,99%), занимавшая во втором и третьем кварталах 2016 года первое место, сдвинулась на две позиции вниз, но до сих пор остается в верхней части рейтинга.

TОР 10 наиболее распространенных семейств троянцев-шифровальщиков

| Название | Вердикты* | Процент атакованных пользователей** |

||

| 1 | Cerber | Trojan-Ransom.Win32. Zerber | 18,04% | |

| 2 | Spora | Trojan-Ransom.Win32.Spora | 7,59% | |

| 3 | Locky | Trojan-Ransom.Win32.Locky | 7,35% | |

| 4 | Sage | Trojan-Ransom.Win32.SageCrypt | 3,44% | |

| 5 | Cryrar/ACCDFISA | Trojan-Ransom.Win32.Cryrar | 3,20% | |

| 6 | Shade | Trojan-Ransom.Win32.Shade | 2,82% | |

| 7 | (generic verdict) | Trojan-Ransom.Win32.Gen | 2,37% | |

| 8 | Crysis/Dharma | Trojan-Ransom.Win32.Crusis | 2,30% | |

| 9 | CryptoWall | Trojan-Ransom.Win32.Cryptodef | 2,25% | |

| 10 | (generic verdict) | Trojan-Ransom.Win32.Snocry | 2,16% |

* Статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского». Информация предоставлена пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

** Процент уникальных пользователей «Лаборатории Касперского», подвергшихся атакам конкретного семейства троянцев-вымогателей, от всех пользователей, подвергшихся атакам троянцев-вымогателей.

Троянец Cerber (18,04%) оказался самым распространенным по количеству атакованных пользователей в первом квартале 2017. Ожидаемо, если принять во внимание огромное количество различных модификаций данного шифровальщика и его активное распространение злоумышленниками.

На втором месте оказался шифровальщик Spora (7,59%). Этот новый троянец, впервые обнаруженный в январе 2017, на «заре карьеры» атаковал исключительно русскоязычных жертв, но спустя несколько недель после обнаружения распространился по всему миру и к концу первого квартала вошел в первую тройку наиболее часто встречающихся шифровальщиков. На третьем месте расположился, появившийся примерно год Locky (7,35%), несколько снизивший в последнее время свою активность.

Еще один новый троянец — Sage (3,44%), как и Spora, появился в первом квартале 2017 и занял четвертую строчку нашего рейтинга. Остальные места достались «старым знакомым», фигурировавшим в отчетах за предыдущие кварталы.

Среди интересных находок квартала стоит отметить шифровальщика PetrWrap, который применяется злоумышленниками при целевых атаках на организации. Статистика показывает, что данный вид атак в последнее время набирает популярность.

Страны — источники веб-атак: TOP 10

Данная статистика показывает распределение по странам источников заблокированных продуктами «Лаборатории Касперского» интернет-атак на компьютеры пользователей (веб-страницы с редиректами на эксплойты, сайты с эксплойтами и другими вредоносными программами, центры управления ботнетами и т.д.). Отметим, что каждый уникальный хост мог быть источником одной и более веб-атак.

Для определения географического источника веб-атак использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установления географического местоположения данного IP-адреса (GEOIP).

В первом квартале 2017 года решения «Лаборатории Касперского» отразили 479 528 279 атак, которые проводились с интернет-ресурсов, размещенных в 191 стране мира. Зафиксировано 79 209 775 уникальных URL, заблокированных веб-антивирусом.

Распределение по странам источников веб-атак, первый квартал 2017

Лидером по количеству источников атак стали Нидерланды (38%). Лидировавшие на протяжении долгого времени США (30%) оказались на втором месте, хотя их доля практически не уменьшилась по сравнению с показателями 2016 года. На третьей позиции с большим отрывом расположилась Германия (9%).

Россия (4%) и Франция (3%) занимают четвертое и пятое места соответственно.

Страны, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения вредоносными программами через Сеть, мы подсчитали в каждой стране процент пользователей продуктов «Лаборатории Касперского», которые столкнулись со срабатыванием веб-антивируса в отчетный период. Полученные данные являются показателем агрессивности среды, в которой работают компьютеры в разных странах.

Напомним, что, начиная с прошлого отчёта, в этом рейтинге учитываются только атаки вредоносных объектов класса Malware,при подсчетах мы не учитывали срабатывания веб-антивируса на потенциально опасные и нежелательные программы, такие как RiskTool и рекламное ПО.

| Страна* | % атакованных пользователей** |

|

| 1 | Алжир | 37,67 |

| 2 | Беларусь | 33,61 |

| 3 | Тунис | 32,04 |

| 4 | Украина | 31,98 |

| 5 | Казахастан | 29,96 |

| 6 | Азербайджан | 29,95 |

| 7 | Албания | 29,80 |

| 8 | Бангладеш | 29,51 |

| 9 | Катар | 29,41 |

| 10 | Армения | 29,02 |

| 11 | Греция | 28,21 |

| 12 | Молдова | 27,46 |

| 13 | Венесуэла | 27,37 |

| 14 | Киргизия | 27,02 |

| 15 | Вьетнам | 26,87 |

| 16 | Россия | 26,67 |

| 17 | Марокко | 25,65 |

| 18 | Шри-Ланка | 25,42 |

| 19 | Бразилия | 25,10 |

| 20 | Сербия | 24,18 |

Настоящая статистика основана на детектирующих вердиктах модуля веб-антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского», относительно мало (меньше 10 000).

** Процент уникальных пользователей, подвергшихся веб-атакам вредоносных объектов класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем в течение квартала 20,05% компьютеров пользователей интернета в мире хоть раз подвергались веб-атаке класса Malware.

В числе самых безопасных для серфинга в интернете стран Люксембург (14,4%), Германия (13,9%), Норвегия (13,83%), ЮАР (12,5%), США (10,56%), Уганда (10,29%), Япония (9,18%).

Локальные угрозы

Важным показателем является статистика локальных заражений пользовательских компьютеров. Сюда попадают объекты, которые проникли на компьютер путем заражения файлов или съемных носителей либо изначально попали на компьютер не в открытом виде (например, программы в составе сложных инсталляторов, зашифрованные файлы и т.д.).

В этом разделе мы анализируем статистические данные, полученные на основе работы антивируса, сканирующего файлы на жестком диске в момент их создания или обращения к ним, и данные по сканированию различных съемных носителей информации.

В первом квартале 2017 года нашим файловым антивирусом было зафиксировано 174 989 956 вредоносных и потенциально нежелательных объектов.

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Для каждой из стран мы подсчитали, какой процент пользователей продуктов «Лаборатории Касперского» столкнулся со срабатыванием файлового антивируса в отчетный период. Эта статистика отражает уровень зараженности персональных компьютеров в различных странах мира.

Отметим, что начиная с этого квартала, в рейтинге учитываются только атаки вредоносных объектов класса Malware,при подсчетах мы не учитывали срабатывания файлового антивируса на потенциально опасные или нежелательные программы, такие как RiskTool и рекламное ПО.

| Страна* | % атакованных пользователей** |

|

| 1 | Йемен | 54,84 |

| 2 | Афганистан | 54,27 |

| 3 | Узбекистан | 53,80 |

| 4 | Таджикистан | 51,32 |

| 5 | Эфиопия | 50,87 |

| 6 | Джибути | 50,03 |

| 7 | Алжир | 49,38 |

| 8 | Вьетнам | 49,15 |

| 9 | Туркмения | 48,39 |

| 10 | Руанда | 47,57 |

| 11 | Монголия | 47,25 |

| 12 | Сомали | 46,96 |

| 13 | Сирия | 46,96 |

| 14 | Бангладеш | 46,64 |

| 15 | Ирак | 46,59 |

| 16 | Судан | 46,35 |

| 17 | Непал | 46,19 |

| 18 | Казахстан | 46,00 |

| 19 | Лаос | 45,39 |

| 20 | Беларусь | 43,45 |

Настоящая статистика основана на детектирующих вердиктах модулей OAS и ODS антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных. Учитывались вредоносные программы, найденные непосредственно на компьютерах пользователей или же на съемных носителях, подключенных к компьютерам — флэшках, картах памяти фотоаппаратов, телефонах, внешних жестких дисках.

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем в мире хотя бы один раз в течение третьего квартала локальные угрозы класса Malware были зафиксированы на 23,63% компьютеров пользователей. Показатель России в этом рейтинге составил 30,51%.

Страны с наименьшим уровнем заражения: Польша (14,85%), Сингапур (12,21%), Италия (13,30%), Франция (11,15%), Австралия (10,51%), Великобритания (9,08%), Канада (8,66%), Чехия (7,83%), США (7,57%), Дания (6,35%), Япония (6,18%).

Развитие информационных угроз в первом квартале 2017 года. Статистика