У троянца AZORult насыщенная история. Но несколько дней назад мы обнаружили, возможно, одну из самых необычных кампаний с его участием: преступники создали фальшивый установщик ProtonVPN для Windows, зараженный вредоносным кодом.

Кампания была запущена в конце ноября 2019 года, когда ее организаторы зарегистрировали новый домен protonvpn[.]store. Регистратор домена находится в России.

Мы обнаружили по крайней мере один из векторов атаки — вредоносная реклама в баннерных сетях

(Malvertising).

На поддельном сайте жертва скачивает фальшивый установщик ProtonVPN для Windows вместе с имплантом ботнета Azorult.

Творение преступников представляет собой HTTrack-копию оригинального сайта ProtonVPN, как показано ниже.

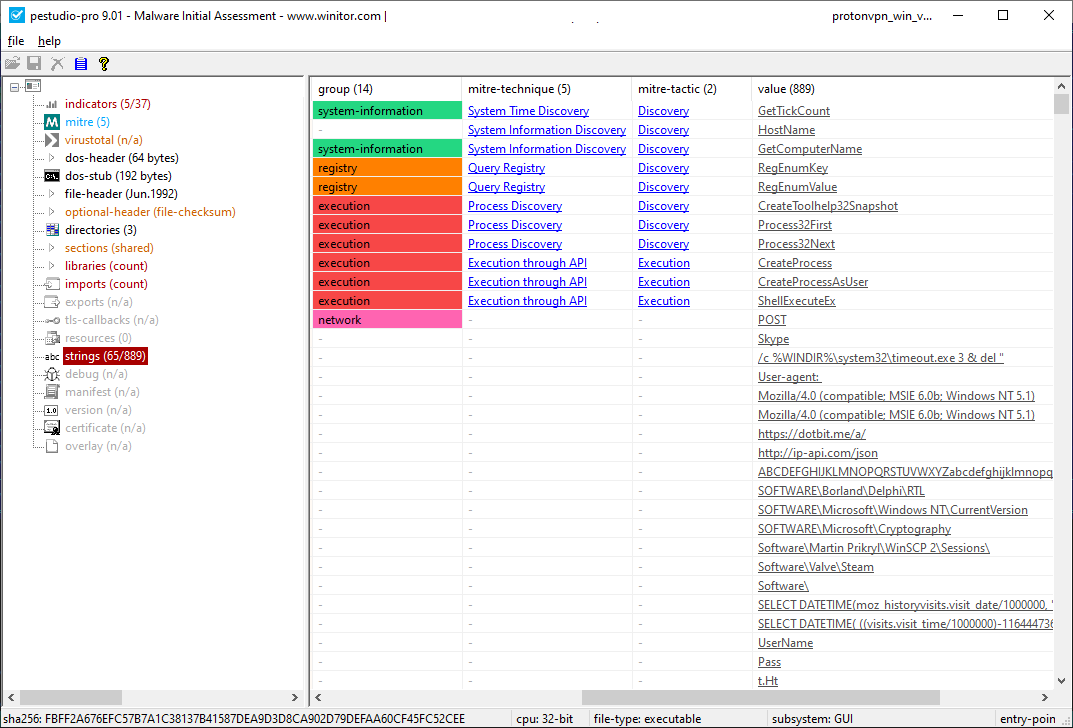

После того как жертва запускает имплант, он собирает информацию на зараженном компьютере и передает ее на C2-сервер accounts[.]protonvpn[.]store .

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

{ "config: ": [ "MachineID :", "EXE_PATH :", "Windows :", "Computer(Username) :", "Screen:", "Layouts:", "LocalTime:", "Zone:", "[Soft]", "Host: User-Agent: Accept: ; charset=Content-Type: HTTP/1.0POST text/*utf-8text/htmlHTTP/Proxy-AuthenticateAcceptContent-TypeContent-Lengthrealmhttp::Connection::connect: using proxy %1%http::Connection::connect: testing %1% for proxy routing" ] } |

Киберпреступники создали вредоносное ПО, чтобы красть криптовалюту из локальных кошельков (Electrum, Bitcoin, Etherium и т. д.), имена и пароли для доступа к FTP-серверам из FileZilla, данные аккаунтов электронной почты, информацию из локальных браузеров (в том числе файлы cookies), учетные данные для входа в WinSCP, учетные записи мессенджера Pidgin и многое другое.

Мы смогли распознать несколько экземпляров, которые использовались в ходе кампании:

| Имя файла | Хэш MD5 |

| ProtonVPN_win_v1.10.0.exe | cc2477cf4d596a88b349257cba3ef356 |

| ProtonVPN_win_v1.11.0.exe | 573ff02981a5c70ae6b2594b45aa7caa |

| ProtonVPN_win_v1.11.0.exe | c961a3e3bd646ed0732e867310333978 |

| ProtonVPN_win_v1.11.0.exe | 2a98e06c3310309c58fb149a8dc7392c |

| ProtonVPN_win_v1.11.0.exe | f21c21c2fceac5118ebf088653275b4f |

| ProtonVPN_win_v1.11.0.exe | 0ae37532a7bbce03e7686eee49441c41 |

| Unknown | 974b6559a6b45067b465050e5002214b |

Продукты «Лаборатории Касперского» определяют эту угрозу как HEUR:Trojan-PSW.Win32.Azorult.gen

AZORult под маской установщика ProtonVPN