В список самых распространенных применений облачных сервисов входят: хранение сканов паспорта и других личных документов; синхронизация базы паролей, контактов, писем; создание сайтов; хранение версий исходных кодов и т.д. Когда облачный сервис хранения данных Dropbox сообщил о закрытии уязвимости в генераторе ссылок, в интернете снова заговорили о том, как важно шифровать конфиденциальные данные, прежде чем выкладывать их на какой-либо ресурс, даже если он приватный. Шифрование файлов (FLE) действительно позволит обеспечить защиту конфиденциальной информации в облаке, даже в случае обнаружения уязвимостей контроля доступа к документам пользователей в том или ином облачном сервисе.

Может сложиться впечатление, что если не выкладывать в облака секретные данные, либо их шифровать, то и рисков никаких не будет. Так ли это? Как оказалось, не совсем.

В интернете часто встречаются рекомендаций по «эффективному использованию облачных файловых сервисов», например — инструкции по удаленному управлению компьютером, слежке за компьютером во время своего отсутствия, управление torrent-загрузками и много другое. Другими словами, пользователи сами создают всевозможные дыры, которыми с легкостью воспользуется и троянец, и червь, и тем более хакер, особенно если речь идет о целевых атаках.

Мы задались вопросом – насколько велик риск заражения корпоративной сети через облачный сервис?

На конференции Black Hat 2013 Якоб Вильямс (Jacob Williams), Chief Scientist в CSRgroup Computer Security Consultants, представил доклад об использовании Dropbox для проникновения в корпоративную сеть. В ходе выполнения заказного теста на проникновение (pen test) Якоб использовал тонкий клиент Dropbox, установленный на находящемся вне корпоративной сети ноутбуке, для распространения вредоносного ПО на устройства внутри сети.

Сначала, используя фишинг, Якоб заразил ноутбук сотрудника, далее — внедрил вредоносные скрипты в документы, хранящиеся в «облачной» папке ноутбука. Dropbox автоматически обновил (синхронизировал) зараженные документы на всех устройствах, связанных с аккаунтом пользователя. В этом отношении Dropbox не уникален – функция автоматической синхронизации есть во всех популярных приложениях для доступа к облачным файловым сервисам, в том числе Onedrive (он же Skydrive), Google Disk, Yandex Disk и т.д.

Когда пользователь открыл зараженный документ на рабочем компьютере, находящемся в корпоративной сети, внедренные в документ скрипты установили в систему бэкдор DropSmack, созданный Якобом специально для этого пен-теста. Как можно догадаться по названию, ключевая особенность DropSmack – использование облачного файлового хранилища Dropbox в качестве канала для управления бэкдором и передачи корпоративных документов наружу сквозь корпоративный файервол.

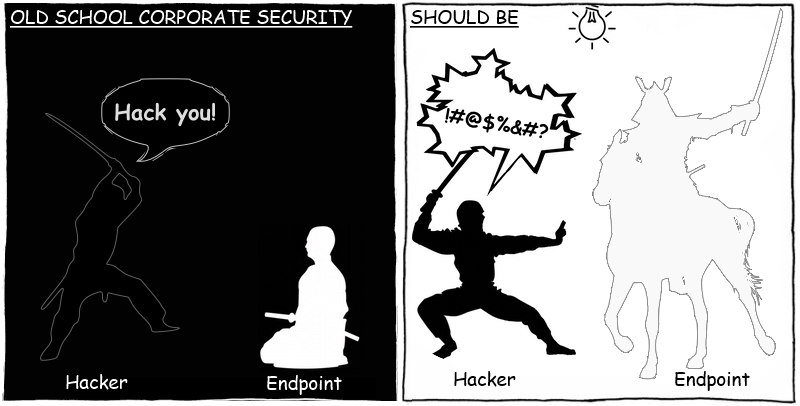

Схема эксперимента Якоба Вильямса

Метод проникновения в корпоративную сеть, использованный Якобом в ходе пен-теста, удивляет своей простотой – да, это очевидная дыра!

Мы решили проверить, используют ли настоящие злоумышленники Dropbox, OneDrive, Yandex Disk и Google Disk для распространения вредоносного ПО. Собрав информацию из KSN о детектах зловредов, обнаруженных в «облачных» папках на компьютерах пользователей продуктов «Лаборатории Касперского», мы выяснили, что такие заражения зафиксированы у очень небольшого числа пользователей: в мае этого года только 8,7 тыс. человек столкнулись с заражением «облачной» папки. У пользователей домашних продуктов ЛК на такие вредоносные программы приходится 0,42% всех детектов, у пользователей корпоративных продуктов — 0,24%.

Следует отметить одну немаловажную деталь – если зловред попал в облако с одного устройства, все подключенные к зараженному аккаунту клиенты сами загрузят его на свои устройства, да еще и по протоколу HTTPS. Даже если на одном из устройств антивирус заметит и удалит заразу прямо в папке синхронизации, облачный клиент будет, по долгу службы, бороться со сложившейся рассинхронизацией, без конца загружая зловред из облака.

По нашим данным, около 30% вредоносного ПО, обнаруженного в «облачных» папках на домашних компьютерах, попадает на компьютеры через механизмы синхронизации! У корпоративных пользователей этот показатель достигает 50%. Таким образом, механизм, который использовался демонстрационным зловредом Якоба Вильямса, приводит к заражениям в реальной жизни. К счастью, мы пока не обнаружили целевых атак с использованием облачных сервисов хранения данных.

Среди вредоносного ПО, обнаруженного нами в «облачных» папках на компьютерах пользователей, преобладают файлы форматов Win32, MSIL, VBS, PHP, JS, Excel, Word, Java. Стоит отметить, что между корпоративным и домашними пользователями есть небольшая разница – у первых чаще встречаются зараженные файлы MS Office, у вторых в списке есть уникальные звери — вредоносные Android-приложения.

TOP 10 вердиктов:

| Пользовательские | Корпоративные | |

| 1 | Email-Worm.Win32.Runouce.b | Email-Worm.Win32.Brontok.dam.a |

| 2 | Email-Worm.Win32.Brontok.q | Virus.Win32.Sality.gen |

| 3 | not-a-virus:AdWare.Win32.RivalGame.kr | Virus.Win32.Tenga.a |

| 4 | Virus.Win32.Nimnul.a | Trojan-Dropper.VBS.Agent.bp |

| 5 | Trojan-Clicker.HTML.IFrame.aga | Trojan.Win32.Agent.ada |

| 6 | Exploit.Win32.CVE-2010-2568.gen | Trojan.Win32.MicroFake.ba |

| 7 | Virus.Win32.Sality.gen | Exploit.Win32.CVE-2010-2568.gen |

| 8 | Worm.Win32.AutoRun.dtbv | Worm.Win32.AutoRun.dtbv |

| 9 | Trojan-Dropper.VBS.Agent.bp | Trojan.Win32.Qhost.afes |

| 10 | Trojan.Win32.Genome.vqzz | Virus.Win32.Nimnul.a |

Чаще всего вирусописатели используют облачные хранилища не как платформу для распространения, а в качестве хостинга для вредоносных программ – в ходе исследования мы не встретили ни одного червя или бэкдора (не считая DropSmack), специально нацеленного на облачные файловые хранилища. Конечно, сами сервисы стараются активно бороться с вредоносными программами, которые занимают свободное место в облаке. Кроме того, хостинг вредоносных программ негативно влияет на репутацию сервиса, хотя формально облачные сервисы и не несут ответственности за то, какие файлы загружаются клиентами в хранилище. Очевидно, что регулярное сканирование всех содержащихся в облаке файлов потребует слишком много ресурсов, которые сервисам выгоднее использовать для хранения данных.

Итогом проведенного исследования стало понимание, что риск заражения корпоративной сети через облачное хранилище сравнительно невелик — в течение года заразиться рискует 1 из 1000 корпоративных пользователей, использующих облачные сервисы. Однако надо учитывать, что в некоторых случаях даже единичное заражение компьютера в корпоративной сети может привести к значительному ущербу.

Возможные меры защиты корпоративной сети:

- Закрутить гайки в Firewall/IDS, заблокировать доступ к серверам известных сервисов. Большим минусом такого подходя является большая ресурсоемкость – необходимо внимательно следить, не появились ли новые кандидаты в список запрещенных.

- Установить многофункциональный Security Suite, включающий в себя эвристический и поведенческий антивирус, функции ограничения доступа (HIPS), контроль за работой операционной системы (System Watcher или Hypervisor), защиту от эксплуатации уязвимостей и т.д. При этом необходимо тщательно все настроить.

- Так как даже самый навороченный Security Suite может пропустить APT, следует обратить внимание на технологию Контроль приложений (в режиме «Запрещено по умолчанию»). Это, пожалуй, одно из самых надежных средств, позволяющее заблокировать любое неизвестное ПО (в том числе распространяемое в ходе целевой атаки). Самая сложная задача, возникающая во время внедрения Контроля приложений, – настроить соответствующие правила, чтобы все разрешенные приложения запускались и обновлялись без проблем. Для этого производителями продуктов с функцией Контроля приложений были разработаны специальные инструменты – функция обновления ПО через доверенные программы обновления, предустановленные списки разрешенного ПО, включающие все возможные системные и пользовательские файлы, доступ к огромным облачным сервисам и базам информации о всем многообразии разрешенного ПО.

- В особых случаях, следует использовать «Контроль приложений», чтобы ограничить использование облачных клиентов в корпоративной сети, т.е. разрешить запуск приложений синхронизации «облачной» папки только доверенным сотрудникам.

Ну, а для самых-самых закрытых систем, таких, которые управляют работой электростанций, систем водоснабжения, хранят гостайну или позволяют запускать межконтинентальные ракеты – настоятельно рекомендуем полностью отказать от использования облачных файловых хранилищ.

Дыры в защите корпоративной сети: облачные сервисы