Обзор новостей

Третий квартал 2018 года оказался относительно тихим с точки зрения DDoS-атак. «Относительно» — поскольку громких, многодневных DDoS-кампаний против крупных ресурсов было зафиксировано не так много. Однако мощности, используемые злоумышленниками, из года в год продолжают расти, да и совокупное количество нападений не идет на спад.

Одним из наиболее значительных происшествий лета стала атака на Blizzard Entertainment в начале июля. Из-за нее в офлайн ушли серверы Battle.net, и игроки почти три дня испытывали трудности с авторизацией и запуском игр. Ответственность взяла на себя группа PoodleCorp, сообщив об этом в Twitter и пообещав оставить компанию в покое, если сообщение ретвитнут более 2000 раз. Спустя некоторое время после выполнения условия Blizzard известила об «устранении технических проблем, с которыми ранее столкнулись игроки».

Ближе к концу июля серии атак подвергся другой издатель игр — Ubisoft. В результате некоторое время игроки испытывали проблемы со входом в аккаунт и мультиплеерным режимом. По словам представителей компании, данные пользователей опасности не подверглись. О целях нападения информации не поступало. Атакующие могли рассчитывать на финансовую выгоду, а могли и высказывать протест против тех или иных нововведений в играх.

Еще одна атака, которую можно назвать крупной, несколько дней подряд мешала работе трех крупнейших покерных сайтов англоязычного сегмента: America’s Card Room, PokerStars и Partypoker. Компаниям-жертвам даже пришлось отменить ряд мероприятий, что вызвало негодование игроков, потерявших значительные суммы денег.

Как всегда, имели место и DDoS-атаки, почти наверняка вызванные политическими трениями. Яркий пример — шестиминутное прекращение деятельности сайта шведской социал-демократической партии в конце августа. С политикой связывают и аналогичную блокировку сайта калифорнийского кандидата в американский Конгресс от Демократической партии, случившуюся месяцем позже. К политическим можно отнести и активистские (точнее, природоохранные) мотивы, которыми была продиктована атака на немецкую компанию RWE: выведением из строя ее сайта пытались привлечь внимание к намечающейся вырубке Хамбахского леса.

А вот из-за чего пострадал ресурс министерства труда ЮАР, широкой публике остается неясным (атака произошла в начале сентября, и, по словам официального представителя министерства, внутренние системы и данные скомпрометированы не были). Неясны также мотивы атак на нидерландский правительственный сервис DigiD: в конце июля он был атакован три раза за одну неделю, в результате чего многие граждане не могли получить доступ, например, к налоговым сервисам. Опять же, об утечках данных заявлено не было.

В области инструментария для осуществления DDoS-атак появилось мало нового, хотя несколько любопытных новоделов и парочка свежих уязвимостей все-таки попали в поле зрение специалистов. Так, 20 июля была выявлена массовая «рекрутинговая кампания«, направленная против роутеров D-Link, в которой использовалось более 3000 IP и единственный командный сервер. В корпоративных средах кампания не преуспела, но удалось ли злоумышленникам создать с ее помощью новую бот-сеть из пользовательских роутеров (и насколько большую), покажет будущее.

Что касается «готовых» или почти готовых троянцев, то в конце июля появились сведения о находящемся в разработке троянце Death, который собирает в ботнет камеры наружного наблюдения. Над ним трудится известный хакер Elit1Lands, используя уязвимость AVTech, разглашенную еще в октябре 2016 года. Исследователю безопасности Анкиту Анубхаву (Ankit Anubhav) удалось связаться с киберпреступником и узнать, что этот ботнет пока не использовался для массовых DDoS-атак, но автор ждет от него больших свершений, тем более, что Death подходит также для спам-рассылок и шпионажа.

Кроме того, в конце августа и начале сентября в поле зрения специалистов по безопасности впервые попали новые версии Mirai и Gafgyt, использующие уязвимости в SonicWall и Apache Struts (в последнем случае это та самая брешь, из-за которой произошла массовая утечка данных из бюро кредитной истории Equifax).

Между тем авторам самой первой версии Mirai, выложившим ее в открытый доступ, наконец-то был вынесен приговор. Аляскинский суд назначил Парасу Джа (Paras Jha), Джозайе Уайту (Josiah White) и Далтону Норману (Dalton Norman) солидный штраф и 2,5 тысячи часов общественных работ. По всей видимости, эти работы будут вестись в интересах ФБР, а сама мягкость приговора обусловлена тем, что за время процесса трое молодых хакеров помогли американскому бюро расследований в ряде операций: согласно документам суда, 1000 часов из своего приговора трое молодых людей уже отработали участием более чем в 10 расследованиях.

Кроме того, в прошедшем квартале в Англии был арестован один из злоумышленников, стоявших за DDoS-атакой на ProtonMail, о которой мы упоминали в прошлом отчете. Начинающий 19-летний хакер оказался британцем и, как выяснилось, также занимался отправкой фальшивых сообщений о заложенных бомбах в образовательных учреждениях и аэропортах. По словам родителей арестованного, к преступной деятельности его подтолкнули некие «серьезные люди», которые вышли с ним на контакт во время игры в Minecraft. Эта история вряд ли окончится наймом юного дарования, хотя ему и грозит экстрадиция из Великобритании в США: как сообщило следствие, разоблачить преступника удалось во многом потому, что он не соблюдал ряд элементарных требований безопасности.

Тенденции квартала

По сравнению с третьим кварталом прошлого года количество DDoS-атак немного увеличилось за счет сентября, в то время как летом, так и на протяжении всего года, наблюдался заметный спад числа DDoS-атак.

Поквартальное сравнение количества DDoS-атак, отраженных службой Kaspersky DDoS Protection в 2017–2018 гг. (за 100% принято количество атак в 2017 г.)

На графике выше видно, что небольшому перевесу по сравнению с прошлым годом третий квартал обязан сентябрю, когда произошла львиная доля всех нападений (примерно в 5 раз больше, чем в том же месяце 2017 года). Июль и август, напротив, оказались спокойнее прошлогодних. В 2017 г. такого дисбаланса не наблюдалось.

Доля DDoS-атак, отраженных службой Kaspersky DDoS Protection в сентябре, от всех атак третьего квартала в 2017 и 2018 гг.

Всплеск DDoS-атак именно в сентябре — довольно частое явление, причем из года в год под удар в первую очередь попадает образовательная система: атакуют ресурсы школ, вузов и центров тестирования. В этом году особенно громкой была атака на сайт одного из ведущих английских вузов — Эдинбургского университета, которая началась 12 сентября и продолжалась около суток.

В нападениях такого рода часто винят враждебных государственных акторов, однако анализ статистики говорит, что делают это напрасно. Так, расследуя обращения отдельных клиентов, мы обнаружили, что большинство атак осуществляется в учебное время и затихает в периоды каникул. Примерно тот же результат получила британская некоммерческая организация Jisc: собрав данные о ряде атак на университеты, она определила, что количество нападений падает, когда у студентов каникулы. Падает оно и во внеучебное время суток: основные DDoS-помехи работе вузовских ресурсов возникают в промежутке с 9 до 16.

Конечно, это может говорить о том, что злоумышленники просто синхронизируются с рабочим ритмом вузов… но чем проще объяснение, тем оно вероятнее: скорее всего, за эти атаки также несет ответственность молодежь, у которой может быть немало «веских» причин, чтобы насолить преподавателям, учреждениям или другим студентам. В подтверждение этого нашим экспертам удалось найти следы организации DDoS-атак в социальных сетях, а наши коллеги из Великобритании наткнулись на довольно курьезный случай: оказалось, что причиной одной из атак, нацеленных против серверов общежития, было желание студента победить соперника в онлайн-игре.

По всей видимости, эти циклические всплески будут повторяться и в дальнейшем — либо до того момента, когда все учебные заведения не обзаведутся непроницаемой защитой, либо до тех пор, пока студенты и их преподаватели не повысят свою грамотность в области DDoS-атак и их последствий. При этом стоит заметить, что если большинство нападений организуется студентами, это не значит, что не бывает и «серьезных» атак.

Например, начавшаяся в сентябре кампания против американского вендора Infinite Campus, поддерживающего родительский портал для многих окружных школ, отличалась такой мощностью и продолжительностью, что привлекла внимание Министерства национальной безопасности США. Объяснить ее только усилиями школьников довольно сложно.

Итак, если причины сентябрьского подъема, вероятнее всего, связаны с началом учебного года и ростом активности школьников, то найти причины общего спада несколько сложнее. Как считают наши эксперты, вероятнее всего, большинство ботоводов перенацелили мощности на более выгодный и относительно безопасный способ получения прибыли: майнинг криптовалюты.

DDoS-атаки последнее время сильно подешевели, но только для заказчиков. Что касается организаторов, то у них по-прежнему немало расходов. Нужно, как минимум, купить вычислительные мощности (иногда даже укомплектовать центр обработки данных), написать собственный троянец или модифицировать готовый (например, растиражированный Mirai), собрать с помощью этого троянца ботнет, разыскать заказчика, запустить атаку… И все это вдобавок незаконно. А правоохранительные органы не дремлют: вывод из строя Webstresser.org в прошлом квартале и череда арестов тому подтверждение.

С другой стороны, майнить криптовалюту теперь можно почти законно: незаконен только сам факт использования для этого чужой техники. Поскольку майнинг при определенных подходах к его организации может недостаточно сильно загружать используемую систему, чтобы быть очевидным для ее владельца, шансов столкнуться с киберполицией гораздо меньше (а перепрофилирование имеющихся мощностей и вовсе выведет их владельца из поля зрения правоохранительных органов). Недавно, например, появилась информация о новом ботнете из маршрутизаторов MikroTik, который, судя по всему, изначально создавался для майнинга криптовалют. Есть и косвенные свидетельства в пользу того, что владельцы многих ботнетов, заслуженно снискавших себе нехорошую славу, также перенаправили их на майнинг. Например, очень сильно упала DDoS-активность успешного ботнета Yoyo, хотя данных о его расформировании не поступало.

В логике есть такое положение: корреляция не означает взаимосвязи. Иными словами, если два показателя изменяются схожим образом, у этих изменений вовсе не обязательно должно быть что-то общее. Поэтому, хотя вывод о связи роста майнинга криптовалюты с затишьем в области DDoS-атак в этом году представляется нам логичным, истиной в последней инстанции его назвать нельзя. А вот рабочей гипотезой — вполне можно.

Статистика

Методология

Лаборатория Касперского» имеет многолетний опыт противодействия киберугрозам, в том числе DDoS-атакам разных типов и разной степени сложности. Эксперты компании отслеживают действия ботнетов с помощью системы Kaspersky DDoS Intelligence.

Система DDoS Intelligence является частью решения Kaspersky DDoS Protection и осуществляет перехват и анализ команд, поступающих ботам с серверов управления и контроля. При этом для начала защиты не требуется дожидаться заражения каких-либо пользовательских устройств или реального исполнения команд злоумышленников.

Данный отчет содержит статистику DDoS Intelligence за третий квартал 2018 года.

За отдельную (одну) DDoS-атаку в данном отчете принимается та, во время которой перерыв между периодами активности ботнета не превышает 24 часов. Так, например, в случае если один и тот же ресурс был атакован одним и тем же ботнетом с перерывом в 24 часа и более, это рассматривается как две атаки. Также за отдельные атаки засчитываются запросы на один ресурс, произведенные ботами из разных ботнетов.

Географическое расположение жертв DDoS-атак и серверов, с которых отправлялись команды, определяется по их IP-адресам. Количество уникальных мишеней DDoS-атак в данном отчете считается по числу уникальных IP-адресов в квартальной статистике.

Статистика DDoS Intelligence ограничена только теми ботнетами, которые были обнаружены и проанализированы «Лабораторией Касперского». Следует также иметь в виду, что ботнеты — лишь один из инструментов осуществления DDoS-атак, и представленные в настоящем разделе данные не охватывают все без исключения DDoS-атаки, произошедшие за указанный период.

Итоги квартала

- На первом месте по числу атак по-прежнему Китай (78%), на второе место вернулись США (12,57%), на третьем — Австралия (2,27%), впервые за время наблюдений поднявшаяся так высоко. Кроме того, впервые ТОР-10 покинула Южная Корея — несмотря на то, что порог для вхождения в «десятку» значительно понизился.

- В области распределения уникальных мишеней наблюдаются аналогичные тенденции: Южная Корея опустилась в самый низ рейтинга, на третье место поднялась Австралия.

- Основные пики количества DDOS-атак, осуществленных с помощью ботнетов, пришлись на август, самый тихий день выдался в начале июля.

- Доля длительных атак уменьшилась, однако почти на 17,5 п. п. выросла доля коротких нападений продолжительностью меньше 4 часов (до 86,94%). При этом количество уникальных мишеней увеличилось на 63%.

- Доля Linux-ботнетов выросла незначительно по сравнению с прошлым кварталом. В связи с этим распределение DDoS-атак по типам изменилось мало: на первом месте по-прежнему SYN-флуд (83,2%).

- В прошедшем квартале значительно изменился состав стран, лидирующих по количеству размещенных там командных серверов. Высокие места в этом рейтинге заняли такие страны, как Греция и Канада, которые ранее находились далеко за пределами ТОР 10.

География атак

На самой верхушке рейтинга по-прежнему остается Китай, однако его доля очень резко возросла: с 59,03% до 77,67%. США вернулись на второе место, хотя их доля выросла всего на 0,11 п. п., составив 12,57%. А дальше начинаются сюрпризы.

Во-первых, Южная Корея впервые за все время наблюдений оказалась за пределами первой десятки: ее доля упала с 3,21% в прошлом квартале до 0,30%, в результате чего она спустилась с четвертой позиции на одиннадцатую. С шестого на третье место поднялась Австралия: теперь ее доля в общем количестве исходящих DDoS-атак составляет 2,27%. Это показывает, что наметившаяся в прошлые кварталы тенденция по увеличению числа атак на этом континенте продолжает развиваться. Гонконг опустился со второго места на четвертое: его доля резко упала с 17,13% до 1,72%.

Кроме Южной Кореи первую «десятку» покинула Малайзия, зато в рейтинг попали Сингапур (0,44%) и Россия (0,37%) — на седьмое и десятое места соответственно. Их доли по сравнению со вторым кварталом выросли незначительно, но в связи со скачком доли Китая порог для попадания в рейтинг несколько упал. Особенно наглядно это видно на примере Франции: во втором квартале она была последней с 0,43% от общего количества DDoS-атак; в этом квартале ее доля понизилась до 0,39%, однако страна поднялась на восьмое место.

Соответственно, несколько снизилась и доля всех остальных, не вошедших в десятку стран: с 3,56% до 2,83%.

Распределение DDoS-атак по странам, Q2 и Q3 2018 г.

В рейтинге стран по количеству уникальных мишеней происходят аналогичные процессы: доля Китая выросла на 18 п. п. и составила 70,58%. Первая «пятерка» по количеству целей выглядит практически идентично первой «пятерке» по количеству атак, однако список ТОР-10 несколько отличается: в нем удержалась Южная Корея, хотя ее доля значительно снизилась (до 0,39% с 4,76%). Кроме того, «десятку» покинули Малайзия и Вьетнам, вместо них вошли Россия (0,46%, восьмое место) и Германия (0,38%, десятое место).

Распределение уникальных мишеней DDoS-атак по странам, Q2 и Q3 2018 г.

Динамика числа DDoS-атак

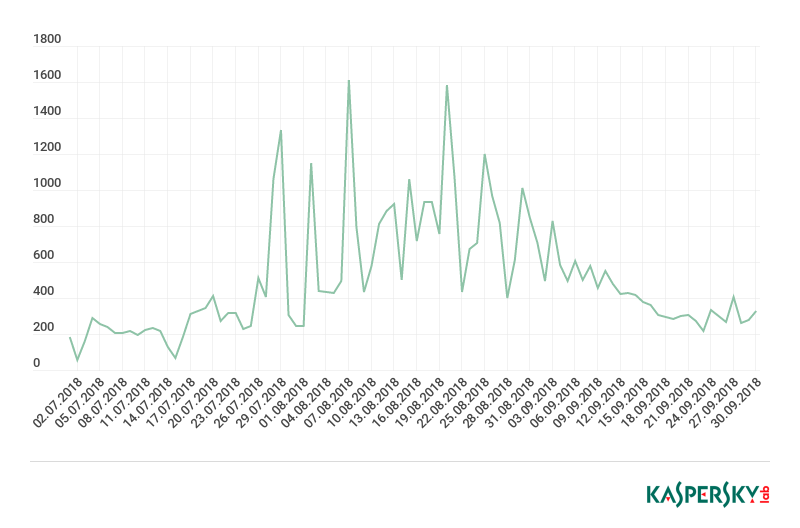

Начало и конец третьего квартала не отличались обилием атак, однако для августа и начала сентября характерен неровный график с большим количеством пиков и откатов. Самые серьезные всплески пришлись на 7 и 20 августа, что можно косвенно связать с датами подачи документов и определения проходного бала в вузах. Самым спокойным днем оказалось 2 июля. Конец квартала, хоть и не слишком насыщенный, все же отличался большим числом атак, чем его начало.

Динамика числа DDoS-атак в Q3 2018 г.

Распределение атак по дням недели в прошедшем квартале относительно ровное. Самым «опасным» днем стала суббота (15,58%), отобрав пальму первенства у вторника (13,70%). Теперь вторник оказался на предпоследнем месте по количеству атак, сразу же перед средой (12,23%), которая стала самым тихим днем недели.

Распределение DDoS-атак по дням недели, Q2 и Q3 2018 г.

Длительность и типы DDoS-атак

Самая долгая атака в третьем квартале длилась 239 часов, чуть менее 10 суток. Напомним, что в прошлом квартале самая длинная атака продолжалась почти 11 дней (258 часов).

Доля массовых, длительных атак значительно сократилась. Это касается не только «чемпионов» продолжительностью свыше 140 часов, но и вообще всех категорий атак вплоть до 5 часов. Разительнее всего падение отразилось на категории атак длительностью с 5 до 9 часов: их доля уменьшилась с 14,01% до 5,49%.

Зато доля коротких атак, менее 4 часов, выросла почти на 17,5 п. п. и составила 86,94%. При этом количество мишеней, на которые были обращены атаки, выросло по сравнению с прошлым кварталом на 63%.

Распределение DDoS-атак по длительности, часы, Q2 и Q3 2018 г.

Распределение атак по типам в этом квартале почти не отличается от того, что сложилось кварталом раньше. На первом месте по-прежнему SYN-флуд, причем его доля еще больше выросла и составила 83,2% (по сравнению с 80,2% во втором квартале и 57,3% в первом). UDP-трафик на втором месте, его доля также немного увеличилась, достигнув 11,9% (в прошлом квартале она оставалась на отметке 10,6%). Доли остальных видов нападений, соответственно, понизились, но их относительная популярность изменений не претерпела: HTTP по-прежнему на третьем месте, а TCP и ICMP на четвертом и пятом соответственно.

Распределение DDoS-атак по типам, Q3 2018 г.

Соотношение Windows- и Linux-ботнетов осталось примерно таким же, как и в прошлом квартале: доля Windows-ботнетов незначительно уменьшилась (а Linux-ботнетов, соответственно, увеличилась) на 1,4 п. п. Это вполне согласуется с динамикой изменений соотношений типов атак.

Соотношение атак Windows- и Linux-ботнетов, Q3 2018 г.

Географическое распределение ботнетов

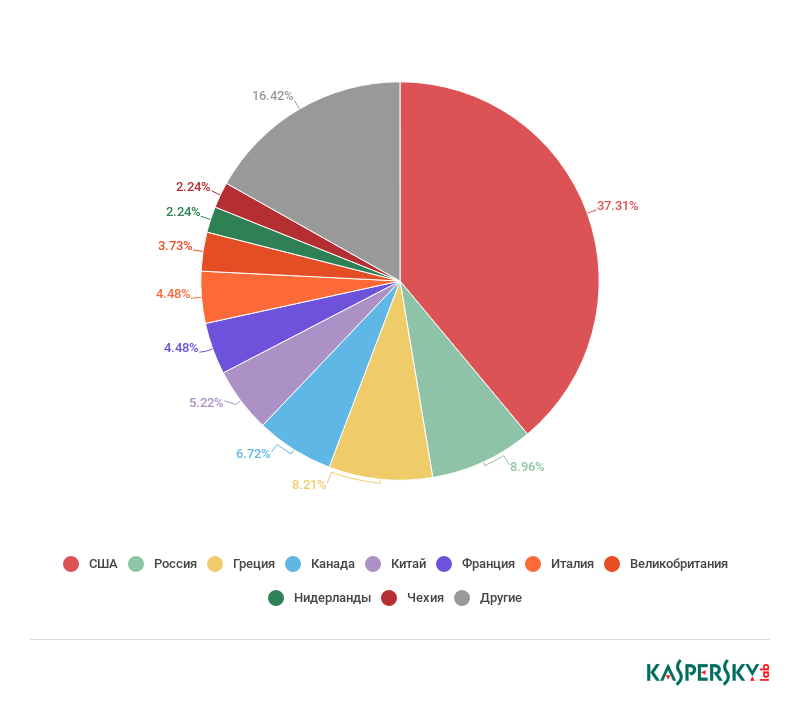

В первой десятке регионов с наибольшим количеством командных серверов ботнетов произошли некоторые перестановки. На первом месте остались США, правда, их доля уменьшилась: с 44,75% в прошлом квартале до 37,31%. На второе место поднялась Россия, увеличив свою долю в три раза: с 2,76% до 8,96%. Третьей оказалась Греция, на ее долю приходится 8,21% командных серверов, тогда как в прошлом квартале с долей 0,55% она находилась далеко за пределами верхней десятки.

Китай с 5,22% оказался лишь на пятом месте: его опередила Канада, набравшая 6,72% (этот результат также в несколько раз превосходит ее показатели во втором квартале).

Вместе с тем значительно выросла доля, приходящаяся на все остальные страны за пределами первой «десятки»: набрав почти 5 п. п., она составила 16,42%.

Распределение командных серверов ботнетов по странам, Q3 2018 г.

Заключение

За прошедшие три месяца было отмечено не так много масштабных и громких атак. На фоне некоторого летнего снижения активности оказался особенно заметен сентябрьский всплеск нападений на учебные заведения. Он стал частью циклической тенденции, которую «Лаборатория Касперского» наблюдает уже многие годы.

Обращает на себя внимание и сокращение числа длительных атак при росте числа уникальных мишеней: владельцы ботнетов могут заменять масштабные удары мелкими атаками (в англоязычных аналитических статьях их иногда принято называть «ползучими» — crawling), часто неотличимыми от «сетевого шума». Предпосылки к такой смене парадигмы мы наблюдали и в предыдущих кварталах.

Неожиданные перестановки в первой «десятке» стран по количеству C&C ботнетов продолжаются уже второй квартал. Возможно, злоумышленники стремятся осваивать новые территории или пытаются организовать географическую избыточность ресурсов. Причины могут быть как экономическими (стоимость электричества и устойчивость бизнеса перед непредвиденными обстоятельствами), так и правовыми — деятельность служб по борьбе с киберпреступностью.

Данные за последние два квартала подводят нас к выводу, что в среде DDoS-атак развиваются некие трансформационные процессы, которые могут в ближайшем будущем привести к значительным изменениям в этой отрасли киберпреступности.

DDoS-атаки в третьем квартале 2018 года