Обзор новостей

Третий квартал 2021 года принес два новых вектора DDoS-атак, потенциально представляющих серьезную угрозу, в том числе для крупных веб-ресурсов. Группа исследователей из Мэрилендского университета и Колорадского университета в Боулдере нашла способ подделывать IP-адрес жертвы по протоколу TCP. До сих пор атаки с усилением проводились в основном по протоколу UDP, поскольку он не требует установки соединения и позволяет использовать спуфинг IP. В протоколе TCP, напротив, реализовано трехэтапное рукопожатие, в ходе которого клиент и сервер устанавливают соединение и подтверждают, что готовы обмениваться трафиком. Если жертве придет ответ от сервера на запрос, которого она не отправляла, она просто отбросит этот ответ.

Атака, описанная исследователями, злоупотребляет устройствами безопасности, расположенными между клиентом и сервером (так называемыми мидлбоксами) — брандмауэрами, балансировщиками нагрузки, NAT, DPI (Deep Packet Inspection) и другими. Многие из них могут вмешиваться в TCP-соединение — например, чтобы заблокировать соединение с запрещенным ресурсом, причем часто они реагируют на пакет, полученный от одной из сторон, не видя полной картины и не отслеживая корректность TCP-сессии. Если отправить на такое устройство запрос от имени жертвы на обращение к запрещенному ресурсу, ответ может значительно превосходить его по размеру. Так, исследователи обнаружили более 386 тысяч устройств, дающих фактор амплификации свыше 100, из них 97 с лишним тысяч могут усиливать атаку более чем в 500 раз, а 192 — более чем в 51 тысячу раз.

Вторая атака, описанная компанией Nexusguard и получившая имя Black Storm, позволяет злоупотреблять любыми сетевыми устройствами. Злоумышленник может отправлять запросы на закрытые порты устройств в сети поставщика услуг связи (CSP) от имени других устройств, находящихся в той же сети. Устройства-получатели отвечают на такие запросы сообщением о том, что порт недоступен. Эти сообщения потребляют много ресурсов при обработке, в результате устройства-жертвы оказываются перегружены и неспособны принимать легитимные запросы. Исследователи отмечают, что этот метод позволяет злоумышленнику вывести из строя не только отдельные серверы, но и всю сеть провайдера, в том числе крупного.

Еще одно громкое событие квартала — обнаружение нового ботнета Mēris, способного проводить мощные DDoS-атаки. По данным компаний «Яндекс» и Qrator Labs, впервые опубликовавших информацию об этом ботнете, он состоит из высокопроизводительных сетевых устройств (преимущественно компании Mikrotik) и использует в атаках технику конвейерной обработки HTTP, которая позволяет в рамках одного соединения отправлять на сервер несколько запросов, не дожидаясь ответа. Атаки этого ботнета отличает огромное количество запросов в секунду. Так, DDoS-атака на одного из клиентов Cloudflare, которую приписывают Mēris, составила 17,2 млн запросов в секунду, хотя и продлилась менее минуты, а «Яндекс» сообщил о 21,8 млн запросов в секунду.

Кратковременной, но мощной атаке Mēris подвергся и сайт Брайана Кребса (Brian Krebs), известного журналиста, освещающего события в сфере информационной безопасности. Как отмечает Кребс, количество запросов в секунду хотя и не было столь же впечатляющим, как в случае «Яндекс» и Cloudflare, однако более чем в четыре раза превышало мощность атак Mirai на его сайт.

Еще одно издание об информационной безопасности, Infosecurity Magazine, на фоне DDoS-атаки приняло решение сменить хостинг-провайдера на более надежного. При этом журналисты творчески подошли к вопросу освещения новостей, пока их сайт недоступен: начали выкладывать подкасты на SoundCloud, о чем сообщили читателям в Твиттере.

We won't let our #DDoS stop us doing what we love! So, here's our BRAND NEW IntoSecurity Daily #podcast -a round up of all the TOP news headlines you need to know each day in a snappy bite-size format with our editorial team @InfosecEditor @ReporterCoker https://t.co/gR7D54BSYT pic.twitter.com/AAYehW8Ux0

— Infosecurity Magazine (@InfosecurityMag) July 26, 2021

В третьем квартале масштабные DDoS-атаки прокатились по Новой Зеландии, причем как минимум за некоторыми из них, по мнению «Яндекса» и Qrator Labs, стоит все тот же ботнет Mēris. В частности, к проделкам новой зомби-сети исследователи относят атаку на одного из клиентов крупного новозеландского провайдера Vocus, которая привела к кратковременным перебоям со связью по всей стране. Чтобы остановить атаку, компания обновила одно из правил в своей платформе для защиты от DDoS, в результате чего и возник сбой. Помимо неназванного клиента Vocus, целями новозеландской волны DDoS-атак стали банки ANZ и Kiwibank, почтовая служба NZ Post и метеорологическая служба MetService.

Заметным трендом квартала стали вымогательские атаки на VoIP-провайдеров, затронувшие поставщиков связи из Великобритании, Канады и США. Эти атаки отличались высокой мощностью и сложностью, и клиенты пострадавших организаций испытывали проблемы как с голосовой связью, так и с отправкой сообщений. Злоумышленники представлялись вымогательской группой REvil и требовали огромный выкуп за прекращение атаки. Однако нельзя наверняка сказать, стоит ли за атаками REvil или кто-то другой. Как минимум, в атаках на VoIP вымогатели ограничивались DDoS, тогда как REvil — это в первую очередь шифрование данных, хотя преступники не гнушаются и другими методами давления на организации.

С DDoS-вымогателями столкнулся и один из старейших порталов, посвященных биткойну, — Bitcoin.org. Хотя, в отличие от атак на VoIP-провайдеров, в этом случае злоумышленники были готовы удовольствоваться половиной биткойна, для некоммерческого информационного портала это довольно внушительная сумма.

Операторы вредоносного ПО в третьем квартале тоже решили обратиться к DDoS как к инструменту запугивания. Злоумышленники рассылали сообщения о том, что ресурсы компании-получателя используются в DDoS-атаке и ее могут ждать юридические проблемы. В письмах содержалась ссылка на облачную директорию якобы с подробностями об инциденте, которая на самом деле содержала загрузчик зловреда BazarLoader.

В некоторых странах жертвами DDoS-атак стали ресурсы, посвященные мероприятиям по борьбе с COVID-19. В августе злоумышленники пытались «положить» портал для записи на вакцинацию в Маниле. А в сентябре DDoS-атаке подвергся нидерландский сайт CoronaCheck, на котором жители страны получают QR-коды, необходимые для посещения кафе и культурных объектов. В результате пользователи не могли сгенерировать QR-коды, а их попытки добиться отклика от сервиса усугубили ситуацию.

На третий квартал пришелся ряд политически мотивированных DDoS-атак в разных странах. Так, в начале и середине июля неизвестные завалили мусорным трафиком ресурсы силовых структур России и Украины. В двадцатых числах месяца жертвой DDoS стало российское издание «Ведомости». Скорее всего, атака была связана с одной из публикаций на портале. В середине августа злоумышленники пытались затруднить пользователям доступ к материалам на веб-ресурсах филиппинской правозащитной организации Karapatan. А в конце месяца кратковременной атаке подвергся сайт председателя федерального избиркома Германии, где 26 сентября прошли выборы в Бундестаг.

Традиционно не обошлось и без атак на игровые серверы. В третьем квартале 2021 года пострадали европейские серверы Final Fantasy XIV. В течение нескольких часов геймеров выкидывало из игры, они испытывали «тормоза» и проблемы с авторизацией.

В свою очередь, компания Ubisoft, разработчик игры «Tom Clancy’s Rainbow Six: Осада», тоже регулярно страдавшей от потоков мусорного трафика, в третьем квартале выиграла суд против группы злоумышленников, распространявших ПО для DDoS-атак на игру. Ответчиков обязали выплатить компании 153 тысячи долларов в качестве компенсации за нанесенный ущерб, а также прекратить продажи ПО и закрыть связанные с этим бизнесом ресурсы.

Еще одного дельца, оператора двух «стрессеров» — ресурсов для проведения DDoS-атак, суд признал виновным в совершении киберпреступлений. Приговор огласят только в январе 2022 года. Он может быть суровым: до 35 лет заключения. По данным следствия, только один из ресурсов злоумышленника использовался для атак на более 200 тысяч целей, среди которых были государственные, финансовые, образовательные и игровые ресурсы.

Чуть более туманна судьба оператора ботнета WireX, атаковавшего международную сеть отелей в 2017 году. Министерство юстиции США в сентябре 2021 года выдвинуло обвинения в его адрес, однако преступник еще не пойман. Правоохранители полагают, что в настоящий момент он находится в Турции.

Тенденции квартала

Это был крайне интересный третий квартал, который точно нельзя назвать спокойным: вопреки нашим ожиданиям, мы наблюдали нехарактерный для этого периода рост числа атак.

Сравнительное количество DDoS-атак, Q2 и Q3 2021, а также Q3 2020. За 100% приняты данные за Q3 2020 (скачать)

Говоря о DDoS-атаках третьего квартала, хотелось бы упомянуть о необычной атаке, данные по которой не были учтены в приведенной выше статистике. Она прошла в августе, а целью был личный кабинет для абитуриентов одного государственного вуза. Атака была смешанная, велась на уровнях L4 и L7 и длилась несколько суток, причем более двух суток она продолжалась уже после переключения целевого ресурса под защиту Kaspersky DDoS Protection. Эта атака интересна сразу по двум причинам. Во-первых, атакующие выбрали векторы, которые привели к полной недоступности ресурса. Во-вторых, довольно необычно то, что атака долго не завершалась после начала фильтрации. Продолжать атаку, когда она уже не влияет на доступность целевого ресурса, бессмысленно: это только повышает риск обнаружения узлов ботнета. Соответственно, в подавляющем большинстве случаев атаки прекращаются, как только начинается эффективная фильтрация трафика. Эти два нюанса говорят как минимум о том, что организаторы атаки обладают техническими знаниями выше среднего уровня и достаточными материальными средствами. Цели организации этой атаки неизвестны, и хотя DDoS ресурсов образовательных организаций в третьем квартале не редкость, для простого школьного хулиганства эта атака выглядит слишком сложной и дорогой.

Статистика

Методология

«Лаборатория Касперского» имеет многолетний опыт противодействия киберугрозам, в том числе DDoS-атакам разных типов и разной степени сложности. Эксперты компании отслеживают действия ботнетов с помощью системы Kaspersky DDoS Intelligence.

Система DDoS Intelligence является частью решения Kaspersky DDoS Protection и осуществляет перехват и анализ команд, поступающих ботам с серверов управления и контроля. При этом для начала защиты не требуется дожидаться заражения каких-либо пользовательских устройств или реального исполнения команд злоумышленников.

Данный отчет содержит статистику DDoS Intelligence за третий квартал 2021 года.

За отдельную (одну) DDoS-атаку в данном отчете принимается та, во время которой перерыв между периодами активности ботнета не превышает 24 часов. Например, в случае если один и тот же ресурс был атакован одним и тем же ботнетом с перерывом в 24 часа и более, это рассматривается как две атаки. Также за отдельные атаки засчитываются запросы на один ресурс, произведенные ботами из разных ботнетов.

Географическое расположение жертв DDoS-атак и серверов, с которых отправлялись команды, определяется по их IP-адресам. Количество уникальных мишеней DDoS-атак в данном отчете считается по числу уникальных IP-адресов в квартальной статистике.

Статистика DDoS Intelligence ограничена только теми ботнетами, которые были обнаружены и проанализированы «Лабораторией Касперского». Следует также иметь в виду, что ботнеты — лишь один из инструментов осуществления DDoS-атак, и представленные в настоящем разделе данные не охватывают все без исключения DDoS-атаки, произошедшие за указанный период.

Итоги квартала

- В третьем квартале 40,80% DDoS-атак были нацелены на ресурсы, расположенные в США. При этом сами эти ресурсы составили 42,13% от всех уникальных целей.

- Гонконг вернулся в TOP 3 как по количеству DDoS-атак (15,07%), так и по количеству уникальных мишеней (14,36%).

- Третий квартал побил все рекорды по количеству DDoS-атак в день: 18 августа мы наблюдали 8825 атак, а 21 и 22 августа — более пяти тысяч атак.

- Средняя и максимальная продолжительность DDoS-атак в третьем квартале снизились и составили 2,84 часа и 339 часов соответственно.

- Большинство DDoS-атак в третьем квартале представляли собой SYN-флуд.

- Больше всего командных серверов ботнетов находилось в США (43,44%), а основная масса ботов, которые атаковали ловушки «Лаборатории Касперского» — в Китае.

География DDoS-атак

В третьем квартале 2021 года доля атак на ресурсы, находящиеся в США, выросла на 4,8 п. п. и составила 40,80%. Эта страна остается на первом месте по количеству DDoS-атак. На второе место поднялся специальный административный район Гонконг (15,07%). После затишья в первом и втором кварталах доля атак в этом регионе увеличилась сразу на 12,61 п. п. В свою очередь, доля Китая (7,74%) снова сократилась, и страна опустилась на третье место.

На четвертом месте по-прежнему Бразилия (4,49%), чья доля незначительно снизилась. На пятое поднялась ЮАР (3,09%), прибавившая 3 п. п. и оттеснившая Канаду (3,07%) на шестую строчку. За Канадой следуют Германия (2,88%), Франция (2,78%) и Великобритания (2,72%), а замыкает рейтинг Сингапур (2,35%).

Распределение DDoS-атак по странам и территориям, Q2 и Q3 2021 (скачать)

Распределение уникальных целей по странам и территориям, Q2 и Q3 2021 (скачать)

Динамика числа DDoS-атак

С точки зрения количества DDoS-атак третий квартал оказался необычно бурным. Начало июля было относительно тихим, однако уже в середине месяца количество атак в день в среднем превысило 1000, а 18 августа мы наблюдали 8825 DDoS-атак. Еще два дня, 21 и 22 августа, суточное количество атак превышало пять тысяч, а 2 и 6 августа, 16, 18, 19 и 22 сентября составило более трех тысяч.

Динамика числа DDoS-атак, Q3 2021 (скачать)

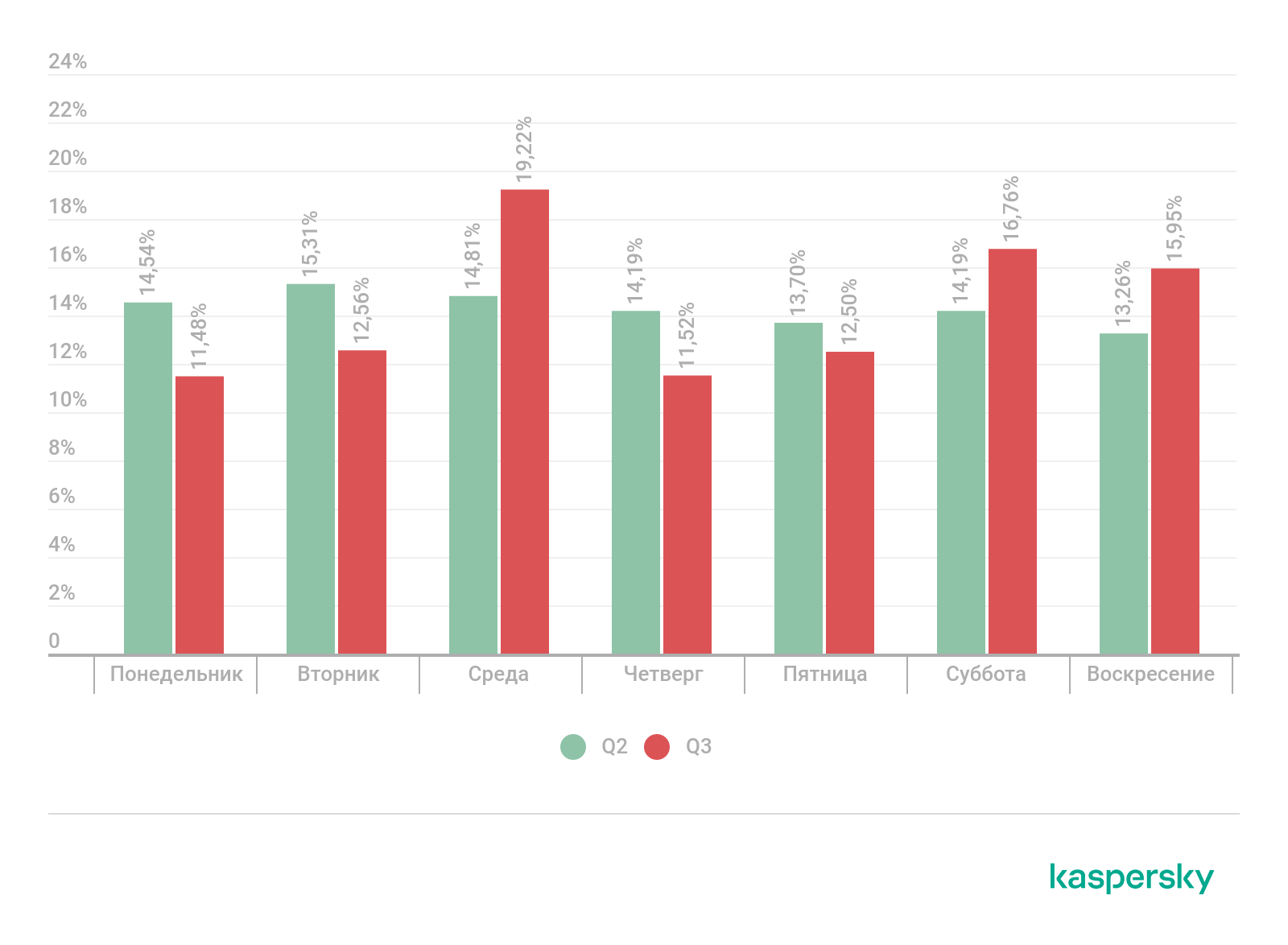

Распределение DDoS-атак по дням недели в третьем квартале было самым неоднородным за год: разница между самым активным и самым спокойным днем составила 7,74 п. п. Больше всего атак пришлось на среду — 19,22%. Во многом на это повлиял всплеск DDoS-активности в среду 18 августа. Также выросла доля атак, совершенных в субботу и воскресенье, на которые выпали еще два августовских пика. В остальные дни доля DDoS-активности снизилась относительно прошлого квартала. Чаще всего киберпреступники отдыхали по понедельникам (11,48%).

Распределение DDoS-атак по дням недели, Q2 и Q3 2021 (скачать)

Длительность и типы DDoS-атак

В третьем квартале средняя продолжительность DDoS-атаки уменьшилась и составила 2,84 часа. Это может быть связано с сокращением числа атак длительностью от 50 часов и выше и ростом числа сравнительно непродолжительных атак. В частности, несмотря на то, что доля очень коротких DDoS-атак (86,47%) снизилась относительно предыдущего квартала, их количество выросло практически вдвое: 63,7 тысяч против 33 тысяч во втором квартале. При этом самая долгая атака в третьем квартале продолжалась 339 часов, то есть в два с лишним раза меньше, чем рекордная по длительности атака прошлого отчетного периода.

Распределение DDoS-атак по длительности, Q2 и Q3 2021 (скачать)

Распределение DDoS-атак по типам, Q3 2021 (скачать)

Географическое распределение ботнетов

Большая часть командных серверов ботнетов в третьем квартале располагалась в США (43,44%), чья доля, однако, снизилась на 4,51 п. п. На втором месте остается Германия (10,75%), чья доля тоже слегка уменьшилась, а на третьем по-прежнему Нидерланды (9,25%). Россия (5,38%) поднялась на четвертую строчку, поменявшись с Францией (3,87%), которая в этот раз разделила с Чехией (3,87%) шестое и седьмое места, а на пятом осталась Канада (4,73%). Восьмое место по количеству командных серверов занимает Великобритания (2,58%), а замыкают рейтинг Румыния (1,94%) и Швейцария (1,94%).

Распределение командных серверов ботнетов по странам и территориям, Q3 2021 (скачать)

Атаки на IoT-ханипоты

Больше всего активных ботов, атаковавших SSH-ханипоты «Лаборатории Касперского» с целью присоединить их к ботнету, как и в прошлом квартале, располагалось в Китае (30,69%), США (12,59%) и Германии (5,58%). На четвертом месте находилась Бразилия (5,53%), на пятом — Индия (4,09%), а на шестом — Вьетнам (3,48%). Седьмое место по количеству ботов досталось России (2,67%), из которой исходило 34,39% атак на SSH-ловушки. Также источниками значительного количества атак стали боты из уже знакомых нам по второму кварталу Ирландии (23,36%) и Панамы (19,58%). В Ирландии располагалось 0,21% атакующих устройств, а в Панаме — 0,09%. При этом достаточно одного мощного бота, чтобы осуществлять большое количество атак на IoT-устройства.

Большая часть IP-адресов устройств, атаковавших наши Telnet-ханипоты, также располагалась в Китае (41,12%). На втором месте по количеству ботов находится Индия (15,22%), а на третьем — Россия (5,98%). Также в TOP 10 вошли Бразилия (4,21%), Вьетнам (2,83%), США (2,73%), провинция Тайвань (2,17%), Доминиканская Республика (2,02%), Иран (1,88%) и Южная Корея (1,47%).

При этом количество атак на Telnet-ловушки в целом коррелирует с количеством ботов. Так, почти две трети атак в третьем квартале исходили из Китая (65,45%), а еще почти четверть пришлась на долю ботов из США (10,44%), России (8,43%) и Индии (5,89%).

Заключение

Третий квартал оказался неожиданно динамичным с точки зрения DDoS-атак: в отдельные дни мы наблюдали по нескольку тысяч атак в сутки. При этом продолжительность атак — как средняя, так и максимальная — снизилась относительно предыдущего квартала, то есть мы наблюдали очень много кратковременных атак в этот период.

Четвертый квартал традиционно богат на DDoS-атаки: организации, ушедшие на каникулы летом, возвращаются к работе, а обилие праздников и распродаж стимулирует борьбу за покупателей, в том числе и незаконными методами. Нет причин считать, что в этом году четвертый квартал будет иным. Хотя биткойн в октябре снова достиг исторического максимума, что может спровоцировать очередное перераспределение мощностей в пользу майнинга, мы ожидаем увидеть рост числа атак и будем крайне удивлены, если оно сохранится на том же уровне, что и в третьем квартале, или снизится.

DDoS-атаки в III квартале 2021 года