Обзор новостей

Третий квартал с точки зрения DDoS прошел сравнительно спокойно. В этот раз обошлось без громких новинок, однако злоумышленники продолжили осваивать приемы и развивать зловредов, уже знакомых нам по прошлому отчетному периоду. Так, к захвату ресурсов Docker присоединился еще один DDoS-ботнет. Стоящие за ним злоумышленники проникали на сервер, создавали зараженный контейнер и помещали в него бота Kaiten, также известного как Tsunami, в паре с криптомайнером.

Ботнет Lucifer, впервые попавший на радары исследователей в прошлом квартале и умеющий как проводить DDos-атаки, так и майнить криптовалюту, получил обновление: теперь он заражает устройства под управлением не только Windows, но и Linux. Новая версия может использовать для DDoS все основные протоколы: TCP, UDP, ICMP и HTTP, а также подменять IP-адрес источника трафика.

Последователи разработчиков Mirai пополнили арсенал своего детища эксплойтами к новым уязвимостям. В июле наши коллеги из Trend Micro рассказали о варианте ботнета, эксплуатирующем баг CVE-2020-10173 в роутерах Comtrend VR-3033, который позволяет скомпрометировать участок сети, подключенный к уязвимому роутеру. В августе стало известно о варианте Mirai, атакующем продукты семейства BIG IP через уязвимость CVE-2020-5902. В семейство BIG IP входят брандмауэры, приложения для управления нагрузкой и контроля доступа, системы защиты от мошенничества и ботнетов. Уязвимость позволяет выполнять произвольные команды, загружать и удалять файлы, отключать сервисы и запускать скрипты JavaScript.

Если говорить о собственно DDoS-атаках, то третий квартал на них небогат. Самыми громкими были вымогательские атаки, предположительно осуществляемые одними и теми же злоумышленниками, известными привычкой прикрываться именами различных APT-групп — FancyBear, Armada Collective, Lazarus и других. Вымогатели рассылают организациям по всему миру письма с требованием выкупа в биткойнах, размер которого варьируется от 5 BTC до 20 BTC, и угрожают мощной и продолжительной DDoS-атакой в случае неуплаты. После этого жертву действительно заваливают мусорным трафиком, чтобы продемонстрировать, что угрозы не пустые.

В августе и начале сентября от действий вымогателей пострадали несколько организаций в Новой Зеландии, в том числе новозеландская биржа (NZX), которой пришлось уйти офлайн на несколько дней. Среди жертв оказались также индийский банк YesBank, PayPal, Worldpay, Braintree и другие финансовые компании. Еще одна волна DDoS с требованием выкупа в биткойнах затронула ряд европейских интернет-провайдеров, однако однозначно утверждать, что это дело рук той же группировки, нельзя. В конце сентября прошла мощная DDoS-атака против финансовых и телекоммуникационных организаций в Венгрии. По данным компании Magyar Telekom, мусорный трафик исходил из России, Китая и Вьетнама. Рассылали ли злоумышленники в ходе этой атаки письма с требованием выкупа — неизвестно.

В самом конце сентября стало известно о серии DDoS-атак на публичные сервисы для отслеживания полетов. Среди пострадавших оказались, в частности, шведский ресурс Flightradar24 и британский Plane Finder, которые позволяют в реальном времени наблюдать за движением воздушных судов. Сервисы весьма востребованы: встречающие могут оценить вероятность опоздания нужного рейса, СМИ используют информацию из подобных ресурсов при публикации материалов об инцидентах с самолетами. В результате атак сервисы работали с перебоями, а в их аккаунтах в Twitter появились сообщения о нападении. Так, согласно твиту Flightradar24, ресурс за короткое время атаковали по меньшей мере трижды. Также о проблемах с доступностью сервиса сообщили представители американской компании FlightAware, однако о том, была ли это атака или просто сбой, они не упомянули.

Не обошлось в третьем квартале и без традиционных атак на СМИ. Телеканал «Дождь» заявил о DDoS 24 августа. Неизвестные пытались увести ресурс офлайн во время показа дневных и вечерних новостей. В начале сентября злоумышленники атаковали информационное агентство «ЮграPRO». По данным СМИ, мусорный трафик поступал с российских и зарубежных IP-адресов с интенсивностью более 5000 запросов в секунду. В конце сентября о DDoS сообщили редакции «Хроник Туркменистана» и сайта «Sputnik Армения».

Наконец, в этом году из-за пандемии коронавируса и связанных с ней ограничений в России перенесли сдачу ЕГЭ на июль. Это не могло не отразиться на картине DDoS-атак: в середине месяца Рособрнадзор сообщил о попытке нарушить работу портала с результатами экзамена. Правда, на момент атаки оценки на сайт загрузить не успели, так что усилия злоумышленников были потрачены впустую.

«Школьные» атаки предсказуемо продолжились с началом учебного года. Так, в округе Майами-Дейд в США волна DDoS прокатилась по ресурсам местных образовательных учреждений, срывая онлайн-занятия. Правда, одного из малолетних киберпреступников карма настигла быстро: школы привлекли к расследованию ФБР, и уже 3 сентября подростка арестовали. Других причастных к атакам продолжают искать.

Кстати, о ФБР: во втором квартале агентство опубликовало два предостережения для бизнеса, нацеленных на противодействие DDoS-атакам. В июле вышел документ с кратким описанием новых методов амплификации, а также рекомендациями по обнаружению атак и мерам их предотвращения. В конце августа бюро опубликовало оповещение о вымогательских атаках с довольно подробным описанием действий злоумышленников и, опять же, рекомендациями по противодействию DDoS.

Тенденции квартала

В третьем квартале мы наблюдали ощутимое падение всех показателей относительно прошлого отчетного периода. Обусловлено это скорее аномальной DDoS-активностью во втором квартале, нежели необычным затишьем в этом, что хорошо видно, если сравнивать текущую картину с данными за аналогичный период 2019 года: общее количество атак выросло в полтора раза, а число умных атак — почти вдвое.

Сравнительное количество DDoS-атак, Q2 и Q3 2020, а также Q3 2019. За 100% приняты данные за Q3 2019 (скачать)

- Стабилизация мирового рынка на фоне пандемии коронавируса. Прошло уже 9 месяцев эпидемии и карантинов, и новость о массовом переходе на удаленку перестала быть новостью. Компании успели приспособиться к новому формату работы, а IT-отделы — закрыть дыры в удаленной инфраструктуре и усилить ее ключевые узлы. В результате подходящих мишеней для атак стало меньше.

- Рост рынка криптовалют. Так, на графике курса Ethereum (см. ниже) отчетливо виден скачок в третьем квартале. Черный майнинг и DDoS — это конкурирующие рынки. Многие ботнеты могут как осуществлять DDoS-атаки, так и генерировать криптовалюту, а их операторы выбирают, куда выгоднее направить мощности в конкретный момент. В третьем квартале часть ботнетов могли переориентировать на майнинг.

Динамика курса Ethereum с 13 октября 2019 по 13 октября 2020 гг. Источник: coindesk.com

Статистика квартала

Методология

«Лаборатория Касперского» имеет многолетний опыт противодействия киберугрозам, в том числе DDoS-атакам разных типов и разной степени сложности. Эксперты компании отслеживают действия ботнетов с помощью системы Kaspersky DDoS Intelligence.

Система DDoS Intelligence является частью решения Kaspersky DDoS Protection и осуществляет перехват и анализ команд, поступающих ботам с серверов управления и контроля. При этом для начала защиты не требуется дожидаться заражения каких-либо пользовательских устройств или реального исполнения команд злоумышленников.

Данный отчет содержит статистику DDoS Intelligence за третий квартал 2020 года.

За отдельную (одну) DDoS-атаку в данном отчете принимается та, во время которой перерыв между периодами активности ботнета не превышает 24 часов. Так, например, в случае если один и тот же ресурс был атакован одним и тем же ботнетом с перерывом в 24 часа и более, это рассматривается как две атаки. Также за отдельные атаки засчитываются запросы на один ресурс, произведенные ботами из разных ботнетов.

Географическое расположение жертв DDoS-атак определяется по их IP-адресам. Количество уникальных мишеней DDoS-атак в данном отчете считается по числу уникальных IP-адресов в квартальной статистике.

Статистика DDoS Intelligence ограничена только теми ботнетами, которые были обнаружены и проанализированы «Лабораторией Касперского». Следует также иметь в виду, что ботнеты — лишь один из инструментов осуществления DDoS-атак, и представленные в настоящем разделе данные не охватывают все без исключения DDoS-атаки, произошедшие за указанный период.

Результаты квартала

- По-прежнему остается неизменной тройка лидеров по количеству атак и мишеней: Китай (71,20 и 72,83%), США (15,30 и 15,75%) и специальный административный район Гонконг (4,47 и 4,27%).

- Новичками в десятке по числу атак стали Нидерланды и Вьетнам.

- В рейтинге по числу мишеней заметно снижение интереса к Азии: Гонконг потерял 2,07 п. п., Сингапур — 0,3 п. п., а Япония и Южная Корея вообще не попали в рейтинг. Исключение — Китай, доля целей в котором выросла на 6,81 п. п.

- После подъема во II кв. число атак опять немного снизилось в третьем. При этом разница между пиком (323 атаки за день) и антипиком (одна зарегистрированная атака) резко увеличилась.

- В третьем квартале мы наблюдали провал длиной в две недели в конце августа и начале сентября. На этот период пришлось три антипика (31.08, 1.09 и 7.09) — по одной атаке в день, и еще 5 дней, в которые происходило менее 10 атак.

- DDoS-ботнеты активнее всего рассылали флуд по четвергам, с заметным спадом по пятницам.

- Хотя по продолжительности атак третий квартал далеко отстает от первого, все же было зарегистрировано две атаки, длившиеся свыше 10 дней (246 и 245 часов), и увеличилось число атак от 5 до 9 суток (12 атак от 121 до 236 часов).

- Распределение атак по типам изменений не претерпели: SYN-флуд остается основным инструментом (94,6%), и его доля практически не изменилась с прошлого квартала. ICMP-атаки составили 3,4%, а на HTTP-флуд пришлось менее 0,1% атак.

- Linux-ботнеты сохраняют огромный перевес над своими коллегами под Windows, отвечая за 95,39% атак (на 0,61 п. п. больше, чем в предыдущем квартале).

География атак

Третий квартал 2020 года не преподнес сюрпризов в плане географического распределения атак. Тройка стран с наибольшим числом атак в этом году на удивление стабильна: это по-прежнему Китай (71,2% с ростом на 6,08 п. п. по сравнению со II кв.), США (15,3%, что на 4,97 п. п. меньше, чем в прошлом отчетном периоде) и Гонконг (4,47%, падение на 1,61 п. п.). Несмотря на некоторые флуктуации, общая картина — огромный отрыв Китая от США, заметно более низкая доля Гонконга — остается неизменной. Похожее соотношение «сил» в первой тройке мы видели и в III кв. 2019 года.

Сингапур, Австралия и Индия синхронно поднялись на строчку выше (с 5-го на 4-е, с 6-го на 5-е и с 7-го на 6-е места соответственно), вытеснив ЮАР с четвертого места на восьмое. Причиной тому не столько рост доли атак в этих странах, сколько относительное затишье в самой ЮАР: за июль — сентябрь доля атак здесь снизилась на 0,88 п. п., до 0,4%. При этом в Сингапуре атак в относительном выражении зарегистрировано даже несколько меньше, чем в прошлом отчетном периоде: на него пришлось 0,85% DDoS-атак (-0,28 п. п.). Доли Австралии и Индии примерно на столько же выросли (+0,27 п. п. и +0,24 п. п. соответственно) и составили 0,65% для первой и 0,57% для второй.

Седьмое место в рейтинге, между Индией и ЮАР, заняли Нидерланды, не попадавшие в десятку уже год, с III кв. 2019 года. На них в отчетном периоде пришлось 0,49% атак.

Замыкают ТОР 10 стран по числу атак Вьетнам и Великобритания. Доля атак в первом выросла на 0,23 п. п. по сравнению со вторым кварталом, что и привело его второй раз за год в десятку с 0,39% атак (в прошлый раз он попадал в рейтинг в начале года). Великобритания сохраняет относительно стабильные позиции: с 0,18% атак в прошлом квартале ее доля подросла совсем незначительно, до 0,25%.

Распределение DDoS-атак по странам, Q2 и Q3 2020 г. (скачать)

Первая тройка осталась той же, что и в прошлом квартале: Китай, США, Гонконг. Доля целей в Китае продолжает расти — с прошлого отчетного периода она увеличилась на 6,81 п. п. и приблизилась к трем четвертям всех зарегистрированных целей: 72,83%. США потеряли 3,57 п. п. и остановились на отметке в 15,75% целей. Гонконг потерял 2,07 п. п., доля целей в этой стране снизилась до 4,27%.

Четвертую строчку занял Сингапур. Несмотря на сокращение числа целей в нем (на 0,3 п. п. — до 0,74%), он поднялся на одну позицию, сместив ЮАР. Пятое место по числу целей занял Вьетнам с 0,5% зарегистрированных целей (в прошлом отчетном периоде он занимал седьмую строчку). Шестая позиция досталось уже упомянутой ЮАР (0,47% целей).

Следующие две позиции, 7-ю и 8-ю, заняли условные «новички»: Великобритания (0,35%) и Нидерланды (0,27%). Первая страна не попадала в рейтинг с IV квартала прошлого года, вторая — с III кв. Эти европейские страны вытеснили из рейтинга представителей Азии, занимавших в предыдущем отчетном периоде 2 последние строчки, — Японию и Южную Корею. В третьем квартале ТОР 10 стран по числу целей закрывают Австралия (0,25%) и Индия (0,23%), до этого занимавшие 6-ю и 8-ю позиции соответственно.

Распределение уникальных мишеней DDoS-атак по странам, Q2 и Q3 2020 г. (скачать)

Динамика числа DDoS-атак

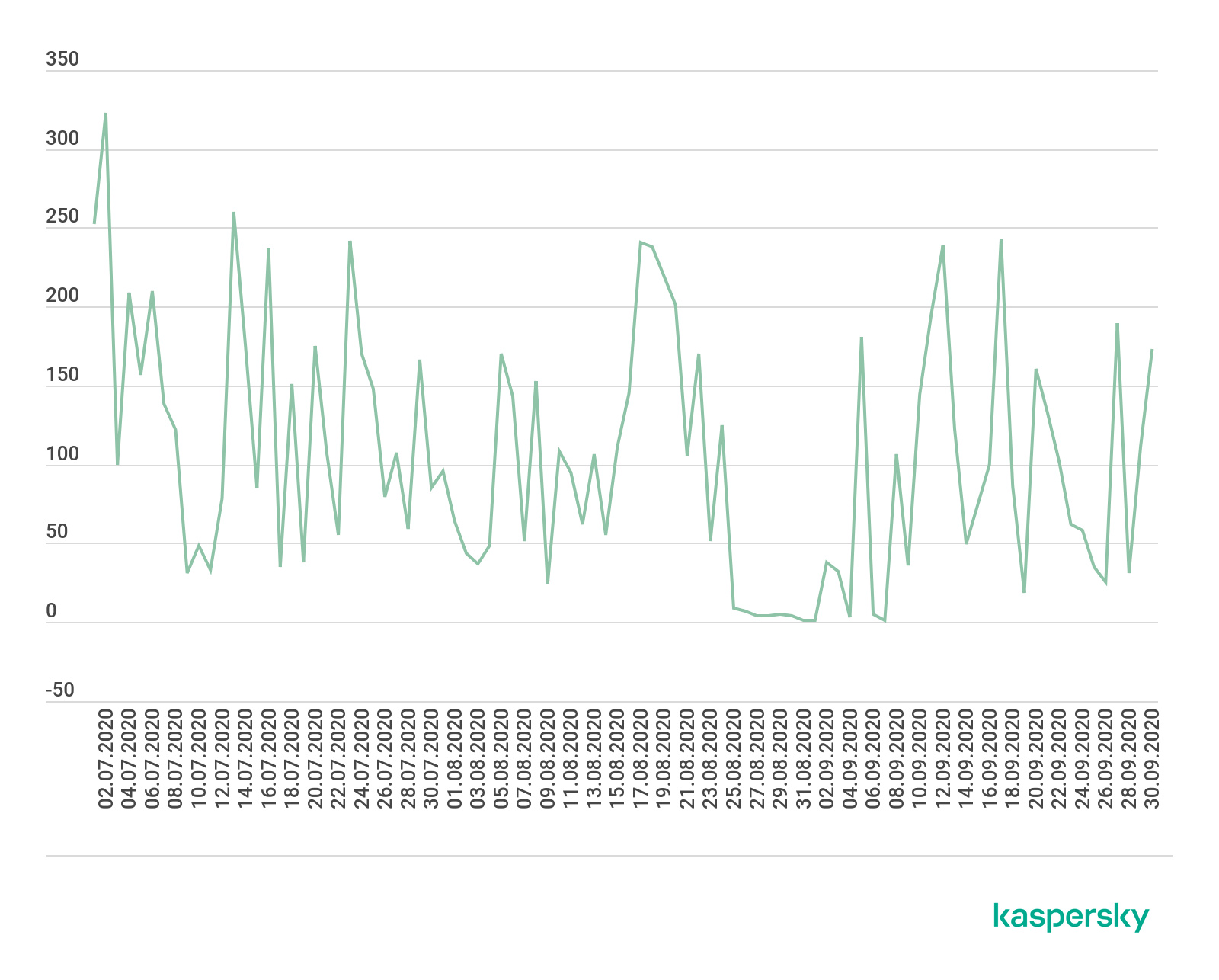

Количество атак в этом квартале значительно варьировалось. С одной стороны, на пике активности операторы DDoS побили рекорд прошлого периода — 2 июля мы зарегистрировали 323 атаки (в сравнении с 298 в апреле). С другой, на этот квартал пришлось несколько на удивление спокойных дней: 31 августа, 1 и 7 сентября зарегистрировано всего по одной атаке. В целом конец августа и начало сентября оказались довольно спокойными: за две недели с 25.08 по 7.09 число атак всего один раз перевалило за сотню в день (181 атака 5.09), а целых 8 дней в этот период регистрировалось меньше чем по 10 атак в день.

Любопытна также разница между пиком и ближайшими к нему показателями. Последние несколько кварталов не наблюдалось значительной разницы в числе атак между двумя-тремя самыми насыщенными с этой точки зрения днями. В III кв. все иначе: в следующий за 2.07 по интенсивности атак день — 13 июля — зарегистрировано почти на 20% меньше атак, всего 260. В среднем в третьем квартале совершали примерно по 106 атак в день, что на 10 меньше, чем в предыдущем.

Динамика числа DDoS-атак, Q3 2020 г. (скачать)

Кроме суббот и четвергов выросла доля атак по понедельникам, хотя и незначительно, в остальные дни, соответственно, их процент упал.

Распределение DDoS-атак по дням недели, Q2 и Q3 2020 г. (скачать)

Длительность и типы DDoS-атак

В третьем квартале средняя длительность атак сохранила тенденцию к снижению. Это можно объяснить увеличением доли сверхкоротких атак (в этот раз значительным, на 5,09 п. п.). Однако в отличие от прошлого отчетного периода доля длинных (от 100 до 139 часов) атак уменьшилась незначительно (всего на 0,08 п. п.), а доля сверхдлинных даже немного выросла (на 0,18 п. п.). Тогда как во II кв. самые длинные атаки не достигали и 9 суток, в этом мы зарегистрировали 2 атаки, продолжавшиеся свыше 10 суток (246 и 245 часов), а число нападений, длившихся от 5 до 10 суток, возросло в полтора раза.

Таким образом, мы наблюдали следующую картину: наибольшее число атак (91,06%) длились до 4 часов, еще 4,89% — от 5 до 9 часов, атаки от 10 до 19 часов составили 2,25% от общего числа, а от 20 до 49 часов — 2,09%. От 50 до 99 часов длилось 0,4% атак, а от 100 до 139 — всего 0, 08%. Что необычно, в этом квартале число атак от 140 часов и длиннее не меньше, а больше числа атак предыдущей группы: на них пришлось 0,23% общего числа DDoS-атак.

Распределение DDoS-атак по длительности в часах, Q2 и Q3 2020 г. (скачать)

Распределение DDoS-атак по типам, Q3 2020 г. (скачать)

Соотношение атак Windows- и Linux-ботнетов, Q2 и Q3 2020 г (скачать)

Заключение

Если второй квартал 2020 года удивил нас необычно высоким для этого периода числом DDoS-атак, то в третьем показатели говорят о нормализации обстановки. Судя по количеству уникальных мишеней, злоумышленников стали больше, чем в прошлом отчетном периоде, привлекать цели в европейских странах и меньше в Азии, в частности в Японии и Южной Корее, хотя интерес к Китаю по-прежнему высок и продолжает расти как в плане уникальных целей, так и в плане атак. Наблюдался рост числа как коротких и сверхкоротких атак, так и многодневных. Любопытен резкий контраст между максимальным и минимальным числом атак в день. Вместе эти показатели заставляют думать о III кв. 2020 года как о противоречивом с точки зрения DDoS периоде.

Интересно будет взглянуть на цифры четвертого квартала. Если обойдется без потрясений, мы ожидаем увидеть показатели, сравнимые с показателями конца 2019-го. К тому моменту рынок DDoS, росший почти два года, успел более-менее стабилизироваться.

Обычно четвертый квартал — горячее время, на которое приходятся распродажи и новогодние праздники, что приводит к жестокой конкурентной борьбе. Показатели конца года оказываются выше показателей третьего квартала примерно на 30%. Схожую картину мы ожидаем увидеть и в этом году, хотя после аномально активного второго квартала сложно что-то прогнозировать. Тем не менее, если не случится ничего экстраординарного, предпосылок к более значительному росту или к значительному падению рынка DDoS в четвертом квартале мы не видим.

DDoS-атаки в III квартале 2020 года