Обзор новостей

С начала 2020 года из-за эпидемии коронавируса COVID-2019 жизнь практически полностью переместилась в сеть: люди по всему миру теперь работают, учатся, делают покупки и развлекаются онлайн. Это отразилось и на целях DDoS-атак: под удар в первом квартале попадали самые востребованные ресурсы — сайты медицинских организаций, служб доставки, игровые и образовательные платформы.

Так, в середине марта злоумышленники попытались вывести из строя сайт Министерства здравоохранения США. Предположительно целью атаки было лишить граждан доступа к официальным данным по поводу эпидемии и принятых против нее мер: одновременно с DDoS неизвестные распространяли в соцсетях, через SMS и электронную почту дезинформацию о том, что в США введут общенациональный карантин. Попытка не удалась: сайт Министерства здравоохранения продолжил работать, несмотря на возросшую нагрузку.

Жертвой другой DDoS-атаки стала крупная парижская сеть больниц Assistance Publique — Hopitaux de Paris. Злоумышленники пытались вывести из строя инфраструктуру медицинских учреждений. В результате атаки сотрудники больниц, работающие удаленно, какое-то время не могли пользоваться рабочими программами и корпоративной электронной почтой. Однако парализовать организацию целиком киберпреступникам не удалось.

Службы доставки еды Lieferando (Германия) и Thuisbezorgd (Нидерланды) оказались в более щекотливой ситуации. В результате DDoS-атак обе компании принимали заказы, но не могли их обработать и вынуждены были возвращать клиентам деньги. При этом злоумышленники, напавшие на Lieferando, за прекращение DDoS требовали 2 BTC (чуть более 13 тыс. долларов на момент написания статьи).

Баварскую платформу дистанционного обучения Mebis атаковали в первый же день удаленной учебы. Сервис, через который преподаватели должны были, в частности, обмениваться со школьниками методическими материалами, домашними заданиями и тестами, несколько часов оставался недоступен.

Неоднократно попадали под удар онлайн-игры, популярность которых также возросла в связи с карантином. В частности, злоумышленники заваливали мусорным трафиком серверы платформы Battle.net и игры Eve Online, причем последнюю не оставляли в покое в течение 9 дней. Атакованы были и ресурсы компании Wargaming — игроки World of Tanks, World of Warships и других проектов несколько дней испытывали проблемы со скоростью работы серверов. Правда, скептически настроенные пользователи утверждают, что проблемы были вовсе не связаны с атаками.

Власти Австралии в конце марта объявили о DDoS-атаке на портал социальных услуг MyGov, однако спустя пару часов после громкого заявления вынуждены были признать свою ошибку. Выяснилось, что сайт не выдержал наплыва вполне реальных запросов от граждан, оставшихся без работы в результате эпидемии.

Помимо DDoS-атак, прямо или косвенно связанных с эпидемиологической ситуацией в мире, в этом квартале продолжались политически мотивированные атаки. Так, во второй половине января неизвестные предприняли две попытки вывести из строя сайты правительственных органов и экстренных служб Греции. Среди ресурсов, временно ушедших офлайн, оказались сайты премьер-министра, нескольких министерств, пожарной службы и полиции страны. Ответственность за первую атаку взяла на себя турецкая группировка Anka Neferler Tim, однако с окончательными выводами греческие власти не спешат, тем более что исполнители второй атаки решили себя не называть.

В США в 2020 году пройдут очередные выборы президента, и подготовка к ним, как всегда, сопровождается DDoS-атаками. Так, в начале февраля под удар попал американский сервис регистрации избирателей. Злоумышленники использовали технику PRSD (pseudorandom subdomain attack, атака на псевдослучайные поддомены) — отправляли множество запросов к несуществующим поддоменам сайта. Однако попытка DDoS не удалась: ресурс оказался защищен от атак подобного рода.

Досталось и российским СМИ, которые тоже регулярно страдают от DDoS-атак. Мишенями в этот раз стали портал «Русский монитор», издание The Insider, радиостанция «Эхо Москвы» и телеканал «Дождь». Причем в последних двух случаях злоумышленники попытались «положить» не только сайты, но и рабочие каналы связи СМИ. Пострадавшие связывают произошедшее с материалами, которые они публиковали непосредственно перед атакой или транслировали в тот момент, когда она началась. Кроме независимых изданий, которые регулярно попадают под шквал мусорного трафика, о DDoS-атаке заявила государственная телерадиокомпания «Крым».

Не обошли злоумышленники вниманием и финансовые организации. В феврале сложным DDoS-атакам подверглись криптовалютные биржи OKEx и Bitfinex. Первая утверждает, что справилась с инцидентом без ущерба для клиентов, вторая вынуждена была на час уйти офлайн. По словам руководства Bitfinex, это было нужно, чтобы наладить специализированную защиту. Несмотря на то, что инциденты схожи, связаны они между собой или нет — неизвестно.

Заявила о DDoS и криптобиржа Bitmex, причем аж дважды за квартал. Проблемы с доступом к сервису совпали с резким падением курса биткойна, что вызвало волну подозрений среди его клиентов. Некоторые из них считают, что биржа намеренно ушла офлайн, чтобы сэкономить собственные средства. Позже компания Bitmex пообещала выплатить компенсации, но только 156 пользователям, у которых сорвались сделки в паре ETH — USD.

Как и в прошлом квартале, в новостях засветились вымогательские атаки от имени известных APT-группировок. В конце февраля австралийские финансовые организации получили письма с требованием крупных сумм в криптовалюте Monero. Злоумышленники представлялись группировкой Silence и угрожали DDoS-атаками за неуплату. Ранее письма с похожими угрозами получали компании из Сингапура, Турции, Южной Африки и некоторых других стран. Вымогатели в разное время называли себя группировками Cozy Bear, Fancy Bear, Anonymous, Carbanak и Emotet в расчете на то, что жертва погуглит названия и побоится противодействовать известным злоумышленникам.

В отличие от международных группировок вымогателей, подростка из Одессы, в прошлом году устроившего DDoS-атаку на отказавшуюся сотрудничать компанию, уже в январе 2020-го поймали правоохранители. Молодой человек пытался заставить украинского интернет-провайдера выдать ему информацию об одном из абонентов, но своего не добился и решил вывести из строя сеть компании. Отмечается, что атака была довольно мощной.

В целом прошедший квартал оказался щедр на аресты. В феврале в США задержали Артура Дэма (Arthur Dam), который в 2018 году провел четыре DDoS-атаки на сайт кандидата в Конгресс Брайана Кафорио (Bryan Caforio). В результате ресурс был недоступен в общей сложности 21 час. Обвинение отмечает, что супруга Дэма работала на соперницу Кафорио Кэти Хилл (Katie Hill), которая в итоге и выиграла выборы.

Еще одного злоумышленника, атаковавшего интернет-магазин крупного череповецкого предприятия, в середине марта задержали в Краснодаре. Преступник тщательно маскировал источник DDoS-атаки, но полиции удалось его вычислить. Как признался мужчина, таким небанальным способом он хотел предложить компании свои услуги по защите от DDoS-атак. Однако идея провалилась еще до ареста: «положить» сайт ему не удалось.

Краснодарец — не единственный «двойной агент» в мире DDoS. В Нью-Джерси в аналогичном преступлении признался Такер Пристон (Tucker Preston), основатель компании BackConnect, специализирующейся на защите от DDoS-атак. С декабря 2015 по февраль 2016 года Пристон нанимал третьих лиц, чтобы бомбардировать мусорным трафиком неназванную организацию, серверы которой расположены в Нью-Джерси. За это преступление ему полагается до 10 лет лишения свободы и штраф в размере до 250 тыс. долларов.

Владельцы одного из веб-сайтов, через который предположительно проводятся заказные DDoS-атаки, тоже рискуют раскошелиться. Иск против ресурса подала в суд компания Ubisoft, которая продолжает бороться против DDoS-атак на серверы игры Tom Clancy’s Rainbow Six Осада. По мнению разработчика, сайт, предлагающий протестировать защищенность ресурсов клиента, специализируется на атаках на игры. Истец требует его закрыть, а с владельцев взыскать стоимость нанесенного компании ущерба.

Тенденции квартала

С начала года произошло немало непредвиденного: пандемия коронавирусной инфекции повлияла на многие вещи в мире, в том числе и на рынок DDoS-атак. Вопреки прогнозу, данному нами в прошлом отчете, в первом квартале 2020 года мы наблюдали значительный рост как количества DDoS-атак, так и их качества. По сравнению с предыдущим отчетным периодом число атак увеличилось вдвое, а по сравнению с первым кварталом 2019 года — на 80%. Кроме того, атаки стали длительнее: мы наблюдали явный рост как средней продолжительности атак, так и максимальной. Первый квартал каждый год отличается некоторым всплеском DDoS-активности, однако такого темпа мы не ожидали.

Сравнительное количество DDoS-атак в первом квартале 2020 г., а также в первом и четвертом квартале 2019 г. За 100% приняты данные за первый квартал 2019 г. (скачать)

Продолжительность DDoS-атак в первом квартале 2020 г., а также в первом и четвертом квартале 2019 г. За 100% приняты данные за первый квартал 2019 г. (скачать)

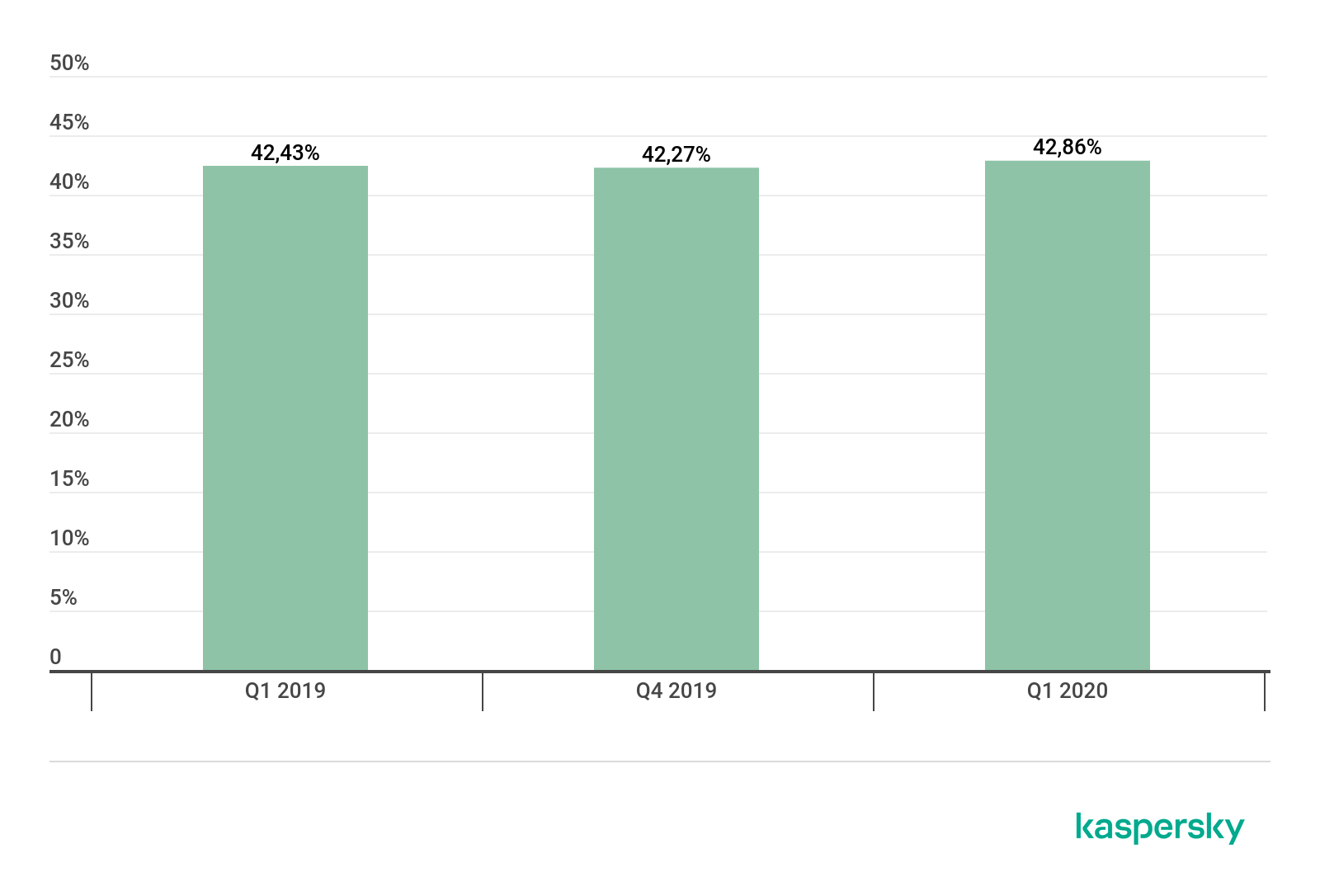

На фоне общего роста доля умных атак за последний год практически не менялась и в первом квартале 2020-го осталась на уровне аналогичного периода 2019-го, составив около 42%. Это может говорить о повышении интереса к DDoS-атакам как среди профессионалов, так и среди любителей: количество атак в целом и умных атак в частности растет в одинаковом темпе, поэтому пропорция не меняется.

Доля умных атак от общего числа DDoS-атак в первом квартале 2020 г., а также в первом и четвертом кварталах 2019 г. (скачать)

Интересно отметить, что почти половина атак пришлась на сетевые ресурсы силовых ведомств: повышенный интерес атакующих к таким ресурсам мы наблюдаем каждый первый квартал уже много лет — это «праздничные» атаки к 23 февраля. Однако в этом году активность была аномальной. Для сравнения: в первом квартале 2019-го на долю этих ресурсов пришлось около одной трети всех атак.

Подскочило и количество DDoS-атак на образовательные и административные веб-ресурсы. В первом квартале 2020 года такие атаки составили 19% от общего числа инцидентов, тогда как в аналогичный период прошлого года на их долю приходилось лишь 11%. При этом собственно количество атак на правительственные сайты и образовательные платформы по сравнению с 2019-м выросло втрое.

Всплеск интереса злоумышленников к подобным ресурсам может быть связан с распространением коронавирусной инфекции, из-за которой сервисы дистанционного образования и официальные источники информации стали более востребованы. С начала 2020 года эпидемия оказывает влияние на все отрасли. Логично предположить, что она воздействует и на рынок DDoS-атак. Причем в ближайшее время это воздействие может стать еще более выраженным.

Хотя на фоне нестабильной ситуации в мире сложно что-либо прогнозировать, можно предположить, что атак меньше не станет: многие организации сейчас переходят на удаленный режим работы, в связи с чем меняется и набор выгодных целей для атаки. Если раньше в большинстве случаев мишенью становились публичные ресурсы компаний, то теперь в группе риска могут оказаться и ключевые элементы инфраструктуры, например корпоративные VPN-шлюзы или непубличные web-ресурсы, такие как почта или корпоративная база знаний. Это открывает новые ниши для организаторов атак и также может привести к росту рынка DDoS.

Статистика

Методология

«Лаборатория Касперского» имеет многолетний опыт противодействия киберугрозам, в том числе DDoS-атакам разных типов и разной степени сложности. Эксперты компании отслеживают действия ботнетов с помощью системы Kaspersky DDoS Intelligence.

Система DDoS Intelligence является частью решения Kaspersky DDoS Protection и осуществляет перехват и анализ команд, поступающих ботам с серверов управления и контроля. При этом для начала защиты не требуется дожидаться заражения каких-либо пользовательских устройств или реального исполнения команд злоумышленников.

Данный отчет содержит статистику DDoS Intelligence за первый квартал 2020 года.

За отдельную (одну) DDoS-атаку в данном отчете принимается та, во время которой перерыв между периодами активности ботнета не превышает 24 часов. Так, например, в случае если один и тот же ресурс был атакован одним и тем же ботнетом с перерывом в 24 часа и более, это рассматривается как две атаки. Также за отдельные атаки засчитываются запросы на один ресурс, произведенные ботами из разных ботнетов.

Географическое расположение жертв DDoS-атак и серверов, с которых отправлялись команды, определяется по их IP-адресам. Количество уникальных мишеней DDoS-атак в данном отчете считается по числу уникальных IP-адресов в квартальной статистике.

Статистика DDoS Intelligence ограничена только теми ботнетами, которые были обнаружены и проанализированы «Лабораторией Касперского». Следует также иметь в виду, что ботнеты — лишь один из инструментов осуществления DDoS-атак, и представленные в настоящем разделе данные не охватывают все без исключения DDoS-атаки, произошедшие за указанный период.

Итоги квартала

- В первом квартале 2020 г. большинство командных серверов по-прежнему зарегистрировано в США (39,93%), в то время как большинство ботов — в Бразилии.

- Динамика числа атак в целом оказалась очень схожа с показателями предыдущего квартала, с пиками в более 230 атак 14 и 15 февраля и спадом до 16 атак 25 января.

- Активнее всего DDoS-атаки проводили по понедельникам, а отдыхали злоумышленники чаще по средам.

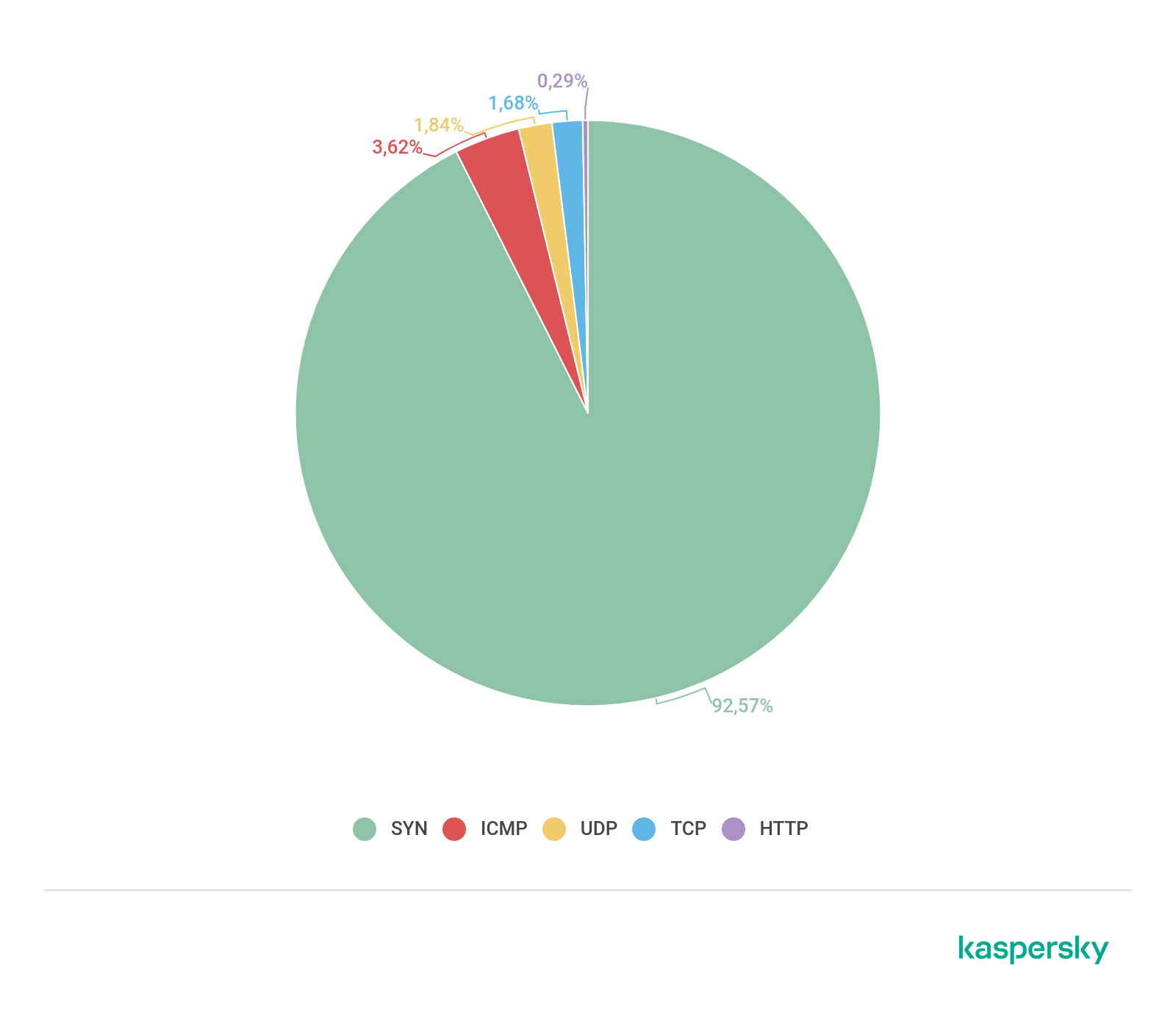

- SYN-флуд по-прежнему остается самым популярным типом атак (и даже укрепляет позиции с показателем 92,6%), а ICMP-атаки неожиданно потеснили остальные типы и вышли на второе место.

- Windows-ботнеты продолжают набирать популярность: доля атак с их использованием выросла на 3 п. п. до 5,64%.

География уникальных IP-адресов, использованных в атаках

В этом квартале мы решили обратить внимание на распределение по странам ботов, составляющих ботнеты. Для этого мы проанализировали местоположение уникальных IP-адресов, с которых были зарегистрированы атаки на наши ханипоты.

Первое место в десятке стран c наибольшим числом ботов занимает Бразилия — здесь сосредоточилось 12,25% уникальных IP-адресов. Второе место с отставанием меньше одного процентного пункта занимает Китай (11,51%), а третье — уже с гораздо большим отрывом — Египет (7,87%). Остальные страны в TOP 10 охватывают от 6,5 до 2,5% от общего числа IP-адресов ботов. В рейтинг попало еще несколько азиатских стран (Вьетнам с 6,41% на четвертом месте, Тайвань (3,96%) на седьмом и Индия (3,65%) на восьмом), а таже Иран (5-е место, 5,56%), Россия (6-е место, 4,65%) и США (9-е место, 3,56%). Замыкает десятку Турция, где расположено 2,86% уникальных адресов, с которых осуществлялись атаки.

Распределение ботнетов по странам, первый квартал 2020 г. (скачать)

Любопытно, что это распределение лишь отчасти коррелирует со статистикой атак. Если Китай давно и прочно занимает в рейтинге по числу атак первые места, а Вьетнам нередко оказывается в первой десятке, то лидер рейтинга по числу уникальных IP, Бразилия, за последний год только однажды вошла в первую двадцатку, заняв в первом квартале 2019 г. 20-е место. Чаще же она оказывается лишь в третьем десятке стран, как и закрывающий первую пятерку по числу ботов Иран. Что касается Египта (3-е место по числу ботов), атаки из этой страны регистрируются крайне редко, так что она, как правило, не входит даже в ТОР 30.

Географическое распределение ботнетов

Если отдельные атакующие устройства в основном расположены в Южной Америке, Азии и на Ближнем Востоке, то командные серверы — как и в предыдущем квартале — чаще регистрируются в США и Европе. Первое место по числу C&C по-прежнему занимают США, где в первом квартале 2020 г. зарегистрировано почти 40% от их общего числа (это на 18,5 п. п. меньше, чем в конце прошлого года). Второе место занимают Нидерланды, поднявшиеся на него с восьмого, а третье — Германия, которой в прошлом квартале вообще не было в TOP 10. Доли этих стран по числу C&C составляют 10,07 и 9,55% соответственно. Как мы видели выше, из первой тройки по числу командных серверов значительное число собственно ботов отмечено только в США.

Четвертое место по количеству C&C также занимает европейская страна — в этот раз Франция (8,51%), которая продвинулась на две позиции выше. Ровно обратную динамику показал Китай, опустившийся с 3-го места на 5-е (3,99% в сравнении с 9,52% в четвертом квартале 2019 г.). Шестое место заняла Канада (2,95%), поднявшаяся на него с девятого, а седьмое разделили Россия, Румыния, вернувшаяся в десятку после квартального перерыва, и новичок этого рейтинга — Хорватия. На долю каждой из этих стран пришлось по 2,43% от общего числа командных серверов. Замыкает десятку еще один новичок, Сингапур, с 2,08%.

Распределение командных серверов ботнетов по странам, первый квартал 2020 г. (скачать)

Динамика числа DDoS-атак

Динамика числа атак в первом квартале 2020 года во многом похожа на то, что мы видели в конце 2019-го. Пиковые показатели не превысили 250 атак в день (самые условно жаркие дни пришлись на день Св. Валентина, то есть 14 и 15 февраля (242 и 232 атаки соответственно), а также 3-е и 10-е числа того же месяца). Самыми спокойными днями квартала стали 25 января и 18 марта, когда число атак немного не дотянуло до 20 в день (напомним, в самый тихий день четвертого квартала 2019 года было зарегистрировано всего 8 атак).

Динамика числа DDoS-атак в первом квартале 2020 г. (скачать)

В прошедшем квартале значительно — почти на 4 п .п. — выросло число атак по понедельникам. Если в прошлый отчетный период на этот день приходилось всего около 14% атак, то сейчас этот показатель увеличился почти до 18%. Самым спокойным днем квартала стала среда (чуть больше 11% атак, что 3,7 п. п. меньше, чем в предыдущем квартале), совсем немного — на 1,5 п. п. —отставшая по интенсивности атак от антилидера прошлого рейтинга, четверга.

Распределение DDoS-атак по дням недели, четвертый квартал 2019 г. и первый квартал 2020 г. (скачать)

Типы DDoS-атак

В прошедшем квартале произошли заметные изменения в распределении DDoS-атак по типам: ICMP-флуд набрал 2 п. п. и уверенно вышел с последнего места на второе (3,6% против 1,6% в предыдущий отчетный период). Соответственно, на последнем месте оказался HTTP-флуд с минимальными показателями с января 2019-го (всего 0,3%). UDP- и TCP-флуд в очередной раз поменялись местами. Неизменными остались только лидирующие позиции SYN-атак, доля которых продолжила расти и достигла рекордных за время наблюдений 92,6% (прошлый рекорд был поставлен кварталом ранее с показателем 84,6%).

Распределение DDoS-атак по типам, первый квартал 2020 г. (скачать)

Windows-ботнеты становятся все популярнее: если в прошлый отчетный период они отвоевали у собратьев на Linux всего 0,35 п. п., то в этот — больше 3 п. п. (рост с 2,6% до 5,64% атак). Впрочем, до серьезной конкуренции им еще далеко: 9 из 10 атак по-прежнему производится с Linux-ботнетов (94,36%).

Соотношение атак Windows- и Linux-ботнетов, четвертый квартал 2019 г. и первый квартал 2020 г. (скачать)

Заключение

Первый квартал 2020 года не принес значительных потрясений. В TOP 10 по числу командных серверов появились два новичка (в рейтинг вошли Хорватия и Сингапур) и вернулись Румыния и Германия. Наблюдался некоторый рост Windows-ботнетов и ICMP-флуда, не оказавший, однако, существенного влияния на общую картину. Заметно изменилось только распределение атак по дням недели, что, впрочем, говорит только о перераспределении усилий, а не количественных изменениях. Рост числа DDoS-атак в день Св. Валентина с последующим затишьем — также вполне предсказуемое сезонное явление.

DDoS-атаки в первом квартале 2020 года