Недавно, в процессе нашего нескончаемого квеста по защите мира от вредоносных программ, мы обнаружили Android-троянца, который плохо себя вел. Хотя зловреды, направленные на ОС Android, некоторое время назад уже перестали быть в диковинку, этот троянец все же оказался необычным: вместо того чтобы атаковать пользователя, он атакует Wi-Fi-сеть, к которой пользователь подключен, а точнее — беспроводной маршрутизатор, который эту сеть обслуживает. Троянец, который получил название Trojan.AndroidOS.Switcher, проводит brute-force атаку, пытаясь подобрать пароль к веб-интерфейсу администрирования маршрутизатора. Если атака проходит успешно, то троянец меняет в настройках маршрутизатора адреса DNS-серверов, так что все DNS-запросы с устройств, подключенных к атакованной Wi-Fi-сети, будут перенаправляться на серверы, находящиеся под контролем киберпреступников (атаки такого типа известны также как DNS-hijacking).

Давайте рассмотрим подробно, как троянец Switcher проводит свои brute-force атаки, проникает в маршрутизаторы и производит подмену DNS.

Миленькие маленькие подделки

На сегодняшний момент мы наблюдаем две версии троянца:

- acdb7bfebf04affd227c93c97df536cf; имя пакета — com.baidu.com

- 64490fbecefa3fcdacd41995887fe510; имя пакета — com.snda.wifi

Первая версия (com.baidu.com) выдает себя за мобильный клиент китайского поисковика Baidu, просто открывая из приложения ссылку http://m.baidu.com. Вторая версия представляет собой хорошо сделанную фальшивую версию популярного китайского приложения, в котором пользователи делятся друг с другом информацией о Wi-Fi-сетях (в т.ч. паролями к ним). Информация такого рода может быть полезна, например, тем, кто находится в командировке, чтобы подсоединяться к публичным Wi-Fi-сетям, к которым они не знают паролей. С позиции киберпреступников, помещать в такое приложение зловреды, заражающие маршрутизаторы, – это отличная идея, поскольку пользователи таких приложений обычно подсоединяются ко множеству Wi-Fi-сетей, распространяя тем самым заражение.

Киберпреступники даже создали веб-сайт (впрочем, довольно плохого качества) для рекламы и распространения вышеупомянутой фальшивой версии com.snda.wifilocating. Веб-сервер, который обеспечивает хостинг сайта, также используется злоумышленниками в качестве командного сервера.

Процесс заражения

Троянец выполняет следующие действия:

1. Получает идентификатор BSSID сети и сообщает командному серверу об активации троянца в сети с этим BSSID.

2. Пытается получить имя интернет-провайдера (ISP) и с его помощью определяет, какой вредоносный DNS-сервер будет использоваться для захвата DNS. Существует три возможных DNS-сервера: 101.200.147.153, 112.33.13.11 и 120.76.249.59. По умолчанию выбирается 101.200.147.153, два других используются только для конкретных интернет-провайдеров.

3. Начинает атаку методом перебора, используя следующий заранее заданный словарь логинов и паролей:

- admin:00000000

- admin:admin

- admin:123456

- admin:12345678

- admin:123456789

- admin:1234567890

- admin:66668888

- admin:1111111

- admin:88888888

- admin:666666

- admin:87654321

- admin:147258369

- admin:987654321

- admin:66666666

- admin:112233

- admin:888888

- admin:000000

- admin:5201314

- admin:789456123

- admin:123123

- admin:789456123

- admin:0123456789

- admin:123456789a

- admin:11223344

- admin:123123123

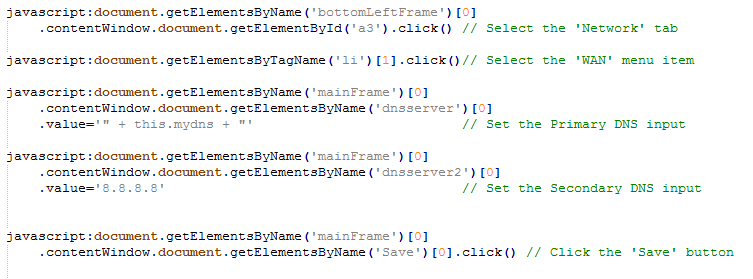

Троянец получает адрес шлюза по умолчанию и затем пытается получить к нему доступ через встроенный браузер. С помощью JavaScript он пытается залогиниться, используя различные комбинации логинов и паролей. Судя по жестко заданным названиям полей ввода и по структурам HTML-документов, к которым троянец пытается получить доступ, используемый код JavaScript работает только с веб-интерфейсами Wi-Fi маршрутизаторов производителя TP-LINK.

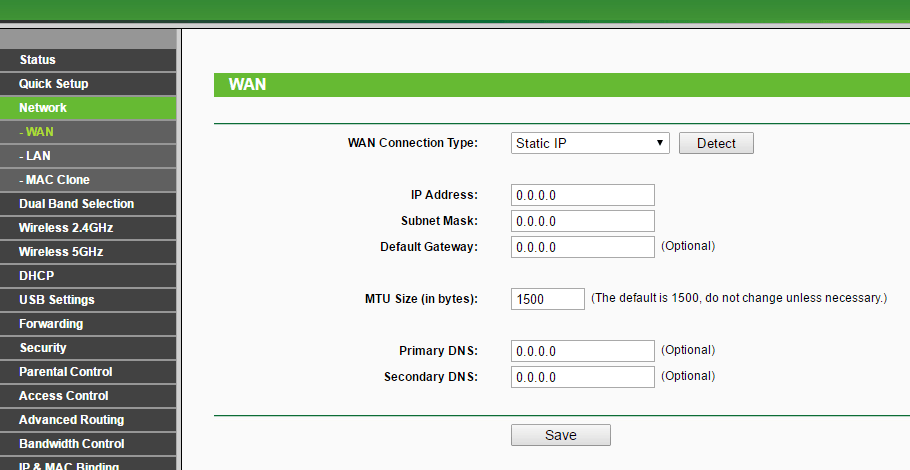

4. При успешной попытке получить доступ к интерфейсу администрирования, троянец заходит на страницу настроек WAN-сети и меняет адрес первичного DNS-сервера на адрес вредоносного DNS-сервера, контролируемого киберпреступниками, а также меняет адрес вторичного DNS-сервера на 8.8.8.8 (это публичный DNS-сервер Google – таким образом обеспечивается стабильность в случае отказа вредоносного DNS-сервера). В коде, выполняющем эти действия, разобраться сложно, поскольку он предназначен для работы на моделях маршрутизаторов и работает в асинхронном режиме. Тем не менее, я продемонстрирую, как он работает, используя скриншот веб-интерфейса и представляя нужные части кода один за другим.

5. Если DNS-адреса заменены успешно, троянец посылает об этом отчет на командный сервер.

Так в чем же проблема?

Чем же опасны вышеописанные действия? Для ответа важно понимать основные принципы работы DNS. Служба DNS используется для того, чтобы разрешить (преобразовать) удобное для человека название сетевого ресурса (например, веб-сайта) в IP-адрес, который фактически используется для коммуникаций в компьютерной сети. Например, название сайта ‘google.com’ разрешается в IP-адрес 87.245.200.153. Обычно нормальный DNS-запрос выполняется следующим образом:

Во время атаки типа DNS-hijacking киберпреступники меняют настройки TCP/IP на устройстве жертвы (которым в нашем случае является маршрутизатор) с тем, чтобы это устройство отправляло DNS-запросы на контролируемый ими вредоносный DNS-сервер. Таким образом, схема примет следующий вид:

Как видим, вместо взаимодействия с реальным сайтом google.com пользователь (сам того не замечая) будет обращаться к совершенно другому сетевому ресурсу – это может быть фальшивый сайт google.com, который будет сохранять все поисковые запросы пользователя и отсылать их киберпреступникам, или просто случайный веб-сайт со множеством всплывающих окон или с вредоносными программами, или какой-нибудь еще. Злоумышленники получают почти полный контроль над сетевым трафиком, использующим систему разрешения имен (в частности, над всем веб-трафиком).

Читатель может задать вопрос: какое это все имеет значение, ведь маршрутизаторы не просматривают веб-сайты, в чем же риск? При наиболее распространенных настройках Wi-Fi-маршрутизаторов все DNS-настройки подключенных к ним устройств устанавливаются такими же, как у маршрутизатора, и если в маршрутизаторе оказывается прописан вредоносный DNS-сервер, то к нему будут обращаться и все подключенные к маршрутизатору сетевые устройства. Таким образом, получив доступ к DNS-настройкам маршрутизатора, злоумышленник сможет контролировать практически весь трафик в сети, обслуживаемой этим маршрутизатором.

По недосмотру киберпреступники оставили свою внутреннюю статистику заражений в открытой части веб-сайта командного сервера.

Согласно этой статистике, они смогли проникнуть в 1280 Wi-Fi-сетей. Если это действительно так, то трафик всех пользователей этих сетей может перенаправляться на вредоносные DNS-серверы.

Заключение

Trojan.AndroidOS.Switcher не нападает напрямую на пользователей. Вместо этого он нацеливается сразу на целую сеть, так что все пользователи сети оказываются уязвимы к атакам самого разного рода – от фишинга до вторичного заражения. Такие манипуляции с настройками маршрутизаторов опасны тем, что эти новые настройки переживут даже перезапуск маршрутизатора, а установить факт DNS-hijacking довольно сложно. Даже если вредоносные DNS-серверы на какое-то время перестанут работать, DNS-запросы будут перенаправляться на вторичный DNS-сервер 8.8.8.8, так что пользователи и/или IT-служба ничего не заподозрят.

Мы рекомендуем всем пользователя проверить DNS-настройки своих сетей и поискать следующие IP-адреса вредоносных DNS-серверов:

- 101.200.147.153

- 112.33.13.11

- 120.76.249.59

Если вы обнаружите любой из этих серверов в ваших DNS-настройках, обратитесь на линию поддержки своего интернет-провайдера или сообщите владельцу Wi-Fi-сети. «Лаборатория Касперского» также настойчиво рекомендует всем пользователям сменить заводские логины и пароли в веб-интерфейсе вашего маршрутизатора – так вы обезопасите себя от подобных атак в будущем.

Switcher: атаки на маршрутизаторы – теперь и под Android

Аня

Доступным языком для начинающего пользователя написано, всё поняла, спасибо. Только вот мне кажется, что подобный вирус может не только через приложение проникать, но и другими путями:

1) Через JavaScript на заражённых веб-сайтах.

Потому что у меня что-то такое в устройстве сидит, а я ничего не скачивала(

2) Часто в Wi-Fi на подключение и для админки один и тот же пароль, то есть вирус может посмотреть его в устройстве и всё, даже брутфорсить не надо.

2.1) Проделать такую операцию сначала с компом, с него вставить вредоносных DNS в маршрутизатор, и уже через них заразить мобильники.

В общем, путей у кибепреступников множества

Артём

Я думаю, такими киберпреступлениями могут не только эти злоумышленники заниматься, dns-сервера которых указали в 3-ёх штучном количестве, но и многие другие, кто с этим знаком и занимается в своих целях такими хакерскими штучками. И от этого нужно делать хорошую защиту для собственной безопасности.