Загрузить PDF-версию Kaspersky Security Bulletin 2016. Развитие угроз

Загрузить PDF-версию Kaspersky Security Bulletin 2016. Развитие угроз

Загрузить полную PDF-версию отчета

Загрузить полную PDF-версию отчета

Загрузить Kaspersky Security Bulletin. Статистика

Загрузить Kaspersky Security Bulletin. Статистика

1. Kaspersky Security Bulletin 2016. Прогнозы на 2017 год

2. Kaspersky Security Bulletin 2016. Сюжет года. Программы-вымогатели: революция

3. Kaspersky Security Bulletin 2016. Краткое содержание отчета

Целевые атаки

В наши дни целевые атаки стали неотъемлемой частью ландшафта угроз, и неудивительно, что им посвящен специальный раздел в нашем годовом отчете.

Представляем обзор крупных APT-кампаний, которые произошли в этом году.

BlackEnergy

Год начался с кибератаки BlackEnergy на предприятия энергетического сектора Украины. Атака стала уникальной по масштабам причиненного вреда: хакерам удалось отключить системы распределения электроэнергии на Западной Украине, запустить в атакованные системы программу Wiper для удаления содержимого зараженных компьютеров и провести телефонную DDoS-атаку на службы техподдержки атакованных компаний. «Лаборатория Касперского» раскрыла ряд аспектов деятельности ответственной за атаку группировки, опубликовав, в частности, анализ механизма, использованного для проникновения в системы. Общий обзор атаки доступен в отчете американского SANS Institute, подготовленного вместе с ICS-CERT.

Атаки Operation Ghoul подтвердили эффективность точечного фишинга в сочетании с использованием коммерческих вредоносных программ #KLReport

Операция «Blockbuster»

«Лаборатория Касперского» стала одним из участников операции «Blockbuster» – совместного исследования деятельности Lazarus Group, проведенного несколькими крупными компаниями – лидерами в области кибербезопасности (отчет «Лаборатории Касперского» можно прочитать здесь). Lazarus – это киберпреступная группировка предположительно северокорейского происхождения, ответственная за атаку на Sony Pictures в 2014 году. Lazarus Group известна с 2009 года, а с 2011 года она заметно активизировалась. Группа ответственна за такие известные атаки, как Troy, Dark Seoul (Wiper), WildPositron. Мишенями группировки были предприятия, финансовые организации, радио и телевидение.

Adwind

В феврале, на форуме Security Analyst Summit мы представили результаты расследования деятельности Adwind – кроссплатформенного многофункционального троянца, используемого как инструмент удаленного доступа (Remote Access Tool) и распространяемого через единый сервис «зловред как услуга». Со времени своего первого выпуска в 2012 г., троянец носил разные имена: AlienSpy, Frutas, Unrecom, Sockrat, JSocket, jRat. Мы полагаем, что в период с 2013 по 2016 год этот троянец использовался при проведении атак более чем на 443 000 частных пользователей, коммерческих и некоммерческих организаций по всему миру. Одно из главных отличий Adwind от прочих коммерческих вредоносных программ – то, что он распространяется открыто как платный сервис – клиент платит определенную сумму в обмен за использование вредоносной программы. По нашим оценкам, к концу 2015 года в системе было около 1800 клиентов. Таким образом, Adwind на сегодняшний момент является одной из самых больших вредоносных платформ.

У «зловреда напрокат» Adwind было 1 800 клиентов #KLReport

Tweet

Атаки с участием эксплойтов к уязвимости CVE-2015-2545

В мае мы сообщили о наблюдаемой волне кибершпионских атак, проводимых различными APT-группировками в Азиатско-Тихоокеанском и Дальневосточном регионах. У всех этих атак была одна общая черта: они эксплуатировали уязвимость CVE-2015-2545. Эта уязвимость позволяет атакующей стороне исполнять произвольный код при помощи специально созданного графического файла с расширением EPS, при этом используется язык PostScript и обходятся встроенные в ОС Windows методы защиты Address Space Layout Randomization и Data Execution Prevention. Уже было известно, что эту уязвимость эксплуатируют группировки Platinum, APT16, EvilPost и SPIVY, а недавно добавились еще и группы Danti и SVCMONDR. Обзор APT-группировок, эксплуатирующих эту уязвимость, доступен здесь.

Самой поразительной чертой этих атак является то, что они с успехом эксплуатируют уязвимость, патч к которой компания Microsoft выпустила в сентябре 2015 г. В прогнозах на 2016 год мы прогнозировали, что APT-кампании станут прилагать меньше усилий для разработки сложных инструментов и будут чаще использовать для своих целей готовое вредоносное ПО. Вышеописанный случай является хорошим примером: используется известная уязвимость, а не разрабатывается эксплойт к уязвимости нулевого дня.

Это говорит о том, что компаниям следует уделять больше внимания своевременной установке исправлений безопасности, чтобы обеспечить защиту корпоративной IT-инфраструктуры.

Уязвимость, закрытую ещё в 2015 году, эксплуатировало более шести APT-группировок #KLReport

Tweet

Операция Daybreak

Естественно, всегда найдется и APT-группировка, стремящаяся воспользоваться эксплойтами нулевого дня. В июне мы сообщали о кампании кибершпионажа, получившей кодовое название «Операция Daybreak» («Рассвет»), запущенной группировкой под названием ScarCruft и использующей ранее неизвестный эксплойт к Adobe Flash Player (уязвимость CVE-2016-1010). Это относительно новая группировка, до сих пор она не привлекала особого внимания. Мы полагаем, что ранее эта группировка могла запустить еще один эксплойт нулевого дня (CVE-2016-0147) – эта уязвимость была закрыта в апреле. Среди ее жертв – правоохранительные органы одной из азиатских стран, одна из крупнейших мировых торговых компаний, американская компания по мобильной рекламе и монетизации приложений, частные лица, связанные с Международной ассоциацией легкоатлетических федераций и ресторан, расположенный в одном из крупнейших торговых центров Дубая.

Стопроцентной безопасности не бывает, но можно усилить линию безопасности настолько, что для атакующих злоумышленников станет слишком дорого пробивать в ней брешь, так что они откажутся от своих намерений или выберут другую цель. Лучший метод защиты от целевых атак – это следовать комплексному подходу, который сочетает традиционные антивирусные технологии с хостовыми системами предотвращения вторжений, запретом по умолчанию на основе списков разрешенных и управлением исправлениями. По данным исследования австралийского Управления радиотехнической обороны, 85 процентов проанализированных целевых атак могут быть остановлены с применением четырех стратегий: списки разрешенных приложений, обновлений приложений, обновление операционных систем и ограничение административных прав.

В кампании кибершпионажа «Операция Daybreak», организованной группировкой ScarCruft, была использована неизвестная на тот момент уязвимость – CVE-2016-1010 #KLReport

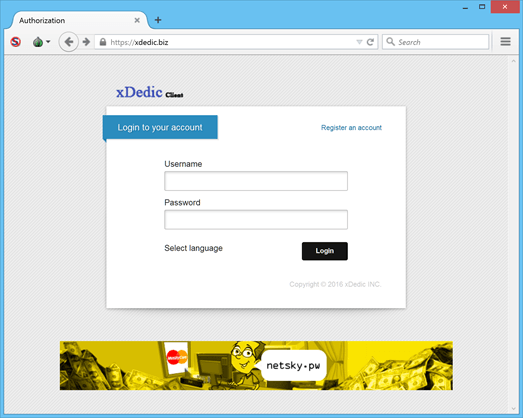

xDedic

В этом году «Лаборатория Касперского» исследовала киберпреступную торговую площадку под названием xDedic – черный онлайн-рынок учетных данных взломанных серверов, расположенных по всему миру, каждый из которых доступен по протоколу Remote Desktop Protocol (RDP). Поначалу мы полагали, что на рынке представлено около 70 000 серверов, но новые данные заставляют предположить, что xDedic гораздо больше и содержит учетные данные 176 000 серверов. На площадке есть своя поисковая система, так что потенциальные покупатели могут выбрать практически любой сервер на свой вкус, включая серверы в государственных и корпоративных сетях, и все это всего за 8 долларов за сервер! За эту цену покупатели получают доступ к данным о взломанных серверах и могут использовать сами серверы как плацдарм для осуществления целевых атак.

Черные рынки – явление не новое; однако в данном случае мы видим более высокий уровень специализации. Хотя модель, взятую на вооружение владельцами XDedic, не так просто будет воспроизвести, мы полагаем, что в будущем есть вероятность возникновения других специализированных рыночных площадок.

xDedic был торговой площадкой, на которой были выставлены данные минимум 70 000 взломанных серверов. Большая часть жертв ничего об этом не знали #KLReport

Dropping Elephant

Целевые атаки не обязательно должны быть технически сложными, чтобы увенчаться успехом. В июле мы сообщили о группировке Dropping Elephant (известной также под названиями Chinastrats и Patchwork). Используя социальную инженерию в сочетании со старым кодом эксплойтов и несколькими вредоносными программами на базе PowerShell, группировка успешно крала конфиденциальные данные у влиятельных организаций, работающих в дипломатической и экономической сфере и связанные с внешнеполитическими отношениями Китая. При проведении атак использовалось сочетание целевого фишинга и атак типа watering hole. В успехе группировки Dropping Elephant примечательно то, что ей удавалось взламывать системы влиятельных жертв без использования эксплойтов нулевого дня или сложных технических приемов. Dropping Elephant – это еще один пример того, что применение готового набора инструментов при низком уровне инвестиций может быть чрезвычайно эффективным в сочетании с тщательно продуманной социальной инженерией.

Подобным атакам можно противостоять, своевременно устанавливая обновления безопасности и повышая уровень информированности сотрудников в области информационной безопасности.

Группировка Dropping Elephant показала, насколько опасной может быть тщательно продуманная социальная инженерия #KLReport

Operation Ghoul

Серия атак, за которыми стояла группировка Operation Ghoul – мы сообщали о них в июне 2016 г., – явилась еще одним примером того, насколько успешными могут оказаться методы социальной инженерии в руках киберпреступников, стремящихся проникнуть в сеть атакуемой организации и закрепиться в ней. В ходе этой операции киберпреступники рассылали фишинговые сообщения с вредоносными вложениями преимущественно руководителям и менеджерам среднего звена из множества компаний; сообщения выглядели так, как будто они были отправлены банком из ОАЭ. В сообщение, которое якобы содержало платежное извещение банка, был вложен документ SWIFT. Однако в действительности архив содержал вредоносное ПО. По информации, полученной с sinkhole-серверов, на которые были переключены некоторые из командных серверов группировки, большинство этих организаций задействованы в сфере промышленного производства и машиностроения. Кроме того, среди мишеней были логистические, фармацевтические, производственные, торговые и образовательные организации.

Атаки Operation Ghoul подтвердили эффективность точечного фишинга в сочетании с использованием коммерческих вредоносных программ #KLReport

Вредоносное ПО, применяемое группировкой Operation Ghoul, основано на коммерческом пакете шпионского ПО Hawkeye, которое открыто продается на подпольных сайтах (Dark Web). После установки вредоносное ПО собирает с компьютеров жертв интересующие злоумышленников данные, включая нажатия клавиш, содержимое буфера обмена, учетные данные аккаунтов на FTP-серверах, данные учетных записей из браузеров, систем обмена сообщениями и почтовых клиентов, а также информацию об установленных приложениях.

Тот факт, что социальная инженерия по-прежнему успешно применяется злоумышленниками для проникновения в сети атакуемых организаций, означает, что обучение сотрудников и повышение их информированности об угрозах должно стать центральным элементом стратегии обеспечения безопасности компании.

ProjectSauron

В сентябре решение «Лаборатории Касперского» Anti-Targeted Attack Platform обнаружило аномальные явления в сети одного из корпоративных клиентов компании. В результате анализа данного инцидента была обнаружена кибергруппировка ProjectSauron, которая занималась кражей конфиденциальных данных у организаций в России, Иране, Руанде и, возможно, в других странах с июня 2011 года.

Нам удалось идентифицировать более 30 жертв. Все эти организации выполняют ключевые государственные функции и относятся к правительственным и финансовым структурам, вооруженным силам, научно-исследовательской сфере и телекоммуникациям. Затратность проекта, его сложность, упорство злоумышленников и конечная цель (кража секретных данных у близких к государству организаций) указывают на то, что ProjectSauron – кампания, поддерживаемая на государственном уровне. Судя по техническим характеристикам проводимых атак, эта группа злоумышленников целенаправленно перенимает опыт других сложных атак, включая Duqu, Flame, Equation и Regin, берет на вооружение их наиболее инновационные методы и совершенствует их тактику, чтобы избежать обнаружения. Все вредоносные артефакты создаются индивидуально для каждой жертвы, что снижает их значимость как индикаторов заражения любой другой жертвы.

Группировка ProjectSauron навсегда изменила ландшафт угроз, создав продвинутую модульную платформу для ведения кибершпионажа с уникальным набором инструментов для каждой отдельной жертвы #KLReport

Вот основные факты о ProjectSauron:

- ProjectSauron – модульная платформа, разработанная для осуществления длительных кампаний кибершпионажа.

- Во всех модулях и сетевых протоколах используются сильные алгоритмы шифрования, такие как RC6, RC5, RC4, AES, Salsa20 и др.

- Для управления свои модулями и плагинами платформа использует модифицированный интерпретатор Lua.

- В качестве расширения базового функционала в платформе предусмотрено более 50 различных типов плагинов.

- Те, кто стоит за ProjectSauron, проявляют большой интерес к программам шифрования для коммуникационных каналов, которыми пользуются государственные организации — они похищают ключи шифрования, конфигурационные файлы и IP-адреса ключевых серверов, имеющих отношение к ПО для шифрования.

- Атакующие могут извлекать данные из не подключенных к интернету сетей при помощи специально подготовленных USB-носителей, размещая украденную информацию в их скрытой области, недоступной стандартным средствам операционной системы.

- Платформа активно использует протокол DNS для извлечения данных и передачи информации о статусе атаки в режиме реального времени.

- АРТ-кампания активна по меньшей мере с июня 2011 года и оставалась актуальной угрозой до апреля 2016 г.

- Изначальный вектор заражения остается неизвестным.

- Атакующие используют каналы распространения легитимного ПО для распространения внутри зараженной сети.

Новым является однократное использование уникальных ресурсов, таких как командный сервер, ключи шифрования и т.д., в сочетании с самыми современными методами, перенятыми у других крупнейших киберпреступных группировок.

Единственный эффективный способ противостоять подобным угрозам – создать многоуровневую систему безопасности с сенсорами, способными обнаружить малейшие аномалии в цифровом документообороте организации, в сочетании с оперативным получением сведений об актуальных угрозах и проведением криминалистического анализа. Дополнительную информацию о методах, с помощью которых можно противостоять подобным угрозам, можно найти здесь.

Финансовые угрозы

Для киберпреступников один из самых коротких путей к деньгам – это атаки на клиентов банков. Как правило, злоумышленники с помощью социальной инженерии обманным путем добиваются, чтобы жертвы сообщали свои личные данные или устанавливали вредоносное ПО, собирающее персональную информацию (такую как пароли), которую они используют для доступа к своему банковскому счету. В 2016 году решения «Лаборатории Касперского» заблокировали попытки запустить вредоносное ПО, предназначенное для кражи денег через системы онлайн-банкинга, на 2 871 965 устройствах.

Тем не менее, киберпреступники охотятся не только на клиентов банков. Последние годы мы наблюдаем рост числа атак непосредственно на банки и другие финансовые организации. Вероятно, наиболее известная из подобных угроз – Carbanak. Она использует для кражи денег методы проникновения в систему жертвы, характерные для целевых атак. В этом году мы снова наблюдали подобные атаки на финансовые организации.

В феврале 2016 года «Лаборатория Касперского» сообщила о деятельности других APT-группировок, специализирующихся на атаках на финансовые организации. Группировка, стоящая за атакой Metel, с помощью целевых фишинговых атак и браузерных эксплойтов проникала в корпоративные сети банков и брала под контроль ключевые компьютеры в их IT-инфраструктуре. Такой уровень доступа позволял атакующим осуществлять автоматический откат операций, совершаемых через банкоматы: члены преступной группировки использовали дебетовые карты для кражи средств из банкоматов, причем баланс карт оставался неизменным, что позволяло преступникам неоднократно осуществлять транзакции с одними и теми же картами в банкоматах, принадлежащих разным банкам. Злоумышленники орудовали исключительно ночью, успевая за одну ночь украсть средства из нескольких банкоматов. Мы обнаружили вредоносное ПО Metel в системах более 30 финансовых организаций, однако нашей группе реагирования на инциденты удалось очистить зараженные сети, не позволив злоумышленникам нанести организациям-жертвам серьезный ущерб. Тем не менее, киберпреступники, стоящие за Metel, все еще активно действуют, и мы полагаем, что их вредоносное ПО распространено достаточно широко.

Группировка Metel проводила целевые атаки на банки – а затем по ночам отправляла людей снимать наличные средства в банкоматах #KLReport

Еще один пример – группировка GCMAN (названная так, потому что в основе ее вредоносного ПО лежит код, скомпилированный при помощи компилятора GCC). Она проникает в IT-инфраструктуру финансовых организаций с помощью целевого фишинга с использованием электронных писем, содержащих вредоносный RAR-архив. При открытии архива запускается исполняемый файл, что и вызывает заражение. Попав в сеть, группировка использует легальные технологии и инструменты для тестирования системы на проникновение, такие как Putty, VNC и Meterpreter, чтобы, распространяя заражение по сети, найти ключевые компьютеры, через которые можно напрямую переводить средства в сервисы обмена криптовалют. Затем в один из банковских серверов внедряется cron-скрипт (Cron – это планировщик задач в Unix-подобных операционных системах, используемый для периодического выполнения заданий в определенное время), позволяющий осуществлять финансовые транзакции в размере $200 в минуту. Планировщик каждую минуту вызывает скрипт, помещающий новые транзакции прямо в систему обработки платежей. К счастью, финансовые организации вовремя обнаружили подозрительную активность в сети и отменили транзакции. Если бы это не было сделано, злоумышленникам удалось бы перевести средства в различные сервисы обмена криптовалют без оповещения каких-либо систем банка. Эксперты «Лаборатории Касперского» сотрудничали с тремя финансовыми организациями в России, которые были заражены вредоносным ПО GCMAN, но мы считаем, что эта угроза, вероятно, распространена значительно шире.

Группировка GCMAN в течение 18 месяцев собирала сведения о жертвах заражения, прежде чем начать атаку. При этом распространение по сети осуществлялось с помощью легальных инструментов #KLReport

Интересно, что, как нам удалось выяснить, собственно атака была осуществлена за 18 месяцев до обнаружения вредоносного ПО. Группировка провела атаку, основанную на внедрении SQL-кода в коммерческое ПО, выполняемое на публичных веб-серверах банка, а потом вернулась через полтора года и использовала собранную за это время информацию для взлома сети банка. За два месяца до этого инцидента кто-то пытался подобрать пароль к учетной записи администратора на сервере банка. Злоумышленники действовали очень упорно, но исключительно по субботам, позволяя себе лишь три попытки в неделю, – все это для того, чтобы избежать обнаружения их активности подразделениями безопасности атакуемых организаций. Деятельность группировки GCMAN иллюстрирует набирающую силу тенденцию в мире киберугроз – предпочтение легальных инструментов специально созданным вредоносным модулям.

Легальные инструменты могут быть не менее эффективны, реже вызывают срабатывание систем защиты и позволяют киберпреступникам быстрее окупить вложения. Подразделениям IT-безопасности следует принимать это во внимание при доработке корпоративной стратегии обеспечения безопасности.

Более подробную информацию о кампаниях Metel и GCMAN можно найти здесь.

Банки, конечно, работают не сами по себе. Для осуществления международных денежных переводов существует межбанковская сеть, которая называется SWIFT (Society for Worldwide Interbank Financial Telecommunication – Общество всемирных межбанковских финансовых каналов связи).

В феврале 2016 года хакеры использовали учетные данные сотрудников Центрального банка Бангладеш в SWIFT для отправки фальшивых запросов на проведение транзакций в Федеральный резервный банк Нью-Йорка с целью перевести миллионы долларов на различные банковские счета в Азии. Хакерам удалось перевести $81 миллион в филиппинский банк Rizal Commercial Banking Corporation и еще $20 миллионов в Pan Asia Banking. Ущерб был бы значительно больше, если бы не опечатка в одном из запросов на перевод средств – хакеры напечатали слово foundation (фонд) как «fandation». Федеральный резервный банк обнаружил опечатку, и Банку Бангладеш удалось отменить транзакции на сумму $850 миллионов. Подробно об этом ограблении можно прочитать здесь. Уже после кражи средств из Банка Бангладеш стало известно и о других атаках на банки с использованием учетных данных в SWIFT.

После кражи $100 миллионов многим банкам пришлось усовершенствовать свою систему аутентификации и процедуру обновления ПО SWIFT #KLReport

Помимо группировки, стоящей за кампанией Metel, на краже денег из банкоматов специализировались и другие киберпреступные группы. Вредоносные программы для банкоматов существовали и раньше, однако в последние годы число таких программ растет. До 2016 года наиболее примечательной кампанией такого рода была Tyupkin. Чтобы взять банкомат под свой контроль, злоумышленники физически получали доступ к нему и вставляли в него загрузочный компакт-диск.

В мае 2016 года мы сообщили о новой версии вредоносного ПО для банкоматов Skimer. Тот отчет был подготовлен по результатам расследования инцидента, которое мы проводили годом раньше. Вредоносная программа была впервые обнаружена в 2009 году, однако позднее она была переработана. При этом тактика использовавших ее киберпреступников также поменялась. Новая версия имеет глобальный охват – мы обнаружили атаки на банкоматы, расположенные в ОАЭ, Франции, США, России, Макау, Китае, на Филиппинах, в Испании, Германии, Грузии, Польше, Бразилии и Чешской Республике.

Вместо применения широко распространенного метода, основанного на установке в банкомат фальшивого считывателя карт, злоумышленники берут под контроль весь банкомат целиком. Вначале они устанавливают на него вредоносную программу Skimer, используя физический доступ к банкомату или взламывая внутреннюю сеть банка. Вредоносная программа заражает ядро банкомата – ту его часть, которая отвечает за взаимодействие с банковской инфраструктурой, обработку карт и выдачу наличных. В отличие от атак с применением обычных скиммеров для платежных карт, здесь нет никаких физических признаков заражения банкомата, что позволяет атакующим спокойно собирать данные карт, вставляемых в зараженный банкомат (включая платежные данные карты клиента и PIN-код карты), или красть денежные средства напрямую.

Незащищенные банкоматы стали одной из основных мишеней киберпреступников #KLReport

Tweet

Киберпреступник «пробуждает» зараженный банкомат, вставляя карту, содержащую определенную запись на магнитной полосе. После считывания карты Skimer выполняет команду, жестко закодированную на магнитной полосе, или принимает команды через специальное меню, активируемое картой. Пользовательский интерфейс Skimer выводится на экран только после возврата карты и только в том случае, если киберпреступник в течение 60 секунд введет правильный сессионный ключ. Меню предлагает 21 команду, включая выдачу наличных средств, сбор сведений о картах, вставляемых в банкомат, самоудаление и обновление вредоносной программы. Киберпреступник может сохранить реквизиты карт на чипе своей карты или распечатать собранные сведения.

Злоумышленники стараются не привлекать внимание к атаке. Вместо непосредственного снятия наличных в банкомате, которое было бы немедленно обнаружено, они выжидают (иногда в течение нескольких месяцев), прежде чем начать действовать. В большинстве случаев они собирают данные о картах, вставляемых в банкомат, чтобы впоследствии клонировать эти карты. Клонированные карты они вставляют в другие, незараженные банкоматы, спокойно снимая средства со счетов жертв. В результате проследить связь между банкоматами, использованными для снятия средств, и зараженным банкоматом практически невозможно.

Рост числа атак на банкоматы в последние годы – закономерное развитие широко распространенного метода, основанного на применении физических скиммеров для захвата данных с карт, вставляемых во взломанные банкоматы. К сожалению, во многих банкоматах используются операционные системы, в которых, с точки зрения безопасности, есть известные слабые места. Это делает обеспечение физической безопасности банкоматов еще более важной задачей.

«Лаборатория Касперского» предлагает несколько рекомендаций банкам, желающим защититься от подобных атак. Им необходимо регулярно проводить антивирусную проверку своих систем, использовать технологии списков разрешенных, применять эффективную политику контроля устройств, внедрить полнодисковое шифрование, защищать BIOS банкоматов паролями, запретить загрузку системы не с жесткого диска и изолировать сети банкоматов от остальной своей IT-инфраструктуры. Один из наших экспертов опубликовал подробный анализ способов обогащения с помощью банкоматов с рекомендациями по мерам, необходимым для эффективной защиты этих устройств.

Вполне естественно, что мы не ограничиваемся расследованием атак, которые уже произошли, но и изучаем вновь появляющиеся технологии, анализируя, каким образом киберпреступники могут пытаться использовать их для своих целей. Недавно мы опубликовали результаты исследования способов аутентификации, которые могут быть использованы, – в том числе бесконтактной аутентификации с помощью технологии NFC, одноразовых паролей и биометрических методов. Возможно, вы удивитесь, узнав, что мы обнаружили 12 производителей, которые уже сейчас предлагают фальшивые сканеры отпечатков пальцев (т.е. биометрические скиммеры) и как минимум трех производителей, разрабатывающих устройства, которые позволят киберпреступникам получать данные с систем распознавания рисунка вен на запястье и радужной оболочки глаза. Данный отчет можно найти здесь.

Новые биометрические скиммеры рассчитаны на системы аутентификации нового поколения, основанные на распознавании отпечатков пальцев, рисунка вен на запястье и радужной оболочки глаза #KLReport

Интернет вещей

Сегодня мы окружены «умными» устройствами. Все больше предметов для домашнего пользования: телефоны, телевизоры, термостаты, холодильники, видеоняни, фитнес-браслеты и даже детские игрушки – используют смарт-технологии. Иногда даже целые дома проектируются со встроенными «интеллектуальными» возможностями. Но дело не ограничивается бытовыми приборами: в список умных устройств входят автомобили, медицинские приборы, камеры видеонаблюдения и счётчики на парковках. Вездесущий Wi-Fi (иногда, правда, не такой вездесущий, как нам хотелось бы) подключает все эти устройства к Сети, и они становятся частью Интернета вещей (IoT).

В 2016 году опасность подключения всего что можно к интернету должна быть очевидна всем #KLReport

Tweet

Эти вещи создаются, чтобы сделать нашу жизнь легче. Поскольку подключенные к интернету бытовые предметы способны собирать и передавать данные автоматически, без участия человека, они могут работать более эффективно и рационально. Однако Интернет вещей – это площадка, предоставляющая киберпреступникам еще большие возможности для атак. Если устройства, подключённые к интернет-сетям, не защищены, личные данные, которыми они обмениваются, могут быть похищены, при этом устройство может само стать объектом атаки или использоваться для проведения атак на другие устройства.

К сожалению, защитные решения продавать трудно. Подключенные устройства создаются различными производителями – на свободном рынке, и для них критически важным является возврат инвестиций. На конкурентном рынке предметы, которые делают жизнь людей проще, как правило, имеют приоритет. Кроме того, возможности подключения к интернету нередко реализуются на базе уже существующей телекоммуникационной сети, которая создавалась без учета требований безопасности. Таким образом, о защитных функциях на стадии разработки обычно никто не задумывается, если о них вообще когда-либо встает вопрос. Исторически сложилось так, что проблемами безопасности начинают заниматься лишь после того, как случилось что-то, что продемонстрировало, к чему может привести слабая защита.

Последние несколько лет исследователи постоянно поднимают вопрос о защите подключенных устройств. Возможно, вы помните, что один из наших экспертов в области безопасности исследовал свой собственный дом, чтобы выяснить, кибербезопаснен ли он. В прошлом году Чарли Миллер и Крис Валашек продемонстрировали, как можно получить беспроводной доступ к критически важным системам Jeep Cherokee, успешно взяв под свой контроль и заставив ее съехать с дороги! Василиос Хиуреас из «Лаборатории Касперского» и Томас Кинзи из Exigent Systems провели исследование потенциально слабых мест в защите систем видеонаблюдения. Позднее один из производителей медицинского оборудования сообщил об уязвимости в выпускаемой им инсулиновой помпе, позволяющей злоумышленникам отключить устройство или изменить дозировку лекарства. Были опасения и по поводу предметов, которые мы ежедневно используем, таких как детские игрушки, видеоняни и дверные звонки.

В феврале мы показали, как легко выбрать больницу для проведения атаки, получить доступ к ее внутренней сети, а затем взять под контроль МРТ-сканер – найти личные данные пациентов, информацию о них, об их лечении, получить доступ к файловой системе МРТ-аппарата. В этом году наш исследователь Сергей Ложкин представил свои выводы на саммите аналитиков безопасности, выделив ключевые факторы, влияющие на безопасность систем больниц. Во-первых, на медицинских устройствах, подключенных к интернету, использовались без изменения установленные по умолчанию пароли. Многие из этих устройств работали под управлением операционной системы Windows XP и имели десятки неисправленных старых уязвимостей, позволяющих удаленно взломать систему. Во-вторых, эти медицинские устройства не были изолированы от локальной больничной сети. Иными словами, получив доступ к одной из Wi-Fi-сетей больницы (защищенной с помощью слабого пароля), можно было получить полный доступ к этим устройствам. В-третьих, уязвимости на уровне архитектуры программного обеспечения означают, что подключившись к устройству и пройдя установленный по умолчанию экран входа в систему, можно получить доступ к интерфейсу управления, а также личным данным и диагнозам пациентов больницы. Кроме того, в интерфейсе устройства была реализована командная оболочка, которая обеспечивала доступ к файловой системе аппарата. Отчет вы можете прочитать здесь.

Больницы должны срочно принять меры по защите своих систем:

- использовать сильные пароли для защиты внешних точек доступа;

- обновить политики IT-безопасности, разработать систему оценки уязвимостей и своевременной установки исправлений;

- защитить паролями доступ к медицинским системам внутри локальной сети на случай попыток получения несанкционированного доступа к зонам, которые считаются доверенными;

- защитить инфраструктуру от вредоносного ПО и хакерских атак с помощью комплексного защитного решения;

- регулярно создавать резервные копии важной информации и хранить их вне сети.

В апреле мы опубликовали результаты исследований датчиков дорожного движения, которые появились в российских городах и в других местах за последние несколько лет. Эти датчики способствуют тому, чтобы водители соблюдали скоростной режим: детекторы обнаружения камер скорости, установленные в салоне автомобиля, реагируют на сигналы, поступающие от новых датчиков, так же как на радары, используемые сотрудниками ГИБДД. Но датчики были установлены не для этого. Они собирают первичные данные о пробках на дорогах (количество машин в каждой полосе, средняя скорость и т.д.) и передают их для анализа в соответствующие структуры городского управления.

Исследование датчиков дорожного движения показало, что принцип «security-through-obscurity» не работает в мире вещей, подключенных к интернету #KLReport

Наш исследователь Денис Легезо обнаружил, что обмен этими данными не шифруется и на него можно воздействовать извне. Нет никакой авторизации, помимо предусмотренной в Bluetooth, но и та была настроена не лучшим образом. Производитель датчиков дорожного движения щедро делится информацией с сервисными инженерами – большое количество данных о его устройствах доступно публично, в том числе на официальном сайте.

Это положительный момент: подход «security through obscurity» всё равно не работает. Любой мотивированный злоумышленник так или иначе выяснит систему команд и получит доступ к инженерному ПО, так что лучше сочетать открытость, программы bug bounty и быстроту реакции на найденные уязвимости. Хотя бы потому, что число сторонних исследователей популярного оборудования и ПО в любом случае будет больше, чем количество сотрудников в любом ИБ-подразделении. Отчет нашего аналитика доступен здесь.

«Умные города» – это сложные открытые экосистемы, безопасность которых необходимо продумывать на этапе их проектирования #KLReport

Современные города представляют собой сложные экосистемы, состоящие из сотен различных компонентов, включая и цифровые устройства. Задача умного города – сделать жизнь его обитателей удобной и безопасной. Однако если есть работающее устройство, значит, и взломать его можно. В сентябре мы представили результаты проведенного нами исследования различных аспектов «умного города». Наши эксперты Денис Макрушин и Владимир Дащенко по результатам исследования подготовили отчет, который стал частью нашего вклада в ‘Securing Smart Cities‘ – международную некоммерческую инициативу, задуманную как возможность собрать вместе экспертов в технологиях IT-безопасности «умных городов». Терминалы покупки билетов в кинотеатрах, пункты велопроката, устройства электронных очередей в госучреждениях, билетные и информационные стойки в аэропортах, информационно-развлекательные терминалы в такси – все эти устройства могут выглядеть по-разному, но внутри практически все они одинаковы. Любой такой терминал – это устройство, работающее на базе Windows или Android. Основное их отличие заключается в том, что на них работает интерактивная графическая оболочка, обеспечивающая режим «киоска». Это ПО предоставляет пользователю легкий доступ к специфичным функциям терминала и при этом перекрывает доступ к прочим функциям ОС – в частности перекрыта возможность запустить веб-браузер и виртуальную клавиатуру. Если злоумышленник сообразит, как обойти эту блокировку (выйти из режима «киоска»), то получит большие возможности для взлома системы – так, как если бы он сидел перед обычным компьютером. Исследование показало, что практически любое из вышеупомянутых устройств, работающих в режиме «киоска», содержит одну, а то и несколько уязвимостей, воспользовавшись которыми злоумышленник может получить доступ к скрытым функциям ОС. Отчет доступен здесь.

В большинстве устройств-компонентов «умных городов», ОС спрятана за графическим интерфейсом – но его уязвимости позволяют злоумышленникам получить доступ к устройству #KLReport

В наши дни разные стороны нашей повседневной жизни всё чаще имеют цифровую форму. Если меры безопасности не планируются на этапе разработки, то это может привести к серьезным последствиям, а исправлять задним числом проблемы безопасности может оказаться не таким простым делом. Чтобы комфортно существовать в данной среде, современный человек должен понимать, что «умный город» – это информационная система, требующая отдельного подхода и специальных знаний для своей защиты.

В октябре киберпреступники использовали ботнет, состоящий из подключенных к интернету домашних устройств (IP-камер, цифровых видеорегистраторов, камер видеонаблюдения и принтеров), чтобы провести DDoS-атаку против компании Dyn – DNS-провайдера, обслуживающего такие компании, как Twitter, Amazon, PayPal, Netflix. В результате веб-сайты этих компаний работали с перебоями или вообще были недоступны. Злоумышленники заражали уязвимые устройства зловредом Mirai. Ранее этот зловред использовался при проведении DDoS-атаки на сайт блога Брайана Кребса – по некоторым данным, это была мощнейшая DDoS-атака за всю историю (нельзя сказать, что за этими двумя атаками стоят одни и те же киберпреступники, поскольку исходный код зловреда недавно был опубликован в интернете). Ботнет Mirai состоит, по оценкам, из 550 000 ботов. Злоумышленники получали доступ к онлайн-устройствам, используя стандартные пароли. Сразу после того как на устройство был записан вредоносный код, он становился частью ботнета Mirai. Как при любой DDoS-атаке, злоумышленники посылали с зараженных устройств множество запросов на сайт своей жертвы, чтобы направить на него большой объем трафика и сорвать таким образом его нормальную работу.

Интернет в заложниках у микроволновки #KLReport

Tweet

Злоумышленники при проведении этой атаки (как и при других атаках, использующих взломанные IoT-устройства) воспользовались тем фактом, что большинство пользователей не меняют заводские пароли на «умных» устройствах. И это упрощает задачу киберпреступников – стандартный типовой пароль подобрать гораздо легче. К тому же, прошивка многих таких устройств вовремя не обновляется. Наконец, IoT-устройства являются удобной мишенью для киберпреступников по той причине, что они чаще всего круглосуточно включены и подключены к интернету.

Главная рекомендация для всех пользователей, у кого есть дома «умные» устройства, подключенные к интернету – поменять на всех таких устройствах пароли, установленные по умолчанию (новые пароли должны быть сложными), чтобы исключить возможность удаленного доступа. Это относится и к домашним маршрутизаторам –по сути они представляют собой вход в вашу домашнюю сеть.

Кому-то может прийти в голову мысль, что в свете таких новостей лучше отключить все «умные» устройства от сети, однако в современном мире это нереально. При этом всегда бывает полезно обратить внимание на функциональные возможности каждого устройства и отключить те функции, которые вам не нужны. Большая роль в обеспечении безопасности IoT-устройств принадлежит разумным практикам назначения паролей. И наконец, вывод для производителей: безопасность IoT-устройств в идеале должна продумываться на этапе проектирования; исправлять проблемы безопасности задним числом, как правило, гораздо сложнее.

Мобильные угрозы

Основными мобильными угрозами в 2016 году были рекламные троянцы, способные получить права суперпользователя на зараженном устройстве. Получение прав суперпользователя не является чем-то новым для этого типа вредоносного ПО, однако в 2016 году все больше троянцев для Android стали использовать их, поскольку эти права позволяют делать на устройстве все. Для того чтобы получить права суперпользователя, троянцы эксплуатируют уязвимости в системе. Поскольку многие устройства не обновляются регулярно, они не получают патчи для этих уязвимостей. На наш взгляд, это станет причиной роста количества и увеличения сложности троянцев, имеющих права суперпользователя.

Недавние обновления операционной системы Android содержали не только патчи для уязвимостей, но и новые защитные функции, однако троянцы быстро нашли способ их обходить. Мы полагаем, что в дальнейшем еще больше мобильных зловредов научатся успешно обходить новые защитные функции. Некоторые их этих функций, возможно, смогут противостоять атакам мобильных троянцев-вымогателей, но их поведение, скорее всего, изменится соответственно.

Вредоносное ПО с правами суперпользователя

Самыми популярными и опасными троянцами в 2016 году были рекламные троянцы, которые способны получить на устройстве права суперпользователя. Основные угрозы исходили от троянцев семейств Trojan.AndroidOS.Ztorg и Trojan.AndroidOS.Iop.

В течение всего года их количество продолжало расти – в ТОП 30 популярных троянских программ по сравнению с прошлым годом оно удвоилось (22 места в 2016 году против 11 в 2015).

Для получения прав суперпользователя они могли использовать различные эксплойты или уже существующие права суперпользователя, если root-доступ на устройстве был получен ранее.

Мобильные троянцы использовали права суперпользователя в основном для осуществления двух целей. Во-первых, они могли спрятаться в системной папке, что делало их обнаружение практически невозможным. Некоторые из них могли даже заражать инструмент для восстановления заводских настроек устройства, и тогда невозможным становилось их удаление даже путем возврата к заводским настройкам. Во-вторых, они применяли права суперпользователя для установки в тайне от пользователя и запуска различных приложений, демонстрирующих назойливую рекламу. Большинство новых установленных приложений содержали рекламу и не были вредоносными, однако все же было зарегистрировано несколько случаев, когда они устанавливали новое вредоносное ПО, в том числе модульное приложение-загрузчик Backdoor.AndroidOS.Triada, которое модифицировало процесс Zygote. Это позволяло ему обосноваться в системе и изменять SMS-сообщения, отправленные другими приложениями, и использовать их для кражи денег пользователя. Права суперпользователя давали возможность этому троянцу делать буквально все, включая замену URL в браузерах.

Все больше троянцев стремились получить права уровня root, чтобы предотвратить свое обнаружение и устанавливать рекламное и вредоносное ПО #KLReport

Устройством, зараженным рекламным приложением, становится практически невозможно пользоваться – из-за обилия назойливой рекламы и установленных приложений. Эти троянцы очень трудно удалить, тогда как они могут незаметно устанавливать и даже покупать новые приложения на Google Play.

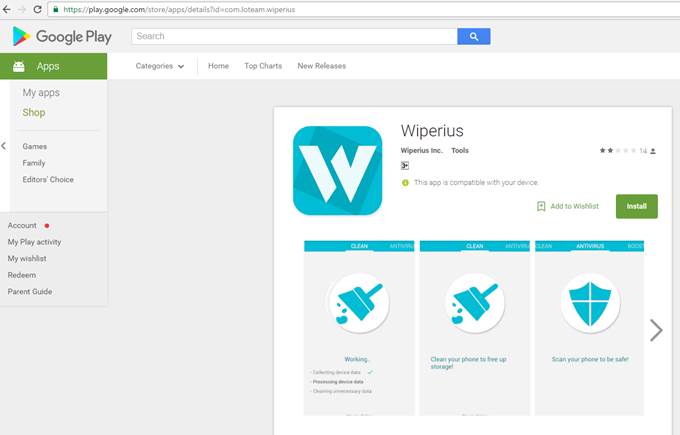

Как правило, они распространяются через сторонние магазины приложений, но бывает, что они предустановлены на дешевых устройствах. В этом году мы наблюдали их распространение через Google Play. Согласно статистике магазина, некоторые зараженные приложения были установлены более 100 000 раз. А в одном случае киберпреступники осуществили с Google Play более 500 000 установок, используя для этого зараженное руководство к игре Pokemon GO (детектируется как Trojan.AndroidOS.Ztorg.am).

Trojan.AndroidOS.Ztorg.ad в магазине приложений Google Play Store

Кибрепреступники продолжают использовать магазин приложений Google Play Store

Киберпреступники продолжают использовать Google Play Store для распространения вредоносных программ. За одну только неделю октября мы выявили более десяти новых приложений в Google Play Store, зараженных Trojan.AndroidOS.Ztorg.am, – новой модификацией троянца Trojan.AndroidOS.Ztorg.ad. Многие из этих приложений были установлены более 100 000 раз.

Вредоносные программы, распространявшиеся через магазин Google Play, были загружены сотни тысяч раз #KLReport

Tweet

Trojan.AndroidOS.Ztorg.ad в магазине Google Play Store

Однако через магазин Google Play распространялись не только рутовальщики, но и PSW-троянцы. В октябре 2015 года мы обнаружили в Google Play Store троянца Trojan-PSW.AndroidOS.MyVk.a. Это зараженное приложение скачали более 100 000 пользователей, поскольку оно выглядело как легитимное приложение для проигрывания аудиозаписей, выложенных в социальной сети «ВКонтакте». Но помимо этого оно крадет аккаунты в социальной сети «ВКонтакте». В течение всего 2016 года киберпреступники несколько раз публиковали в Google Play новые модификации этого троянца. Чтобы избежать детектирования защитными решениями, они сначала опубликовали несколько «чистых» обновлений и в какой-то момент выложили зараженную версию. Этот алгоритм злоумышленники использовали по крайней мере дважды.

Один троянец для Android был установлен и обновлен как «чистое» приложение перед тем, как его зараженная версия попала на компьютеры пользователей #KLReport

Еще одним примером вредоносного ПО, предназначенного для кражи идентификационных данных и доступного в Google Play Store, является HEUR:Trojan-Spy.AndroidOS.Instealy.a. Эти вредоносные приложения выкладывались под видом программ, которые информируют пользователя о том, кто просматривал его профиль – в действительности же они вторгались в процесс аутентификации при подключении к Instagram.

Через магазин Google Play Store распространялись не только рутовальщики и PSW-троянцы. Киберпреступники использовали этот канал для распространения Trojan-Ransom.AndroidOS.Pletor.d.

Trojan-Ransom.AndroidOS.Pletor.d в магазине приложений Google Play Store

Изначально семейство Trojan-Ransom.AndroidOS.Pletor зашифровывало файлы на зараженном устройстве пользователя, но эта модификация лишь блокировала зараженное устройство и требовало у пользователя деньги за его разблокирование. Интересно, что Pletor был создан той же криминальной группировкой, которая придумала банковский троянец Acecard. В декабре 2015 года эта группировка использовала Google Play Store для распространения Trojan-Downloader.AndroidOS.Acecard.b, троянской программы, которая скачивала и устанавливала Trojan-Banker.AndroidOS.Acecard.a.

Страница Trojan- Downloader.AndroidOS.Acecard.b в магазине приложений Google Play Store

Не только Google Play Store

Наряду с тем что после заражения рекламные троянцы использовали эксплойты для получения прав суперпользователя, было зарегистрировано несколько случаев, когда вредоносное ПО использовало эксплойты для распространения.

Наши коллеги из Bluecoat обнаружили Trojan-Ransom.AndroidOS.Fusob, который распространялся с помощью эксплойтов. Набор эксплойтов мог скачивать и устанавливать вредоносные приложения. Чуть позже мы засекли киберпреступников, пытающихся эксплуатировать хорошо известные уязвимости для распространения вредоносных программ.

Распространение Trojan-Banker.AndroidOS.Svpeng было еще одним необычным способом заразить пользователя. В этом случае злоумышленники использовали рекламную сеть Google AdSense, через которую распространяли этот банковский троянец. Svpeng может красть данные о банковской карточке пользователя, подменяя открытое окно банковского приложения фишинговым, а также перехватывает, удаляет и отправляет SMS. Распространение через одну из самых популярных рекламных онлайн-сетей сделало Svpeng самым популярным банковским троянцем для Android в 2016 году. Кроме того, он стал вторым по популярности среди всех троянцев-рутовальщиков.

Троянцы распространялись и через рекламные сети #KLReport

Tweet

Обход механизмов защиты

Как упоминалось выше, в 2016 году некоторые троянцы нашли для себя новые пути обхода механизмов защиты Android.

Последние версии ОС Android запрашивают подтверждение пользователя при отправке SMS на короткие номера. SMS-троянец Tiny поверх этого диалогового окна показывает свое, не закрывая при этом кнопку в исходном окне.

Та же технология использовалась банковским троянцем Trojan-Banker.AndroidOS.Asacub. Он перекрывает стандартное системное окно запроса прав администратора устройства своим окном с кнопками. Таким образом троянец скрывает от пользователя запрос на получение дополнительных прав в системе и обманом вынуждает его подтвердить эти права. Более того, троянец Asacub приобрел функционал SMS-мессенджера и начал предлагать свои сервисы вместо стандартных SMS-приложений, установленных на устройстве. Это позволяет троянцу обойти системные ограничения, впервые появившиеся в версии Android 4.4, а также удалять с устройства или скрывать от пользователя любое входящее SMS-сообщение.

В июне 2016 года мы обнаружили новую модификацию Trojan-Banker.AndroidOS.Gugi, способную обходить два новых механизма защиты, реализованные в Android 6: запрос у пользователя разрешения при попытке приложения отобразить свое окно поверх других и динамически запрашиваемые разрешения на потенциально опасные действия приложений, такие как отправка СМС или набор номера. Эта версия троянца не использует никаких уязвимостей, в ход пускается только социальная инженерия.

Троянцы Gugi и Asacub нашли новые способы обхода механизмов защиты Android #KLReport

Tweet

Мобильные программы-вымогатели

Самым популярным троянцем-вымогателем в 2016 году стал Trojan-Ransom.AndroidOS.Fusob. Наиболее активно он распространяется в Германии, США и Великобритании, а в СНГ и некоторых соседних странах он вообще не работает. Зловред блокирует устройство пользователя и за разблокировку требует выкуп в размере 100-200 долларов, который нужно заплатить в виде кодов от предоплаченных карт iTunes. Пик популярности этого троянца-вымогателя пришелся на ноябрь 2015 – март 2016 года: в этот период количество атакованных им пользователей выросло в 12 раз, а затем его популярность пошла на спад и вернулась практически к показателю прошлого года.

Количество уникальных пользователей, атакованных троянцем-вымогателем Trojan-Ransom.AndroidOS.Fusob

Хотя по количеству атакованных пользователей мобильные банковские троянцы опережают мобильных троянцев-вымогателей, по числу установочных пакетов ситуация обратная: со второго квартала 2016 года лидируют троянцы-вымогатели.

Первые мобильные троянцы-вымогатели зашифровывали файлы пользователей и требовали выкуп за их расшифровку. Современные программы-вымогатели для Android не зашифровывают файлы пользователей, они просто показывают свое окно поверх других приложений, перекрывая даже диалоговые окна системы. Мобильные шифровальщики не слишком популярны в основном потому, что данные пользователей мобильных устройств, как правило, имеют резервные копии в облачных сервисах. Обычные программы-вымогатели, которые перекрывают другие окна своим окном, работают вполне эффективно, и кроме того, от них не так просто избавиться, как от троянцев.

Мобильные программы-вымогатели перекрывают окна других программ своими, а не зашифровывают данные, которые чаще всего имеют резервные копии в облаке #KLReport

Одно из наиболее популярных в Китае семейств мобильных программ-вымогателей – Trojan-Ransom.AndroidOS.Congur – блокирует зараженное устройство иначе: после запуска устройства троянец запрашивает права администратора и затем меняет PIN-код или устанавливает свой, если до этого PIN-кода на устройстве не было. И далее он предлагает пользователю связаться с киберпреступниками через QQ-мессенджер, чтобы узнать новый PIN-код. Метод простой, и тем не менее эффективный.

Троянцы-вымогатели – технически один из самых простых, но очень эффективных видов троянцев. Поэтому в следующем году мы ожидаем дальнейшего роста их числа и появления новых семейств.

Утечка данных

Частная информация – это ценный товар, так что неудивительно, что киберпреступники атакуют различные онлайн-ресурсы, пытаясь украсть побольше данных «оптом», в течение одной атаки. Мы привыкли к постоянному потоку сообщений в СМИ о взломах и прочих нарушениях безопасности; этот год не стал исключением: были сообщения об утечке данных на beautifulpeople.com, Tumblr, хакерском форуме nulled.io (подчеркнем тот факт, что атаки происходят не только на легитимные сервисы), Kiddicare, VK.com, Sage, официальном форуме DotA 2, Yahoo, Brazzers, Weebly и Tesco Bank.

Некоторые атаки закончились кражей огромных объемов данных; это обнаружило тот факт, что многие компании не принимают адекватных мер, чтобы защитить себя. Речь идет не только о защите периметра корпоративной сети.

Стопроцентной безопасности не бывает, и нельзя гарантировать, что система не может быть взломана, особенно если взлом происходит с помощью инсайдера или сотрудника компании, которого обманом заставили делать то, что угрожает корпоративной безопасности.

Но при этом любая организация, которая хранит персональные данные, обязана заботиться об их безопасности и делать это эффективно. Практически это включает хеширование и «соление» пользовательских паролей и шифрование прочих конфиденциальных данных.

Пользователи не могут самостоятельно контролировать безопасность личных данных, которые они предоставляют интернет-провайдерам. Но они могут ограничить ущерб от возможного взлома провайдера онлайн-услуг, выбирая уникальные сложные пароли: идеальный пароль не короче 15 символов и состоит вперемешку из букв, цифр и символов всей клавиатуры. Если это покажется вам сложной задачей, здесь вы можете найти полезные советы о том, как создать безопасные, но легко запоминающиеся пароли. Разумная альтернатива – использовать менеджер паролей: он справится с созданием таких сложных паролей автоматически.

К сожалению, зачастую люди используют простые пароли, которые легко подобрать, а также используют одни и те же пароли в учетных записях разных онлайн-сервисов – в этом случае один взломанный пароль делает уязвимыми все учетные записи пользователя. Об этой проблеме заговорили в мае 2016 г., когда хакер под ником Peace попытался продать 117 миллионов почтовых адресов и паролей из LinkedIn, которые были украдены несколькими годами раньше. Более миллиона из этих паролей были «123456»!

Кража почтовых адресов и паролей из LinkedIn выявила миллион аккаунтов, использующих пароль «123456» #KLReport

Tweet

В июле мы еще раз вернулись к событиям, связанным со взломом сайта Ashley Madison, через год после атаки, которая привела к утечке пользовательских данных, и предложили ряд полезных советов тем, кто собирается искать любовных приключений в Сети (и неплохие рекомендации на тему, как управлять любым онлайн-аккаунтом).

Вопрос о паролях продолжает подниматься снова и снова. Если мы используем простые пароли, которые легко подобрать, мы делаем себя уязвимыми для кражи наших личных данных. Проблема усугубляется, если использовать одни и те же пароли в учетных записях разных онлайн-сервисов. Именно поэтому многие провайдеры, в том числе Apple, Google и Microsoft, теперь предлагают двухфакторную аутентификацию, т.е. для доступа к сайту или внесения изменений в настройки учетной записи пользователей просят ввести код, сгенерированный аппаратным ключом или присланный на мобильное устройство. Двухфакторная аутентификация, безусловно, повышает уровень безопасности – если только она является обязательной, а не опциональной.

Учитывая потенциальный ущерб, который может нанести взлом систем провайдера, никто не удивляется тому, что регулирующие органы уделяют этой проблеме все больше внимания. Управление Комиссара по информации Великобритании (UK Information Commissioner’s Office, ICO) недавно наложило рекордный штраф размером 400 000 фунтов стерлингов на компанию TalkTalk за «отсутствие элементарных мер по обеспечению кибербезопасности» в связи с атакой на компанию, имевшей место в октябре 2015 года. По мнению ICO, рекордный штраф – это «предупреждение остальным, что кибербезопасность – это не прерогатива IT-департамента, а сфера ответственности совета директоров».

Принятые в ЕС Общие правила защиты данных (General Data Protection Regulation, GDPR), которые вступят в силу в мае 2018 года, требуют, чтобы компании сообщали об утечке данных регулирующему органу, и предусматривают серьезные штрафы за отсутствие надлежащей защиты личных данных. Общую информацию о Правилах можно найти здесь. Предполагается, что это заставит компании сообщать об утечках своевременно. Необходимость такого подхода со всей очевидностью была продемонстрирована в этом году, когда веб-сервис Dropbox разослал многим своим клиентам уведомления с требованием сменить пароль. В 2012 году взлом Dropbox привел к утечке не только адресов электронной почты, но и паролей. Однако тогда Dropbox уведомил своих клиентов лишь о краже адресов электронной почты, умолчав о паролях. К счастью, пользовательские пароли хранились в виде посоленных хешей, а кроме того, Dropbox предлагает двухфакторную аутентификацию.

Есть несколько компаний, которые надеются вообще упразднить потребность в паролях. Apple позволяет авторизоваться по отпечаткам пальцев для совершения покупок в iTunes и осуществления платежей через Apple Pay. Samsung объявил, что введет авторизацию по отпечаткам пальцев, по голосу и радужной оболочке глаза. Amazon объявил о методе аутентификации selfie-pay. MasterCard и HSBC объявили о введении авторизации транзакций путем распознавания лица и голоса пользователя. Главный плюс всех этих нововведений – это то, что они замещают что-то, что пользователю приходится держать в памяти (пароли), чем-то, что у пользователя и так есть, и при этом пользователь не имеет возможности упростить процесс аутентификации (как, например, в случае, когда пользователь выбирает слабый пароль).

Многие рассматривают биометрию как перспективу. Однако она не является панацеей для безопасности: как мы уже говорили (здесь, здесь и здесь), биометрию можно подделать, а еще биометрические данные можно украсть. Лучше рассматривать биометрию не как пароль, а как замену имени пользователя. В итоге будет работать надёжная многофакторная аутентификация – совмещающая что-то, что вы знаете, что-то, что вы имеете, и что-то, что является частью вас самих.

Аутентификация в дополнение к паролю повышает уровень безопасности #KLReport

Tweet

Кибербезопасность промышленных систем: угрозы и инциденты

Мы не можем назвать 2016 год выдающимся с точки зрения количества или критичности инцидентов кибербезопасности в промышленных средах. Тем не менее, упомянем в отчете несколько интересных случаев.

Инциденты

В этом году дважды поднималась тема кибербезопасности на атомных электростанциях. Первый раз – в конце апреля, когда компания-оператор АЭС Gundremmingen сообщила об обнаружении червя Kido (известного также как Conficker) на компьютерах системы управления энергоблока B. Эта система управления используется механизмом перемещения топливных стержней. К счастью, червь не оказал влияния на технологический процесс и никак не повредил системы электростанции.

Об инциденте были уведомлены соответствующее надзорное ведомство и Федеральное управление по информационной безопасности (BSI). Были проверены все критически важные системы и устройства, и на них не было обнаружено никаких следов заражения. В результате происшествия были усилены меры безопасности. По принятым в Германии критериям данный инцидент был классифицирован по категории N (Normal). В соответствии с Международной шкалой оценки ядерных событий (INES) он относится к нулевому уровню (ниже основной шкалы, отсутствующее или очень малое значение для безопасности).

Источник заражения не раскрывается, но представитель пресс-службы АЭС сказал, что в офисной сети электростанции было обнаружено около 18 USB-носителей, зараженных тем же червем Kido. По словам сотрудника АЭС, это не могло нанести ущерб, поскольку все критически важные для электростанции системы управления физически изолированы, а архитектура системы построена на принципе избыточности для предотвращения отказа в обслуживании и защищена от несанкционированного вмешательства.

Несмотря на то что в данном случае заражение червем Kido, к счастью, не причинило серьезного вреда, было бы глупо считать, что только специально созданное вредоносное ПО и целевые атаки могут нанести значительный ущерб. В самом конце 2015 года на Украине была проведена тщательно скоординированная кибератака на подстанции электрической сети. Злоумышленники отправили фишинговые сообщения с эксплойтом сотрудникам, компьютеры которых были подключены к офисной сети энергокомпаний. Сразу же после заражения первых компьютеров атакующие сумели проникнуть в технологическую сеть и вывести из строя систему электроснабжения. Кроме того, в ходе атаки был полностью заблокирован удаленный доступ к технологической сети. Удалив часть технологического ПО и повредив загрузочные секторы дисков, киберпреступники сделали невозможным удаленное управление и восстановление системы.

Это демонстрирует, что даже если вредоносное ПО не затрагивает непосредственно технологический процесс, но вызывает отказ в обслуживании со стороны критически важных вспомогательных систем, таких как SCADA, шлюзы технологической сети, системы удаленного доступа и т.д., то АСУ, возможно, и будет продолжать работать, используя последние известные настройки, но при этом не будет возможности управлять технологическим процессом и корректировать его в случае аварии или чрезвычайной ситуации.

Несколько месяцев назад Юкия Амано (Yukiya Amano), глава Международного агентства по атомной энергии (МАГАТЭ), сообщил, что за 2-3 года до этого была проведена хакерская атака на атомную электростанцию. «Это действительно произошло и вызвало некоторые проблемы. Электростанцию не пришлось останавливать, однако потребовались определенные меры предосторожности», – сказал Амано. Но дело не только в том, что проблемы, связанные с кибербезопасностью, способны нарушить нормальную работу электростанции. Очевидно, есть более серьезная проблема в отсутствии взаимодействия и прозрачности во взаимоотношениях между специалистами по промышленным системам управления и экспертами по кибербезопасности. В результате специалисты по безопасности не имеют возможности полноценно анализировать ситуацию, а владельцы и производители АСУ ТП не в состоянии осуществлять превентивные меры, способные минимизировать возможный ущерб.

Атаки на АСУ, о которых эксперты по безопасности не получают адекватной информации, невозможно проанализировать, а значит, нельзя принять меры для повышения безопасности #KLReport

Концептуальное вредоносное ПО для ПЛК

В августе этого года на конференции Black Hat 2016 исследователи из группы OpenSource Security представили концептуальный (proof-of-concept) червь для ПЛК. Червь был написан как программа, способная самостоятельно находить в сети программируемые логические контроллеры (ПЛК) и распространяться с одного ПЛК на другой. Кроме того, он способен подменять данные на входе и на выходе ПЛК, вызывать отказ ПЛК в обслуживании, соединяться с командными серверами и выполнять функции прокси-сервера при распространении атаки по сети.

В том что касается этого концепта, наибольший интерес представляют приемы, применяемые для заражения ПЛК. Концептуальная вредоносная программа написана для контроллеров Siemens S7-1200, в которых реализована функция защищенного доступа. Эта функция, если она включена, позволяет устанавливать пароль, необходимый для доступа к ПЛК через протокол S7CommPlus. Таким образом, она не позволяет не прошедшему авторизацию злоумышленнику читать и вносить изменения в код на ПЛК. Однако по умолчанию функция защищенного доступа отключена. Если же она действует, единственный способ для червя заразить ПЛК – это подобрать пароль методом полного перебора или каким-то образом украсть/захватить его.

С другой стороны, если функция защищенного доступа отключена, действуют еще два защитных механизма, предназначенных для ограничения доступа к ПЛК:

- Knowhow protection – защита, которая не позволяет извлекать программное обеспечение с ПЛК и модифицировать его.

- Copy protection – защита, которая не позволяет переносить копии программного кода с одного ПЛК на другой.

Проверка прав доступа в обоих защитных механизмах – Knowhow protection и Copy protection – реализована на стороне клиента (в составе портала TIA). Это означает, что возможно считывать и записывать блоки данных на ПЛК, минуя аутентификацию, с помощью простого инструмента собственной разработки. Компания Siemens опубликовала бюллетень по безопасности и выпустила патч для встроенного ПО контроллера S7-1200.

Важный урок в данном случае состоит в том, что любое вредоносное устройство или злоумышленник с доступом к сети АСУ имеет возможность без особых проблем полностью взламывать системы управления. Более того, ПЛК особенно уязвимы для атак (прежде всего DoS), поскольку они рассчитаны на обмен данными только с системой SCADA и технологическим ПО, и в них почти или совсем отсутствует защита от несанкционированного доступа, ввода некорректных данных или подмены данных киберпреступниками.

Уязвимости нулевого дня в программном и аппаратном обеспечении АСУ

По данным центра US ICS CERT, в 2015 финансовом году (с октября 2015 по сентябрь 2016 года) было получено 427 сообщений об уязвимостях в АСУ, а в предыдущем году таких сообщений было 245. Около 25% указанных уязвимостей связано с отсутствием надлежащей валидации входных данных, еще 27% – с недостаточно эффективным контролем доступа. Производители зачастую отказываются признавать существование еще одной важной категории уязвимостей – тех, что связаны с особенностями конфигурации и функционирования систем. Такие уязвимости, как использование установленных по умолчанию учетных данных и стандартных настроек безопасности (учитывая, что функции безопасности зачастую отключены по умолчанию), скрытых API или недокументированного функционала очень опасны, потому что они дают широкие возможности доступа к системам управления, причем их эксплуатация не требует серьезных технических навыков.

Печально, что от предоставления производителю отчета об обнаружении уязвимости до выпуска патча, закрывающего эту уязвимость, проходит очень много времени. Иногда патч не выпускается вовсе – производитель заявляет, что уязвимый продукт снят с производства. Владельцу АСУ в такой ситуации приходится выбирать между огромными затратами на модернизацию и огромным риском взлома системы.

Временной разрыв между сообщением о наличии уязвимости в АСУ и выпуском патча зачастую слишком велик #KLReport

Tweet

В заключение мы хотели бы подчеркнуть важность вклада различных сообществ экспертов по безопасности в дело повышения уровня кибербезопасности автоматизированных систем управления. Последние несколько лет мы наблюдаем серьезный рост заинтересованности в проблемах безопасности АСУ. Каждый год появляется значительное число новых экспертных отчетов, инструментов и комплексов. Например, в прошедшем году мы опубликовали наш собственный обзор киберугроз для промышленных систем. Это позволяет специалистам по кибербезопасности из других областей (не связанных с АСУ) быстро включиться в работу и поделиться своим опытом и знаниями.

Kaspersky Security Bulletin 2016. Развитие угроз и статистика