В процессе подготовки отчета «Развитие информационных угроз в третьем квартале 2015 года» мы обнаружили, что в третьем квартале Австралия вышла в лидеры по доле пользователей, атакованных мобильными банкерами. Мы решили узнать, в чем причина перемен, и нам удалось ее найти – это банковские троянцы семейства Trojan-Banker.AndroidOS.Acecard. На это семейство приходились практически все атаки с использованием банкеров в Австралии.

Проанализировав все известные модификации данного семейства, мы установили, что зловреды атакуют большое количество различных приложений. Среди них стоит отметить девять официальных приложений социальных сетей, которые троянец атакует с целью кражи паролей. Еще два приложения троянец атакует ради данных банковской карты. Но самое интересное, это почти 50 финансовых приложений (программы-клиенты мировых платежных систем и банков) и сервисов, для атаки на которые различные модификации Acecard используют весь доступный арсенал – от кражи банковских SMS до перекрытия окон официального приложения фишинговыми сообщениями.

Вот еще один интересный факт, обнаруженный в процессе исследования троянца: нам удалось установить, что модификации Acecard написаны теми же злоумышленниками, которые ранее создали Backdoor.AndroidOS.Torec.a, первый TOR троянец под Android, и Trojan-Ransom.AndroidOS.Pletor.a, первый мобильный шифровальщик. Все три троянца работают под ОС Android.

Как все начиналось

Учитывая возросшую популярность Acecard и богатое криминальное прошлое его создателей, мы решили подробно разобраться в истории этого семейства.

Началось все с Backdoor.AndroidOS.Torec.a. Первая версия этого зловреда, обнаруженная в феврале 2014 года, умела выполнять следующие команды от C&C:

- #intercept_sms_start — начать перехват входящих SMS;

- #intercept_sms_stop — закончить перехват входящих SMS;

- #ussd — сделать USSD запрос;

- #listen_sms_start — начать кражу входящих SMS;

- #listen_sms_stop — закончить кражу входящих SMS;

- #check — отправить на C&C данные о телефоне (телефонный номер, страна, IMEI, модель, версия ОС);

- #grab_apps — отправить на C&C список установленных на мобильном устройстве приложений;

- #send_sms — отправить SMS на номер, указанный в команде;

- #control_number — сменить управляющий номер телефона.

Затем в апреле 2014 года появилась новая, более функциональная модификация. В дополнение к старым командам появились:

- #check_gps — отправить на C&C координаты устройства;

- #block_numbers – добавить номера в список отправителей, SMS которых будут перехватываться;

- #unblock_all_numbers – очистить список отправителей, SMS которых будут перехватываться;

- #unblock_numbers – удалить определенные номера из списка отправителей, SMS которых будут перехватываться;

- #sentid – отправить SMS с ID троянца на указанный номер.

В конце мая 2014 года мы обнаружили первый мобильный шифровальщик — Trojan-Ransom.AndroidOS.Pletor.a. Этот троянец шифровал файлы на устройстве и требовал денег за их расшифровку. Некоторые модификации Pletor использовали TOR для коммуникации с C&C.

Спустя месяц мы обнаружили новую модификацию Backdoor.AndroidOS.Torec. В отличие от предыдущих, она не использовала TOR и была ориентирована на кражу данных банковской карты: троянец перекрывал официальное приложение Google Play Store фишинговым окном с полями для ввода данных.

Именно этой модификации мы присвоили вердикт Trojan-Banker.AndroidOS.Acecard.a, выделив в отдельное семейство. В дальнейшем, все новые модификации этого троянца детектируются как представители именно семейства Acecard.

Изучение и сравнение кода Backdoor.AndroidOS.Torec.a, Trojan-Ransom.AndroidOS.Pletor.a и Trojan-Banker.AndroidOS.Acecard.a показало, что они были написаны одними и теми же злоумышленниками. Вот несколько ярких примеров:

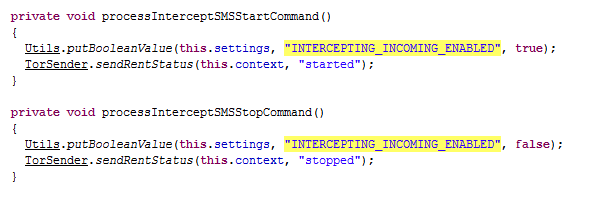

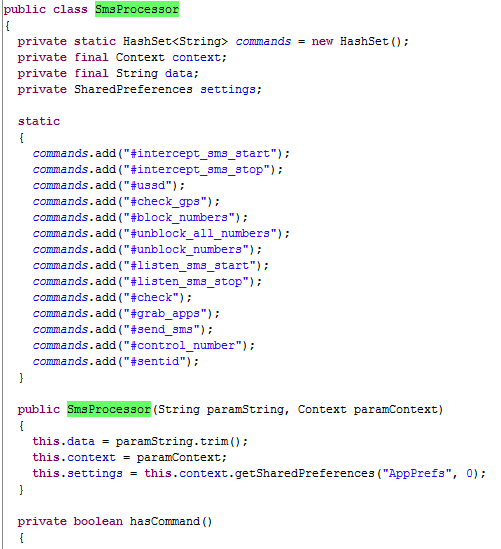

Код из класса SmsProcessor троянца Backdoor.AndroidOS.Torec.a

Код из класса SmsProcessor троянца Trojan-Banker.AndroidOS.Acecard.a

Код из класса SmsProcessor троянца Trojan-Ransom.AndroidOS.Pletor.a

Другой пример:

Код из класса SmsProcessor троянца Backdoor.AndroidOS.Torec.a

Код из класса SmsProcessor троянца Trojan-Banker.AndroidOS.Acecard.a

Код из класса SmsProcessor троянца Trojan-Ransom.AndroidOS.Pletor.a

Значительная часть имен классов, методов и переменных в этих трех троянцах совпадают. Код соответствующих методов либо полностью совпадает, либо в нем присутствуют небольшие изменения, но в целом сходство сохраняется.

Поступательное развитие Acecard

Новоявленный троянец Trojan-Banker.AndroidOS.Acecard.a умел выполнять лишь четыре команды от C&C:

- #intercept_sms_start — начать перехват входящих SMS;

- #intercept_sms_stop — закончить перехват входящих SMS;

- #send_sms — отправить SMS на номер, указанный в команде;

- #control_number — сменить управляющий номер телефона.

Следующая модификация Acecard, обнаруженная в конце августа 2014 года, использовала, как ранее Pletor, сеть TOR для коммуникации с C&C. Но кроме этого мы обнаружили у нее еще два отличия. Первое – это увеличившееся до 15 количество команд, практически все эти команды встречались в более ранних версиях троянца Torec:

- #intercept_sms_start — начать перехват входящих SMS;

- #intercept_sms_stop- закончить перехват входящих SMS;

- #ussd — сделать USSD запрос;

- #check_gps — отправить на C&C координаты устройства;

- #block_numbers – добавить номера в список отправителей, SMS которых будут перехватываться;

- #unblock_all_numbers – очистить список отправителей, SMS которых будут перехватываться;

- #unblock_numbers – удалить определенные номера из списка отправителей, SMS которых будут перехватываться;

- #listen_sms_start — начать воровство входящих SMS;

- #listen_sms_stop — закончить воровство входящих SMS;

- #check — отправить на C&C ID троянца;

- #grab_apps — отправить на C&C список установленных на мобильном устройстве приложений;

- #send_sms — отправить SMS на номер, указанный в команде;

- #control_number — сменить управляющий номер телефона;

- #sentid – отправить SMS с ID троянца на указанный номер;

- #show_dialog – показать пользователю диалоговое окно, наличие объектов (поля ввода, кнопки и др.) на котором зависит от параметров команды С&C.

Второе отличие – увеличившиеся количество фишинговых окон. Кроме официального приложения Google Play Store этот троянец перекрывал своими окнами:

- Мессенджеры WhatsApp, Viber, Instagram, Skype

- Приложения социальных сетей «ВКонтакте», «Одноклассники», Facebook

- Почтовый клиент Gmail

- Официальный клиент Twitter

Во второй половине октября 2014 года нами была обнаружена следующая модификация Acecard. Она уже не использовала TOR, как и все последующие обнаруженные версии троянца. Но основное отличие заключалось не в этом: начиная с этой версии резко меняется география распространения зловреда. Если более ранние версии атаковали в основном российских пользователей, то начиная с октября 2014 большая часть атак Acecard приходится на Австралию, Германию и Францию, тогда как доля России составляет лишь 10% атакованных пользователей. Данная тенденция преломится только через четыре месяца, в феврале 2015, хотя Австралии, Германия и Франция все равно останутся одними из самых атакуемых стран.

При этом география атак зловредов семейства Pletor практически не менялась: большая их часть приходилась и приходится на Россию и США. Кроме того, в ТОР 5 самых атакуемых стран попадают Украина, Беларусь и Саудовская Аравия.

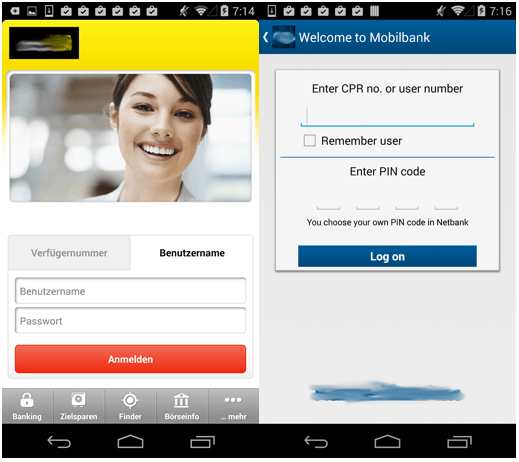

В середине ноября 2014 появилась новая модификация Acecard, которая, в дополнение в краже паролей из программ-клиентов популярных социальных сетей, начала перекрывать своим фишинговым окном банковское приложение одного из самых популярных австралийских банков. Всего через два дня нам удалось обнаружить другую модификацию данного троянца, которая атаковала приложения уже четырех австралийских банков.

Эта функциональность сохранилась и в самых последних обнаруженных нами модификациях семейства Trojan-Banker.AndroidOS.Acecard.

Кроме того, в этой модификации Acecard при старте проверяется код страны и оператора устройства (SIM provider’s country code), и если страной оказывается Россия, то троянец не будет работать. В дальнейшем эта проверка встречается почти во всех модификациях. Интересно, что в Trojan-Ransom.AndroidOS.Pletor такие изменения появились только в конце марта 2015 года, да и то далеко не во всех модификациях.

В течение следующих девяти месяцев функциональность новых модификаций Acecard практически не менялась, пока в начале августа 2015 года мы не обнаружили новую версию, которая умела перекрывать своим фишинговым окном мобильное приложение PayPal.

Кроме того, у данной модификации появилась новая команда — #wipe. После получения этой команды Acecard произведет сброс мобильного устройства до заводских настроек.

Надо отметить, что, начиная с июня 2015 года, активность разработчиков Acecard резко возросла. Если ранее нам удавалось обнаружить от 2 до 5 файлов, связанных с этим троянцем, в месяц, то начиная с июня мы находили примерно по 20 файлов в месяц.

Количество обнаруженных вредоносных файлов по месяцам

На графике выше отражены как обнаруженные нами модификации банковского троянца Acecard, так и ассоциированные с ними файлы, например, троянцы-загрузчики. Рост количества файлов в ноябре и особенно в декабре связан с активным использованием злоумышленниками коммерческого обфускатора кода и появлением обфусцированных образцов троянца.

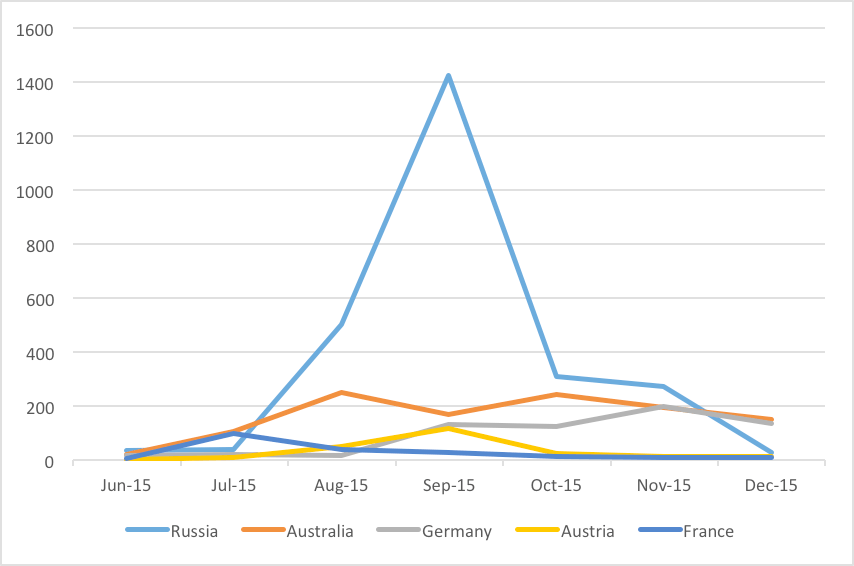

Примерно в это же время увеличилось и количество атак с использованием данного зловреда.

Количество атакованных Acecard уникальных пользователей по месяцам

В первой половине сентября нами была обнаружена новая модификация Acecard, в которой добавилось перекрытие мобильного приложения еще одного австралийского банка, четырех новозеландских банков и трех немецких.

Таким образом, данная модификация троянца умеет перекрывать 20 приложений фишинговым окном, 13 из которых – банковские.

Далее развитие «банковского направления» троянца Acecard пошло еще быстрее:

- Следующая модификация, появившаяся всего через несколько дней, перекрывала уже 20 банковских приложений. Список атакуемых пополнился еще одним приложением от австралийского банка, четырьмя – от гонконгских банков и тремя от австрийских.

- Конец сентября – очередная модификация с новой функциональностью: зловред содержал список номеров банков, SMS от которых будут пересылаться злоумышленнику. Причем у троянца есть список фраз, по которым он понимает, что это сообщение с кодом подтверждения операции или регистрации, и отправляет злоумышленнику только сам код, без всего текста SMS. Данная модификация Acecard перехватывает SMS от семнадцати российских банков.

- Начало октября – новая модификация, атакующая банковские приложения трех крупнейших американских банков. Интересно, что США с самого начала попадали в ТОП 10 стран, атакуемых этим зловредом, но только в декабре 2015 количество атак на американских пользователей резко выросло. В том месяце США стали третьей страной по количеству уникальных пользователей, атакуемых данным зловредом.

- Середина октября – новая модификация, умеющая перекрывать уже 24 финансовых приложения. Пять приложений относятся к австралийским банкам, по четыре – к гонконгским, австрийским и новозеландским, по три приложения пришлось на немецкие и сингапурские банки и еще одно — PayPal.

- Начало ноября — новая модификация, в которой появились фишинговые окна, предназначенные для испанских банковских приложений.

Также стоит отметить, что практически во всех модификациях Acecard есть команда, после получения которой троянец будет перекрывать своим окном любое указанное приложение. Возможно, этот вариант показался злоумышленникам более перспективным, потому что большая часть обнаруженных в ноябре и декабре 2015 года модификаций имеет специальное окно только для перекрытия приложений Google Play и Google Music с целью кражи данных банковской карты. Больше никакие приложения не будут перекрываться сразу, без получения соответствующей команды от C&C.

В данный момент наиболее актуальные представители семейства Acecard могут атаковать клиентские приложения практически 30 разных банков и платежных систем. А с учетом того, что в этих троянцах есть функционал перекрытия любого приложения по команде злоумышленника, количество атакуемых финансовых приложений может быть гораздо большим.

Несмотря на то, что зловреды данного семейства способны атаковать пользователей из целого списка стран мира, большинство атак приходится на Россию, Австралию, Германию, Австрию и Францию.

Количество атакованных уникальных пользователей по странам

Причем в Германии и Австралии семейство Trojan-Banker.AndroidOS.Acecard является самым популярным среди всех мобильных банкеров, атакующих жителей этих стран.

Распространение

В основном зловреды семейства Acecard распространяются во многих странах под именами Flash Player или PornoVideo, хотя иногда он используются и другие имена, похожие на полезные и популярные программы. Кроме того, это семейство распространяется через троянцы- загрузчики, которые мы детектируем как Trojan-Downloader.AndroidOS.Acecard.

Отметим, что 28 декабря нам удалось обнаружить одну из модификаций троянца-загрузчика Acecard, Trojan-Downloader.AndroidOS.Acecard.b, в официальном магазине приложений Google Play Store.

Страница троянца Trojan-Downloader.AndroidOS.Acecard.b в Google Play Store

Зловред распространяется под видом игры, хотя на самом деле не несет никакой полезной функциональности. Главная цель вредоносного приложения – загрузить и установить полнофункциональную модификацию банковского троянца Acecard. При этом злоумышленники даже не удосужились создать видимость легитимного приложения – после установки зловреда из Google Play пользователь не увидит иконки игры, на рабочем столе появится лишь иконка Adobe Flash Player.

Кроме того, нам удалось обнаружить новую модификация троянца-загрузчика — Trojan-Downloader.AndroidOS.Acecard.c. Она отличается тем, что после запуска троянец использует уязвимости в системе, чтобы получить права суперпользователя. Обладая этими правами, Trojan-Downloader.AndroidOS.Acecard.c сможет установить банковского троянца Acecard в системную папку, что сделает его удаление стандартными средствами невозможным. Впрочем, в большинстве случаев таким образом распространяется другой троянец – уже знакомый нам Trojan-Ransom.AndroidOS.Pletor.

Таким образом, злоумышленники используют практически все возможные способы для распространения банкера Acecard – и под видом других программ, и через официальные магазин приложений, и через другие троянцы. Сочетание способов распространения, в том числе с использованием уязвимостей в ОС, и возможностей Acecard делают этого мобильного банкера одной из самых опасных угроз для пользователей.

MD5

58FED8B5B549BE7ECBFBC6C63B84A728

8D260AB2BB36AEAF5B033B80B6BC1E6A

CF872ACDC583FE80B8F54957E14355DF

FBBCCD640CE75BD618A7F3187EC1B742

01E8CEA7DF22B1B3CC560ACB049F8EA0

DDCE6CE143CCA26E59063E7A4BB89019

9D34FC3CFCFFEA760FC1ADD377AA626A

03DA636518CCAF432AB68B269F7E6CC3

05EBAA5C7FFA440455ECB3519F923B56

E3FD483AD3731DD62FBE027B4E6880E6

53888352A4A1E3CB810B2A3F51D0BFC2

E1C794A614D5F6AAC38E2AEB77B139DA

54332ED8EA9AED12400A75496972D7D7

5DB57F89A85F647EBBC5BAFBC29C801E

702770D70C7AAB793FFD6A107FD08DAD

CF25782CAC01837ABACBF31130CA4E75

07DF64C87EA74F388EF86226BC39EADF

F61DB995F5C60111C9656C2CE588F64F

Эволюция Acecard