Введение

Naikon – это одна из наиболее активных APT-группировок в Азии, особенно в районе Южно-Китайского моря. Naikon играет важнейшую роль в нашей истории, однако в центре внимания этого отчёта будет совсем другая группировка, которая попала в поле нашего зрения, «дав сдачи» Naikon в ответ на атаку.

Группировка Naikon известна своим «фирменным» бэкдором RARSTONE, подробное описание которого дали наши коллеги из Trend Micro. Название Naikon происходит от нестандартной строки пользовательского агента «NOKIAN95/WEB» в коде бэкдора:

Строка ‘NOKIAN’ в коде бэкдора Naikon

Группировка Naikon наиболее активна в таких странах, как Филиппины, Малайзия, Камбоджа, Индонезия, Вьетнам, Мьянма, Сингапур и Непал; она наносит удары по совершенно разным целям, в выборе которых не прослеживается общая идея. Одну из самых масштабных своих операций Naikon осуществила в марте 2014 г., после трагедии с малайзийским «Боингом», произошедшей 8 марта. К 11 марта группировка Naikon атаковала большинство стран, принявших участие в поисках пропавшего борта. Атаки были направлены на чрезвычайно широкий круг целей, в том числе на организации, которые имели доступ к информации, связанной с исчезновением «Боинга»:

- Администрацию президента

- Вооруженные силы

- Секретариат Кабинета министров

- Совет(ы) национальной безопасности

- Генеральную прокуратуру

- Национальное агентство координации разведки

- Управление гражданской авиации

- Министерство юстиции

- Государственная полиция

- Президентское экспертное управление (Presidential Management Staff)

При проведении атак Naikon использовала прежде всего адресные рассылки документов с эксплойтами к уязвимости CVE-2012-0158, которые подгружали «фирменный» бэкдор этой киберпреступной группировки.

Многие атаки Naikon были успешны, но по крайней мере в одном случае цель атаки не захотела стать жертвой – она не открыла присланные документы, а поступила совершенно иначе.

Империя наносит ответный удар

Вопрос: что вам следует сделать, если вы получили подозрительный документ от человека, которого вы практически или совсем не знаете? Выберите один из вариантов:

- Открыть документ

- Не открывать документ

- Открыть документ на компьютере Mac – ведь все знают, что компьютерам Mac не страшны вирусы )

- Открыть документ на виртуальной машине под Linux

По нашему опыту, большинство пользователей выбирают варианты 2, 3 и 4. Очень немногие открывают документ, и почти никто не пытается проверить, тот ли злоумышленник, за кого себя выдает, и написал ли он в своем сообщении правду.

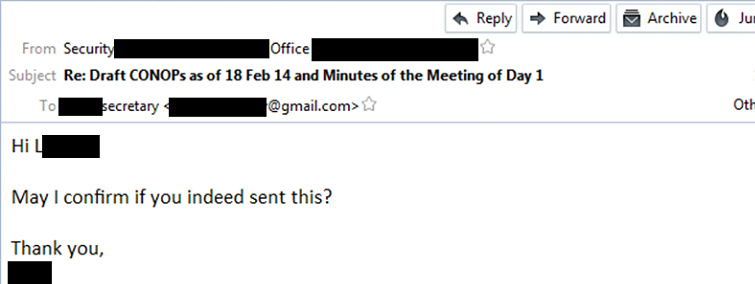

Но именно это произошло, когда подозрительное письмо было получено одной из целей адресной рассылки Naikon. Вместо того, чтобы просто открыть документ или открыть его на экзотической платформе, потенциальная жертва решила прояснить ситуацию у отправителя:

Ответ с запросом на подтверждение

В ответном письме, показанном выше, адресат просит отправителя подтвердить авторство адресной рассылки и сообщить, намеренно ли он отправил данный документ.

Злоумышленник, естественно, не растерялся и, будучи хорошо знаком с внутренней структурой атакуемого госучреждения, ответил, что является сотрудником секретариата и отправил письмо по поручению руководства:

Ответ Naikon на запрос: «Письмо с протоколом заседания было послано по поручению…»

Ответ написан на плохом английском. Это говорит о том, что злоумышленник владеет английским хуже, чем потенциальная жертва. Получив такой ответ, предполагаемая жертва, очевидно, решила не открывать документ. Более того, пользователь решил пойти чуть дальше и узнать о злоумышленнике побольше.

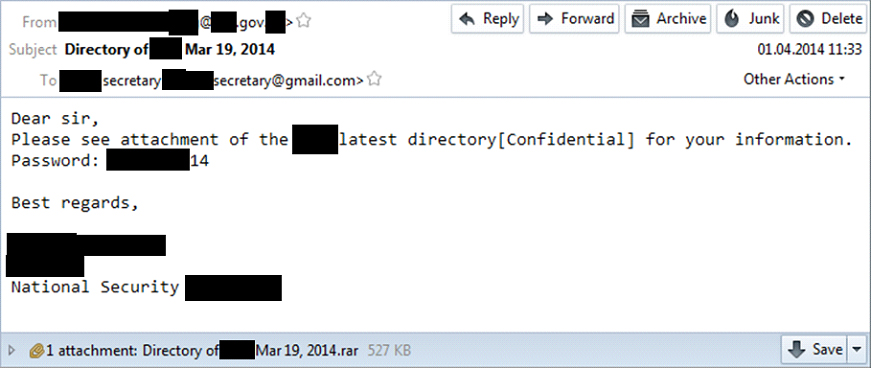

Вскоре после первого обмена письмами предполагаемая жертва послала атаковавшему следующее письмо:

«Во вложении: последняя версия директории для вашего сведения (конфиденциально). Пароль: …»

Во вложении находится запароленный RAR-архив. Это позволяет надёжно обходить антивирусные сканеры, применяемые провайдером бесплатного почтового сервиса, которым пользуются злоумышленники. Внутри архива находятся два PDF-файла и один SCR-файл:

К нашему удивлению, SCR-файл оказался бэкдором, подготовленным специально для мошенников из группировки Naikon.

Файл Directory of … Mar 31, 2014.scr (md5: 198fc1af5cd278091f36645a77c18ffa) сохраняет на компьютере пустой документ, содержащий сообщение об ошибке и модуль бэкдора (md5: 588f41b1f34b29529bc117346355113f). Бэкдор устанавливает соединение с командным сервером по адресу philippinenews[.]mooo[.]com.

Бэкдор способен выполнять следующие действия:

- Загружать файлы на компьютер

- Загружать файлы с компьютера на сервер

- Обновлять себя

- Удалять себя

Мы были поражены таким развитием событий и решили более глубоко изучить бэкдор, созданный по принципу «Империя наносит ответный удар»; создавшей его группировке мы дали название Hellsing (объяснение будет дано ниже).

По данным KSN, вредоносная программа, примененная несостоявшейся жертвой, имеет следующее географическое распределение:

- Малайзия – сети государственных структур

- Филиппины – сети государственных структур

- Индонезия – сети государственных структур

- США –дипломатические органы

- Индия (старые версии вредоносной программы)

Кроме того, мы зафиксировали атаки на структуры АСЕАН (Ассоциации государств Юго-Восточной Азии).

Жертвы атак Hellsing

Атаки на предполагаемых жертв осуществляются путем адресной рассылки по электронной почте фишинговых сообщений. Вложенные в них архивы содержат вредоносное ПО, сходное с тем, которое использовалось против группировки Naikon. Вот некоторые из зафиксированных нами имен вложенных файлов:

- 2013 Mid-Year IAG Meeting Admin Circular FINAL.7z

- HSG FOLG ITEMS FOR USE OF NEWLY PROMOTED YNC FEDERICO P AMORADA 798085 PN CLN.zip

- Home Office Directory as of May 2012.Please find attached here the latest DFA directory and key position officials for your referenece.scr

- LOI Nr 135-12 re 2nd Quarter.Scr

- Letter from Paquito Ochoa to Albert Del Rosario,the Current Secretary of Foreign Affairs of the Philippines.7z

- Letter to SND_Office Call and Visit to Commander, United States Pacific Command (USPACOM) VER 4.0.zip

- PAF-ACES Fellowship Program.scr

- RAND Analytic Architecture for Capabilities Based Planning, Mission System Analysis, and Transformation.scr

- Update Attachments_Interaction of Military Personnel with the President _2012_06_28.rar

- Update SND Meeting with the President re Hasahasa Shoal Incident.scr

- Washington DC Directory November 2012-EMBASSY OF THE PHILIPPINES.zip

- ZPE-791-2012&ZPE-792-2012.rar

- zpe-791-2012.PDF.scr

В атаках использовались архивы RAR, ZIP и 7ZIP. Вероятно, защищенные паролями архивы 7ZIP были применены как способ обойти недавно введенные меры безопасности Gmail, предусматривающие блокирование запароленных архивов, содержащих исполняемые файлы.

В каждом бэкдоре прописан адрес командного сервера, а также номер версии и идентификатор кампании или жертвы. Вот некоторые примеры:

| MD5 | Date | C&C | Campaign identifier |

| 2682a1246199a18967c98cb32191230c | Mar 31 2014 | freebsd.extrimtur[.]com | 1.6.1_MOTAC |

| 31b3cc60dbecb653ae972db9e57e14ec | Mar 31 2014 | freebsd.extrimtur[.]com | 1.6.1_MOTAC |

| 4dbfd37fd851daebdae7f009adec3cbd | Nov 08 2013 | articles.whynotad[.]com | 1.5_articles.whynotad.com-nsc |

| 015915bbfcda1b2b884db87262970a11 | Feb 19 2014 | guaranteed9.strangled[.]net | 1.5_guaranteed9-nsc |

| 3a40e0deb14f821516eadaed24301335 | Mar 31 2014 | hosts.mysaol[.]com | 1.6.1_imi;simple |

| 73396bacd33cde4c8cb699bcf11d9f56 | Nov 08 2013 | web01.crabdance[.]com | 1.5_op_laptop |

| 7c0be4e6aee5bc5960baa57c6a93f420 | Nov 08 2013 | hosts.mysaol[.]com | 1.5_MMEA |

| bff9c356e20a49bbcb12547c8d483352 | Apr 02 2014 | imgs09.homenet[.]org | 1.6.1_It |

| c0e85b34697c8561452a149a0b123435 | Apr 02 2014 | imgs09.homenet[.]org | 1.6.1_It |

| f13deac7d2c1a971f98c9365b071db92 | Nov 08 2013 | hosts.mysaol[.]com | 1.5_MMEA |

| f74ccb013edd82b25fd1726b17b670e5 | May 12 2014 | second.photo-frame[.]com | 1.6.2s_Ab |

Идентификаторы кампаний могут относиться к организациям, для APT-атаки на которые предназначены данные сборки программы. Эти сокращения могут расшифровываться, например, следующим образом:

- MOTAC – Министерство туризма и культуры Малайзии (Ministry of Tourism and Culture, Malaysia) — http://www.motac.gov.my/en/

- NSC — http://www.nsc.gov.my/

- MMEA – Служба береговой охраны Малайзии (Malaysian Maritime Enforcement Agency) — http://www.mmea.gov.my

Артефакты и пересечения с другими APT-кампаниями

Интересно, что часть вредоносной инфраструктуры, используемой киберпреступниками, по всей видимости, пересекается (пусть и с разницей во времени примерно в год) с той, которую использовала группировка PlayfullDragon (название, принятое внутри «Лаборатории Касперского»; также известна как GREF). Другая часть пересекается с инфраструктурой, используемой группировкой Mirage (она же Vixen Panda).

Например, Xslcmd – один из бэкдоров группировки PlayfullDragon, описанный нашими коллегами из FireEye (md5: 6c3be96b65a7db4662ccaae34d6e72cc) – обращается к cdi.indiadigest[.]in:53. Один из проанализированных нами образцов Hellsing (md5: 0cbefd8cd4b9a36c791d926f84f10b7b) устанавливает соединение с командным сервером по адресу webmm[.]indiadigest[.]in. Несмотря на разные имена хостов, тот факт, что оба адреса находятся в одном домене верхнего уровня, заставляет предположить, что между двумя группировками существует какая-то связь. Вот ещё несколько поддоменов домена indiadigest[.]in, в которых «прописаны» вредоносные командные серверы:

- aac.indiadigest[.]in

- ld.indiadigest[.]in

- longc.indiadigest[.]in

Также мы обратили внимание на пересечение с APT-кампанией, известной как Cycldek или Goblin Panda. Некоторые из проанализированных нами образцов Hellsing (например md5 a91c9a2b1bc4020514c6c49c5ff84298) обмениваются данными с сервером webb[.]huntingtomingalls[.]com, используя протокол, характерный для бэкдоров Cycldek (binup.asp/textup.asp/online.asp).

Нам представляется, что разработчик Hellsing в начале своей деятельности использовал исходный код Cycldek и сотрудничал с представителями других APT-группировок. Но при этом отличия Hellsing от других угроз достаточно велики, чтобы классифицировать ее как отдельную кампанию.

Откуда же происходит название Hellsing? Один из образцов, который мы проанализировали (md5: 036e021e1b7f61cddfd294f791de7ea2), был, судя по всему, скомпилирован в спешке – из кода забыли удалить отладочную информацию. Можно видеть, что проект называется Hellsing, а имя вредоносной программы – msger:

Конечно же, слово Hellsing может иметь множество разных толкований – например, это имя доктора из знаменитого романа «Дракула» Брэма Стокера. Также, согласно Википедии, Hellsing (ヘルシング Herushingu) – это японская манга, написанная и нарисованная Котой Хирано. Он публиковался в журнале Young King OURs с 1997 по сентябрь 2008 года.

Манга Hellsing – это летопись таинственной организации Хеллсинг, которая борется с вампирами, гулями и другими сверхъестественными силами. Пожалуй, подходящее название для нашей киберпреступной группировки.

Наряду с Hellsing/msger мы обнаружили образцы второго поколения троянцев, которые злоумышленники, судя по всему, называют xweber:

Видимо, Xweber – это более поздний троянец. Такой вывод можно сделать, изучив временные метки в скомпилированных файлах. Судя по меткам, все образцы msger, которые мы проанализировали, скомпилированы в 2012 г. Образцы Xweber датируются 2013 и 2014 годами. Вероятно, в 2013 г. проект msger был переименован или интегрирован в Xweber.

В ходе исследования мы заметили, что при проведении APT-атак Hellsing использовались оба бэкдора – Xweber и msger, а также другие инструменты с названиями xrat, clare, irene и xKat.

Другие инструменты

После заражения компьютера группировка Hellsing устанавливает на нем другие инструменты, которые могут использоваться для сбора информации о компьютере и дальнейшего распространения заражения по сети. Один из таких инструментов – test.exe.

| Name | test.exe |

| Size | 45,568 bytes |

| MD5 | 14309b52f5a3df8cb0eb5b6dae9ce4da |

| Type | Win32 PE i386 executable |

Этот инструмент служит для сбора информации и проверки доступных прокси-серверов. Интересно, что в нём также содержится путь к отладчику Hellsing:

Ещё один вредоносный инструмент, размещаемый в среде жертвы – драйвер файловой системы под названием diskfilter.sys, хотя внутреннее его название выглядит как xrat.sys. Драйвер не подписан, скомпилирован для 32-разрядной системы Windows. Он применялся некоторое время в 2013 году, а потом злоумышленники перестали его использовать – возможно, из-за требования использовать подписанные драйверы, установленного в Windows 7:

Ещё один вредоносный инструмент, используемый киберпреступниками, называется xKat:

| Name | xkat.exe |

| Size | 78,848 bytes |

| MD5 | 621e4c293313e8638fb8f725c0ae9d0f |

| Type | Win32 PE i386 executable |

Это мощное средство удаления файлов и остановки процессов, использующее драйвер Dbgv.sys. В частности, при помощи этого инструмента злоумышленники удаляли вредоносное ПО конкурентов.

Вот некоторые пути отладчика, найденные намм в коде зловреда:

- e:\Hellsing\release\clare.pdb

- e:\Hellsing\release\irene\irene.pdb

- d:\hellsing\sys\irene\objchk_win7_x86\i386\irene.pdb

- d:\hellsing\sys\xkat\objchk_win7_x86\i386\xKat.pdb

- d:\Hellsing\release\msger\msger_install.pdb

- d:\Hellsing\release\msger\msger_server.pdb

- d:\hellsing\sys\xrat\objchk_win7_x86\i386\xrat.pdb

- D:\Hellsing\release\exe\exe\test.pdb

Атрибуция

Вообще говоря, атрибуция APT-атак – задача неблагодарная. Мы предпочитаем публиковать технические подробности и предоставить читателям самостоятельно делать выводы.

На диаграмме показано, в какое время суток были скомпилированы разные образцы, связанные с Hellsing.

Если исходить из рабочего дня с 9.00 до 18.00 или с 10.00 до 19.00, то злоумышленник(и), по всей видимости, расположен(ы) в часовом поясе GMT+8 или GMT +9.

Заключение

APT-группировка Hellsing в настоящее время активно действует в Азиатско-Тихоокеанском регионе. Она ориентирована преимущественно на цели в районе Южно-Китайского моря, в первую очередь на Малайзию, Филиппины и Индонезию. Число ее жертв относительно невелико, если сравнивать с такими масштабными кампаниями, как Equation. Небольшие группировки имеют то преимущество, что они могут дольше оставаться незамеченными. Это и произошло в данном случае.

Пожалуй, самая интересная часть этой истории – это атака APT-группировки Hellsing на группировку Naikon. В прошлом мы наблюдали случаи, когда APT-группировки случайно атаковали друг друга, когда крали у жертв адресные книги, а затем делали массовые рассылки по всем контактам из этих адресных книг. Однако, если учесть последовательность развития событий, настоящий случай скорее является APT-атакой в ответ на другую APT-атаку.

Мы рекомендуем организациям придерживаться простых правил, чтобы обезопасить себя от атак Hellsing:

- Не открывайте вложения в сообщениях, пришедших от незнакомых людей

- Остерегайтесь запароленных архивов, содержащих SCR и другие исполняемые файлы

- Если вложение кажется вам сомнительным, попробуйте открыть его в «песочнице»

- Пользуйтесь современной операционной системой и устанавливайте все обновления безопасности

- Регулярно обновляйте все сторонние приложения, такие как Microsoft Office, Java, Adobe Flash Player и Adobe Reader

Продукты «Лаборатории Касперского» детектируют бэкдоры, используемые группировкой Hellsing, со следующими вердиктами:

HEUR:Trojan.Win32.Generic, Trojan-Dropper.Win32.Agent.kbuj, Trojan-Dropper.Win32.Agent.kzqq.

Приложение

MD5-хэши:

015915BBFCDA1B2B884DB87262970A11

036E021E1B7F61CDDFD294F791DE7EA2

04090aca47f5360b84f6a55033544863

055BC765A78DA9CC759D1BA7AC7AC05E

085FAAC21114C844529E11422EF684D1

0BA116AA1704A415812552A815FCD34B

0CBEFD8CD4B9A36C791D926F84F10B7B

0CC5918D426CD836C52207A8332296BC

0dfcbb858bd2d5fb1d33cd69dcd844ae

0F13DEAC7D2C1A971F98C9365B071DB9

0FFE80AF4461C68D6571BEDE9527CF74

13EF0DFE608440EE60449E4300AE9324

14309b52f5a3df8cb0eb5b6dae9ce4da

17EF094043761A917BA129280618C1D3

2682A1246199A18967C98CB32191230C

2CCE768DC3717E86C5D626ED7CE2E0B7

3032F4C7A6E4E807DD7B012FA4B43718

31B3CC60DBECB653AE972DB9E57E14EC

3A40E0DEB14F821516EADAED24301335

3de2a22babb69e480db11c3c15197586

4DBFD37FD851DAEBDAE7F009ADEC3CBD

4F19D5D2C04B6FC05E56C6A48FD9CB50

58670063EC00CAF0D2D17F9D52F0AC95

588f41b1f34b29529bc117346355113f

5dec2e81037b2d72320516e86a2bcfbd

5f776a0de913173e878844d023a98f1c

5fc86559ae66dd223265540fd5dfaf3b

621e4c293313e8638fb8f725c0ae9d0f

67E032085DC756BB7123DFE942E5DCA4

73396BACD33CDE4C8CB699BCF11D9F56

824C92E4B27026C113D766C0816428A0

8BEFABB08750548D7BA64717D92B71E0

8E5FD9F8557E0D39787DD205ABFFA973

9317458E0D8484B77C0B9FA914A98230

a23d7b6a81dc0b460294e8be829f564d

a642c3dfd7e9dad5dc2a27ac6d8c9868

A6703722C6A1953A8C3807A6FF93D913

aa906567b9feb1af431404d1c55e0241

ac073ad83555f3748d481bcf796e1993

e8770d73d7d8b837df44a55de9adb7d5

fe07da37643ed789c48f85d636abcf66

Командные серверы: IP-адреса и имена хостов

122[.]10[.]9[.]73

122[.]9[.]247[.]4

122[.]10[.]9[.]155

122[.]9[.]247[.]4

23[.]88[.]236[.]96

122[.]10[.]26[.]24

a[.]huntingtomingalls[.]com

ack[.]philippinenewss[.]com

af[.]huntingtomingalls[.]com

afc[.]philippinenewss[.]com

afnews[.]philippinenewss[.]com

articles[.]whynotad[.]com

ccid[.]mooo[.]com

d6[.]philippinenewss[.]com

de[.]philippinenewss[.]com

dec[.]huntingtomingalls[.]com

df1[.]huntingtomingalls[.]com

df2[.]huntingtomingalls[.]com

df3[.]huntingtomingalls[.]com

df4[.]huntingtomingalls[.]com

df5[.]huntingtomingalls[.]com

email[.]philippinenewss[.]com

email[.]philstarnotice[.]com

files[.]philippinenewss[.]com

files[.]philstarnotice[.]com

freebsd[.]extrimtur[.]com

gr[.]philippinenewss[.]com

guaranteed9[.]strangled[.]net

hosts[.]mysaol[.]com

ima03[.]now[.]im

img02[.]mooo[.]com

imgs09[.]homenet[.]org

knl[.]russkoeumea[.]com

login[.]philstarnotice[.]com

mail[.]philippinenewss[.]com

my[.]philippinenewss[.]com

na[.]huntingtomingalls[.]com

na[.]philstarnotice[.]com

new[.]philippinenewss[.]com

news[.]huntingtomingalls[.]com

news[.]philstarnotice[.]com

ng[.]philstarnotice[.]com

ns01[.]now[.]im

ny[.]huntingtomingalls[.]com

ny[.]philstarnotice[.]com

philippinenews[.]mooo[.]com

philnews[.]twilightparadox[.]com

pic[.]philstarnotice[.]com

pm[.]philstarnotice[.]com

pop[.]philippinenewss[.]com

pop[.]philstarnotice[.]com

premium9[.]crabdance[.]com

second[.]photo-frame[.]com

shoping[.]jumpingcrab[.]com

so[.]philippinenewss[.]com

web[.]huntingtomingalls[.]com

web01[.]crabdance[.]com

webmm[.]indiadigest[.]in

wg[.]philippinenewss[.]com

zq[.]philippinenewss[.]com

flags13[.]twilightparadox[.]com

Электронные адреса, на которые зарегистрированы домены:

- huntingtomingalls[.]com — ssdfsddfs@qsdfsq.com

- philippinenewss[.]com — sambieber1990@yahoo.com

- philstarnotice[.]com — sambieber1990@yahoo.com

Имена файлов:

- %systemroot%\system32\irmon32.dll

- %systemroot%\system32\FastUserSwitchingCompatibilityex.dll

- %systemroot%\system32\inetinfo32.dll

- %systemroot%\system32\drivers\drivers\diskfilter.sys

- %systemroot%\system32\usbcon.exe

- %windir%\temp\xKat.exe

- %systemroot%\system32\drivers\drivers\usbmgr.sys

- %appdata%\Microsoft\MMC\mmc.exe

- %systemroot%\system32\Iasex.dll

- %systemroot%\system32\Ipripex.dll

- %windir%\temp\mm_server.exe

- %windir%\temp\sys.exe

- %windir%\temp\test.exe

Правила для Yara:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 |

rule apt_hellsing_implantstrings { meta: version = "1.0" filetype = "PE" author = "Costin Raiu, Kaspersky Lab" copyright = "Kaspersky Lab" date = "2015-04-07" description = "detection for Hellsing implants" strings: $mz="MZ" $a1="the file uploaded failed !" $a2="ping 127.0.0.1" $b1="the file downloaded failed !" $b2="common.asp" $c="xweber_server.exe" $d="action=" $debugpath1="d:\\Hellsing\\release\\msger\\" nocase $debugpath2="d:\\hellsing\\sys\\xrat\\" nocase $debugpath3="D:\\Hellsing\\release\\exe\\" nocase $debugpath4="d:\\hellsing\\sys\\xkat\\" nocase $debugpath5="e:\\Hellsing\\release\\clare" nocase $debugpath6="e:\\Hellsing\\release\\irene\\" nocase $debugpath7="d:\\hellsing\\sys\\irene\\" nocase $e="msger_server.dll" $f="ServiceMain" condition: ($mz at 0) and (all of ($a*)) or (all of ($b*)) or ($c and $d) or (any of ($debugpath*)) or ($e and $f) and filesize %d " $a3="PROXY_INFO: proxy server => %s " $a4="PROXY_INFO: bypass list => %s " $a5="InternetQueryOption failed with GetLastError() %d" $a6="D:\\Hellsing\\release\\exe\\exe\\" nocase condition: ($mz at 0) and (2 of ($a*)) and filesize < 300000 } rule apt_hellsing_xkat { meta: version = "1.0" filetype = "PE" author = "Costin Raiu, Kaspersky Lab" copyright = "Kaspersky Lab" date = "2015-04-07" description = "detection for Hellsing xKat tool" strings: $mz="MZ" $a1="\\Dbgv.sys" $a2="XKAT_BIN" $a3="release sys file error." $a4="driver_load error. " $a5="driver_create error." $a6="delete file:%s error." $a7="delete file:%s ok." $a8="kill pid:%d error." $a9="kill pid:%d ok." $a10="-pid-delete" $a11="kill and delete pid:%d error." $a12="kill and delete pid:%d ok." condition: ($mz at 0) and (6 of ($a*)) and filesize < 300000 } rule apt_hellsing_msgertype2 { meta: version = "1.0" filetype = "PE" author = "Costin Raiu, Kaspersky Lab" copyright = "Kaspersky Lab" date = "2015-04-07" description = "detection for Hellsing msger type 2 implants" strings: $mz="MZ" $a1="%s\\system\\%d.txt" $a2="_msger" $a3="http://%s/lib/common.asp?action=user_login&uid=%s&lan=%s&host=%s&os=%s&proxy=%s" $a4="http://%s/data/%s.1000001000" $a5="/lib/common.asp?action=user_upload&file=" $a6="%02X-%02X-%02X-%02X-%02X-%02X" condition: ($mz at 0) and (4 of ($a*)) and filesize < 500000 } rule apt_hellsing_irene { meta: version = "1.0" filetype = "PE" author = "Costin Raiu, Kaspersky Lab" copyright = "Kaspersky Lab" date = "2015-04-07" description = "detection for Hellsing msger irene installer" strings: $mz="MZ" $a1="\\Drivers\\usbmgr.tmp" wide $a2="\\Drivers\\usbmgr.sys" wide $a3="common_loadDriver CreateFile error! " $a4="common_loadDriver StartService error && GetLastError():%d! " $a5="irene" wide $a6="aPLib v0.43 - the smaller the better" condition: ($mz at 0) and (4 of ($a*)) and filesize < 500000 } |

Хроники APT-атак Hellsing: империя наносит ответный удар

vanello57rus

А ни чего,что в письмах датирована дата и месяц 14 года?Или это просто картинки?

E K

В каком году происходило, тем и датировано.

Иван

Если программы собирались в машинах со сдвинутым системным временем, то анализ потенциального рабочего дня становится менее любопытным.