В процессе подготовки отчета «Развитие информационных угроз во втором квартале 2017 года» я обнаружил, что в списке «TOP-20 мобильных вредоносных программ» появилось несколько довольно распространенных троянцев, которые совершали кражу денег у пользователей, используя услугу WAP-биллинга, т. е. вида мобильных платежей, которые списывают средства напрямую с баланса лицевого счета мобильного телефона пользователя без необходимости регистрации банковской карты или создания имени пользователя и пароля. Этот механизм схож с оплатой с помощью Premium SMS, но в этом случае отправлять какие-либо SMS-сообщения троянцам не нужно – им достаточно лишь нажать кнопку на веб-странице WAP-биллинга. Более распространенное название этой услуги – WAP-подписки.

С точки зрения пользователя, страница, использующая оплату посредством WAP-подписок, ничем не отличается от других. Как правило, такие страницы содержат полную информацию о платеже и кнопку. После нажатия на эту кнопку пользователь перенаправляется на сервер оператора сотовой связи, на котором может быть указана дополнительная информация и который может запросить окончательное подтверждение платежа, попросив пользователя нажать на очередную кнопку. Если пользователь, подключаясь к интернету, использует мобильную передачу данных, то сотовый оператор может определить абонента по IP-адресу. Операторы сотовой связи списывают средства с баланса лицевого счета пользователя только по факту успешного определения абонента и нажатия на кнопку.

С финансовой точки зрения, этот механизм идентичен оплате с помощью Premium SMS, списание денежных средств производится сразу с баланса лицевого счета абонента сотовой связи, зачастую небольшими суммами на протяжении длительного времени, пока пользователь не отменит подписку. Однако в этом случае троянцам отправлять SMS-сообщение не надо — им достаточно нажать кнопку, расположенную на веб-странице с WAP-подпиской.

Мы давно не встречали новых подобных троянцев, а тут вдруг несколько из них возникли, словно из ниоткуда. Несколько зловредов, разработанные различными группами злоумышленников и нацеленные прежде всего на пользователей из России и Индии, неожиданно обрели популярность. Большинство из этих троянцев впервые были обнаружены в конце 2016 года и начале 2017 года, но широкое распространение получили только во втором квартале 2017 года. Я решил получше их изучить.

По сути троянцы делают одно и то же. Сначала отключают Wi-Fi и включают мобильную передачу данных, поскольку WAP-подписки возможны только при подключении к интернету через мобильное подключение. Затем троянцы открывают ссылку, которая перенаправляет жертву на веб-страницу WAP-биллинга. Обычно они загружают веб-страницы и нажимают кнопки при помощи файлов JavaScript (JS). После этого они удаляют входящие SMS-сообщения от сотового оператора, содержащие информацию о подписках.

Более того, некоторые из них способны отсылать Premium SMS или получать права администратора устройства, чтобы пользователю было сложнее удалить троянец.

Trojan-Clicker.AndroidOS.Ubsod

В ходе анализа файлов, задетектированных во втором квартале 2017 года нашей системой, основанной на машинном обучении, я обнаружил, что самые популярные из них относятся к семейству Trojan-Clicker.AndroidOS.Ubsod и воруют деньги посредством WAP-подписок.

Фрагмент кода Trojan-Clicker.AndroidOS.Ubsod, в котором троянец открывает ссылки

Фрагмент кода Trojan-Clicker.AndroidOS.Ubsod, в котором троянец открывает ссылки

Trojan-Clicker.AndroidOS.Ubsod – это небольшой простой троянец, который получает ссылки с управляющего сервера и открывает их. Эти ссылки могут быть просто рекламными –троянец притворяется рекламным ПО, используя такое имя класса, как «ViewAdsActivity». Но в то же время он может удалять все входящие SMS-сообщения, содержащие текст «ubscri» (часть слова «subscription» – «подписка») или «одпи» (часть слова «подписка»). Также он может отключать Wi-Fi и включать мобильную передачу данных. Это необходимо троянцам из-за того, что WAP-биллинг возможен только в случае, когда страница открывается с мобильного устройства при подключении через мобильную передачу данных, а не по Wi-Fi.

Фрагмент кода троянца, удаляющая сообщения с уведомлением об оплате.

Фрагмент кода троянца, удаляющая сообщения с уведомлением об оплате.

Проанализировав эти троянцы, я выяснил, что некоторые из них также содержат дополнительные возможности по расшифровке и загрузке (выполнению) дополнительных исполняемых файлов. Троянцы с такими возможностями получили название Trojan-Dropper.AndroidOS.Ubsod. Эти троянцы, кроме кражи денег через услуги WAP-биллинга, также запускают другой троянец, который детектируется как Trojan-Banker.AndroidOS.Ubsod.

Фрагмент кода троянца Trojan-Banker.AndroidOS.Ubsod, содержащая несколько констант

Фрагмент кода троянца Trojan-Banker.AndroidOS.Ubsod, содержащая несколько констант

Trojan-Banker.AndroidOS.Ubsod интересен тем, что он распространяется не только с другими троянцами, но и как отдельный троянец. Этот мощный троянец обладает довольно обширным функционалом. Он может скачивать и устанавливать приложения, перекрывать окна других приложений своими (в основном для кражи данных учетных записей или кредитных карт), показывать рекламу, отправлять SMS-сообщения, красть входящие сообщения и даже выполнять команды в командном интерпретаторе устройства. Кроме того, он обладает функцией кражи денег через услуги WAP-биллинга. Это означает, что у зараженных пользователей могут быть два троянца, атакующие одну и ту же цель.

Некоторые из команд троянца Trojan-Banker.AndroidOS.Ubsod

Некоторые из команд троянца Trojan-Banker.AndroidOS.Ubsod

Согласно статистике KSN это семейство стало самым популярным среди всех троянцев, заразив 8 000 пользователей из 82 стран в июле 2017 года. 72% атакованных пользователей находились в России.

Xafekopy

Trojan-Clicker.AndroidOS.Xafekopy – это еще одно семейство вредоносных программ, ставшее популярным за последние несколько месяцев. Этот троянец использует JS-файлы прокликивания кнопок на веб-страницах с WAP-биллингом, тем самым незаметно подписывая пользователей на услуги. Самое интересное, что в этих JS-файлах используются такие же имена функций, как и в JS-файлах одного из модулей троянца Ztorg. Этот троянец был создан китайскоговорящими разработчиками (как и Ztorg), но его основной целью были пользователи из Индии (37%) и России (32%).

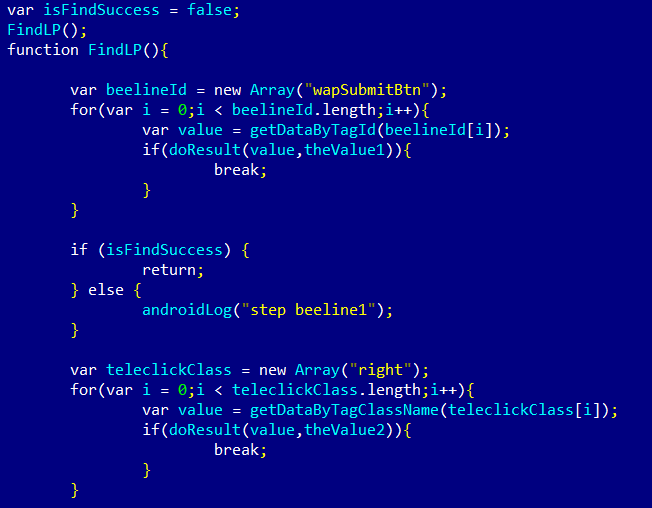

Отрывок из JS-файлов, используемых Trojan-Clicker.AndroidOS.Xafekopy для нажатия кнопок

Отрывок из JS-файлов, используемых Trojan-Clicker.AndroidOS.Xafekopy для нажатия кнопок

Этот троянец распространяется через рекламу, маскируясь под полезные приложения – в основном, под оптимизаторы батареи. После установки, оно ведет себя так же, как и любое другое полезное приложение, но с одной разницей – оно загружает вредоносную библиотеку. Эта библиотека расшифровывает и загружает файлы из папки «assets» дистрибутива. Эти файлы расшифровывают и загружают еще один файл из папки «assets», который несет в себе основной вредоносный функционал. Этот файл расшифровывает (да, опять расшифровка!) JS-файлы. При помощи этих JS-файлов, он может обходить CAPTCHA и нажимать кнопки на веб-страницах WAP-биллинга. Это позволяет ему воровать деньги с лицевых счетов абонентов сотовой связи. Троянец также способен прокликивать некоторые страницы с рекламой, зарабатывая и на этом деньги.

Пока пользователи любуются на интерфейс приложения Battery Master, троянец пытается своровать у них деньги

Пока пользователи любуются на интерфейс приложения Battery Master, троянец пытается своровать у них деньги

Файлы с основным (расшифрованным) функционалом содержат ссылки на страницы WAP-биллинга. Я сумел найти две различные версии этого файла. В одном содержались ссылки на индийские страницы, а в другом – на русские.

Троянец также может отправлять SMS-сообщения (скорее всего, Premium SMS). Кроме того, он может воровать или просто удалять входящие смс в зависимости от команды с управляющего сервера.

Согласно статистике KSN почти 40% атакованных пользователей находились в Индии, а всего более чем 5 000 пользователей из 48 стран были атакованы этим троянцем в июле 2017 года.

Autosus

Основная цель троянца Trojan-Clicker.AndroidOS.Autosus.a – воровать деньги пользователя при помощи технологии кликджекинга на веб-страницах WAP-биллинга. Для выполнения этой задачи троянец получает JS-файл и ссылку на страницу, на которой нужно понажимать кнопки. Он также может спрятать от пользователя входящие SMS-сообщения, применяя правила, которые он получает от управляющего сервера.

Фрагмент кода Trojan-Clicker.AndroidOS.Autosus.a

Фрагмент кода Trojan-Clicker.AndroidOS.Autosus.a

После запуска троянец попросит пользователя активировать права администратора устройства для себя. После этого троянец удалит свою иконку из списка установленных приложений, так чтобы пользователи не смогли его так легко найти. В то же время троянец будет работать в фоновом режиме, получая команды с управляющего сервера на открытие ссылок и нажатие кнопок.

Фрагмент кода Trojan-Clicker.AndroidOS.Autosus.a для обработки данных с управляющего сервера

Фрагмент кода Trojan-Clicker.AndroidOS.Autosus.a для обработки данных с управляющего сервера

Этот троянец атаковал более чем 1 400 пользователей в июле 2017 года, большинство из которых находились в Индии (38%), Южной Африке (31%) и Египте (15%).

Podec

Если говорить о технологии кликджекинга, применяемой к сервисам WAP-биллинга, то нам следует упомянуть троянец Trojan-SMS.AndroidOS.Podec.a. Этот троянец, изначально обнаруженный в 2014 году, был обычным SMS-троянцем до 2015 года, после чего киберпреступники переориентировали его на атаку сервисов WAP-биллинга. У троянца много функций, но его основной задачей стала кража денег при помощи подписок пользователей на WAP-сервисы. Троянец стал первым мобильным троянцем, который обходил CAPTCHA. В течение нескольких последующих кварталов он стал был одним из самых популярнызх мобильных троянцев. Последний раз этот троянец находился в списке 20 самых популярных мобильных троянцев во втором квартале 2016 года.

Podec до сих пор активно распространяется – в основном в России. Он оказался третьим по распространенности троянцем в июне 2017 года среди прочих троянцев, атакующих WAP-биллинг.

Заключение

В течение нескольких последних месяцев мы наблюдали рост популярности троянцев, атакующих сервисы WAP-биллинга в различных странах. Хотя троянцы с подобным функционалом активны на протяжении нескольких последних нескольких лет, мы обнаружили, что появилось нескольких новых троянцев, и заметили значительный рост числа зараженных пользователей за последние месяцы. Кроме того, троянцы ранее атаковали сервисы WAP-биллинга в основном в России, а теперь мы обнаружили, что среди атакованных пользователей оказались пользователи других стран, таких как Индия и Южная Африка.

Также теперь некоторые троянцы, характер атак которых прежде был другим, начали красть деньги пользователей, применяя механизм кликджекинга для сервисов WAP-биллинга.

Нам не удалось выяснить, почему сразу так много киберпреступников начали атаковать сервисы WAP-биллинга. Сервисы WAP-биллинга не являются чем-то новым – во многих странах WAP-биллинг существует уже несколько лет.

MD5

F3D2FEBBF356E968C7310EC182EE9CE0

9E492A6FB926E1338DADC32463196288

A93D3C727B970082C682895FEA4DB77B

66FE79BEE25A92462A565FD7ED8A03B4

AEAE6BFDD18712637852C6D824955859

DA07419994E65538659CD32BF9D18D8A

Рост атак на WAP-подписки