В криминальном подполье многие инструменты и сервисы переходят из рук в руки. За деньги. Например, за определенную сумму можно купить бот-пакеты у самого их разработчика или у его партнеров по бизнесу. Покупатель получает пакет со всеми необходимыми файлами и дополнительной поддержкой, например обновлениями, способными противостоять антивирусному детектированию. Как правило, существует несколько уровней поддержки, на которые покупатель может подписаться.

Однако и в криминальном мире случаются неприятные инциденты.

В феврале этого года некто, назвавшийся Till7, начал предлагать созданный им новый ботнет v0id Bot, эксплуатирующий уязвимость веб-панели. Официальный дистрибьютор по имени 3lite стал предлагать этот бот-пакет на подпольных форумах.

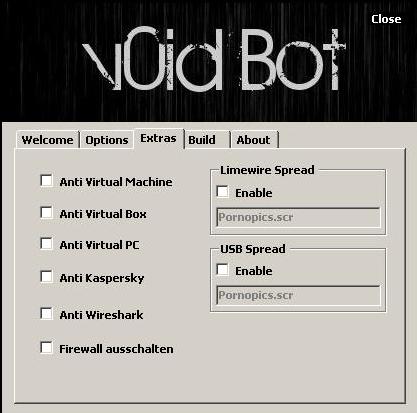

Сам бот, написанный на языке VisualBasic.Net, идет в комплекте с веб-панелью на основе РНР-кода, которая может выполнять следующие функции:

- Посещение определенного сайта

- Загрузка и исполнение файла с определенного сайта

- Рассылка спама по электронной почте/ массированные адресные спам-рассылки/

- Кража идентификационных данных (для DynDNS, Filezilla и пр.)

- DoS-атаки на HTTP- и UDP-серверы

URL-адрес командного центра ботнета

Список «популярных» функций

Я следил за отзывами людей, которые купили этот пакет. Но к середине марта на форумах появились сообщения, в которых покупатели жаловались, что они не получают никакой поддержки ни от разработчика пакета, ни от его партнера.

Один покупатель так разозлился, что просто выложил купленный им пакет для общего доступа. Такой ход стал концом коммерческого использования пакета, и вскоре кто-то другой выпустил модифицированный пакет этого бота с различными изменениями и корректорами ошибок.

Покупатель, который первым обнародовал этот пакет, утверждал, что «этот бот — фуфло», что «разработчику наплевать на своих клиентов» и что «никакой поддержки не было». Второе «раскрытие» пакета, на другом форуме, произошло из-за того, что несколько антивирусных сканеров выявили бот, а значит, его создатель не выполнил свои обязательства, гарантирующие «абсолютную неопределяемость» этого бота.

В марте в интернете была выложена небольшая инструкция, рассказывающая о том, как в три шага стать «хозяином» бота v0id Bot, такое своего рода практическое руководство по изменению двоичного кода бота, чтобы его мог контролировать кто-то вместо настоящего владельца.

Плохо то, что бот не исчез, а наоборот, его теперь может использовать кто угодно. Амбициозным новичкам в киберкриминальном бизнесе нужно просто загрузить пакет, ставший всеобщим достоянием. Несколько дней назад был выпущен полный исходник бота, поэтому мальчиши-плохиши теперь могут создавать свои боты на основе v0id Bot.

Страница входа в систему исходной версии командного сервера

Самое интересное во всей этой истории, на мой взгляд, это скорость цикла и язык.

Весь процесс с момента запуска в продажу оригинального пакета до появления исходника в свободном доступе занял всего месяц. При этом весь процесс был на немецком, и это говорит о том, что киберкриминальное подполье в Германии живет, и живет неплохо — слишком неплохо (ИМХО).

Вор у вора дубинку украл