В начале октября 2015 года мы сообщили об обнаружении троянца Trojan-PSW.AndroidOS.MyVk.a в официальном магазине приложений Google Play. Зловред выдавал себя за легитимное приложение для прослушивания музыки и просмотра видеороликов из социальной сети «Вконтакте».

Тогда же, проанализировав другие подобные приложения из Google Play, мы нашли еще одного троянца и присвоили ему вердикт Trojan-PSW.AndroidOS.Vkezo.a. Судя по статистике Google Play Store у этого троянца было от 100 000 до 500 000 загрузок.

Trojan-PSW.AndroidOS.Vkezo.a был доступен в Google Play Store

Новичок оказался очень похож на MyVk: выдавал себя за приложение для доступа к мультимедиа-контенту социальной сети «ВКонтакте» и обладал заявленной функциональностью. И также в дополнение к ней воровал логин и пароль от социальной сети.

Часть кода Trojan-PSW.AndroidOS.Vkezo.a, в которых производится кража пароля

Мы сообщили о Trojan-PSW.AndroidOS.Vkezo.a в Google, и троянец был удален из Google Play.

Но через месяц, в начале ноября, мы обнаружили новую версию этого троянца, также доступную в Google Play. У этой версии так же было от 100 000 до 500 000 загрузок.

Trojan-PSW.AndroidOS.Vkezo.b был доступен в Google Play Store

По сути, это был тот же самый зловред, только выдающий себя за другое приложение, обладающее, впрочем, практически аналогичными возможностями – легитимными и вредоносными. Поэтому мы присвоили троянцу вердикт Trojan-PSW.AndroidOS.Vkezo.b и сообщили о нем в Google.

Части кода Trojan-PSW.AndroidOS.Vkezo.b, в которых производится кража пароля

Но была у новой версии Trojan-PSW.AndroidOS.Vkezo.a интересная особенность: защита от правообладателей.

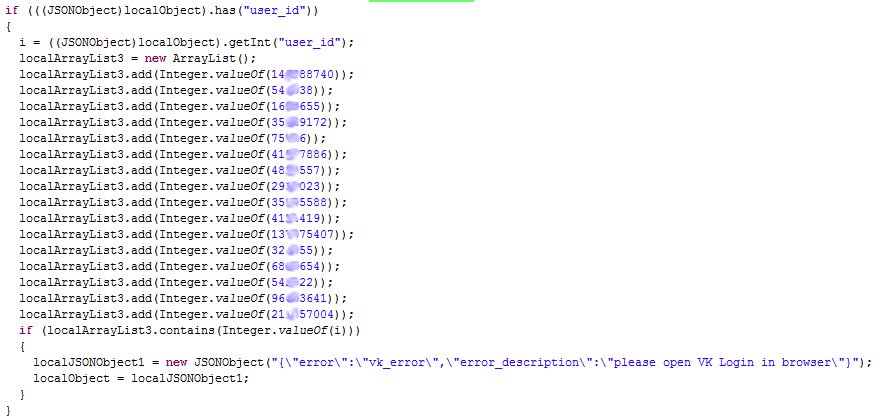

Код Trojan-PSW.AndroidOS.Vkezo.b, в котором производится проверка ID пользователя

Сразу после кражи логина и пароля троянец проверяет ID жертвы в социальной сети на вхождение в некий список пользователей. В случае совпадения троянец выдает сообщение о невозможности авторизации, предлагает авторизоваться через браузер и прекращает работу. Мы изучили страницы этих пользователей из списка и установили, что практически все они работают в компании Warner Music Russia. Судя по всему, троянец использует этот список пользователей, чтобы оградить свою легитимную функциональность от внимания правообладателей, по жалобе которых приложение может быть заблокировано в Google Play.

Судя по статистике Google Play, у этого приложения от 100 000 до 500 000 скачиваний.

Троянец использует два C&C liker[.]in[.]ua и neural[.]in[.]ua. Мы предупредили хостинг, о том, что их услугами пользуются злоумышленники.

Выражаем благодарность Александру Денькову за помощь в обнаружении этого зловреда.

Троянец Vkezo против правообладателей

Анатолий

Полезная информация.

Кирилл

А я пользовался приложением с первым зловредом, и нечего не подазревал, и кражи вроде бы небыло.