Введение

Представление о том, что угроз для операционной системы macOS не существует (по крайней мере, серьезных угроз), бытует уже не первый десяток лет. По степени уверенности в собственной безопасности с владельцами MacBook’ов и iMac’ов могут поспорить разве что пользователи Linux-систем, и нельзя не признать, что в чем-то они правы: по сравнению с Windows-системами количество угроз, нацеленных на macOS, действительно невелико. Но основная причина этого заключается в количестве потенциальных жертв – компьютеров под управлением Windows гораздо больше, чем компьютеров на macOS. Однако ситуация меняется, популярность платформы растет. А вместе с этим, несмотря на все предпринимаемые компанией усилия, меняется ландшафт угроз для устройств Apple, увеличивается количество вредоносного и нежелательного ПО.

Для составления отчета мы воспользовались статистикой, хранящейся в облачной инфраструктуре Kaspersky Security Network. В ней содержится информация обо всех вредоносных программах и других угрозах, которую наши пользователи продуктов для macOS согласились анонимно передавать компании. По сути, все эти угрозы в какой-то момент атаковали компьютеры пользователей защитных решений Kaspersky, но атака была успешно отбита.

Цифры и тренды

Фишинг

- В первой половине 2019 года мы обнаружили почти 6 млн фишинговых атак на пользователей macOS. Из них 11,80% атак были нацелены на корпоративных пользователей.

- Странами с наибольшей долей атакованных фишерами уникальных пользователей macOS стали Бразилия (30,87%), Индия (22,08%) и Франция (22,02%).

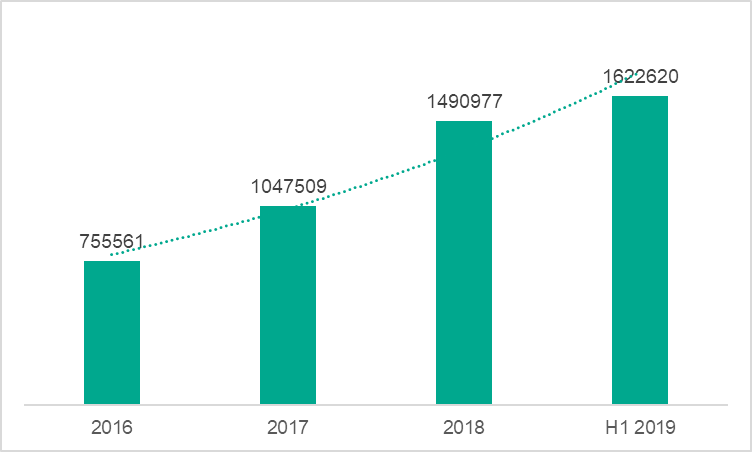

- Количество фишинговых атак с использованием бренда Apple с каждым годом увеличивается на 30–40%. В 2018 году их сумма приблизилась к отметке в 1,5 миллиона атак. По данным на июнь, число фишинговых атак в 2019 году уже превысило 1,6 миллиона – на 9% больше, чем за весь предыдущий год.

Вредоносные и потенциально нежелательные программы

- Количество пользователей macOS, атакованных вредоносными и потенциально нежелательными программами, росло с 2012 по 2017 год, приблизившись к отметке в 255 000 атакованных пользователей в год. Однако начиная с 2018 года количество атакованных пользователей стало уменьшаться, и в первой половине 2019 года составило уже 87 000.

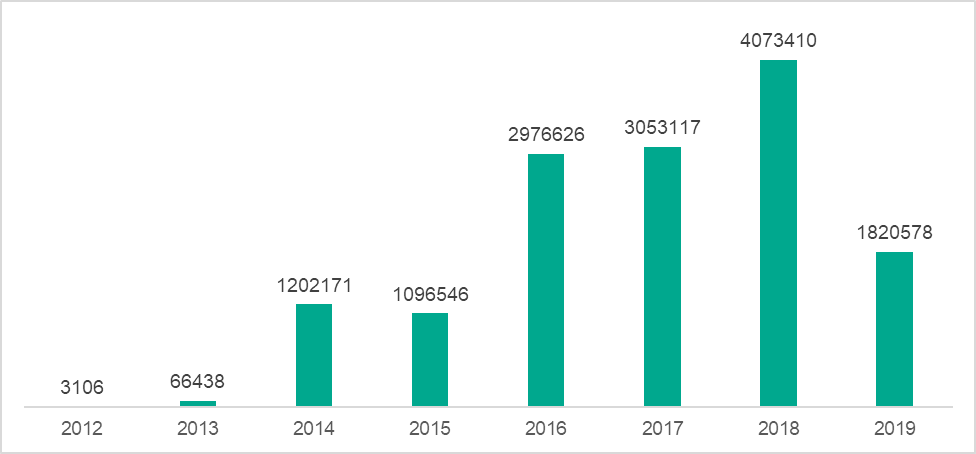

- Количество атак на пользователей macOS с использованием вредоносных и потенциально нежелательных программ возрастало ежегодно, начиная с 2012 года, и в 2018 году перешагнуло отметку в 4 миллиона атак. В первой половине 2019 года число атак составило 1,8 миллиона.

- Подавляющее большинство угроз для macOS в 2019 году относилось к категории AdWare. Среди вредоносного программного обеспечения самой популярной угрозой стало семейство Shlayer, маскирующееся под Adobe Flash Player или его обновления.

- Больше четверти «мак-юзеров», защищенных решениями «Лаборатории Касперского» и столкнувшихся с атаками вредоносного и нежелательного ПО, живут в США.

Фишинг для пользователей Mac

Собирать детальную статистику по фишинговым угрозам, направленным на пользователей macOS, мы начали в 2015 году. Собранные за эти четыре года данные позволяют утверждать, что количество фишинговых атак на пользователей macOS растет, и растет весьма активно. Если в 2015 году мы обнаружили всего 852 293 атаки, то в 2016 году эта цифра выросла на 86%, перевалив за полтора миллиона, а в 2017-м достигла четырех миллионов. В 2018 году рост продолжился, перейдя отметку в 7,3 миллиона. Сейчас мы видим, что только за первую половину 2019 года было совершено 5 932 195 атак, а это означает, что при сохранении динамики к концу года количество атак может перевалить за 16 миллионов.

Доля корпоративных пользователей macOS, столкнувшихся с фишингом в первой половине 2019 года, составила 11,80%. Это небольшой рост по сравнению с аналогичным периодом 2018 года, когда этот показатель равнялся 10,25%.

Тематика фишинговых страниц

Чтобы понять, за какие сервисы выдают себя фишинговые страницы, мы проанализировали наиболее распространенные уловки фишеров и географию атакованных пользователей. Полученные результаты мы сравнили с аналогичным периодом 2018 года.

И в 2019, и в 2018 году фишинговые страницы, которые посещали пользователи MacOS, чаще всего притворялись банковскими сервисами – 39,95% в 2019-м и 29,68% в 2018-м. За ними следуют глобальные интернет-порталы с 21,31% и 27,04% соответственно. Третье место в 2019 году заняли социальные сети (12,3%), заменив располагавшиеся там в 2018 году интернет-магазины (10,75%).

| H1 2018 | H1 2019 | ||

| Банки | 29,68% | Банки | 39,95% |

| Глобальные интернет-порталы | 27,04% | Глобальные интернет-порталы | 21,31% |

| Онлайн-магазины | 10,75% | Социальные сети | 12,30% |

| Платежные системы | 6,63% | Платежные системы | 8,40% |

| Телекоммуникационные компании | 5,22% | Онлайн-магазины | 8,24% |

| Социальные сети | 5,06% | Веб-сервисы | 4,70% |

| Финансовые сервисы | 4,87% | Телекоммуникационные компании | 2,06% |

| Веб-сервисы | 4,16% | IT-компании | 0,49% |

| Мессенджеры | 1,19% | Онлайн-игры | 0,44% |

| Онлайн-игры | 1,06% | Финансовые сервисы | 0,35% |

| Другие | 4,35% | Другие | 1,76% |

Фишинговые страницы, доли пользователей, первая половина 2018 г. и 2019 г.

География

Странами с наибольшей долей атакованных уникальных пользователей продуктов для macOS, на которых были задетектированы попытки фишинговых атак в первой половине 2019 года, стали Бразилия (30,87%), Индия (22,09%) и Франция (22,02%). В 2018 году тройка отличалась от 2019 года лишь долей атакованных пользователей: в Бразилии решения «Лаборатории Касперского» задетектировали атаки на каждого четвертого пользователя продуктов (26,02%), во ФРанции это был каждый пятый (20,86%), а в Индии атаки были предотвращены у 17,70% пользователей.

| H1 2018 | H1 2019 | ||

| Страна | % атакованных | Страна | % атакованных |

| Бразилия | 26,02% | Бразилия | 30,87% |

| Франция | 20,86% | Индия | 22,09% |

| Индия | 17,70% | Франция | 22,02% |

| Испания | 17,40% | Испания | 22,01% |

| Гонконг | 15,65% | Австралия | 20,08% |

| Австралия | 15,14% | Мексика | 19,89% |

| Великобритания | 14,43% | Италия | 18,36% |

| Мексика | 13,53% | Великобритания | 18,11% |

| Канада | 13,49% | Канада | 18,06% |

| Италия | 13,11% | Россия | 17,25% |

География фишинговых атак по доле пользователей, первая половина 2018 г. и 2019 г.

Спам и фишинг с использованием бренда Apple

Среди общего потока фишинга, с которым сталкиваются пользователи macOS, стоит отдельно отметить поддельные веб-страницы, имитирующие официальные страницы Apple или просто содержащие упоминание бренда. Не так давно, в 2016 году, атак с использованием бренда было сравнительно немного – 755 тысяч. Но уже в следующем году их количество выросло почти на 40% и превысило 1 млн, а еще через год практически достигло отметки в 1,5 млн. У нас есть все основания полагать, что в 2019 году будет поставлен новый «рекорд»: только за первое полугодие наши решения предотвратили более 1,6 млн атак, а это означает, что по итогам года мы увидим как минимум двукратный рост.

Рассмотрим несколько примеров фишинговых страниц, имитирующих веб-страницы официального сайта Apple. Одна из самых популярных целей такого фишинга – это, конечно же, кража Apple ID.

|

|

Образцы фишинговых страниц, созданных с целью кражи Apple ID

Ссылки на такие сайты обычно рассылаются в письмах якобы от службы поддержки Apple. Получателю под угрозой блокировки аккаунта предлагают перейти по ссылке и авторизоваться, чтобы подтвердить указанные в профиле данные.

|

|

Образцы фишинговых писем, разосланных с целью кражи Apple ID

Другой вариант фишинга: письмо с благодарностью за покупку устройства Apple или приложения в App Store. «Покупателю» предлагается узнать больше о товаре (или отказаться от него), щелкнув по ссылке, ведущей на фишинговую страницу. Здесь от жертвы требуют ввести логин и пароль Apple ID, которые, само собой, будут отправлены злоумышленникам.

Атака зловредов

Еще одна разновидность фишинговых веб-страниц – это страницы-уведомления об обнаружении вредоносных программ. Оформление таких уведомлений разнится, встречаются очень качественно выполненные варианты, использующие дизайн официального сайта Apple. Угроза заражения вредоносным ПО должна убедить пользователя позвонить по фальшивому номеру службы поддержки или установить поддельное антивирусное приложение, которое сделает несуществующую угрозу вполне реальной.

Вредоносные и нежелательные программы для macOS

На момент написания этого отчета в нашей коллекции находилось 206 759 уникальных вредоносных и потенциально нежелательных файлов для macOS. Ниже на графике можно видеть динамику роста этой коллекции, т.е. сколькими подобными файлами мы пополняли ее в тот или иной год.

Как видно из графика, до 2011 года количество обнаруживаемых каждый год вредоносных файлов для macOS можно было назвать незначительным. Но затем ситуация изменилась – начиная с 2012 года количество собираемых нами файлов стало удваиваться от года к году. Однако за первое полугодие 2019 года было обнаружено лишь 38 677 вредоносных и потенциально нежелательных объектов, а это означает, что в этом году вряд ли стоит ожидать такого прироста коллекции, который мы видели ранее.

Чтобы узнать, как менялось количество атакованных вредоносным ПО пользователей macOS за последние годы, мы изучили на нашу статистику – с 2012 года (с момента начала систематизации данных). Как и в случае с графиком выше, можно увидеть резкое увеличение атакованных пользователей с 2012 по 2017 год.

Чтобы примерно оценить, как часто пользователи macOS подвергаются атакам вредоносного и нежелательного ПО, посмотрим на график количества срабатываний продуктов «Лаборатории Касперского» на оба типа угроз.

Количество срабатываний продуктов «Лаборатории Касперского» на вредоносное и потенциально нежелательное ПО для macOS, c 2012 г. по июнь 2019 г.

На этом графике четко виден рост количества атак, случившийся в 2018 году. В то же время данные за 2019 год – 1 820 578 атак за первые 5 месяцев – заставляют предположить, что в этом году количество атак пойдет на спад.

География атак

Чтобы получить представление о географическом распределении угроз для macOS и узнать, есть ли в мире регионы, чьи пользователи сегодня чаще всего подвергаются атакам зловредного ПО, мы составили рейтинг стран по доле уникальных атакованных пользователей за первую половину 2019 года и для сравнения за первую половину 2018 года.

| H1 2018 | H1 2019 | |||

| # | Страны | % атакованных пользователей* | Страны | % атакованных пользователей* |

| 1 | США | 29,2% | США | 24,4% |

| 2 | Германия | 11,9% | Германия | 14,6% |

| 3 | Франция | 8,3% | Франция | 12,4% |

| 4 | Великобритания | 7,3% | Великобритания | 6,8% |

| 5 | Канада | 4,7% | Испания | 5,1% |

| 6 | Россия | 4,3% | Япония | 4,7% |

| 7 | Испания | 3,8% | Россия | 4,6% |

| 8 | Италия | 2,8% | Канада | 4,1% |

| 9 | Япония | 2,7% | Италия | 4,0% |

| 10 | Бразилия | 2,5% | Бразилия | 2,9% |

* Доля атакованных пользователей в стране от всех атакованных пользователей продуктов «Лаборатории Касперского» для macOS.

Первая тройка 2019 года осталась неизменной: на первом месте США (24,4%), на втором – Германия с (14,6%), а на третьем – Франция (12,4%).

Угрозы 2019 года

Вот так выглядит ТОР 10 угроз для macOS за первую половину 2019 года:

| Вердикт | %* |

| HEUR:Trojan-Downloader.OSX.Shlayer.a | 21,74% |

| not-a-virus:HEUR:AdWare.OSX.Bnodlero.q | 16,34% |

| not-a-virus:HEUR:AdWare.OSX.Spc.a | 12,75% |

| not-a-virus:HEUR:AdWare.OSX.Geonei.as | 10,24% |

| not-a-virus:AdWare.OSX.Geonei.ap | 10,24% |

| not-a-virus:HEUR:AdWare.OSX.Pirrit.j | 7,78% |

| not-a-virus:HEUR:AdWare.OSX.Pirrit.p | 7,60% |

| not-a-virus:AdWare.OSX.Agent.b | 6,17% |

| not-a-virus:HEUR:AdWare.OSX.Pirrit.o | 6,00% |

| not-a-virus:HEUR:AdWare.OSX.MacSearch.a | 5,82% |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных пользователей защитных решений «Лаборатории Касперского» для macOS.

За исключением троянца Shlayer на первом месте (о нем чуть позже), все остальные места занимает различное нежелательно ПО класса AdWare. Задачей этих программ, как можно догадаться, является показ рекламы везде, где только можно: в системных уведомлениях, в баннерах на веб-страницах, в выдаче поисковых систем, в браузере и т. д. Это не вредит пользователю, но определенно не добавляет положительных эмоций при работе с компьютером.

Перейдем от общего описания к конкретным примерам. Представители семейства AdWare.OSX.Bnodlero предпочитают работать с браузером: устанавливают рекламные расширения, меняют поисковую систему по умолчанию и домашнюю страницу. Плюс к этому они могут скачивать и устанавливать другие рекламные приложения.

Некоторые представители семейства AdWare.OSX.Pirrit заходят еще дальше и устанавливают на машине жертвы прокси-сервер для перехвата трафика из браузера. С этим семейством тесно связано еще одно – Agent.b, поскольку именно его представители часто скачивают Pirrit. В свободное от скачивания, распаковки и запуска файлов время Agent.b занимается внедрением JS-кода c рекламой в просматриваемые жертвой веб-страницы.

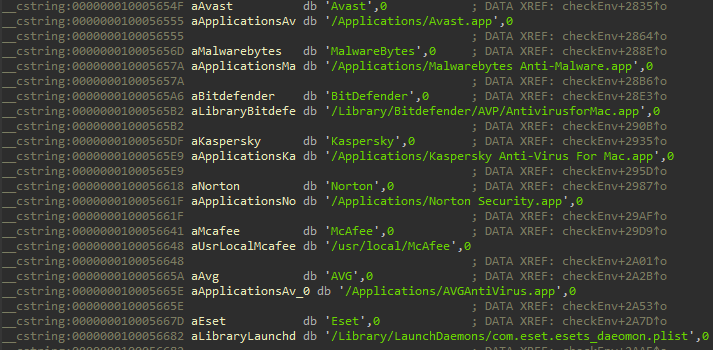

Также хотим отметить семейство AdWare.OSX.Cimpli, которое на первый взгляд ничем не отличается от других рекламных программ. Однако его представители действуют более хитро и не проявляют активность, если находят в macOS установленное защитное решение.

Мы предполагаем, что подобная функциональность Cimpli должна защитить его от попадания в базы компаний – разработчиков защитного ПО и, как следствие, от блокировки. Кроме того, если есть шанс, что пользователь удалит программу, в этом случае зловред «проснется» и начнет работу.

Что касается семейства Trojan-Downloader.OSX.Shlayer, занимающего первое место в нашей десятке, то его представители загружают и устанавливают различные рекламные приложения, преимущественно представителей семейства Bnodlero (и это одна из причин, почему Bnodlero расположился на второй позиции).

Почему мы так часто детектируем именно этот зловред? Все дело в его широком распространении: если попробовать поискать, где бесплатно посмотреть или скачать популярный фильм или сериал, то первые же ссылки приведут на ресурсы, требующие обновить Flash Player для просмотра контента. За такими обновлениями и скрывается Shlayer.

Заметим, что этим приемом – поднятием ссылки на вредоносную страницу в поисковой выдаче по определенным запросам – пользуются и распространители других зловредов. Не так давно мы изучили, какие опасности подстерегали фанатов «Игры престолов» и других популярных сериалов, которые хотели скачать или посмотреть онлайн новые и еще не вышедшие эпизоды.

При этом с технической точки зрения Shlayer не представляет собой ничего особенного. Его главный исполняемый файл является Bash-скриптом и состоит всего из четырех строчек кода. Все, что он делает, – расшифровывает и запускает другой файл, «принесенный» с собой, который в свою очередь качает, расшифровывает и запускает еще один файл. Тот делает то же самое. В конце концов, вся эта «матрешка» приводит к тому, что в macOS пользователя оказывается установлено, прописано в автозагрузку и хорошенько спрятано сразу несколько AdWare-программ.

Два других семейства зловредов, с которыми мы сталкивались в первом полугодии, – это Trojan.OSX.Spynion и Trojan-Downloader.OSX.Vidsler. Оба далеко не так популярны, как Shlayer, и встречались менее чем у одного процента наших пользователей. Однако у каждого из них свой метод обмана потенциальной жертвы, и оба заслуживают внимания.

Троянец Trojan.OSX.Spynion распространяется вместе с некоторыми бесплатными приложениями для macOS, преимущественно с таких сайтов, как MacUpdate, VersionTracker и Softpedia. В процессе установки самого приложения на компьютер жертвы скачивается и устанавливается вредоносный компонент. Основная задача Spynion – это слежка за активностью пользователя в сети и передача перехваченных конфиденциальных данных на серверы злоумышленников. Троянец также обладает функциональностью бэкдора, т.е. позволяет злоумышленникам удаленно подключиться к macOS пользователя.

Trojan-Downloader.OSX.Vidsler распространяется посредством ссылок на баннерах, только на этот раз под предлогом обновления видеокодеков или скачивания новой версии видеоплеера. С точки зрения функциональности Vidsler похож на Shlayer – скачивает, устанавливает и запускает другое вредоносное ПО, чаще всего AdWare семейства FkCodec.

В завершение можно отметить еще несколько довольно опасных троянцев, с которыми, к счастью, довольно сложно встретиться. Например, семейство троянцев-шифровальщиков Trojan-Ransom.OSX.KeRanger, представители которого зашифровывают все файлы пользователя на диске и требуют выкуп. Распространялись они через официальный сайт торрент-клиента Transmission. Другой пример – троянец Trojan-Spy.OSX.Ventir, который обладает сложной модульной архитектурой и содержит в себе не только бэкдор для удаленного доступа к macOS жертвы, но и кейлоггер.

MacOS и целевые атаки

Собранная нами статистика, относящаяся к угрозам для macOS, довольно убедительно говорит о том, что рассказы о полной защищенности этой операционной системы – не более чем рассказы. Однако самый большой аргумент против неуязвимости как macOS, так и iOS – это атаки на отдельных пользователей или группы пользователей этих операционных систем. За последние несколько лет мы видели, по крайней мере, восемь кампаний, чьи организаторы делали ставку на то, что пользователи MacBook, iPhone и других устройств не ожидают столкновения с вредоносным ПО, созданным специально для платформ Apple.

Из-за особенности политики Apple в отношении антивирусного ПО продуктовая линейка «Лаборатории Касперского» не содержит защитного решения для iOS, потому компания не располагает статистикой угроз для этой операционной системы. Тем не менее наряду с вредоносным ПО для ОС Android исследователи «Лаборатории Касперского» также сталкивались с вредоносными имплантами для iOS.

Далее мы рассмотрим наиболее интересные, с нашей точки зрения, целевые атаки на платформы macOS и iOS, которые мы расследовали в 2018–2019 годах.

Skygofree, имплант для iOS (январь 2018)

Вскоре после обнаружения Android-импланта Skygofree эксперты «Лаборатории Касперского» нашли и проанализировали имплант для iOS, разработанный той же группой киберпреступников. Он был найден в результате анализа инфраструктуры Skygofree и представлял собой несколько конфигурационных файлов (MobileConfig) для iOS, которые использовались для регистрации устройства на MDM-сервере.

Sofacy XAgent (март 2018)

Эксперты «Лаборатории Касперского» внимательно следят за деятельностью Sofacy – одной из наиболее профессиональных группировок, занимающихся кибершпионажем. Помимо прочего в арсенале этой группы есть XAgent – набор зловредов, объединенных общей базой кода, каждый из которых индивидуально модифицирован для заражения определенной ОС, в том числе macOS и iOS. Впрочем, последние обнаруженные образцы зловреда для iOS датированы концом 2014 года и началом 2015 года, а это может означать, что киберпреступники (временно) потеряли интерес к чужим iPhone и iPad.

Импланты для iOS и Windows, ассоциированные с Bahamut (июль 2018)

При изучении iOS-импланта от Skygofree наши эксперты предпринимали попытки найти другие вредоносные кампании, в ходе которых для компрометации устройств на базе iOS также использовались результаты исследования MDM-системы Apple, проведенного Intrepidus Group. В результате были найдены несколько серверов, предположительно относящихся к группировке Bahamut и активных с 2017 года.

Операция AppleJeus (август 2018)

В ходе расследования атаки на сервис обмена криптовалюты, предпринятой группировкой Lazarus, мы обнаружили, что атакующие рассылали потенциальным жертвам письма со ссылкой на вредоносное macOS-приложение для торговли криптовалютой.

ThreatNeedle и Manuscrypt (октябрь 2018)

В 2018 году мы также обнаружили подозрительную активность Manuscrypt – зловреда, используемого исключительно группировкой Lazarus. Новые образцы заметно отличались от «засветившихся» в предыдущих кампаниях, так что мы дали им новое имя: ThreatNeedle.

Windtail (декабрь 2018)

Вскоре после того, как компания DarkMatter рассказала в августе 2018 года о группировке Windshift, мы организовали собственное расследование деятельности этой группы, в частности нас интересовал зловред для macOS, названный Windtail.

Новый macOS-зловред от Lazarus (январь 2019)

Спустя полгода после операции AppleJeus мы обнаружили новую активность группы Lazarus со схожими симптомами: вновь под ударом оказались компании из финансового сектора и вновь в ходе атаки использовалось неизвестное ранее вредоносное ПО для macOS.

Новая версия iOS-импланта от FinSpy (середина 2019)

В конце 2018 года мы обнаружили «в дикой природе» новую версию iOS-импланта FinSpy, судя по всему, изготовленную летом того же года. Этот имплант был частью продукта FinSpy Mobile, предоставляемого известным разработчиком ПО для слежки.

Заключение

Зловреды для macOS прошли долгий путь от единичных экземпляров вредоносного ПО в 2004 году до сотен тысяч образцов в 2019 году. Однако взрывной рост, похоже, уже позади, и снижающуюся активность киберпреступников на этой платформе также нельзя не отметить. Впрочем, владельцы MacBook и iMac и раньше не были приоритетными целями на фоне пользователей Windows, атаковать которых было гораздо выгоднее просто в силу их количества. Не говоря уже о большом числе известных и не очень эксплойтов для этой ОС, которые в сочетании с нерегулярной установкой обновлений пользователями делали процесс заражения более легким и приятным для киберпреступников.

Другой важный аспект, который мы обнаружили в ходе подготовки этого отчета: вместо вредоносного ПО владельцы MacBook и iMac все чаще получают раздражающую, но в большинстве случаев относительно безвредную рекламу. Похоже, что именно такой способ монетизации заражения позволяет злоумышленникам получать прибыль и экономить на расходах – создавать полноценное вредоносное ПО для macOS сложнее и дороже. Причина этого кроется как в меньшем количестве потенциальных жертв, так и в усилиях, которые предпринимает Apple для защиты своих клиентов.

К бюджетным угрозам можно отнести фишинг и социальную инженерию, которые сейчас также находятся на подъеме. Основной целью злоумышленников был и остается Apple ID – пользовательский ключ к инфраструктуре Apple, который сравнительно несложно монетизировать, например, продать другим злоумышленникам. Пожалуй, кража таких данных сейчас является наиболее опасной угрозой для пользователей macOS по соотношению вероятности столкновения с угрозой и возможных потерь в случае успешной атаки. И наша статистика говорит, что эта угроза в ближайшее время будет нарастать.

Крайне опасной, но также крайне редко встречающейся угрозой являются сейчас целевые атаки на пользователей macOS и iOS, преимущественно корпоративных. Сразу несколько известных киберпреступных группировок работают над созданием вредоносного ПО для этих операционных систем, однако вероятность стать целью таких программ крайне мала. Впрочем, если вы работаете в финансовой организации, например в банке, и MacBook или iPhone являются корпоративным устройством, то ваши шансы существенно возрастают. Настолько, что мы не рекомендуем рассчитывать на невостребованность устройств, а озаботиться более надежной защитой. Тем более что мы ожидаем рост целевых атак на macOS и iOS в 2019–2020 годах.

Угрозы для пользователей macOS