Мы с коллегами уже не раз затрагивали тему «заработка» легких денег в своих публикациях: работа оператором такси без собеседования, продажа трафика «без SMS и регистрации», махинации с криптовалютой и т. д. Однако мошенники продолжают разрабатывать новые схемы обмана доверчивых пользователей, а значит, и мы продолжим рассказывать об их махинациях. На этот раз мы обратили внимание на многочисленные предложения поучаствовать в «беспроигрышной» лотерее, получить приз или пройти опрос за вознаграждение: только с августа 2018 года наши решения предотвратили более 2,4 млн. попыток перехода на такие мошеннические страницы.

Количество попыток переходов пользователей на фишинговые страницы, предлагающие пройти опрос или поучаствовать в розыгрыше, август — ноябрь 2018 года

Каждый день мы добавляем в наши списки запрещенных десятки подобных мошеннических ресурсов, поэтому можем обозначить их общие черты. Как правило, они похожи друг на друга, в них используются одинаковые шаблоны оформления, меняются лишь отдельные графические элементы.

«Мотивирующий» опрос практически не отличается от «самого грандиозного», даже сумма выплат та же самая

Говорят, если ввести «унитарный дотационный центр» в поисковую строку браузера, можно увидеть много страниц с жалобами на обман

Обычно ссылки на фишинговые сайты распространяются посредством массовой рассылки от неизвестных отправителей, ссылки на страницы «розыгрышей» и «опросов» исключением не стали.

Зачастую подобные письма рассылаются от имени известных крупных компаний: такое сообщение с большей вероятностью будет открыто жертвой — соответственно, возрастет и вероятность ее перехода по ссылке.

Один из популярных у мошенников приемов — использование Google Forms для рассылки писем на скомпрометированные ящики пользователей. Схема довольно проста в исполнении и не требует от злоумышленников глубоких технических познаний. Для отправки письма от имени Google Forms (forms-receipts-noreply@google.com) мошенникам достаточно лишь создать красивый шаблон опроса со ссылкой, на которую нужно кликнуть. И указать при этом в настройках шаблона, что необходимо отправлять респондентам копии их ответов. Наконец, нужно ввести в поле «Адрес электронной почты» адреса скомпрометированных аккаунтов. После этих нехитрых действий владельцы адресов начнут получать заданные сообщения.

Однако на простой рассылке фишинговых писем злоумышленники не остановились. Специально для владельцев Android-устройств они разработали и опубликовали в Google Play приложение, ссылку на которое распространяли в различных социальных сообществах для увеличения охвата аудитории.

Схема работы мошеннических сайтов

Поскольку по большей части фишинговые сайты работают по одной и той же мошеннической схеме, разберем принцип работы на примере одного из них.

После того как пользователь кликает на ссылку из письма, он попадает на главную страницу. Здесь представлена информация о бюджете акции (обычно ЗАГЛАВНЫМИ БУКВАМИ), сумме, «выигранной» другими пользователями, и количестве оставшихся «призов». Есть и отзывы «победителей» — естественно, поддельные. Все это должно подавить оставшийся у потенциальной жертвы скептицизм:

Если посетитель подтверждает свое желание участвовать в акции, он перенаправляется на страницу ввода персональных данных:

По завершении регистрации жертве предлагают ответить на вопросы, якобы сгенерированные специально для нее:

Но это не все, после ответов на вопросы пользователю предлагают поучаствовать в розыгрыше бонуса или приза. В нашем примере он должен кликнуть на один из предлагаемых сундуков и узнать сумму выигрыша (в том, что пользователь «выиграет» несколько десятков тысяч, можно не сомневаться):

Игра заканчивается, как только жертва нажимает на кнопку «Зачислить на баланс и продолжить». Несуществующие деньги зачисляются на несуществующий баланс:

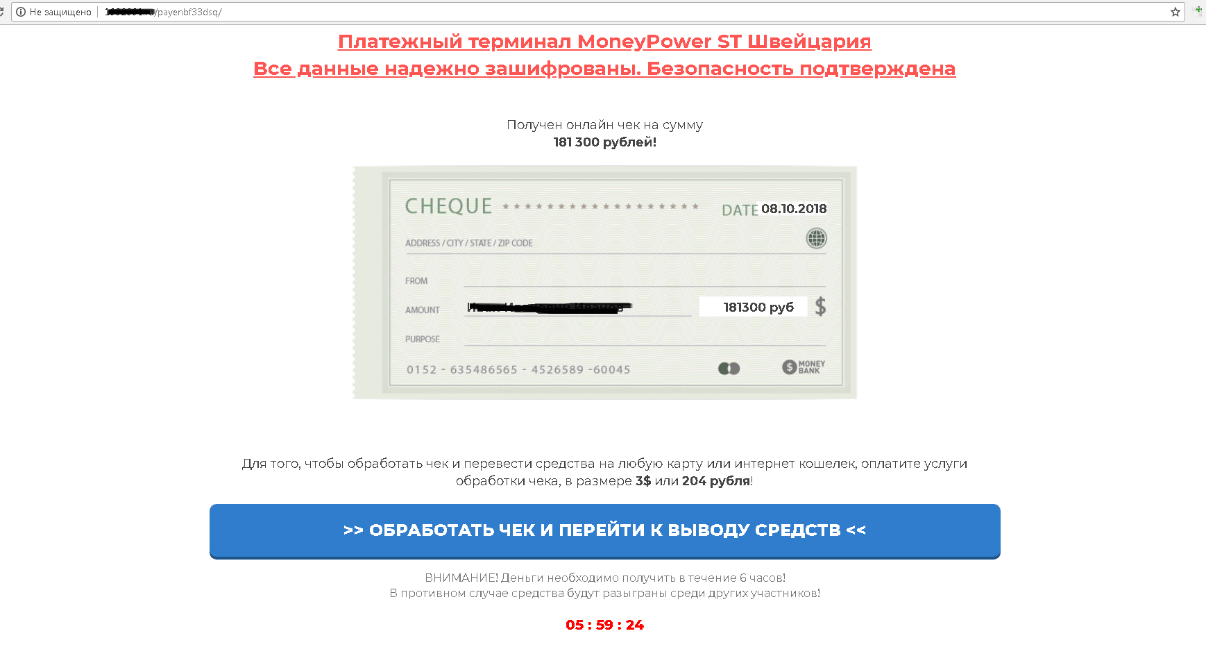

Остается самая малость — «выписать чек», т. е. осуществить вывод средств. Тут мошенники не отказали себе в удовольствии и использовали несколько популярных клише: чеки и швейцарский платежный терминал должны, по-видимому, подчеркивать серьезность происходящего, а надписи вроде «Все данные надежно зашифрованы» подчеркивают, что швейцарское качество не страдает от перехода на онлайн-платежи:

Традиционно для получения средств жертве необходимо оплатить услуги обработки чека, которая составляет 3$ или 204 рубля. Пустяк на фоне честно заработанных сотен тысяч. Но уже на следующем этапе обработки жертва попадает на страничку, где ей предлагают ввести данные банковской карты, куда якобы будут перечислены деньги:

На этом этапе можно заметить несколько деталей, вызывающих подозрение. Первая — домен, на котором располагается форма ввода, зарегистрирован несколько дней назад. Вторая — простой SSL-сертификат с небольшим сроком действия. Третья — перевод осуществляется на номер телефона, что нехарактерно для финансовых учреждений Швейцарии.

Если пользователь в погоне за легкими деньгами проигнорирует все предупреждения, итог может быть разным, начиная от вывода с карты небольшой суммы и заканчивая кражей персональных данных и потерей всех денег на счете.

Как не попасться

Чтобы не стать очередной жертвой подобной схемы, помните несколько простых правил:

- Не переходите по ссылкам, полученным в сообщениях от неизвестных отправителей. Впрочем, даже ссылку от друга стоит внимательно изучить: его аккаунт может быть взломан.

- Проверяйте URL сайта на соответствие содержимому ресурса и на наличие «ошибок», с помощью которых мошенники пытаются выдать подделку за настоящий сайт.

- Для упрощения работы и экономии времени используйте защитные решения со встроенным инструментом защиты от фишинга, который возьмет на себя проверку ссылок.

Поздравляем, вы выиграли фишинг!

Стас

Мне отпровляют что я выграл как узнать что это правда