Более подробная информация о целевой атаке Silence доступна клиентам Kaspersky Threat Intelligence. Контактная информация: intelreports@kaspersky.com

Экспертами «Лаборатории Касперского» была обнаружена новая целевая атака, направленная на финансовые учреждения. Большая часть жертв — российские банки, также заражение обнаружено в финансовых организациях Армении и Малайзии. Атакующие используют известный и по-прежнему очень эффективный метод — получают доступ к внутренней банковской сети и закрепляются в ней. В течении долгого времени киберпреступники изучают внутреннюю инфраструктуру сети и производят запись с экранов машин сотрудников банка. После анализа того, как используется внутрибанковское ПО, киберпреступники осуществляют перевод денежных средств.

Подобная техника успешно использовалась Carbanak и рядом других группировок, хорошо зарекомендовав свою эффективность. Вектор проникновения банковские сети — электронные письма с вредоносными вложениями. Также стоит отметить, что атакующие используют инфраструктуру уже зараженных финансовых учреждений рассылая новым жертвам вредоносные сообщения с реально существующих электронных адресов сотрудников, что существенно повышает шансы на заражение.

Первая волна целевой атаки датируется июлем 2017 года. Новые атаки с использование троянца Silence осуществляются и сейчас.

Технические детали

Пример вредоносного письма:

Вредоносное вложение *.CHM

| md5 | dde658eb388512ee9f4f31f0f027a7df |

| Тип | файл справки Windows .chm |

Вредоносное вложение представляет собой документ формата CHM (Microsoft Compiled HTML Help — проприетарный формат справочных файлов Microsoft). По сути, это набор HTML-страниц, упакованный в сжатом виде в один файл. Формат является интерактивным и может использовать технологию Javascript для перенаправления пользователя на внешний URL (для этого достаточно просто запустить этот файл). Когда жертва открывала вредоносное вложение, автоматически исполнялся вложенный в CHM start.htm.

Этот файл содержал вредоносный Javascript, в задачах которого была загрузка и запуск обфусцированного VBS-скрипта, который в свою очередь загружал файл-дроппер.

Файл-дроппер

| MD5 | 404D69C8B74D375522B9AFE90072A1F4 |

| Дата компиляция | чт Окт 12 2:53:12 2017 |

| Тип | Windows 32 исполняемый |

Дроппер представляет собой 32-битный исполняемый файл, задачей которого является загрузка основных модулей троянца Silence. После успешного запуска дроппер соединяется с управляющим сервером, отсылает ID зараженной машины, загружает основные модули и исполняет их на зараженной системе:

Основные модули

В ходе исследования нами были обнаружены несколько основных модулей троянца Silence, созданных для различных целей. Все они запускаются как службы Windows.

Модуль контроля и управления

| md5 | 242b471bae5ef9b4de8019781e553b85 |

| Дата компиляции | Вт 19 июль 15:35:17 2016 |

| Тип | служба Windows |

Основной задачей данного модуля (запускается как служба Windows — Default Monitor) является контроль за деятельностью зараженной информационной системы и координацией работы других модулей. Также он отвечает за запуск модуля записи содержимого экрана.

Модуль запускается

После запуска он создает канал обмена данными между процессами в сети named pipe с именем «\\.\pipe\{73F7975A-A4A2-4AB6-9121-AECAE68AABBB}». Этот канал используется для обмена данными между модулями в зараженной сети.

После создания канала происходит расшифровка блока данных — файла с заранее определенным в коде именем mss.exe и его исполнение с помощью функции CreateProcessAsUser. Этот сохраненный файл является модулем записи активности экрана зараженного ПК. После его запуска основной модуль ожидает соединений c named pipe.

Модуль записи активности экрана

| MD5 | 242b471bae5ef9b4de8019781e553b85 |

| Дата компиляции | Вт 19 июль 15:35:17 2016 |

| Тип | Windows 32, исполняемый |

Этот модуль использует подсистему Windows Graphics Device Interface (GDI) для записи активности экрана. Это делается с помощью функций CreateCompatibleBitmap и GdipCreateBitmapFromHBITMAP. Затем он подключается к named pipe и производит запись собранной информации. Этот метод позволяет сделать псевдо-видеопоток активности жертвы в виде растровых изображений формата Bitmap.

Модуль связи с управляющими серверами

| md5 | 6A246FA30BC8CD092DE3806AE3D7FC49 |

| Дата компиляции | чт 8 июня 3:28:44 +2017 |

| Тип | служба Windows |

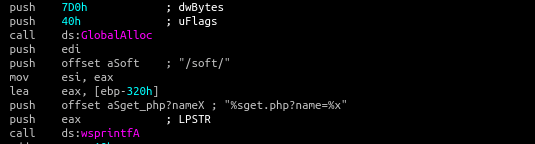

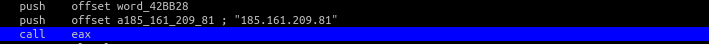

Основной задачей этого модуля Silence является соединение с управляющим сервером и предоставление возможности выполнения удаленных консольных команд. После инициализации вредоносной службы, модуль расшифровывает имена функций Windows API и с помощью функций LoadLibrary и GetProcAddress подготавливает их к прямому вызову.

После успешного распознавания WinAPI вредоносная программа пытается соединиться с управляющим сервером:

Зловред отправляет специальный запрос и ждет ответа от сервера, который состоит из строки, обеспечивающей выбор необходимой операции. Варианты команд:

- htrjyytrn — «реконнект» в русской раскладке клавиатуры;

- «htcnfhn» — «рестарт» в русской раскладке;

- «Ytnpflfybq» — «нет заданий» в русской раскладке.

Программа Winexesvc

| md5 | 0B67E662D2FD348B5360ECAC6943D69C |

| Дата компиляции | ср 18 мая 3:58:26 |

| Тип | Windows 64 исполняемый |

Также на некоторых зараженных компьютерах нами был обнаружен инструмент Winexesvc. Данная программа сама по себе не является вредоносной, но может активно использоваться злоумышленниками как инструмент пост-эксплуатации после успешного заражения. Программа является аналогом известной программы psexec, позволяющей выполнять удаленные команды консоли Windows.

Заключение

Кибератаки на финансовые организации являются одним из самых эффективных способов обогащения киберпреступников. Проведенное исследование показывает, что злоумышленники создают новые виды вредоносных программ, нацеленные непосредственно на банки, и продолжают расширять географию своих интересов. Технологии, используемые в Silence, уже использовались другими группировками при атаках на организации финансового сектора, и по нашему мнению будут активно использоваться в будущем.

Рассылка вредоносных вложений с использованием методов социальной инженерии и почтовой инфраструктуры уже зараженных организаций, по-прежнему является эффективным методом первичного заражения компаний.

Рекомендации

Эффективным методом защиты от целевых атак на финансовые организации являются комплекс мер с использованием усовершенствованных технологий обнаружения аномалий на глубоком уровне. Примером подобного решения является платформа KATA (Kaspersky Anti Targeted Attack).

Индикаторы заражения

Продукты «Лаборатории Касперского» обнаруживают троянец Silence как:

Backdoor.Win32.Agent.dpke

Backdoor.Win32.Agent.dpiz

Trojan.Win32.Agentb.bwnk

Trojan.Win32.Agentb.bwni

Trojan-Downloader.JS.Agent.ocr

HEUR: Trojan.Win32.Generic

Полные данные о индикаторах заражения, а также списки правил YARA для обнаружения предоставляются подписчикам сервиса Kaspersky Threat Intelligence.

MD5

Dde658eb388512ee9f4f31f0f027a7df

404d69c8b74d375522b9afe90072a1f4

15e1f3ce379c620df129b572e76e273f

D2c7589d9f9ec7a01c10e79362dd400c

1b17531e00cfc7851d9d1400b9db7323

242b471bae5ef9b4de8019781e553b85

324D52A4175722A7850D8D44B559F98D

6a246fa30bc8cd092de3806ae3d7fc49

B43f65492f2f374c86998bd8ed39bfdd

cfffc5a0e5bdc87ab11b75ec8a6715a4

The Silence — новая целевая атака на финансовые организации