Краткий обзор

- Backdoor.OSX.Mokes.a – это недавно обнаруженная версия кроссплатформенного бэкдора для OS X, который может работать на всех основных операционных системах (Windows, Linux, OS X). Наш анализ Windows- и Linux-версий бэкдора был опубликован ранее.

- Это семейство зловредов способно красть различные виды данных с компьютера жертвы (создавать скриншоты, перехватывать аудио и видео, копировать документы Microsoft Office, записывать нажатия клавиш).

- Бэкдор также способен исполнять на компьютере-жертве произвольные команды.

- Для коммуникации бэкдор использует надёжный алгоритм шифрования AES-256-CBC.

Предыстория

В январе этого года мы обнаружили новое семейство кроссплатформенных бэкдоров для стационарных компьютеров. Вначале были обнаружены образцы зловреда для систем Linux и Windows, а вот теперь мы наконец нашли версию Mokes.A для OS X. Она написана на C++ с использованием Qt – кроссплатформенного фреймворка для разработки приложений, и статически связана с OpenSSL. Размер файла – около 14 МБ.

А теперь давайте заглянем внутрь этого свежего образца.

«Распакованный» Backdoor.OSX.Mokes.a

Нам в руки образец попал с «распакованным» названием файла, но мы всё же предполагаем, что в дикой природе он запакован, как и вариант под Linux.

Запуск

При первом запуске зловред копирует себя в первую доступную папку из следующего списка, в указанном порядке:

- $HOME/Library/App Store/storeuserd

- $HOME/Library/com.apple.spotlight/SpotlightHelper

- $HOME/Library/Dock/com.apple.dock.cache

- $HOME/Library/Skype/SkypeHelper

- $HOME/Library/Dropbox/DropboxCache

- $HOME/Library/Google/Chrome/nacld

- $HOME/Library/Firefox/Profiles/profiled

В соответствии со своим размещением зловред создаёт файл с расширением PLIST, через который обеспечивает своё закрепление в системе:

После чего настаёт время установить первый сеанс связи с командным сервером зловреда используя HTTP через TCP-порт 80:

Строка user-agent зашита в двоичный файл, сервер в ответ на этот heartbeat-запрос присылает контент формата text/html размером 208 байт. Затем зловред устанавливает зашифрованное соединение через TCP-порт 443, используя алгоритм шифрования AES-256-CBC.

Бэкдор-функционал

Следующая задача зловреда – развернуть функционал бэкдора:

- Перехват аудио

- Отслеживание съёмных носителей

- Создание снимка экрана (каждые 30 сек.)

- Сканирование файловой системы в поиске документов Office (.xls, .xlsx, .doc, .docx)

Злоумышленник, контролирующий командный сервер, может также назначать собственные фильтры для файлов, чтобы повысить эффективность мониторинга файловой системы, а также исполнять произвольные команды в зараженной системе.

Как и на других платформах, в случае недоступности командного сервера зловред создаёт несколько временных файлов, содержащих собранные им данные.

- $TMPDIR/ss0-DDMMyy-HHmmss-nnn.sst (скриншоты)

- $TMPDIR/aa0-DDMMyy-HHmmss-nnn.aat (перехват аудио)

- $TMPDIR/kk0-DDMMyy-HHmmss-nnn.kkt (перехват нажатий клавиш)

- $TMPDIR/dd0-DDMMyy-HHmmss-nnn.ddt (произвольные данные)

DDMMyy = дата: 070916 = 2016-09-07

HHmmss = время: 154411 = 15:44:11

nnn = миллисекунды.

If the environment variable $TMPDIR is not defined, «/tmp/» is used as the location (http://doc.qt.io/qt-4.8/qdir.html#tempPath).

Если переменная среды $TMPDIR не определена, то в качестве места используется «/tmp/» (http://doc.qt.io/qt-4.8/qdir.html#tempPath).

Подсказки от автора

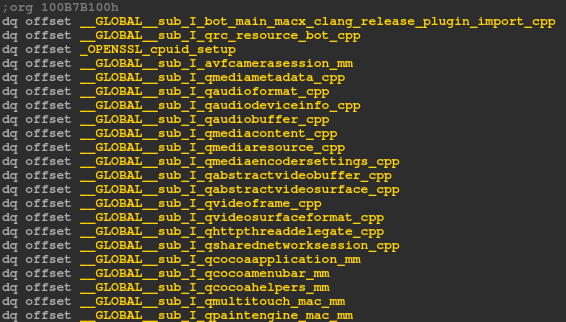

Как и в прошлый раз, создатель зловреда оставил ссылки на соответствующие исходные файлы:

Детектирование

Продукты «Лаборатории Касперского» детектируют этот тип зловредов под вердиктом HEUR:Backdoor.OSX.Mokes.a.

Индикаторы заражения

Хэши:

664e0a048f61a76145b55d1f1a5714606953d69edccec5228017eb546049dc8c

Имена файлов:

$HOME/LibraryApp Store/storeuserd

$HOME/Library/com.apple.spotlight/SpotlightHelper

$HOME/Library/Dock/com.apple.dock.cache

$HOME/Library/Skype/SkypeHelper

$HOME/Library/Dropbox/DropboxCache

$HOME/Library/Google/Chrome/nacld

$HOME/Library/Firefox/Profiles/profiled

$HOME/Library/LaunchAgents/$filename.plist

$TMPDIR/ss*-$date-$time-$ms.sst

$TMPDIR/aa*-$date-$time-$ms.aat

$TMPDIR/kk*-$date-$time-$ms.kkt

$TMPDIR/dd*-$date-$time-$ms.ddt

Хосты:

158.69.241[.]141

jikenick12and67[.]com

cameforcameand33212[.]com

User Agent:

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_9_3) AppleWebKit/537.75.14 (KHTML, как Gecko) Version/7.0.3 Safari/7046A194A

Обнаружен сложный бэкдор под OS X