Редкая реализация протокола RC5/RC6 в дампе ShadowBrokers указывает на наличие связи с вредоносным ПО Equation

13 августа 2016 года началась поистине необычная история. Новый субъект, именуемый ShadowBrokers, выступил с заявлением о наличии у него файлов, принадлежащих хищнику высшего порядка в мире APT-угроз – Equation Group [PDF]. В исходной утечке данных, организованной ShadowBrokers, утверждалось, что архив связан с Equation group, однако никаких технических деталей этой связи представлено не было.

Вместе с написанными на плохом английском тирадами, направленными против «богатых элит» (Wealthy Elites), ShadowBrokers включили в свое сообщение ссылки на два архива, зашифрованные с помощью PGP. Первый был предоставлен бесплатно, якобы в качестве демонстрации честных намерений, второй на момент написания этого текста оставался зашифрованным. Пароль ко второму архиву выставлен на «аукцион», однако учитывая, что злоумышленники запросили 1 миллион BTC (что составляет 1/15 часть суммарного количества биткойнов в обращении), мы считаем эту ставку по меньшей мере оптимистичной, если не совершенно смехотворной.

Первый архив содержит порядка 300 МБ эксплойтов для межсетевых экранов, инструментов и скриптов, подписанных такими кодовыми именами, как BANANAUSURPER, BLATSTING и BUZZDIRECTION. Большинству файлов не менее трех лет – последние записи об изменениях датируются августом 2013 года, а новейшая временная метка относится к октябрю 2013 года.

Эксперты продолжают с энтузиазмом анализировать опубликованные данные, а некоторые уже начали тестировать функциональные возможности эксплойтов, и вполне успешно.

В феврале 2015 года «Лаборатория Касперского» сообщила миру об обнаружении группировки Equation. Теперь мы проанализировали только что опубликованные файлы на предмет связей с известными инструментами, используемыми Equation, такими как EQUATIONDRUG, DOUBLEFANTASY, GRAYFISH и FANNY.

Мы не можем сделать определенные выводы о принадлежности и мотивах злоумышленников, а также о том, каким образом и откуда появились краденые данные, однако мы можем утверждать, что между несколькими сотнями инструментов из опубликованного архива и полученными нами ранее данными по группировке Equation прослеживается тесная связь.

Дьявол – в деталях шифрования

Группировка Equation широко использует в своих творениях алгоритмы шифрования RC5 и RC6, созданные Роналдом Ривестом (Ronald Rivest) в 1994 и 1998 гг. Они очень похожи друг на друга, но в RC6 добавлена дополнительная операция умножения с целью сделать шифр более криптостойким. Оба шифра используют один и тот же механизм настройки параметров ключа и одни и те же магические константы P и Q.

Конкретная реализация RC5/6, используемая во вредоносных программах Equation group, интересна и заслуживает особого внимания благодаря своим специфическим особенностям. Во вредоносных программах Equation библиотека шифрования использует операцию вычитания с константой 0x61C88647. В большей части публично доступного кода RC5/6 данная константа, как правило, хранится как 0x9E3779B9, то есть -0x61C88647. Поскольку на определенных аппаратных средствах сложение выполняется быстрее, чем вычитание, имеет смысл хранить противоположное константе значение и прибавлять его, а не вычитать. Всего во вредоносном ПО группировки Equation мы выявили более 20 различных версий скомпилированного кода RC5/6.

Код, связанный с шифрованием, в образце модуля DoubleFantasy (actxprxy32.dll)

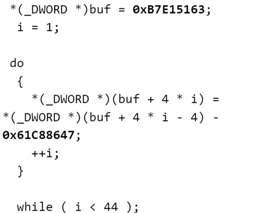

На снимке экрана выше показан главный цикл в подпрограмме настройки RC6, извлеченной из одного из образцов вредоносного ПО Equation. Бесплатный материал, опубликованный ShadowBrokers, содержит 347 различных примеров реализации алгоритмов RC5/RC6. На снимке экрана ниже реализация алгоритма функционально идентична той, что применена группировкой Equation, включая вычитание значения 0x61C88647, которое противоположно константе, используемой в большинстве остальных случаев.

Конкретная реализация RC6 из «BUSURPER-2211-611.exe» (md5: 8f137a9100a9fcc8b512b3729878a373

Сравнив более старый, известный код RC6 из образцов вредоносного ПО Equation с кодом, использованным в большинстве исполняемых файлов из новой утечки данных, мы пришли к выводу, что эти образцы функционально идентичны между собой, и в обоих случаях имеются одинаковые редко встречающиеся характерные особенности реализации алгоритма.

Хотим уточнить на случай, если у вас возник такой вопрос, что до сих пор данная реализация шифра RC6 встречалась только во вредоносном ПО группировки Equation. Архив Shadowbrokers содержит более 300 файлов, реализующих именно эту разновидность RC6 в 24 различных вариантах. Шансы на то, что все эти данные являются поддельными или специально сконструированными, очень невелики.

Такое сходство позволяет нам утверждать с высокой степенью уверенности, что инструменты из утечки данных, организованной ShadowBrokers, связаны с вредоносным ПО группировки Equation. ShadowBrokers утверждали, что данные связаны с группировкой Equation, но не представили никаких технических подтверждений этого. Описанные выше специфические особенности реализации шифрования подтверждают эти заявления.

Более подробные сведения об утечке, организованной ShadowBrokers, и сходстве опубликованных данных с ПО группировки Equation доступны подписчикам отчетов Kaspersky Intelligence Services. За более подробной информацией обращайтесь по адресу intelreports@kaspersky.com

Бесплатные данные от Equation