Антиспам «Лаборатории Касперского» защищает пользователей по всему миру. В антиспам-лаборатории ежедневно обрабатывается более миллиона писем, попадающих в наши ловушки. Для защиты пользователей используется контентная фильтрация, анализ технических заголовков, уникальные графические сигнатуры, а также облачные технологии. Наши аналитики создают новые сигнатуры круглосуточно 7 дней в неделю.

Особенности квартала

Цифры квартала

- Доля спама составила в среднем 76,6% почтового трафика. Это на 3% меньше показателей четвертого квартала 2011.

- Больше всего спама по-прежнему рассылается из Азии (44%) и Латинской Америки (21%).

- Доля писем, содержавших вредоносные вложения, увеличилась на 0,1% по сравнению с предыдущим кварталом и составила 3,3%.

- Доля фишинговых писем в среднем составила 0,02% от всего почтового трафика.

Праздники

Первый квартал года богат на праздники. Этим, конечно, пользуются спамеры. День Святого Валентина, масленица, 23 февраля и 8 марта, день Патрика и, наконец, Пасха — кажется, спамеры не пропустили ни одного праздника.

«Праздничный» спам в большинстве случаев сводился к традиционной рекламе медикаментов, поддельных дорогих товаров и т.п., оформленной в «праздничном» стиле (с добавлением «веских» аргументов в пользу того, что эти товары нужны именно к празднику), или представлял собой партнерский спам, который активизируется именно к праздникам — как, например, партнерские программы по продаже цветов.

Политика в спаме Рунета

Как и предполагалось, в первом квартале 2012 года в Рунете продолжились рассылки политического спама. В подавляющем большинстве случаев он, как и в прошлом квартале, носил близкий к экстремистскому характер. Кроме того, встречался и политический спам от КПСС (или подделка под оный — в таких случаях никогда нельзя сказать достоверно).

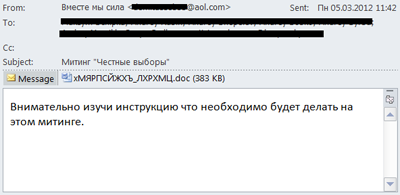

Однако были и другие варианты. Так, в одном из спамовых писем получателю предлагалось ознакомиться с порядком проведения митинга. К сообщению был прикреплен doc-файл, при открытии которого требовалось запустить макросы. И если пользователь запускал их, то на его компьютер устанавливалась троянская программа, предназначенная для выведения из строя операционной системы Windows.

Использовали ли злоумышленники митинг как популярную тему, или это была целевая атака на оппозиционно настроенных пользователей, определенно сказать нельзя. Однако отличительной чертой зловреда было то, что он не обладал функционалом типичных коммерческих вредоносных программ: не воровал пароли, не подгружал боты и т.д. Единственной его задачей было выведение из строя зараженного компьютера.

Методы и трюки спамеров

Вредоносные рассылки

Не можем не отметить, что распространители вредоносных программ среди спамеров — самые изобретательные в области социальной инженерии. Помимо уже описанной рассылки с «инструкцией» для митингующих, нам встречались и другие подделки.

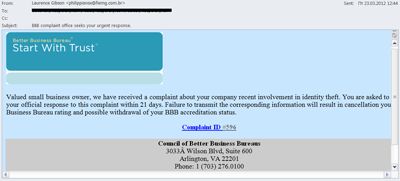

После рассылок с поддельным уведомлением от американской ассоциации электронных платежей NACHA спамеры начали подделывать письма от Better Business Bureau (BBB). BBB — это частная компания, предлагающая потребителям и предпринимателям в Соединенных Штатах и Канаде сведения о компаниях и их оценку (включая отзывы, жалобы, статистику, рейтинги и многое другое) для оказания помощи в принятии решения о покупке и инвестиционной деятельности.

Основной мишенью рассылки были компании малого и среднего бизнеса. В письме сообщалось о якобы поступившей в Бюро жалобе, и использовался классический метод запугивания: если пользователь не ответит на жалобу, то рискует своим рейтингом в BBB. На самом же деле, пройдя по ссылке, пользователь попадал на какой-либо взломанный сайт со встроенным скриптом, с помощью которого он перенаправлялся на вредоносный сайт c известным эксплойт-паком Blackhole.

Похожая схема применялась и в другой рассылке, замаскированной под письмо от авиакомпании. Пользователю предлагалось в онлайн-режиме зарегистрироваться на рейс US Airways.

По ссылке пользователь попадал на сайт со скриптом, перенаправляющим его опять же на вредоносный сайт с эксплойт-паком Blackhole. Если эксплойтам удавалось найти уязвимую программу у пользователя, на машину устанавливалась одна из модификаций троянской программы ZeuS/Zbot.

Кроме того, вредоносные рассылки подделывались под рассылку финансовых новостей, предложения о работе, извещения о банковских переводах, уведомления от социальных сетей и многое другое.

Мошенничество

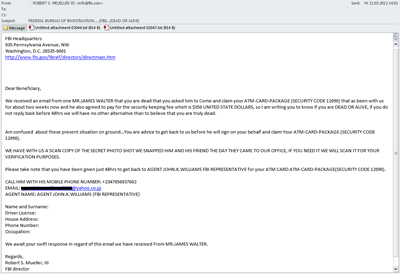

Мошенники в этом квартале тоже проявили фантазию. «Нигерийские» спамеры опять обещали пользователям миллионы — на сей раз покойного Каддафи. Кроме того, они представлялись директором ФБР и пытались выманить у пользователей их личные данные.

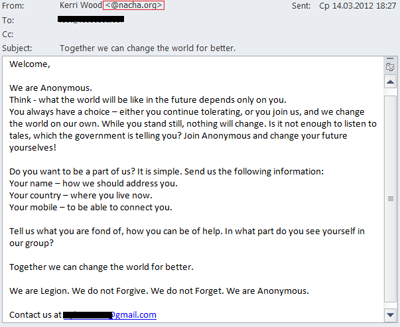

Но особенно нас заинтересовала рассылка якобы от имени хакерской группировки Anonymous. В своем письме, составленном в характерной манере, с использованием некоторых фраз, ставших визитной карточкой группировки, лже-анонимусы предлагали получателю письма поддержать их протест против действий правительств разных стран. Для этого пользователю надо было всего лишь прислать на указанный в письме адрес свое имя, название страны проживания и мобильный телефон.

В данном случае мошенники играют на популярности хакерской группировки. Просьба прислать имя и номер телефона может показаться пользователю безобидной, однако злоумышленники могут распорядиться этими данными весьма неприятным образом, например, подписать владельца телефона на платную услугу.

Отметим, что в поле From этой рассылки значился домен организации Nacha. Вряд ли мошенники действительно хотели связать свою рассылку с деятельностью этой организации. Более вероятна версия, что люди, рассылавшие эти письма, ранее распространяли вредоносные письма, замаскированные под рассылку от Nacha, и просто забыли сменить поддельное поле From в шаблоне, выдаваемом ботам.

Спам-статистика

Доля спама и закрытие ботнетов

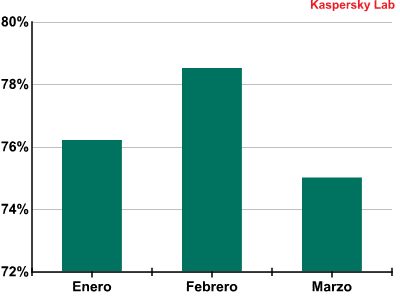

Доля спама в первом квартале 2012 года составила в среднем 76,6% почтового трафика. Это на 3% меньше показателей четвертого квартала 2011.

Доля спама в почтовом трафике, первый квартал 2012 г.

Уменьшение процента мусорных писем в почте не в последнюю очередь связано с тем, что «Лабораторией Касперского» совместно с исследовательскими группами из CrowdStrike Intelligence Team, HoneyNet Project и Dell SecureWorks была обезврежена вторая версия пирингового ботнета Hlux/Kelihos. По нашим данным, в ботнет входило свыше 100 тысяч зараженных компьютеров. Hlux был впервые замечен в декабре 2010, как раз после закрытия командных центров таких крупных ботнетов, как Pushdo/Cutwail и Bredolab. В сентябре 2011 была отключена первая его модификация, однако злоумышленники быстро создали новую версию бота, и в конце того же сентября 2011 появилась новая модификация ботнета, уже с расширенным функционалом. Именно она и была обезврежена в марте 2012.

География спама

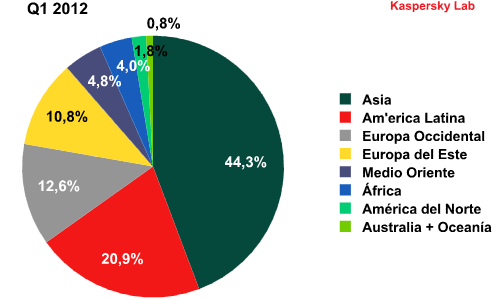

Распределение источников спама по регионам

Что касается географических источников спама, то мы наблюдаем продолжение тенденций 2011 года: хотя и медленно, но неуклонно растет доля спама из стран Азии (+3,83%) и Латинской Америки (+2,66%). Кроме того, растет доля спама из Африки (+0,67%) и Ближнего Востока (+1,09%). И хотя объемы спама, идущего из африканского и ближневосточного регионов, пока невелики, динамика роста там наиболее заметна. Количество спама, рассылаемого из Африки, выросло по сравнению с прошлым кварталом на 20%, а с Ближнего Востока — на 29,6%.

Распределение источников спама по регионам в Q4 2011 и Q1 2012

Доли и Западной, и Восточной Европы продолжают уменьшаться, и в первом квартале 2012 в совокупности составили 23,43% от общего объема рассылаемого спама (-8,35%). После обезвреживания ботнета Hlux можно ожидать дальнейшего изменения в географическом распределении источников спама.

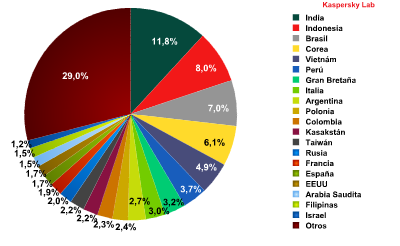

Страны — источники спама

Среди стран лидером по количеству рассылаемого спама по-прежнему остается Индия; далее следуют Индонезия и Бразилия. Надо признать, что двадцатка лидеров практически не изменилась по сравнению с предыдущим кварталом, ни для какой страны изменения не превысили 1%.

Страны — источники спама, первый квартал 2012 г.

Интересно, что если обычно в рамках одного региона интенсивность рассылки из разных стран меняется практически синхронно, то в азиатском регионе это не так, и у каждой страны своя динамика. Так, входящие в первую пятерку стран-источников спама Южная Корея и Вьетнам показали почти противоположные тенденции:

Динамика распространения спама из Южной Кореи и Вьетнама, первый квартал 2012 г.

Это говорит о том, что зараженные компьютеры в этих странах входят в разные ботнеты. В принципе, это неудивительно: Азия на данный момент является привлекательным регионом для ботмастеров, и разные, независящие друг от друга ботнеты могут иметь в своем составе компьютеры из данного региона.

Тематическое распределение спама

Более половины всего спама в Рунете приходится на три тематические категории: «Образование», «Медикаменты» и «Недвижимость». Самая популярная рубрика — «Образование» — ненамного обогнала классический «медицинский» спам. Рубрика «Недвижимость» заняла третье место — в основном за счет марта, когда на ее долю пришлось 15,1% всего спама.

Тематическое распределение спама в Рунете, первый квартал 2012 г.

Как и ранее, заказной и партнерский спам рассылаются в противофазе:

Соотношение заказного, партнерского спама и саморекламы спамеров, октябрь 2011 — март 2012 гг.

На графике видно, что в январе количество заказного и партнерского спама в почте стало одинаковым в результате того, что доля заказного спама значительно уменьшилась, а партнерского, напротив, — увеличилась. Это обусловлено тем, что заказного спама почти не было в неделю новогодних каникул. В период отсутствия заказов спамеры просто переключили мощности на партнерские программы: в первую неделю года количество партнерского спама достигло 79% от общего объема.

Интересно, что, несмотря на противоположные тенденции в партнерском и заказном спаме, количество спама наиболее популярных рубрик обоих видов к концу квартала снизилось.

Соотношение категорий «Медикаменты» и «Образование» в спаме, первый квартал 2012 г.

В то же время значительно выросли доли рубрик «Недвижимость» и «Другие товары и услуги», что и обеспечило заказному спаму более высокие цифры.

Письма с вредоносными вложениями

Доля писем с вредоносными вложениями

В первом квартале 2012 года доля писем, содержавших вредоносные вложения, увеличилась на 0,1% по сравнению с предыдущим кварталом и составила 3,3%. На графике ниже представлено распределение этого показателя по месяцам.

Доля писем с вредоносными вложениями в почте, первый квартал 2012 г.

Как видно на диаграмме, максимальной доля вредоносных вложений в электронной почте была в январе — тогда более 4% всех сообщений содержали вредоносное вложение. В феврале и марте этот показатель составил 2,8%.

Довольно высокий процент вредоносного спама в январе в основном объясняется длительными новогодними каникулами в России и не слишком высоким уровнем деловой активности в остальные недели первого месяца года. Очевидно, испытывая дефицит заказов, многие ботмастеры взялись рассылать спам-сообщения партнерских программ, отдавая при этом предпочтение партнеркам по распространению фармацевтической продукции и вредоносного кода.

Вероятно, уменьшение доли вредоносного кода в почте, зафиксированное в феврале и марте, является временным явлением, и с большой вероятностью можно предположить, что во втором квартале доля вредоносных рассылок увеличится. Нелишне напомнить, что для распространения вредоносных программ в спаме используются не только вложения в сообщениях, но и вредоносные ссылки. Таким образом, уменьшение доли вредоносных вложений, зафиксированных в почте, не всегда указывает на уменьшение доли вредоносных рассылок как таковых.

Страны, ставшие мишенью вредоносных рассылок

В первом квартале 2012 года распределение срабатываний нашего почтового антивируса по странам выглядело следующим образом:

Распределение срабатываний почтового антивируса по странам, первый квартал 2012 г.

Доля срабатываний почтового антивируса на территории лидера прошлого года — России — составила лишь 2%, что не позволило этой стране попасть в ТОР 10. На первой строчке рейтинга оказались США, хотя доля срабатываний почтового антивируса здесь выросла по сравнению с прошлым кварталом незначительно — лишь на 0,5%. Почти вдвое выросла доля срабатываний на территории Гонконга, который в итоге занял второе место в ТОР 10.

В нашем отчете за 2011 год мы отмечали, что весь год сохранялась обратная зависимость между динамикой рассылки вредоносного кода на территории США и Индии: когда больше вредоносного спама детектировалось в США, в Индии доля таких детектирований заметно сокращалась, и наоборот. В первом квартале 2012 года такая зависимость уже не наблюдалась.

В отчете за третий квартал 2011 года мы писали, что сходство интернет-ландшафта в США и Австралии привела к тому, что процент срабатываний почтового антивируса на территории США и Австралии меняется синхронно. В первом квартале 2012 года эта тенденция сохранилась.

Динамика срабатывания почтового антивируса в США и Австралии декабрь 2011 — март 2012 гг.

Более детальный анализ выявил совпадение локальных пиков срабатывания почтового антивируса в этих странах практически в течение всего марта.

Динамика срабатывания почтового антивируса в США и Австралии по дням, март 2012 г.

Рейтинг вредоносных программ в почте

По итогам первого квартала 2012 года лидером среди наиболее часто детектируемых нашим почтовым антивирусом программ стал зловред Trojan-Spy.HTML.Fraud.gen. На него приходится более 14% всех детектирований. Trojan-Spy.HTML.Fraud.gen — это вредоносная программа, выполненная в виде html-странички, имитирующей регистрационную форму финансовой организации или какого-либо онлайн-сервиса. Регистрационные данные, введенные на такой страничке, отправляются злоумышленникам.

TOP 10 вредоносных программ в почте, первый квартал 2012 г.

На втором месте вновь Email-Worm.Win32.Mydoom.m. Этот почтовый червь, как и его собрат Mydoom.l (8-е место), выполняет только две функции: сбор электронных адресов на зараженных машинах и рассылку по ним самого себя. Тем же функционалом обладают и занявшие 6-е, 7-е и 9-е места зловреды семейства Email-Worm.Win32.NetSky. Другой почтовый червь — Email-Worm.Win32.Bagle.gt — расположился на 4-м месте. В дополнение к уже обозначенному выше функционалу традиционных почтовых червей этот зловред еще и обращается к интернет-ресурсам для загрузки оттуда вредоносных программ.

Отметим, что распространение почтовых червей абсолютно неконтролируемо, поскольку механизм, заложенный в них, не предполагает выполнение каких-либо команд от «хозяина». Представленные в рейтинге семейства распространяются в почте на протяжении нескольких лет и, вероятнее всего, уже давно не приносят пользы своим создателям. Кроме фишингового зловреда Trojan-Spy.HTML.Fraud.gen преступники распространяют новые модификации различных троянцев-загрузчиков, или троянцев-дропперов.

Зачастую рассылки проходят настолько быстро, что соответствующие записи не успевают появиться в антивирусных базах. В таком случае почтовый антивирус блокирует вредоносное вложение проактивными методами. В первом квартале 2012 года 11% всех программ, обнаруженных почтовым антивирусом, были обнаружены именно проактивно.

Кроме того, важно помнить, что злоумышленники распространяют вредоносный код через почту не только во вложениях, но и по ссылкам.

Фишинг

Доля фишинговых писем в первом квартале 2012 года незначительно уменьшилась и в среднем составила 0,02% от всего почтового трафика.

Процент фишинговых писем в почте, первый квартал 2012 г.

С начала 2012 года «Лаборатория Касперского» публикует в своих отчетах новый рейтинг — категории организаций, подвергшихся фишинговым атакам. TOP 100 организаций, клиенты которых были атакованы фишерами, мы сгруппировали по категориям. Подробную информацию о каждой категории можно получить здесь.

Распределение TOP 100 организаций, атакованных фишерами, по категориям

Срабатывание компонента «Антифишинг», первый квартал 2012 года

Рейтинг категорий атакованных фишерами организаций основывается на срабатываниях компонента «Антифишинг» в наших продуктах на компьютерах пользователей. Антифишинг детектирует все фишинговые ссылки, по которым пытался пройти пользователь, — будь то ссылка в спамовом письме или в интернете.

В течение всего первого квартала распределение фишинговых атак по организациям разных категорий было стабильным. Из заметных изменений можно отметить лишь увеличение доли атак на интернет-магазин amazon, наблюдавшееся в январе. По итогам первого месяца года категория «Онлайн-магазины и интернет-аукционы» занимала вторую строчку в рейтинге. Однако уже в феврале категория «Социальные сети» укрепилась на второй строчке из-за высокого процента атак на Facebook — эта социальная сеть лидировала «в личном зачете» среди организаций два месяца подряд.

По данным KSN почти 70% переходов по фишинговым ссылкам производится из почтовых клиентов. То есть почта является основным каналом распространения фишинговых ссылок.

Заключение

Количество спама в почте уменьшается, что не может не радовать. Этому во многом способствует активная борьба с ботнетами со стороны разных независимых организаций. Однако, как показывает практика, чтобы эффективно бороться с угрозами, недостаточно просто закрывать ботнеты. Здесь необходима совместная работа с правоохранительными органами, расследования и судебные дела. Отрадно заметить, что работа в этом направлении тоже ведется. Так, несколько финансовых организаций в США совместно с Microsoft подали иск на владельцев ботнета ZeuS, обвиняя их в нарушении различных законов, от CAN-SPAM (американского закона против спама) до RICO Act — федерального закона о коррумпированных и находящихся под влиянием рэкетиров организациях.

География спама практически не изменилась по сравнению с прошлым кварталом. Однако не следует рассчитывать на дальнейшую стабильность: отключение ботнетов, как правило, сильно меняет географию источников спама, так как преступники пытаются организовывать ботнеты в более безопасных (или выгодных) для себя местах.

Процент вредоносных вложений в спаме уменьшился, и, тем не менее, он по-прежнему высок. Кроме того, немало вредоносного спама содержит не вложения, а ссылки на сайты с эксплойтами, используемыми в ходе drive-by атак. Такие рассылки характерны тем, что ссылки в письмах через несколько по-разному устроенных редиректов ведут на сайты с эксплойт-паками — наборами эксплойтов, рассчитанными на то, чтобы найти на компьютере пользователя какую-нибудь уязвимость в одном из таких популярных приложений, как Java, Flash Player и Adobe Reader. Кроме того, организаторы подобных спам-рассылок весьма изобретательны и используют различные приемы социальной инженерии.

На данный момент может быть опасно и переходить по ссылке в спамовом письме, и открывать вложенный файл (даже если это всего лишь текстовый документ). Кроме того, некоторые современные зловреды устроены таким образом, что опасно даже открывать само спамерское письмо. Мы в очередной раз призываем пользователей своевременно обновлять программное обеспечение и удалять спамерские письма, не открывая их.

Спам в первом квартале 2012