Цифры года

В 2022 году:

- 48,63% писем по всему миру и 52,78% писем в Рунете были спамом

- Из России исходило 29,82% всех спамовых писем

- Наш почтовый антивирус заблокировал 166 187 118 вредоносных почтовых вложений

- Система «Антифишинг» предотвратила 507 851 735 попыток перехода по фишинговым ссылкам

- 378 496 попыток перехода по фишинговым ссылкам были связаны с попытками угона Telegram-аккаунтов

Фишинг в 2022 году

Громкие мировые события прошедшего года

В 2022 году мошенники, как и всегда, пытались нажиться на громких новинках и премьерах. В качестве приманки использовали все самое ожидаемое и обсуждаемое: очередной сезон «Очень странных дел», новый фильм о Бэтмене, фильмы — номинанты на премию американской киноакадемии. Сайты-однодневки зачастую предлагали ознакомиться с премьерами еще до того, как долгожданный фильм или сериал выйдет на широком экране. Однако самых нетерпеливых ожидали впустую потраченные деньги и разочарование. Хотя мошеннические сайты обещали абсолютно бесплатный доступ к новинке, на практике это оказывалось не так. При попытке посмотреть фильм зритель видел либо кадры из официального трейлера, либо заставку одной из крупных киностудий. После нескольких секунд показ прерывался, и заинтригованному пользователю предлагали оформить недорогую подписку на сайте, чтобы продолжить сеанс. Вводя номер карты на мошенническом ресурсе, кинолюбитель рисковал не только заплатить за несуществующий фильм (причем, скорее всего, больше, чем было заявлено на странице), но и передать данные о банковской карте злоумышленникам.

По такой же схеме работали и некоторые из мошеннических сайтов, обещавших футбольным фанатам бесплатные трансляции матчей чемпионата мира в Катаре. Однако ассортимент схем, нацеленных на болельщиков, оказался шире, чем у злоумышленников, атакующих киноманов. Так, во время мундиаля появился скам, где пользователю предлагали спрогнозировать исход игр и получить возможность выиграть iPhone 14 Pro, который также вышел в 2022 году. Ответив на все вопросы, жертва выясняла, что почти стала обладателем новой модели гаджета. Нужно было только оплатить небольшую комиссию перед получением приза. После оплаты участник «розыгрыша» никакого айфона не получал.

В погоне за футбольными сувенирами фанаты рисковали скомпрометировать свою карту или лишиться некоторой суммы денег. Мошенники создавали сайты, где памятные подарки продавались по низким ценам. В ассортименте были в том числе и редкие сувениры, которые не найти на легитимных ресурсах. Однако пользователи, решившиеся потратить деньги на сомнительных сайтах, рисковали остаться без заказанного товара.

Еще одной футбольной приманкой стали сайты, предлагающие купить билеты на финальную игру. Скамеры сделали ставку на то, что обычно финал — самый востребованный этап соревнований и билеты бывает трудно достать. В отличие от легитимных ресурсов, на сайтах злоумышленников были доступны все сектора стадиона, даже когда чемпионат уже близился к концу. Именно огромный выбор мест должен был насторожить пользователей: настоящие билеты были бы уже по большей части распроданы.

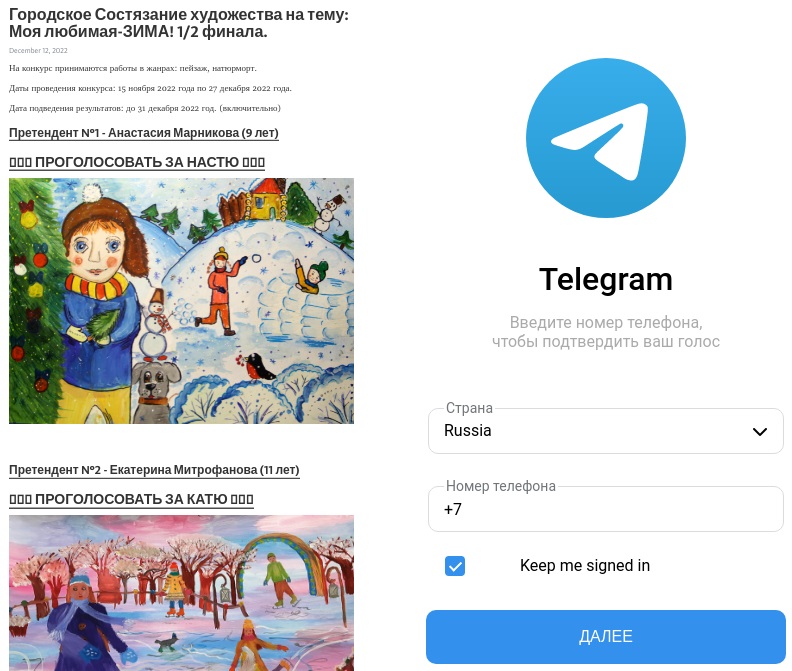

Вскоре после начала украинского кризиса, в середине первого квартала 2022 года, появились мошеннические страницы, предлагавшие перевести деньги в качестве гуманитарной помощи Украине. Эти ресурсы ссылались на известных персон и благотворительные организации, а пожертвования предлагали переводить в криптовалюте, что само по себе могло вызывать подозрения.

Пандемия

К концу 2022 года тема COVID-19 утратила актуальность, ограничения, связанные с эпидемиологической обстановкой, в большинстве стран отменили. Однако в начале года мы еще наблюдали фишинговые атаки, использующие в качестве приманки тему распространения инфекции и ее профилактики. Например, на одном из сайтов пользователю предлагали получить COVID-сертификат после вакцинации, для чего требовалось ввести на мошенническом ресурсе учетные данные от аккаунта на сайте Национальной службы здравоохранения Великобритании (National Health Service, NHS). В других случаях предлагалось приобрести заветный Green Pass без вакцинации.

Мошенники использовали легитимные сервисы для проведения опросов, чтобы обогатиться за счет жертв и получить их персональные данные: создавали анкеты от имени различных организаций, в которых собирали чувствительную информацию. Так, в еще одной «ковидной» схеме злоумышленники представлялись благотворительной организацией Direct Relief, помогающей улучшить качество жизни и здравоохранения в нуждающихся регионах. Посетителям предлагали заполнить форму, чтобы они могли претендовать на получение материальной помощи в размере 750 долларов в неделю в течение 26 недель. На странице опроса утверждалось, что благотворители взяли номер телефона жертвы из базы данных о людях, пострадавших от COVID-19. Желающих получить помощь просили указать имя, контактные данные, дату рождения, номер социального страхования и водительских прав, пол и текущее место работы, а также приложить скан водительских прав. Для большей достоверности (и чтобы мотивировать жертву ввести в форму верные данные) злоумышленники предупреждали о судебном преследовании за указание заведомо ложной информации. Вероятнее всего, эта схема была разработана для кражи личности — незаконного использования чужих персональных данных для получения материальной прибыли. Также не исключено, что злоумышленники в дальнейшем попытаются связаться с жертвами и использовать собранные данные для более убедительного выманивания денег.

Криптофишинг и криптоскам

Хотя курсы криптовалют падали весь 2022 год, популярность цифровых денег продолжала подогревать интерес кибермошенников к учетным данным владельцев криптокошельков. В частности, злоумышленники охотились за сид-фразами, которые обычно используются для восстановления доступа к виртуальным финансам. Заполучив секретную фразу пользователя, злоумышленники могли добраться до его денег.

На скам-сайтах, нацеленных на криптолюбителей, посетителям традиционно предлагали быстрое обогащение, если они заплатят мошенникам небольшую сумму. Такие сайты отличались от обычных «легких денег» тем, что основной единицей расчета была криптовалюта: ее мошенники якобы раздавали и ее же пытались украсть. Поводом для «раздачи» были знаменательные даты, прямо или косвенно связанные с виртуальными деньгами. Так, один из скам-сайтов обещал подарки по случаю тридцатилетия Nvidia — крупного производителя графических процессоров, которые используются в том числе для майнинга криптовалюты. Другим поводом для «раздачи» цифровых денег стала их популяризация. Например, пользователям предлагали внести от 0 до 100 единиц криптовалюты и обещали тут же вернуть эту сумму в двойном объеме, якобы, чтобы ускорить массовый переход на цифровые деньги. В действительности «раздача» работала как любой скам: после перечисления взноса «альтруистичная» организация просто переставала выходить на связь.

Скам с компенсациями, бонусами и платными опросами

В период кризиса и нестабильности сложно отказаться от бонусов и компенсаций. Однако не стоит забывать, что «финансовую поддержку» часто обещают мошенники, чтобы выманить деньги у своих жертв.

Популярной приманкой в 2022 году были «акции» от имени крупных банков. Посетителю мошеннической страницы предлагали получить единовременную помощь или за определенное вознаграждение пройти опрос для улучшения качества обслуживания. В отличие от схемы с криптовалютой, суммы вознаграждений были небольшими (2022 рубля, 3000 рублей). При этом злоумышленники использовали множество различных приемов, помогающих усыпить бдительность жертвы: логотипы компаний; уверения в том, что все акции официальны и не являются мошенничеством; детальное описание предложения, делающее его очень похожим на настоящее. Аналогичные «акции» мошенники устраивали и от имени других организаций, например Министерства финансов Польши.

Популярной темой в 2022 году оставалась «помощь» от имени государственных и некоммерческих организаций. Например, в мусульманских странах мошенники обещали пользователям благотворительные посылки якобы в рамках программы Ramadan Relief, нацеленной на помощь малоимущим семьям во время поста Рамадан. В этот период, как правило, вырастают цены на продукты и товары для быта, а верующие совершают больше покупок, чем в обычные дни, и могут сталкиваться с финансовыми трудностями. Программы Ramadan Relief есть и у легитимных фондов, таких как WF-AID, которым, судя по всему, притворялись злоумышленники на скриншоте ниже. Привлекательная фотография с лого организации и огромными коробками сопровождалась перечислением продуктов, входящих в пакет гуманитарной помощи, а под сообщением о программе были опубликованы положительные отзывы «пользователей». Чтобы получить посылку, жертву просили убедиться, действительно ли ее имя включили в список адресатов помощи. Для этого нужно было указать на сайте данные о себе, а также разослать ссылку на мошеннический ресурс своим контактам в мессенджере — это стандартный запрос для скама такого типа. Таким образом злоумышленники не только пополняют свою базу данных, но и распространяют ссылки на вредоносные ресурсы руками жертвы. Кроме того, они могут потребовать деньги за «пересылку» гуманитарной помощи.

Повышение цен на природные ресурсы и рост тарифов на оплату коммунальных услуг привели к тому, что правительства некоторых стран заговорили о возможности компенсировать населению расходы на эти услуги. Извещения о выплатах могли приходить обычной или электронной почтой, а иногда и в виде SMS. Злоумышленники попытались воспользоваться ситуацией и создали страницы, имитирующие ресурсы госструктур, где обещали предоставить деньги на оплату коммунальных услуг или возместить расходы. Иногда у посетителей страниц спрашивали контактные данные (якобы, чтобы удостовериться, что они включены в программу компенсаций) или просили заполнить анкету. В Великобритании киберпреступники от имени правительственного ресурса предлагали возместить расходы на электричество. Информацию об однократной выплате они скопировали с официального сайта госорганизации, которая действительно предоставляла компенсации. После заполнения анкеты жертву просили указать, услугами какой компании она пользуется, а также ввести данные банковской карты, привязанной к аккаунту у провайдера. Обещанные 400 фунтов стерлингов должны были заставить пользователя забыть об осторожности и предоставить злоумышленникам доступ к своим деньгам.

В Сингапуре мошенники предлагали возместить плату за водоснабжение, так как ее якобы списали дважды. Хотя в этом случае поводом для компенсации не был энергетический или ресурсный кризис, выплаты также предлагались от имени государственной организации, отвечающей за водоснабжение.

Поддельные магазины и фишинг на крупных вендоров

Поддельные сайты, копирующие страницы крупных магазинов и маркетплейсов, попадаются нам из года в год, и 2022-й не стал исключением. Фишинговым атакам подвергались клиенты не только известных компаний, но и сайтов, популярных только в определенных регионах. Часто атака начиналась с того, что потенциальная жертва получала по почте, в мессенджере или социальной сети ссылку на определенный товар по привлекательной цене. Попытка его приобрести могла привести к угону аккаунта, краже данных банковской карты или потере денег, потраченных на сверхдешевую вещь.

Привлекать жертв пытались и объявлениями о закрытой распродаже. На странице, имитирующей внешний вид российского маркетплейса, мошенники обещали пользователям скидки до 90% на все указанные товары. Дизайн страницы выглядел убедительно — насторожить могли только действительно низкие цены и URL в адресной строке, не соответствующий официальному.

В начале весны многие крупные производители объявили об уходе из РФ, что вызвало резкое повышение спроса на их товары, в частности на технику. Это сказалось на ландшафте угроз: в Рунете появилось много поддельных магазинов, предлагающих к продаже бытовую технику. Невозможность достать нужный товар в крупных магазинах, а также невероятно низкие цены на поддельных ресурсах делали их особенно привлекательными. Вот только купив технику на таком сайте, пользователь рисковал лишиться внушительной суммы денег и так и не дождаться доставки товара.

Угон аккаунтов в социальных сетях

В последнее время пользователи социальных сетей все больше уделяют внимание приватности. С другой стороны, никуда не исчезает и любопытство: люди хотят видеть, кто интересуется ими, не выдавая при этом себя. Киберпреступники, охотящиеся за логинами и паролями от чужих аккаунтов, предлагали жертвам убить двух зайцев сразу с помощью новых возможностей социальной сети. На поддельной странице мессенджера Facebook* они обещали пользователям обновление, которое позволило бы изменять внешность и голос во время видеозвонков, отслеживать, кто смотрел ваш профиль, и многое другое. Чтобы получить «апдейт», достаточно было ввести учетные данные, которые тут же попадали в руки злоумышленников.

Многие пользователи Instagram* хотят получить статус с голубой галочкой (Blue Badge), который означает, что аккаунт был верифицирован. Обычно такой статус присваивается крупным компаниям или медийным персонам. Труднодоступностью галочки решили воспользоваться злоумышленники. Они создали фишинговые страницы, на которых сообщали пользователям, что верифицированный статус для них одобрен: чтобы получить заветную галочку, нужно только ввести логин и пароль от аккаунта.

В марте 2022 года в России были заблокированы социальные сети Facebook* и Instagram*, в связи с чем резко возрос спрос на такие ресурсы, как российские социальные сети и Telegram. Вместе со спросом увеличился и риск потери данных для пользователей этих ресурсов. Так, «доброжелатели» на мошеннических сайтах предлагали проверить, нет ли в отечественных социальных сетях материалов, компрометирующих жертву. Злоумышленники утверждали, что компромат можно найти на каждого третьего человека. Если пользователь соглашался на проверку, ему сообщали, что некоторое количество компрометирующей информации удалось обнаружить. На самом деле никакой проверки злоумышленники не проводили, они просто воровали учетные данные, которые запрашивали для поиска компромата.

Фишинг, нацеленный на пользователей социальных сетей, опасен тем, что мошенники могут получить доступ не только к самой соцсети, но и к привязанным к ней сервисам.

Статус Premium в мессенджере Telegram обеспечивает пользователям многочисленные преимущества, начиная с отсутствия рекламы и заканчивая возможностью блокировать входящие голосовые сообщения. Однако подписка стоит денег. Мошенники же предлагали «протестировать подписку» совершенно бесплатно или просто «дарили» ее. Для этого надо было ввести на фишинговом сайте учетные данные от аккаунта в мессенджере, за которыми и охотились злоумышленники.

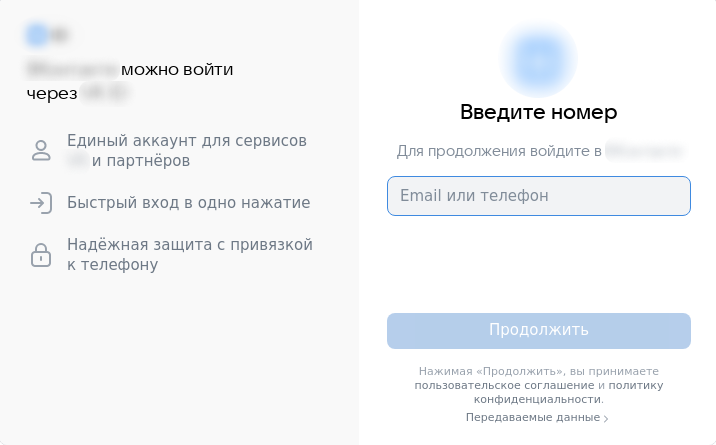

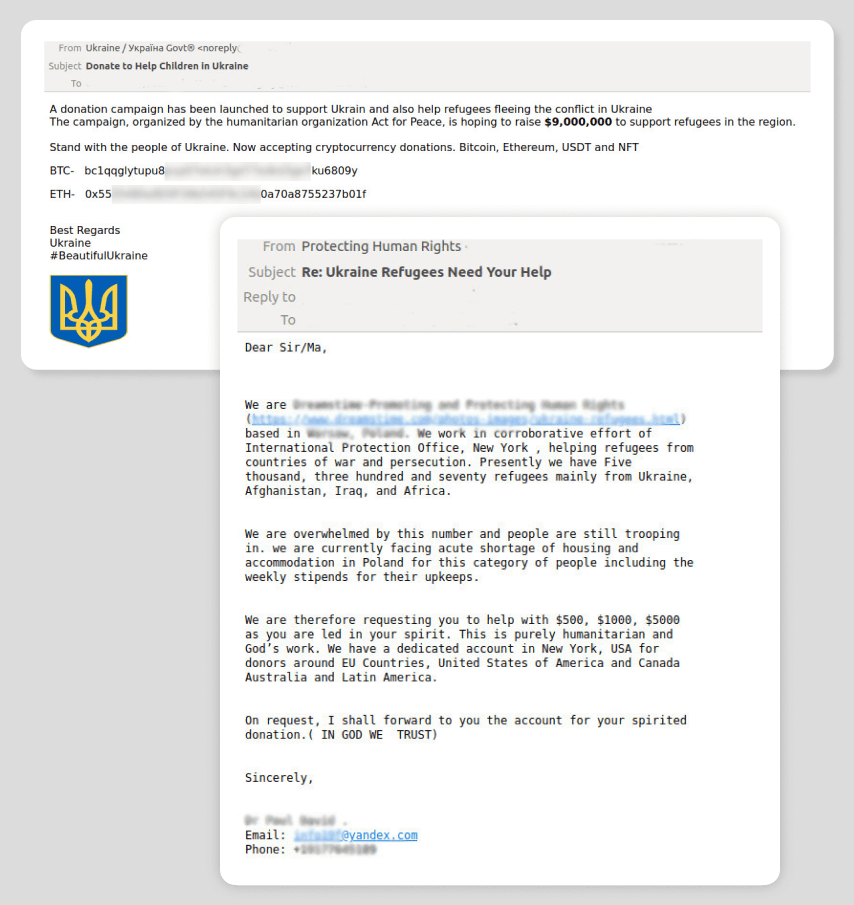

Еще одна фишинговая кампания, направленная на пользователей Telegram, оказалась приуроченной к новогодним праздникам. На блог-платформе telegra.ph появилась страница с голосованием за детские рисунки. Злоумышленники рассылали ссылку на нее со взломанных аккаунтов и просили проголосовать за работу ребенка. При попытке отдать свой голос за одну из картин пользователь попадал на поддельную страницу с формой ввода учетных данных. Расчет был на то, что в преддверии праздников многие люди получают просьбы проголосовать за работы знакомых детей и не станут проверять представленные на странице рисунки, которые злоумышленники скопировали с прошедших конкурсов различных лет.

В октябре 2022 года появилась интернет-платформа Fragment для проведения аукционов по торговле уникальными никнеймами в Telegram. Чтобы авторизоваться на этой платформе, нужно привязать к ней свой Telegram-аккаунт или криптокошелек TON. Именно за этими данными и охотились мошенники, распространявшие ссылку на поддельные страницы Telegram Fragment. Если пользователь пытался купить никнейм на мошенническом сайте, его просили авторизоваться. Когда жертва вводила учетные данные, они тут же отправлялись злоумышленникам.

Спам в 2022 году

Пандемия

В отличие от фишинга, в спаме до сих пор встречаются рассылки, связанные с COVID-19. В основном это «нигерийский» скам: умирающие от коронавируса миллионеры завещают свои деньги для борьбы с болезнью и улучшения жизни тех, кто ее перенес; глава Meta** Марк Цукерберг в связи с ковидным кризисом устраивает лотерею, в которой можно выиграть миллион евро, даже не являясь пользователем Facebook*. Кому-то якобы повезло и ему достались нерастраченные из-за ковида средства МВФ, а кому-то обещают выдать кругленькую сумму в рамках программы по поддержке частных лиц в условиях экономического кризиса, вызванного вирусом.

Однако за год количество спам-писем, так или иначе эксплуатирующих тематику коронавируса, заметно снизилось — если в начале 2022-го мы блокировали около миллиона таких писем в месяц, то к концу года этот показатель сократился в три раза.

Спам через формы обратной связи

Злоумышленники стали чаще использовать легальные веб-ресурсы для рассылки спама. Как правило, схема выглядит так: мошенники находят сайты, где есть формы для обратной связи, регистрации пользователей или обращения в техподдержку, которые не требуют верификации. В одних случаях они вводят короткое скам-сообщение со ссылкой в поле логина или Ф.И.О., в других — вставляют более развернутый текст с изображениями в поле самого обращения. Затем атакующие добавляют почтовые адреса жертв в раздел «Контакты для связи» и отправляют сообщение. Большинство сайтов после отправки формы посылает на электронный адрес пользователя уведомление о том, что его вопрос принят в работу, аккаунт создан и т. д. В результате человеку с официального адреса легитимной организации приходит автоматически сформированное письмо, содержащее непрошеную рекламу или мошенническую ссылку.

В мошеннических сообщениях чаще всего говорится, что адресату полагается компенсация или подарок. Например, в одной из рассылок, нацеленных на российских пользователей, злоумышленники обещали компенсацию НДС — от 14 до 310 тысяч рублей. Для ее получения жертве предлагали перейти по ссылке, указанной в письме. Это классическая скам-схема: по ссылке злоумышленник просит заплатить скромную по сравнению с обещанной выплатой «комиссию» (несколько сотен рублей). В целом мы наблюдали множество разных вариантов денежного скама в рассылках через формы: от «топливных карт» до заработка на некой платформе.

Злоумышленники использовали формы на легитимных сайтах по всему миру. Если для спама на русском были характерны темы «выигрыша» или «заработка», то в письмах на других языках помимо «выигрышей» мы часто наблюдали скам с поддельными «знакомствами» на сайтах, населенных ботами, которые, вероятнее всего, потребуют от пользователя оплатить премиум-аккаунт.

В 2022 году мы заблокировали более миллиона мошеннических писем, отправленных через формы на легитимных ресурсах.

Шантаж от имени правоохранительных органов

Спам с вымогательством — явление не новое. В таких письмах злоумышленники, как правило, утверждают, что получатель нарушил закон, и требуют денег. В 2022 году рассылки не только продолжались, но и развивались. В частности, в письмах практически не стало текста: пользователя либо просили открыть приложенный PDF-файл, чтобы узнать подробности, либо рассылали угрозы в виде картинки с текстом. Кроме того, география рассылок в 2022 году стала шире.

Суть послания, как и ранее в аналогичных письмах, сводилась к тому, что против получателя собираются завести уголовное дело, поскольку он якобы посещал сайты с детской порнографией.

Дабы избежать серьезных последствий, злоумышленники призывали жертву как можно скорее ответить отправителю письма и «урегулировать вопрос». Скорее всего, в дальнейшей переписке мошенники попросят заплатить определенную сумму денег, чтобы имя жертвы убрали из «уголовного дела». В 2022 году мы заблокировали более 100 тысяч писем с шантажом в разных странах и на разных языках, в том числе на французском, испанском, английском, немецком, русском и сербском.

Эксплуатация новостной повестки

В своих мошеннических схемах спамеры постоянно используют громкие мировые события. Геополитический кризис 2022 года не стал исключением. В течение всего года мы наблюдали рассылки, нацеленные на англоязычных пользователей, с предложением перевести деньги — как правило, на биткоин-кошелек — для помощи пострадавшим в украинском конфликте. Мошенники часто требуют переводить деньги на биткоин-кошельки, поскольку вычислить получателя по транзакциям в криптовалюте сложнее, чем по банковским транзакциям. Раньше в спаме с требованием платы в криптовалюте преобладал шантаж. Теперь же злоумышленники начали собирать биткоины на благотворительность.

Новостная повестка нашла отражение и в других скам-рассылках. Например, в начале июля наши решения заблокировали рассылку из 300 тысяч писем, в которой мошенники просили помочь российскому миллионеру инвестировать деньги, чтобы они не попали под санкции. В другой рассылке говорилось о том, что Еврокомиссия приняла решение раздать фонд, созданный российскими олигархами, и получатель письма может стать счастливым обладателем части средств.

Среди спам-рассылок появляется все больше «бизнес-предложений», эксплуатирующих актуальную информационную повестку. В связи с экономическими санкциями 2022 года предприимчивые дельцы предлагали замену товарам и услугам поставщиков, ушедших с российского рынка. Например, спамеры активно рекламировали услуги компании, осуществляющей перевозки в Россию. В тексте письма они делали особое ударение на то, что многие транспортные компании отказались предоставлять такие услуги.

Встречались также спам-рассылки, в которых различные компании предлагали заменить популярное западное программное обеспечение его российскими аналогами либо решениями, разработанными в третьих странах. Помимо этого, в спаме были предложения посреднических услуг при открытии компании или банковского счета в странах ближнего зарубежья, например в Армении, а также предложения помощи при приеме платежей от иностранных партнеров.

Дефицит бумаги для принтера в России в марте и апреле 2022 года породил волну соответствующих рекламных рассылок, предлагающих купить бумагу по сходной цене.

Также спамеры в 2022 году активно рекламировали свои услуги по рассылке рекламных предложений как альтернативу продвижению с помощью ушедших платформ, таких как Instagram*. Например, в апреле мы заблокировали подобные рассылки в объеме около миллиона писем.

На фоне санкций и сопутствующего нарушения цепочек поставок выросло количество спама с предложением товаров и услуг от поставщиков из Китая. За 2022 год наш фильтр заблокировал более 3,5 миллиона писем с подобными предложениями, причем количество этих писем росло — примерно от 700 тысяч в первом квартале до более миллиона в четвертом.

Спам с вредоносными вложениями

Переход сотрудников на удаленную работу во время пандемии и связанный с этим рост онлайн-коммуникаций послужил толчком для активного развития различных направлений фишинга, как массового, так и целевого. Злоумышленники стали активнее имитировать деловую переписку, целясь не только в HR-специалистов и бухгалтеров, как до пандемии, но и в сотрудников других подразделений. В 2022 году мы наблюдали эволюцию вредоносных рассылок, маскирующихся под деловую переписку. В своих письмах атакующие активно использовали приемы социальной инженерии: добавляли подписи с логотипами и данными конкретных организаций, придумывали подходящий под профиль компании контекст, использовали деловой язык. Также они активно паразитировали на актуальной новостной повестке и упоминали в письмах реальных сотрудников компании-отправителя. Спамеры подделывали свои сообщения под внутреннюю переписку компании, деловую переписку между разными организациями и даже под уведомления от государственных органов.

Маскировка вредоносной рассылки под деловую переписку стала основным трендом вредоносного спама в 2022 году. Злоумышленники пытались убедить получателя в том, что перед ним легитимное письмо: коммерческое предложение, запрос на поставку оборудования или счет на оплату товаров. Так, например, в течение всего года мы сталкивались со следующей схемой: злоумышленники получали доступ к реальной деловой переписке (вероятнее всего, воруя корреспонденцию с зараженных ранее компьютеров) и отправляли всем ее участникам вредоносные файлы или ссылки ответом на последнее письмо. Такой трюк затрудняет отслеживание вредоносных писем и повышает вероятность того, что жертва поддастся на уловку.

В большинстве случаев при открытии вредоносного документа загружался либо троянец Qbot, либо Emotet. Оба могут использоваться для кражи данных пользователей, сбора информации в корпоративной сети и распространения дополнительных зловредов, например шифровальщиков. Кроме того, Qbot позволяет также получить доступ к электронной почте и воровать письма для дальнейших атак.

В русскоязычном сегменте интернета участились рассылки, имитирующие уведомления от различных министерств и других правительственных организаций. Зачастую письма были оформлены с учетом специфики деятельности организаций, которыми притворялись злоумышленники, адреса отправителя копировали логику формирования адресов электронной почты в соответствующих ведомствах, а вредоносное вложение маскировали под какой-нибудь профильный документ, например «комментарии по результатам совещания». Так, в одной из таких рассылок был обнаружен вредоносный код, который эксплуатировал уязвимость в модуле Equation Editor — редакторе формул пакета Microsoft Office.

Злоумышленники не обошли вниманием и новостную повестку. В частности, вредоносное ПО распространялось под видом повесток «в рамках частичной мобилизации» либо как «новое решение», чтобы обезопасить себя от возможных угроз в интернете, «вызванных враждебными организациями».

Во втором случае программа, которую жертва устанавливала себе на компьютер, на деле была троянцем-шифровальщиком.

Двухэтапный целевой фишинг с использованием известного фиш-кита

В 2022 году мы наблюдали рост числа целевых фишинговых атак, нацеленных на предприятия по всему миру. Помимо обычных кампаний, состоящих из одного этапа, появились атаки в несколько этапов: в первом письме мошенники от лица потенциального клиента просят жертву уточнить информацию о ее товарах и услугах. После того как жертва отвечает на это письмо, злоумышленники переходят непосредственно к фишинговой атаке.

Ключевые факты:

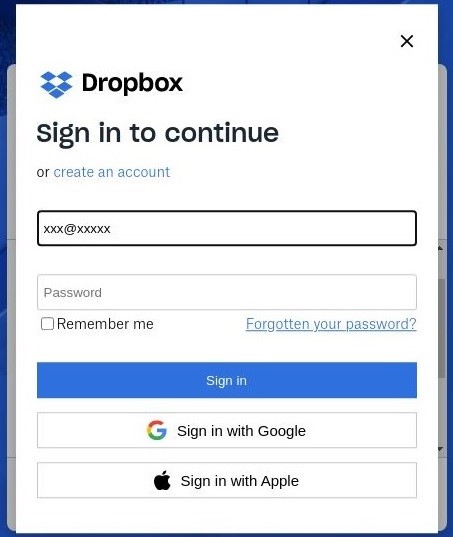

- В атаках используются поддельные страницы Dropbox, созданные с помощью известного фиш-кита.

- Кампания нацелена на отделы продаж производителей и поставщиков товаров и услуг.

- Злоумышленники используют IP-адреса SMTP и домены From, предоставленные Microsoft Corporation и Google LLC (Gmail).

Статистика

Кампания началась в апреле 2022 года, а пик активности злоумышленников пришелся на май. К июню кампания сошла на нет.

Количество писем, относящихся к двухэтапной целевой кампании, обнаруженное решениями «Лаборатории Касперского» (скачать)

Как разворачивается фишинговая кампания

Злоумышленники отправляют от имени реально существующей торговой организации письмо, в котором запрашивают дополнительную информацию о продуктах компании-жертвы. Текст письма выглядит правдоподобно, в нем нет подозрительных элементов, таких как фишинговые ссылки и вложения. Вызвать сомнения может электронный адрес отправителя, расположенный на бесплатном домене, как правило gmail.com. Так, письмо на скриншоте ниже отправлено с адреса в этом домене, причем название компании в поле From отличается от ее названия в подписи.

Пример первого письма

Стоит отметить, что использование бесплатных доменов нехарактерно для целевого фишинга от имени организаций, поскольку такие домены редко используются в бизнесе. Чаще всего в целевых атаках злоумышленники либо применяют спуфинг легитимного домена организации, которой они притворяются, либо регистрируют домены, похожие на оригинальный. Кроме того, Google и Microsoft довольно оперативно блокируют почтовые адреса, замеченные за рассылкой спама. Вероятно, по этой причине злоумышленники использовали разные адреса в заголовках From (откуда пришло письмо) и Reply-to (куда отправится ответ, если нажать «Ответить» в почтовом клиенте). В результате жертва отвечает на другой адрес, который может быть расположен в другом бесплатном домене, например outlook.com. Адрес из заголовка Reply-to не используется для рассылки спама, а переписку с ним инициирует жертва, поэтому вероятность, что его быстро заблокируют, ниже.

После того как жертва ответила на первое письмо, злоумышленники присылают новое сообщение, в котором содержится просьба зайти на файлообменник и посмотреть PDF-файл с готовым заказом, который находится по ссылке.

Письмо с фишинговой ссылкой

Нажав на ссылку, пользователь переходит на поддельный сайт, сгенерированный с помощью известного фиш-кита. Это довольно простой инструмент, генерирующий фишинговые страницы для кражи учетных данных на определенных ресурсах. В частности, наши решения блокировали поддельные страницы WeTransfer и Dropbox, созданные с помощью этого набора.

Поддельная страница WeTransfer, созданная с помощью того же фиш-кита, что и сайты целевой кампании

В случае описываемой целевой капании фишинговый сайт имитирует страницу Dropbox, на нем размещены статичные изображения файлов с кнопкой загрузки. После нажатия на любой элемент интерфейса пользователь попадает на поддельную страницу входа в Dropbox, которая запрашивает действительные корпоративные учетные данные.

Поддельная страница Dropbox

Страничка входа с фишинговой формой

Когда жертва пытается авторизоваться, ее логин и пароль передаются на адрес https://pbkvklqksxtdrfqkbkhszgkfjntdrf[.]herokuapp[.]com/send-mail.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

<form name="loginform"> <div class="form-group"> <label for="">Email Address</label> <input type="email" id="email" class="form-control" name="email" placeholder="Email Address"> <div class="email-error"></div> </div> <div class="form-group"> <label for="">Password</label> <input type="password" id="password" class="form-control" name="password" placeholder="Password"> <div class="password-error"></div> </div> <div class="form-group btn-area"> <button class="download-btn" id="db" type="submit">Download</button> </div> </form> </div> <script src="https://firebasestorage.googleapis.com/v0/b/linktopage-c7fd6.appspot.com/o/obfuscated.js?alt=media&token=1bb73d28-53c8-4a1e-9b82-1e7d62f3826b"></script> |

HTML-представление фишинговой формы

Жертвы

Мы выявили цели этой кампании по всему миру, в том числе в таких странах, как: Россия, Босния и Герцеговина, Сингапур, США, Германия, Египет, Таиланд, Турция, Сербия, Нидерланды, Иордания, Иран, Казахстан, Португалия, Малайзия.

Статистика: спам

Доля спама в почтовом трафике

В 2022 году в среднем 48,63% писем по всему миру были спамом — это на 3,07 п. п. больше, чем в 2021 году. Однако в течение года доля спама в глобальном почтовом трафике постепенно снижалась — от 51,02% в первом квартале до 46,16% в четвертом.

Доля спама в мировом почтовом трафике, 2022 г. (скачать)

Самым активным месяцем с точки зрения рассылки спама стал февраль 2022 года: мусорный трафик составил 52,78% от всей электронной переписки. На втором месте — июнь (51,66%). Самым спокойным был декабрь, когда только 45,20% писем были спамом.

В российском сегменте интернета доля спама в почтовом трафике традиционно выше общемировой. В 2022 году в среднем 52,44% электронных писем были частью нежелательных рассылок. При этом тенденция к постепенному смещению пропорций в пользу легитимной переписки прослеживается и тут: наибольшую долю спама мы наблюдали в Рунете в первом квартале: 54,72% от всех писем, а к четвертому кварталу она снизилась до 49,20%.

Доля спама в почтовом трафике Рунета, 2022 г. (скачать)

Несмотря на то что второй квартал (53,96%) с точки зрения спама был спокойнее первого, самым активным месяцем в российском сегменте интернета стал июнь (60,16%). Скорее всего, на долю спама в июне как в России, так и в мире в целом повлиял всплеск рассылок с предложениями от китайских фабрик, который мы наблюдали в этом месяце. А самым тихим, как и в мире в целом, был декабрь (47,18%).

Страны и территории — источники спама

В 2022 году доля спама из России продолжила расти — с 24,77 до 29,82%. Германия (5,19%) поменялась местами с материковым Китаем (14,00%), доля которого выросла на 5,27 п. п. Третью позицию рейтинга по-прежнему занимают США (10,71%).

TOP 20 стран и территорий — источников спама, 2022 г. (скачать)

На пятой строчке остались Нидерланды (3,70%), чья доля снизилась относительно 2021 года. Шестое и седьмое места заняли Япония (3,25%) и Бразилия (3,18%), чьи доли выросли на 0,89 и 3,77 п. п. соответственно. Далее следуют Великобритания (2,44%), Франция (2,27%) и Индия (1,82%).

Вредоносные вложения в почте

В 2022 году наш почтовый антивирус обнаружил 166 187 118 вредоносных почтовых вложений. Это на 18 миллионов больше, чем в 2021 году. Больше всего срабатываний этого компонента пришлось на март, май и июнь 2022 года.

Количество срабатываний почтового антивируса, январь — декабрь 2022 г. (скачать)

Самым распространенным вредоносным вложением в почте в 2022 году, как и в 2021-м, были троянцы-стилеры Agensla (7,14%), доля которых незначительно уменьшилась. На второе место поднялось шпионское ПО Noon (4,89%), а троянцы Badun (4,61%), распространяющиеся под видом заархивированных электронных документов, опустились на третье. Четвертыми по распространенности стали эксплойты к уязвимости CVE-2018-0802 (4,33%) в Microsoft Equation Editor. В 2022 году злоумышленники использовали их значительно чаще, чем эксплойты к уязвимости CVE-2017-11882 (1,80%) в том же компоненте, которая в 2021 пользовалась большей популярностью, а теперь опустилась на десятое место.

TOP 10 семейств вредоносных программ, распространяющихся в виде почтовых вложений, 2022 г. (скачать)

На пятую строчку поднялись троянцы ISO (3,27%), рассылаемые в виде образов дисков, а шестым по распространенности стало семейство сравнительно новых загрузчиков Guloader (2,65%), которые доставляют на устройство жертвы вредоносное ПО для удаленного управления. За ними вплотную следует семейство Badur (2,60%) — PDF-файлы со ссылками на веб-ресурсы сомнительного содержания, а на восьмом месте — печально известный ботнет Emotet (2,52%). Правоохранительные органы отключили его в начале 2021 года, однако к осени злоумышленники восстановили инфраструктуру и в 2022-м активно его распространяли. В последнее время Emotet используется для доставки другого вредоносного ПО на устройства жертвы, в частности шифровальщиков. Девятым по популярности стало семейство Taskun (2,10%), представители которого создают вредоносные задачи в планировщике задач.

TOP 10 вредоносных программ, распространяющихся в виде почтовых вложений, 2022 г. (скачать)

Список наиболее распространенных образцов вредоносного ПО, рассылаемых по электронной почте, традиционно соответствует списку семейств. Как и в 2021 году, злоумышленники распространяли преимущественно одних и тех же представителей TOP 10 семейств.

Страны и территории — мишени вредоносных рассылок

Лидером по количеству заблокированных вредоносных вложений в 2022 году осталась Испания (8,78%), чья доля незначительно снизилась относительно 2021 года (9,32%). Доля России (7,29%), напротив, немного выросла. На третье место поднялась Мексика (6,73%), а на четвертое — Бразилия (4,81%), чья доля по сравнению с предыдущим отчетным периодом практически не изменилась.

TOP 20 стран и территорий — мишеней вредоносных рассылок, 2022 г. (скачать)

В Италии в 2022 году было заблокировано 4,76% от всех обнаруженных вредоносных вложений. За ней следуют Вьетнам (4,43%) и Турция (4,31%). Доля срабатываний почтового антивируса на компьютерах пользователей из Германии (3,85%) продолжила снижаться. Незначительно уменьшилась и доля Объединенных Арабских Эмиратов (3,41%), которые опустились на девятое место, а на десятом осталась Малайзия (2,98%).

Статистика: фишинг

В 2022 году количество фишинговых атак заметно выросло. Наша система «Антифишинг» пресекла 507 851 735 попыток перехода по фишинговым ссылкам — это примерно вдвое больше, чем в 2021-м.

География фишинговых атак

В 2022 году география фишинговых атак заметно поменялась. Переходы по фишинговым ссылкам чаще всего блокировались на устройствах пользователей из Вьетнама (17,03%) — в 2021 году этой страны не было среди TOP 10 самых атакуемых стран и территорий. На втором месте — Макао (13,88%), также отсутствовавшая в рейтинге прошлого года. На третьем — Мадагаскар (12,04%), который в 2021-м находился на седьмой строчке. Помимо Вьетнама и Макао в топе самых атакуемых стран и территорий появились Алжир (11,05%), Малави (10,91%) и Марокко (10,43%). На пятое место поднялся Эквадор (11,05%), а Бруней (10,59%) опустился на одну строчку — на седьмое. Бразилия (10,57%) и Португалия (10,33%) с первого и третьего мест переместились на восьмое и десятое соответственно, а Франция, в 2021 году находившаяся на второй строчке, покинула TOP 10.

TOP 10 стран и территорий по доле атакованных пользователей:

| Страна/территория | Доля атакованных пользователей* |

| Вьетнам | 17,03% |

| Макао | 13,88% |

| Мадагаскар | 12,04% |

| Алжир | 11,05% |

| Эквадор | 11,05% |

| Малави | 10,91% |

| Бруней | 10,59% |

| Бразилия | 10,57% |

| Марокко | 10,43% |

| Португалия | 10,33% |

* Доля пользователей, столкнувшихся с фишингом, от общего числа пользователей «Лаборатории Касперского» в стране/территории, 2022 г.

Домены верхнего уровня

Как и в предыдущие годы, большинство фишинговых страниц размещалось в доменной зоне COM, однако ее доля сократилась почти вдвое — с 31,55 до 17,69%. На втором месте осталась зона XYZ (8,79%), чья доля также уменьшилась. Третьим по популярности среди злоумышленников стал домен FUN (7,85%), ранее не пользовавшийся их вниманием. Домен ассоциируется с развлекательным контентом — возможно, мошенников в нем привлекло именно это.

Доменные зоны верхнего уровня, в которых чаще всего размещались фишинговые страницы, 2022 г. (скачать)

На четвертом и пятом местах остались домены ORG (3,89%) и TOP (1,80%), которые поменялись местами относительно 2021 года. Помимо этого в десятку самых востребованных среди киберпреступников доменных зон вошли доменные зоны некоторых стран: RU (1,52%), COM.BR (1,13), DE (0,98%), CO.UK (0,98%) и SE (0,92%).

Организации — мишени фишинговых атак

Рейтинг атакованных фишерами организаций основывается на срабатываниях детерминистического компонента системы «Антифишинг» на компьютерах пользователей. Этот компонент детектирует все страницы с фишинговым контентом, на которые пользователь пытался пройти по ссылкам в письме или в интернете, если ссылки на эти страницы присутствуют в базах «Лаборатории Касперского».

В 2022 году больше всего попыток перехода по заблокированным нашими решениями фишинговым ссылкам было связано со страницами, имитирующими службы доставки (27,38%). Онлайн-магазины (15,56%), которые в пандемию приобрели популярность у злоумышленников, оказались на втором месте. А платежные системы (10,39%) и банки (10,39%) заняли третье и четвертое места соответственно.

Распределение организаций, чьих пользователей атаковали фишеры, по категориям, 2022 г. (скачать)

Доля глобальных интернет-порталов (8,97%) уменьшилась почти вдвое, почти столько же фишинговых ресурсов оказалось нацелено на пользователей веб-сервисов поменьше (8,24%). Социальные сети (6,83%), онлайн-игры (2,84%), мессенджеры (2,02%) и финансовые сервисы (1,94%) замыкают TOP 10 интересующих злоумышленников категорий веб-сайтов.

Угон аккаунтов Telegram

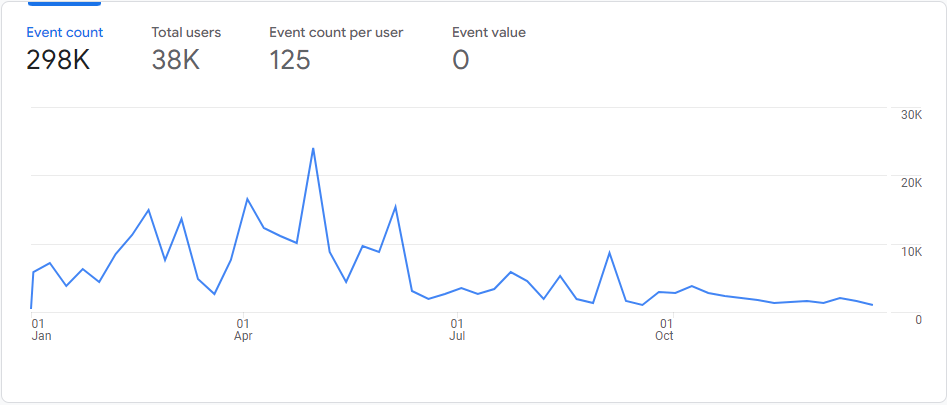

В 2022 году наши решения пресекли 378 496 попыток перехода по фишинговым ссылкам, нацеленным на угон аккаунтов в мессенджере Telegram. Если не считать всплеска фишинговой активности в июне, когда количество заблокированных ссылок превысило 37 тысяч, первые три квартала были относительно спокойными. Однако под конец года количество фишинговых атак на пользователей мессенджера резко возросло — до 44,7 тысячи в октябре, 83,1 тысячи в ноябре и 125 тысяч в декабре. Вероятнее всего, этот рост связан с несколькими масштабными кампаниями по угону Telegram-аккаунтов, которые мы наблюдали в конце 2022 года.

Количество переходов по фишинговым ссылкам, нацеленным на угон аккаунта в Telegram в мире в целом и в России в частности, январь — декабрь 2022 г. (скачать)

Стоит отметить, что большинство фишинговых атак было нацелено на пользователей из России. Если в первые месяцы 2022 года их доля составляла примерно половину от общего числа атак по всему миру, то начиная с марта 70–90% всех попыток перехода пользователей Telegram по фишинговым ссылкам приходилось на российских пользователей.

Фишинг в мессенджерах

Статистика по фишингу в мессенджерах основывается на анонимизированных данных компонента «Защита чатов» решения Kaspersky Internet Security для Android, добровольно предоставленных пользователями этого решения. «Защита чатов» проверяет входящие сообщения и блокирует попытки перехода по фишинговым и мошенническим ссылкам в них.

В 2022 году наше мобильное решение заблокировало 360 185 попыток перехода по фишинговым ссылкам из мессенджеров. Из них 82,71% составили переходы из WhatsApp, 14,12% — из Telegram и еще 3,17% — из Viber.

Распределение ссылок, заблокированных компонентом «Защита чатов», по мессенджерам, 2022 г. (скачать)

Фишинговая активность в WhatsApp незначительно снизилась по сравнению с 2021 годом. В среднем компонент «Защита чатов» блокировал 816 переходов по мошенническим ссылкам в день. Наиболее бурной была первая половина года, а к третьему кварталу фишинговая активность в мессенджере резко снизилась.

Динамика фишинговой активности в мессенджере WhatsApp, 2022 г., на графике показано число выявленных ссылок за неделю

Больше всего попыток фишинга в WhatsApp — около 76 тысяч — было зафиксировано в Бразилии. На втором месте — Россия, где за год компонент «Защита чатов» предотвратил 69 тысяч попыток перехода на мошеннические ресурсы из этого мессенджера.

TOP 7 стран и территорий, где пользователи чаще всего переходили по фишинговым ссылкам из WhatsApp (скачать)

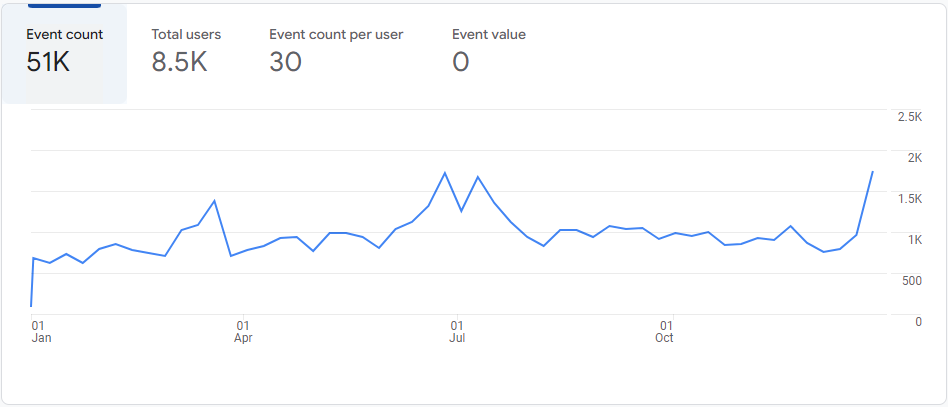

В отличие от WhatsApp, количество фишинга в Telegram в 2022 году выросло практически втрое относительно предыдущего отчетного периода. В среднем наши решения блокировали 140 переходов по фишинговым ссылкам из этого мессенджера в день. Пик активности пришелся на конец июня — начало июля, когда число заблокированных за неделю переходов могло превышать 1,5 тысячи. Также фишинговая активность в Telegram резко возросла в конце года.

Динамика фишинговой активности в мессенджере Telegram, 2022 г., на графике показано число выявленных ссылок за неделю

Больше всего попыток перехода на мошеннические ресурсы из Telegram мы зафиксировали в России — 21 тысяча. На втором месте — Бразилия, где было заблокировано 3,8 тысячи переходов.

TOP 7 стран и территорий, где пользователи чаще всего переходили по фишинговым ссылкам из Telegram (скачать)

Заключение

Кризисное время создает предпосылки для расцвета преступности, в том числе и в интернете. Вероятно, в следующем году скам, обещающий компенсации и выплаты от государственных учреждений, крупных корпораций и банков, останется популярным у мошенников. Непредсказуемость валютного рынка и уход отдельных компаний с рынков конкретных стран, скорее всего, повлияют на количество скама, связанного с онлайн-магазинами. В то же время тема COVID-19, популярная у киберпреступников в 2020 и 2021 годах, но уже начавшая сходить на нет в 2022-м, окончательно перестанет быть актуальной: ее вытеснят более насущные мировые проблемы.

В последнее время мы наблюдаем увеличение количества целевых фишинговых атак, при которых мошенники переходят к самой фишинговой атаке не сразу, а после нескольких «ознакомительных» писем, в которых активно переписываются с жертвой. Скорее всего, эта тенденция продолжится. Также вероятно появление в 2023 году новых уловок в корпоративном секторе, атаки на который приносят злоумышленникам значительную прибыль.

* Facebook и Instagram принадлежат корпорации Meta**.

** Корпорация Meta признана в России экстремистской организацией.

Спам и фишинг в 2022 году