Особенности квартала

Втереться в доверие любой ценой: уловки киберпреступников.

В настоящее время многие компании прибегают к услугам интернет-платформ для маркетинговых рассылок. Возможности таких платформ достаточно широки: рассылка рекламных и информационных сообщений, сбор статистики (к примеру, о переходе по ссылкам из письма) и т. п. Такие сервисы привлекают как спамеров, которые используют их для организации рассылок, так и злоумышленников, которые пытаются заполучить доступ к аккаунтам пользователей, как правило, с помощью фишинга. В случае взлома маркетинговой платформы в руки фишеров попадают и списки рассылок, созданные пользователями. В результате злоумышленники получают возможность рассылать письма с рекламой или фишингом, на которые системы фильтрации могут не среагировать.

Так, в третьем квартале мы зафиксировали рост количества писем с использованием платформы Sendgrid. Значительная часть рассылаемых сообщений была фишингом, направленным на кражу учетных данных пользователей крупных ресурсов. Письма ничем не отличались от традиционного фишинга, за исключением легальных заголовков сервиса и легитимной ссылки на Sendgrid, которая в итоге перенаправляла пользователя на фишинговый сайт. Отличить настоящие извещения от подделок можно было, лишь приглядевшись к адресной строке и полю From.

Спам-ответ на спам-вопрос

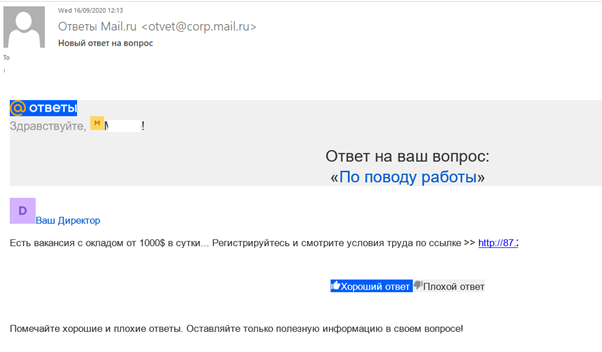

Легитимные сервисы для обхода спам-фильтров в этом квартале использовали и российские спамеры. Так в сентябре была зафиксирована рассылка, осуществлявшаяся якобы от лица сервиса «Ответы Mail.ru». Пользователям (даже тем, кто ни разу не обращался к этому сервису) приходил якобы ответ на их вопрос от лица, называющего себя «Ваш Директор», содержащий предложение работы с окладом от $1000. Для более подробной информации предлагалось перейти по ссылке.

Примечательно, что каждый переход по ссылке перенаправлял жертву на разные ресурсы. Так, на одном из них предлагалось познакомиться с поддельной новостью о том, что Павел Дуров заключил крупную сделку с финансовой компанией. Статья была оформлена как новость на финансовом сайте, что должно было усыпить бдительность посетителей. Мошенники рассчитывали, что их потенциальные жертвы перейдут на сайт компании, которая на деле представляет собой не успешный стартап, а обычную финансовую пирамиду.

В другом случае жертва попадала на сайт с анкетой (очень короткой) от имени разработчиков Firefox. После прохождения опроса пользователя благодарили за участие и предлагали поучаствовать в некой «программе заработка». Для большей правдоподобности на странице размещались комментарии от восторженных клиентов. Разумеется, зарабатывали на этой программе ее авторы: жертве сулили крупные выплаты в биткойнах, но только после того, как она сделает небольшой взнос.

Позвони мне, позвони!

В нашем отчете за прошлый квартал мы рассказывали о все чаще встречающейся мошеннической схеме, в которой злоумышленники от имени крупных компаний рассылают письма с просьбой срочно связаться со службой поддержки по указанному телефону. После того как пользователь связывался с оператором, из него пытались вытянуть, например, данные банковской карты, в результате чего он мог потерять деньги, хранящиеся на счету. Чаще всего используются «бесплатные» номера, имеющие определенные префиксы (первые три цифры после кода страны, например 800, 888, 844).

В третьем квартале 2020 года мы наблюдали новые версии таких схем: теперь злоумышленники предупреждают не только о несанкционированном входе в аккаунт, но и о денежных операциях, якобы совершенных пользователем. Расчет строится на том, что, увидев сообщение о финансовой транзакции, клиент поспешит позвонить в службу поддержки по номеру (выделенному жирным шрифтом) из письма. В таких письмах отсутствуют ссылки, а само сообщение представляет собой картинку, что затрудняет детектирование.

Подобные схемы довольно удобны для мошенников, так как рассылка спама обходится существенно дешевле обзвона потенциальных жертв. Чтобы не попасться на удочку мошенников, нужно либо звонить в службу поддержки по номеру с официального сайта организации, а не из письма, либо использовать приложение для защиты от телефонного мошенничества, умеющее проверять номера исходящих вызовов.

COVID-19 и тематика спам-рассылок

Гранты от Facebook

В третьем квартале 2020 г. многие пользователи соцсетей и мессенджеров получили скриншот с интересной новостью: от имени CNBC (но на ломаном английском, что должно настораживать) сообщалось, что Facebook готова выплатить компенсацию всем пострадавшим от COVID-19. Для этого нужно было перейти по ссылке и заполнить ряд документов.

Ссылка не имела к Facebook никакого отношения и вела на поддельную страницу, напоминающую по дизайну сайт организации Mercy Corps, помогающей пострадавшим от стихийных бедствий или вооруженных конфликтов. Для подачи заявки нужно было ввести логин и пароль от аккаунта на Facebook, а затем подтвердить личность, указав персональные данные, в том числе и SSN (номер социального страхования, который выдается только американским гражданам). Это позволяет предположить, что мошенническая атака была направлена на жителей США. Если пользователь вводил все требуемые данные, то кибер-преступники получали не только доступ к его аккаунту в социальной сети, но и личные данные, которые затем можно было использовать для кражи личности или же для операций с его банковскими картами.

Надо сказать, что мошенническая схема была основана на официальной новости, что компания Facebook готова оказать поддержку пострадавшим от COVID-19. Правда, речь шла только о грантах для предприятий, а не о помощи физическим лицам.

Туристический фишинг

Эпидемия коронавируса, сильно ударившая по туристическому бизнесу, затронула и мошенников: рассылок с привлекательными предложениями летнего отдыха в этом квартале было меньше, чем обычно. Однако эпидемия не остановила мошенников полностью.

В третьем квартале атакам фишеров чаще всего подвергались пользователи Airbnb и Expedia Group. Подделки злоумышленников, охотившихся за аккаунтами в этих сервисах, очень точно воспроизводили дизайн оригинальных сайтов, и отличить их можно было, лишь внимательно присмотревшись к адресной строке: чаще всего там фигурировали совершенно не относящиеся к компании домены или адреса бесплатных хостингов.

Чтобы сразу не раскрывать карты, мошенники используют сервисы для сокращения ссылок и распространяют сообщения в соцсетях и мессенджерах, где «укороченные» ссылки выглядят органично. В сообщениях мошенники предлагают дешево оформить путевку или снять отель по выгодной цене. А понять, куда ведет ссылка из такого сообщения, невозможно, не переходя по ней, на что и рассчитывали злоумышленники. Украденные таким образом аккаунты мошенники могли использовать, например, для отмывания денежных средств.

Также фишеры подделывали странички с предложениями аренды: при переходе на них можно было увидеть фотографию апартаментов, прочесть подробную информацию и условия, на которых арендодатель готов подписать договор. Ниже приводились восторженные отзывы от предыдущих клиентов, что должно было полностью усыпить бдительность жертвы.

«Хозяин» в ходе переписки соглашался сдать свое жилье в аренду, но просил внести предоплату. А после внесения денег исчезал вместе с поддельной страницей. В этом случае злоумышленники также рассчитывали на то, что в погоне за выгодным предложением (низкие цены, большие скидки) клиент не обратит внимания на адресную строку и не будет тратить время на проверку информации.

Атаки на корпоративный сектор

Вредоносная корреспонденция

Мы уже рассказывали о рассылках вредоносных файлов под видом извещений от различных служб доставки. Они продолжаются и в этом квартале: мы обнаружили рассылку, нацеленную на сотрудников, так или иначе связанных с продажами. Мошенники убеждали получателя открыть приложенные документы для оплаты таможенной пошлины за ввоз товара. Вместо документов вложение содержало Backdoor.MSIL.Crysan.gen.

Отдельно стоит упомянуть вредоносные рассылки с «напоминанием» об онлайн-встречах. К примеру, в одной из них жертве предлагали присоединиться к собранию в Zoom, для чего нужно было перейти по приложенной ссылке. Вместо собрания пользователь попадал на фишинговую страницу We transfer. Если пользователь попадался на крючок и пытался войти в корпоративный аккаунт We transfer, злоумышленники получали доступ к данным компании, хранящимся в этом облаке.

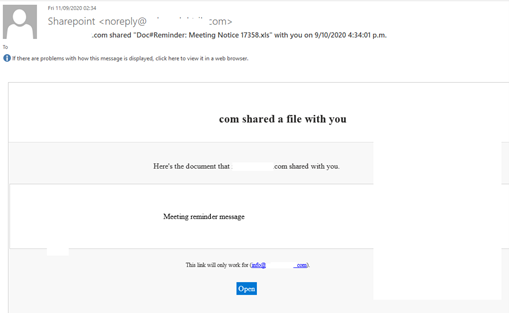

В другой рассылке, от имени популярного сервиса Microsoft Sharepoint, пользователю сообщали, что с ним поделились документом. После перехода по ссылке жертва попадала на поддельную страницу авторизации Microsoft, с помощью которой злоумышленники похищали логины и пароли от учетной записи.

Куда большую опасность представляли извещения о встречах, содержащие вредоносные файлы. Например, безобидное на первый взгляд сообщение ниже содержало HEUR:Trojan-Downloader.Script.Generic.

А Trojan-Banker.Win32.ClipBanker, закачивающийся по ссылке из письма ниже, используется для кражи финансовой информации (в том числе связанной с криптовалютой).

Сканер почты

Чтобы получить доступ к корпоративным аккаунтам, киберпреступники распространяли письма, в которых сообщали, что в почтовом аккаунте получателя были обнаружены вирусы. В сообщении говорилось, что пользователю необходимо срочно просканировать почтовый ящик, или его аккаунт будет отключен. Письма (отправленные с адреса на бесплатном почтовом хостинге) маскировались под извещения от ИБ-компаний, а чтобы избежать лишней конкретики, злоумышленники использовали нейтральные названия вроде Email Security Team.

Злоумышленники рассчитывали, что страх перед компьютерными вирусами и угроза деактивации рабочей почты заставят получателя проигнорировать некоторые странности письма. Например, отправителем подобных писем могут быть IT-отдел или служба безопасности компании, но никак не сторонняя организация. Ни адрес, ни оформление страницы, открывающейся при переходе по ссылке, не были характерны для корпоративных ресурсов. Кроме того, для большей убедительности злоумышленники разместили на своем сайте логотипы всех крупных ИБ-компаний.

Для начала «проверки на вирусы» от пользователя требовалось ввести логин и пароль от корпоративного почтового ящика. Надо сказать, что «сканирование» запускалось даже в том случае, если в форму вводились произвольные логин и пароль:

Деньги для бизнеса

В Рунете мошенники применили схему с зачислением денежных средств юридическим лицам. В сообщении говорилось о крупной сумме: «На Ваш внутренний бухгалтерский счет засчитана сумма в размере 100 000 руб. Внесите актуальные реквизиты для завершения финансовой транзакции в персональном кабинете». Алгоритм мошеннической схемы стандартен: предложить внести немного денег, чтобы затем получить гораздо большую сумму. Однако в данном случае, чтобы жертва не сорвалась с крючка раньше времени, киберпреступники использовали несколько приемов. Ссылка из письма вела на документ на Google Drive, который содержал картинку со ссылкой.

При переходе по ссылке открывалось заманчивое предложение:

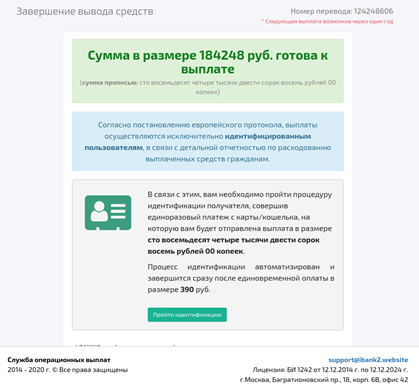

Если пользователь решал продолжить сотрудничество, его довольно долго перенаправляли со страницы на страницу, а в итоге просили завести личный кабинет и заполнить в нем форму со сведениями, необходимыми для «получения выплаты».

Когда все формы были заполнены, выяснялось, что некое постановление европейского протокола требует выполнить процесс идентификации, который стоит всего 390 рублей.

А чтобы пользователь не обратил внимания на «нюансы» (например, на изменение названия фирмы, распоряжающейся компенсациями) и не успел задуматься, насколько эта компенсация реальна, ему показывали предупреждение о том, что время на перевод ограничено тремя часами.

В подобных схемах злоумышленники используют принцип «с миру по нитке»: небольшая сумма единичного платежа компенсируется массовостью. Кроме того, мошенники надеются, что никто не будет тратить время на заявления в полицию из-за 390 рублей.

Статистика: спам

Доля спама в почтовом трафике

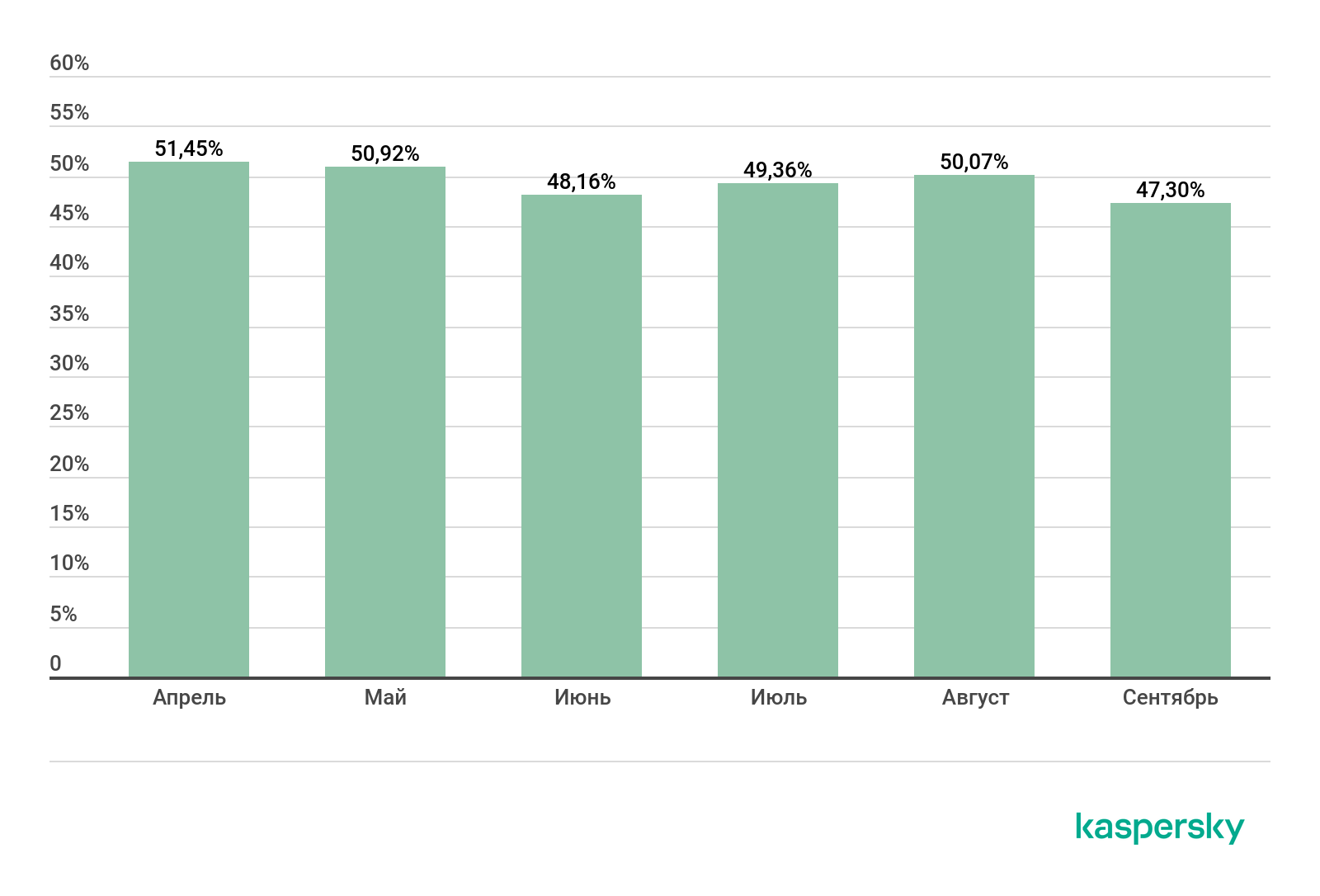

Доля спама в мировом почтовом трафике, Q2 2020 — Q3 2020 гг. (скачать)

Доля спама в почтовом трафике Рунета, Q2 2020 — Q3 2020 гг. (скачать)

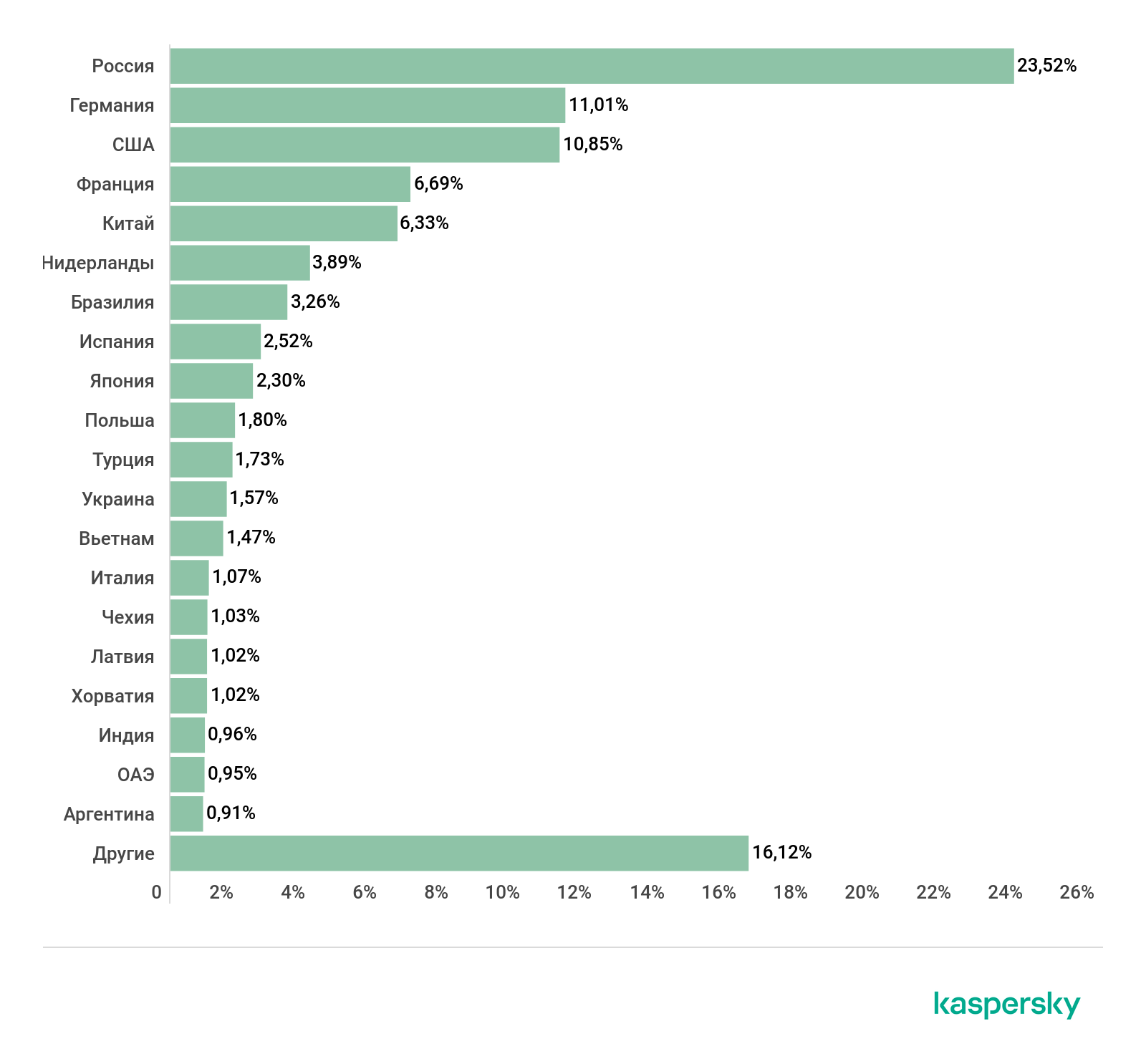

Страны — источники спама

Страны — источники спама в мире, Q3 2020 г. (скачать)

Вторая половина первой десятки изменилась существенней. Так, ее покинула Турция, занявшая в этот раз 11-е место (1,73%). На шестом месте оказались Нидерланды (3,89%), седьмое занимает Бразилия (3,26%), восьмое досталось Испании (2,52%), на девятом расположилась Япония (2,30%), а замыкает десятку Польша (1,80%), поднявшаяся с прошлого квартала на одну позицию.

Размеры спамовых писем

Размеры спамовых писем, Q2 2020 — Q3 2020 гг. (скачать)

Вредоносные вложения: семейства вредоносных программ

Количество срабатываний почтового антивируса, Q2 2020 — Q3 2020 гг. (скачать)

TOP 10 вредоносных вложений в почтовом трафике, Q3 2020 г. (скачать)

TOP 10 вредоносных семейств в почтовом трафике, Q3 2020 г. (скачать)

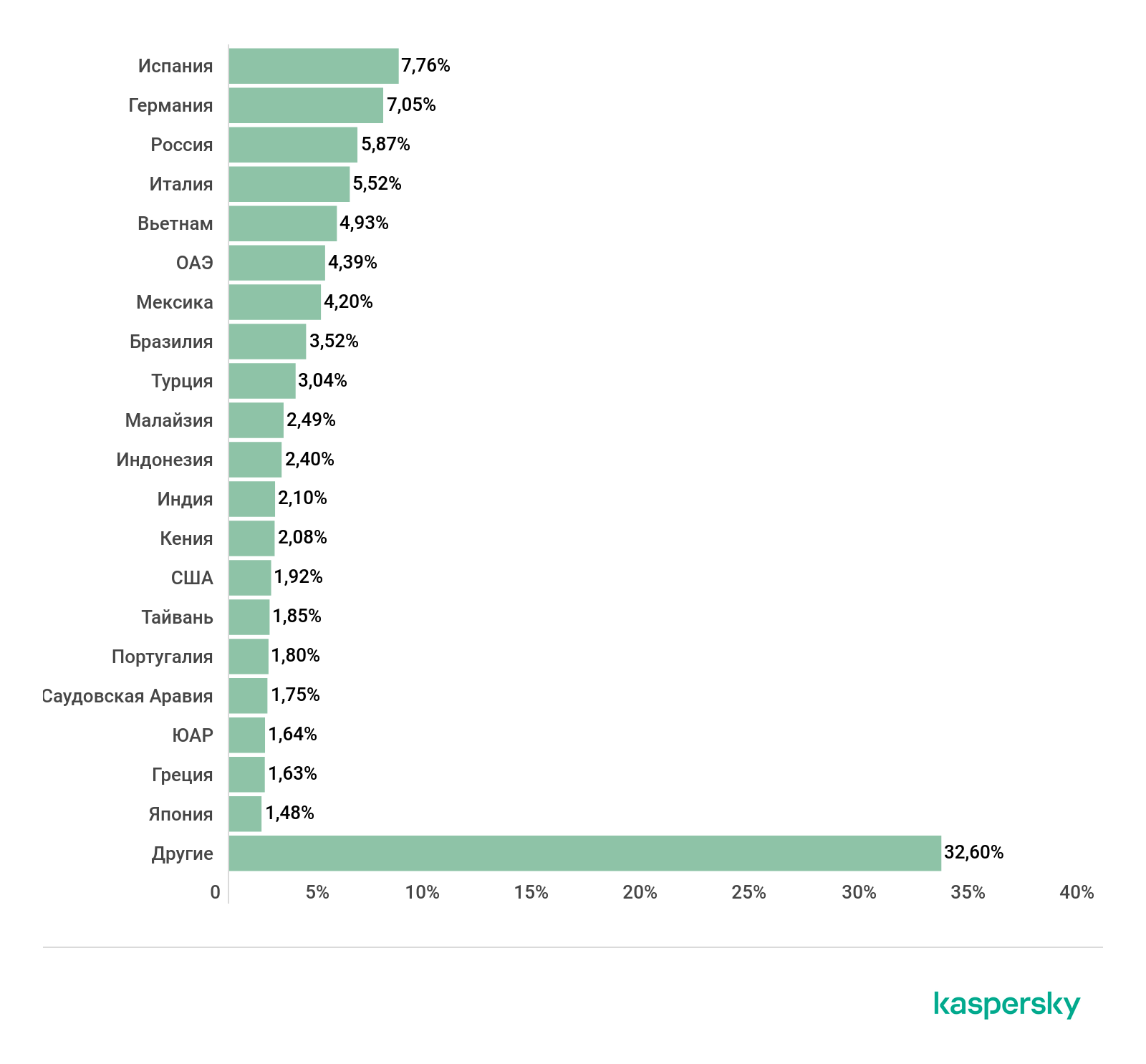

Страны — мишени вредоносных рассылок

Распределение срабатываний почтового антивируса по странам, Q3 2020 г. (скачать)

Статистика: фишинг

В третьем квартале 2020 года с помощью системы «Антифишинг» было предотвращено 103 060 725 попыток перехода пользователей на мошеннические страницы, что почти на 3,2 млн меньше результата второго квартала. Доля уникальных атакованных пользователей составила 7,67% от общего количества пользователей продуктов «Лаборатории Касперского».

География атак

Страной с наибольшей долей атакованных фишерами пользователей в этот раз стала Монголия (15,54%).

На втором месте с небольшим отставанием расположился Израиль (15,24%), а на третьем в этот раз оказалась Франция (12,57%).

Домены верхнего уровня

Наиболее часто используемым фишерами доменом верхнего уровня в этом квартале, как и в прошлом, оказалась доменная зона COM (40,09% от общего количества доменов верхнего уровня, задействованных в атаках). На втором месте XYZ (5,84%), замыкает тройку NET (3,00%). Доменная зона RU расположилась на четвертом месте (2,93%), а на пятом оказалась доменная зона BUZZ (2,57%).

Доменные зоны верхнего уровня, наиболее часто используемые фишерами, Q3 2020 г. (скачать)

Организации — мишени атак

Рейтинг категорий атакованных фишерами организаций основан на срабатываниях компонента системы «Антифишинг» на компьютерах пользователей. Этот компонент детектирует страницы с фишинговым контентом, на которые пользователь пытался перейти по ссылкам из письма или интернета. При этом неважно, каким образом совершается данный переход: в результате нажатия на ссылку в фишинговом письме либо в сообщении в социальной сети или же в результате действия вредоносной программы. После срабатывания компонента пользователь видит в браузере предупреждающий баннер о возможной угрозе.

Как и ранее, наибольшее количество атак фишеров пришлось на организации категории «Онлайн-магазины». В сравнении со вторым кварталом 2020 года ее доля снизилась незначительно (на 0,20 п. п.) и составила 19,22%. Категория «Глобальные интернет-порталы» также осталась на втором месте (14,48%), за ней, как и кварталом ранее, следуют «Банки» (10,89%).

3 2020 г. (скачать)

Заключение

Тема пандемии, стартовавшая в фишинге и спаме в первом квартале этого года, все еще остается актуальной у спамеров и фишеров. Мы считаем, что «вторая волна» COVID-19 может вызвать всплеск рассылок с предложениями товаров для профилактики и лечения коронавируса. Кроме этого, на фоне ухудшения экономической ситуации может увеличиться количество мошеннических рассылок с предложением пожертвовать небольшую сумму ради крупного куша.

Средняя доля спама в мировом почтовом трафике (48,91%) в этом квартале уменьшилась на 1,27 п. п. по сравнению с прошлым отчетным периодом, а количество попыток перехода на фишинговые страницы составило 103 миллиона.

Первое место в списке стран-источников спама в третьем квартале вновь заняла Россия с долей 23,52%. Наши защитные решения заблокировали 51 025 889 вредоносных вложений, а самым популярным вредоносным семейством в спам-рассылках стало Trojan-PSW.MSIL.Agensla, чья доля в почтовом трафике составила 12,67%.

Спам и фишинг в III квартале 2020 года

Роман

Както неловко за Гренландию и Исландию.