Этой весной мы во второй раз отмечаем День борьбы с шифровальщиками. Стоит признать, что именно этот вид вредоносного ПО чаще всего вспоминают, когда идет речь о киберугрозах. И не без причин — хотя кибератаки с целью вымогательства происходят давно, за прошедшие годы их характер сильно изменился. Киберпреступники стали смелее, их методы — совершеннее, а список жертв не перестает пополняться. Большинство СМИ, рассказывая о шифровальщиках, уделяют основное внимание пострадавшим от них компаниям, однако в этом отчете мы хотели бы отвлечься от актуальной новостной повестки и рассказать о том, как устроена сама экосистема преступного сообщества.

Мы начнем с разоблачения трех основных мифов, мешающих правильному пониманию феномена шифровальщиков. Затем погрузимся в глубины теневого интернета — увидим, как преступники взаимодействуют друг с другом и какие услуги предлагают. И наконец, расскажем о двух крупных операторах шифровальщиков — REvil и Babuk.

Чтобы создать этот отчет, мы проделали большую работу. Мы хотим, чтобы он помог вам защититься от киберугроз, и просим начать с простого шага: перед тем как приступить к чтению, убедитесь, что ваши данные надежно защищены с помощью резервного копирования.

Часть I. Три мифа о шифровальщиках

Миф 1: банды кибервымогателей — это автономные группировки

2020 год был отмечен ростом числа кампаний «охоты на крупную дичь» (целенаправленного вымогательства значительных сумм у компаний, способных их выплатить). Тогда же мы узнали о появлении нескольких группировок, использующих шифровальщики для проведения таких высокоприбыльных операций. Преступники обнаружили, что жертвы охотнее платят группировкам с репутацией. Чтобы никто не усомнился в их возможности восстановить зашифрованные файлы, они активно расширяют свое онлайн-присутствие, публикуют пресс-релизы, добиваясь, чтобы их имя стало известно всем потенциальным жертвам.

Кроме того, фокусируя внимание на себе, такие группы одновременно отвлекают его от стоящей за ними сложной экосистемы. Кажется, что они действуют как самостоятельные единицы, но на самом деле это лишь верхушка айсберга. В большинстве атак задействовано множество участников, которые оказывают друг другу услуги на площадках теневого интернета.

Например, владельцы бот-сетей и продавцы учетных данных обеспечивают первоначальный доступ к целевой сети, который другие преступники (здесь мы будем называть их red team — это термин из сферы тестирования на проникновение, означающий команду атакующих испытываемую систему) используют для получения полного контроля над ней. В процессе они собирают информацию о жертве и похищают внутренние документы. Эти данные они могут передать внешним аналитикам, чтобы узнать текущие финансовые показатели жертвы и определить максимально возможную сумму выкупа. Аналитики способны добыть и другую конфиденциальную или компрометирующую информацию для более эффективного шантажа и давления на ключевых сотрудников атакуемой организации. Подготовившись к атаке, red team приобретает программу-шифровальщик у разработчиков в теневом интернете — как правило, в обмен на часть выкупа. Еще один возможный участник операции — упаковщик, который добавит программе дополнительные уровни защиты. Это усложнит ее обнаружение и даст преступникам время, необходимое для шифрования целой сети. Переговоры с жертвой может вести еще одна команда, а затем, когда преступники получат выкуп, им понадобятся навыки отмывания полученной криптовалюты.

Интересно, что участники этой «цепочки создания ценности» чаще всего не знают друг друга лично. Они общаются в интернете, скрываясь за псевдонимами, а за услуги расплачиваются криптовалютой. Поэтому задержание участников одной из группировок хоть и будет полезно для устрашения других преступников, но почти не скажется на работе системы в целом. Личности сообщников установить не получится, а освободившееся место сразу же займут новые поставщики услуг.

Таким образом, шифровальщики — это часть целой экосистемы. Единственная возможность разрушить ее — перекрыть циркулирующий внутри денежный поток. А значит, прежде всего не платить злоумышленникам.

Миф 2: цели вымогательских атак определяются заранее

По приведенному выше описанию экосистемы шифровальщиков можно сделать некоторые важные выводы о том, как преступники выбирают жертву. Да, они действуют все более смело и стремятся получить все больше денег. Но все же в атаках вымогателей есть элемент случайности — объекты для шантажа они ищут не в рейтингах Forbes.

Как ни странно, люди, получающие первоначальный доступ к сети жертвы, — совсем не те, кто затем развертывает в ней вредоносное ПО. Сбор данных для проникновения — это отдельный бизнес. И чтобы оставаться рентабельным, он нуждается в регулярных поставках «товара». Какой смысл тратить недели на заведомо сложную цель — например, компанию из списка Fortune 500 — если успех не гарантирован? Вместо этого продавцы доступа выбирают объекты попроще. Вот два основных источника, из которых вымогатели получают данные для доступа к потенциальным целям:

- Владельцы бот-сетей. Используя известные семейства вредоносного ПО, они организуют масштабные атаки, цель которых — создание сети зараженных компьютеров. Какое-то время зловред в них остается неактивным. Затем владелец бот-сети (бот-мастер) продает доступ к ней как к ресурсу для монетизации: организации DDoS-атак, рассылки спама или, в случае с шифровальщиками, для внедрения в сеть потенциальной жертвы с помощью этого первоначального заражения.

- Продавцы доступа. Эти злоумышленники отслеживают публично раскрытые уязвимости ПО (уязвимости первого дня), имеющего выход в интернет, — например, VPN-устройств или почтовых шлюзов. Узнав об уязвимости, они стараются скомпрометировать как можно больше серверов до выхода обновления, которое ее устранит.

Пример предложения доступа к корпоративным ресурсам через удаленные рабочие столы (RDP)

В обоих случаях злоумышленники только после вторжения понимают, кого им удалось взломать и могут ли они рассчитывать на получение выкупа. Поэтому их атаки лишь условно можно считать целевыми: вымогатели редко выбирают в качестве жертв конкретные организации. Все это еще раз подчеркивает, как важно своевременно обновлять сервисы, имеющие выход в интернет, и выявлять неактивные заражения до того, как их могут использовать злоумышленники.

Миф 3: киберпреступники — это компьютеризированные уголовники

Да, формально это так. Но экосистема шифровальщиков обширна, и в ней присутствуют не самые очевидные участники. Есть подтвержденные свидетельства ее связи с другими видами преступной деятельности, такими как кардинг и взлом платежных терминалов. Однако в ней замешан и криминалитет другого сорта. В прошлом крупномасштабные атаки с использованием шифровальщиков применялись в деструктивных целях. Вполне вероятно, что некоторые APT-группы до сих пор используют подобную тактику для дестабилизации конкурирующих экономических систем, но скрывают свою причастность к таким кампаниям.

В прошлом году мы выпустили отчет о группировке Lazarus, которая решила попробовать свои силы в «охоте на крупную дичь», а компания ClearSky рассказала об аналогичной активности APT-группы Fox Kitten. По наблюдениям экспертов, прибыльность атак с использованием шифровальщиков привлекла внимание некоторых злоумышленников, имеющих государственную поддержку, которые используют такие атаки для обхода международных санкций.

По нашим данным, такие инциденты составляют лишь малую часть от общего числа атак вымогателей. Нельзя сказать, что для защиты от них компаниям нужны какие-то специальные средства, но само их существование создает дополнительные риски. 1 октября 2020 года Управление по контролю за иностранными активами Министерства финансов США выпустило бюллетень, уточняющий, что перед переводом денег вымогателям компании должны убедиться, что получателя нет в санкционных списках. Это заявление уже оказало заметное влияние на рынок шифровальщиков. Однако нельзя не отметить, что аудит операторов вредоносного ПО — задача нетривиальная.

Часть II. Махинации в теневом интернете

Вдоль рыночных рядов

Большая часть объявлений о продаже незаконных продуктов или услуг в теневом интернете размещается на нескольких крупных площадках, хотя существует и множество мелких тематических ресурсов. Мы проанализировали три основных форума, на которых предлагают услуги, связанные с использованием шифровальщиков. На этих площадках киберпреступники общаются и заключают сделки. Из сотен размещенных там объявлений мы выбрали для анализа несколько десятков — опубликованных известными группировками и прошедших проверку администрации форума. Это были самые разные сообщения: от предложений по продаже исходного кода до регулярно обновляемых объявлений о вакансиях на русском и английском языках.

Виды предложений

Как мы уже сказали, экосистема шифровальщиков состоит из участников, выполняющих разные функции. Форумы теневого интернета частично отражают это положение вещей, несмотря на то что большая часть сообщений там — это объявления о продаже или вакансиях. Как и на любой торговой площадке, их авторы регулярно обновляют актуальные сообщения, а неактуальные — удаляют. Предложения разработчиков и операторов партнерских программ «шифровальщик как услуга» (RaaS) обычно являются:

- приглашениями для операторов присоединиться к партнерским сетям или партнерским программам;

- рекламой исходного кода или программ для сборки шифровальщиков.

Первый тип объявлений предполагает долговременное сотрудничество между оператором группировки, использующей шифровальщик, и ее партнером. Обычно оператор получает от 20% до 40% прибыли, тогда как остальные 60–80% достаются партнеру.

Примеры объявлений с указанием условий партнерской программы

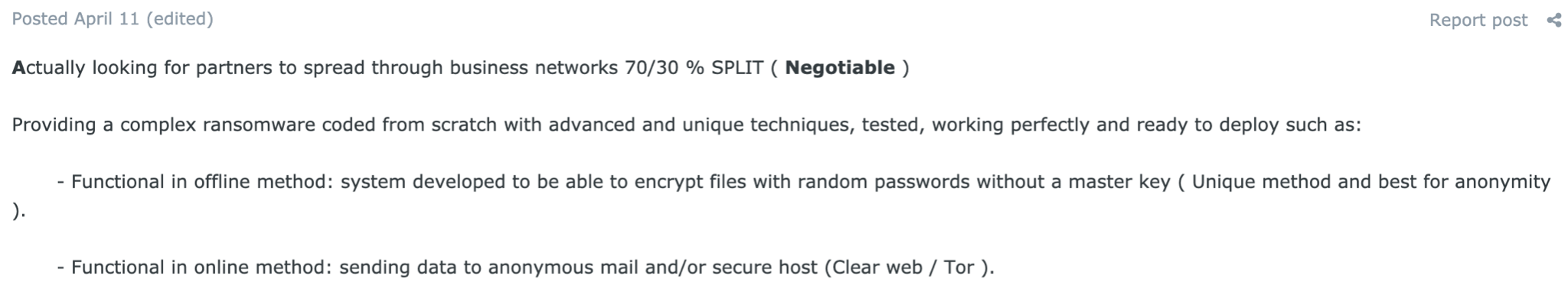

Пока одни операторы ищут партнеров, другие занимаются продажей исходного кода или создают пакеты для самостоятельной сборки шифровальщиков. Цены на такие продукты варьируются от 300 до 5000 долларов США.

Продажа исходного кода или образцов вредоносного ПО, полученных в результате утечки, — это самый простой способ заработать на шифровальщиках, не требующий специальных технических навыков или больших усилий. Правда, не очень прибыльный, поскольку и код, и образцы быстро теряют свою ценность. Существует два типа таких предложений — с технической поддержкой и без нее. Если шифровальщик приобретается без поддержки, то, как только его обнаружат защитные решения, покупателю придется самостоятельно перепаковывать его или искать кого-то, кто сможет это сделать, — но в любом случае это слабо защитит от повторных обнаружений.

Предложения с технической поддержкой (более распространенные на рынке вредоносного ПО для финансовых систем) включают регулярные обновления для шифровальщиков.

В этом смысле ситуация на форумах теневого интернета мало изменилась по сравнению с 2017 годом.

Некоторые разработчики предлагают покупателям только исходный код и программы для сборки без дальнейшей технической поддержки

Предложение оформить подписку на шифровальщик очень похоже на рекламу легитимного программного продукта с указанием предлагаемых услуг и цен

Не всех крупных игроков можно встретить в теневом интернете

Ассортимент предложений на рынках теневого интернета хоть и довольно велик, но все же не отражает все разнообразие экосистемы шифровальщиков. Некоторые крупные группировки вымогателей находят партнеров самостоятельно (так, по нашим данным, Ryuk получала доступ к системам некоторых жертв после заражения их вирусом Trickbot, что указывает на потенциальную связь между двумя группами). В результате на форумах в основном можно встретить менее крупных игроков — операторов RaaS-сервисов, продавцов исходного кода и новичков.

Правила партнерства в теневом интернете

Рынок программ-шифровальщиков закрытый, поэтому операторы очень осторожно выбирают, с кем работать. Это видно из размещаемых ими объявлений и требований, которые предъявляются к потенциальным партнерам.

Первое и главное из них касается географических ограничений: оператор не позволяет партнерам использовать шифровальщики в зоне юрисдикции того государства, где он базируется. За выполнением этого правила строго следят. Партнеры, нарушившие его, немедленно теряют доступ к предоставленным им программам.

Кроме того, операторы тщательно изучают потенциальных контрагентов, чтобы отсеять сотрудников спецслужб, работающих под прикрытием: например, проверяют, насколько хорошо те знают историю страны, которую называют родной (см. пример ниже). Они также могут установить национальные ограничения на основе собственных политических взглядов (опять же из соображений безопасности).

Участники этой группировки проверяют новых партнеров, задавая им вопросы о странах бывшего СНГ, ответить на которые могут только жители этих стран

Группа Avaddon готова рассмотреть кандидатуры англоязычных партнеров при наличии хорошей репутации или депозита

Крупные игроки

Для подробного разбора мы выбрали двух наиболее интересных участников «охоты на крупную дичь» в 2021 году. Первый из них — группировка REvil (также известная как Sodinokibi). Она начала предлагать свои услуги на теневых форумах в 2019 году, и сегодня их RaaS-сервис пользуется отличной репутацией на рынке. Название группировки часто мелькает в новостных заголовках публикаций, связанных с информационной безопасностью. Именно операторы REvil запрашивали самые высокие суммы выкупа в 2021 году.

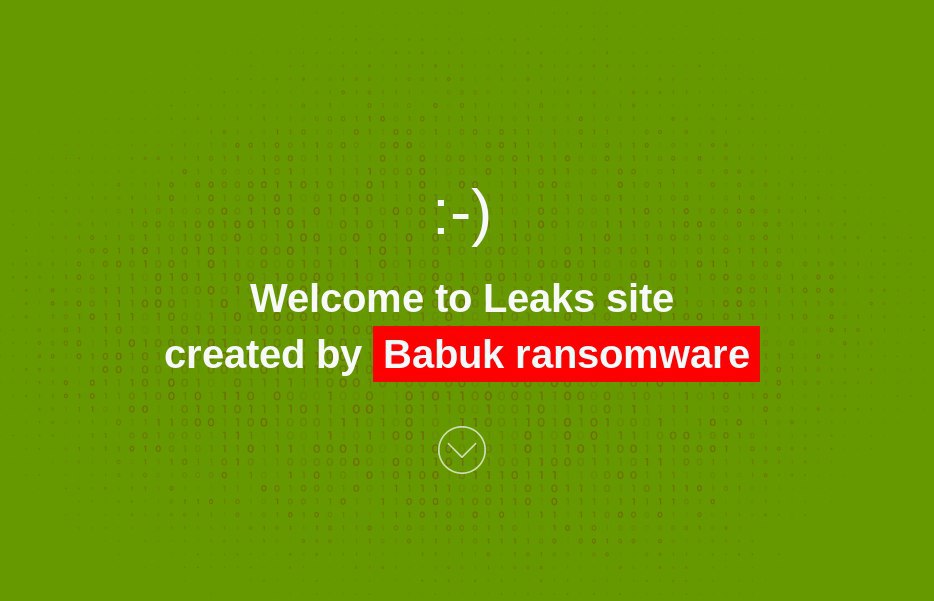

Другая известная группировка — Babuk. Шифровальщик Babuk стал первой из новых RaaS-угроз, обнаруженных в 2021 году, и используется очень активно.

REvil

Реклама партнерской программы REvil, размещенная на теневом форуме

REvil — один из самых успешных RaaS-сервисов. Активность группировки была впервые замечена в апреле 2019 года, после прекращения работы GandCrab — еще одной, уже несуществующей группы вымогателей.

Для его распространения REvil использует партнеров, найденных на теневых форумах. Распространители получают 60–75% выкупа, который назначается на основании данных о годовом доходе жертвы. Расчеты ведутся в криптовалюте Monero (XMR). По словам оператора REvil, в 2020 году группировка заработала 100 млн долларов США.

Разработчики регулярно обновляют шифровальщик REvil, чтобы защитить его от обнаружения и повысить эффективность следующих атак. Информация о масштабных обновлениях и новых вакансиях в партнерской программе размещается в тематических ветках на теневых форумах. 18 апреля 2021 года разработчики объявили о проведении закрытого тестирования *nix-реализации шифровальщика.

REvil сообщает о внутреннем тестировании *nix-реализации шифровальщика

Технические подробности

REvil использует симметричный поточный алгоритм Salsa20 для шифрования содержимого файлов, а для ключей к шифру — асимметричный алгоритм на основе эллиптических кривых. Образец вредоносного ПО содержит зашифрованный раздел конфигурации со множеством полей, который позволяет атакующим индивидуально настраивать полезную нагрузку. Исполняемый файл способен завершать перед началом шифрования процессы, внесенные в черный список, извлекать базовую информацию о хосте, шифровать файлы и каталоги на локальных устройствах и в общих сетевых папках, не включенные в белый список. Более подробная информация о технических возможностях REvil доступна в наших приватном и общедоступном отчетах.

Сейчас шифровальщик распространяется в основном путем компрометации RDP-доступа, через уязвимости ПО и с помощью фишинга. Партнеры должны самостоятельно получить первоначальный доступ к корпоративным сетям и внедрить вредоносную программу — это стандартная практика для RaaS-сервисов. Стоит отметить, что у REvil очень высокие требования к новым контрагентам: группировка нанимает исключительно русскоязычных квалифицированных специалистов, имеющих опыт получения доступа к сетям.

За успешным взломом следует повышение привилегий, сбор информации и распространение заражения. Затем операторы оценивают, извлекают и шифруют конфиденциальные файлы. Следующий этап — проведение переговоров с пострадавшей компанией. Если жертва отказывается платить, операторы REvil начинают выкладывать ее конфиденциальную информацию на onion-сайте Happy Blog. В последнее время такая тактика — публиковать похищенные данные на специальных сайтах в качестве меры воздействия на жертву — распространена среди участников «охоты на крупную дичь».

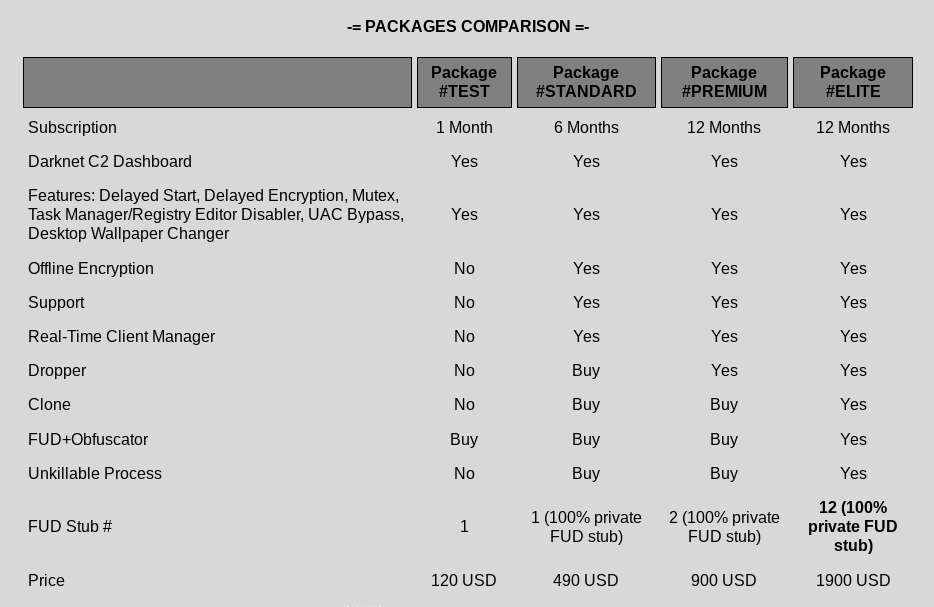

Записи в блоге REvil, содержащие похищенные данные жертв

Примечательно, что в последнее время вымогатели начали использовать голосовые звонки деловым партнерам и журналистам, а также DDoS-атаки, чтобы заставить пострадавших платить. По словам представителя REvil, в марте 2021 года группировка запустила бесплатный партнерский сервис для связи со СМИ и контрагентами жертвы в целях оказания дополнительного давления на нее, а также начала оказывать платные услуги по организации DDoS-атак уровней L3 и L7.

REvil сообщает о новых возможностях шантажа — звонках в прессу и партнерам жертвы

По данным нашего предыдущего исследования, от шифровальщика REvil пострадало около 20 отраслей. Больше всего жертв (30%) пришлось на инженерно-производственный сектор. Далее следуют финансовые организации (14%), поставщики услуг (9%), юридические фирмы (7%) и компании, работающие в сфере IT и телекоммуникаций (7%).

В списке пострадавших оказались Travelex, Brown-Forman Corp, группа фармацевтических компаний Pierre Fabre, а также юридическая фирма Grubman Shire Meiselas & Sacks, обслуживающая звезд шоу-бизнеса. В марте 2021 года группировка атаковала компанию Acer, запросив рекордно большой выкуп — 50 млн долларов США.

18 апреля участники REvil написали, что готовы заявить о своей самой крупномасштабной атаке, на форуме, где киберпреступники набирают новых партнеров. 20 апреля группа опубликовала на сайте Happy Blog ряд документов, которые, по утверждению REvil, являлись чертежами устройств Apple. По словам злоумышленников, данные были похищены из корпоративной сети тайваньской компании Quanta Computer — одного из партнеров Apple. Первоначальный размер выкупа, который преступники потребовали от Quanta, составил 50 млн долларов США.

За последние несколько кварталов группировка REvil стала проводить целевые атаки значительно активнее

REvil — характерный пример группы «охотников на крупную дичь». В 2021 году мы наблюдаем тенденцию к увеличению размеров выкупа, который преступники запрашивают за конфиденциальную информацию скомпрометированных компаний. Появление новых методов давления на жертв, активная разработка вредоносного ПО для других платформ помимо Windows и регулярная вербовка новых партнеров говорят о том, что частота и масштаб атак вымогателей будут только расти.

Babuk

Еще один участник «охоты на крупную дичь» — группировка Babuk. В начале 2021 года мы наблюдали несколько инцидентов с участием ее шифровальщика.

В конце апреля 2021 года участники группы Babuk объявили о прекращении работы, заявив, что собираются сделать исходный код зловреда общедоступным и создать «что-то вроде RaaS с открытыми исходниками». Если менее крупные группировки смогут использовать этот код для своих операций, нас, вероятно, ждет новая волна атак вымогателей. Подобное уже случалось с другими проектами RaaS («шифровальщик как услуга») и MaaS («вредоносное ПО как услуга») — достаточно вспомнить прошлогодний пример с банковским Android-троянцем Cerberus.

Babuk объявляет о прекращении работы

Участники группировки конфигурируют каждый экземпляр программы под конкретную жертву: в нем содержится название компании, индивидуальное сообщение с требованием выкупа и список расширений для зашифрованных файлов. Babuk также использует модель RaaS. Перед заражением партнеры или операторы компрометируют целевую сеть, проводя разведку. Это помогает им решить, как эффективнее внедрить шифровальщик и выбрать наиболее ценные конфиденциальные данные для шантажа. Участники группировки называют себя «киберпанками», которые «проверяют на прочность защиту случайно выбранных корпоративных сетей», используя RDP как вектор заражения. 80% прибыли группировка отдает партнерам.

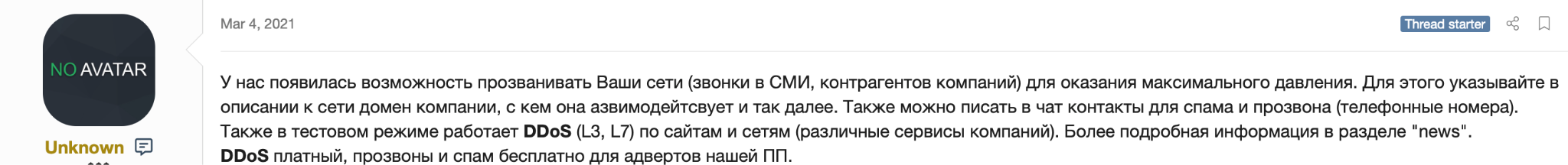

Реклама партнерской программы Babuk

Babuk рекламирует свои услуги на русскоязычных и англоязычных теневых форумах. В начале января 2021 года участник одного из этих форумов объявил о разработке нового шифровальщика Babuk. Следующие сообщения были посвящены обновлениям и поиску партнеров.

Сообщение для прессы, в котором участники Babuk рассказывают о стратегии группировки и выборе жертв

Белый список группировки включает Китай, Вьетнам, Кипр, а также Россию и другие страны СНГ. Кроме того, операторы отказываются атаковать больницы, некоммерческие благотворительные организации, а также компании с годовым доходом менее 30 млн долларов США по данным ZoomInfo. Чтобы присоединиться к партнерской программе, потенциальные контрагенты должны пройти собеседование, посвященное гипервизорам Hyper-V и ESXi.

Babuk попала в новостные заголовки как первая группировка операторов шифровальщиков, открыто выступающая против ЛГБТ-сообщества и движения Black Lives Matter (BLM). Такой вывод был сделан в связи с тем, что Babuk исключила поддерживающие их организации из своего белого списка. Однако в отчете об итогах работы за два месяца, размещенном на сайте для публикации скомпрометированных данных, преступники сообщили, что изменили свое решение и не будут атаковать фонды и благотворительные организации, помогающие ЛГБТ и BLM.

Технические подробности

Babuk использует симметричный алгоритм шифрования в сочетании с протоколом Диффи — Хеллмана на эллиптических кривых (ECDH). В каждой из обработанных папок зловред оставляет сообщение в формате TXT с заголовком How To Restore Your Files.txt («Как восстановить ваши файлы»). Помимо текста, она содержит ссылки на скриншоты похищенных данных. Это доказывает, что образец вредоносного ПО создается уже после похищения данных, — как мы уже упоминали, каждый экземпляр программы конфигурируется с учетом особенностей конкретной цели.

В записке преступники также предлагают жертве начать переговоры в закрытом чате. Подобные требования характерны не только для группировки Babuk, но и для всех «охотников на крупную дичь». Интересно, что в тексте также есть приватная ссылка на публикацию на onion-сайте, недоступная с его главной страницы. По ссылке злоумышленники размещают несколько скриншотов, текстовое описание украденных данных и угрозы общего характера в адрес жертвы. Если она решает не вступать в переговоры, ссылку делают общедоступной.

Сайт группировки Babuk для публикации скомпрометированных данных

Целями Babuk обычно становятся крупные промышленные организации в Европе, США и Океании: транспортные предприятия, учреждения здравоохранения, поставщики промышленного оборудования и др. Однако недавние события говорят о том, что Babuk расширяет зону своих интересов. Так, 26 апреля о взломе сообщил полицейский департамент округа Колумбия. Ответственность за инцидент взяли на себя операторы Babuk, рассказав о результатах атаки на собственном onion-сайте.

Сообщение Babuk об успешной атаке на полицейский департамент округа Колумбия

По словам участников группировки, им удалось похитить более 250 ГБ данных из внутренней сети департамента. На момент создания этого отчета полицейским оставалось три дня, чтобы начать переговоры, — злоумышленники пообещали, что в противном случае начнут передавать похищенные данные преступным группировкам. Они также предупредили, что продолжат атаки на государственный сектор США.

Скриншоты файлов, украденных из сети полицейского департамента округа Колумбия, размещенные операторами Babuk на сайте для публикации скомпрометированных данных в теневом интернете

Заключение

23 апреля 2021 года мы опубликовали отчет об активности шифровальщиков. Из него следует, что пользователей, столкнувшихся с этим видом угрозы, стало намного меньше. Однако эти данные нужно правильно интерпретировать: для частных лиц вероятность стать жертвой шифровальщика действительно снизилась, но для компаний этот риск как никогда высок.

Аппетиты преступников растут, поэтому экосистема шифровальщиков продолжает развиваться и уже представляет собой серьезную угрозу для корпораций по всему миру.

Малым и средним компаниям тоже стоит быть начеку. Раньше им не приходилось всерьез беспокоиться об информационной безопасности: они были недостаточно крупными, чтобы привлечь внимание APT-групп, и при этом вполне могли защититься от типовых и случайных атак. Но все изменилось. Сегодня любой бизнес должен быть готов дать отпор преступным группировкам. К счастью, большинство злоумышленников предпочитают легкие цели, поэтому для защиты от них достаточно основных процедур.

12 мая, в День борьбы с шифровальщиками, «Лаборатория Касперского» призывает соблюдать правила безопасности, которые помогут защитить ваш бизнес от вымогателей:

- Своевременно обновляйте ПО на всех устройствах, чтобы злоумышленники не могли использовать его уязвимости для проникновения в сеть.

- В своей стратегии защиты сфокусируйтесь на том, чтобы не допустить распространения вредоносного ПО и утечки данных в интернет. Отслеживайте исходящий трафик, чтобы выявить несанкционированные подключения. Сохраняйте резервные копии своих данных в офлайн-хранилища — так преступники не смогут добраться до них. Обеспечьте быстрый доступ к ним на случай экстренной ситуации.

- Чтобы защитить корпоративную среду, обучайте своих сотрудников правилам информационной безопасности. Используйте для этого специальные учебные курсы — например, представленные на платформе Kaspersky Automated Security Awareness Platform. Бесплатное занятие на тему защиты от шифровальщиков доступно здесь.

- Проводите аудиты кибербезопасности, устраняйте уязвимости периметра и сетей.

- Обеспечьте все рабочие места защитой от шифровальщиков. Бесплатная утилита Kaspersky Anti-Ransomware для бизнеса защищает компьютеры и серверы от шифровальщиков и других видов вредоносного ПО и предотвращает эксплойты. При этом она не будет конфликтовать с уже установленными защитными решениями.

- Установите решения для контроля рабочих мест и защиты от целевых атак с функциями обнаружения продвинутых угроз, расследования инцидентов и ликвидации последствий атак. Обеспечьте сотрудникам своего центра мониторинга и реагирования (SOC) доступ к актуальным данным по угрозам и регулярно повышайте их квалификацию. Если вам не хватает собственных специалистов по ИБ, обратитесь за помощью к поставщику MDR-сервисов — управляемых услуг непрерывного поиска, обнаружения и устранения угроз, направленных на ваше предприятие. Решение Kaspersky Expert Security может предоставить все перечисленные возможности.

- Если вы стали жертвой вымогателей, ни в коем случае не платите им. Выкуп — это поддержка преступного бизнеса, но не гарантия того, что вы вернете доступ к своим данным. Лучше сообщите об инциденте в правоохранительные органы и попробуйте найти дешифратор в интернете, например на сайте https://www.nomoreransom.org/ru/index.html

Шифровальщики: кто, как и зачем использует их в 2021 году