Выпущены дешифраторы для программ-вымогателей Yatron и FortuneCrypt

«Все ваши файлы были зашифрованы». Часто ли на экране вашего монитора появлялось такое уведомление? Надеемся, что ни разу. Ведь это один из явных признаков того, что вы потеряли свои файлы и вряд ли увидите их снова, если у вас нет дешифратора или резервных копий.

Сейчас киберпреступники знают уйму способов создания и распространения троянцев-вымогателей. Однако создавая очередного зловреда, злоумышленники чаще всего используют две основные схемы. Одни переделывают исходный код уже существующего вредоносного ПО под свои потребности, другие пишут свой собственный код, иногда используя весьма нестандартные языки.

Однако специалисты, противодействующие программам-вымогателям тоже не сидят сложа руки, и у нас уже есть пара хороших новостей.

Хорошая новость № 1

Мы выпустили дешифратор для программы-вымогателя Yatron. Создатели этого зловреда действовали по первой схеме: они взяли за основу исходный код хорошо известного троянца Hidden Tear. Согласно нашей статистике, только за прошлый год решения «Лаборатории Касперского» предотвратили более 600 случаев заражения различными версиями Trojan-Ransom.MSIL.Tear. Чаще других с атаками этого вымогателя сталкивались жители следующих пять стран: Германия, Китай, Россия, Индия, Мьянма.

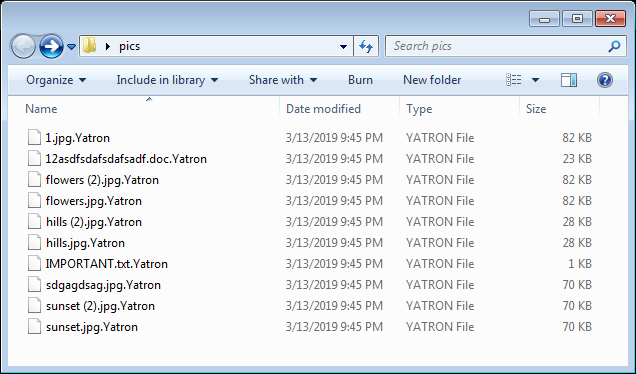

Yatron легко отличить от множества других версий Trojan-Ransom.MSIL.Tear по одноименному расширению (.Yatron), которое он добавляет к зашифрованным файлам.

Однако используя сторонний код без проверки, преступники рискуют получить программу с серьезными уязвимостями, которые скажутся на ее эффективности. В случае с Yatron так и произошло. Благодаря ошибкам в криптографической схеме мы сумели создать дешифратор.

Хорошая новость № 2

Мы выпустили дешифратор для уникальной программы-вымогателя FortuneCrypt. Чтобы описать этот зловред, можно перефразировать Архимеда, «дайте мне язык программирования, и я создам программу-вымогатель». Главная особенность FortuneCrypt в том, что он был создан при помощи компилятора BlitzMax. Как сказано в Википедии, «BlitzMax использует расширенную версию языка BASIC. У него простой синтаксис, который понятен даже начинающему программисту. На таких языках в основном пишут игры, но они вполне годятся и для программ широкого назначения». Нам попадалось немало программ-шифровальщиков на C/C++, C#, Delphi, JS, Python и т. д. FortuneCrypt — первый шифровальщик, написанный на Blitz BASIC.

За прошлый год решения «Лаборатории Касперского» зафиксировали более 6000 атак со стороны различных версий троянца Trojan-Ransom.Win32.Crypren (FortuneCrypt входит в это семейство). . Чаще других с атаками Trojan-Ransom.Win32.Crypren сталкивались жители следующих стран: Россия, Бразилия, Германия, Южная Корея, Иран.

Этот шифровальщик не меняет ни расширение, ни название файла. Вместо этого он помечает зашифрованные файлы, прописывая текстовую строку в их начале.

Но этот признак заражения жертва не видит: она узнает об атаке, только когда на экране появляется послание от вымогателей.

Изучив зловреда, мы нашли слабости в его криптографической схеме и поняли, что зашифрованные им файлы легко поддаются восстановлению.

Дешифраторы

Оба упомянутых дешифратора мы добавили в нашу утилиту RakhniDecryptor. Ее можно скачать по одной из этих ссылок:

https://support.kaspersky.ru/viruses/utility

https://www.nomoreransom.org/ru/decryption-tools.html

Индикаторы компрометации (IOC)

Yatron

- 7910B3F3A04644D12B8E656AA4934C59A4E3083A2A9C476BF752DC54192C255B

FortuneCrypt

- E2B9B48755BCA1EDFBA5140753E3AF83FB0AE724E36D8C83AB23E262196D1080

- C26192E7B14991ED39D6586F8C88A86AF4467D5E296F75487BB62B920DEA533F

- F2DCD2308C18FDB56A22B7DB44E60CDB9118043830E03DF02DAC34E4C4752587

Программы-вымогатели: пара хороших новостей