Существует два основных вида онлайн-мошенничества, нацеленного на кражу данных и денег пользователей — фишинг и скам. Фишинг — это прежде всего приемы злоумышленников, нацеленные на то, чтобы жертва выдала конфиденциальную информацию, такую как учетные данные или данные банковской карты. Скам — это мошенничество, при котором пользователя с помощью социальной инженерии убеждают самостоятельно перечислить злоумышленникам деньги.

История фишинга и скама

Термин «фишинг» впервые употребили в 1996 году, когда киберпреступники атаковали пользователей крупнейшего на тот момент интернет-провайдера America Online (AOL). Мошенники отправляли сообщения от имени сотрудников компании AOL и требовали у пользователей подтвердить свои учетные записи или сообщить платежные реквизиты. Этот способ выуживания личных данных существует до сих пор и, к сожалению, приносит результаты.

Примерно в 90-е появился и скам. Когда банки начали активно внедрять системы интернет-банкинга, мошенники отправляли пользователям SMS якобы от родственников с просьбой срочно перевести деньги по указанным в сообщении реквизитам.

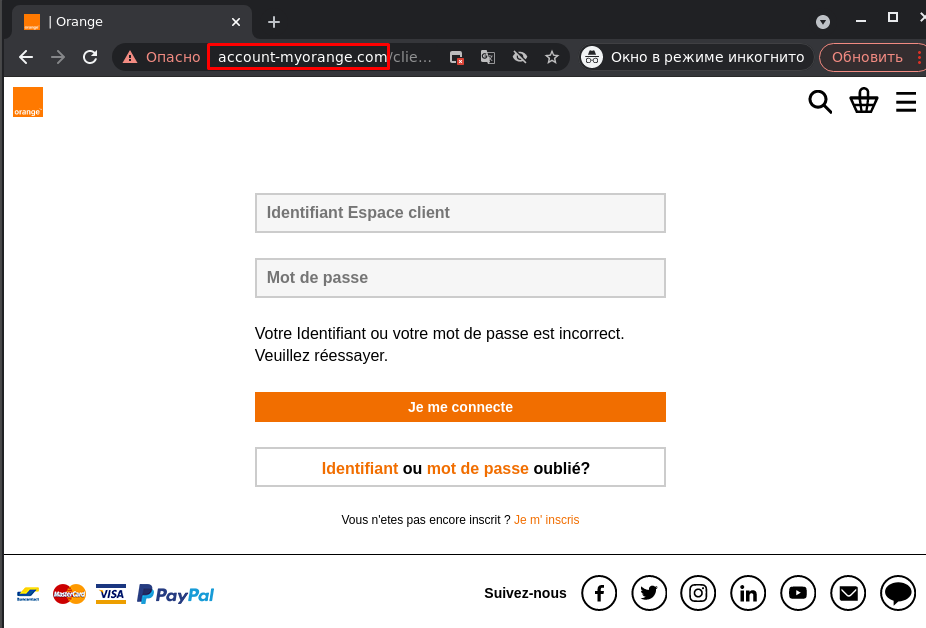

К началу 2000-х в скаме стала популярной тема благотворительности: например, после масштабного землетрясения в Индийском океане в 2004 году пользователи начали получать письма от поддельных благотворительных организаций с просьбой пожертвовать деньги пострадавшим. В это же время фишеры переключились на платежные системы и интернет-банки. Поскольку тогда аккаунты были защищены только паролем, злоумышленникам было достаточно выудить его, чтобы получить доступ к чужим деньгам. Для этого преступники отправляли электронные письма от имени PayPal и других компаний, где просили пользователей перейти на поддельный сайт с логотипом сервиса и ввести свои учетные данные. Чтобы сайты выглядели правдоподобно, злоумышленники регистрировали множество доменов, очень похожих на оригинальный, с разницей в две-три буквы. Невнимательный пользователь мог принять такой сайт за настоящий ресурс банка или платежной системы. Также зачастую мошенники использовали личную информацию из социальных сетей жертв, чтобы сделать свои атаки более таргетированными, а значит, более успешными.

Впоследствии онлайн-мошенничество становилось все изощреннее и убедительнее. Киберпреступники научились удачно имитировать официальные сайты брендов, делая их практически неотличимыми от оригинала, и находить новые уловки для своих жертв. Появились услуги по созданию мошеннического контента, фишинг начали использовать «по-крупному», направляя свои атаки не только на личные финансы и данные обычных пользователей, но и на политических деятелей и крупный бизнес.

В этой статье мы рассмотрим основные тенденции в фишинге, приемы и техники мошенников, которые стали актуальны в 2022 году.

Фишинг и скам: актуальные виды мошенничества

Фишинг

Цель фишинга — учетные данные в абсолютно любом интернет-сервисе: банке, социальной сети, государственном портале, онлайн-магазине, почтовом сервисе, службе доставки и т. д. Однако чаще всего под угрозу попадают пользователи самых известных брендов, потому что им доверяет и пользуется их услугами больше людей, соответственно выше и вероятность успешной атаки.

Чтобы выудить нужную им информацию, злоумышленники заставляют жертву поверить, что она вводит данные на официальном сайте компании или сервиса, пользователем которого она является, или сообщает их сотруднику компании. Зачастую поддельные сайты внешне ничем не отличаются от оригинала, и даже продвинутому пользователю сложно заметить подвох. Фишеры умело копируют верстку и дизайн официальных сайтов, добавляют на свои страницы дополнительные детали, например чат поддержки (обычно, правда, неработающий), чтобы они вызывали больше доверия, и даже подтягивают реальные сайты сервисов в качестве фона.

Фишинговый сайт с чатом поддержки

В последнее время наряду с онлайн-фишингом активно развивается вишинг — телефонный фишинг. Мошенники либо сами звонят жертве, либо различными хитростями вынуждают ее позвонить им и уже по телефону выманивают у нее персональные данные и деньги.

Поддельное сообщение о проблемах с Windows, для решения которых жертву вынуждают самостоятельно позвонить мошенникам

Также актуален целевой фишинг, или спирфишинг (spear phishing), который нацелен на определенного человека или организацию. Целевые фишинговые письма и страницы более персонализированы, чем массовые рассылки, поэтому их очень сложно отличить от легитимных.

Скам

Если фишинг нацелен в том числе и на бизнес, то скам в большинстве случаев представляет угрозу для обычных пользователей интернета. Чаще всего в скам-схемах жертве обещают много денег, ценный приз либо что-то бесплатное или с огромной скидкой. Основная цель мошенников в этом случае — обогащение, однако они могут собирать и персональные данные жертвы, которые впоследствии могут продать или использовать в других схемах.

Например, на скриншоте ниже злоумышленники утверждают, что жертва выиграла смартфон и просят ее оплатить небольшую комиссию за отправку приза, а также указать адрес электронной почты, дату рождения, пол, номер телефона и домашний адрес.

Анкета по сбору персональных данных для отправки смартфона, якобы выигранного в лотерее

В большинстве случаев мошенники пытаются убедить жертву в том, что они действительно собираются отправить ей приз, и при этом сами данные не сохраняют. Однако некоторые скам-сайты могут «запоминать» всю введенную на них информацию. Это делается для того, чтобы в будущем, например, отправлять вредоносные письма от имени жертвы, используя ее имя и электронный адрес.

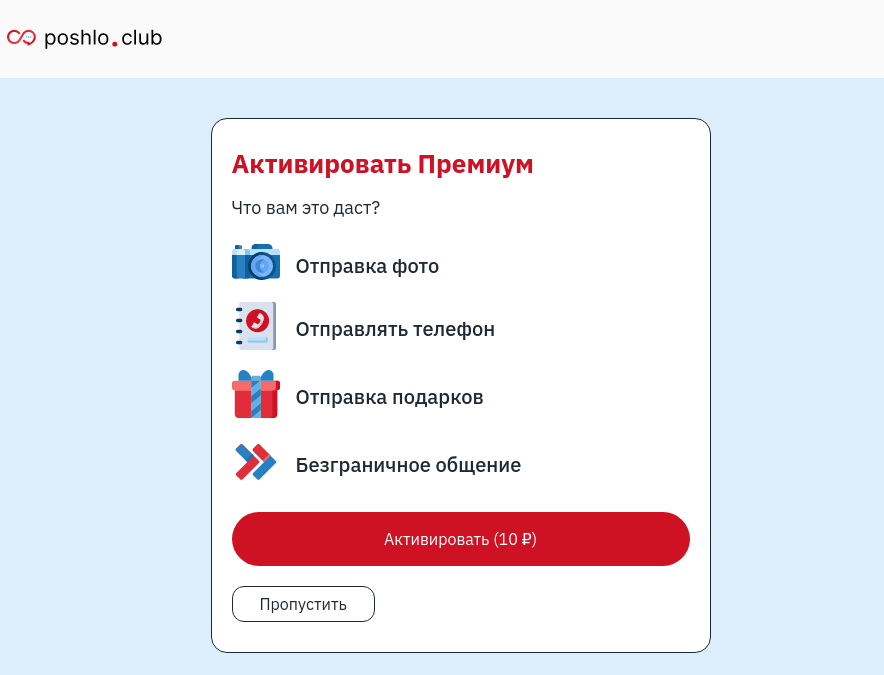

Помимо обещаний легкого заработка и выигрыша ценных призов, скамеры активно заманивают пользователей на несуществующие сайты знакомств. К примеру, отправляют приглашение пообщаться со ссылкой на мошеннический ресурс и прикладывают к нему привлекательные фотографии. Попав на поддельный сайт, пользователь видит, что именно в этот день он может получить премиум-доступ к платформе для онлайн-знакомств практически даром. Нужно всего лишь оформить подписку и заплатить небольшой взнос.

Предложение активировать премиум-аккаунт на фейковом сайте знакомств

Существуют и другие способы привлечения жертв на скам-сайты: «продажа» востребованных или даже дефицитных товаров, поездки с попутчиками и т. д. В целом, если что-то популярно у пользователей, мошенники могут использовать это как приманку.

Распространение

Большинство фишинговых и скам-атак начинается с рассылки электронных писем со ссылками на мошеннические сайты, однако на сегодняшний день можно говорить о росте популярности альтернативных векторов атаки. Существует множество различных сервисов для общения и обмена информацией, которые злоумышленники тоже используют для распространения фишинговых ссылок.

Мессенджеры

Один из важных векторов распространения угроз типа фишинга и скама — это мессенджеры, такие как WhatsApp и Telegram.

В WhatsApp сообщение мошеннического характера может прийти как от самих киберпреступников, так и от людей из списка контактов жертвы. Злоумышленники рассылают сообщения от имени известных брендов или официальных органов, однако не брезгуют привлекать и пользователей к распространению мошенничества. В частности, для получения обещанного в сообщении подарка они нередко требуют переслать его всем или некоторым своим знакомым.

Злоумышленники вынуждают жертву отправить ссылку на поддельный розыгрыш своим контактам в WhatsApp

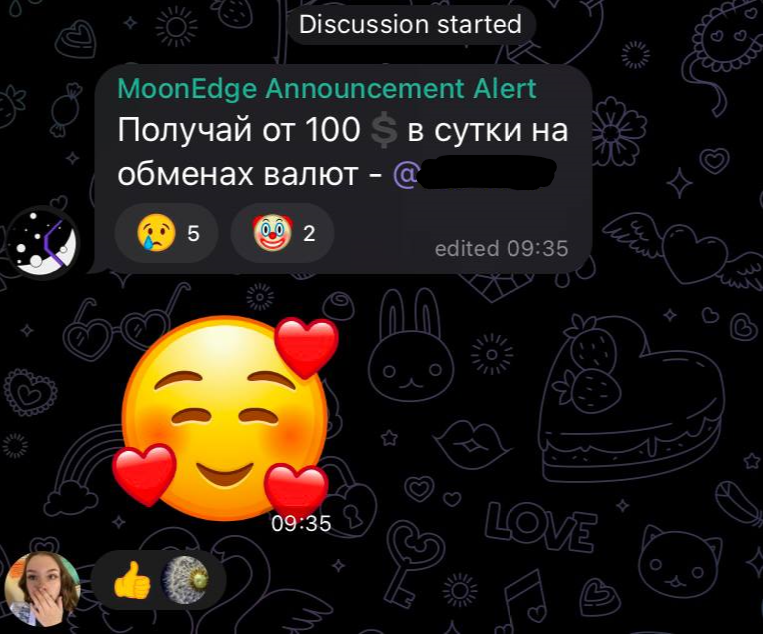

В Telegram в последнее время появилось множество каналов, обещающих розыгрыши призов или обогащение за счет инвестиций в криптовалюту. В чатах популярных Telegram-каналов тоже нередко можно натолкнуться на мошенников, которые под видом обычных пользователей публикуют «выгодные предложения», например обещают помочь заработать. ботов. Чтобы узнать секрет легких денег, пользователю предлагают написать сообщение мошенникам или перейти в их канал.

Комментарий в чате Telegram-канала, продвигающий заработки на обмене валют

Социальные сети

Комментарии, предлагающие легкую прибыль, можно встретить и в социальных сетях, например под фотографиями в популярных аккаунтах, где вероятность того, что сообщение прочтут, выше, чем на странице с небольшим количеством подписчиков. Злоумышленники предлагают перейти по ссылке в шапке профиля, написать им личное сообщение или вступить в секретный групповой чат. В переписке им тоже дадут ссылку на фишинговый или скам-сайт. Во «ВКонтакте» также распространены посты с обещанием хорошо оплачиваемой подработки и ссылкой на мини-приложение. Помимо этого, в соцсетях киберпреступники могут сами писать пользователям личные сообщения, проводить промокампании своих предложений и создавать фейковые аккаунты, обещающие раздачу ценных подарков, игровых монет и подарочных карт. Последние раскручиваются с помощью рекламы, хэштегов или массовых отметок пользователей в постах, комментариях или на фото.

Аккаунт в Instagram*, «разыгрывающий» бесплатные смартфоны

Маркетплейсы

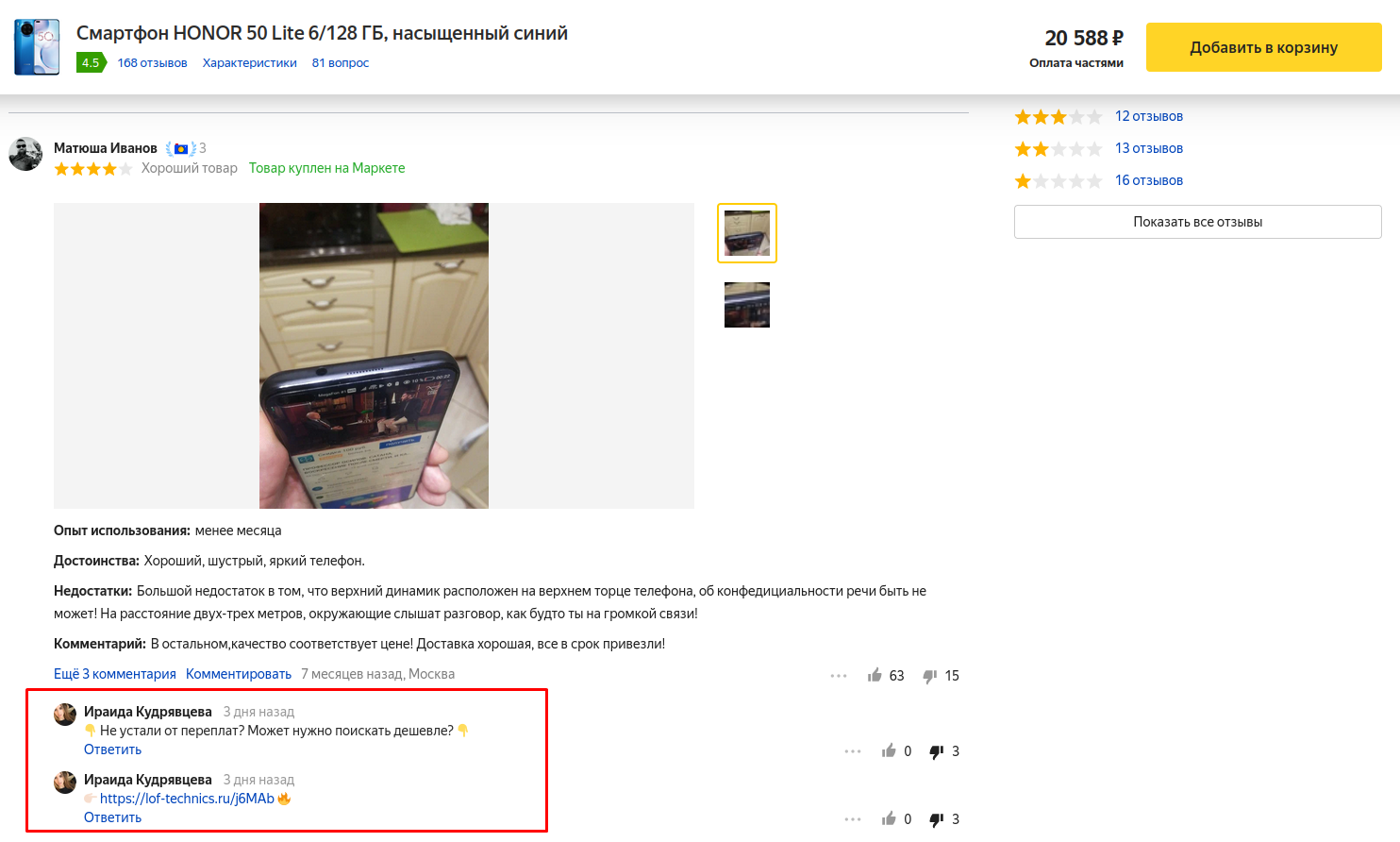

Маркетплейсы выступают в роли посредника между пользователем и продавцом и в известной мере обеспечивают безопасность сделки для обеих сторон. Однако их функциональностью тоже злоупотребляют мошенники. Например, на российских маркетплейсах весьма распространена схема, когда продавец по той или иной причине не хочет общаться на площадке и пытается перевести переписку в сторонние мессенджеры. Там он может отправить пользователю вредоносную ссылку без опаски наткнуться на встроенную защиту маркетплейса.

Помимо этого, на маркетплейсах мошенники часто комментируют отзывы других пользователей на товары, заверяя потенциальных покупателей, что тот или иной товар можно намного дешевле купить на другом ресурсе, и прикрепляя ссылку на скам-сайт.

Мошенники распространяют ссылки на скам-сайты под отзывами о товарах, купленных на маркетплейсах

Методы злоумышленников: из чего состоит фишинг и скам

Для реализации своих атак злоумышленники применяют множество технических и психологических уловок, позволяющих расположить к себе как можно больше пользователей и при этом свести риск обнаружения к минимуму.

Ниже приведены основные приемы, которые встречались в фишинге и скаме в 2022 году.

Спуфинг

Часто мошенники для того, чтобы увеличить уровень доверия жертвы к поддельному ресурсу, стараются сделать его максимально похожим на оригинальный. Этот прием называется спуфинг. В контексте подделки веб-сайтов можно говорить о двух основных видах спуфинга:

- доменный спуфинг — подделка доменного имени сайта;

- контентный спуфинг — имитация внешнего вида легального сайта.

Нередко в атаках используется и то и другое.

Доменный спуфинг подразумевает под собой регистрацию домена, похожего на домен организации, интересующей злоумышленников. Фишеры выбирают такие домены, чтобы жертва ничего не заметила и не посчитала сайт подозрительным. Доменный спуфинг можно разделить на три вида.

- Тайпсквоттинг (typosquatting) — использование имени оригинального домена с опечатками, такими как пропущенные буквы, лишние символы, замена одного или двух символов или их перестановка.

Искаженное написание домена Instagram.com*, где вместо буквы g используется цифра 9

- Комбосквоттинг (combosquatting) — использование в имени домена названия бренда, на чьих пользователей нацелена атака, в сочетании с дополнительными словами, часто связанными с авторизацией или безопасностью в сети. Например, это могут быть такие слова, как login, secure, account, verify и т. п.

К названию банка в домене добавлено слово account

- Омографы IDN (Internationalized Domain NameHomograph) — написание имен поддельных сайтов с использованием символов из таблицы UTF, которые очень похожи на латиницу. Например, наиболее часто используют кириллические буквы а, с, е, о, р, х, у, которые выглядят идентично латинским a, c, e, o, p, x, y.

Контентный спуфинг используется для подделки внешнего вида легального сайта. Здесь можно выделить следующие методы.

- Legal IFrame Background — с помощью iFrame на мошеннический ресурс подгружается легальный сайт, поверх которого добавляется фишинговая форма.

Легальный сайт служит фоном для фишинговой формы

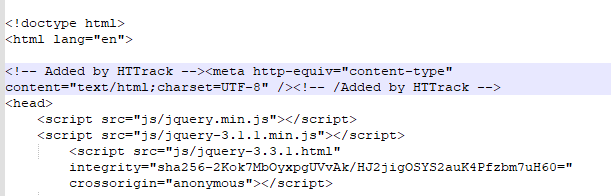

- HTML-спуфинг (HTML Spoofing) — визуальная имитация легального сайта, в том числе путем частичного копирования стилей и HTML-кода. Зачастую мошенники используют софт для создания зеркал сайтов, такой как HTTrack и Website Downloader.

Комментарий в HTML-коде фишинговой страницы, указывающий на использование программы HTTrack

Взлом сайтов

Иногда мошенникам проще взломать чужие сайты для размещения вредоносного контента, чем создавать собственные с нуля. Такие фишинговые страницы существуют недолго, так как владельцы ресурсов быстро обнаруживают и удаляют мошеннический контент, а также регулярно прикрывают лазейки и устраняют уязвимости в своей инфраструктуре. С другой стороны, если злоумышленники взломают заброшенный сайт, фишинговые страницы, размещенные на нем, могут прожить долгое время. Фишеры могут использовать взломанные сайты несколькими способами.

- Внедрение iFrame (IFrame Injection) — вставка формы авторизации или другой части фишинговой страницы через iFrame. В то время как в методе Legal IFrame Background мошенники используют iFrame c легальным сайтом в качестве фона для фишинговой формы, в данном случае легитимным является URL-адрес страницы, а через iFrame подгружается фишинговая форма, фоном которой служит чаще всего самодельный контент с использованием символики бренда.

На взломанном сайте создали форму авторизации с использованием iFrame

- Взлом поддиректории (Subfolder Hijacking) — частичный взлом сайта и получение доступа к его поддиректориям для размещения на них мошеннического контента. В такой атаке мошенники могут как использовать уже существующие директории на легитимном сайте, так и создавать новые.

Главная страница взломанного сайта выглядит как обычно

На поддиректории взломанного сайта разместили фишинговую страницу

- Подмена сайта (Site Swapping) — полная замена легального сайта на мошеннический. Оригинальный контент при этом чаще всего удаляется.

Использование функциональности легитимных сервисов

Некоторые интернет-мошенники не утруждают себя созданием или взломом сайтов, а применяют для своих целей функции доверенных у пользователей сервисов. Так, большое количество атак происходит с использованием форм для проведения опросов и сбора данных (Google Forms, MS Forms, HubSpot Form Builder, Typeform, Zoho Forms и т. п.).

Например, на скриншоте ниже мошенники под видом техподдержки популярного криптокошелька выманивают у пользователей через Google-форму их идентификационные данные, такие как адрес электронной почты и секретную фразу.

Мошенники пытаются выманить конфиденциальные данные с помощью Google-формы

Легитимные сервисы со временем стали предупреждать пользователей о том, что передавать пароли через их формы — опасно, а также внедрили автоматическую защиту, например блокировку форм, содержащих определенные ключевые слова, такие как «пароль» или password. И все же, благодаря возможности массово создавать фишинговые анкеты, злоумышленники продолжают использовать этот метод. Для обхода встроенной защиты они часто применяют спуфинг текста — заменяют часть символов в ключевых словах визуально похожими, например пишут pa$$w0rd вместо password, делая такие слова нераспознаваемыми для автоматических систем.

Помимо форм злоумышленники активно используют облачные документы. В частности, они могут рассылать письма со ссылкой на документ в легитимном сервисе, где содержится уже фишинговая ссылка.

Защита от обнаружения

Мошенники могут использовать различные приемы для защиты от обнаружения. Среди них есть довольно эффективные, однако они встречаются не так часто, так как требуют от мошенников более глубоких технических знаний, чем те, которыми обладают многие из них.

Один из методов защиты от обнаружения — это обфускация, то есть искажение исходного кода мошеннической страницы, который невидим для пользователя, чтобы затруднить обнаружение атаки автоматическими средствами. О видах обфускаций мы подробно рассказывали в статье про рынок фиш-китов.

Еще один способ защитить мошеннический сайт от обнаружения — использовать приемы, скрывающие контент страницы от автоматического анализа. Перечислим некоторые из них.

- Использование изображений. Если вместо текста на странице будут размещены изображения с текстом, то контентные движки увидеть и проанализировать текст не смогут, а пользователи — прочтут.

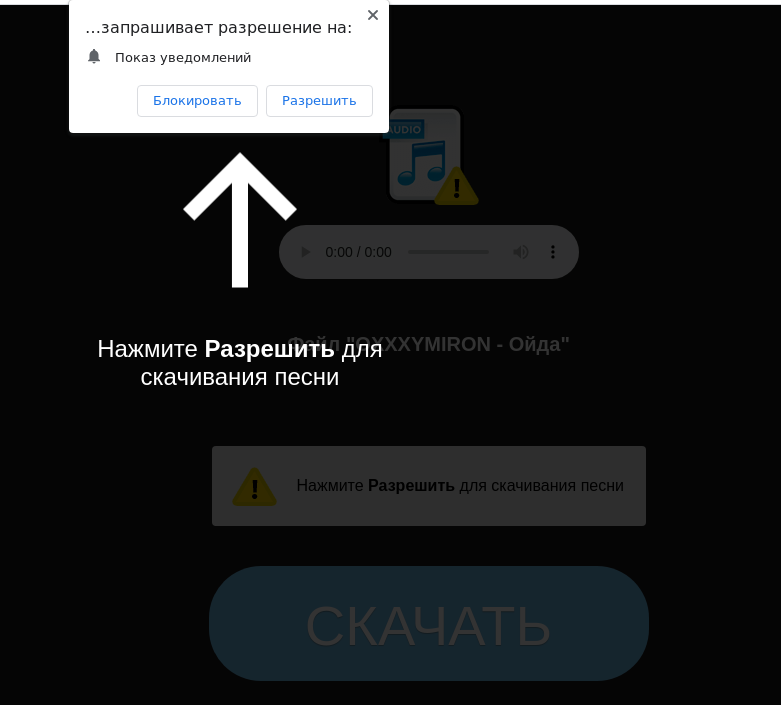

- Уведомления в браузере. Ссылки на мошеннические ресурсы могут распространяться в браузерных уведомлениях. В отличие от писем и открытых веб-страниц, браузерные уведомления обрабатываются в несколько этапов, и далеко не все антифишинговые движки их анализируют. Соответственно, таким способом злоумышленники могут обойти как минимум часть детектирующих технологий.

Чтобы скачать песню на скам-сайте, пользователю предлагают разрешить уведомления в браузере от этого ресурса

- Всплывающие окна. Мошеннический контент открывается во всплывающем окне сайта. Всплывающие окна загружаются позже, чем основное окно сайта, поэтому их тоже видят не все антифишинговые технологии. Кроме того, всплывающие окна дают злоумышленникам дополнительные инструменты для копирования внешнего вида легитимного сайта. В частности, злоумышленники могут использовать метод «браузер в браузере» (Browser-in-the-Browser), когда всплывающее окно имитирует окно браузера с адресной строкой, в которой указан URL-адрес легитимного сайта.

Атака «браузер в браузере»: всплывающее окно имитирует окно браузера с адресной строкой

Помимо контента, мошенники пытаются скрыть от технологий обнаружения и URL-адреса вредоносных сайтов. Для этого они могут использовать следующее.

- Сгенерированные URL-адреса — ссылки формируются случайным образом с помощью хэшей. Каждая жертва при этом получает уникальную ссылку, что затрудняет блокировку вредоносного сайта.

- Сервисы коротких ссылок — злоумышленники могут маскировать адреса вредоносных ресурсов с помощью легитимных сервисов сокращения URL, таких как bit.ly.

Элементы социальной инженерии

Уловки киберпреступников часто нацелены не на уязвимости систем информационной безопасности, а на человека. Мошенники оперируют знанием человеческой психологии, чтобы обмануть своих жертв. Они могут использовать как технические, так и чисто психологические приемы, чтобы расположить жертву к себе.

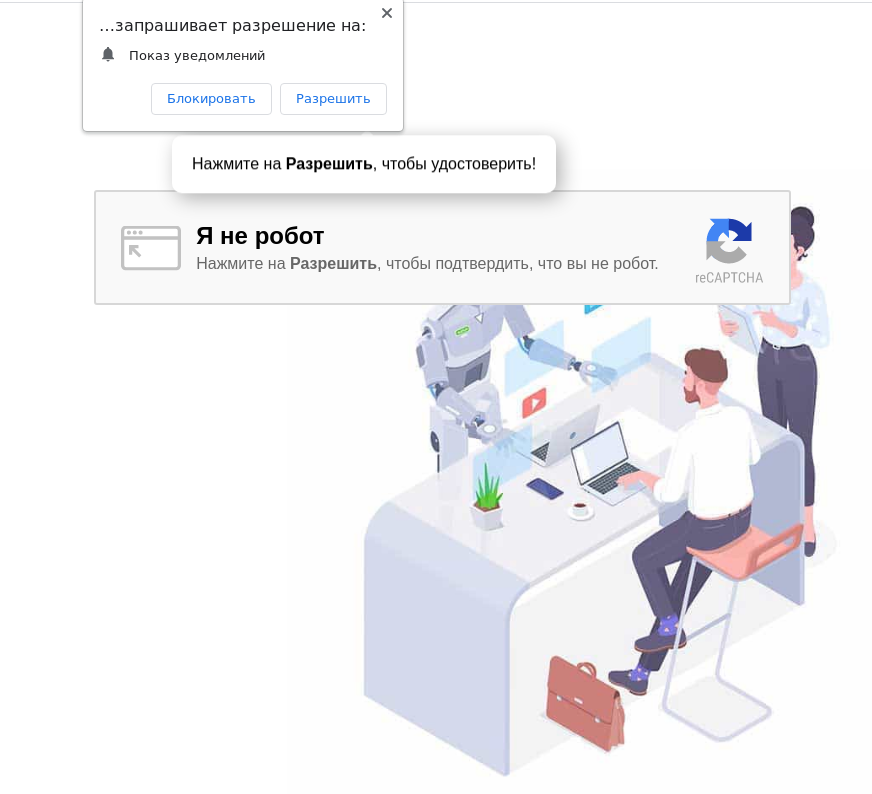

- Поддельная CAPTCHA — злоумышленники имитируют на мошенническом ресурсе технологию CAPTCHA, чтобы убедить жертву совершить интересующее их действие.

Поддельная CAPTCHA на фишинговой странице с просьбой подписаться на браузерные уведомления

- User-Related Dynamic Content — контент страницы меняется в зависимости от данных пользователя, например его почтового адреса: для домена из почты подгружаются картинки и вставляются на фишинговую страницу.

Злоумышленники используют почтовый домен жертвы для создания контента на мошенническом сайте

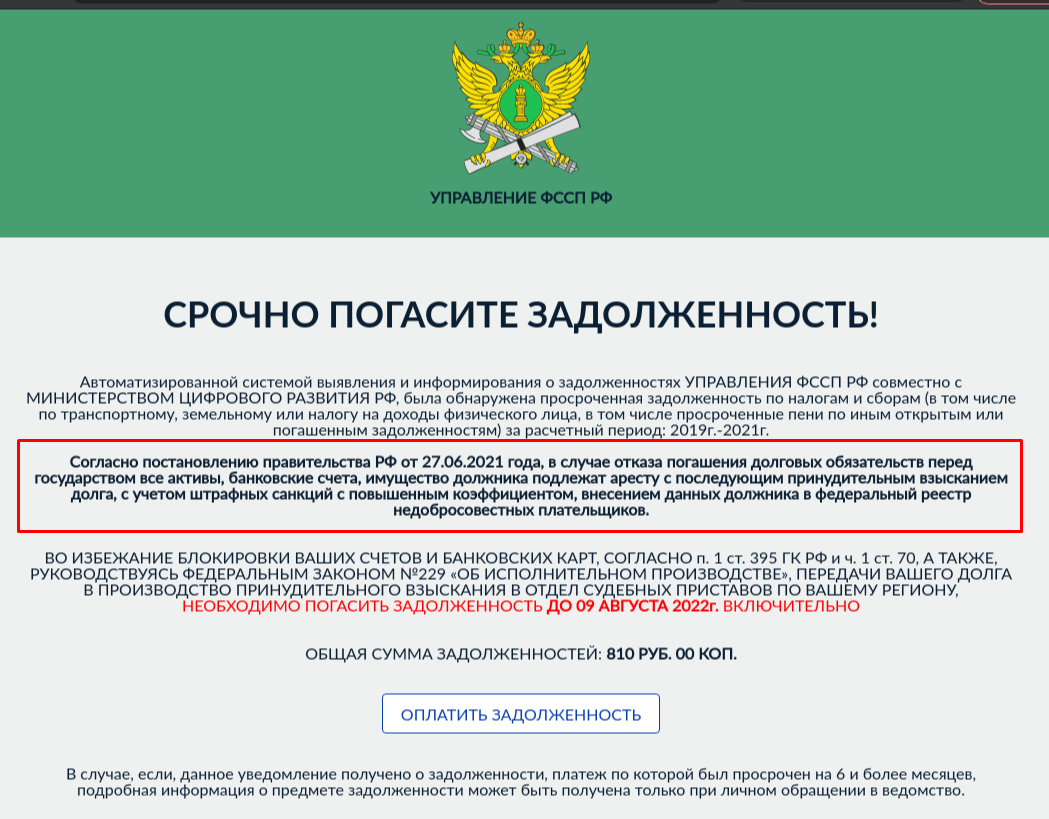

- Запугивания и угрозы — злоумышленники угрожают жертве, чтобы заставить ее потерять самообладание и совершить интересующие их действия. Например, они могут угрожать преследованием по закону и требовать «оплатить штраф», чтобы жертву оставили в покое. Также злоумышленники могут угрожать блокировкой аккаунта, чтобы вынудить жертву перейти по фишинговой ссылке.

Мошенники угрожают арестом всего имущества и всех счетов пользователя, если он не погасит фейковую задолженность

- Срочность. Злоумышленники оставляют получателю ограниченное количество времени на то, чтобы как-то отреагировать на их сообщение. Это должно заставить жертву действовать поспешно и необдуманно.

Мошеннический сайт утверждает, что жертве нужно срочно оплатить «расходы, связанные с COVID-19», чтобы получить посылку

- Давление на жалость. Злоумышленники пытаются вызвать у жертвы сочувствие и, как следствие, готовность отдать деньги.

- Обещание выгоды. Мошенники завлекаю жертву невероятно выгодными предложениями, от которых сложно отказаться.

Злоумышленники соблазняют пользователя шансом выиграть подарочную карту Amazon

Заключение

Большинство пользователей сейчас в той или иной мере осведомлены об актуальных веб-угрозах. Многие либо сами сталкивались с мошенничеством в интернете, либо узнали о нем из новостей или других источников, поэтому злоумышленникам становится все труднее вызывать доверие у своих жертв и в ход идут новые изощренные приемы и хитрости. Вместо сделанных «на коленке» фишинговых и скам-сайтов все чаще встречаются качественные подделки, такие как имитация окна браузера с адресом легитимного сайта во всплывающем окне или фишинговые страницы с легитимным сайтом на фоне, загруженном через iFrame. Также мы наблюдаем в фишинге и скаме элементы целевых атак, такие как загрузка контента, связанного с почтовым доменом жертвы, или использование данных из крупных утечек для налаживания с ней контакта.

В то же время растет число случаев вишинга, ведь по телефону на человека легче надавить, не оставляя времени на размышления. При этом злоумышленники используют и другие доступные каналы связи: электронную почту, популярные мессенджеры, соцсети и маркетплейсы.

Для реализации атак применяется множество методов, таких как спуфинг, социальная инженерия, взлом сайтов, сокрытие кода и контента. При этом методы ухода от обнаружения также усложняются и развиваются. Злоумышленники все чаще используют одноразовые сгенерированные ссылки с хэшами, чтобы их не заблокировали технологии детектирования веб-угроз.

Стоит отметить, что в качестве повода для той или иной вредоносной кампании мошенники использовали и используют наиболее актуальные темы. Если где-то проходит крупное мероприятие, возникает проблема, которая затрагивает большое количество людей, набирает популярность конкретный сервис или технология, то велика вероятность, что злоумышленники попытаются использовать это в своих целях. Так, во время пандемии коронавируса возникали массовые скам-кампании по «выплате материальной помощи», а с ростом цен на криптовалюты в прошлом году появилось множество мошеннических схем, связанных с криптовалютой. Поэтому стоит всегда быть бдительными в сети, особенно когда речь заходит о деньгах: как бы ни хотелось верить в свалившуюся с неба удачу, если что-то звучит слишком хорошо, чтобы быть правдой, скорее всего, это обман.

* Instagram принадлежит корпорации Meta, которая признана в России экстремистской организацией.

Фишинг и скам: основные приемы и тренды